- Распространенные сообщения об ошибках сертификатов

- Гостевая статья Обход и отключение SSL на Android для выполнения атаки

- Как отключить проверку сертификатов на андроид?

- Как отключить проверку сертификатов?

- Как убрать сертификат безопасности на телефоне?

- Что такое сертификат безопасности на телефоне?

- Что такое сертификаты на андроид?

- Как отключить проверку сертификатов в Internet Explorer?

- Как отключить проверку сертификатов безопасности в Firefox?

- Что будет если удалить все сертификаты на телефоне?

- Можно ли удалить сертификат безопасности?

- Что такое сертификат на телефоне?

- Для чего сертификат безопасности?

- Что дает сертификат безопасности?

- Для чего нужен сертификат безопасности?

- Где хранятся сертификаты на Андроиде?

- Где находится сертификат безопасности?

- Как удалить сертификат на Xiaomi?

- 4 метода обхода верификации SSL-сертификатов в Android

Распространенные сообщения об ошибках сертификатов

Проще всего отключить проверку сертификатов вообще. Но, к сожалению, для того что бы отключить проверку, всё равно придётся подписать минимум одну программу.

Большинство из нас сталкивались с сообщениями об ошибках сертификатов. Попробуем выделить их основные категории, описать причину и попытаться устранить.

«Срок действия сертификата истек»

Проблема возникает при установке приложения, подписанного просроченным сертификатом. Возможное решение проблемы:

1) Если Вы знаете когда был получен сертификат, которым подписано приложение, то просто переведите дату Вашего телефона на дату получения сертификата.

2) Если (что, как правило, и бывает) Вы не знаете дату получения сертификата — переводим дату на месяц (если не получилось — пол года, год и т.д.) назад.

3) После этого устанавливаем приложение, и выставляем текущую дату.

«Срок действия сертификата еще не наступил»

Дата начала действия сертификата программы еще не наступила. Ошибка актуальна для новых сертификатов или в случае некорректной системной даты в телефоне. Так же эта ошибка может появиться при сильно большом переводе даты во время решения предыдущей проблемы. Возможное решение проблемы:

1) Проверьте системную дату.

2) Если проблема возникла для сертификата, который недавно получен — переведите дату на один день вперёд и попробуйте снова. Затем переведите дату обратно.

«Невозможно установить защищенное приложение из ненадежного источника»

Устанавливаемое приложение не подписано персональным сертификатом. Такой сертификат создаётся для каждого смартфона отдельно, с привязкой к IMEI. Возможное решение проблемы:

1) Получить сертификат под IMEI Вашего телефона;

2) Подписать приложение on-line, что по правде проблематично.

«Ошибка сертификата»

Эта ошибка появляется когда приложение было подписано «чужим» сертификатом (выданным под другой IMEI). Возможно, Вы просто допустили ошибку при вводе своего IMEI в запросе на получение сертификата или on-line подписки. Возможное решение проблемы: Придётся подписать приложение своим сертификатом. При чем — не подписанную ранее версию. Если Вы попытаетесь подписать уже ранее подписанное чужим сертификатом приложение — оно не установится на Ваш смартфон.

«Установка запрещена», «Неверный сертификат»

Вы не отключили проверку сертификатов. Возможное решение проблемы: Диспетчер приложений -> Функции -> Настройки -> Прогр. усианов. -> Все, Проверка сертификатов -> Отключена

«Ошибка в сертификате — обратитесь к поставщику приложения!»

Приложение не имеет сертификата безопасности. Возможное решение проблемы: Необходимо подписать приложение.

При попытке установки приложения, Ваш смартфон пытается соединиться с Интернетом

Это происходит из-за необходимости проверки подлинности сертификата безопасности, которым подписана программа. Для соединения используется либо указанный Вами принудительно Интернет адрес, либо адрес по умолчанию, установленный в настройках Диспетчера приложений. Возможное решение проблемы: Необходимо в Диспетчере приложений отключить проверку сертификатов. Дисп. приложений — > Функции — > Настройки — > Прогр. устан.- > Все, Проверка сертиф. — > отключена.

Источник

Гостевая статья Обход и отключение SSL на Android для выполнения атаки

Пиннинг сертификатов — это дополнительный уровень безопасности для обеспечения защиты. Он гарантирует, что только сертифицированные центры сертификации (Certificate Authorities, CA) могут подписывать сертификаты для вашего домена, а не любой центр сертификации в магазине вашего браузера.

Разработчики приложений реализуют пиннинг сертификатов, чтобы избежать обратного инжиниринга, это позволяет разработчикам указывать, какому сертификату приложение может доверять. Вместо того, чтобы полагаться на хранилище сертификатов.

При поиске таких строк, как «checkClientTrusted» или «checkServerTrusted», будет показан фрагмент кода с пиннингом.

Если код не запутан, то мы модифицируем код, чтобы избавиться от пиннинга, перекомпилируем и подпишем его с помощью APKTOOL.

Также, вы можете выполнить статический анализ с помощью фреймворка безопасности, такого как MOBSF, если вы найдете «Файлы сертификатов / ключей, запрограммированные внутри приложения» или «Обнаружено закодированное хранилище ключей», то он имеет SSL pinning.

Чтобы отключить, нужно декомпилировать файл приложения и найти метод, связанный с контролем пиннинга и удалить проверку.

Конечная цель заключается в том, чтобы клиент принял ваш SSL-сертификат как действительный.

В нашем сценарии мы используем приложение Android, если у вас есть рутированное устройство, то вы можете использовать Xposed Framework модули, доступные для отключения SSL Pinning. Это очень простой и понятный метод.

Но лучший способ — это провести ручную проверку, разобрав apk, где в небольшом исходном коде выполняется проверка пиннинга сертификата.

Поиск в небольшом коде по ключевым словам, таких как «X509TrustManager», «cert», «pinning», чтобы найти, где логин для подключения сертификата — это ключевые слова, такие как «X509TrustManager», «cert», «pinning», и т.д., чтобы найти, где выполняется подключение сертификата.

После того, как вы закончили модификацию кода, необходимо скомпилировать и повторно оформить приложение с сертификатом разработчика. Здесь сертификат с кодовой подписью обеспечивает целостность и гарантирует, что приложение не будет подделывать.

После этого приложение необходимо просто переустановить на устройстве и протестировать его на предмет устойчивости. После установки приложение все еще работает, как предполагалось, однако, в настоящее время склонен к устройству, находящемуся в центре атаки в результате обхода закрепленного сертификата.

Обход сертификата pinning любым из этих способов позволяет эффективно вести человека в средней атаке на приложения, защищенные с помощью HTTPS и SSL, имея возможность перехватывать сеансы и даже видеть имена пользователей и пароли в обычном тексте в таком инструменте, как burp suite или fiddler .

Срок действия сертификата имеет тенденцию к истечению, так как согласно CAB форуму, CA сертификаты не будут выдаваться с максимальным сроком 3 года. Поэтому вам следует запланировать обновление приложения с обновленным сертификатом.

Мы должны реализовать методы обфуска́ции, чтобы избежать декомпиля́ции нашего исходного кода. Вы можете отправить приложение для пентестинга компаний для анализа исходного кода.

Источник

Как отключить проверку сертификатов на андроид?

Как отключить проверку сертификатов?

В настройках вашего браузера Google Chrome, после того, как вы нажали на ссылку «Показать дополнительные настройки», найдите кнопку «Управление настройками и сертификатами» и перейдя по ее сылке, снимите галочку «проверять, не отозван ли сертификат сервера».

Как убрать сертификат безопасности на телефоне?

Инструкция для Android:

Зайдите в настройки > Безопасность > Очистить учетные данные. Введите пароль к устройству, если потребуется. Удалите сертификат. При необходимости перезагрузите устройство.

Что такое сертификат безопасности на телефоне?

Электронные сертификаты используются в целях безопасности. Когда компьютеры, телефоны и приложения предъявляют сертификат, тем самым они подтверждают, что им разрешен доступ к определенным данным или функциям. Важно! Некоторые из этих действий можно выполнить только на устройствах с Android 9 и более поздних версий.

Что такое сертификаты на андроид?

Сертификат — это файл, с помощью которого можно подписать приложение и установить его на конкретный смартфон, работающий под управлением операционной системы Symbian OS 9. х. Не имея сертификата для вашего смартфона, вы не сможете устанавливать очень многие приложения.

Как отключить проверку сертификатов в Internet Explorer?

Отключение уведомления

- Кликните кнопку «шестерёнка», перейдите в раздел «Свойства браузера».

- Клацните по вкладке «Дополнительно».

- В поле «Параметры» кликом мышки уберите «галочку» возле надстройки «Предупреждать о несоответствии адреса сертификата».

- Нажмите «Применить» и затем кнопку «OK».

Как отключить проверку сертификатов безопасности в Firefox?

Отключаем проверку для Фаерфокс

- Открыть “Настройки”.

- Перейти в раздел “Приватность и защита”.

- Найти вкладку “Сертификаты”.

- После чего найти кнопку “Просмотр сертификатов”, кликнуть по ней.

- В разделе “Серверы” перейти во вкладку “Добавить исключение”.

- Добавить все веб-сайты, которые необходимо исключить из проверки.

Что будет если удалить все сертификаты на телефоне?

При этом удаление сертификатов никак не повлияет на работу телефона и этих самых приложений. В редких случаях сертификаты все-таки нужны, например, для использования в телефоне корпоративной почты. Если вы удалите сертификат, то ваша корпоративная почта перестанет работать на телефоне.

Можно ли удалить сертификат безопасности?

Как удалить сертификат QTR с Android

Вы можете легко удалить установленные вами сертификаты. Откройте настройки устройства (Приложение «Настройки»). Выберите Безопасность и местоположение > Шифрование и учетные данные. В разделе «Хранилище учетных данных» нажмите «Очистить учетные данные» > ОК.

Что такое сертификат на телефоне?

Сертификат — это файл, с помощью которого можно подписать приложение и установить его на конкретный смартфон, работающий под управлением операционной системы Symbian OS 9. х. Не имея сертификата для вашего смартфона, вы не сможете устанавливать очень многие приложения.

Для чего сертификат безопасности?

Сертификат безопасности SSL создаёт безопасное соединение сайта с браузером. Он шифрует данные по протоколу HTTPS при передаче информации на сервер.

Что дает сертификат безопасности?

SSL-сертификат даёт возможность владельцу применить к своему сайту технологию SSL-шифрования. Таким образом, назначение SSL-сертификата — обеспечить безопасное соединение между сервером и браузером пользователя, надёжно защитить данные от перехвата и подмены. . Тем самым гарантируется сохранность данных.

Для чего нужен сертификат безопасности?

Сертификат безопасности (SSL) — это цифровое удостоверение, подтверждающее безопасность Вашего сайта и надежность компании для пользователей. Данный сертификат выдается сайтам, соответствующим стандартам безопасности и использующих протокол HTTPS.

Где хранятся сертификаты на Андроиде?

Android хранит сертификаты CA в своем хранилище ключей Java в /system/etc/security/cacerts.

Где находится сертификат безопасности?

Зайдите в настройки устройства. Найдите и нажмите на строчку «Расширенные настройки». В появившемся меню выберите пункт «Конфиденциальность». В разделе «Хранилище учётных данных» нажмите на строчку «Надёжные сертификаты».

Как удалить сертификат на Xiaomi?

Удаление старого сертификатa на Android

Заходим на своем устройстве в Настройки -> Безопасность. Двигаемся в самый низ, находим пункт «Удалить сертификаты». Нажимаем. Появляется запрос на потдверждение удаления сертификатов, жмём «ОК».

Источник

4 метода обхода верификации SSL-сертификатов в Android

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик.

Автор: Cody Wass

Прошли те времена, когда мобильные приложения мужественно игнорировали все ошибки, связанные с SSL, и позволяли перехватывать и модифицировать трафик. Современные приложения, как минимум, проверяют цепочки сертификатов на валидность и принадлежность к достоверному центру сертификации. Мы, пентестеры, ставим перед собой задачу «убедить» приложение, что сертификат надежный с целью выполнения атаки типа «человек посередине» и последующего изменения трафика. В этой статье будут рассмотрены следующие техники обхода проверок SSL-сертификатов в Android:

- Добавление сертификатов в хранилище достоверных сертификатов.

- Перезапись упакованных сертификатов.

- Использование скрипта Frida для обхода проверок SSL-сертификатов.

- Изменение кода проверки сертификата.

Некоторые из вышеуказанных техник — простые, другие – более сложные в реализации. Мы рассмотрим каждый из этих методов без особого углубления в специфические детали.

Зачем нужна MITM-атака на SSL

Чтобы просматривать и изменять вызовы веб-службы, используемой мобильным приложением, нам понадобится промежуточный прокси сервер для перехвата, созданный при помощи утилит навроде BurpSuite или ZAP. При перехвате SSL-трафика SSL-соединение прерывается на стороне прокси-сервера. Сертификат, отсылаемый прокси-сервером, анализируется мобильным приложением, как если бы прокси был оконечной точкой веб-службы. По умолчанию самоподписанный сертификат, генерируемые утилитами наподобие Burp, не будет принадлежать проверенной достоверной цепочке. Если сертификат нельзя проверить на достоверность, большинство мобильных будут обрывать соединение вместо того, чтобы подключаться и работать в потенциально незащищенном канале. Техники, представленные ниже, предназначены для одной цели – убедить мобильное приложение, что сертификат, отправляемый прокси-сервером, является достоверным.

Техника 1 – Добавление сертификата в хранилище пользовательских сертификатов

Самый простой способ избежать SSL-ошибок – обзавестись валидным и надежным сертификатом. Эта задача решается относительно просто, если вы сможете установить достоверный сертификат на устройство. Если операционная система доверяет вашему центру сертификации, то будет доверять и сертификату, подписанному центром сертификации.

В Android есть два встроенных хранилища сертификатов, которые отслеживают, каким центрам сертификации доверяет операционная система: системное хранилище (хранит предустановленные сертификаты) и пользовательское хранилище (хранит сертификаты, добавленные пользователями).

Выдержка с сайта developer.android.com:

По умолчанию безопасные соединения (использующие протоколы TLS, HTTPS и им подобные) во всех приложениях доверяют предустановленным системным сертификатам. В Android 6.0 (API level 23) и более ранних версиях по умолчанию также считаются достоверными сертификаты, добавленные пользователями. Приложение может настраивать свои собственные соединения на уровне приложения (base-config) и на уровне домена (domain-config).

Сей факт означает, что, если мы имеем дело с приложением, которое работает в Android 6.0 и более ранних версиях, то можно просто добавить сертификат в пользовательское хранилище. Когда приложение пытается проверить достоверность цепочки для нашего сертификата, то обнаружит, что наш центр сертификации связан с достоверным хранилищем и, следовательно, будет доверять нашему сертификату. В более новых версиях приложение не будет доверять хранилищу пользовательских сертификатов. Чтобы решить эту проблему, нужно прописать такой уровень API и версию Android, чтобы приложение стало доверять пользовательским центрам сертификации. Мы будем редактировать атрибут «platformBuildVersionCode» элемента «manifest» в файле AndroidManifest.xml.

В коде выше в строке «platformBuildVersionCode=25» нужно поменять значение 25 на 23, а в строке platformBuildVersionName=»7.1.1″ значение 7.1.1 на 6.0.

После переупаковки приложения с обновленным файлом AndroidManifest.xml, доверие пользовательским центрам сертификации будет восстановлено.

Если требуется запуск на конкретной версии платформы, мы можем определить тэг trust-anchors в файле «/res/xml/network_security_config.xml». Например, следующий файл (https://developer.android.com/training/articles/security-config.html) определяет новый достоверный сертификат, который должен храниться по адресу /res/raw/my_ca.

Если в приложении будет проходить проверку только указанный сертификат, условия для успешного выполнения этой техники выполняются.

Техника 2 – Перезапись упакованного сертификата

Если после установки сертификата в пользовательское хранилище, изменении в настройках версии Android и успешном прохождении проверок при просмотре других ресурсов, защищенных протоколом SSL, все равно возникают ошибки, значит, разработчики внедрили дополнительные условия, которым должны удовлетворять достоверные центры сертификации. Если не забыли, в предыдущей технике внутри тэга trust-anchors добавлялся новый путь к сертификату. Подобный трюк может использоваться разработчиками для защиты приложений от перехвата SSL.

Если в приложении используется индивидуальная цепочка сертификатов, может сработать метод, связанный с перезаписью сертификата. Поскольку в некоторых случаях разработчики могут предусмотреть дополнительные методы для проверки достоверной цепочки, эта техника не гарантирует стопроцентного результата.

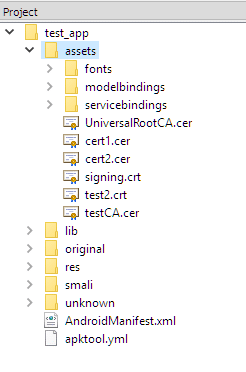

Рисунок 1: Перечень сертификатов, используемых приложением

Если открыть пакет приложения при помощи, например, APK Studio, то можно сразу увидеть перечень привязанных сертификатов. На картинке выше сертификаты находятся в папке «assets». Замена явно бросающегося в глаза сертификата UniversalRootCA позволит нам подсунуть приложению наш сертификат.

Техника 3 – Подключение к функциям через фреймворк Frida

Если установки собственного сертификата недостаточно для успешного перехвата SSL-трафика, скорее всего, в приложении используются техники навроде SSL pinning или дополнительная SSL-валидация. В этом случае нужно блокировать проверки через непосредственное подключение к соответствующим функциям. Ранее эта техника была доступна для реализации только на устройствах с правами суперпользователя. Однако на данный момент при помощи библиотеки Frida Gadget можно работать с приложением и получить доступ к полному функционалу фреймворка Frida без прав суперпользователя.

Если вы уже выполняли пентесты мобильных приложений, то, вероятно, знакомы с этим фреймворком. Описание всей функциональности Frida выходит за рамки этой статьи, но если говорить в общем, то этот фреймворк позволяет изменять логику работы приложения во время выполнения. Обычно Frida работает как отдельное приложение и требует прав суперпользователя на устройстве. Если у нас нет прав суперпользователя, мы можем инжектировать в пакет приложения динамическую библиотеку Frida Gadget, содержащую большую часть функционала фреймворка Frida. Эта библиотека загружается во время выполнения приложения и позволяет вносить изменения в код.

Чтобы загрузить Frida Gadget, нужно распаковать APK, вставить динамическую библиотеку, отредактировать smali-код так, чтобы динамическая библиотека вызывалась самой первой, а затем переупаковать и установить пакет. Весь этот процесс хорошо задокументирован Джоном Козиракисом (John Kozyrakis). Вначале лучше пройти все этапы вручную, чтобы лучше понять, как работает эта технология. Чтобы сэкономить время, существует утилита — Objection, которая автоматизирует весь вышеупомянутый процесс. Требуется лишь указание целевого пакета, над которым нужно выполнить манипуляции.

После завершения в нашей рабочей директории должен появиться файл «test_app.objection.apk». По умолчанию утилита objection добавляет постфикс «.objection» к имени пакета. Далее мы можем установить этот пакет так же, как и любой другой APK, при помощи команды adb install test_app.objection.apk. После того как измененный пакет установлен на целевом устройстве, во время запуска приложение должно встать на паузу на начальном экране. В этот момент мы можем подключиться к серверу Frida, который отслеживает наше устройство:

C:\>frida-ps -U

PID Name

—- ——

6383 Gadget

C:\>frida -U gadget

____

/ _ | Frida 10.3.14 — A world-class dynamic instrumentation framework

| (_| |

> _ | Commands:

/_/ |_| help -> Displays the help system

. . . . object? -> Display information about ‘object’

. . . . exit/quit -> Exit

. . . .

. . . . More info at http://www.frida.re/docs/home/

[Motorola Moto G (5) Plus::gadget]-> Java.available

true

Alternatively, Objection supports interaction with the listening Frida server by using the ‘explore’ command:

C:\>objection explore

___| |_ |_|___ ___| |_|_|___ ___

| . | . | | | -_| _| _| | . | |

|___|___|_| |___|___|_| |_|___|_|_|

|___|(object)inject(ion) v1.2.2

Runtime Mobile Exploration

by: @leonjza from @sensepost

[tab] for command suggestions

com.test.app on (motorola: 7.0) [usb] # android hooking search classes TrustManager

android.security.net.config.RootTrustManager

android.app.trust.ITrustManager$Stub$Proxy

android.app.trust.ITrustManager

android.security.net.config.NetworkSecurityTrustManager

android.security.net.config.RootTrustManagerFactorySpi

android.app.trust.TrustManager

android.app.trust.ITrustManager$Stub

com.android.org.conscrypt.TrustManagerImpl

com.android.org.conscrypt.TrustManagerImpl$ExtendedKeyUsagePKIXCertPathChecker

com.android.org.conscrypt.TrustManagerImpl$TrustAnchorComparator

com.android.org.conscrypt.TrustManagerFactoryImpl

javax.net.ssl.TrustManagerFactory$1

javax.net.ssl.TrustManager

javax.net.ssl.TrustManagerFactory

javax.net.ssl.X509TrustManager

javax.net.ssl.TrustManagerFactorySpi

javax.net.ssl.X509ExtendedTrustManager

[Ljavax.net.ssl.TrustManager;

Теперь вы можете воспользоваться функцией для обхода технологии SSL pinning:

com.test.app on (motorola: 7.0) [usb] # android sslpinning disable

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 — Starting

[6b46ac8d69d1] [android-ssl-pinning-bypass] Custom, Empty TrustManager ready

Job: 2f633f86-f252-4a57-958e-6b46ac8d69d1 – Started

Техника 4 – Реверс-инжиниринг кода верификации сертификата

Возможен такой случай, когда разработчик использует собственные SSL-библиотеки вместо системных для верификации сертификата. В этой ситуации нам нужно распаковать пакет, сконвертировать smali-код в Java-код и найти функции, отвечающие за проверку сертификата.

Если использовать «dex2jar», синтаксис будет следующим:

C:\>d2j-dex2jar.bat «C:\test_app.apk»

dex2jar C:\test_app.apk -> .\test_app-dex2jar.jar

Полученный файл .jar должен быть пригоден для открытия в вашей любимой утилите для исследования Java-приложений (например, JD-GUI).

После того как вы нашли функции, отвечающие за проверку сертификата, можно либо полностью пропатчить код, либо подцепиться к нужной функции при помощи Frida. Чтобы сэкономить время и не пересобирать полностью приложение, эффективнее подцепиться к функциям, отвечающим за проверку сертификата. Шаги, описанные в предыдущей технике, позволят подключиться к приложению, и далее вы можете либо подцепиться к функции при помощи утилит фреймворка Frida, либо при помощи приложения Objection.

Заключение

Техники, описанные в этой статье, позволяют перехватывать SSL-трафик и обходить некоторые наиболее распространенные защиты, используемые разработчиками. Кроме того, я кратко рассказал об утилите Objection и фреймворке Frida. Обход технологии SSL pinning и других защит лишь небольшая часть возможностей, которые позволяют реализовать эти инструменты.

Надеюсь, мне удалось на доступном языке рассказать о техниках, которые могут быть пригодны для оценки безопасности мобильных Android-приложений и демонстрируют важность наличия нескольких способов проведения подобного рода исследований.

Источник