- Перехват данных через Wi-Fi: современные методы атаки MiTM

- Немного теории – школьники пройдут мимо

- Intercepter-NG

- Другие интересные моменты в Intercepter-NG

- Физические устройства

- DroidSheep

- Linux

- Перехват и анализ трафика со смартфона при помощи Wireshark

- Дешифровка зашифрованных пакетов

- Как работает схема

- Что понадобится

- Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

- Шаг 2. Настройка перехвата в Wireshark

- Шаг 3. Перехват и сканирование EAPOL пакетов

- Шаг 4. Дешифровка трафика при помощи PSK

- Шаг 5. Сканирование DNS и HTTP пакетов

- 1. DNS запросы

- 2. HTTP пакеты

- Заключение

Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

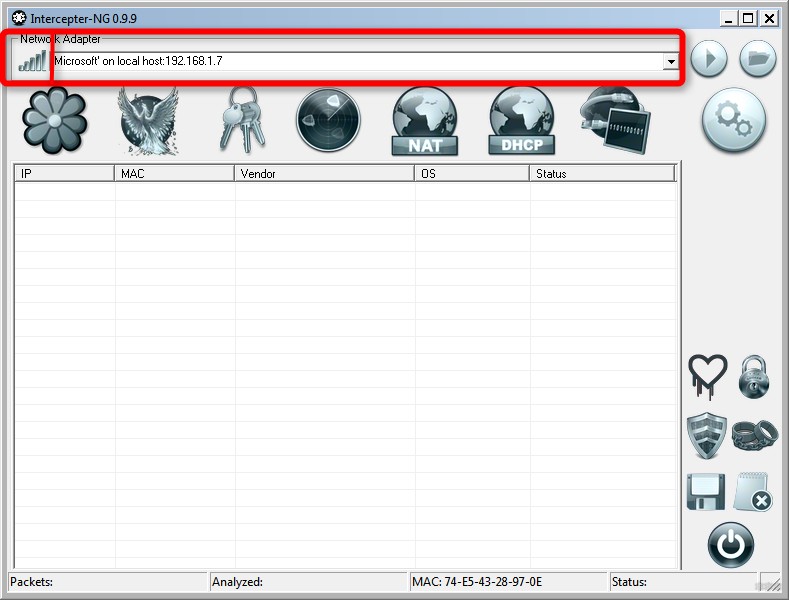

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

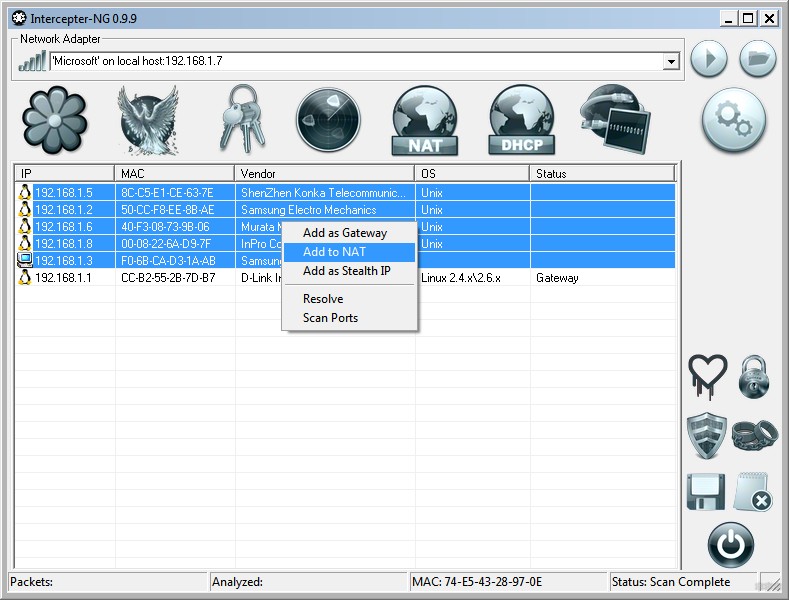

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

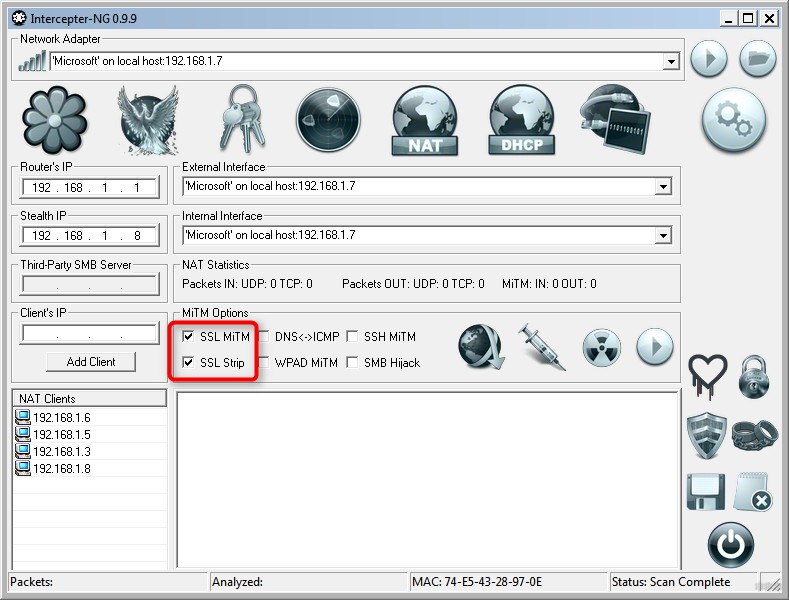

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

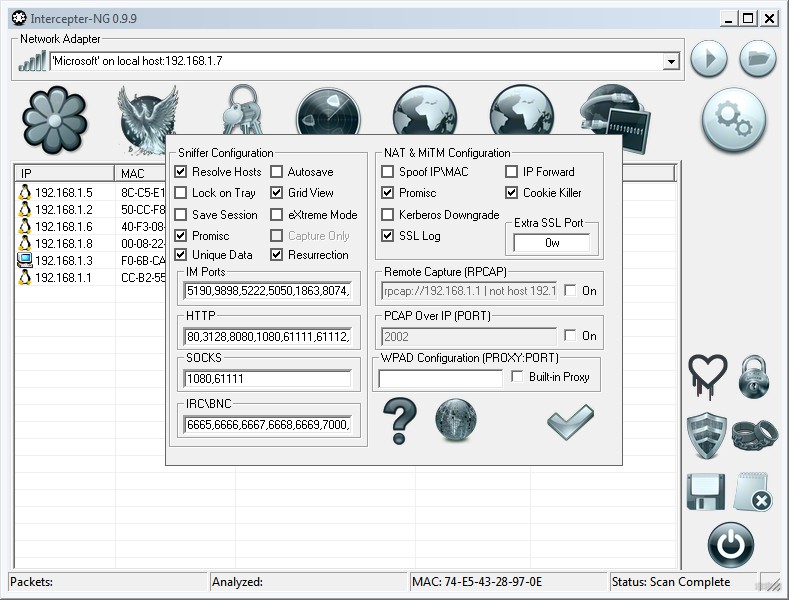

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров. На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

Физические устройства

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Источник

Перехват и анализ трафика со смартфона при помощи Wireshark

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Содержимое HTTPS сайтов будет недоступно, однако HTTP сайты и другие небезопасные HTTP запросы приложений на вашем телефоне будут в открытом виде. Вроде на первый взгляд не такая большая удача, однако очень быстро можно узнать многое о типе устройства, и какие приложения запущены. Кроме того, будут видны DNS запросы для резолвинга доменов, что поможет в идентификации активных приложений и сервисов.

Как работает схема

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Для анализа поведения целевого устройства будем использовать фильтры с целью выделения искомых DNS и HTTP пакетов. Полный список доменов, для которых устройство выполняет резолвинг, также будет доступен после завершения перехвата. Эта информация пригодится для выяснения, какие службы используются даже в фоновом режиме.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

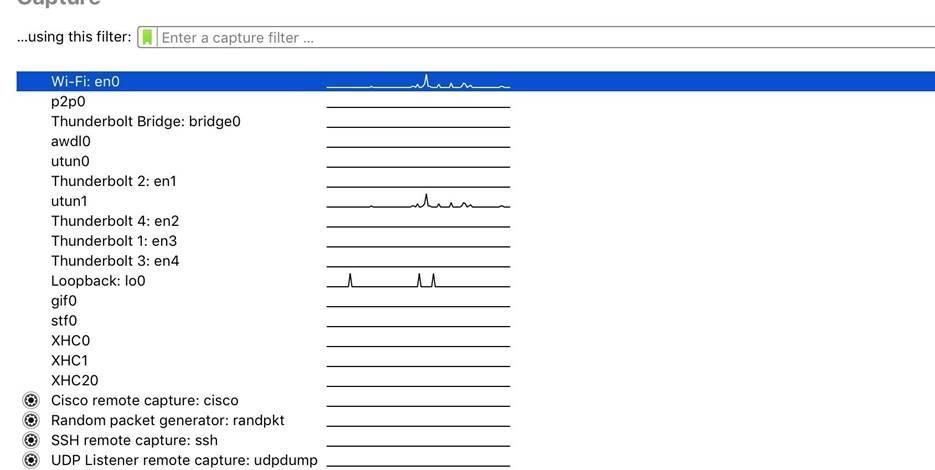

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Рисунок 1: Перечень сетевых интерфейсов

Шаг 2. Настройка перехвата в Wireshark

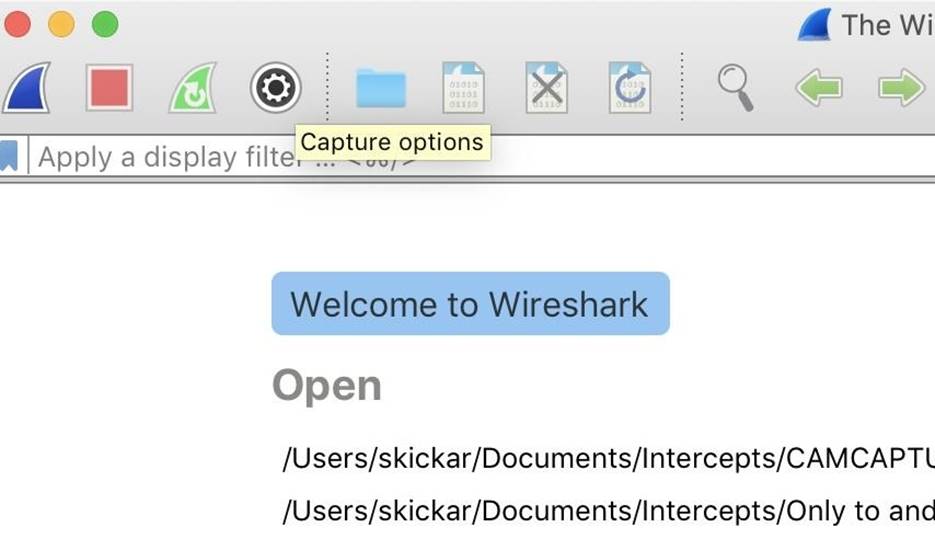

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

Рисунок 2: Интерфейс Wireshark

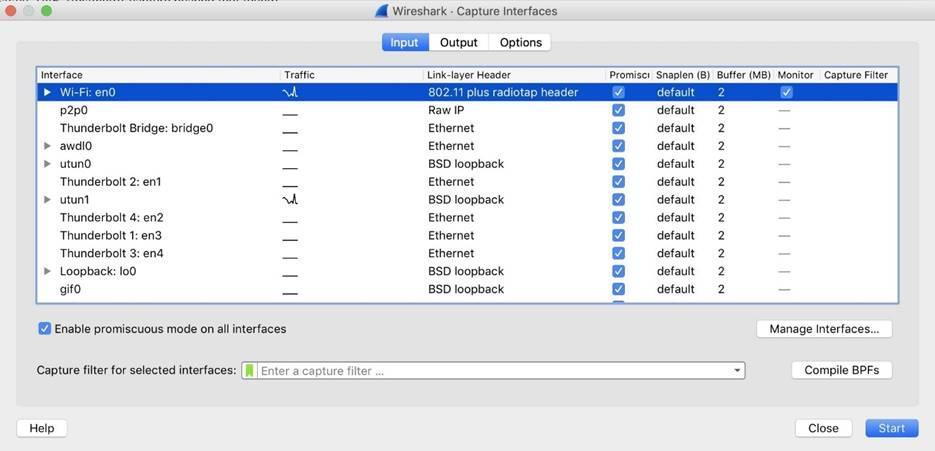

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

Рисунок 3: Перечень интерфейсов

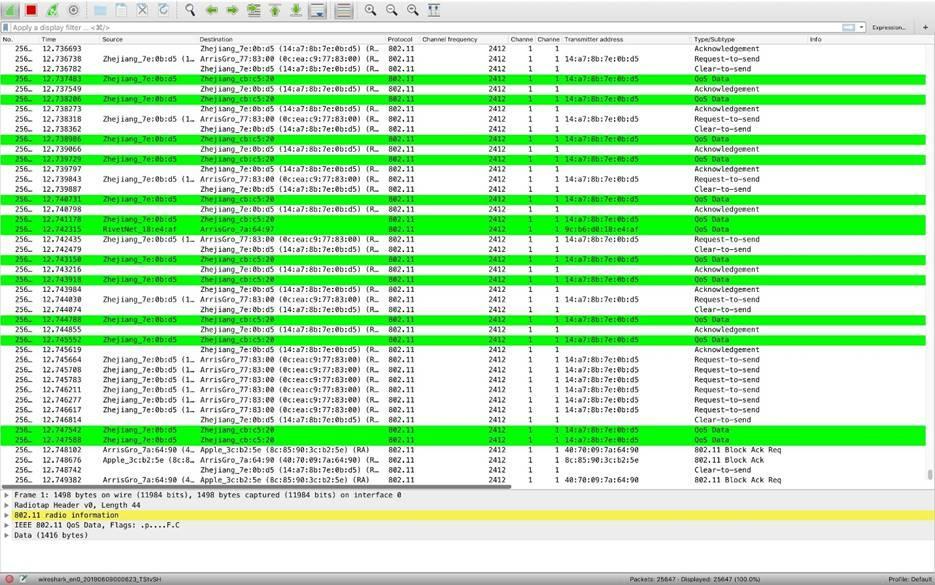

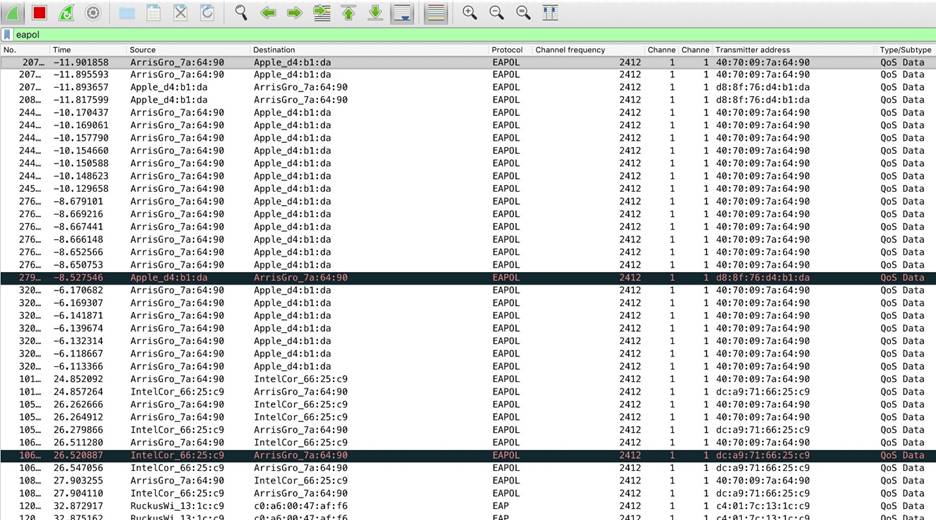

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

Рисунок 4: Перехваченные пакеты

Шаг 4. Дешифровка трафика при помощи PSK

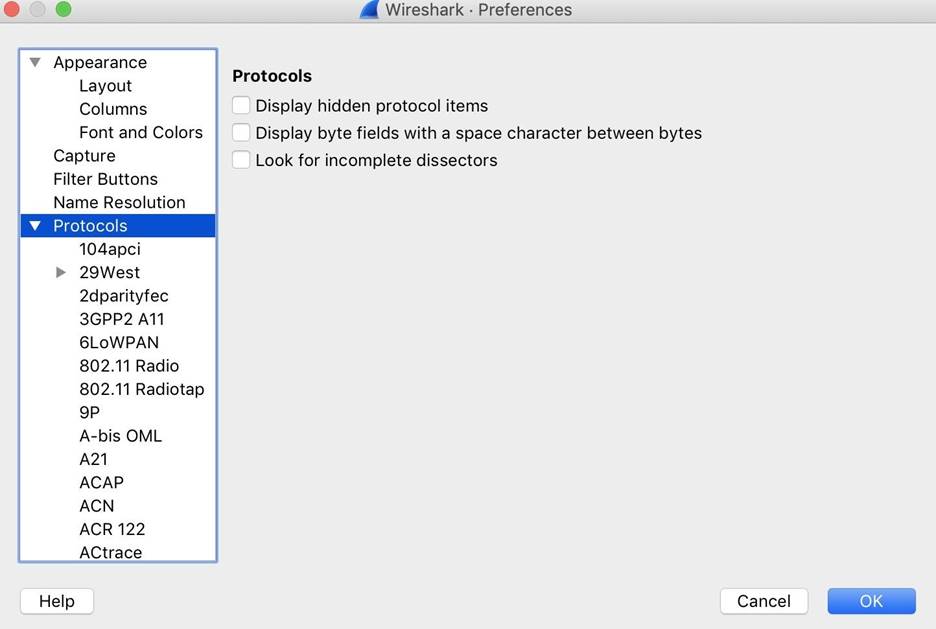

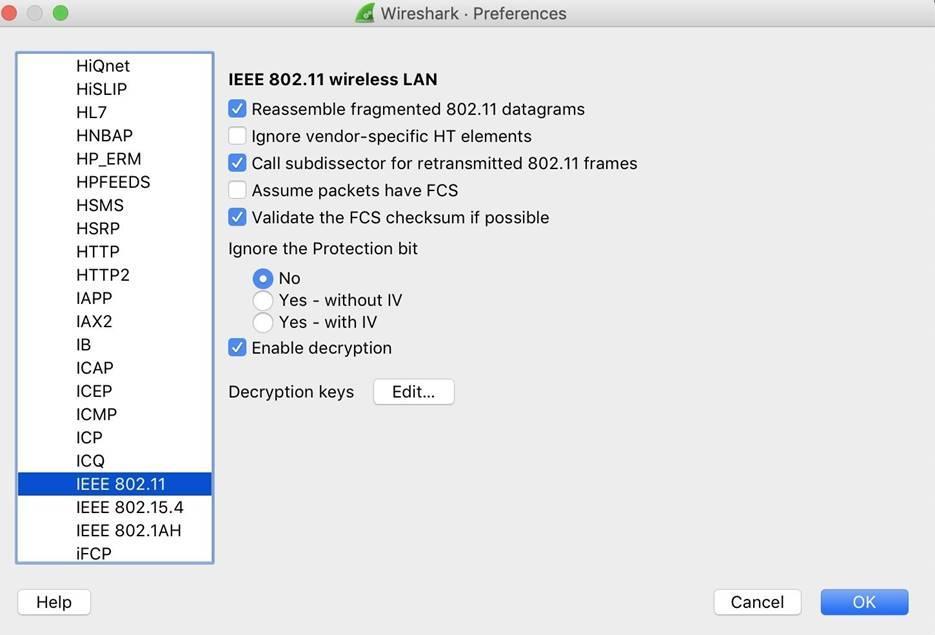

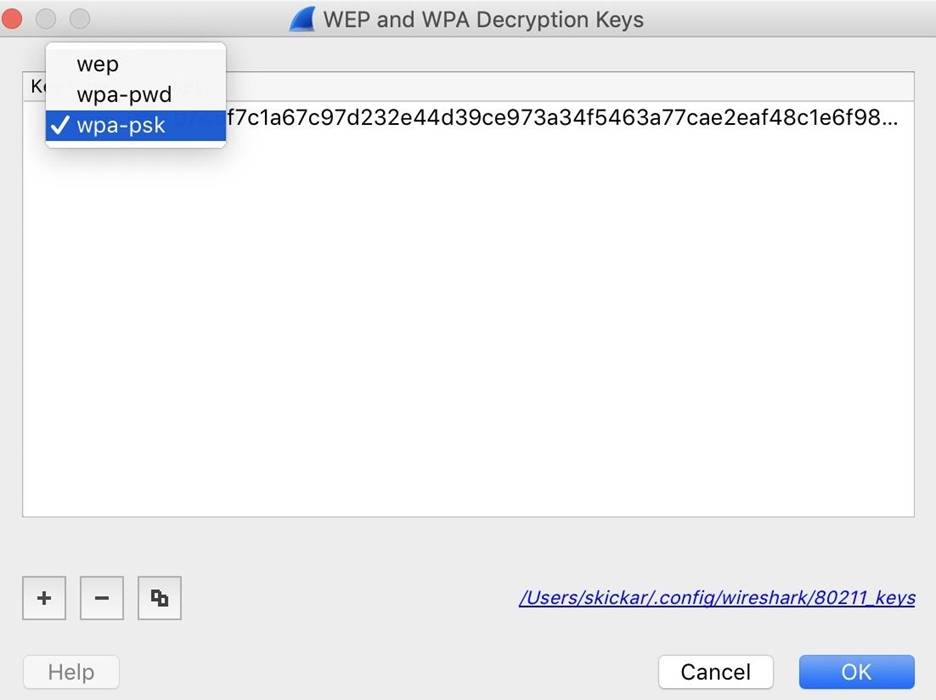

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

Рисунок 5: Настройки, связанные с протоколами

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

Рисунок 6: Активация дешифровки

В меню выберите «wpa-psk» и скопируйте ваш ключ. Нажмите кнопку Tab и сохраните изменения, кликнув на «OK».

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

Шаг 5. Сканирование DNS и HTTP пакетов

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

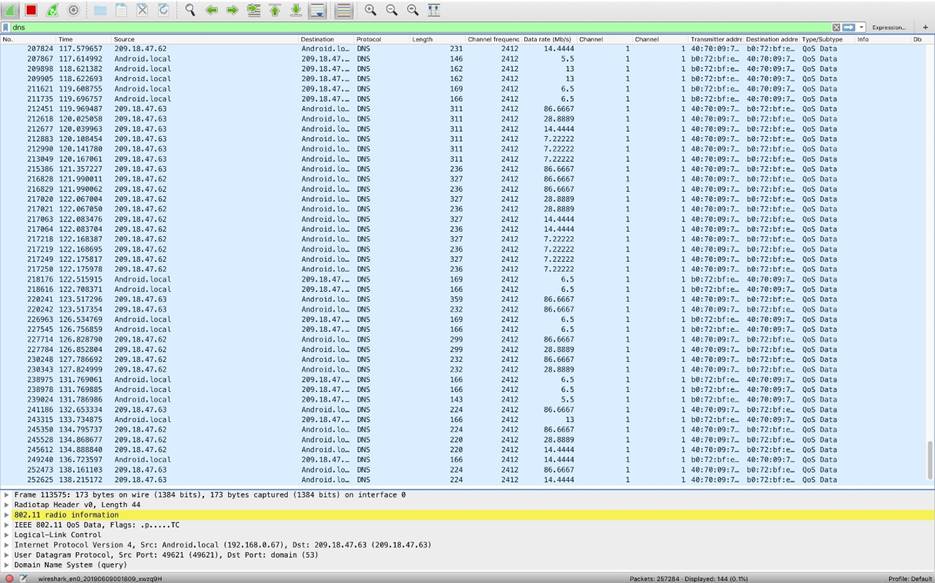

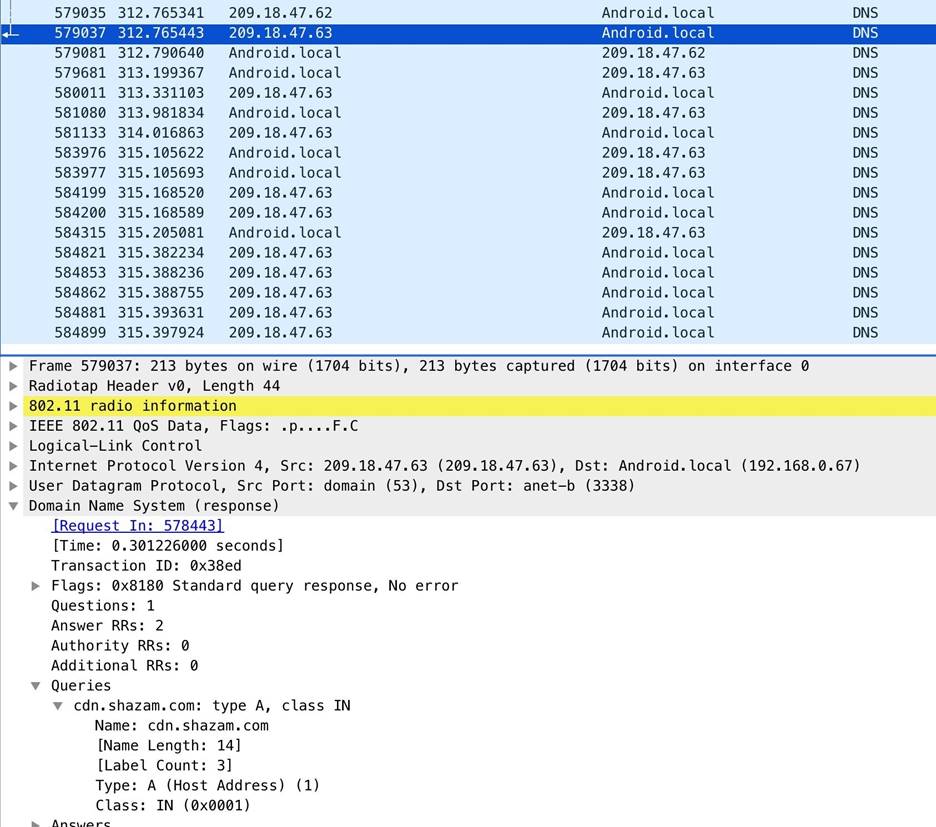

1. DNS запросы

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

Для отображения этих запросов воспользуемся фильтрами dns и http, позволяющих выявить наиболее явные следы, оставляемые приложениями в сети. Вначале в поле фильтра введите dns и нажмите Enter. Если не сработает, попробуйте переключаться между PSK и паролем несколько раз. Иногда помогает.

Рисунок 8: Перечень DNS запросов

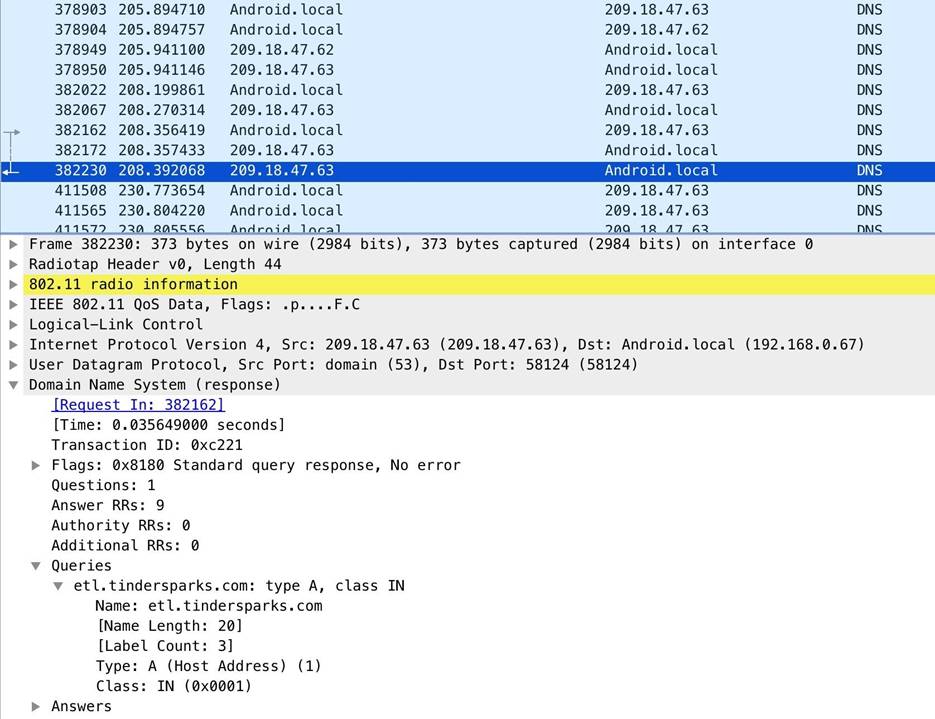

Если ваша цель любит бывать на сайтах знакомств, вы можете увидеть ответ ниже. Например, Tinder обращается к домену Tindersparks.com. Этот запрос – один из наиболее очевидных. Кроме того, могут быть подключения ко многим другим похожим сервисам.

Рисунок 9: Пример обращения к домену Tindersparks.com

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

Рисунок 10: Пример запроса мессенджера Signal

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

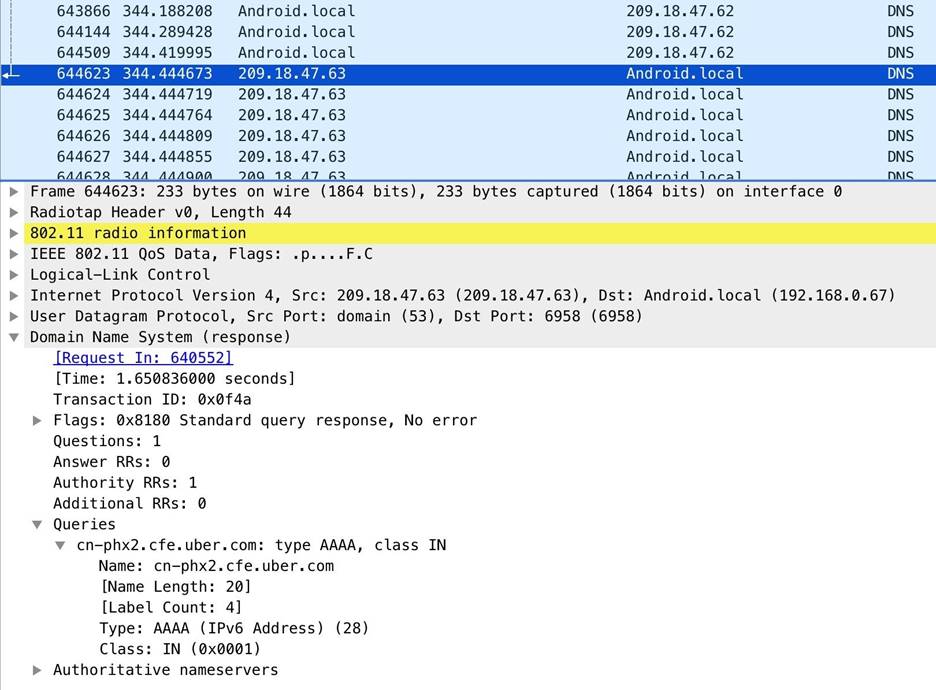

При открытии Uber создаются запросы следующего содержания:

Рисунок 12: Пример запроса при открытии приложения Uber

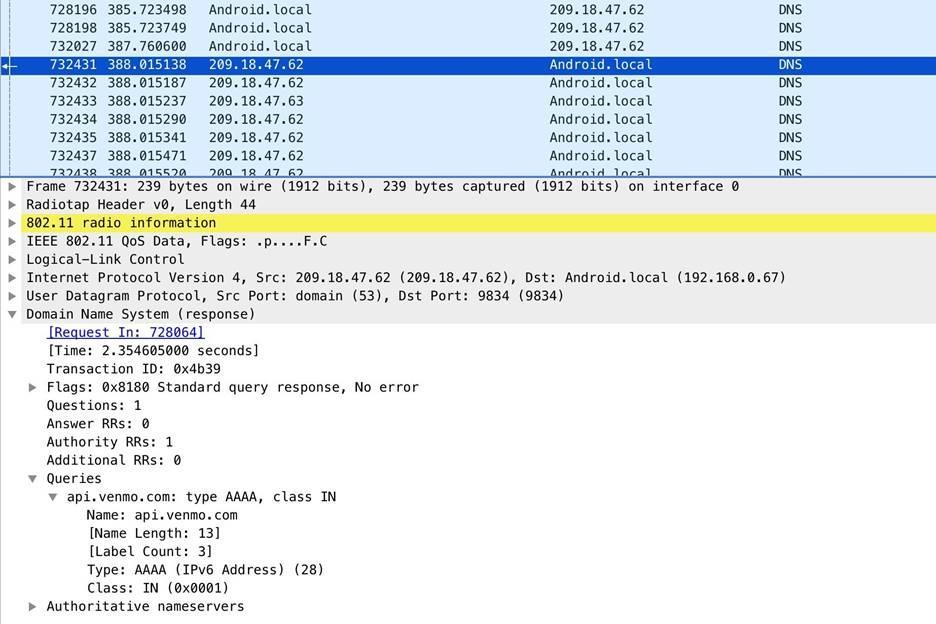

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

Рисунок 13: Пример запроса, отправляемый приложением Venmo

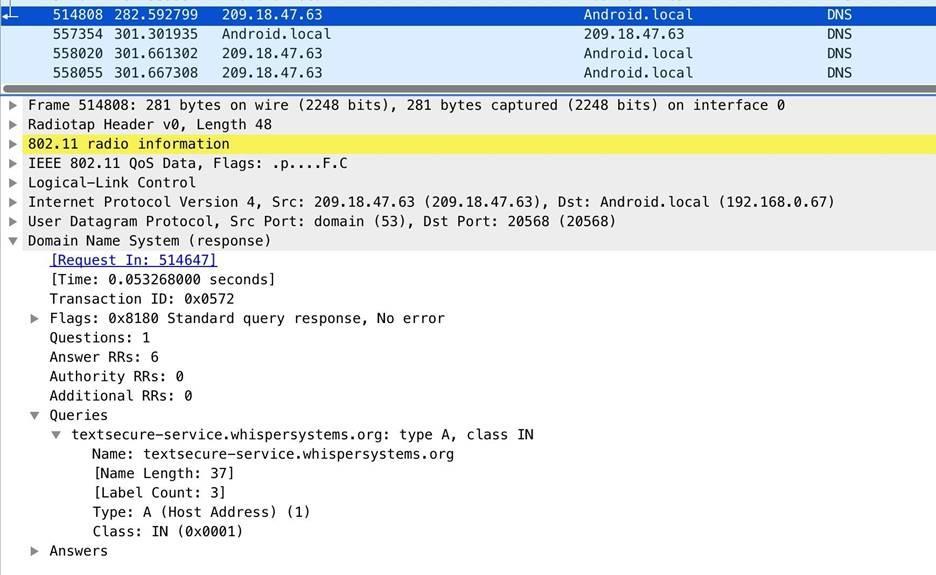

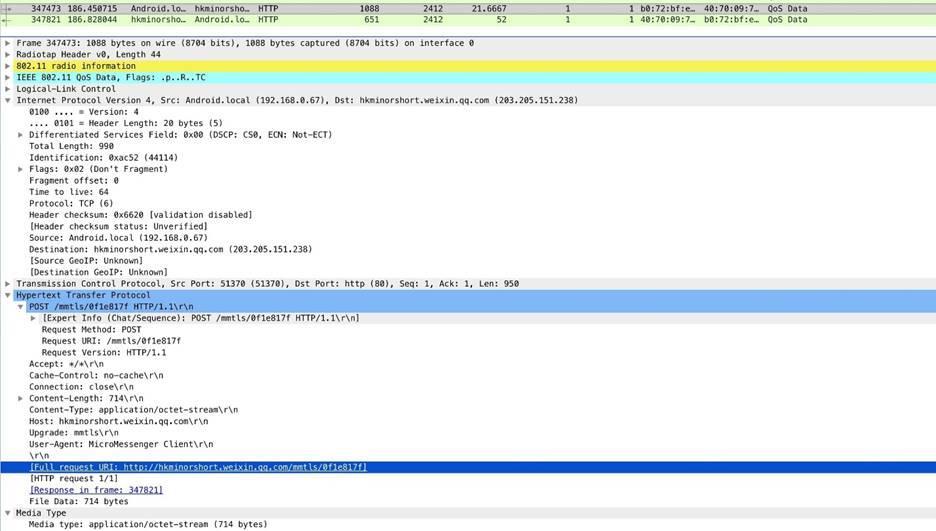

2. HTTP пакеты

Далее мы можем наблюдать несколько небезопасных web-запросов, используя фильтр http, которые содержат параметры навроде useragent, позволяющих опознать тип устройства. Эту информацию можно посмотреть, кликнув на пакете и зайдя во вкладку «Hypertext Transfer Protocol».

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

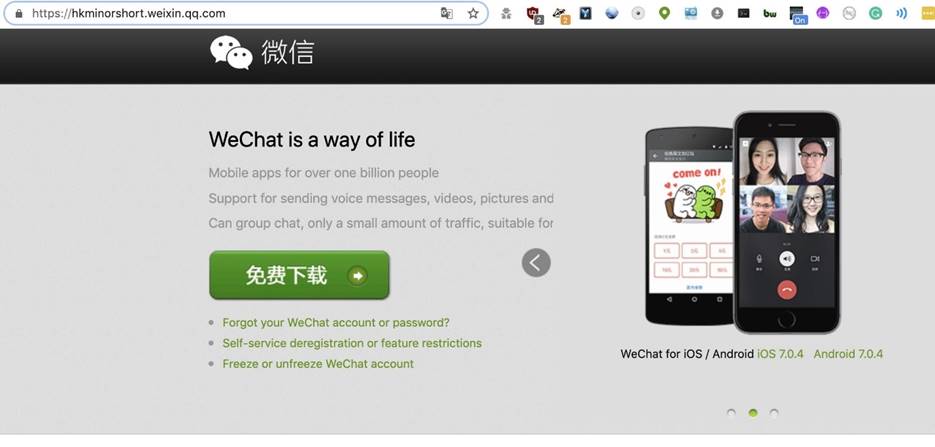

В этом примере видны небезопасные HTTP запросы к серверу чата. Что же получается? Простое изучение содержимого пакета и резолвинг имени домена говорит об использовании приложения WeChat, установленного на телефоне. Более того, исходящие сообщения шифруются не полностью.

Рисунок 15: Сайт приложения WeChat

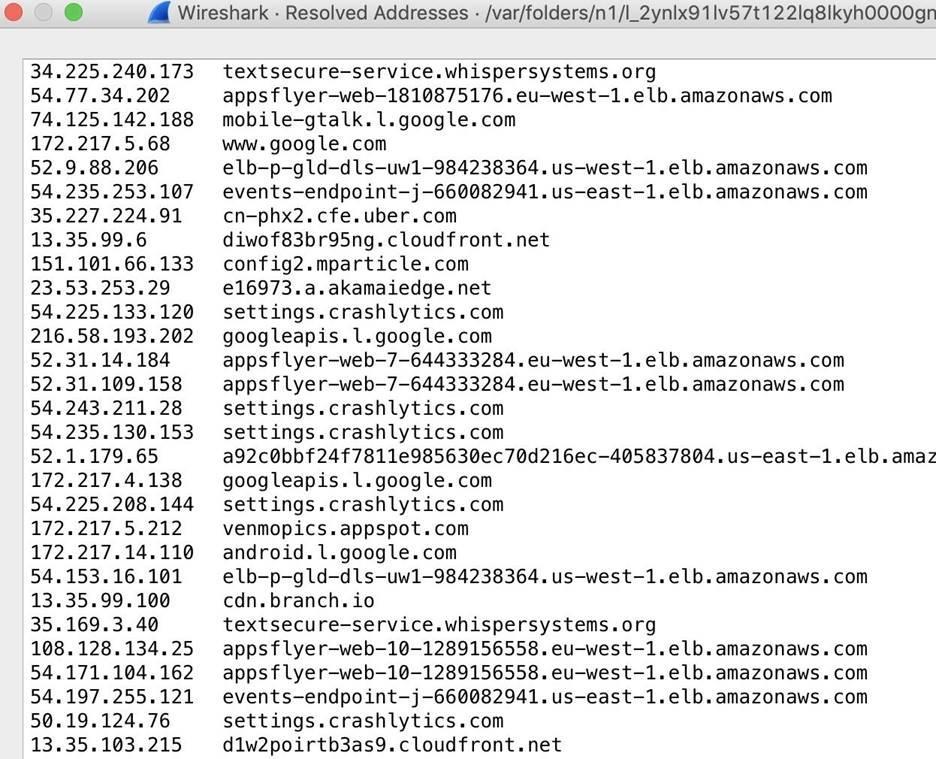

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Заключение

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Источник