- Можно ли взломать Айфон?

- Что означает «взломать» iPhone?

- Можно ли подключиться к iPhone удаленно?

- Безопасность Apple ID и iCloud

- Что насчет «шпионского» программного обеспечения iPhone?

- Влом iPhone специальным устройством через USB-кабель

- Как удаленно получить доступ к информации на iPhone

- Что такое FoneMonitor

- Как это работает

- Тогда для чего это нужно?

- Лонгриды для вас

- (3 метода) Как удаленно взломать изображения мобильного телефона

- Метод 01: mSpy — Как удаленно взломать чужие фотографии телефона с помощью шпионского приложения

- 1. Взломать галерею

- 2. Преследуйте в социальных сетях.

- 3. Отслеживайте местоположение телефона.

- 4. Просмотр истории просмотров.

- Как использовать mSpy для взлома чужих фотографий на телефоне

- Метод 02: iCloud / Google Фото — удаленный взлом изображений мобильного телефона с помощью облачного хранилища.

- Метод 03: echoshare Phone Manager — Взломайте фотографии мобильного телефона (УДАЛЕНО) с помощью инструмента сканирования телефона

- FAQ: Как взломать камеру чьего-то телефона

Можно ли взломать Айфон?

iPhone заслужил репутацию устройства, в котором вопросам безопасности уделяется повышенное внимание. Это произошло в том числе и благодаря работе Apple над созданием собственной экосистемы и контролю над ней. Но никакое устройство не может считаться идеальным, если речь заходит о вопросах безопасности. Можно ли действительно взломать iPhone? Какие риски у пользователя?

Что означает «взломать» iPhone?

Взлом – это упрощенный и распространенный термин, который часто используется неправильно. Традиционно слово это относится к незаконному получению доступа к компьютерной сети. В контексте к iPhone взломом может считаться следующее:

- получении доступа к чьей-то личной информации, хранящейся на iPhone;

- слежка или использование iPhone удаленно без ведома или согласия владельца;

- изменение режима работы iPhone с помощью дополнительного программного или аппаратного обеспечения (например, джейлбрейк).

Технически, подбор кем-то вашего пароля тоже может считаться взломом. Затем хакеры могут установить программное обеспечение для слежки за вашими действиями на iPhone.

Взломом может считаться джейлбрейк или факт установки пользовательских прошивок на устройство. Это одно из более современных определений взлома, оно также широко используется. Многие пользователи фактически взломали свои iPhone, установив модифицированную версию iOS для избавления от ограничений Apple.

Вредоносные программы – еще одна проблема, с которой раньше сталкивался iPhone. Мало того, что такие приложения оказались в App Store, так еще и были найдены эксплойты нулевого дня в веб-браузере Safari от Apple. Это позволило хакерам устанавливать шпионское ПО, обходящее защитные меры разработчиков и похищающее личные данные.

Работа над джейлбрейком тоже никогда не прекращается. Это постоянная игра в кошки-мышки между Apple и любителями джейлбрейк-твиков. Если вы поддерживаете версию iOS своего устройства в актуальном состоянии, то вы, скорее всего, защищены от любых взломов, основанных на методах джейлбрейка.

Тем не менее это не повод снижать бдительность. Группы хакеров, правительства и правоохранительные органы заинтересованы в поиске путей обхода защиты Apple. Любая из этих структур может в какой-то момент найти новую уязвимость и не сообщить об этом производителю или общественности, пользуясь ею в своих целях.

Можно ли подключиться к iPhone удаленно?

Apple позволяет удаленно управлять iPhone через приложения удаленного доступа, такими, как популярный TeamViewer.

Однако вы не сможете управлять чьим-то iPhone без ведома его владельца или предварительно не взломав его. Существуют VNC-серверы, через которые можно получить доступ ко взломанному iPhone, но в стандартной iOS такого функционала нет.

В iOS используется надежная система разрешений для предоставления приложениям явного доступа к определенным службам и информации. Когда вы впервые устанавливаете новое приложение, вас часто просят дать разрешение службам определения местоположения или камере iOS. Приложения буквально не могут получить доступ к этой информации без вашего явного разрешения.

В iOS нет уровня доступа, который предоставляет полный доступ к системе. Каждое приложение находится в своеобразной «песочнице», что означает, что программное обеспечение отделено от остальной системы и пребывает в своей безопасной среде. Такой подход предотвращает влияние потенциально опасных приложений на остальную часть системы, включая ограничение доступа к личной информации и данным других приложений.

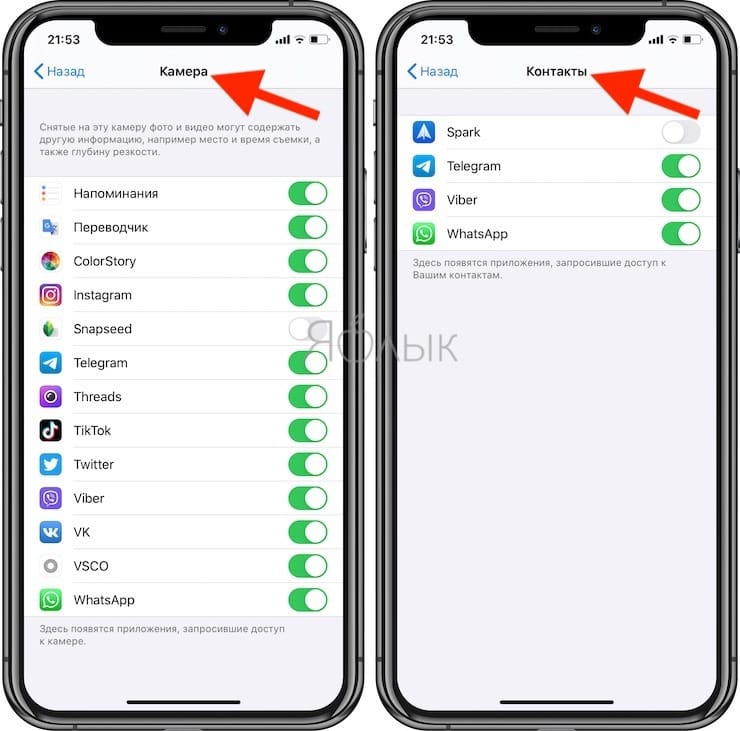

Вы всегда должны быть осторожны с разрешениями, которые предоставляете приложению. Например, такое популярное приложение, как Facebook, попросит получить доступ к вашим контактам, но для его базовой работы это не требуется. Как только вы предоставите доступ к своей информации, приложение сможет делать с этими данными все, что пожелает, в том числе загружать их на чей-то частный сервер и хранить там вечно. Это может считаться нарушением соглашения Apple с разработчиком и App Store, но технически приложения вполне могут это сделать.

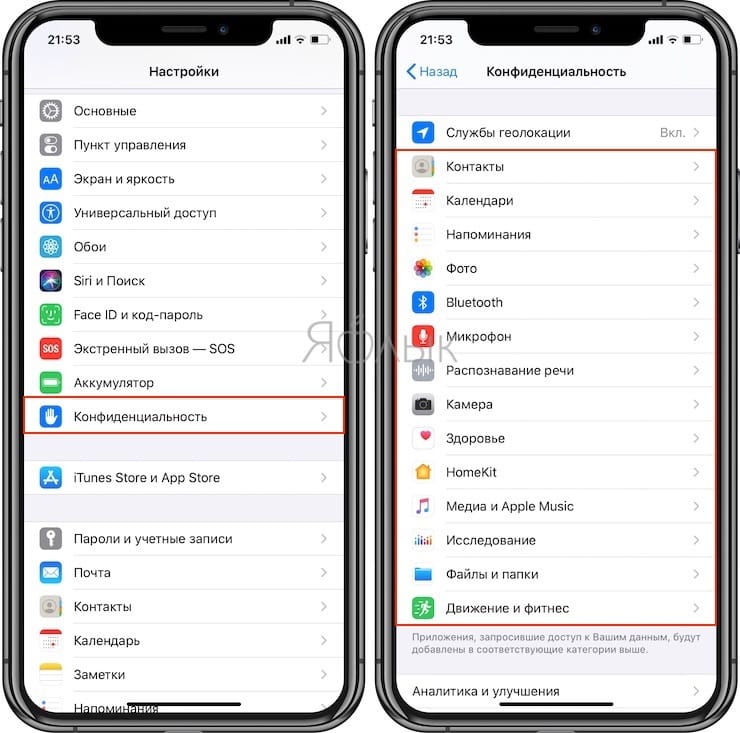

И хотя беспокоиться об атаках злоумышленников на ваше устройство – это нормально, вы, вероятно, больше рискуете при передаче своей личной информации «безопасному» приложению, которое просто вежливо попросит дать доступ. Регулярно просматривайте разрешения для ваших iOS приложений по пути Настройки → Конфиденциальность и дважды подумайте, прежде чем соглашаться с просьбами программы дать ей куда-то доступ.

Безопасность Apple ID и iCloud

Ваш Apple ID (который является и вашей учетной записью в iCloud), вероятно, более восприимчив к внешним угрозам, чем ваш iPhone. Как и с любой другой учетной записью, многие третьи лица могут заполучить ваши учетные данные.

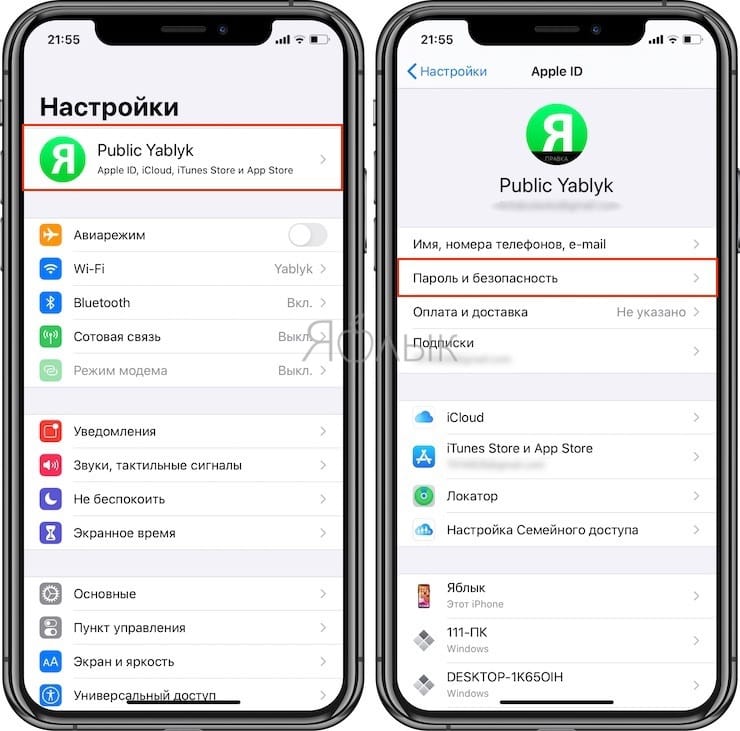

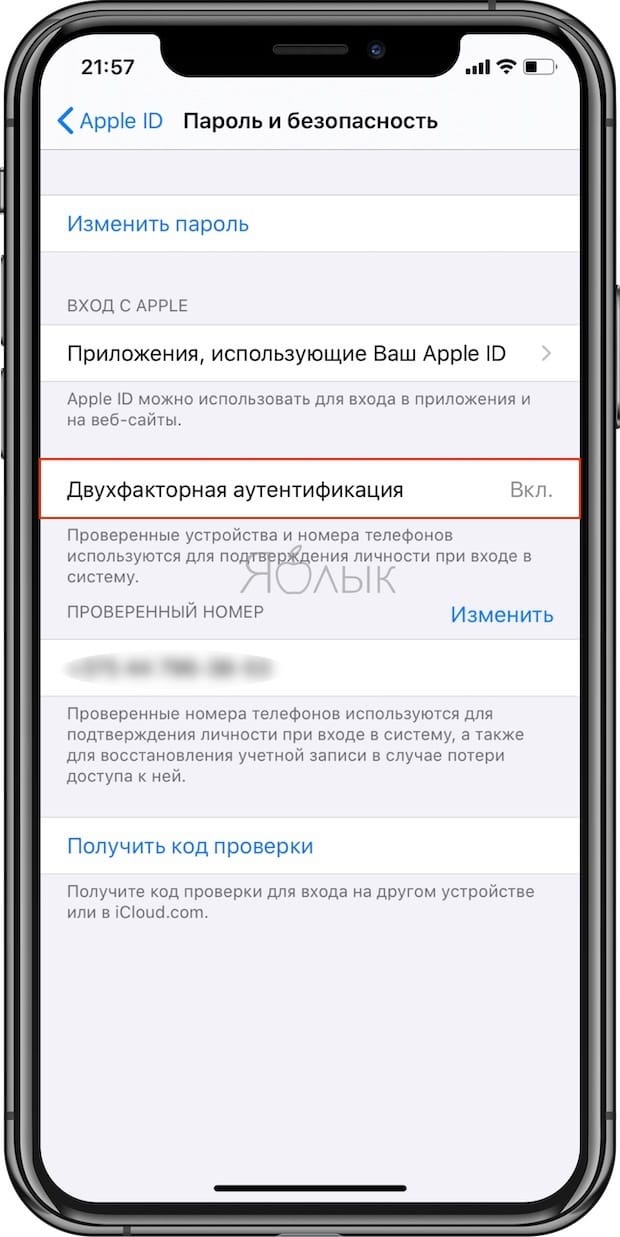

Возможно, в вашем Apple ID уже включена двухфакторная аутентификация (2FA). Тем не менее, вам стоит убедиться в этом, перейдя в Настройки → [Ваше имя] → Пароль и безопасность на вашем iPhone.

Нажмите «Включить двухфакторную аутентификацию», чтобы настроить ее, если она еще не включена.

В будущем, когда вы будете входить в свою учетную запись Apple ID или iCloud, вам необходимо будет ввести код, отправленный на ваше устройство или в SMS по номеру телефона. Это предотвращает вход в вашу учетную запись, даже если злоумышленник и знает ваш пароль.

Однако даже двухфакторная аутентификация подвержена атакам социальной инженерии. С ее помощью можно осуществить перенос номера телефона с одной SIM-карты на другую. Это передаст потенциальному «хакеру» последний кусок головоломки всей вашей онлайн-жизни, если он уже знает ваш главный пароль электронной почты.

Мы не хотим напугать вас или сделать параноиком. Тем не менее, это показывает, как что-либо может быть взломано, если уделить этому достаточно времени и изобретательности. Вы не должны чрезмерно беспокоиться о попытках взлома вашего устройства, но всегда помните о рисках и сохраняйте минимальную бдительность.

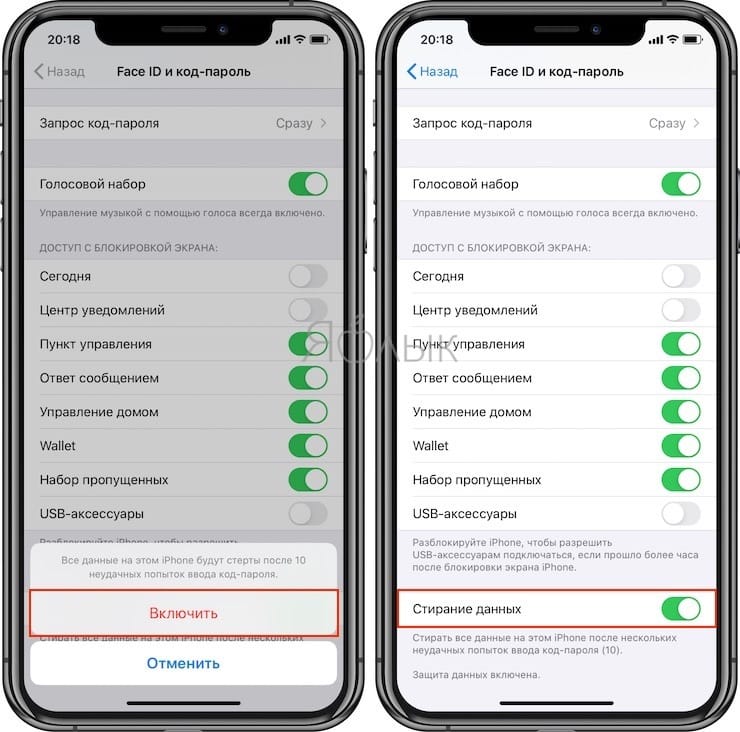

Кроме того, если ваш iPhone располагает данными, к которым проявляют интерес третьи лица (и это может вам навредить), активируйте функцию стирания данных, которая автоматически полностью сотрет все данные с iPhone после десяти неправильных вводов кода-пароля. Вероятно, лучше потерять все, чем позволить важной информации попасть в руки совсем уж недружественных персонажей.

Для активации функции Стирание данных на iPhone, откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель Стирание данных в положение Включено.

Что насчет «шпионского» программного обеспечения iPhone?

Один из распространенных инструментов, которые способствуют взлому iPhone, это так называемое «шпионское» программное обеспечение. Такие приложения базируются на основе людской паранойи и страха. Пользователям предлагается установить на свои устройства программное обеспечение для слежки. Приложениями интересуются родители и подозрительные супруги, желая отслеживать чужую активность на iPhone.

Такие приложения не могут работать на стандартной версии iOS, поэтому они требуют взлома устройства (джейлбрейк). Это открывает iPhone для дальнейших манипуляций, что повлечет за собой проблемы с безопасностью и потенциально с совместимостью приложений – некоторые программы отказываются работать на взломанных устройствах.

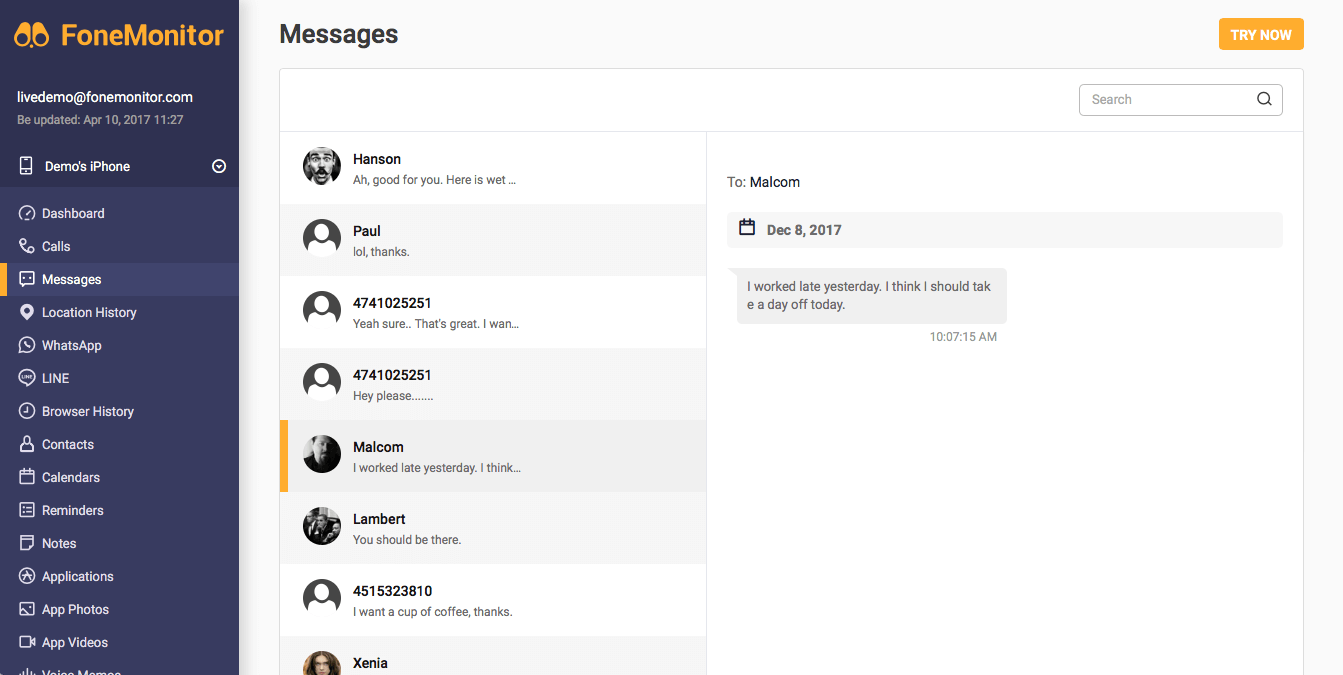

После взлома устройства и установки сервисов мониторинга люди могут следить за отдельными устройствами через веб-панель. Это позволит злоумышленнику видеть каждое отправленное текстовое сообщение, информацию обо всех сделанных и полученных вызовах и даже посмотреть новые снятые камерой фотографии или видео.

Такие приложения не будут работать на последних iPhone и на некоторых устройствах с iOS 14, для которых доступен только привязанный джейлбрейк (исчезает после перезагрузки смартфона). Все дело в том, что Apple сильно усложняет джейлбрейк своих последних устройств, поэтому для них с установленной iOS 14 угрозы невелики.

Однако так будет не всегда. С каждым крупным обновлением джейлбрейка производители такого ПО снова начинают маркетинговые акции. А ведь шпионить за любимым человеком мало того, что сомнительно с этической точки зрения, так еще и незаконно. Взлом же чужого устройства также подвергает его риску воздействия вредоносного ПО. Это также аннулирует любую гарантию, которая у устройства может присутствовать.

Влом iPhone специальным устройством через USB-кабель

Для защиты iPhone от используемых спецслужбами хакерских техник, а также специальных аппаратных устройств, подключаемых к смартфону посредством кабеля, необходимо активировать в iOS «Режим ограниченного доступа USB».

«Режим ограниченного доступа USB» отключает зарядку и передачу данных через Lightning-порт, если со времени последней разблокировки iPhone или iPad прошло больше часа. То есть, даже заполучив устройство, злоумышленник не сможет изъять из него данные через USB-кабель, если с момента его последней разблокировки прошло более 60 минут.

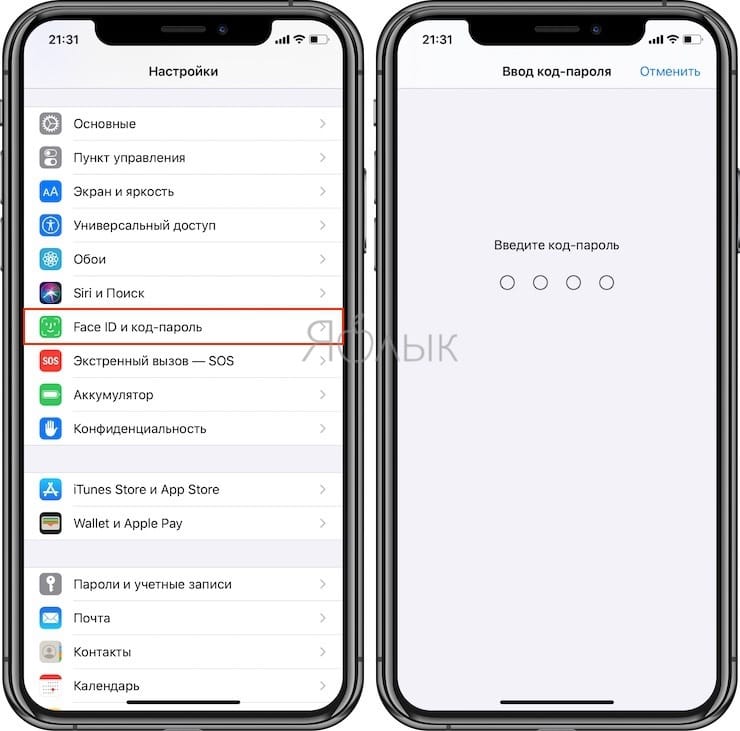

Для того чтобы включить «Режим ограниченного доступа USB», откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель USB-аксессуары в положение Выключено.

Источник

Как удаленно получить доступ к информации на iPhone

Многие любят контролировать все вокруг себя, и данные на мобильных устройствах зачастую не являются исключением. Вот только получить доступ к информации на iPhone и отследить смартфон не так просто: для этого, как правило, требуется взлом устройства, и законными такие методы не назовешь. Сторонние разработчики быстро подсуетились и выпустили специальный инструмент, с помощью которого можно получить доступ ко всем необходимым данным на iPhone или Android-смартфоне без физического доступа к устройству.

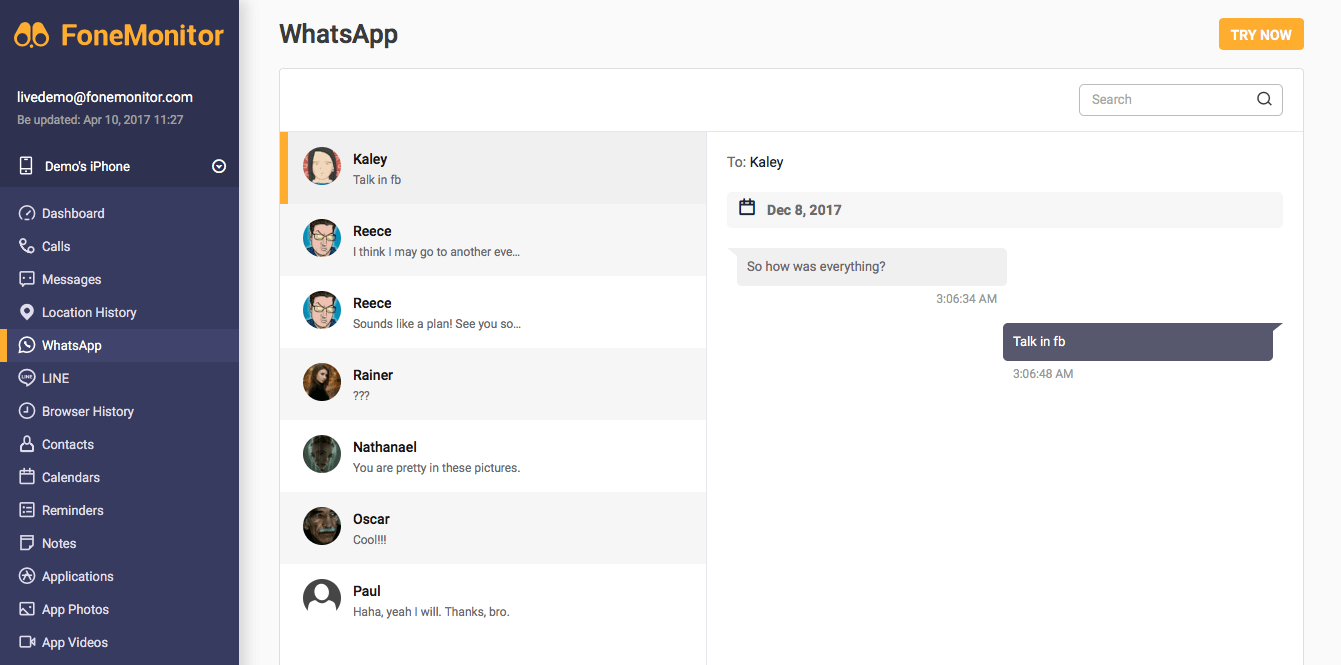

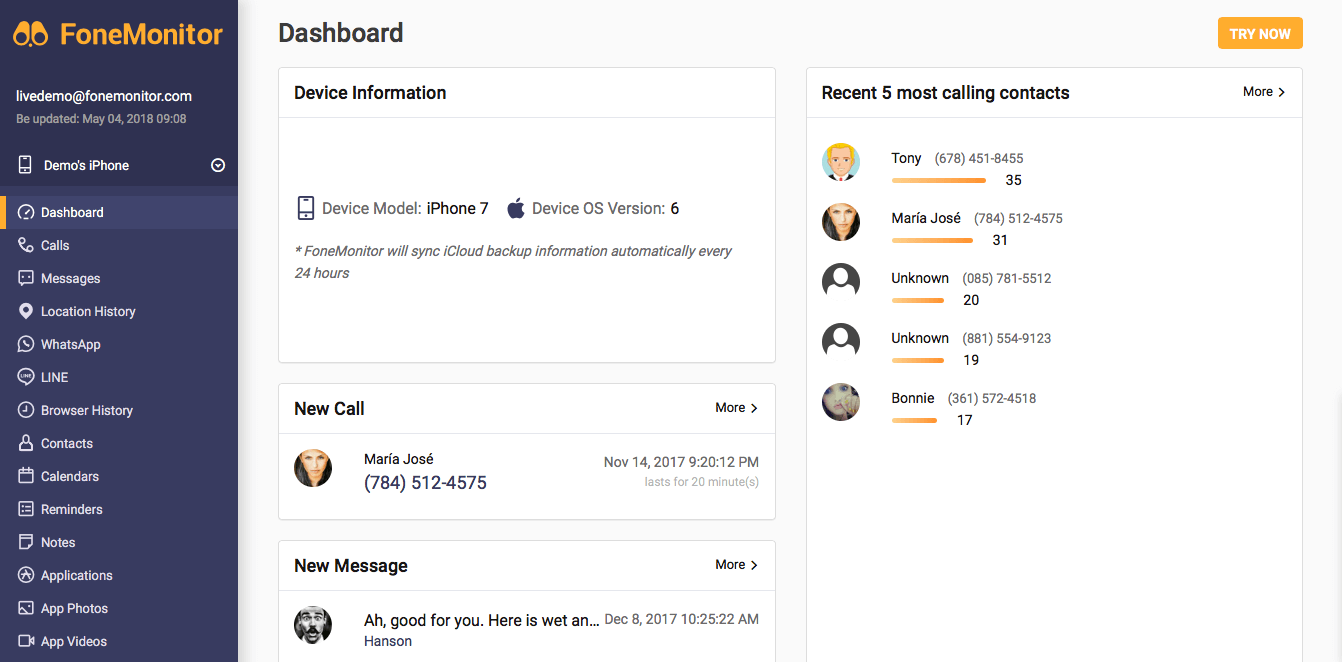

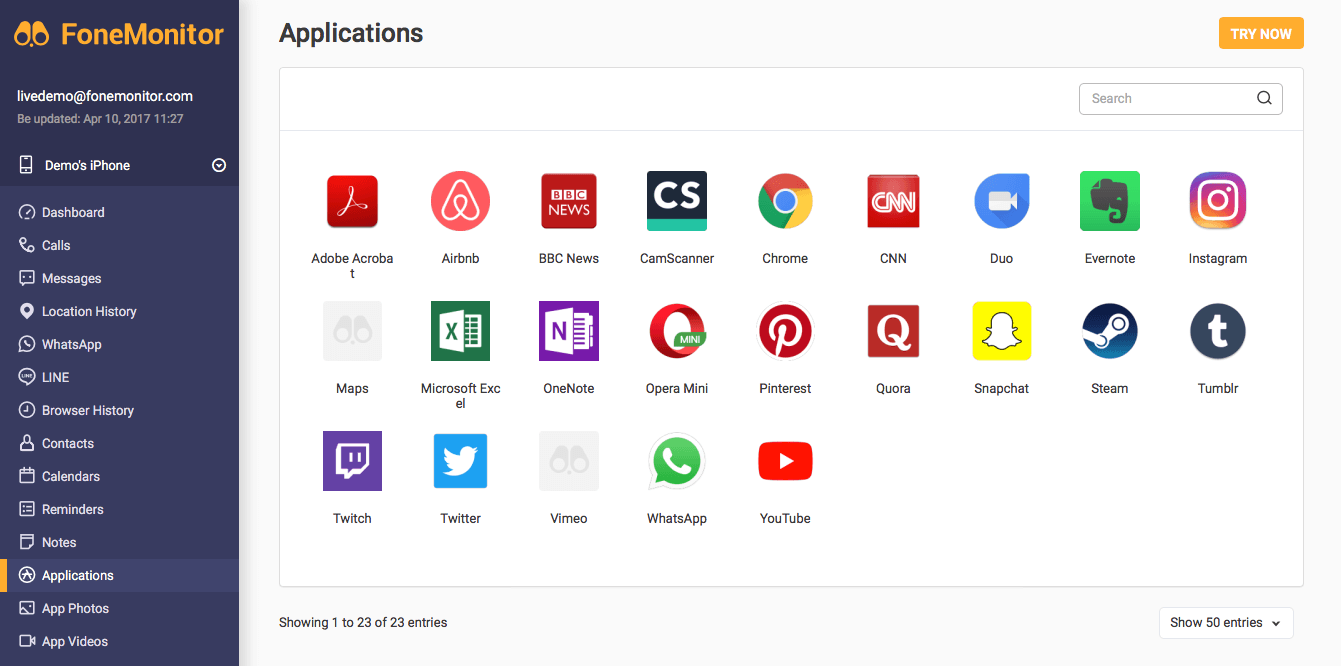

Что такое FoneMonitor

Это браузерный инструмент, с которым любой iPhone становится как на ладони: в один клик доступны звонки пользователя, его сообщения, история перемещений, даже переписка в WhatsApp, история браузера, заметки и многое другое. При этом на само устройство не нужно устанавливать какое-либо стороннее программное обеспечение.

Как это работает

Никакой тайны и сложных хакерских манипуляций здесь нет. После регистрации в FoneMonitor вы вводите логин и пароль от Apple ID пользователя, за которым планируете наблюдать. Каждые 24 часа FoneMonitor синхронизирует свои данные с информацией в резервной копии iCloud — оттуда сервис и получает список звонков, сообщений, местоположений и данные приложений, которые сохраняют свои копии в «облако».

Тогда для чего это нужно?

Сценариев использования данного инструмента на самом деле много. Например, заботливый родитель может отслеживать переписку и историю браузера своего ребенка, а руководитель — следить, чтобы работники занимались делами, а не сидели в Интернете (про ревнивую супругу говорить не будем). Работает сервис по системе абонентской платы — месяц доступа сейчас доступен за 40 долларов. Попробовать его в деле можно в деморежиме по этой ссылке.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Лонгриды для вас

В WhatsApp появилась функция автоматического удаления медиафайлов после того, как получатель их посмотрит. Рассказываем об особенностях использования этого механизма и способе его активации

Лето — отличное время для занятий спортом на улице. Предлагаем вашему вниманию приложение Nike+ Run Club, с ним вы сможете заиметь еще одну полезную привычку или добиться большего успеха в кардиотренировках.

Новая Яндекс.Станция Мини получила экран, втрое более мощный динамик, чем у модели первого поколения, но лишилась бесконтактного управления взмахами. Рассказываем, стоит ли новинка того, чтобы её купить и при чём тут вообще Яндекс.Модуль

Источник

(3 метода) Как удаленно взломать изображения мобильного телефона

Последнее обновление 20 октября 2021 г. Джек Робертсон

Мы можем определить недавнюю активность человека, взломав изображения мобильного телефона, когда телефон теперь стал повседневным инструментом для всех.

Взрослым очень помогает взлом фотографий с мобильных телефонов, независимо от того, являетесь вы родителем или партнером.

- Как заботливый родитель, фотографии на телефоне вашего ребенка могут помочь вам узнать, просматриваю что-то неприемлемое на телефоне или тусоваться с плохими людьми.

- И если ты один из тех, кто есть сомнения в лояльности партнера, взлом его фотогалереи по телефону может помочь вам узнать правду.

Вы можете подумать, что взлом телефона вашего ребенка / партнера — это не проявление приличия, но это очень полезно.

Для тех, кто решился, давайте начнем взламывать чужие фотографии телефонов, чтобы отогнать возможные повреждения и обрести покой нашим сердцам.

Взлом чьих-то фотографий с телефона:

Метод 01: mSpy — Как удаленно взломать чужие фотографии телефона с помощью шпионского приложения

Прежде всего, давайте посмотрим на шпион приложение.

Это тот инструмент, который вы можете использовать для шпионить за чьим-то телефоном и иметь доступ к содержимому телефона с телефона или ПК. Используя шпионское приложение для телефона, мы можем легко взломать чей-то телефон удаленно без ведома

Чтобы удаленно взломать чьи-то фотографии с мобильного телефона с наилучшим результатом, давайте попробуем лучшее шпионское приложение — mSpy.

Являясь ведущей иконой в индустрии телефонного шпионажа, mSpy завоевывает сердца родителей, работодателей и семейных пар своими выдающимися способностями. Он покажет вам все, что вы хотите видеть на телефоне жертвы.

1. Взломать галерею

Все фото и видео на телефоне доступны для просмотра тебе. Вам доступны скриншоты, записи, видео приложений, фотографии приложений, мемы и т. Д.

2. Преследуйте в социальных сетях.

Несмотря ни на что социальные приложения он / она использует на телефоне, mSpy покажет вам все действия в приложении, включая контакты, Уведомления, Сообщенияи следующим образом. Вы можете легко узнать, что ваш ребенок / партнер читает, смотрит и получает Facebook, Twitter, TikTok, Instagram, И т.д.

3. Отслеживайте местоположение телефона.

Как только mSpy приступит к взлому телефона, он никогда не прекращайте отслеживать местоположение телефона даже если GPS or Find My iPhone выключен.

Чтобы сообщить вам местонахождение целевого телефона, mSpy будет постоянно обновлять геолокацию на панели управления. Ты можешь отслеживать своего сына / дочь / парня / девушку на вашем телефоне удаленно фактически не преследуя.

4. Просмотр истории просмотров.

Если вы хотите узнать что ваш ребенок ищет в Google, mSpy вам поможет. Уменьшая каждое нажатие клавиши и страница просмотра, mSpy показывает, какие веб-сайты он / она просматривает.

Теперь, когда вы знаете, что mSpy может помочь вам полностью взломать чей-то телефон и предоставить вам полный доступ к содержимому телефона. Ознакомьтесь с другими функциями этого шпионского приложения.

- Режим невидимости : mSpy — это невидимый, необнаружимыйи неприкасаемый на телефоне жертвы. Никогда не стоит беспокоиться о том, что жертва поймает вас.

- Панель управления : По умолчанию mSpy предлагает вам веб-сайт для мониторинга целевого телефона. Также для мобильного мониторинга выпускает mSpy мобильное приложение как в Google Play, так и в App Store.

- Совместимость : Независимо от того, использует ли он iPhone or Телефон на Андроиде, mSpy охватывает обе операционные системы.

- И т.д.

Чтобы узнать больше, посетите mSpy Официальный.

Как использовать mSpy для взлома чужих фотографий на телефоне

Шаг 1

Чтобы использовать mSpy, нажмите кнопку ниже и зарегистрируйтесь в нем. Создайте учетную запись, выберите целевой телефон и подпишитесь на шпионский план.

Шаг 2

После вашей подписки mSpy отправит вам электронное письмо с некоторыми вложениями. Откройте письмо и запустить мастер установки из вложений. Завершите настройку mSpy и загрузите его на целевой телефон удаленно.

Шаг 3

Когда загрузка и установка будут завершены, войдите в Панель управления MSPY где вы можете найти ссылку из электронного письма. Или вы можете загрузить мобильное приложение на свой iPhone или телефон Android.

Выберите Фото на панели управления, чтобы увидеть, какие фотографии есть на целевом телефоне.

Метод 02: iCloud / Google Фото — удаленный взлом изображений мобильного телефона с помощью облачного хранилища.

Помимо шпионского приложения, вы также можете использовать Облачный сервис взломать чью-то телефонную галерею. Такие услуги, как ICloud, Google Фото, Один диск будет полезно

Однако использование облачных сервисов для взлома чьих-либо изображений телефона может быть довольно сложной задачей, так как вы нужен пароль и имя пользователя своего облачного сервиса. Вот как работает это решение:

- Шаг 1 Загрузите приложение облачной службы, которое жертва в настоящее время использует на свой телефон.

- Шаг 2 Получите имя пользователя и пароль жертвы от облачной службы.

- Шаг 3 Войдите в облачный сервис на своем устройстве и проверьте загруженные фотографии жертвы.

Этот метод работает, но сначала вам нужно получить учетную запись и пароль, чего сложно добиться.

если ты не могу получить пароль и вы оба с помощью Google Фото на телефонах Android , Попробуйте включение опции совместного использования взломать фотографии своего телефона.

Шаг 1

На телефоне ребенка или партнера запустите приложение Google Фото.

Сначала вам нужно разблокировать устройство. Поскольку процесс займет всего несколько секунд, вы можете сказать, что с вашим телефоном что-то не так, и вы хотели бы погуглить это с его / ее телефона.

Шаг 2

В его / ее Google Фото перейдите в Фото > Параметры > Совместное использование партнеров > Приступить . Войдите в свою учетную запись Google продолжать. Выберите поделиться Все фото . Нажмите Далее и нажмите Послать приглашение , чтобы закончить.

Шаг 3

Включите телефон и запустите Google Фото. Принять приглашение. С этого момента вы можете просматривать все фотографии на целевом телефоне. \

Этот вариант намного более гибкий, чем предыдущий. Но жертва может обнаружить, что его / ее Google Фото делится с вами альбомами и изображениями в приложении, что означает совместное использование можно легко отменить .

Метод 03: echoshare Phone Manager — Взломайте фотографии мобильного телефона (УДАЛЕНО) с помощью инструмента сканирования телефона

Есть некоторые программное обеспечение для управления телефоном , которые могут сканировать фотографии на телефоне и дать вам доступ ко всем фотографиям, в том числе и скрытые.

Здесь мы будем использовать echoshare Phone Manager сделать это. Это мощный инструмент для управления телефоном, способный обнаружение нескольких данных и файлов на Android и iPhone.

Echoshare будет сканировать не только существующие фотографии с этого телефона, но и те удаленные изображения и видео . При сканировании echoshare будет отображать все фотографии, видео, вложения приложений и еще несколько данных в своем интерфейсе, которые вы можете просмотреть и сохранить.

Давайте воспользуемся программой, чтобы сразу же взломать картинки на чьих-то телефонах. Обратите внимание, что в следующем процессе я буду использовать iPhone в качестве демонстрации. Вы точно можете попробовать телефон Android.

Шаг 1

В зависимости от целевого телефона вам необходимо загрузить версию этой программы для Android или iOS.

Ознакомьтесь с кнопками ниже и загрузите программу на свой компьютер.

Взломать iPhone Фото:

Взломать iPhone на Win Взломать iPhone на Mac Взломать iPhone на Win Взломать iPhone на Mac

Шаг 2

Теперь возьмите iPhone жертвы и подключите его к компьютеру. Выбирать Восстановление с устройства iOS и нажмите Начать сканирование продолжать.

Шаг 3

Когда сканирование будет завершено, найдите Фото . Echoshare покажет вам все фотографии, найденные на этом iPhone. Вы можете предварительно просмотреть или сохранить их на ПК для последующего просмотра.

Для телефона Android:

Взломайте Android на Win Взломать Android на Mac Взломайте Android на Win Взломать Android на Mac

FAQ: Как взломать камеру чьего-то телефона

Как правило, есть два способа взломать камеру телефона.

- Один из них — использовать шпионское приложение для камеры, такое как mSpy, CocoSpy и SpyZie.

- Другой — использовать некоторые приложения для видеонаблюдения и превратить телефон в систему видеонаблюдения для вас.

Источник