- Как узнать, есть ли у других доступ к вашему устройству или аккаунту Apple

- Просмотрите список своих устройств

- Проверьте информацию Apple ID онлайн

- Проверьте отпечатки и Face ID

- Проверьте свои приложения

- Как обнаружить и удалить шпионское ПО на iPhone. Можно найти даже вирус Pegasus

- Как работает Pegasus и подобное ПО

- Можно ли обнаружить вредоносное ПО на iPhone

- Как узнать, заражен ли ваш iPhone

- Что делать в случае заражения iPhone

- Может ли кто-то подключиться к моему телефону без моего ведома?

- Признаки стороннего подключения к телефону

- Повышенное использование данных на устройстве

- Что делать, если телефон активен в режиме ожидания

- Внезапная перезагрузка мобильного устройства как признак подключения

- Откуда появляются странные звуки во время разговора

- Неожиданные текстовые сообщения

- Ухудшенный срок службы батареи мобильного телефона

- Повышение температуры аккумулятора в режиме ожидания

- Увеличенная продолжительность отключения

- Проблемы с отключением телефона, если к нему кто-то подключается

- Можно ли взломать смартфон и как это сделать

- Каким образом защитить себя от нелегального подключения

- Фишинговые сообщения от злоумышленников

- Как защитить себя, если есть подозрения, что кто-то подключается к вашему мобильному телефону:

- Несанкционированный доступ к аккаунту Гугл или iCloud без ведома владельца

- Взлом Bluetooth на телефоне без ведома абонента

- Замена SIM-карты на мобильном телефоне

- Взломанная камера мобильного устройства

- Приложения, запрашивающие слишком много разрешений

- Отслеживание телефона через открытые сети Wi-Fi без ведома владельца

- Видео-инструкция

Как узнать, есть ли у других доступ к вашему устройству или аккаунту Apple

Вы когда-нибудь замечали на своём iPhone или iPad что-то такое, из-за чего задавались вопросом: а не трогал ли кто-то моё устройство без моего ведома? Если да, то мы поможем вам это выяснить.

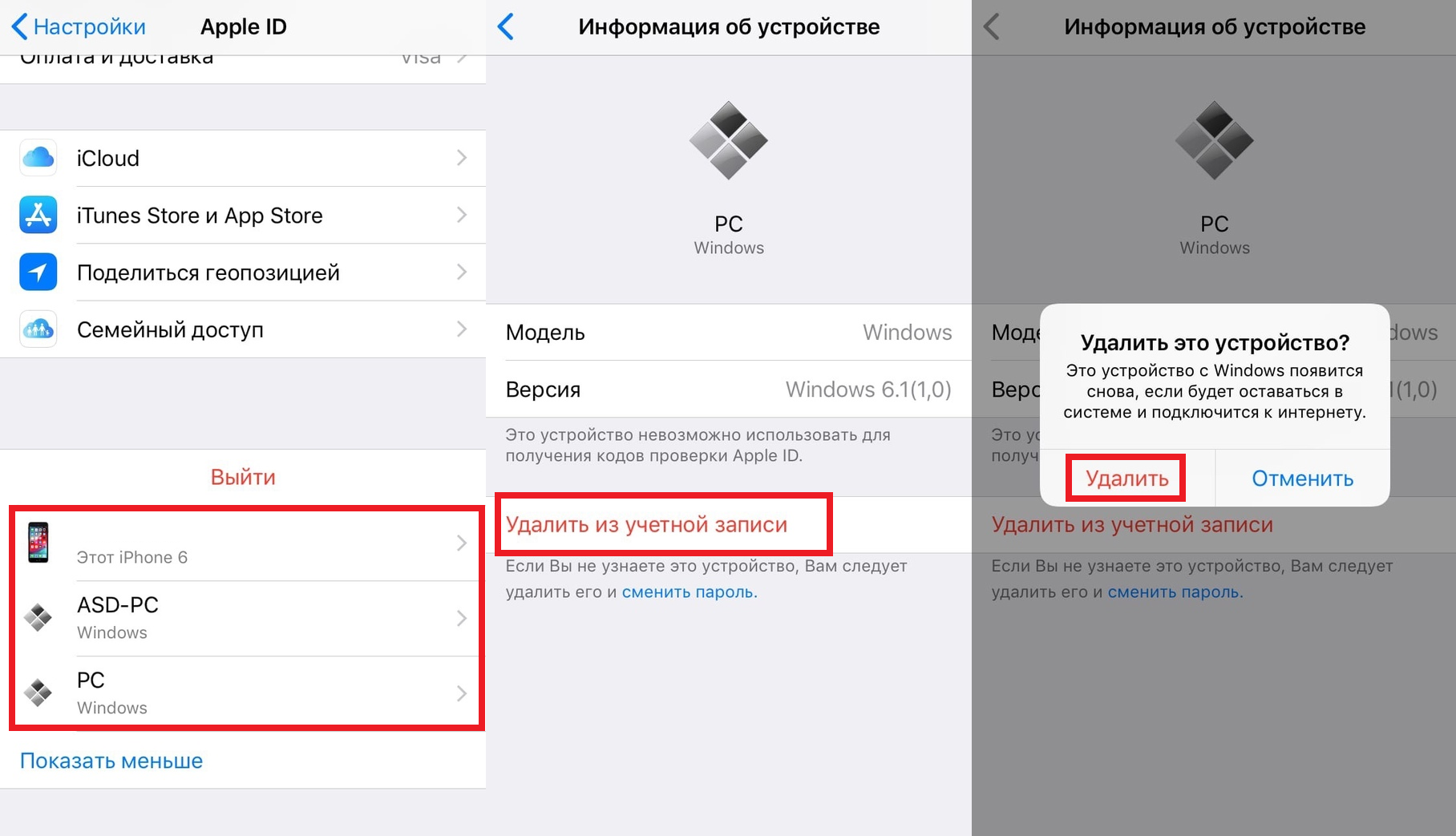

Просмотрите список своих устройств

Для начала проверьте, что ваш Apple ID привязан только к вашим устройствам. В списке будут все устройства, на которых вы заходили в свою учётную запись. Если вы заметите неизвестное устройство, его можно удалить.

На iPhone и iPad зайдите в Настройки и вверху выберите свой Apple ID. Внизу будет список ваших устройств. Если вы найдёте чужое, выберите его и нажмите Удалить из учётной записи. Подтвердите действие, нажав Удалить.

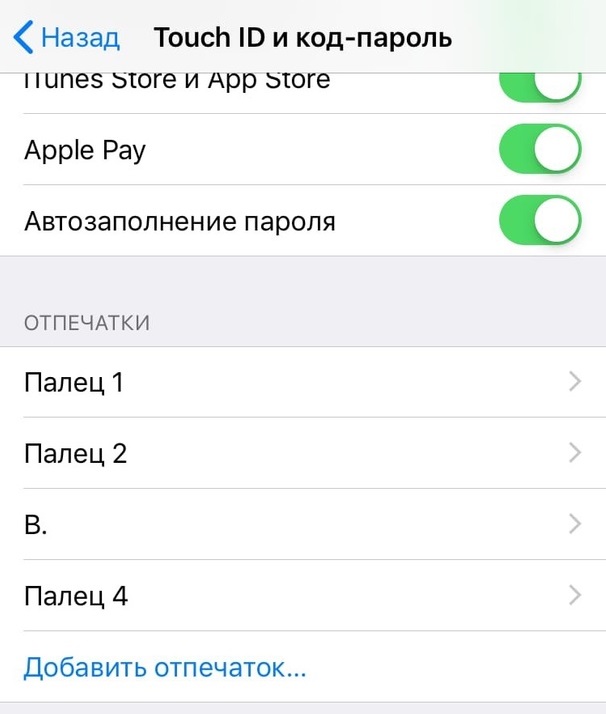

На Mac откройте Системные настройки и выберите Apple ID. Слева будет список ваших устройств. Выберите нужное и нажмите Удалить из учётной записи. Подтвердите нажатием Удалить.

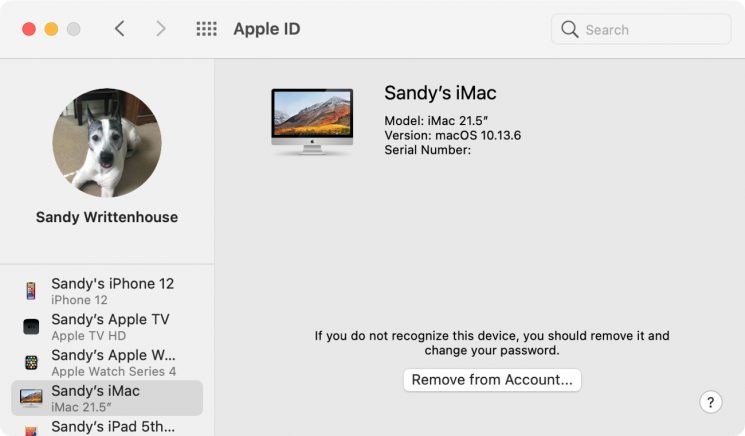

Проверьте информацию Apple ID онлайн

Список устройств и другие детали о своём Apple ID можно просмотреть онлайн. Вы сможете понять, изменилось ли что-то в вашем аккаунте без вашего ведома.

Зайдите на сайт Apple ID и авторизуйтесь. Тщательно изучите секции Учётная запись, Безопасность и Оплата и доставка. Если вы увидите что-то странное или просто захотите изменить информацию, нажмите Изменить рядом с соответствующей секцией.

Здесь тоже можно просмотреть список своих устройств и удалить чужие или ненужные. Чтобы удалить устройство, выберите его, нажмите Удалить из учётной записи и подтвердите действие.

Можно проверить и приложения с сайтами, которые используют ваш Apple ID. В секции «Безопасность» нажмите Управлять приложениями и веб-сайтами. Вы увидите список сервисов, которые используют ваш аккаунт. Выберите нужный, чтобы просмотреть детали и при желании перестать использовать Apple ID.

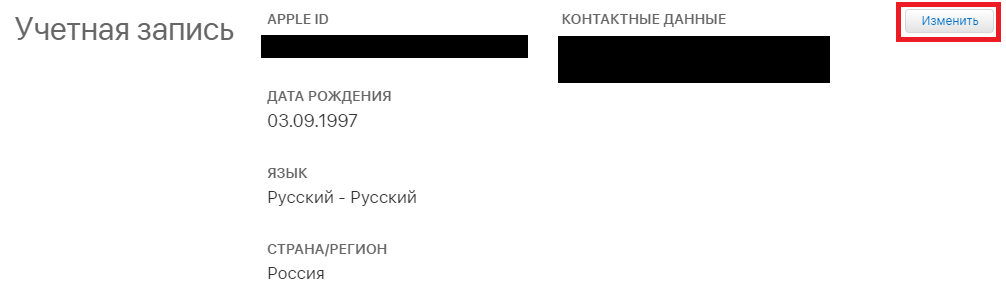

Проверьте отпечатки и Face ID

Возможно ли, что кто-то сохранил свой отпечаток для разблокировки вашего устройства? Или своё лицо для Face ID? Если да, то стоит это проверить.

Откройте Настройки и выберите Touch ID и код-пароль или Face ID и код-пароль. Введите пароль от своего устройства и проверьте список сохранённых отпечатков и лиц.

Для Touch ID вы можете приложить палец к кнопке Home, и соответствующий отпечаток подсветится. Удалить его можно свайпом.

Для Face ID: если нет варианта «Настроить альтернативный внешний вид», то кто-то сохранил своё лицо. Возможно, это были вы. Если нет, то лучше сбросить альтернативный внешний вид. Однако это сбросит и основной, так что придётся настраивать Face ID заново.

Проверьте свои приложения

Стоит проверить свои установленные приложения. Убедитесь, что все приложения были скачаны именно вами.

Если вы увидите игры или приложения, которые вы не скачивали, значит кто-то другой пользовался вашим устройством.

Если устройство выдала вам компания, то у неё может быть доступ к устройству. Чаще всего для этого устанавливают специальный профиль.

Проверить профили можно через Настройки > Основные в секции Профили и управление устройством. Если другого профиля нет, то переживать не стоит.

Теперь вы знаете о нескольких простых и быстрых способах узнать, пользовался ли кто-то вашим устройством или учётной записью.

Источник

Как обнаружить и удалить шпионское ПО на iPhone. Можно найти даже вирус Pegasus

Вы, скорее всего, уже слышали об опасном шпионском ПО Pegasus, которое позволяет третьим лицам получать доступ к переписке, сообщениям и контенту на зараженных смартфонах и планшетах Apple. Масштабное исследование организации Amnesty International позволило выявить такое программное обеспечение на смартфонах более 50 тысяч журналистов и политических деятелей в разных странах.

Эксперты и аналитики после этого ополчились против Apple, обвиняя компанию в намеренном создании потенциально опасных уязвимостей, которые можно использовать для взлома и слежки за смартфонами на базе iOS. Представители компании разработчика данного ПО подтвердили факт сотрудничества с правительствами некоторых стран и заявили, что простым пользователям айфонов ничего не угрожает.

С другой стороны никто точно не знает, как могут использовать данное ПО его покупатели и чьи именно гаджеты они могут заразить для удаленного сканирования и слежки. Даже в Apple попытались всячески успокоить покупателей яблочной техники, но неприятный осадок и разного рода опасения после таких скандалов остаются.

Как работает Pegasus и подобное ПО

После многочисленных скандалов вокруг сливающих данные пользователей мессенджеров и социальных сетей разработчики были вынуждены закрыть ряд дыр и уязвимостей, которые чаще всего использовались третьими лицами для слежки и удаленного сбора данных.

После этого, нуждающиеся в новых возможностях шпионажа организации, обратили свой взор на израильскую компанию киберразведки NSO Group. Самой передовой технологий компании на данный момент является программное обеспечение Pegasus. Оно позволяет удаленно получать практически полный доступ к зараженным гаджетам.

Система перехватывает нажатие кнопок виртуальной клавиатуры (передавая все введенные жертвой данные), может передать любой контент со смартфона и даже удаленно активировать микрофон или камеру.

Разработка Pegasus ведется более пяти лет, создатели ПО вынуждены искать все новые обходные пути и дыры после каждого обновления iOS и Android. За это время утилита из простого “трояна” эволюционировала в настоящее шпионское ПО.

Если изначально утилита пыталась перехватить передаваемые и получаемые смартфоном данные, а затем по возможности расшифровывала их, то сейчас она может полностью управлять системой с правами суперпользователя со всеми вытекающими последствиями.

Раньше для активации вредоносного кода было необходимо спровоцировать цель. Пользователь смартфона должен был самостоятельно перейти по нужной ссылке из письма или сообщения. Для этого придумывали все более изощренные способы обмана и трюки. Так, например, устройство жертвы долго атаковали спамом, а затем резко предлагали отписаться от него по ссылке.

Со временем пользователи перестали реагировать на такие раздражители, делая невозможным запуск вредоносного кода на смартфоне. Разработчики смогли преодолеть этот барьер и сделали так называемый эксплойт без клика.

Такой способ взлома возможен без участия конечного пользователя и опирается исключительно на уязвимости служб обмена сообщениями. По данным Amnesty International, заражение вирусом Pegasus возможно через Gmail, Facebook, Viber, WhatsApp, WeChat и даже фирменные сервисы Apple – FaceTime и iMessage.

Аналитики утверждают, что количество уязвимостей с каждым годом только увеличивается. Происходит это из-за усложнения сервисов и добавления в них новых фишек. Такой подход позволяет хакерам найти еще больше дыр для активации вредоносного кода, чем в старых и медленно развивающихся сервисах.

За созданием ПО подобного Pegasus стоят большие деньги. За 2020 год компания NSO Group отчиталась об официальной прибыли в размере $243 млн.

Можно ли обнаружить вредоносное ПО на iPhone

Специалисты по кибербезопасности организации Amnesty International не первый год изучают работу Pegasus и других подобных вирусов. Они проверяют зараженные смартфоны жертв и анализируют способы попадания шпионского ПО в операционную систему.

Подобный анализ позволил обнаружить сходства во время фиксации вредоносных процессов, которые могут быть по-разному замаскированы в системе, но в итоге действуют одинаково. Специалисты подтвердили, что весь вредоносный код имеет стороннее происхождение и не является частью приложений или системных файлов.

Все это позволило разработчикам Amnesty выпустить набор ПО для обнаружения вируса на любом смартфоне. Система сканирует резервную копию гаджета или дамп операционной системы, пытаясь найти известные “хвосты” вируса Pegasus или других вредоносных программ на его основе.

Если будет найдено хоть одно сходство с базой уже известных частей кода Pegasus, система подтвердит наличие заражения. Предоставленный набор утилит распространяется на GitHub и имеет открытый исходный код. Однако, утилиты запускаются и работают в терминальном режиме, что делает использование ПО сложным и недоступным для большинства пользователей.

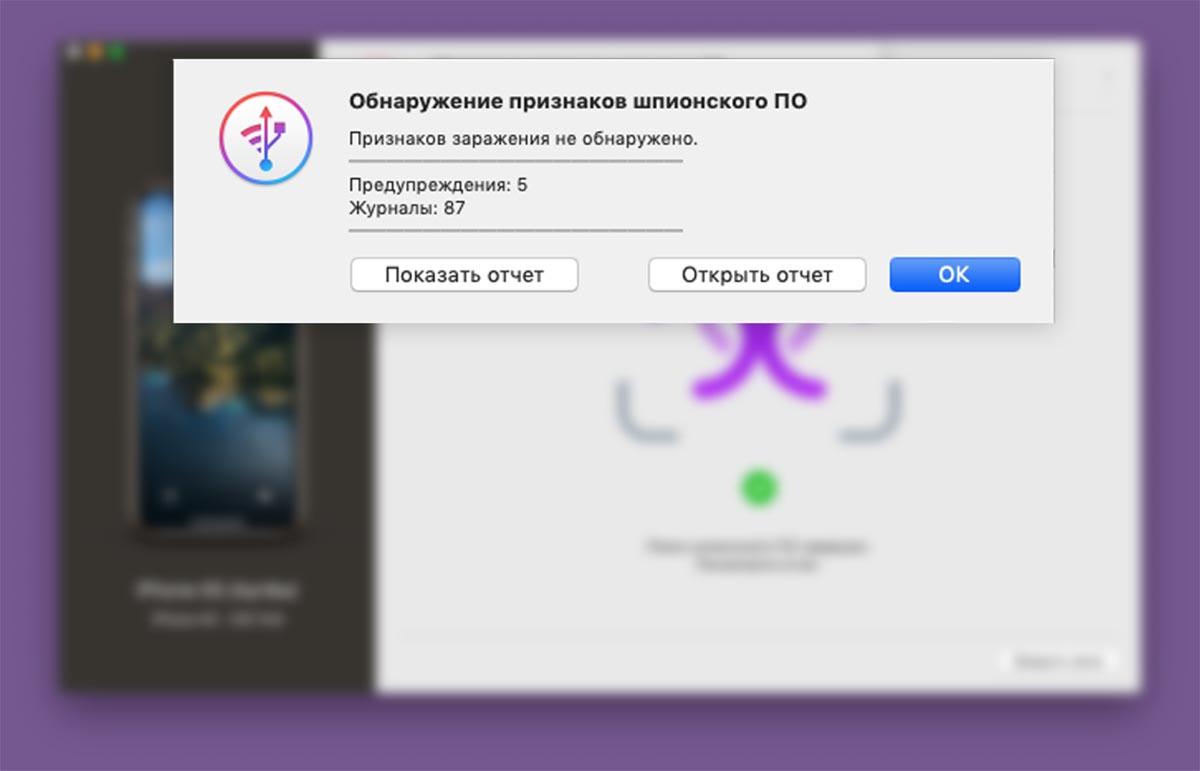

Как узнать, заражен ли ваш iPhone

К счастью, на помощь пришли разработчики давно известного стороннего файлового менеджера для iPhone – iMazing. В обновлении 2.14 они добавили возможность сканирования iPhone или iPad для обнаружения вируса Pegasus или другого ПО на его основе.

Разработчики использовали предложенный Amnesty International алгоритм, но при этом упаковали его в простой и понятный интерфейс вместо сложной терминальной настройки и ручного ввода команд.

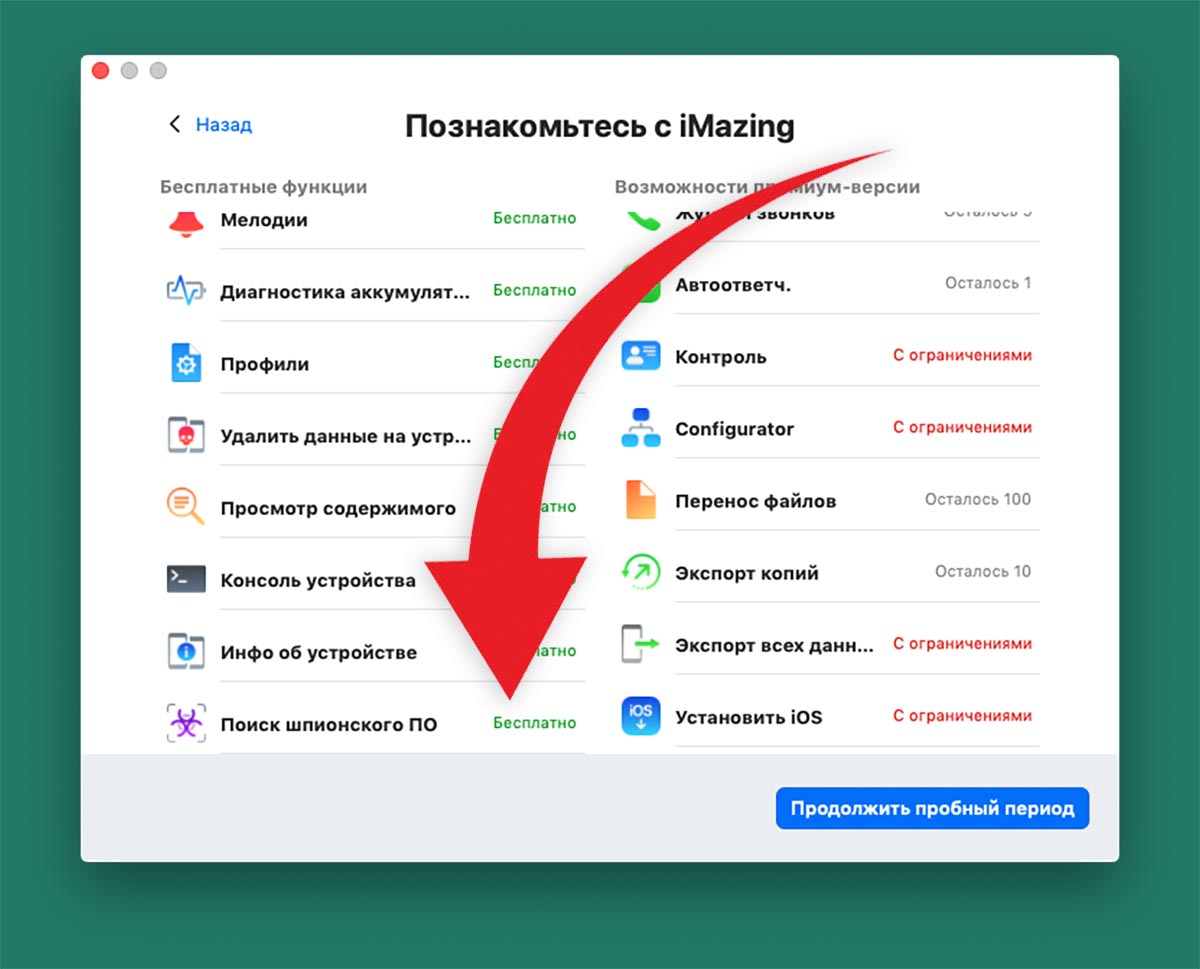

Приложение iMazing платное, но часть фишек, анализ заражения вирусом Pegasus в том числе, доступны бесплатно. Сейчас расскажем, что нужно сделать для обнаружения вредоносного ПО.

1. Скачайте пробную версию приложения iMazing с сайта разработчика. Доступны версии для macOS и Windows.

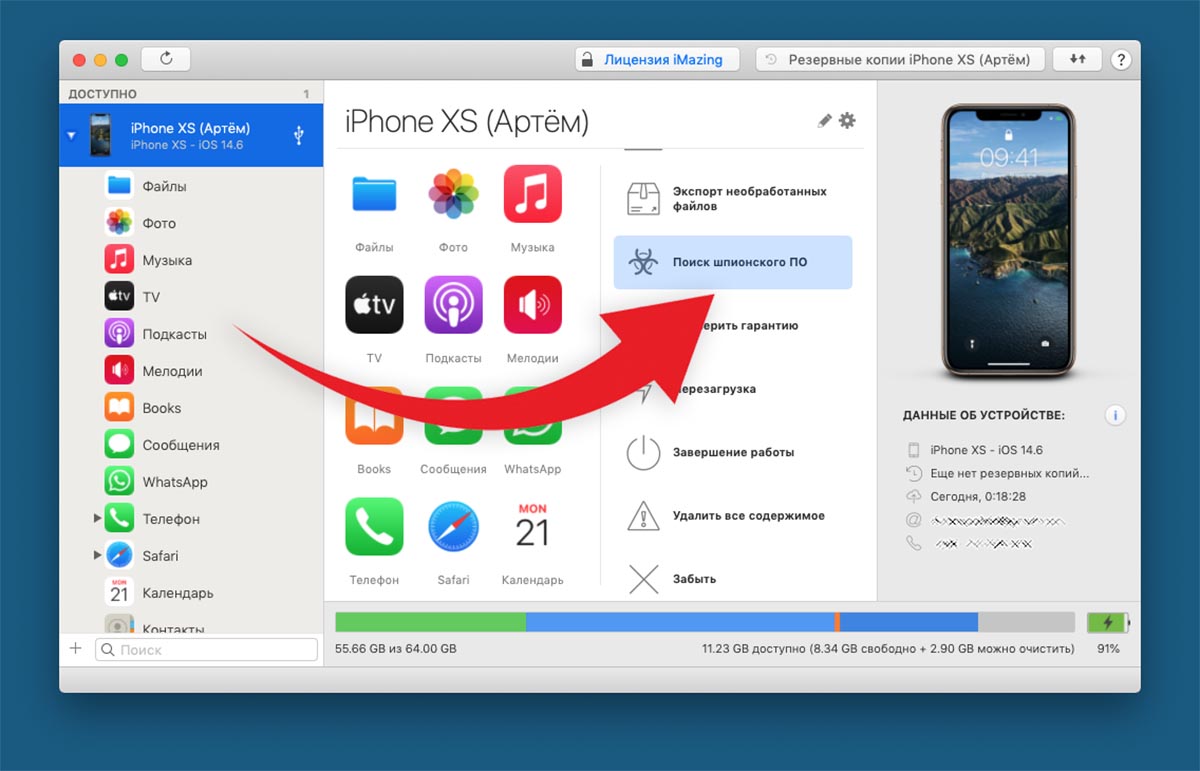

2. Подключите iPhone к компьютеру при помощи кабеля и разблокируйте его.

3. В приложении iMazing найдите раздел Поиск шпионского ПО.

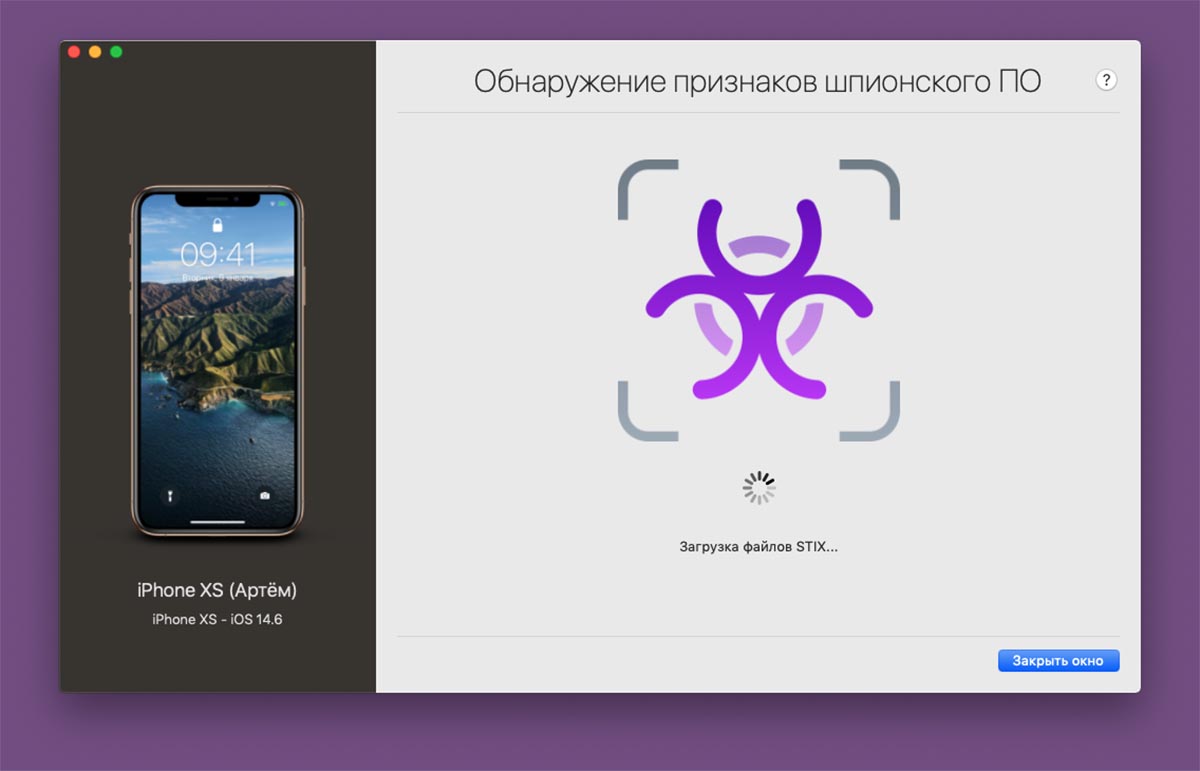

4. Запустите режим сканирования и следуйте инструкциям на экране.

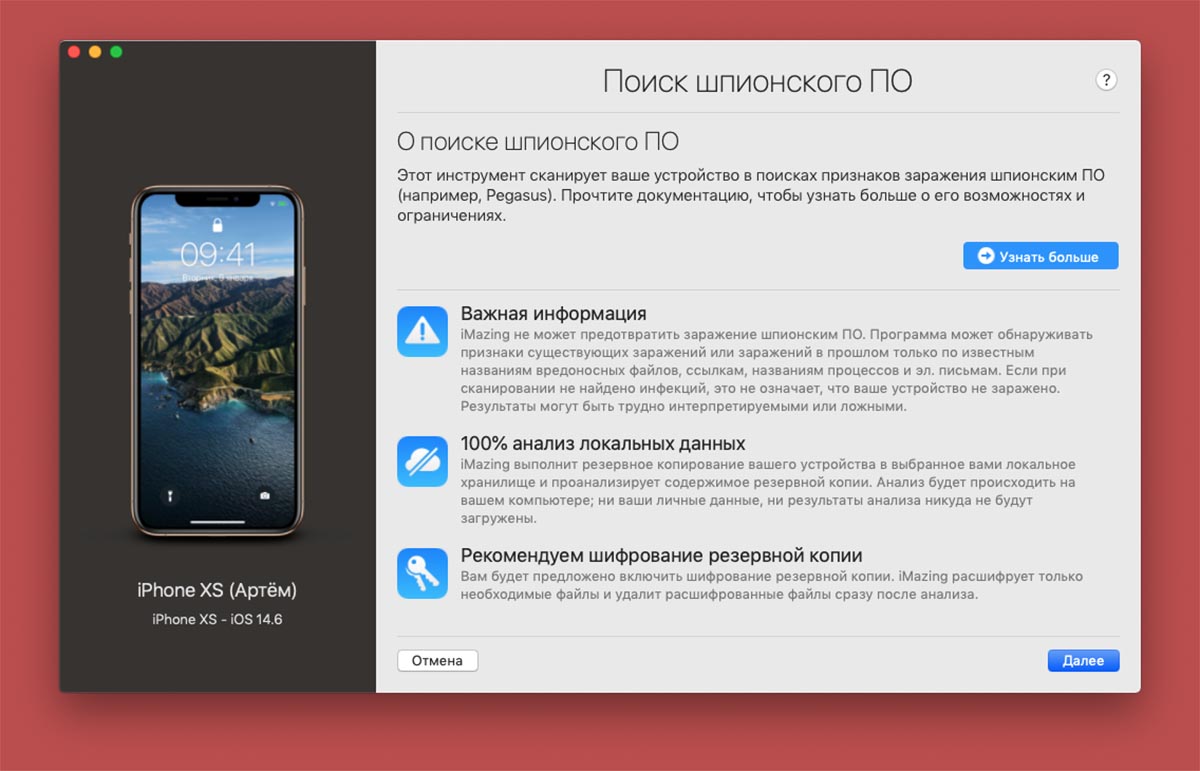

Внимание! iMazing не может защитить iPhone от заражения шпионским ПО. Приложение лишь обнаруживает признаки наличия заражения. Положительные результаты сканирования не могут на 100% гарантировать отсутствие вредоносного ПО на вашем iPhone.

Данный способ сканирования полностью безопасен. Использовать его можно бесплатно и анонимно. Для загрузки тестовой версии приложения не требуется регистрации или создания учетной записи.

Проверка осуществляется локально на вашем компьютере и данные не передаются на сервера iMazing.

Подключение к сети для прохождения проверки необходимо исключительно для актуализации базы IOC (индикаторов компрометации) и расшифровки сокращенных ссылок, под которыми может маскироваться вредоносное ПО.

Подробнее о конфиденциальности пользовательских данных при работе с iMazing можете прочитать здесь.

Что делать в случае заражения iPhone

Простого и быстрого способа очистить iPhone от вируса Pegasus на данный момент не существует. В случае с Pegasus вредоносный код маскируется под системные файлы и не может быть идентифицирован и удален каким-либо программным обеспечением.

Избавиться от шпионского кода можно только полной перепрошивкой гаджета. Инструкция по полной переустановке iOS доступна на нашем сайте.

После загрузки чистой iOS на смартфоне не будет вредоносного кода, но никто не застрахован от повторного заражения. Тем более, что осуществить его можно удаленно без какого-либо участия с вашей стороны.

Для максимальной безопасности рекомендуется регулярно обновлять iOS и установленные приложения, чтобы сразу же получать “заплатки” от разработчиков для найдённых уязвимостей.

Источник

Может ли кто-то подключиться к моему телефону без моего ведома?

Современные технологии не только предоставляют своему пользователю богатые функциональные возможности. Они также становятся инструментом, позволяющие сторонним людям тайком следить за нами, фиксируя наши перемещения, разговоры, посещаемые сайты и осуществляемые платежи. Ежедневно пользуясь своим мобильным, мы можем даже не догадываться, что являемся объектом слежки, инструментом которой является наш девайс. Может ли кто-то удаленно подключиться к вашему мобильному телефону невидимо и без ведома? Как это определить и устранить стороннее вмешательство? Расскажем об этом в нашем материале.

Признаки стороннего подключения к телефону

Функционал сегодняшнего смартфона даёт злоумышленникам богатые возможности для взлома системы телефона и получения доступа к её данным. После взлома телефона его можно настроить нужным злоумышленнику образом, и девайс будет пристально следить за нами, отправляя важные данные третьим лицам. При этом пользователь может даже не догадываться, что его телефон стал инструментом слежки.

Тем не менее существуют признаки, которые могут сигнализировать о взломе вашего устройства и чужеродной активности. Они следующие.

Повышенное использование данных на устройстве

Вы можете заметить, что потребляемый вашим устройством ежемесячный объём данных слишком велик. К примеру, если вы используете интернет на телефоне очень редко и преимущественно для мессенджеров, то потребление траффика размером в гигабайты может навести на мысли о стороннем вмешательстве. Шпионские программы могут использовать значительный объём данных для отправки собранной информации с вашего смартфона.

Что делать, если телефон активен в режиме ожидания

Экран вашего телефона не должен светиться в режиме ожидания. Если он светится, издаёт странные звуки или шумы, то это может означать, что с телефоном что-то не так.

Внезапная перезагрузка мобильного устройства как признак подключения

Если ваш мобильный перезагружается без очевидной причины, то вполне возможно, что кто-то имеет удалённый доступ к вашему телефону. И может подключиться к нему без вашего ведома.

Откуда появляются странные звуки во время разговора

Современные телефонные сети имеют сильный сигнал и стабильное соединение. Возникающие во время разговора щёлкающие звуки или далёкие голоса, прерывающие ваш разговор – ненормальны. Если вы слышите такие голоса, тогда существует вероятность, что ваш телефон прослушивается.

Неожиданные текстовые сообщения

Если вы получаете странные текстовые сообщения, содержащие множество символов и числовых последовательностей, то это может сигнализировать о наличии шпионских программ на устройстве. Вполне возможно, что кто-то пытается подключиться к вашему смартфону без вашего ведома. Низкокачественный шпионский софт использует подобный код для связи с функционалом скрытой программы.

Ухудшенный срок службы батареи мобильного телефона

Важным признаком наличие шпионского софта на вашем смартфоне является внезапное падение производительности его аккумулятора. Шпионские программы отслеживают ваши действия и отправляют записи на стороннее устройство. Они делают записи с помощью камеры и динамика, на что уходит существенная часть заряда батареи.

Если вы не уверены, старый ли это аккумулятор или шпионский софт, просто проверьте это, подключив к телефону новую батарею. Если расход по-прежнему аномален – вероятно, причиной служат шпионские приложения.

Повышение температуры аккумулятора в режиме ожидания

Данный признак является одним из наименее очевидных, так как повышение температуры батареи может быть связано с различным набором технических проблем.

Однако если вы ранее не сталкивались с повышением температуры батареи, редко пользуетесь телефоном и при этом батарея остаётся тёплой, то это может быть вызвано шпионским софтом.

Увеличенная продолжительность отключения

Как известно, телефон закрывает все активные приложения и процессы в случае, если вы решите его отключить. Если же на вашем смартфоне работают шпионские программы, вашему телефону понадобится больше времени для своего выключения. Устройству понадобится отменить все действия по передаче шпионских данных и прекратить свою работу.

Потому если ваш телефон начал существенно медленнее выключаться, будет необходимо насторожиться и подумать над причинами дисфункции.

Проблемы с отключением телефона, если к нему кто-то подключается

Если у владельца смартфона возникают трудности с отключением гаджета, это может служить признаком взлома девайса. Обычно шпионский софт работает в фоновом режиме, и может мешать полному отключению устройства.

Новейшие смартфоны оснащены мощным аппаратным программным обеспечением. Если вы замечаете, что ваш мобильный внезапно стал работать существенно медленнее, это может означать, что он контролируется, и контролируется удалённо.

Можно ли взломать смартфон и как это сделать

Существует разнообразие способов получить доступ к вашему телефону без вашего ведома. Ниже мы разберём самые распространённые из них, а также покажем, как их можно устранить.

Существует множество мобильных приложений, предназначенных для скрытого отслеживания местоположения телефона и ведущейся с его помощью переписки. Можно вспомнить « Spyera », « TheOneSpy », « mSpy », « FlexiSPY », « Highster Mobile » и другие. Такие приложения можно использовать для удалённого просмотра текстовых сообщений, электронных писем, истории браузера, фотографий, записи телефонных звонков и местоположения по GPS. Некоторые из них могут использовать микрофон телефона для записи ваших личных разговоров. И вы даже можете не узнать, что кто-то подключается к вашему устройству без ведома владельца.

Каким образом защитить себя от нелегального подключения

Поскольку для установки шпионских приложений часто требуется физический доступ к телефону, установка пароля на телефон существенно снижает вероятность стороннего доступа к устройству. Поскольку шпионские программы часто устанавливает кто-то из близких, выберите код доступа, который никто не угадает.

Также выполните следующее:

- Просмотрите список приложений на предмет тех, которые вы не знаете. Если такие замечены, поищите о них информацию в поисковых системах. Если приложение выглядит странно – удалите его;

- Не делайте джейлбрейк вашего айфона. Если устройство не было взломано ранее, все приложения отображаются. В ином случае шпионский софт может быть незаметен;

- Установите на смартфон приложение для обеспечения безопасности. На ОС Андроид можем посоветовать «McAfee» (https://www.mcafeemobilesecurity.com/) или «Bitdefender», на iOS – «Lookout for iOS».

Фишинговые сообщения от злоумышленников

В качестве последних может выступать текст, рекламирующий средства от коронавируса, или друг, просящий взглянуть на нужное фото. Текстовые сообщения с находящейся внутри ссылкой всё также очень опасны. Они позволяют легко сконнектиться с вашим мобильным без вашего ведома.

Поскольку люди часто проверяют свою почту на протяжении дня, фишинговые письма являются популярным инструментом злоумышленников. Особенно это касается периодов сдачи налоговой отчётности, во время которых наблюдается всплеск фишинговых сообщений, якобы отправленных из ФНС.

Телефоны на базе ОС Андроид могут стать жертвой текстов со ссылками на загрузку вредоносных приложений (такие действия не характеры для невзломанного iPhone, который не может загрузить ничего помимо AppStore). Однако ОС Андроид предупредит вас, когда вы попытаетесь загрузить неофициальное приложение, и спросит у вас разрешения на его установку. Рекомендуем не игнорировать данное предупреждение и отказаться от установки подозрительного софта.

Как защитить себя, если есть подозрения, что кто-то подключается к вашему мобильному телефону:

- Не переходите по ссылкам с номеров, которых вы не знаете, или в необычно расплывчатых сообщениях от друзей, особенно если вы не видите полную ссылку;

- Если вы все-таки нажмете ссылку и попытаетесь загрузить неофициальное приложение, ваш телефон на Андроид должен уведомить вас перед установкой. Если вы проигнорировали предупреждение или приложение каким-то иным образом обошло безопасность системы, удалите приложение и запустите сканирование устройства на предмет наличия зловредов.

Несанкционированный доступ к аккаунту Гугл или iCloud без ведома владельца

Взломанные учетные записи Гугл и iCloud предлагают доступ к огромному количеству информации с вашего смартфона. Это фотографии, телефонные книги, местоположение, сообщения, журнал вызовов и в случае iCloud — сохраненные пароли к учетным записям электронной почты, браузерам и другим приложениям.

Кроме того, взломанная учетная запись Google означает взломанный Gmail, основной адрес электронной почты для многих пользователей.

Доступ к основному электронному письму может привести к взлому с эффектом домино всех учетных записей, с которыми связана электронная почта. От вашей учетной записи Facebook до учётки на сайте вашего мобильного оператора. Это открывает доступ к тотальной краже личных данных, чреватой весьма грустными последствиями.

Как защитить себя от такого взлома:

- Создайте надежный пароль для этих ключевых учетных записей (и, как всегда, вашей электронной почты);

- Включите уведомления о входе в систему, чтобы знать о входе с новых компьютеров или мест;

- Задействуйте двухфакторную аутентификацию, чтобы даже если кто-то узнает ваш пароль, он не сможет получить доступ к вашей учетной записи без доступа к вашему телефону.

Взлом Bluetooth на телефоне без ведома абонента

Любое беспроводное соединение может быть уязвимо для киберслежки. Ранее специалисты обнаружили уязвимость в ОС Андроид 9 и более старых системах. Такая уязвимость позволяла хакерам тайно соединиться с вашим телефоном без вашего ведома, и собирать данные с вашего устройства.

Хотя уязвимость была исправлена в позднейших обновлениях безопасности, злоумышленники могут взломать ваше соединение Блютуз с помощью других уязвимостей. Или обманом заставив вас соединиться со своим устройством, присвоив ему другое имя (например, AirPods или другое универсальное имя). После такого подключения ваша личная информация окажется под угрозой.

Как защитить себя от такого подключения без ведома хозяина устройства:

- Включайте блютуз только тогда, когда вы действительно его используете;

- Не подключайте девайс в общественных местах, чтобы не стать жертвой злонамеренных запросов на сопряжение;

- Всегда загружайте обновления безопасности, чтобы исправлять уязвимости, как только они обнаруживаются.

Замена SIM-карты на мобильном телефоне

Злоумышленники могут позвонить операторам сотовой связи, изображая себя как законных клиентов, учётные записи которых заблокированы. Предоставив оператору украденную информацию, они могут перенести номер телефона на своё устройство, и использовать его для захвата чужого онлайн-аккаунта.

Как защитить себя:

- Не используйте угадываемые числа для PIN-кода оператора связи — например, день рождения или дни рождения в семье, которые можно найти в социальных сетях.

- Выберите приложение для аутентификации, такое как Authy или Google Authenticator, вместо SMS для двухфакторной аутентификации;

- Используйте надежные пароли и многофакторную аутентификацию для всех своих учетных записей в Интернете, чтобы минимизировать риск взлома.

Взломанная камера мобильного устройства

Поскольку видеозвонки становятся все более распространенными, это подчеркивает важность защиты компьютерных веб-камер от хакеров. Например, сбой в приложении камеры Андроид позволил бы злоумышленникам записывать видео, красть фотографии и данные геолокации изображений.

Как защитить себя:

- Всегда загружайте обновления безопасности для всех приложений и вашего устройства.

Приложения, запрашивающие слишком много разрешений

Хотя многие приложения запрашивают разрешения с целью сбора данных, некоторые из них могут быть особенно вредоносными, особенно если они загружены из неофициального источника Такие приложения запрашивают навязчивый доступ ко всему, от вашего местоположения до камеры телефона.

Как защитить себя, если кто-то пытается подключиться без вашего ведома к смартфону:

- Просматривайте запрашиваемые разрешения и избегайте загрузки приложений, которые запрашивают больший доступ, чем им необходимо для работы;

- Если кажется, что разрешения приложения соответствуют его функциям, проверяйте отзывы о приложении в Интернете;

- Для ОС Андроид загрузите антивирусное приложение, такое как McAfee или Bitdefender, которое будет сканировать приложения перед загрузкой, а также отмечать подозрительную активность в уже установленных приложениях.

Отслеживание телефона через открытые сети Wi-Fi без ведома владельца

Если вы видите публичную сеть Wi-Fi без пароля, лучше не используйте её для выхода в Интернет. Злоумышленники в незащищенной сети вай-фай могут просматривать весь ее незашифрованный трафик, и легко подключиться к вашему мобильному телефону без вашего ведома.. Также они могут перенаправлять вас на похожие банковские сайты или сайты электронной почты, предназначенные для захвата имени пользователя и пароля.

Как защитить себя:

- Используйте только общедоступные сети Wi-Fi, которые защищены паролем и имеют включенный WPA2 /3, в которых трафик по умолчанию зашифрован во время передачи;

- Загрузите приложение VPN для шифрования трафика вашего смартфона, уровня « NordVPN » и аналогов;

- Если вам необходимо подключиться к общедоступной сети и у вас нет приложения ВПН, не вводите данные для входа на банковские сайты или электронную почту. Если этого не удается избежать, убедитесь, что в адресной строке браузера указан правильный линк. И никогда не вводите личную информацию, если у вас нет безопасного подключения к другому сайту (ищите «https» в URL-адресе и зеленый значок замка в адресной строке).

- Включение двухфакторной аутентификации для учетных записей онлайн также поможет защитить вашу конфиденциальность в общедоступном вай-фай.

Видео-инструкция

Выше мы рассмотрели причины и способы, по которым кто-то может легко подключиться к вашему мобильному телефону абсолютно без вашего ведома. Разнообразие способов делает последнее довольно трудно отслеживаемым. Тем не менее, использовав перечень лакмусов, описанных нами, вы сможете идентифицировать слежку, и избавиться от неё.

Источник