- Как подслушивать чужие разговоры с помощью AirPods

- Что это за функция такая?

- Инструкция: как подслушивать людей через AirPods

- Всё это классно, но как защититься от такой прослушки?

- А вы знали? AirPods позволяют подслушивать чужие разговоры

- Как подслушивать с помощью аирподс

- ПРОСЛУШКА ТЕЛЕФОННЫХ РАЗГОВОРОВ С ПОМОЩЬЮ ГАРНИТУРЫ ДЛЯ МОБИЛЬНОГО ТЕЛЕФОНА

- Что используют злоумышленники для реализации атаки

- Одной из этих возможностей является взаимодействие с Bluetooth-гарнитурой

- Защита от атаки

- Шпионский софт незаметно превращает наушники в микрофон

- Угроза

Как подслушивать чужие разговоры с помощью AirPods

Последние пару дней в интернете обсуждают хитро скрытую фичу AirPods: через них можно подслушивать разговоры других людей на расстоянии.

Именно о ней мы писали летом прошлого года. Самое время напомнить, что это такое и где включается.

Что это за функция такая?

В iOS 12 появилась настройка, позволяющая использовать AirPods для прослушивания звука на расстоянии. И да, с её помощью можно подслушивать чужие разговоры.

Как это работает: iPhone превращается в микрофон, а AirPods позволяют слышать звук с него в реальном времени.

Понятное дело, Apple добавила функцию не для прослушки чужих разговоров. Это была доработка для слабослышащих: например, таким образом можно лучше распознать то, что говорит преподаватель на парах или уроках.

Не замена слуховому аппарату, но простая альтернатива. Идея отличная. Только использовать её могут не по назначению.

Инструкция: как подслушивать людей через AirPods

Видеоинструкция выше, текстом – далее.

Что требуется: сами AirPods, не подойдут даже «фирменные» Beats от Apple. Настройку выполняем на iPhone или iPad с установленной прошивкой iOS 12 и новее.

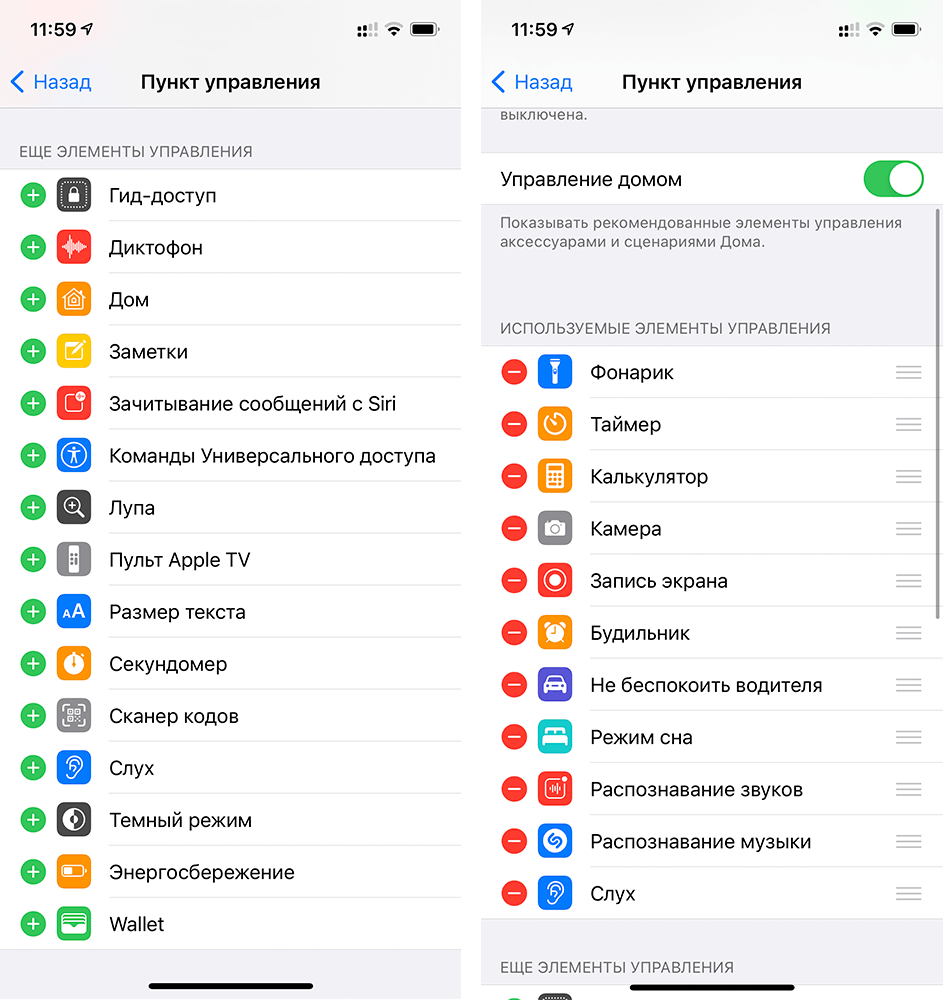

Для начала добавим кнопку включения для «прослушки».

1. Открываем Настройки -> Пункт управления -> Настроить элем. управления.

2. Прокручиваем список вниз и нажимаем на «плюс» напротив пункта Слух (синяя иконка).

3. Теперь открываем Пункт управления свайпом снизу вверх от нижнего края экрана (на iPhone 8 и старее) или верхнего правого (iPhone X и новее).

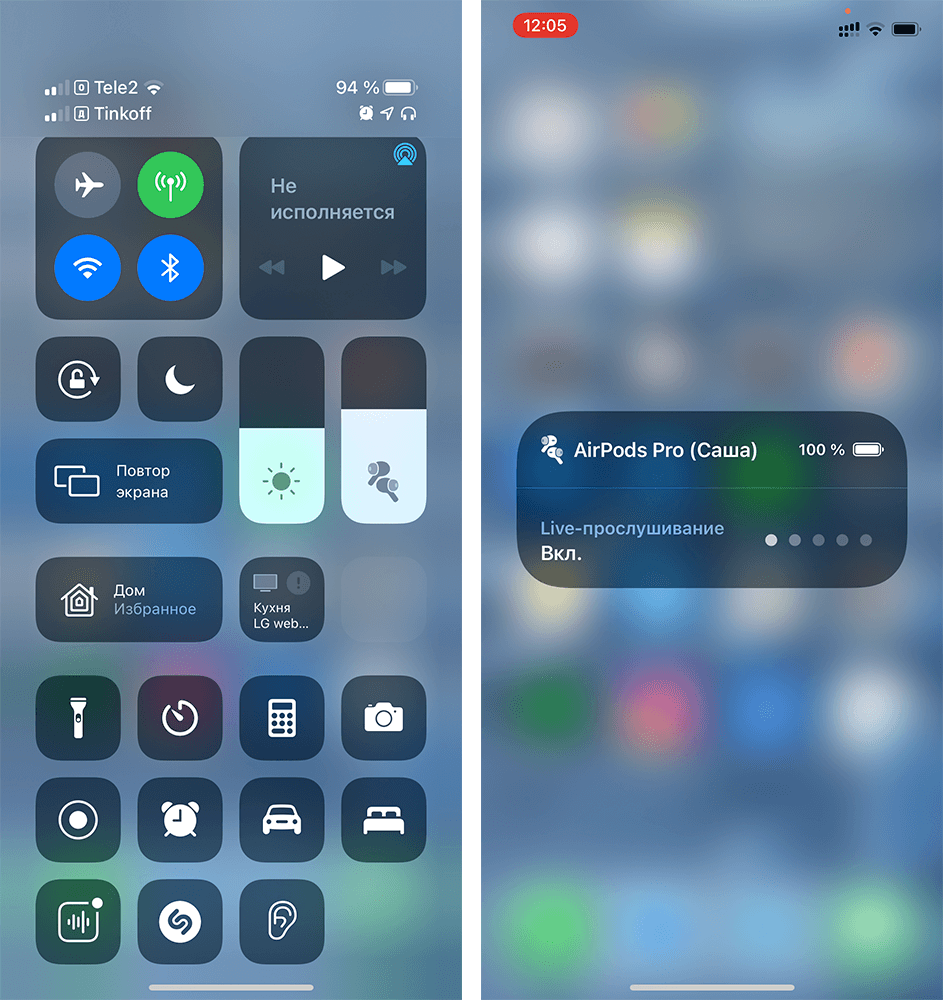

4. Нажимаем на иконку с «ухом». Если AirPods уже подключены к айфону или айпэду, прослушка сразу активируется. Чтобы выключить, просто нажмите на иконку снова.

Главное: положите айфон рядом с местом, откуда хотите слышать все звуки. И вставьте AirPods в уши. Слышите? Значит, работает.

Старайтесь не отходить далеко от айфона: дальность работы для функции редко превышает 15-20 метров.

Всё это классно, но как защититься от такой прослушки?

Увы, никак. Разве что установить глушилку беспроводных сигналов. Но в домашних или офисных условиях так почти не заморачиваются.

AirPods или айфон не издают звука при включении функции «Слух». Если смартфон не лежит в прямой видимости, обнаружить его никому не удастся. Разве что вы сами заберёте его и тем самым спалитесь.

Помните, что всё это – опасное дело, часто подсудное. Для домашнего применения прослушка через AirPods может и сгодится, но в остальном вы действуете на свой страх и риск.

К тому же честно скажу: айфон – не «шпионский девайс», и даже при невысоком уровне окружающего шума (например, музыка или улица) вы вряд ли услышите чужой разговор.

Но функция есть, а как её использовать, уже ваше дело.

Источник

А вы знали? AirPods позволяют подслушивать чужие разговоры

Помимо прослушивания музыки, AirPods могут выполнять еще одну функцию — слушать разговоры людей на расстоянии. Да, прямо как в шпионских фильмах! Хотя функция это не новая, многие владельцы наушников Apple и не подозревают о ее существовании. Другой вопрос, неужели Apple специально превратила AirPods в подслушивающее устройство? Да. Но только вовсе не для того, чтобы мы с вами играли в Джеймса Бонда. AirPods действительно позволяют iPhone, iPad или iPod touch работать в режиме микрофона, однако изначально это предусматривалось вовсе не для подслушивания.

Подслушивать нехорошо, но у этой функции есть и другие применения

В iOS Apple предусмотрела функцию «Live-прослушивание». С ее помощью iPhone, iPad или iPod touch могут работать в режиме микрофона, который передает сигнал на наушники AirPods, AirPods Pro, AirPods Max или Powerbeats Pro. Вот только сделано это было для слабослышащих людей, чтобы они имели возможность слышать собеседника в шумной обстановке или говорящего в другом конце помещения. Предполагалось, что человек положит айфон поближе к собеседнику, а сам будет слушать его через AirPods.

На практике эту функцию часто стали использовать для подслушивания чужих разговоров. Мы, конечно, не советуем так делать, но если вам понадобилось использовать функцию «Live-прослушивание», ниже вы найдете инструкцию, как её включить.

Как подслушивать с помощью аирподс

Для начала нужно включить функцию «Live-прослушивание».

- Откройте «Настройки» — «Пункт управления».

- Прокрутите вниз и нажмите кнопку «Добавить» рядом с кнопкой «Слух».

- Нажмите «Назад», чтобы сохранить изменения.

Добавьте иконку с ухом в пункт управления

Чтобы использовать айфон или другое iOS-устройство в качестве микрофона, откройте Пункт управления и нажмите на иконку с ухом, которую вы добавили только что.

Поместите устройство перед собеседником, которого хотите услышать. Отрегулируйте уровень громкости на своем устройстве, если вы слышите звук недостаточно хорошо.

Теперь можете положить телефон поближе к собеседнику

Примечательно, что можно оставить телефон хоть в другой комнате, заблокировать его экран, и никто не поймет, что он работает в режиме микрофона. Главное, чтобы айфон находился в пределах действия Bluetooth-сигнала AirPods.

Стоит отметить, что AirPods не предназначены для того, чтобы вы использовали их для прослушивания чужих разговоров. Тем более что незаконная прослушка преследуется по закону. Поэтому вы действуете на свой страх и риск. Можно, например, оставить смартфон около телевизора, уйти в другую комнату, а в наушниках слушать любимую программу. Такое использование функции еще допустимо.

Режим live-прослушивания может работать даже при воспроизведении иных звуковых дорожек. В этом случае звук переключится со стерео на моно для обеспечения работы функции живого прослушивания. Кроме того, в этом состоянии AirPods не будут реагировать на жесты управления, а все манипуляции с воспроизведением и громкостью нужно будет совершать на головном устройстве.

Apple известна своей заботой о людях с ограниченными возможностями, поэтому в iOS есть целый раздел «Универсальный доступ», который призван облегчить для них использование iPhone и iPad. В то же время многие функции из этого меню пользователи давно стали использовать в других ситуациях: например, если у айфона переставала работать кнопка блокировки, ее иконку выводили прямо на экран с помощью «Универсального доступа». А какие функции из него используете вы? Расскажите в комментариях или в нашем чате в Telegram.

Источник

ПРОСЛУШКА ТЕЛЕФОННЫХ РАЗГОВОРОВ С ПОМОЩЬЮ ГАРНИТУРЫ ДЛЯ МОБИЛЬНОГО ТЕЛЕФОНА

В ключевой момент вашей беседы ваш телефонный аппарат наберет незнакомый вам номер и будет передавать ваш разговор до тех пор, пока заинтересованный в содержании разговора человек на другом конце провода не повесит трубку.

Если мобильный телефон лежит достаточно близко к вам в момент разговора, то можно быть уверенным, что злоумышленник услышит и даже запишет все, что его интересует.

При этом злоумышленник может находиться на значительном расстоянии от вас. Но это еще не все.

В вашем устройстве не останется следов того, что кому-то был сделан несанкционированный вызов. Вы не узнаете никогда о том, что вас подслушали. В исходящих вызовах не будет значиться незнакомый номер. В такой сюжет практически невозможно поверить, но это так.

Конечно, не все мобильные телефоны могут быть использованы злоумышленником как подслушивающие устройства. Пользователи бизнес-класса предпочитают смартфоны, которые, несмотря на свою несомненную презентабельность и обширные возможности, просто переполнены различными уязвимостями. Используя именно эти уязвимости, злоумышленник может превратить ваш телефон в контролируемое им подслушивающее устройство. При желании он может вообще инициировать звонок для подслушивания телефонного разговора, находясь на другом конце Земли.

Причем не всегда злоумышленнику необходимо на некоторое время выкрадывать мобильный телефон для установки жучка, некоторые модели телефона позволяют инициировать вызов удаленно, без контакта с телефоном, более того, не зная номера телефона.

Что используют злоумышленники для реализации атаки

Данная атака возможна из-за уязвимости некоторых мобильных телефонов, оснащенных передатчиком Bluetooth, который используется для удаленного управления телефоном с помощью гарнитуры. Уязвимости в алгоритме авторизации таких гарнитур и приводят к возможности прослушивания. Основным недостатком данного алгоритма является то, что гарнитура зачастую не должна проходить авторизацию для того, чтобы управлять телефоном.

Отсутствие алгоритма аутентификации связано с тем, что производители гарнитур стремятся снизить стоимость за счет отсутствия аппаратной реализации данной процедуры. Производители же мобильных телефонов, зная об отсутствии таких алгоритмов в ряде гарнитур, просто упразднили механизм проверки подобного оборудования, подключенного к телефонным аппаратам для обеспечения совместимости с большим количеством гарнитур.

Конечно, так дело обстоит далеко не с каждой моделью телефона. Хотя отсутствие механизма авторизации гарнитур не является странным. Ведь подключенная к телефону гарнитура используется лишь для ведения разговора без использования микрофона и динамика мобильного телефона. Сама гарнитура не может ни инициировать звонок, ни скачать данные из телефона. То есть неавторизованное подключение сторонней гарнитуры к телефону не несет ничего опасного.

Обычно поиск гарнитуры инициируется самим мобильным телефоном, ведь гарнитура для снижения стоимости не снабжается функционалом, позволяющим осуществлять поиск устройств. Это означает, что гарнитура не может сама найти мобильный телефон и, тем более, не может определить, по какому Bluetooth-каналу взаимодействовать с ним.

Каждая функциональная возможность Bluetooth-передатчика закреплена за соответствующим портом (каналом) устройства. Портов у стандартного передатчика достаточно много. Сделано это для того, чтобы передатчик мог одновременно выполнять несколько функций или, на языке разработчиков, поддерживать различные профили. К профилям относятся такие возможности как информационное взаимодействие с точкой доступа сети Интернет, эмуляция последовательного порта для обмена данными с персональным компьютером, передача и прием электронных визиток и т.п.

Одной из этих возможностей является взаимодействие с Bluetooth-гарнитурой

Обычно, мобильный телефон, найдя в зоне действия Bluetooth-передатчик гарнитуры, передает ей номер порта, по которому гарнитура и осуществляет подключение. Но для уязвимых телефонов номер профиля беспроводной гарнитуры точно известен.

А если номер канала известен, а авторизация отсутствует, то существует возможность осуществить атаку. Усугубляет положение то, что подключенная к телефону гарнитура обладает достаточно высокими правами.

Защита от атаки

Защититься от данной атаки невозможно. Тем не менее, уязвимыми для этой атаки являются не все телефоны. Некоторые модели все же требуют аутентификацию гарнитуры.

Пожалуй, единственный способ защиты уязвимых моделей – это накладывание патча, который позволит закрыть данную уязвимость в «прошивке» телефона. Помочь защититься от прослушивания может отключение мобильного телефона на время беседы, содержание которой не должно быть предано огласке.

Источник

Шпионский софт незаметно превращает наушники в микрофон

Принципиальная схема работы микрофона, наушников и колонок

Специалисты по информационной безопасности из научно-исследовательского центра компьютерной безопасности в университете имени Бен-Гуриона разработали шпионскую программу SPEAKE(a)R, которая незаметно для пользователя превращает его наушники в микрофон.

На аппаратном уровне микрофон и колонки/наушники работают по схожему принципу. Микрофон преобразует звук в электрические сигналы, а пассивные колонки или наушники осуществляют обратную операцию. В обоих устройствах присутствует маленькая диафрагма, которая колеблется в магнитном поле для генерации/детектирования звуковых волн. Схожее аппаратное устройство позволяет использовать микрофон вместо наушников или наушники вместо микрофона. Это хорошо известный факт, давно описанный в профессиональной литературе. Качественные колонки записывают звук даже лучше, чем дешёвые китайские микрофоны!

Чтобы использовать колонки или наушники в роли микрофона, достаточно просто поменять аудиоразъём — вставить наушники в гнездо для микрофона, и наоборот.

Особенность программы SPEAKE(a)R состоит в том, что она незаметно меняет назначение аудиоразъёма, куда подключены наушники. Вместо аудиовыхода (line out) разъём начинает работать на приём данных (line in).

Опция смены функциональности разъёма поддерживается на уровне чипсета звуковой карты, и активировать её можно программно. Соответствующая опция обычно называется jack retasking или jack remapping. Например, такая функция есть в чипсетах Realtek Semiconductor Corp., которые интегрированы в большое количество современных материнских плат. Вот список чипсетов Realtek с поддержкой этой функции: ALC892, ALC889, ALC885, ALC888, ALC663, ALC662, ALC268, ALC262, ALC267, ALC272, ALC269, ALC3220. В этих чипсетах оба аудиоразъёма подключены одновременно к АЦП и ЦАП, так что могут работать в обоих режимах.

Более того, программная смена назначения аудиоразъёма является частью официальных спецификаций Intel High Definition Audio.

Опция малоизвестная, о ней до сегодняшнего дня знало только небольшое количество разработчиков и специалистов. Например, несколько лет назад об этой функции упоминал в своём блоге Дэвид Хэннингсон (David Henningsson) один из разработчиков ядра Linux.

Такая смена функциональности сделана, вероятно, для удобства сборщиков компьютеров, а также самих пользователей. Действительно, очень удобно: вставляешь микрофон или наушники в любое гнездо, не заморачиваясь чтением надписей или изучением цвета разъёмов (обычно зелёный разъём предназначен для колонок, а розовый для микрофона). Если не заработало — просто меняешь назначение разъёма в настройках, как показано на скриншоте с Ubuntu 11.10.

Дэвид Хэннингсон ещё пять лет назад заметил, что программную замену разъёма поддерживает большинство современных встроенных карт, но почти никто не использует эту функцию и даже не знает о ней.

Есть ещё параноидальная версия, что программная смена функциональности аудиоразъёмов сделана втайне по запросу спецслужб. По крайней мере, документ АНБ от 1995 (!) года свидетельствует, что спецслужбы знали и использовали такой метод удалённой прослушки (RED/BLACK INSTALLATION GUIDANCE, технический документ АНБ от 1995 года).

Угроза

Угроза заключается в том, что наушники или колонки установлены на большом количестве компьютеров. Многие привыкли использовать их, даже не подозревая о возможности прослушки разговоров в комнате. А ведь врагу совсем необязательно устанавливать прослушивающее оборудование для шпионажа, если жертва добровольно использует наушники или колонки на своём компьютере.

Микрофоны и веб-камеры ещё не стоят повсеместно на каждом ПК, а вот наушники и колонки гораздо больше распространены.

В опубликованной научной работе авторы опубликовали техническое описание шпионской программы SPEAKE(a)R и показали, как её можно использовать в различных ситуациях. Они также оценили качество звука, который записывают микрофон и пассивные колонки, работающие в режиме микрофона.

Производители чипсетов предоставляют драйверы, через которые осуществляется смена назначения аудиоразъёма. Например, в случае с драйвером Realtek под Windows это делается изменением значения в реестре Windows.

Вот соответствующее значение в реестре:

В Linux доступ к Advanced Linux Sound Architecture (ALSA) осуществляется через программу hda-jack-retask , которая тоже меняет назначение аудиоразъёмов.

Таким образом, шпионская программа после установки в системе может осуществлять прослушку пользователя через наушники, используя штатные средства операционной системы Windows и Linux.

Тестирование показало, что наушники записывают звук хуже, чем микрофон, но всё равно обеспечивают довольно хорошее качестве на средних частотах, на которых звучит человеческая речь. В частности, индекс SAR для наушников при записи на расстоянии 3−5 метров примерно соответствует индексу SAR для микрофона при записи с 9 метров. Это важно, потому что значение SAR обычно коррелирует со способностью различать человеческую речь.

Значения качества звука для аудиофайлов получены с помощью инструментов SNReval по стандартной методике.

Чтобы защититься от прослушки такого рода, специалисты рекомендуют отказаться от использования микрофонов, наушников и колонок на рабочих местах, где требуется высокая безопасность, или разрешить использование только активных колонок, которые не могут работать в обратном режиме. Пассивные колонки и наушники следует рассматривать как аналог микрофонов с применением соответствующих правил безопасности. На программном уровне можно отключить звуковую карту в настройках UEFI/BIOS.

Источник