- iPhone следит за вами — как избавиться от наблюдения?

- iOS следит за нами — с помощью чего и как защититься?

- Трекинг рекламы

- Данные диагностики

- iPhone всегда знает где вы — местоположение

- Камера, микрофон и прочие данные (контакты, календари и т.д.)

- Слежка при помощи iPhone — как защититься?

- iOS 15 позволяет находить даже выключенный iPhone: как это сделано и есть ли опасность

- Always-on Processor (AOP)

- Запуск приложения Bluetooth, когда iPhone «выключен»

- Связано ли содержимое секретного ключа с чипом U1?

- Передача содержимого секретных ключей

- Влияние на безопасность и конфиденциальность

iPhone следит за вами — как избавиться от наблюдения?

Приветствую! Всем, кто думает что за ним постоянно следят, посвящается. Наверное, те люди, которые постоянно мыслят в эту сторону, не так уж и далеки от истины. Ведь даже iPhone, и тот, собирает информацию о Вас и отправляет ее непонятно куда. Точнее, понятно куда — на специальные серверы, где она обрабатывается и может быть использована против Вас! Страшно? На самом деле, практически без разницы.

Но если вы очень сильно заботитесь о своей конфиденциальности, то вам явно пригодятся советы из этой статьи.

А учитывая тот факт, что не только компания Apple может следить и собирать информацию, но еще и посторонний человек с помощью специальных программ имеет возможность сканировать ваш личный iPhone — эту заметку стоит прочитать абсолютно всем.

Потратьте 5-10 минут своего драгоценного времени (лишним, как говорится, не будет).

Итак, о слежке при помощи iPhone можно говорить в двух случаях:

- Непосредственно компания Apple отслеживает ваши перемещения, собирает прочую информацию — все это достаточно безобидно, ведь нам обещают никому не передавать эти данные.

- Другой человек следит за вами используя ваш iPhone (установленные на него программы, данные Apple ID) — это уже страшнее, ведь в его распоряжении может оказаться вся информация с вашего устройства (фото, переписка, контакты, видео и т.д.)

Но от всего этого можно защититься. Сейчас все расскажу, поехали же!

iOS следит за нами — с помощью чего и как защититься?

В операционную систему iPhone интегрировано множество различных служб, которые могут собирать информацию о Вас. Сделано это, на мой взгляд, не ради какого-то вселенского заговора, а для удобства пользователя. iPhone подскажет ближайшие здания и заведения, сколько ехать до работы и обратно, когда лучше выезжать и прочие полезные штуки — все это на основе той информации, которую он постоянно собирает и анализирует.

А самое интересное, что со всем этим вы обязательно соглашаетесь при первом включении и активации:

Лицензионное соглашение никто не отменял!

Там все прописано достаточно подробно, но… кто же его читает? Однако всю эту «слежку» можно отключить — вот как минимизировать количество информации, отправляемой в Apple с вашего iPhone.

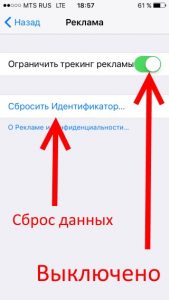

Трекинг рекламы

Благодаря этому пункту Apple собирает многие данные, которые позволяют показывать вам более релевантные рекламные объявления.

Это могут быть ваши интересы, возраст, чем вы интересуетесь при помощи вашего гаджета.

Все это передается в обезличенном виде, без привязки к конкретному пользователю.

Отключать или нет — решайте сами, но сделать это можно:

- Перейдя в «Настройки — Конфиденциальность» (для iOS 12 и «младше») или «Настройки — Конфиденциальность — Отслеживание» (для iOS 13 и «старше»).

- Прокручиваем в самый низ, пункт «Реклама — Отключить трекинг рекламы».

- Здесь же есть возможность «Сбросить идентификатор». Это действие удалит ранее собранные данные.

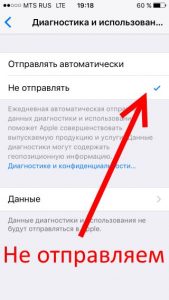

Данные диагностики

Ваш iPhone ежедневно автоматически собирает, а также отправляет данные диагностики и использования для того, чтобы компания Apple могла совершенствовать свою продукцию и услуги.

Данный пункт можно смело отключать, ведь помимо слежки, он еще может неплохо так есть трафик. Где это сделать:

- Открываем «Настройки — Конфиденциальность».

- В разделе «Диагностика и использование» (для iOS 12 и «младше») или «Аналитика и улучшения» (для iOS 13 и «старше») выбираем «Не отправлять».

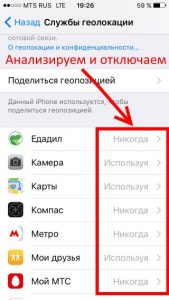

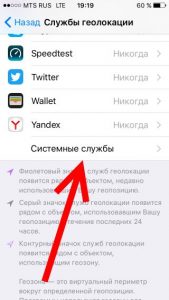

iPhone всегда знает где вы — местоположение

Геолокация, или данные о вашем местонахождении, одни из самых важных в обеспечении конфиденциальности пользователя. Собирать их, при помощи iPhone, могут:

- Компания Apple для своих собственных нужд — улучшение карт, подсказки маршрутов и прочие.

- Программы от сторонних разработчиков.

Под контролем лучше всего держать и то и другое. Для того, чтобы проконтролировать доступ программ к GPS:

- Переходим в «Настройки — Конфиденциальность — Службы геолокации».

- Видим список всех программ, которые установлены на iPhone, а также те из них, которые используют ваши координаты.

- Что-то не нравится и вызывает подозрения? Отключаем.

Если промотать список программ вниз, то видим надпись «Системные службы». Здесь уже перечислены все сервисы непосредственно самой компании Apple, которым необходим доступ к координатам.

Обратите внимание, что если отключить абсолютно все, то возможны проблемы с различными функциями iPhone.

Делайте это с умом.

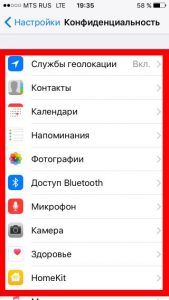

Камера, микрофон и прочие данные (контакты, календари и т.д.)

Боитесь прослушки или того, что вас скомпрометирует камера собственного iPhone? Или кто-то украдет контакты и заметки? Тогда просто необходимо обратить внимание на то, какими программами используются эти средства записи, наблюдения, какие приложения имеют доступ к фото, контактам и т.д. Проконтролировать процесс можно:

- Открыв «Настройки — Конфиденциальность».

- Последовательно просматриваем все пункты, которые здесь указаны и разбираемся в том, какие программы имеют доступ и собирают фото, контакты, данные календарей, напоминания.

Какая-то из программ слишком любопытная? Ограничьте ей доступ к вашим данным!

Понятное дело, что практически все перечисленное выше — это достаточно условно, ведь как я и говорил, Apple уверяет что не передает всю собранную информацию третьим лицам. А значит, бояться нечего.

Куда страшнее, когда о вас собирает информацию какой-то другой человек.

Слежка при помощи iPhone — как защититься?

Если вы уверены, что за вами следят при помощи вашего же iPhone, то не стоит считать это паранойей. Ведь все возможно, используя:

- Различные программы.

- Джейлбрейк и установку твиков.

- Данные вашей учетной записи — Apple ID и пароль.

Не так уж и мало, правда? Поэтому вот список действий, которые помогут убрать слежку, уберегут данные от кражи и остановят наблюдение за вами:

- Поменяйте пароль от вашей учетной записи Apple ID и той почты, которая к нему привязана. Обязательно начните с почты, а уже потом переходите к учетке. Зачем это нужно? Если человек знает ваш Apple ID, то он может многое — заблокировать iPhone или iPad, отслеживать вас через «Найти iPhone», если пользуетесь iCloud — то просмотреть абсолютно все ваши данные (контакты, заметки, фото) через сайт iCloud.com. Да и вообще, вытащить всю информацию из облачной резервной копии (включая переписку) к себе на компьютер!

- Если установлен джейлбрейк, то избавьтесь от него. Это просто кладезь всяческих вредоносных программ. Конечно у него есть свои плюсы, но если заботитесь о конфиденциальности — срочно удалять. Это можно сделать разными способами — проблем возникнуть не должно.

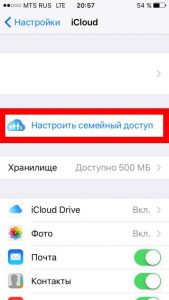

- Обратите внимание на «Семейный доступ». Найти этот пункт можно в «Настройках — iCloud (ваша учётная запись)». Посмотрите, а не активирован ли он случайно? И если да, то с кем вы объединены в одну семью? Дело в том, что члены одного семейного доступа могут не только видеть и контролировать местоположение друг друга на карте, но и получать доступ к другой информации. Функция полезная, но благодаря ей можно следить за вами через iPhone — помните об этом.

- Проверьте, все ли программы, установленные на iPhone, вам знакомы. Те, которые не используйте и не знаете что они из себя представляют — смело удаляйте. Место освободите, да и от возможной слежки избавитесь.

- Сделайте жесткую перезагрузку (инструкция для всех моделей iPhone) и посмотрите, а не появилось ли никаких новых приложений? Есть различные «баги» и «глюки» в iOS, которые позволяют скрывать программу с рабочего стола, но происходит это только до перезагрузки.

- Если вы до сих пор считаете, что какая-то программа на iPhone осуществляет слежку, то кардинальный способ — стереть все с телефона. Да, удалятся все данные, но зато он будет новым и полностью чистым.

Как видите, вариантов много — постарайтесь уделить внимание каждому из них.

И напоследок, общие рекомендации о том, как уберечь себя и свой iPhone от слежки:

- Никому не сообщайте свой Apple ID, пароль от него и пароль от почты на которую он зарегистрирован.

- Никогда и нигде не вводите свой Apple ID (кроме принадлежащих вам устройств, официальных сайтов Apple).

- Никогда не вводите ЧУЖОЙ Apple ID на СВОЕМ iPhone или iPad. Даже если очень сильно просят — «всего на одну минуточку и все». НИКОГДА!

- Не давайте другим людям устанавливать программы на ваш iPhone.

- Не используйте общие аккаунты Apple ID и джейлбрейк. С осторожностью отнеситесь к «Семейному доступу».

Источник

iOS 15 позволяет находить даже выключенный iPhone: как это сделано и есть ли опасность

В iOS 15.0 появилась новая функция: iPhone теперь можно найти при помощи Find My, даже когда iPhone «отключен». Как это работает? Представляет ли функция проблему для безопасности?

Я заметил эту функцию довольно давно на одном из моих iPhone с бетой iOS 15. Вот скриншот, который я сделал в июле. С тех пор интерфейс пользователя немного изменился.

В iOS 15 телефон можно находить, даже когда питание отключено

Я не понимаю, что означает «iPhone можно находить после отключения питания». Похоже, «отключение питания» больше не означает, что телефон «отключен», устройство продолжает работать и выполняет какой-то обмен данными на короткое расстояние с низким энергопотреблением. Пока ещё не понял, как к этому относиться.

Always-on Processor (AOP)

Публичной документации об AOP очень мало. Во всех чипах и различных встроенных устройствах, производимых Apple, работает операционная система реального времени под названием RTKitOS. AOP в iPhone тоже не является исключением. Однако AOP имеет особую роль. Он соединяет почти все остальные чипы iPhone. Для некоторых чипов он выполняет только простейшие задачи наподобие управления питанием, а для других он используется как прозрачный прокси, при необходимости пробуждающий iOS.

Таким образом, постоянно включенный процессор на самом деле экономит энергию. iOS может уйти в сон, пока AOP ждёт аппаратных событий. Примером такого события может быть информация с датчика движения. Экран включается, даже если вы не касаетесь ни одной кнопки iPhone.

Поискав в Интернете, можно узнать, что даже Siri реализована в AOP. Если вам не особо интересны технические подробности, то можете пропустить оставшуюся часть этого раздела. Вам достаточно только знать, что AOP также соединяет чипы беспроводной связи с их интерфейсами управления питанием.

Большинство драйверов ядра iOS имеет простую структуру. Если в чипе работает RTKitOS, то это видно на выводе ioreg . Например, в этом списке встречается Rose — чип U1 на основе Ultra-wideband.

Хоть это происходит и не в ядре iOS, AOP реализует копию этих драйверов. Например, регулирование диапазона U1 имеет дублирующую реализацию, работающую без nearbyd и способную выполняться изолированно в AOP.

Даже если чип не основан на RTKitOS, то AOP всё равно может к нему подключиться. Чип Bluetooth в iPhone 11, 12 и 13 изготовлен Broadcom и основан на операционной системе ThreadX. Тем не менее, AOP iPhone имеет частичный контроль над Bluetooth. Хотя он и не подчиняется той же схеме на основе RTKitOS, но может подавать питание на чип Bluetooth при помощи драйвера spmi-bluetooth .

Стоит заметить, что это очень отличается от ситуации с HomePod mini и Watch. В них используется чип Bluetooth производства Apple с кодовым названием Marconi. AOP может управлять Marconi при помощи драйверов marconi-bluetooth и aop-marconi-bt-control .

Запуск приложения Bluetooth, когда iPhone «выключен»

Всё, что необходимо iPhone для включения Find My, пока телефон «выключен» — простейшее управление питанием, а также чип Bluetooth, способный отправлять advertisements Bluetooth LE. Более того, эти advertisements требуют секретного ключа, привязанного к Apple ID в iPhone.

Чипы Broadcom очень похожи на чипы Cypress. SDK Cypress поддерживают внешние приложения IoT, требующие только чипа Bluetooth без дополнительных хостов. Эти приложения выполняются в потоке ThreadX под названием mpaf . Давайте проверим, есть ли где-то во встроенном ПО Bluetooth поток mpaf . Для этого скачаем IPSW iOS 15.0, смонтируем самый большой файл .dmg и перейдём в /usr/share/firmware/bluetooth . Файлы .bin — это патчи, загружаемые через драйвер Bluetooth PCIe. Начиная с iPhone 11 они содержат несколько отладочных строк. Выполнив grep mpaf * , можно получить такой список совместимости устройств.

- Серия iPhone 11, BCM4378B1 (Hei, Moana, Tala)

- Серия iPhone 12, BCM4387C2 (Almond, Cashew, Hazelnut, Pistachio)

- Серия iPhone 13, BCM4387C2 (Acacia, Camellia, Lilac, Mimosa)

- Серия iPad Air 2020, BCM4387C2 (Pomegranate)

- Некоторые другие серии iPad, BCM4387C2 (Baobab, Boab, Rambutan)

Любопытно, что iPhone SE 2020 под кодовым именем Fiti, тоже содержащий чип BCM4378B1, не имеет патча mpaf . Я обновил iPad Air 2020 до iOS 15.0, и несмотря на наличие патчей для Pomegranate, диалоговое окно Find My не отображается. Кроме того, на другом iPhone, залогиненном в тот же аккаунт, нет обновления местоположения iPad. То есть, вероятно, есть различия между текущими поддерживаемыми устройствами и чипами, теоретически способными поддерживать эту функцию. Возможно, Apple в будущем будет добавлять новые устройства.

Патч mpaf реализует приложение lpm . Вероятно, его название расшифровывается как «low-power mode» («режим низкого энергопотребления») и оно реализует сервис gatt Bluetooth LE. Всё это можно найти в строках и до меня это обнаружил plonk.

Эти патчи были добавлены в iOS 15 и ранее они отсутствовали. Их названия соответствуют ожидаемой функциональности. В этом посте я не буду приводить инструкции о том, как анализировать эти патчи, дампить ПЗУ чипа и т.д. Строк достаточно, чтобы убедиться, что эта функция реализована в чипе Bluetooth.

Связано ли содержимое секретного ключа с чипом U1?

Одна птичка напела мне, что телефон записывает последовательность заранее вычисленных криптографических маяков в чипсет UWB, но птичка — плохая замена документации

В AirTag содержимое ключа хранится в чипе U1. Apple неспроста назвала nRF в AirTag «Durian» («дуриан»). Компания не любит его и не доверяет ему, но он дёшев и потребляет мало энергии. Чаще всего U1 находится в состоянии сна и время от времени пробуждается.

Но в iPhone система другая. В iPhone ключи хранятся в Secure Enclave (SE). В одной из ранних сборок U1 даже присутствовали отладочные строки для обмена содержимыми ключей между U1 и SE, но в последних сборках их уже нет. То есть птичка была права относительно AirTag, но не про iPhone.

Передача содержимого секретных ключей

После установки отладочного профиля Bluetooth на iPhone 12 с iOS 15.1b2 вывод idevicesyslog перед завершением работы выглядит так:

Sep 30 22:02:58 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:58 bluetoothd[89] : BlueTool finished running «hci reset» command — output was «0x0e 0x04 0x01 0x03 0x0c 0x00»

Sep 30 22:02:58 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:58 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x06 . » command — output was » «

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x06 . » command — output was » «

Sep 30 22:02:59 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x06 . » command — output was » «

Sep 30 22:02:59 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x06 . » command — output was » «

Sep 30 22:02:59 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x06 . » command — output was » «

Sep 30 22:02:59 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x07 0x00 0x01» command — output was «0x0e 0x05 . »

Sep 30 22:02:59 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «bcm -s 0x0f,0x00,0x02,0x00,0x01,0x00,0x00,0x00,0x00,0x00,0x00,0x00» command — output was «»

Sep 30 22:02:59 BlueTool[126] : Completed handling of dictionary-xpc event

Sep 30 22:02:59 bluetoothd[89] : BlueTool finished running «hci cmd 0xFE62 0x04» command — output was «0x0e 0x05 0x01 0x62 0xfe 0x00 0x04»

Sep 30 22:02:59 backboardd(libEDR)[66] : ScheduleSetBrightnessIn_block_invoke: enter WaitUntil late 0.126834 millisecond (333 / 333)

Sep 30 22:02:59 backboardd[66] : brightness change:0.67814 reason:BrightnessSystemDidChange options:

Sep 30 22:02:59 SpringBoard(FrontBoard)[62] : Shutdown task «NotifyBluetooth» complete after 1.59s

Sep 30 22:02:59 SpringBoard(CoreUtils)[62] : Invalidate CID 0x2B760001

Sep 30 22:02:59 SpringBoard(FrontBoard)[62] : Shutdown tasks complete.

Sep 30 22:02:59 SpringBoard(CoreUtils)[62] : Invalidated

Sep 30 22:02:59 bluetoothd[89] : BT_FW_OK flag is set. Entering LPM.

Sep 30 22:02:59 bluetoothd(CoreUtils)[89] : LPM entry took 1578ms

Sep 30 22:02:59 bluetoothd[89] : Sending BT Stats to CoreAnalytics for com.apple.BTLpmManagerStats

Sep 30 22:02:59 bluetoothd[89] : PowerManager power state is 0

Sep 30 22:02:59 bluetoothd[89] : PowerManager power state is 0

Sep 30 22:02:59 bluetoothd[89] : PowerManager power state is 0

Sep 30 22:02:59 bluetoothd[89] : PowerManager power state is 0

Последние этапы повторяются множество раз с выводом произвольных чисел. Это маяки, настраиваемые в чипе Bluetooth, поэтому я вырезал их из поста. Затем в конце чип Bluetooth сообщает, что переходит в режим низкого энергопотребления (LPM). Сразу же после этого iPhone «отключается».

Каждое advertisement функции Find My начинается с 0x4c 0x00 0x12 0x19 и эта последовательность байтов также содержится в выводе BlueTool . Суммарно в чип Bluetooth записывается 80 advertisements.

На случай, если вы захотите отладить его самостоятельно, сброс HCI — это последняя информация, видимая в Apple PacketLogger, в то время как idevicesyslog продолжает отображать вывод и команды BlueTool .

Влияние на безопасность и конфиденциальность

Новая функция Find My впервые позволила широкой публике узнать об AOP, а также о возможности автономной работы чипа Bluetooth.

Если предположить, что кто-то взломал ваш iPhone и шпионит за вами, он может и показать экран «отключения питания», но не отключать iPhone. Никогда не считайте, что устройство отключено, пока из него не извлечена батарея или лучше того — его не засунули в блендер. Например, АНБ взломало телевизор Samsung и добавило поддельный режим отключения, чтобы шпионить за людьми.

Протокол Find My имеет пару интересных механизмов для защиты вашей конфиденциальности. Он был подвергнут полному реверс-инжинирингу и существует его реализация в open source. Более того, приложение AirGuard позволяет вам идентифицировать маяки BLE Find My в Android. Если вы опасаетесь утечки своих местоположений через Find My, то можете просто отключить функцию в iPhone.

Учтите, что другие чипы беспроводной связи тоже обеспечивают утечку информации о местоположении. Сотовое подключение позволяет локализовать вас, а поставщик услуг мобильной связи может хранить историю местоположений, Wi-Fi тоже обеспечивает утечку местоположения (хоть с этим помогает справиться рандомизация MAC-адреса), и это ещё не всё. Что бы вы ни делали, смартфон — это устройство для слежки за человеком. Защита конфиденциальности в Find My устраняет только один возможный аспект слежки из множества.

Самое страшное может заключаться в том, что AOP и Bluetooth LPM позволяют создать новый вектор зловредного ПО, постоянно хранящегося в оборудовании.

Источник