- Настройки безопасности для твоего iPhone

- Обновить программное обеспечение

- Сброс к заводским настройкам

- Установить код блокировки Face ID, Touch ID

- Защита Apple ID

- Если ваш Apple ID взломали

- Незнакомое место входа

- Проверьте настройки конфиденциальности

- Используйте Локатор и «Найти iPhone»

- Хранение личных данных в iCloud

- Общие фотоальбомы и календари

- Кольца активности в Apple Watch

- Удалить неизвестные приложения

- Удалить неизвестный профиль конфигурации

- Фишинг

- Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

- BootROM уязвимость checkm8

- iCloud и почти защищенные бэкапы

- Новая уязвимость на аппаратном уровне

Настройки безопасности для твоего iPhone

Чтобы сохранить конфиденциальность и обезопасить личные данные на своем iPhone я рекомендую последовать следующим советам в этой статье.

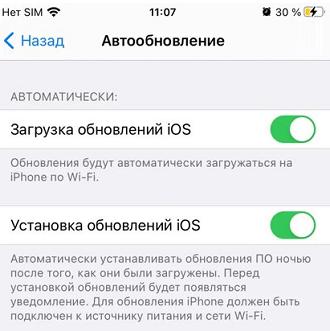

Обновить программное обеспечение

Настройте автообновление ПО на своем смартфоне. Новые версии закрывают «дыры» в безопасности, исправляют различные баги и в целом оптимизируют работу операционной системы.

Перейдите в Настройки — Основные — Обновление ПО — Автообновление .

Или проверяйте постоянно наличие обновлений вручную. Перед обновлением системы заряд батареи должен быть не менее 50%, или подключите к источнику питания на время обновления.

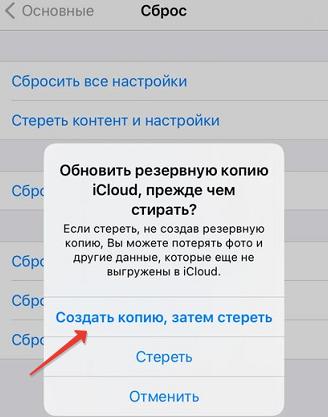

Сброс к заводским настройкам

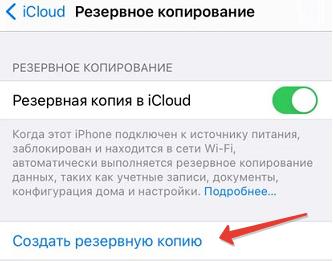

Если вы используете б/у iPhone, я рекомендую выполнить общий сброс настроек до заводских, чтобы точно быть уверенным в защищенности своих данных. Но перед этим сделайте резервную копию в iCloud.

Чтобы стереть данные с устройства и восстановить заводские настройки, идем в Настройки — Основные — Сброс — Стереть контент и настройки .

Перед стиранием обновите резервную копию данных в iCloud. Потребуется ввести пароль от Apple ID.

Установить код блокировки Face ID, Touch ID

Для ограничения доступа к данным на своем устройстве посторонних лиц установите код-пароль.

- Для новых моделей iPhone это Face ID — разблокировка по лицу.

- Для более старых моделей это Touch ID — разблокировка по отпечатку пальца.

Установить блокировку можно в настройках Face ID или Touch ID.

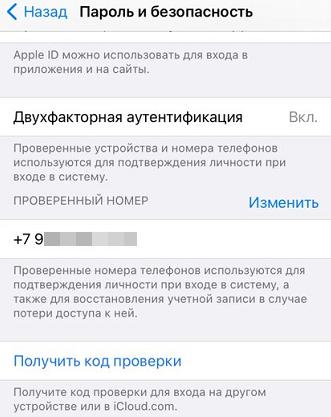

Защита Apple ID

Учетная запись Apple ID используется для входа и использования сервисов Apple: iCloud, Сообщения, FaceTime, Локатор, резервные копии личных данных (фото, контакты, пароли от сайтов).

Если у постороннего лица есть пароль от Apple ID — у него есть вся информация с вашего iPhone. Он может заблокировать iPhone и стереть все данные удаленно.

- Никому не сообщайте пароль от своего Apple ID. Если кто-то другой установил ваш Apple ID на другом устройстве, немедленно смените пароль. Также вы можете настроить семейный доступ, чтобы делиться информацией и услугами без совместного использования учетных записей.

- Никогда не вводите в телефон чужой Apple ID! Мошенник просто заблокирует ваш iPhone и будет вымогать деньги.

- Используйте двухфакторную аутентификацию для своего Apple ID. Эта защита гарантирует, что только вы получите доступ к своему аккаунту, даже если другие узнают пароль от вашего Apple ID.

Установить двухфакторную аутентификацию можно в Настройки — Apple ID — Пароль и безопасность .

При подключении iPhone к новому устройству потребуется ввести 6-значный код, что вы доверяете этому устройству.

- Дополнительно установите проверенный номер телефона, он используется для подтверждения личности при входе в систему и восстановления доступа к учетной записи. Телефон потребует подтверждения.

- Обращайте внимание на уведомления от Apple (email или PUSH), когда в вашу учетную запись вносятся какие-либо изменения (меняется пароль) или когда ваш логин (Apple ID) ввели на новом устройстве.

Если ваш Apple ID взломали

Если злоумышленник узнал пароль от вашей учетной записи, немедленно проделайте следующие действия:

- Смените пароль от Apple ID. Используйте минимум 10 символов (цифры, заглавные и прописные буквы). Если пароль забыли, восстановить можно через электронную почту.

- Смените пароль от электронной почты, на которую завязан Apple ID.

- Проверьте настройки безопасности для своей учетки ( Настройки — Apple ID — Пароль и безопасность ). Смените доверенный номер телефона.

- Включите двухфакторную аутентификацию (см. выше в статье).

Незнакомое место входа

Каждый раз, когда кто-то входит под вашей учетной записью с нового устройства, на доверенном устройстве всплывает уведомление с указанием локации (на основе ip-адреса), почты.

Если вы получили то уведомление, что ваш Apple ID используется для входа на другом устройстве, жмите «Не разрешать«, чтобы заблокировать попытку входа.

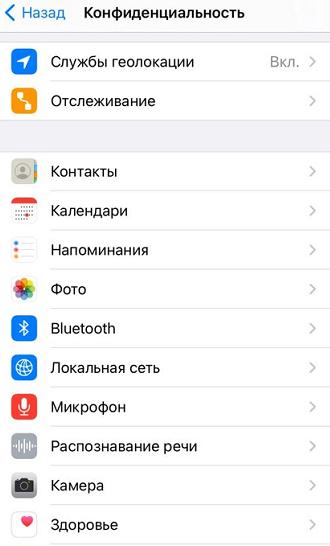

Проверьте настройки конфиденциальности

Для контроля передачи личных данных в iPhone используются настройки конфиденциальности ( Настройки — Конфиденциальность ).

Здесь собраны все приложения, установленные в iPhone, которые запросили доступ к моим личным данным. И для каждого приложения можно удалить эти разрешения.

Если у вас паранойя, отключите все разрешения для всех приложений. И в будущем при запуске приложения оно запросит доступ в личным данным, здесь вы сами решаете, давать доступ или нет.

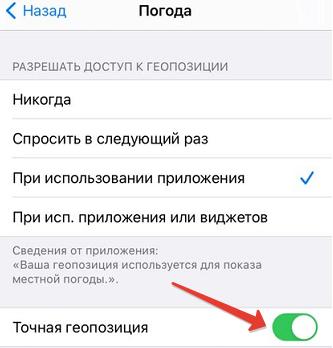

Отдельно про службы геолокации, т.е. когда приложение использует данные GPS и сети для определения вашего местоположения. Геолокация необходима для работы карт, локатора, погоды, но для других приложений можно запретить доступ или показывать только примерное местоположение, не точное на картах.

Для каждого приложения можно установить доступ к геопозиции — «Спросить в следующий раз«, чтобы самостоятельно контролировать передачу геоданных.

Используйте Локатор и «Найти iPhone»

Приложение найдет ваше устройство по карте, если iPhone украли или потеряли. Также через локатор можно делиться своим местоположением с друзьями и родными.

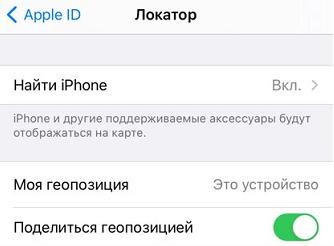

- Включите функцию «Найти iPhone» (Настройки — Apple ID — Локатор). Ваш телефон и поддерживаемые аксессуары будут отображаться на карте.

- Включите «Поделиться геопозицией». Через сообщения можно поделиться своим местоположением со своими контактами.

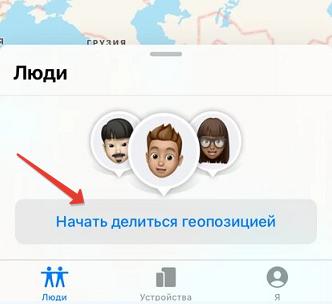

Чтобы поделиться своим местоположением, на вкладке «Люди» (в Локаторе) выберите «Начать делиться геопозицией«.

Чтобы прекратить делиться своей геопозицией, на вкладке «Я» отключите опцию.

Если вы используете семейный доступ, то члены вашей семьи автоматически появятся во вкладке «Люди», хотя они все еще должны сообщить свое местоположение.

Хранение личных данных в iCloud

Перед копирование всех данных в облачное хранилище надежно защитите его паролем.

По умолчанию доступно 5 Гб бесплатного хранилища, которое увеличивается за счет покупки подписки (Apple One или только хранилище iCloud). В «облаке» хранятся контакты, сообщения, заметки, пароли и др.

iCloud защитить ваши данные даже в случае потери смартфона.

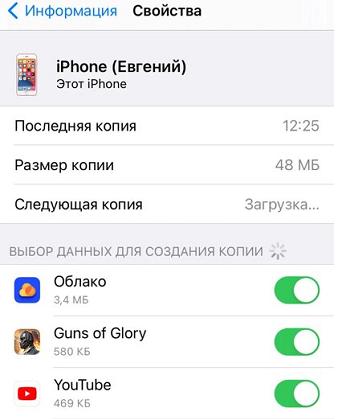

- Первый раз обязательно делаем резервную копию данных вручную. Перейдем в Настройки — Apple ID — iCloud — Резервная копия и создаем резервную копию.

- Далее в настройках самого iCloud включаем приложения для автоматической синхронизации данных.

- Информация о резервной копии хранится в « Управление хранилищем — Резервные копии «.

Затем при смена телефона просто заходим под своей учетной записью, и все данные, если они автосинхронизировались с iCloud, скопируются уже в новый iPhone (в том числе и установленные приложения).

Общие фотоальбомы и календари

С общими альбомами вы сами выбираете, какими снимками хотите поделиться и с какими контактами. Или можно подписаться на альбомы других пользователей.

- Включите общие альбомы, перейдя в Настройки — Apple ID — iCloud — Фото .

- Чтобы настроить общие альбомы, перейдите в Фото — Альбомы — Общие альбомы , выберите альбом и вкладку «Люди». Здесь видны контакты, кто имеет доступ. Для закрытия доступа коснитесь имени контакта. А чтобы отказаться от подписки на чужие альбомы, нажмите «Отказаться от подписки» внизу экрана.

Так же дело обстоит и с календарями. Вы можете делиться с другими своим календарем или импортировать чужие.

В приложении Календарь выберите общий календарь и коснитесь значка информации, чтобы узнать, кому он доступен. Если вы хозяин календаря, можно удалить доступ у всех пользователей, или отписаться от чужого календаря.

Кольца активности в Apple Watch

Если вы используете Apple Watch, можно делиться своими кольцами активности с другими контактами. Друзья могут просматривать информацию о ваших тренировках, при этом геопозиция не передается.

Можно скрыть свой прогресс и перестать делиться с конкретным контактом. Для этого на вкладке «Поделиться» выберите:

- Скрыть мою активность.

- Удалить друга.

Удалить неизвестные приложения

Удалите сторонние неизвестные приложения, которые вы не устанавливали или в безопасности которых сомневаетесь. Также если вы не помните, давали ли этому приложению какие-то разрешения — можно его переустановить (при первом запуске программа снова запросит нужные ей разрешения).

Рекомендуется устанавливать приложения только из официального магазина App Store.

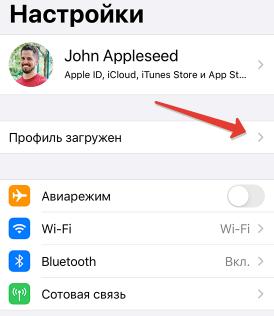

Удалить неизвестный профиль конфигурации

Это совет актуален для корпоративных устройств. Профиль конфигурации содержит в себе все необходимые настройки как самого устройства, так и установленных в нем приложений. Часто используется в крупных компаниям, когда работникам выдают на руки заранее сконфигурированные телефоны без необходимости дальнейшей настройки.

Если у вас такой iPhone, и вы уже не используете его по работе, можно удалить профиль конфигурации для защиты личных данных и конфиденциальности.

- Перейдите в Настройки — Профиль загружен , чтобы просмотреть информацию о загруженном профиле.

- Перейдите в Настройки — Основные — Профили и управление устройством . При удалении профиля удалятся все настройки и приложения, связанные с ним.

Фишинг

Под «фишингом» я понимаю мошеннические попытки заполучить вашу личную информацию, включая логины, пароли, данные банковский карт, почту.

Вам может прийти сообщение, email или PUSH-уведомление с просьбой перейти по ссылке или обновить ПО (антивирус) от неизвестного отправителя. Иногда имя отправителя подделывают, меняя одну букву или цифру в названии. НИКОГДА не переходите по ссылке.

Мошенники могут использовать следующие приемы:

- Фишинговый сайт (имя сайта «почти» совпадает с оригинальным»), который маскируется под известный сервис. Цель — чтобы вы ввели логин, пароль, данные карты и другую личную информацию.

- Всплывающее окно на сайте, вводящее в заблуждение. В этом случае просто закрываем сайт.

- СМС сообщения или email, что вам пришел подарок, денежный перевод или нужно обновить ПО — только перейдите по ссылке, и ваши данные попадут к мошенникам. Таким способом часто «ломают» почтовый аккаунт или соцсети.

- Фальшивые телефонные звонки от «якобы сотрудников банка» или службы безопасности.

- Бесплатное лечение зубов или профилактический медосмотр. Цель по телефону — знать ваши паспортные данные. А на месте — оформить кредит на крупную сумму «на лечение».

Способов мошенничества существует довольно много, перечислять их все нет смысла, просто всегда думайте головой прежде, чем что-то делать. Если сомневаетесь, сначала обратитесь к друзьям или родным за советом, но ничего не сообщайте, не подписывайте, не открывайте и не переходите по неизвестным ссылкам.

Источник

Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

Пользовательские данные не являются разменной монетой. Компания Apple потратила значительные усилия для того, чтобы заслужить себе репутацию, стойко отбиваясь от ФБР и прочих представителей силовых структур, ищущих возможность произвольного сбора данных владельцев iPhone.

В 2016 г. Apple отказалась ослабить защиту iOS для того, чтобы ФБР могла разблокировать iPhone стрелка из Сан-Бернардино. Завладев смартфоном Сайеда Фарука и промахнувшись десять раз с набором четырехзначного PIN кода, правоохранители тем самым заблокировали смартфон. Тогда в ФБР потребовали, чтобы Apple создала специальную ОС, в которой возможно подобрать код безопасности методом перебора.

Поначалу все складывалось не в пользу Apple, окружной суд Соединенных Штатов по Калифорнии встал на сторону силовых ведомств. Apple подала апелляцию, началась волокита, и в итоге заседания судебное разбирательство на этом прекратилось по инициативе ФБР.

В конце концов, федералы добились своего с помощью Cellebrite — частной израильской компании, специализирующейся в цифровой криминалистике, заплатив за это дело более миллиона долларов США. К слову, в смартфоне ничего не нашли.

Странным образом четыре года спустя история повторилась почти точь-в-точь. В январе 2020 г. не абы кто, а Генеральный Прокурор США Уильям Барр попросил компанию помочь следователям получить доступ к содержимому двух iPhone, использованных во время стрельбы в военно-морской авиабазе в Пенсаколе, штат Флорида, в декабре 2019 года. Не удивительно, что из Apple последовал очередной отказ.

Стоит подчеркнуть, что в обоих случаях речь шла не об одноразовой передаче информации со стороны Apple. С этим как раз все в порядке, компания передает метаданные, резервные копии с iCloud при официальных и санкционированных запросах правоохранительных органов. Отказ встречают требования создать и предоставить универсальную отмычку, особую прошивку iOS, позволяющей разблокировать конфискованные смартфоны.

Именно это обстоятельство вызывает наибольшее противодействие руководства Apple и лично CEO Тима Кука, которые резонно полагают, что нет и не может быть доброкачественных бэкдоров, и что комплексная защита своей мобильной платформы бывает лишь первой свежести. Отмычка в хороших руках очень скоро становится отмычкой в руках сомнительных, а возможно, она там будет и с самого первого дня.

Итак, мы теперь знаем, что iOS не имеет специальных лазеек, созданных для силовых структур. Означает ли это, что iPhone неуязвим для проникновения и кражи данных?

BootROM уязвимость checkm8

В конце сентября 2019 г. исследователь информационной безопасности с ником axi0mX опубликовал на Github ресурсе код эксплойта практически для всех устройств производства Apple с чипами версий A5 — A11. Особенность найденной уязвимости состоит в том, что она находится на аппаратном уровне и никакими обновлениями ПО её невозможно устранить, так как она прячется в самом механизме защиты безопасной загрузки BootROM, a. k. a. SecureROM.

Модель загрузки iOS с презентации Apple на WWDC 2016 г.

В момент холодной загрузки первым из read-only памяти запускается SecureROM, причем это самый доверенный код в Application Processor и поэтому он выполняется без каких-либо проверок. В этом кроется причина того, что патчи iOS тут бессильны. И также крайне важно, что SecureROM отвечает за переход устройства в режим восстановления (Device Firmware Update) через интерфейс USB при нажатии специальной комбинации клавиш.

Переход iOS в режим DFU.

Уязвимость Use-after-Free возникает, когда вы ссылаетесь на память после того, как она была освобождена. Это может привести к неприятным последствиям, таким как сбой программы, непредсказуемые значения, или как в данном случае — выполнение стороннего кода.

Для начала, чтобы понять механизм эксплойта, нам нужно понять, как работает системный режим восстановления. При переходе смартфона в режим DFU в момент инициализации выделяется буфер I/O и создается USB-интерфейс для обработки запросов к DFU. Когда установочный пакет 0x21, 1 поступает по USB-интерфейсу на этапе USB Control Transfer, код DFU после определения адреса и размера блока копирует данные буфера I/O в загрузочную область памяти.

Структура USB Control Transfer Setup Packet.

Соединение по USB остается активным до тех пор, пока длится загрузка образа прошивки, после чего оно завершается в штатном режиме. Однако существует и нештатный сценарий выхода из режима DFU, для этого нужно отправить сигнал DFU abort по коду bmRequestType=0x21, bRequest=4. При этом сохраняется глобальный контекст указателя на буфер данных и размер блока, тем самым возникает классическая ситуация уязвимости Use-after-Free.

Checkm8 по существу эксплуатирует уязвимость Use-after-Free в процессе DFU, чтобы разрешить выполнение произвольного кода. Этот процесс состоит из нескольких этапов, но один из самых важных известен, как фэн-шуй кучи, который тасует кучу специальным образом, чтобы облегчить эксплуатацию уязвимости.

Запуск команды ./ipwndfu -p на MacOS.

В практическом плане все сводится к переводу iPhone в режим DFU и запуску простой команды ./ipwndfu -p. Результат действия Python скрипта состоит в снятии блокирования с несанкционированным доступом ко всей файловой системе смартфона. Это дает возможность устанавливать ПО для iOS из сторонних источников. Так злоумышленники и правоохранители могут получить доступ ко всему содержимому украденного или изъятого смартфона.

Хорошая новость состоит в том, что для взлома и установки стороннего ПО, требуется физический доступ к телефону от Apple и кроме того, после перезагрузки все вернется на место и iPhone будет в безопасности — это т. н. привязанный джейлбрейк. Если у вас на границе отобрали смартфон и затем вернули его, лучше лишний раз не испытывать судьбу и перезагрузиться.

iCloud и почти защищенные бэкапы

Выше уже было сказано, что в последнем противостоянии FBI с Apple из-за перестрелки в Пенсаколе, компания отдала в руки правоохранителей, резервные копии iCloud с телефонов подозреваемых. Тот факт, что в ФБР не стали воротить носом говорит о том, что эти данные, в отличие от заблокированного iPhone, были вполне пригодны для исследования.

Наивно полагать, что это единичный случай. Только за первое полугодие 2019 г. следователи 1568 раз получали доступ к почти 6000 полновесных резервных копий iCloud пользователей яблочных смартфонов. В 90% обращений из гос. структур компания предоставляла некоторые данные из iCloud, а таких обращений всего было около 18 тыс. за тот же период.

Это стало возможным после того, как Apple без лишнего шума два года назад свернула проект по обеспечению сквозного шифрования пользовательских резервных копий iCloud. Есть свидетельства в пользу того, что это было сделано после давления со стороны ФБР. Впрочем, есть также основания полагать, что отказ мотивирован желанием избежать ситуации, когда пользователи из-за забытого пароля не могут получить доступ к собственным данным iCloud.

В результате компромисса с силовыми структурами и пользователями возникла мешанина, в которой не очевидно, какие данные в iCloud надежно сокрыты, а какие — так себе. По крайней мере, можно сказать, что сквозное шифрование применяется для следующих категорий.

- Домашние данные.

- Медицинские данные.

- Связка ключей iCloud (включая сохраненные учетные записи и пароли).

- Платежные данные.

- Накопленный словарный запас QuickType Keyboard (необходима iOS v.11).

- Screen Time.

- Данные Siri.

- Пароли Wi-Fi.

Все же остальное, включая Messages, возможно, могут прочитать сотрудники Apple и компетентные органы.

Новая уязвимость на аппаратном уровне

Китайская команда разработчиков Pangu Team неделю назад сообщила о найденной неустранимой неисправности, на этот раз в чипе SEP (Secure Enclave Processor). В зоне риска находятся все устройства iPhone процессорах А7-А11.

SEP хранит ключевую, в буквальном смысле слова, информацию. К ним относятся криптографические функции, ключи аутентификации, биометрические данные и профиль Apple Pay. Он делит часть оперативной памяти с Application Processor, но другая ее часть (известная, как TZ0) зашифрована.

Последовательность загрузки SEP.

Сам SEP представляет собой стираемое 4MB процессорное ядро AKF (вероятно, Apple Kingfisher), патент № 20130308838. Используемая технология аналогична ARM TrustZone / SecurCore, но в отличие от нее содержит проприетарный код для ядер Apple KF в целом и SEP в частности. Он также отвечает за генерацию ключей UID на А9 и более новых чипах, для защиты пользовательских данных в статике.

SEP имеет собственный загрузочный ROM и он так же, как и SecureROM / BootROM защищен от записи. То есть уязвимость в SEPROM будет иметь такие же неприятные и неустранимые последствия. Комбинируя дыру в SEPROM с эксплойтом checkm8, о котором уже выше было сказано, можно изменить регистр отображения I/O для обхода защиты изоляции памяти. В практическом плане это дает возможность злоумышленникам заблокировать телефон без возможности его разблокировать.

Хакеры Pangu продемонстрировали, что они могут использовать ошибку в контроллере памяти, управляющем содержимым регистра TZ0. Всех деталей и исходного кода они не стали раскрывать, надеясь продать свою находку компании Apple.

Известный уже нам исследователь ИБ axi0mX написал в Твиттере, что уязвимостью в SEPROM можно воспользоваться лишь при физическом доступе к смартфону, как и в случае с checkm8. Точнее сама возможность манипуляций с содержимым регистра TZ0 зависит от наличия дыры в SecureROM / BootROM, так как после штатной загрузки iPhone изменить значение регистра TZ0уже нельзя. Новые модели iPhone с SoC A12/A13 не подвержены новой уязвимости.

Источник