- Как снять образ с андроида

- Как снять дамп разделов system, kernel, data, zImage на Андроид

- Необходимо для снятия образа

- Подробно о Root Android:

- Инструкция как снять образ с Андроид

- Узнаем /dev/block разделов

- [Обновление]

- Снятие образа Android с выбранного раздела

- [Обновление]

- Восстановление раздела из созданного образа Android (дампа раздела)

- [Обновление]

- Снятие дампа памяти из мобильных устройств на Android

- Введение

- Разбор инцидентов преступлений в сфере информационной безопасности на первоначальном этапе

- Метод снятия дампа памяти с помощью программного обеспечения Android Debug Bridge

- Программный комплекс «Мобильный Криминалист»

- Выводы

Как снять образ с андроида

Обычно для этого требуется разблокировать загрузчик устройства, после чего вся информация которая не была сохранена будет утеряна. Подробнее вы можете найти в теме вашего устройства на 4pda.

В той же теме, наверняка будет инструкция, как получить Рут доступ, например через Magisk.

Однако, после этого возможно придется установить фикс, чтобы работал гугл пей и NFC оплата.

Если вы забрались так далеко, можете в теме вашего устройства посмотреть другие прошивки, на случай, если ваше устройства давно не обновлялось, и у него старые патчи безопасности. Обновление системы безопасности Android

C помощью этого кастом Рекавери забекапить нужную инфу. (Надо иметь ввиду, что там не всегда будут доступны для бэкапа абсолютно все разделы, но нужные, с прошивкой и данными должны быть).

Обычно бэкапят Data, System, Boot и Vendor (если есть). Есть и другие разделы, содержащие например IMEI, об этом ниже:

Так же может присутствовать «внутренний накопитель» или internal storage (user data), это все эти файлы и папки которые вы видите в памяти телефона без Рут доступа, но кастом рекавери разделил таким образом Data и Data/media.

Не много подробнее о назначении разделов:

Boot — Загрузка андроида начинается с раздела boot — там хранится в том числе ядро системы.

System — Затем загружается прошивка — system. Часто ее можно скачать отдельно, так что потерять в принципе не жалко.

Vendor раздел отвечает за правильную работу устройства, он тоже часто идет вместе с прошивкой, так что его можно достать из официальной прошивки с сайта производителя или на странице вашего устройства на 4пда

Ну и Data это конкретно ваша инфа, приложения настройки и сохранения игр все тут) Как я уже писал, бывает Рекавери разделяет дату и внутренний накопитель (Data/media), так вот, на внутреннем накопителе хранится то, что вы и сами могли видеть в памяти телефона фотки и тд.

Еще тут описывал, что там хранится.

Надо учитывать, что data раздел обычно зашифрован, в заводском состоянии, поэтому с помощью кастом Рекавери его форматируют и потом уже загружают прошивку.

Часто не лишним будет сохранить и другие важные разделы, на всякий случай:

EFS — Тут хранятся WiFi/BlueTooth MAC’s, IMEI, в общем все то, что вы не хотели бы потерять) (Схема с восстановлением, (MODEMST1, MODEMST2, FSG, BACKUP) где fsg или backup соответственно хранят инфу модемов на случай утери)

Persist — Этот раздел содержит данные калибровки сенсоров wifi, bluetooth, camera, DRM , sns.reg, и тд, тоже

Например у меня после смены прошивок поменялся Persist раздел, и при перезагрузке телефона писалось «Хранилище повреждено, устройство под угрозой (в опасности)»

Восстановление раздела из бэкапа помогло.

Ну и всякое прочее, вроде

CUST (так же CUSTOM или PRELOAD в некоторых случаях) — Предзагруженные приложения и региональные настройки, устанавливаемые при первом запуске. Иногда при смене прошивки на кастом нужно очистить этот раздел.

MISC (FOTA на старых устройствах) — Раздел на котором хранится информация для bootloader, что за чем загружать, или запустить рекавери, если OTA обновление не удалось. Если удалить, система будет грузится как обычно, то есть boot затем system.

Есть такие приложения для бэкапа данных с использованием Рут прав, например ® Titanium Backup

Однако, стоит учесть, что он не бэкапит папки приложения размещенные в общедоступной памяти телефона, т.е. (data/media)

Отдельно хочу отметить молодое (могут присутствовать баги) приложение, которое может создавать резервные копии пригодные для восстановления через кастом Рекавери, TWRP:

®Migrate

Удобно, когда нужно перенести данные на другую прошивку.

Когда Рут есть, можно так же с помощью ADB пробовать. (Или Adb Run)

Для аппаратов на базе SoC Qualcomm HDDRawCopy eMMC RAW Tool

Владельцам устройств с процессорами МТК при наличии пк можно скопировать полный образ всех данных (вообще всех) через flashtool

Готовый raw образ можно разбить на разделы и сконвертировать в пригодный для последующей прошивки вид с помощью этой утилиты

WwR MTK

Но чтобы прошить через ADB надо будет различить бутлоадер, или загрузчик, по нашему)

Надо учитывать что без форматирования через кастом Рекавери data раздел будет зашифрован, а пароля вы конечно не знаете)

Поэтому такой бэкап можно использовать (восстанавливать) в исходном виде, или использовать не зашифрованные разделы.

А так, кастом Рекавери может все стереть, а заодно и шифрование, чтобы в будущем бэкап был читаемым.

Тут тоже указаны некоторые утилиты для работы с файловой системой https://habr.com/ru/post/236397/

И вот для устройств с процессором Qualcomm и emmc памятью.

Восстановление и решение проблем с eMMC

Создан набор скриптов Windows (.cmd-файлы) для резервного копирования/восстановления разделов с помощью утилиты emmcdl (часть проекта Android-хост-knife).

Скачать:eMMC_DL_Tool_for_customer_ENG_V5.2.0R.zip (12.92 МБ)

Работа с программой:https://freeandroidroo…download-emmc-dl-tool/

Проверено на RN3P, но может быть использован с другими компании Qualcomm-устройств.

emmcdl использует «знакомый» модуль для взаимодействия с внутренней памяти устройства в режим 9008/edl. С prog_emmc_firehose_8976_ddr.mbn от «быстрой загрузки» прошивки, считывание/запись Таблица разделов и разделов (в том числе энергонезависимой, как modemst1/2,fsg etc.).

В этом списке раздела, успешно восстанавливаются IMEI телефона, MАС-адреса и статус загрузчика разблокировки после случайного повреждения памяти.

Может быть использован для создания файлов rawprogram0.xml прошивки с помощью MiFlash (рекомендуется) или другая утилита от Qualcomm.

qcpartsbackup11.7z (73.11 КБ)

. Не для новичков! Взято отсюда.

Сообщение отредактировал konstantinqq — 24.04.21, 08:52

Как сохранить резервную копию сразу на компьютер.

Очень полезно в тех случаях, когда под рукой нет подходящего размера флешки.

Можно конечно в кастом Рекавери смонтировать OTG накопитель, типа внешнего жесткого диска, но это такое.

При помощи ADB:

ADB и все, что с помощью него можно сделать

Или утилита в которой не надо вручную вводить команды

® Adb Run

Или так https://habr.com/ru/post/236397/

(Там что то писали про бэкап через кастом Рекавери сразу в пк.

Через кастом Рекавери:

Смонтируйте разделы, и скопируйте с помощью ADB.

Для удобства, на пк я использую файловый менеджер total Commander с плагином adb.

Разделы видятся как папки, соответственно скопировать можно файлы внутри.

Адб работает и без кастомного Рекавери с включенной отладкой по USB, но в этом случае может не хватить прав, чтобы работать с системными файлами.

Сообщение отредактировал konstantinqq — 25.10.20, 10:42

Хотелось бы больше и лучше, поэтому если есть желание — делитесь.

Кому не понятно, напишите понятно и добавьте в шапку)

Да я упомянул не все способы, но вы можете упомянуть их сами, поделившись с другими полезной информацией.

Если кому интересно как я делал полный бэкап телефона на МТК, с одним только флештулом и как создал с нуля scatter файл, в котором вся инфа о разделах. Blackview BV9100 — Обсуждение (Пост konstantinqq #89796538)

PS

Передавать данные на пк в режиме «передача данных» (MTP) может быть небезопасно если кабель не качественный, поэтому лучше пользуйтесь ADB (я например, активирую режим отладки в телефоне, подключаю к пк, и в качестве файлового менеджера использую Total Commander с плагином ADB, режим Native 8.1. При этом, при первом подключении нужно на телефоне нажать разрешить этому компьютеру отладку, если спросит.

Пс

Что делать, если раздел system только для чтения? Ответ

Сообщение отредактировал konstantinqq — 12.05.20, 19:50

Доброго времени суток.

Добавлено 18.06.2020, 14:56:

Доброго времени суток. Народ помогите ,кто знает.После восстановления бекапа через TWRP Recovery не восстановились фото и видео. Приложения и настройки , сообщения,контакты встали. А фото и видео почемуто не вскрываются.Не сколько раз делал. Ничего.

Источник

Как снять дамп разделов system, kernel, data, zImage на Андроид

вкл. 30 Март 2015 . Опубликовано в Android — Общее

Как снять дамп разделов system, kernel, data, zImage на Андроид. Многие начинающие ромоделы Android или гики не знают как снять образ с Android. В данной статье подробно рассказано как узнать нужные вам /dev/block , как снять дампы с них, разобрать их или в последствие восстановиться.

Для тех кто не много не понял о чем речь. В данной статье будет подробно рассказано как снять текущее состояние с разделов Android — system, data, efs, preload, cache или выдрать ядро (zImage / boot.img). С какой целью расписываться здесь не будет , так как это уже другая история.

Необходимо для снятия образа

1. Скачайте и установите на ПК фирменную программу сайта ADB RUN (если в курсе, что такое adb или установлено Android SDK, то устанавливать не нужно)

2. Android смартфон или планшет должен быть c Root правами

Подробно о Root Android:

4. Установить драйвера если вдруг не установлены

5. MicroUSB кабель

Инструкция как снять образ с Андроид

1. Подключите устройство Android к ПК

2. Запустите программу ADB RUN и перейдите в меню (7) Manual Command > (1) Adb

Узнаем /dev/block разделов

Что такое /dev/block/? /dev/block/ — это «диски» на которых находятся разделы system, data, cache

Вариант 1

Данный способ самый простой, но к сожалению узнать где находиться ядро не возможно.

Для того чтобы узнать /dev/block/ вводим команду

Получаем список где видим список с нашими разделами и к каким /dev/block/ они примонтированы

Вариант 2

Данный способ более сложный, но за то вы точно будете знать абсолютно все ваши разделы!

Вначале лучше воспользоваться файловым менеджером Android с Root доступом например как:

После того как установили перейдите по пути

Далее вам нужно найти папку by-name, она находиться в одной из под папок в platform

Например для некоторых устройств Samsung это выглядит так:

Для устройств на Tegra 3:

Для устройств на Omap:

Для некоторых Mediatek:

Для некоторых устройств Sony:

После того как выяснили где находиться папка by-name в программу ADB RUN набираем команду

где xxxxxxxx — точный путь до папки by-name

[Обновление]

В новых версиях программы ADB RUN (с версии 3.4x.xx) узнать все разделы стало гораздо проще! Все что вам необходимо это:

- запустить ADB RUN

- Перейти в раздел Memory and Partitions -> Partitions /dev/block/

- Попробовать один из методов узнать ваши блоки

Снятие образа Android с выбранного раздела

И так когда мы уже знаем где находятся какие разделы, можно приступать к снятию образа Android (дампа) с выбранного раздела. Перед тем как начать убедитесь что у вас достаточно много свободной памяти на карте памяти!

1. Для того чтобы снять образ необходимо в ADB RUN зайти в меню (7) Manual Command > (1) Adb

2. Залогиниться в терминале под Root -ом

3. Набрать команду для снятия дампа

где XXXXXXXXX — раздел с которого вы снимаете

где NAME_razdel.img — имя которое вы присвоите при снятие образа с выборного раздела (давать имена лучше также как они указаны, если data то data)

Процедура снятия может занять определенное время, от 1 минуты до 15, в это время лучше не дергать ваш Android!

[Обновление]

В новых версиях ADB RUN появилась возможность быстро снять образ каждый раз не набирая столь длинные команды. Все что вам нужно это знать имя блока.

Когда вы уже знаете необходимый блок перейдите в ADB RUN:

- С главного меню в раздел Backup -> Backup dev/block

- Выбираем Backup

- Указываем последние данные с блока (данные после block/)

- Ждем пока снимется образ (не трогать Android)

Восстановление раздела из созданного образа Android (дампа раздела)

Когда вам будет необходимо выполнить восстановление из ранее созданного образа, нужно сделать вот, что:

Убедитесь что образ все еще находиться в разделе /sdcard — так как бекап создавался именно в этот раздел, либо переместите его обратно.

Прописать следующую команду:

где XXXXXXXXX — раздел на которой вы заливаете образ

где NAME_razdel.img — имя образа выборного раздела (давать имена лучше также как они указаны, если data то data)

Процедура восстановления может занять определенное время, от 1 минуты до 15, в это время лучше не дергать ваш Android!

[Обновление]

Для устройств Sony, HTC, Xiaomi и других устройств на которых есть режим Fastboot

могут выполнить восстановление следующим образом после ранее обязательного снятия boot.img (zImage) и system.img (factoryfs.img) обязательно скопируйте данные файлы на ПК:

1. Переведите Android в режим fastboot (bootloader) и подключить к ПК

2. Файлы boot.img и system.img переместить в папку C:/adb/progbin

3. Запустить ADB RUN и перейти в пункт Manual -> ADB

4. Набрать следующие команды (подробно о Fastboot)

Система будет восстановлена в исходное состояние! Можете продолжать эксперименты!

Источник

Снятие дампа памяти из мобильных устройств на Android

В статье рассмастриваются методы сбора данных о работе мобильного устройства на операционной системе Android, которые позволят оперативно получить криминалистически значимую информацию для расследования инцидента в области информационной безопасности.

Введение

Количество преступлений в сфере информационной безопасности и информационных технологий в отношении и с использованием средств мобильной связи неуклонно растет. В этой связи стоить заметить, что большая часть современных мобильных устройств работает под управлением операционной системы Android. Для выяснения причин и последствий инцидентов возникает необходимость изучения хранящейся на них информации. Но при исследовании устройств на Android специалисты сталкиваются со следующими трудностями:

- Имеющиеся на данный момент программы не охватывают извлечение данных из всех мобильных устройств, существующих в мире.

- Времена, когда специалистов интересовали данные только из телефонной книги, вызовы или SMS-сообщения, извлеченные из мобильного устройства, давно прошли. Сейчас их дополнительно интересуют: история посещенных сетевых ресурсов, история программ обмена короткими сообщениями, удаленные данные, геолокационные координаты и другая криминалистически значимая информация.

- Зачастую преступники, пытаясь скрыть информацию о совершенных ими злодеяниях, удаляют данные из памяти своих мобильных устройств.

- Специализированные программные комплексы обычно слишком дороги для судебных лабораторий и экспертных подразделений.

Разбор инцидентов преступлений в сфере информационной безопасности на первоначальном этапе

Раскрывать преступления в сфере инфокоммуникационных технологий сложно, так как нередко преступники прибегают к различным уловкам, маскируя свои преступные деяния. Отображение в памяти мобильных устройств связи (сотовых телефонов, смартфонов, планшетных компьютеров, портативных устройств GPS и пр.) криминалистически важной доказательственной и ориентирующей информации требует от специалиста целенаправленного поиска и изъятия указанных предметов, извлечения из них имеющей значение для уголовного дела информации, ее фиксации и анализа. Многое здесь зависит от возможностей криминалистической техники, позволяющей в короткие сроки получить важную (включая удаленную) информацию из памяти мобильных устройств связи, карт памяти, SIM-карт участников инцидента. Для выявления инцидентов, произошедших с использованием средств мобильной связи, есть криминалистические методы, применяемые при производстве судебных компьютерных экспертиз. Сотрудники Института повышения квалификации Следственного комитета России исследовали программно-аппаратный комплекс для извлечения судебной информации, и выяснилось, что в 87% исследуемых мобильных аппаратов имеется информация, способствующая раскрытию преступлений. Хочется верить, что вскоре применение программно-аппаратных комплексов для установления объективной истины по уголовным делам станет повсеместным.

Следует учитывать, что речь идет о двух самостоятельных действиях: изъятие самого мобильного устройства связи; извлечение информации из памяти мобильного устройства или SIM-карт, карт памяти.

Получить мобильное устройство связи можно при:

- осмотре места происшествия (ст. 176 УПК РФ);

- осмотре трупа (ст. 178 УПК РФ);

- обыске (ст. 182 УПК РФ);

- выемке (ст. 183 УПК РФ);

- личном обыске подозреваемого, обвиняемого (ст. 93, 184 УПК РФ).

Кроме того, выемку мобильного устройства могут осуществить сотрудники органа дознания по письменному поручению следователя, в производстве которого находится уголовное дело, но обязательно с участием специалиста.

Проводя указанные выше следственные действия (в зависимости от характера и способа совершенного преступления, складывающейся следственной ситуации), следует обращать внимание вот на что:

Во-первых, на место нахождения и возможного сокрытия мобильных устройств связи и, в особенности, извлекаемых из них накопителей (например, SIM-карт). При осмотре места инцидента необходимо изымать все мобильные устройства и SIM-карты, находящиеся при потерпевшем для установления, в частности, последних контактов лица. Кроме того, мобильные устройства связи возможно обнаружить в ходе осмотра местности и жилища. Следует иметь в виду, что данные лица могут принять меры к сокрытию или уничтожению мобильных устройств, либо электронных накопителей (например, SIM-карт).

Известны случаи, когда извлеченная информация из памяти мобильного устройства способствовала раскрытию уголовных преступлений.

Так в деле о совершении действий сексуального характера с ребенком в ходе проводимого расследования было установлено, что преступник снимал на свой мобильный телефон видео о том, как он совершал эти самые сексуальные действия. На момент, когда мобильное устройство попало к специалисту, видео было уже удалено преступником. Восстановить видео из памяти устройства не представилось возможным. Однако с помощью извлечения данных удалось восстановить графическую миниатюру файла, ранее присутствовавшего на исследуемом устройстве. Несмотря на то, что восстановленный графический файл был небольших размеров, это изображение помогло привлечь преступника к уголовной ответственности. Рассмотрим другой пример: необходимо было восстановить сообщения, которыми обменивался преступник со своими подельниками с использованием мобильного приложения WhatsApp. При извлечении данных с мобильного устройства были получены сообщения WhatsApp. В том числе была восстановлена переписка между преступниками.

Так как же специалисту получить данные с мобильного устройства? Надежное извлечение данных из мобильных телефонов требует специальных знаний. Оно выполняется иначе, чем извлечение информации из компьютеров. Не во всех мобильных устройствах используются одинаковые операционные системы или компоненты.

Большинство из них представляют собой устройства оригинальной разработки с уникальной конфигурацией, что сильно осложняет извлечение. Данные в изъятом телефоне могут помочь в быстром раскрытии преступления по горячим следам, опытный специалист за считанные минуты может получить данные, необходимые для подтверждения или опровержения предварительных подозрений.

Но главное — это не сами данные, а их содержание. Будь то простой телефонный звонок или более сложное восстановление координат GPS, скрытых в метаданных изображений, — они помогают проследить соединения между устройствами с целью лучшего понимания взаимосвязей между их обладателями.

На данный момент самым сложным является именно извлечение данных из мобильного телефона, нежели работа с ними. Так как специалистов интересуют в том числе и удаленные данные, находящиеся в памяти мобильных устройств, необходимо сделать физическое извлечение данных из памяти мобильного устройства. Т. е. получить полную копию памяти исследуемого им устройства. Сделать физический дамп памяти мобильного устройства возможно следующими методами.

Метод снятия дампа памяти с помощью программного обеспечения Android Debug Bridge

Android Debug Bridge (ADB) — это программный продукт для отладки, выявление ошибок в приложениях, разблокировки устройств на операционной системе Android.

- Для того чтобы начать использование ADB RUN, загружаем его с официального сайта по ссылке (http://androidp1.ru/adb-run-obzor-funktsiy/) и устанавливаем на персональный компьютер.

Примечание: Android-смартфон или планшет должен быть с Root-правами (или, как его еще называют, суперпользователь). Это необходимо, чтобы расширить функциональность операционной системы Android.

- Подключаем устройство Android к персональному компьютеру.

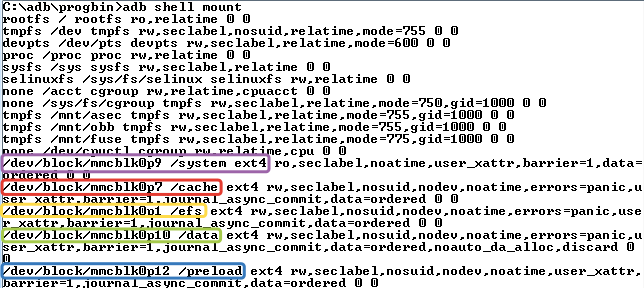

- Запускаем программу ADB RUN и переходим в каталог Manual Command > Adb, там мы видим каталог /dev/block. В нем находятся разделы system, data, cache.

- Для распознавания каталога /dev/block/ вводим команду: adb shell mount.

- Далее мы получим список, где отображаются разделы, к которым мы имеем доступ.

Рисунок 1. Список разделов system, data, cache

Примечание: Когда мы уже знаем, где находятся разделы, можно приступить к снятию образа Android (дампа) с выбранного раздела.

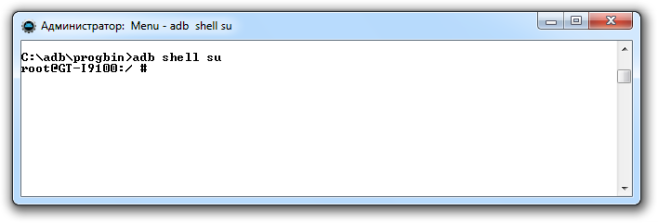

- Для снятия образа в программе ADB RUN заходим в меню Manual Command > Adb.

- Входим с правами администратора: adb shell su.

Рисунок 2. Меню в ADB RUN

- Набираем команду для снятия дампа:

dd if=/dev/block/XXXXXXXXX of=/sdcard/NAME_razdel.img где XXXXXXXXX — раздел, с которого снимается образ, а NAME_razdel.img — имя, которое присваиваем при снятии образа с выбранного раздела, имена лучше оставлять такими же, как они указаны, не переименовывая их.

Примечание: Процедура снятия образа может занять время от 30 минут и более, в это время запрещается пользоваться устройством!

В новых версиях программы ADB RUN имеется возможность быстро снять образ, не набирая каждый раз столь длинные команды. Для этого необходимо знать имя блока.

- Когда мы знаем необходимый нам блок, переходим в ADB RUN.

- С главного меню в раздел Backup -> Backup dev/block.

- Выбираем Backup.

- Указываем последние данные с блока (данные после block/).

- Ждем окончания процесса снятия образа.

Программный комплекс «Мобильный Криминалист»

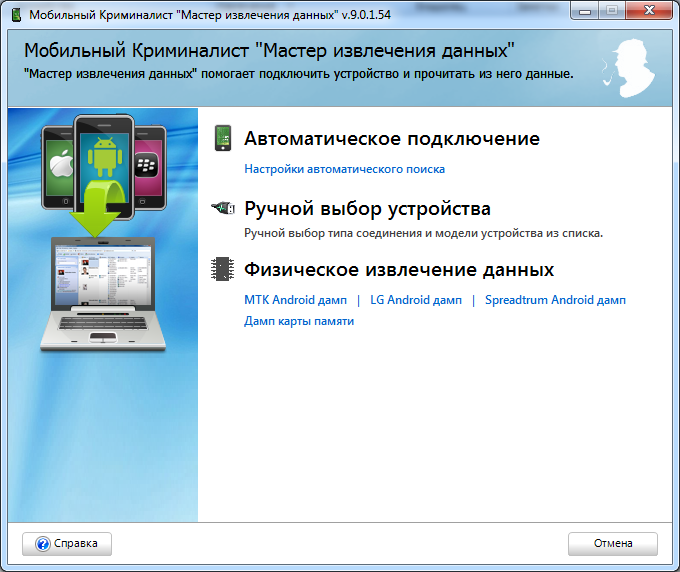

«Мобильный Криминалист» — это программа для судебно-технической экспертизы сотовых телефонов, смартфонов, планшетов и других мобильных устройств. Применение низкоуровневых протоколов доступа к данным позволяет «Мобильному Криминалисту» извлекать намного больше информации, чем другим программам аналогичного назначения, особенно это касается данных, хранящихся в смартфонах. Получение прав суперпользователя (root-права) к устройствам под управлением ОС Android позволяет специалистам полностью извлечь все данные пользователя. Обычно подобная процедура требует определенных знаний и навыков, о которых мы уже говорили, однако программа «Мобильный Криминалист» делает эту операцию автоматически. Получение прав суперпользователя — одна из основных функций Мастера извлечения данных. Важное преимущество этого метода заключается в том, что root-права являются временными и после перезагрузки мобильного устройства отменяются. Поэтому методика полностью соответствует принципам криминалистического исследования.

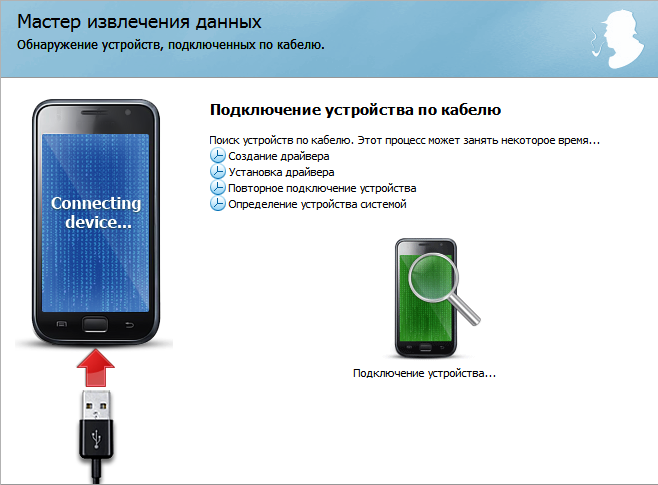

При подключении телефона в Мастере настройки соединения автоматически запускается Мастер извлечения данных. Это позволяет считать данные с исследуемого мобильного телефона. Устройство может быть подключено как в автоматическом, так и в ручном режиме.

Рисунок 3. Обнаружение устройства

При выборе автоматического режима будет подключено первое обнаруженное программой мобильное устройство. Необходимо учитывать это, если к компьютеру одновременно подключено несколько мобильных устройств. Если же специалист выбирает устройство вручную, необходимо указать производителя и модель.

Рисунок 4. Режим подключения устройств

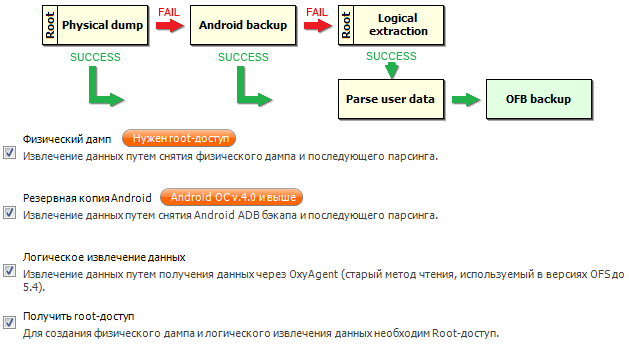

Если происходит получение данных на ОС Android, специалисту будет предложено выбрать, каким образом извлечь данные из мобильного устройства.

Рисунок 5. Способы извлечения данных

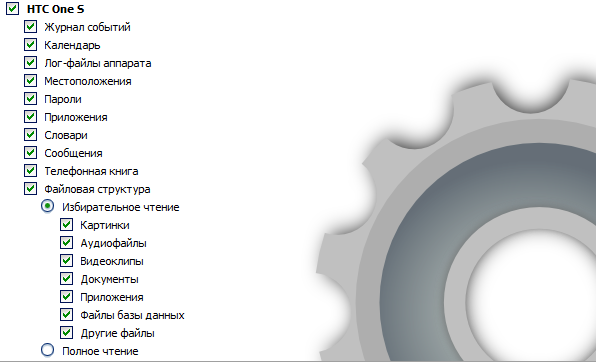

Специалист также может отметить категории данных, которые должны быть извлечены. Чем меньше категорий извлекаемых данных, тем быстрее они будут извлечены.

Рисунок 6. Список разделов для извлечения из устройства

После того как данные будут считаны, специалист может экспортировать их во внешние форматы файлов или открыть исследуемое устройство в программе и проанализировать данные. После того как Мастер извлечения данных закончит свою работу, специалист может посмотреть данные в разделах программы. Список разделов, поддерживающихся в программе «Мобильный Криминалист»:

Аналитические задачи, важные улики, веб-соединение и местоположение, граф связей, журнал, задачи, заметки, календарь, лента событий, лог-файлы аппарата, местонахождение события, объединенные контакты, отчеты, пароли, поиск, приложения, статистика и связи, телефонная книга, файловый браузер. Следует обратить внимание, что количество извлеченных данных и секций зависит от модели телефона. Отчеты, создаваемые программным комплексом «Мобильный Криминалист», могут использоваться в качестве доказательства в суде. Отчет об устройстве содержит основную информацию о телефоне, включая информацию об устройстве, о деле и непосредственно об отчете.

В новой версии программы эксперты-криминалисты имеют возможность извлекать файлы, синхронизированные через сервис OneNote, а также всю информацию из Google Фото (фотографии, географические координаты и временные отметки). Новая версия Мастера извлечения данных из облачных сервисов дает возможность загружать ключ-файл для расшифровки баз сообщений приложения WhatsApp, извлекаемых из облака Google Диск.

Выводы

Специальная экспертиза мобильных устройств — развивающаяся предметная область при расследовании инцидентов в сфере информационной безопасности. Следовательно, инструментальные средства для работы с мобильными телефонами являются относительно новыми разработками и находятся на ранней стадии развития в области информационной безопасности. Умение правильно снять данные с мобильного устройства требует от специалиста глубоких знаний и компетентности, а также основательной подготовки, осторожности и большого количества исследований и тестирований перед экспертизой мобильного устройства. Следовательно, для экспертизы подобных устройств следует выделять значительное количество времени. Сочетание традиционных программно-аппаратных комплексов и методов для анализа мобильных устройств, используемых при производстве компьютерно-технических экспертиз, дает наилучшие результаты при анализе дампов мобильных устройств. При этом специалисты могут получить больше данных, в том числе удаленных, и, соответственно, имеют больше шансов изобличить преступников в совершенных ими злодеяниях.

Источник