- Как взломать андроид через блютуз

- Как хакеры атакуют ваш телефон через Bluetooth

- Как проводится взлом Bluetooth?

- Что еще может случиться?

- Где это может произойти?

- Как выглядит блюбуггинг (bluebugging)?

- Что вы можете сделать, чтобы обеспечить безопасность?

- Взлом смартфона через Bluetooth. Реально ли это

- Чем опасен включенный Bluetooth

- Как взламывают Bluetooth

- Зачем отключать Bluetooth

- Безопасен ли Bluetooth

- Как взломать смартфон или планшет через Bluetooth

- Давайте проанализируем технологию Bluetooth

- Взломать смартфон или планшет через Bluetooth

- Bluesnarfing

- BlueBugging

- Совет по безопасности

Как взломать андроид через блютуз

Blooover III (unofficial)

Версия: 0.01

Последнее обновление программы/игры в шапке: 21.07.2015

Описание:

Программа предназначенная для получения доступа к Bluetooth-устройствам. Реализует практически все виды атак, а именно:

Мною было замечено, что большую часть атак платформа J2ME поддерживает. Я довольно быстро наткнулся на Blooover, но (увы!) его функционал был более чем ограничен. Тогда я решил расширить его, испытывая в сочетании с разными программами, создавая так называемые «комбайны». Очень скоро я подобрал идеальное дополнение: Super Bluetooth Hack. Далее выбор стал за файловым менеджером для реализации Bluesnarf++. Выбор пал на Mini Commander, благодаря его возможности «порушить» слабые устройства тяжелыми пакетами (стд. 1 КБ, увел. 8 КБ.), тем самым реализующий атаку BlueSmack. BlueDump реализуется благодаря возможности Super Bluetooth Hack передавать любой набор байт, в т.ч. и поддельный MAC-адрес. Атаку CarWhisperer решил пока не реализовывать, т.к. стандартные pin-коды можно перебрать вручную. Таким образом, сборка реализует все известные на 01.02.2011 виды атак.

При создании программы использовались программные коды разработчиков: Martin Herfur (Blooover II), Yuri Kudrin (Mini Commander), Marek Sedivy (SBH), YURiQUE (MultiMe).

Автор сборки — я (GFOXSH).

Приложение было удалено ввиду неработоспособности.

Запомните! Взлом чужих устройств нелегален! Программа размещена строго в ознакомительных целях и для тестирования уровня защиты Ваших устройств! Версии для Android нет и не будет ввиду ограниченных возможностей драйвера.

Сообщение отредактировал GFOXSH — 16.11.21, 08:40

Да, а благодаря расширенному набору атак программа могла бы поразить практически любой девайс! Жаль, что платиновые годы Bluetooth-а уже прошли.

Сообщение отредактировал GFOXSH — 27.07.15, 06:39

Вспоминаю легеду о Blooover-е.

Жил-был мальчик, удалой хлопец, школьник. Вот однажды повадился он телефоны учителей грабить Blooover-ом. Переводит он деньги на свой счёт год, два. И только когда стал старшеклассником, вынюхали учителя, что он деньги-0то на свой счет переводил, а не операторы сотовой связи их обездоливали. Влепили они ему штраф в восьмикратном размере. Немалый. Ведь награбленно-то было несколько тысяч.

Представляю, что родители ему сказали. :banned:

Вот так-то оно иногда бывает! Говорят, что он использовал не стандартный Blooover II, а модифицированный. Я как прочитал эту историю, сразу вдохновился возможностью возродить эту технологию. И собрал Blooover III. На самоом деле я работал над ним три года, не считая двухлетнего перерыва. Я сначала было забросил проект, но недавно отыскал на своём ПК старые файлы разработки. Там был и Blooover III, и улучшенный Hiisi Proxy. Сейчас я работаю над портом Dragon Warrior, исходники которого я также нашел среди этих файлов.

Сообщение отредактировал GFOXSH — 22.08.15, 09:52

Это он!

Автор Blooover I и Blooover II.

Источник

Как хакеры атакуют ваш телефон через Bluetooth

Bluetooth – это удивительно полезная беспроводная технология, встроенная почти в каждый смартфон, планшет и ноутбук. Мы можем использовать ее для передачи файлов, воспроизведения аудиозаписей по беспроводной сети, сбора данных о состоянии здоровья с носимых трекеров и многого другого. Но, как и Wi-Fi, Bluetooth является мишенью для хакеров, позволяющей взламывать ваши устройства и красть личные данные.

В силу полезности данных технологий, большинство из нас включают Wi-Fi и Bluetooth на своих устройствах на постоянной основе. Однако в силу этого вы можете стать потенциальными целями «блюбуггинга» (bluebugging) – метода атаки на ваше устройство через Bluetooth.

Как проводится взлом Bluetooth?

Хакеры используют специализированное программное обеспечение, которое автоматически обнаруживает близлежащие устройства, оснащенные Bluetooth. Они также могут видеть, к каким сетям ранее подключалось ваше устройство – это крайне важная информация, потому что ваш телефон рассматривает эти сети как доверенные и будет подключаться к ним автоматически в будущем.

Если кибер-преступники могут воспроизвести такую доверенную сеть, они смогут обмануть ваше устройство и подключить его к устройствам Wi-Fi и Bluetooth, которыми они управляют. Затем хакеры смогут загрузить на ваше устройство вредоносные программы, начать шпионить за вами и даже осуществлять кражу ваших данных из текстовых сообщений и приложений.

Что еще может случиться?

После того как смартфон был взломан, хакер может перехватывать и перенаправлять телефонные звонки, получать доступ к банковским данным, отправлять или получать файлы или просто в режиме реального времени наблюдать за тем, что вы делаете.

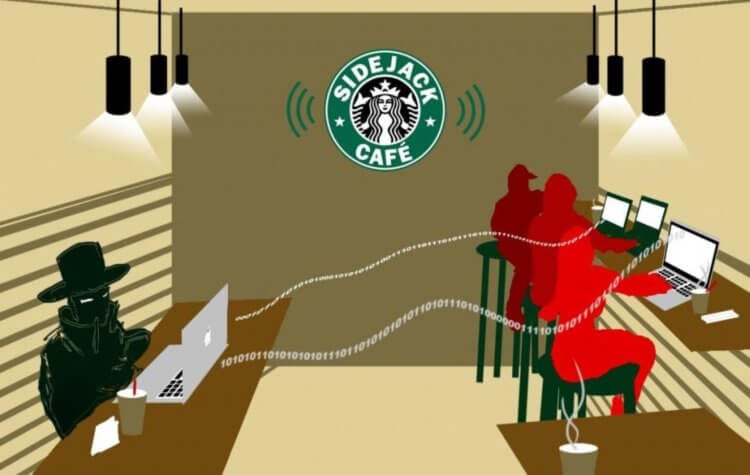

Где это может произойти?

Блюбуггинг (bluebugging) часто проводится в оживленных общественных местах, т.е. там, где много обычных людей. Выбор оживленного места позволяет им оставаться незамеченными и следить за теми же устройствами, которые регулярно проходят мимо. Хакеры также могут выбирать места, где люди задерживаются на несколько часов, такие как кафе, пабы и рестораны.

Как выглядит блюбуггинг (bluebugging)?

Полиция графства Дорсет в Англии недавно обнаружила случай блюбуггинга в оживленном приморском городе Борнмут. Местные жители начали сообщать об инцидентах, в рамках которых они получали автоматические сообщения и файлы от неизвестных отправителей в тот момент, когда они гуляли по городу.

Предварительное расследование показало, что неизвестные файлы являлись вредоносными программами, предназначенными для взлома телефонов получателей и кражи их данных.

Что вы можете сделать, чтобы обеспечить безопасность?

Полиция графства Дорсет в этой связи выпустила некоторые рекомендации для жителей Борнмута – эти советы может использовать каждый, кто не хочет стать жертвами блюбуггинга.

Во-первых, отключите Bluetooth на своих устройствах, если эта технология не используется. Во-вторых, отключите службы обмена файлами, которые используют Bluetooth, такие как AirDrop или Fast Share, если вы не отправляете или не получаете файлы от человека, которому вы доверяете.

Ограничение доступа к сервисам Bluetooth значительно затрудняет (если не делает невозможным) возможность стать жертвой блюбуггинга.

Наконец, убедитесь, что на вашем смартфоне, планшете и компьютерах с поддержкой Bluetooth установлено антивирусное приложение. В случае, если хакер попытается взломать ваше устройство, антивирусное приложение обнаружит и заблокирует подозрительную активность, защищая вашу частную жизнь и личные данные.

К счастью, атаки методом блюбуггинга (bluebugging) все еще мало распространены, но ситуация может быстро измениться. Примите меры, чтобы защитить себя сегодня, скачав и установив бесплатный антивирус Panda Free Antivirus.

Источник

Взлом смартфона через Bluetooth. Реально ли это

Bluetooth-устройства окружают нас повсюду: колонки, умные часы и фитнес-браслеты, наушники. Из-за этого мы совсем не отключаем функцию на смартфоне, оставляя ее постоянно активной. Устройства делятся данными между собой, загружая какую-то часть в приложения. В то же время Bluetooth-соединение очень уязвимо и может стать причиной взлома. Что делать и как обезопасить себя и свои устройства от потери данных?

Рассказываем, зачем отключать блютуз на телефоне

Чем опасен включенный Bluetooth

Bluetooth полезен в повседневной жизни, но достаточно уязвим, как и Wi-Fi-подключение. Хакеры используют специальные программы, которые помогают обнаружить активные Bluetooth-соединения поблизости. Они не только видят, кто есть рядом, но и могут отслеживать, к каким устройствам и сетям ваше устройство подключалось ранее. Это достаточно серьезно, ведь ваше устройство рассматривает эти подключения как доверенные, подключаясь к ним автоматически, когда они рядом.

Взломщик может ввести вас в заблуждение, запросив разрешение на подключение

Когда хакеры обнаруживают подобную взаимосвязь и историю подключений, они смогут обмануть ваше устройство Wi-Fi и Bluetooth, которые они создают. Это позволяет загрузить вредоносные программы и отслеживать не только ваше местоположение, но и читать личную переписку и данные карт и учетных записей. Сталкивались с чем-то подобным? Расскажите, как разобрались с этой ситуацией в нашем уютном Telegram-чате.

Как взламывают Bluetooth

Обычно это происходит в людных местах (прямо по аналогии с историей про Wi-Fi). Мошенники заранее просчитывают план действий и готовят устройство, с которого будет произведен взлом. Обычно для этого подходит сброшенный до заводских настроек планшет или смартфон. Единственное, что мешает — это небольшое расстояние, не более 10-12 метров для устойчивого соединения.

Обычно взломы случаются в общественных местах

После этого злоумышленник пытается подключиться к устройству с включенным Bluetooth. Телефон жертвы начинает ругаться, что к нему кто-то пытается подключиться с другого устройства, но появляется ошибка, что подключение не удалось. Эта ошибка не случайна — мошенник просто пытается сбить жертву с толку, пока телефон находится у нее в руках. Пока человек не понимает, что происходит, устройство заражается вредоносным ПО. Если не отключить Bluetooth вовремя, то будут проблемы: например, мошенник может прослушивать ваш телефон или опустошить ваш банковский счет — все зависит от изобретательности.

Зачем отключать Bluetooth

Атаки на Bluetooth — обычное явление. Взломщики активно пользуются этим, поэтому взломы можно разделить на три вида.

- Bluejacking — атака, во время которой мошенник использует соединение для проникновения в телефон и отправки анонимных сообщений на другие устройства, находящиеся по близости. Такие атаки могут использовать для дорогостоящих звонков в другие страны.

- Bluesnarfing — взлом, сопровождающийся кражей конфиденциальной информации, например, интернет-аккаунтов, фотографий, видео. Делается это все очень быстро, пока есть возможность «сработать» в пределах досягаемости.

- Bluebugging — самый худший вариант, при котором взломщик имеет возможность контролировать ваше устройство, прослушивать смартфон и получать доступ ко всем данным, которые есть в памяти.

Полученные данные могут быть использованы для шантажа или взлома банковских аккаунтов. Плохо и то, что с каждым годом доступных устройств становится все больше, а злоумышленники придумывают более продвинутые способы взлома.

Безопасен ли Bluetooth

Включенный модуль Bluetooth могут использовать для отслеживания местоположения. Два устройства, которые соединяются друг с другом, имеют адрес подключения. Он меняется, когда разряжается аккумулятор. Но многие устройства сохраняют его постоянно: например, фитнес-браслеты. Взломщики могут запросто использовать его, чтобы оставаться на связи с телефоном и получать точные данные в реальном времени.

Вам повезет, если мошенник не успеет ничего сделать за это время

Несмотря на все уязвимости, которые есть у беспроводного подключения, такой взлом весьма специфичен и встречается не часто. Взлом возможен только на небольшом расстоянии. Сложнее будет взломать устройство, когда владелец находится в движении — злоумышленнику нужно постараться получить все необходимое за короткий промежуток времени. Кроме того, подобные взломы требуют большой подготовки и определенных навыков. Да и результаты взлома могут оказаться не столь впечатляющими. Не забудьте подписаться на наш канал в Яндекс.Дзен — пишем о том, о чем еще никто не знает!

Несмотря на то, что включенный Bluetooth-модуль практически не влияет на расход аккумулятора, все же стоит его отключать, находясь в общественных местах.

- Не принимайте запрос на подключение от неизвестных устройств и сами не подключайтесь к непонятным точкам.

- Старайтесь своевременно обновлять операционную систему, чтобы встроенная защита была актуальной.

- Не давайте доступ к Bluetooth всем приложениям подряд. Сомневаетесь? Лучше отозвать разрешение в настройках.

- На Android-смартфонах используйте антивирусные программы, которые обнаруживают и блокируют странные подключения.

Взломы по Bluetooth встречаются достаточно редко, но стоит помнить об опасности, которая подстерегает нас повсюду. Не отключаете Bluetooth? Задумайтесь, а вдруг это все-таки нужно?

Источник

Как взломать смартфон или планшет через Bluetooth

Давайте проанализируем технологию Bluetooth

В области телекоммуникаций Bluetooth является технико-промышленным стандартом передачи данных для персональных беспроводных сетей (WPAN: беспроводная персональная сеть ). Он обеспечивает стандартный, экономичный и безопасный способ обмена информацией между различными устройствами через безопасную радиочастоту ближнего действия.

Bluetooth (часто сокращенно BT ) ищет устройства, на которые распространяется радиосигнал, на расстоянии нескольких десятков метров, соединяя их вместе. Этими устройствами могут быть, например, карманные компьютеры, мобильные телефоны, персональные компьютеры, ноутбуки, принтеры, цифровые камеры, умные часы, игровые приставки, если они оснащены техническими и программными характеристиками, требуемыми самим стандартом. BT уже давно получил широкое распространение в промышленном секторе (измерительные приборы, оптические считыватели и т. Д.) Для общения с соответствующими регистраторами данных.

Спецификация Bluetooth была разработана Ericsson, а затем формализована специальной группой по интересам Bluetooth (SIG). SIG, чья конституция была официально объявлена 20 мая 1999 года, является ассоциацией, образованной Sony Ericsson, IBM, Intel, Toshiba, Nokia и другими компаниями, которые присоединились в качестве ассоциированных или дополнительных членов.

Название навеяно Харальдом Блантаном (Гарольд Bluetooth на английском языке), королем Дании Арольдо I (901 — 985 или 986), опытным дипломатом, который объединил скандинавов, внедрив христианство в регионе. Изобретатели технологии, должно быть, чувствовали, что это подходящее название для протокола, способного соединять различные устройства (подобно тому, как король объединил народы Скандинавского полуострова с религией). Логотип технологии объединяет скандинавские руны (Хагалл) и (Berkanan), аналогичный современным H и B.

Вполне вероятно, что Харальд Блатанд, которому мы обязаны вдохновением, изображен в книге «Длинные корабли » Франса Гуннара Бенгтссона, шведского бестселлера, вдохновленного историей викингов.

Взломать смартфон или планшет через Bluetooth

Есть два основных типа взлом через Bluetooth: «блюзнарфинг» и «блюгбинг».

Bluesnarfing

Bluesnarfing это имя, которое идентифицирует технику и инструмент безопасность используется для доступа к личной информации, содержащейся в мобильном телефоне, КПК или любом устройстве, которое позволяет использовать соединение Bluetooth без авторизации.

Благодаря такому типу вторжения можно получить доступ к большей части содержимого атакующего устройства, например, к календарю, контактам в адресной книге, электронным письмам и текстовым сообщениям. На большинстве уязвимых устройств доступ осуществляется не только в режиме чтения, но и в письменной форме. Из этого следует, что, следовательно, можно изменять, добавлять и удалять содержимое подключенного устройства.

В настоящее время доступно больше программ для проведения атак такого типа, одним из первых инструментов, разработанных для платформы Gnu / Linux, был bluesnarfer, разработанный двумя итальянскими экспертами по компьютерной безопасности, Роберто Мартеллони и Давиде Дель Веккио, примерно в 2004 году. В поддержку статьи на итальянском языке, которая объясняет теоретические основы этой атаки, статья в настоящее время доступна как на домашних страницах двух авторов инструмента, так и на сайте ezine, для которого статья была опубликована этот инструмент также в настоящее время установлен в большинстве дистрибутивов Linux, ориентированных на безопасность.

Хотя и Bluesnarfing, и Bluejacking используют соединение Bluetooth без уведомления законных пользователей, атака Bluetooth более опасна, фактически любое устройство с активированным и «видимым» соединением Bluetooth (то есть способное быть обнаруженным другие устройства Bluetooth в окрестностях) могут быть подвержены Bluesnarfing, если подключенное устройство уязвимо или если уровень безопасности, установленный на устройстве, не был установлен должным образом.

Только путем полной деактивации Bluetooth потенциальная жертва, отключив все возможности связи по протоколу Bluetooth, может чувствовать себя защищенной от возможности подвергнуться атаке, фактически даже устройство, настроенное не сигнализировать о своем присутствии другим устройствам, можно легко отследить, выполнив поиск адреса, который его идентифицирует (MAC-адрес устройства) посредством атаки методом перебора. Как и во всех этих типах атак, основным препятствием является большое пространство для поиска адресов, в котором для поиска, в частности, протокол Bluetooth использует один 48-битный MAC-адрес, из которых первые 24 бита идентифицируют производителя; в то время как оставшиеся 24 бита позволяют различать около 16,8 миллионов комбинаций и, следовательно, устройств.

BlueBugging

Bluebugging является формой атаки Bluetooth, часто вызванной недостатком знаний. По мере того, как открытия в обществе прогрессировали, атаки bluetooth появлялись с блэкджеком, за которым последовал bluesnarfing, и позже объяснили эту статью Bluebugging. Bluebugging родился в 2004 году. Ровно через год после начала игры в блэкджек.

Bluebugging был первоначально обнаружен немецким исследователем Herfurt. Его программа Bluebug позволяла пользователю контролировать телефон жертвы, а последний, в свою очередь, мог использоваться для звонков друг другу. Другими словами, это означало, что пользователь программы Bluebug мог просто слушать каждый разговор, который его жертва имела в своей повседневной жизни. Более того, эта программа позволяла создать перенаправление вызовов, где пользователь мог быть последним получателем вызовов, изначально адресованных его жертве.

Изначально Bluebugging разрабатывался с использованием ноутбуков. С появлением мощных КПК и мобильных устройств Bluebugging может быть повсюду от них тоже. На практике этот тип атаки убеждает жертву отказаться от своей защиты / безопасности, создав «черный ход», прежде чем телефонный контроль молчаливо вернется к своему законному владельцу.

Дальнейшее развитие инструментов Bluebugging позволило взять под контроль телефон жертвы, используя канал Bluetooth. Он может сделать это, притворяясь пользователем Bluetooth телефона и, таким образом, «обманывая» телефон и заставляя его подчиняться его командам. Они могут не только звонить, но и отправлять сообщения, читать адресную книгу, просматривать календарь и т. Д .; по сути, как это делает bluesnarfing, они могут делать все, что может делать телефон, независимо от того, знает жертва или не знает, как использовать эту емкость телефона. Проблема, однако, заключается в ограниченном диапазоне действий, которые позволяют выполнять Bluebugging.

Другими словами, этот метод вторжения ограничен мощностью передачи Bluetooth класса 2, обычно на 10-15 м. Однако этот диапазон действия может быть легко расширен с появлением направленных антенн.

Совет по безопасности

- Помните, что если устройство взломано, оно не выдаст предупреждение.

- Взлом должен произойти в пределах 10 метров; для устройств вне этого диапазона соединение теряется.

хакерам через Bluetooth они могут использовать Bluetooth-соединение телефона для совершения телефонных платежей или звонков в минуту. Они также могут загружать тексты, фотографии и другие файлы и устанавливать вредоносные программы. - Отключите Wi-Fi и Bluetooth на телефоне, когда вам это не нужно. Если вы оставите Wi-Fi и Bluetooth активными, хакеры смогут увидеть, к каким сетям вы подключались ранее, и могут использовать эту информацию в гнусных целях.

- Используйте двухфакторную аутентификацию в онлайн-аккаунтах. Это эффективный способ не допустить хакеров. Даже если кто-то получит ваш пароль, вам все равно понадобится ваш телефон, чтобы получить PIN-код, необходимый для доступа к вашим учетным записям.

Поскольку Bluesnarfing и Bluebugging представляют собой нарушение конфиденциальности, такие типы атак являются незаконными во многих странах, включая Италию.

Связанные элементы: Bluejacking, Bluebugging, Podslurping, Snarfing, Bluejacking Tools, шпионское программное обеспечение, Near Field Communication, Персональная сеть, Bluetooth Spy Software, Как Bluejack, Шпионское программное обеспечение телефона, Bluetoothing, Bluebugging, Bluejacking, Bluesnarfing, Bluetooth взломать android, супер Bluetooth взломать, супер Bluetooth взломать apk, Bluetooth хакер, взломать Bluetooth Android, Blueborne эксплойт скачать, Blueborn взломать, Bluesnarfing Android,

Этика и рост хакер | CEH | OSCP | Старший менеджер по информационной безопасности | Решения для управления данными и конфиденциальности | Менеджер по маркетингу | Кибер Коучинг | Тестер проникновения . Все началось летом 1983 года, когда мои руки впервые прикоснулись к клавиатуре . и сегодня, с таким же энтузиазмом, как у меня в детстве, я помогаю компаниям защищать себя и развиваться в цифровом мире.

Источник