- ПРИМЕР 2: ДОМАШНИЙ СЕРВЕР И СМАРТФОН АНДРОИД

- Результат: удаленный доступ со смартфона к веб-интерфейсу домашнего сервера

- Исходные данные

- Шаг 1. Подключение устройства №1 (Zyxel keenetic)

- Результат: Устройство №1 подключено и пинг 172.16.0.1 успешен

- Шаг 2. Подключение устройства №2 (Смартфон Android)

- Результат: Устройство №2 подключено и пинг 172.16.0.1 успешен

- Поздравляем, первые шаги вы сделали успешно!

- Шаг 3. Готовимся объединять туннели

- Результат: Zyxel Keenetic и Android настроены, адрес 192.168.1.1 пингуется со страницы «Инструменты»

- Шаг 4. Объединяем туннели

- Результат: Смартфон на Android имеет доступ по http к домашнему серверу

- Вы успешно прошли все пункты и получили удаленный доступ к домашнему серверу или видеорегистратору или IP-камере без белого IP-адреса!

- Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага

- ШАГ 1: Вход в настройки роутера

- ШАГ 2: Включение DDNS

- Новая прошивка

- Старая прошивка

- ШАГ 3: Настройка сервера

- VPN PPTP

- Новая прошивка

- Старая прошивка версии NDMS 2.11 и меньше

- VPN-сервер L2TP/IPsec

- VPN WireGuard

- ШАГ 4: Подключение к VPN

- Роутер ZyXEL Keenetic

- Windows

- Android

ПРИМЕР 2: ДОМАШНИЙ СЕРВЕР И СМАРТФОН АНДРОИД

Результат: удаленный доступ со смартфона к веб-интерфейсу домашнего сервера

Если вы впервые настраиваете свою систему то вам, вероятно, будет важно знать ту последовательность действий, которая приведет к успеху.

Ниже представлена последовательность шагов, которая даст вам уверенность в том, что вы на верном пути.

Большинство пользователей потратят на подключение 15-30 минут своего времени в зависимости от ИТ-подготовки.

Постарайтесь не отступать от последовательности, чтобы не запутаться.

Не отвлекайтесь от процесса, старайтесь понимать что именно вы делаете и каким должен быть результат каждого действия.

PS: Если вы читаете этот раздел уже после «некоторых экспериментов», то имеет смысл очистить все настройки на сайте в разделе «Дополнительно», а также на ваших устройствах и начать все заново.

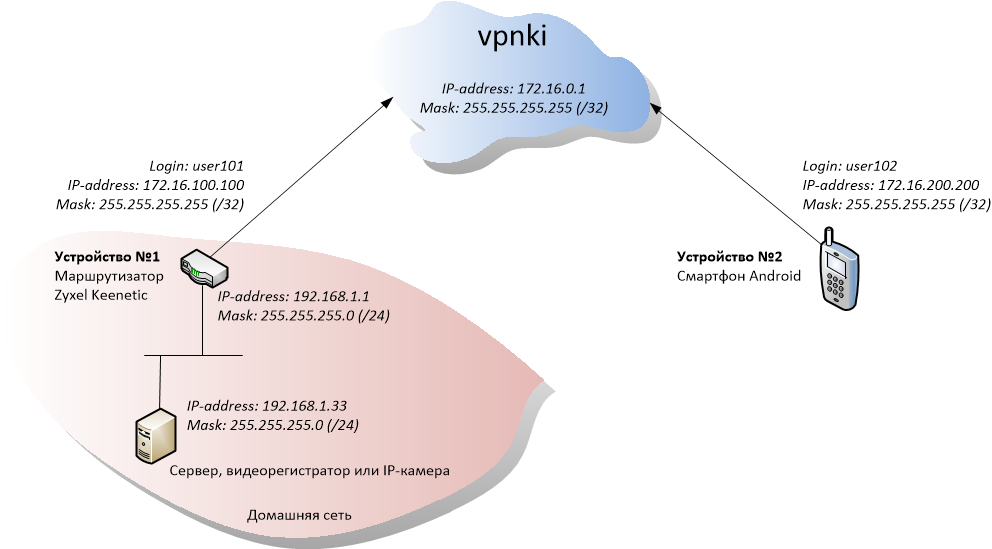

В этом примере приведены вымышленные данные. В вашем случае, используемые адреса устройств будут другими.

Этот пример написан для того, чтобы вы могли сопоставить схему и текст, а затем применить полученные знания к своей задаче.

Исходные данные

Итак, мы хотим получить доступ со смартфона к серверу, расположенному у вас дома. Для этого нам потребуется подключить два туннеля. Один с маршрутизатора Keenetic, второй со смартфона на Андроид. Конечно, можно подключить туннель к VPNKI и напрямую с сервера, но это более простая задача и ее мы рассмотрим в другой инструкции. А пока сложный вариант.

Устройством №1 является ваш домашний маршрутизатор Zyxel Keenetic.

«За ним» (если смотреть со стороны Интернета) расположена ваша домашняя сеть с внутренней адресацией.

Например, все устройства вашей домашней сети имеют адреса 192.168.1.1, 192.168.1.2, 192.168.1.3 и т.д. с маской 255.255.255.0

Таким образом, все устройства образуют вашу единую сеть адрес которой — 192.168.1.0 с маской 255.255.255.0. Для тех кто не знаком с терминологией, небольшое уточнение — есть адреса устройств, а есть и адрес самой сети, которая описывает все ваши устройства вместе взятые. В данном примере, адрес 192.168.1.0 с маской 255.255.255.0 описывает все ваши устройства.

Допустим адрес 192.168.1.1 — это адрес вашего маршрутизатора внутри домашней сети, а 192.168.1.33 — адрес сервера в домашней сети, к которому мы хотим получить доступ.

Устройством №2 является смартфон на платформе Android (версия 4.2 и выше), подключенный через мобильную сеть по протоколу PPTP/L2TP.

Вам потребуется на Андроиде любая утилита, реализующая тестовый функционал — команду ping. Мы, например, используем утилиту Ping & DNS, установленная c Google Play.

Никакой рутовый доступ не нужен.

Шаг 1. Подключение устройства №1 (Zyxel keenetic)

Результат: Устройство №1 подключено и пинг 172.16.0.1 успешен

Шаг 1.0. Получите на личной странице сайта логин и пароль для первого туннеля.

Запишите где-нибудь данные, включая закрепленный за устройством адрес из сети VPNKI (например, в нашем случае 172.16.100.100)

Шаг 1.1. Осуществите настройки своего Zyxel Keenetic по инструкции с сайта и установите соединение. . Обратите внимание на п.4.4 инструкции и обязательное наличие маршрутов 172.16.0.1/32 и 172.16.0.0/16 (или в другой форме записи 172.16.0.1 маска 255.255.255.255 и 172.16.0.0 маска 255.255.0.0)

Шаг 1.2. Через 13 секунд после установления соединения выполните на Zyxel keenetic команду пинг адреса 172.16.0.1 Адрес сервера в вашем случае будет таким же, как и в примере — 172.16.0.1

Результат должен быть успешен в любом случае.

Шаг 1.3. Через 13 секунд после установления соединения выполните пинг адреса 172.16.100.100 со страницы сайта «Инструменты«.

Результат должен быть успешен, однако, если пинг не проходит то необходимо:

— разрешить маршрутизатору отвечать на пакеты протокола icmp (см. ссылку) с той лишь разницей, что необходимо выбирать в настройках не соединение к Интернет — «Broadband connection», а туннельное соединение типа PPTP/L2TP к сервису vpnki

Шаг 1.4. Результат успешен. Отключите соединение

Шаг 2. Подключение устройства №2 (Смартфон Android)

Результат: Устройство №2 подключено и пинг 172.16.0.1 успешен

Шаг 2.0. Получите на личной странице сайта еще один логин и пароль для второго туннеля.

Запишите где-нибудь данные, включая закрепленный за устройством адрес (например, в нашем случае 172.16.200.200)

Шаг 2.1. Осуществите настройки своего Андроида по инструкции с сайта (за исключением информации о маршрутах, п.5 вторая картинка, оставьте это поле пустым, мы добавим эту информацию позже). Установите соединение

Шаг 2.2. Через 13 секунд после установления соединения выполните на Андроиде команду ping 172.16.0.1

Результат должен быть успешен в любом случае.

Шаг 2.3. Через 13 секунд после установления соединения выполните пинг адреса 172.16.200.200 со страницы сайта «Инструменты«

Результат скорее всего будет неуспешен, но это нормально. Просто ваш Андроид не отвечает на пинги. Здесь мы с вами в этом просто убедились.

В дальнейшей работе это сильно не помешает.

Шаг 2.4. Результат успешен. Отключите соединение

Поздравляем, первые шаги вы сделали успешно!

Теперь немного посложнее .

Шаг 3. Готовимся объединять туннели

Результат: Zyxel Keenetic и Android настроены, адрес 192.168.1.1 пингуется со страницы «Инструменты»

Шаг 3.0. На личной странице сайта, для туннеля, ведущего к Zyxel Keenetic, внесите изменения.

Так как этот туннель ведет к маршрутизатору то установите галочку «Настроить маршрут» и укажите что «за вашим» маршрутизатором имеется внутренняя сеть.

ВНИМАНИЕ! указывается именно адрес сети 192.168.1.0 с маской 255.255.255.0, а не адрес какого-либо одного из устройства в ней.

Шаг 3.1. Установите соединение к vpnki от Zyxel Keenetic. Через 13 секунд после установления соединения вновь проверьте пинги, которые мы уже успешно сделали на шагах 1.2. и 1.3.

Можете также нажать на кнопку «Таблица маршрутов» на странице «Инструменты» и увидеть, что ваша внутренняя сеть (192.168.1.0/24) доступна через адрес вашего Кинетика 172.16.100.100

Шаг 3.2. Затем со страницы «Инструменты» попробуйте выполнить пинг внутреннего адреса маршрутизатора 192.168.1.1

Скорее всего, пинг будет успешен, однако, в зависимости от настроек маршрутизатора, вы можете получить и отрицательный результат.

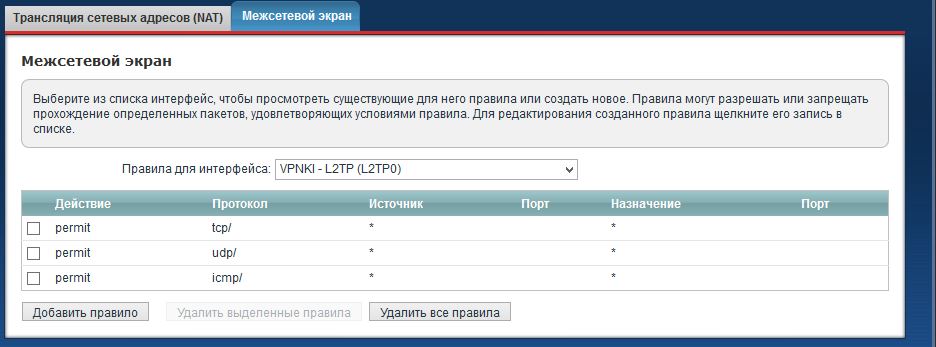

В этом случае необходимо проверить правила прохождения пакетов icmp через маршрутизатор (правила межсетевого экрана) и его способность отвечать на пинги, идущие на адрес 192.168.1.1

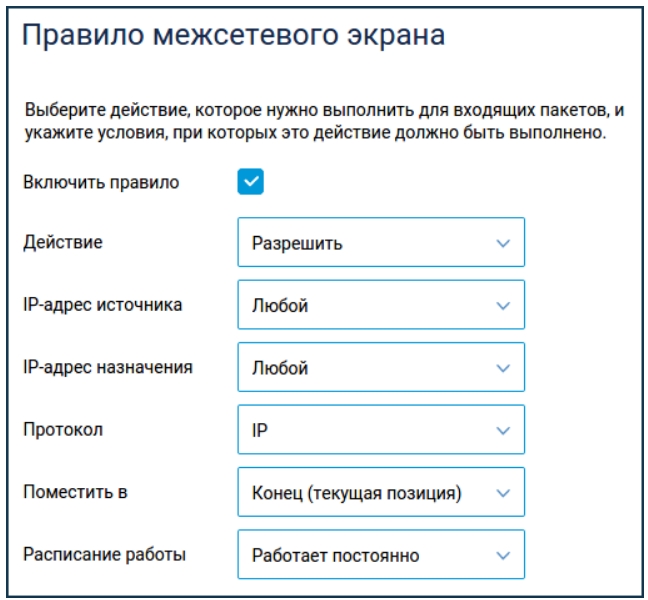

См.картинку, в данном случае приведен пример для интерфейса L2TP0, использующего протокол L2TP

Шаг 3.3. Теперь со страницы «Инструменты» попробуйте выполнить пинг вашего сервера по адресу 192.168.1.33

Если пинг будет не успешен, то имеет смысл еще раз проверить правила межсетевого экрана на маршрутизаторе (предыдущий пункт), а также правила межсетевого экрана на сервере. Он может быть настроен не отвечать на пакеты протокола icmp

Шаг 3.4. На смартфоне с Андроидом внесите изменения, указав в настройках соединения два маршрута — к сети vpnki и вашей внутренней сети: 172.16.0.0/16 192.168.1.0/24

Этот шаг отражен в инструкции по настройкам Android и мы его ранее пропускали. Имейте ввиду, что эта опция появилась в Андроиде начиная с версии 4.2

Шаг 3.5. Установите соединение от Андроида к vpnki. Через 13 секунд проверьте пинги, которые были успешными на шагах 2.2. и 2.3.

Если все успешно, то переходите к завершающему шагу.

Шаг 4. Объединяем туннели

Результат: Смартфон на Android имеет доступ по http к домашнему серверу

Шаг 4.0. Считаем, что соединения от обоих устройств успешно установлены. Через 13 секунд после установления всех соединений с Андроида выполните пинг адреса вашего маршрутизатора 172.16.100.100

Если все предыдущие шаги были успешными то, скорее всего, и здесь все будет хорошо.

Шаг 4.1. С Андроида выполните пинг вашего внутреннего адреса домашнего маршуртизатора 192.168.1.1

Шаг 4.2. С Андроида выполните пинг вашего сервера по адресу 192.168.1.33

Шаг 4.3. С Андроида установите соединение к веб-интерфейсу сервера.

Это соединение может оказаться не успешным, даже при успешном прохождении команд пинг.

Если такое произошло, то имеет смысл:

- проверить настройки правил межсетевого экрана на вашем маршрутизаторе и разрешить трафик tcp и udp, приходящий из туннельного интерфейса

См. картинку на шаге 3.2

- проверить настройки сервера, ведь теперь вы обращаетесь к нему из сети 172.16. , которая отличается от его собственной 192.168. и, в этой связи, некоторые правила безопасности могут блокировать веб-доступ из «чужой» сети, даже не смотря на успешные пинги

Вы успешно прошли все пункты и получили удаленный доступ к домашнему серверу или видеорегистратору или IP-камере без белого IP-адреса!

*** Если вдруг что-то не получилось, обращайтесь на Форум

Источник

Настройка VPN на роутере ZyXEL Keenetic: создание и подключение за 4 шага

Всех горячо приветствую! Такая дичь написана на других сайтах по данному вопросу, что мне пришлось основательно подготовиться и написать свою инструкцию. Даже на официальной странице поддержки Keenetic не описаны некоторые моменты, что может привести к внезапному возгласу: «А почему не работает?!». Сегодня я расскажу вам, как правильно настроить VPN-сервер на роутере ZyXEL Keenetic, а также как к нему подключиться с разных устройств.

Если вам не нужно настраивать VPN-сервер, а нужно подключиться к публичному, то просто смотрите главу «ШАГ 4…» – подглава «Роутер ZyXEL Keenetic». Там же я оставил ссылку на бесплатные публичные VPN.

Если же вы хотите настроить сервер, а также подключиться, то я описал 3 способа подключения: PPTP, L2TP/IPSec и WireGuard. Первые два настраиваются достаточно просто, но подключение там идет прямое, и вы можете приконнектиться к серверу как с Windows, Android, iOS или с отдельного роутера любой модели (TP-Link, ASUS, D-Link и т.д.)

А вот WireGuard (Keenetic VPN) настраивается исключительно на новых маршрутизаторах – то есть у вас должно быть два роутера с последней прошивкой. В общем вы можете выбрать все варианты. На самом деле все делается просто, но в настройках есть много нюансов, о которых я подробно написал в статье. Некоторые сложности могут возникнуть с WireGuard. Именно поэтому я постарался описать все по шагам с картинками и пояснениями. Не торопитесь и читайте очень внимательно. В любом случае вы всегда можете обратиться ко мне в комментариях. Поехали!

ШАГ 1: Вход в настройки роутера

Сначала вам нужно подключиться к локальной сети маршрутизатора – это можно сделать двумя способами:

- По кабелю, подключившись к локальному порту.

- По Wi-Fi.

Далее открываем браузер и вводим в адресную строку один из адресов:

- 192.168.1.1

- my.keenetic.net

ШАГ 2: Включение DDNS

Наш план достаточно простой. Наш роутер Keenetic будет выступать в качестве VPN сервера. Причем не важно, какой именно сервер мы будет настраивать – будь это PPTP, IPSec или новый WireGuard. Смысл в том, что мы должны иметь доступ к этому роутеру извне – то бишь из интернета. У роутера есть внешний IP адрес. Конечно, мы можем использовать его. Но как правило, современные провайдеры по умолчанию выдают два вида адрес:

Нужно, чтобы ваш провайдер обязательно использовал белый IP адрес, в противном случае доступ к VPN-серверу будет недоступен. Про белые и серые IP, а также про то, как узнать какой адрес у вас – читаем эту инструкцию. На новых прошивках есть возможность подключаться и к серым IP, но при использовании KeenDNS (это облачный DDNS сервис, который работает напрямую, так и через облако, поэтому его можно использовать даже с серыми IP).

В общем на первом шаге мы подключим службу DDNS, если ваш IP не является статичным.

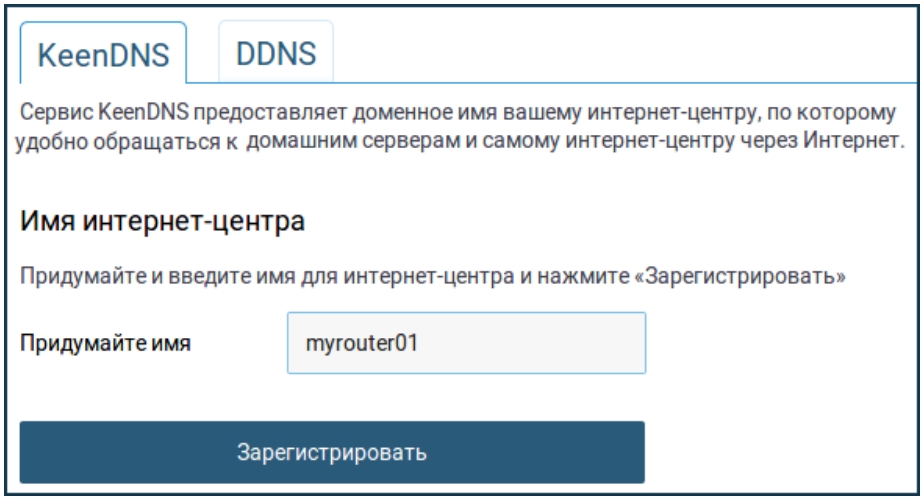

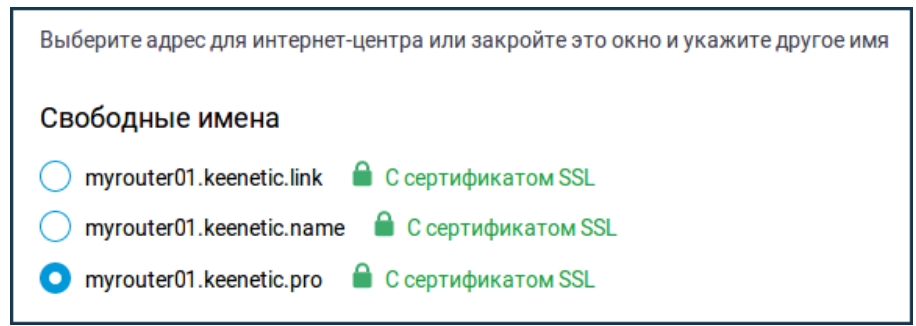

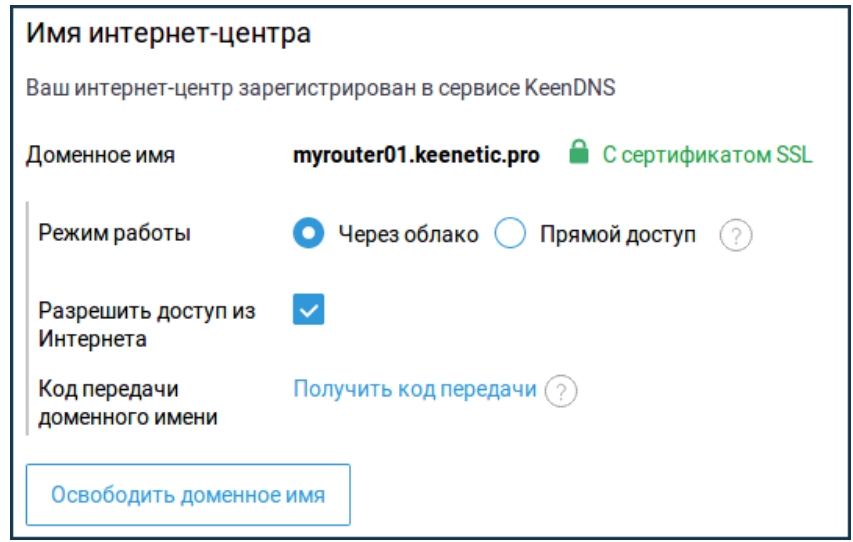

Новая прошивка

- Для начала нам нужно настроить DDNS, можно использовать стандартный и бесплатный KeenDNS от Keenetic. Переходим в раздел «Доменное имя» и вводим любое наименование, которое мы будем использовать для подключения. Далее нажимаем «Зарегистрировать».

- Если имя свободное, то роутер сообщит об этом и предложит вам 3 поддоменных имени – выберите любое.

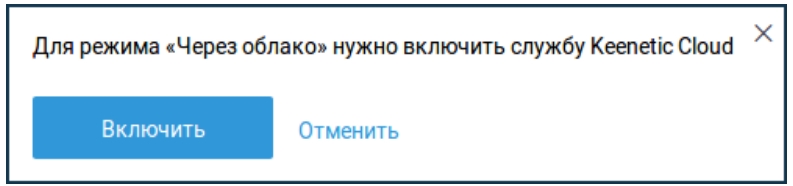

- Если у вас серый IP, то вам нужно перейти в «Общие настройки» и включить «Keenetic Cloud».

- Высветится вот такое окошко, подождите пока роутер получит SSL сертификаты. После этого вам нужно выбрать «Режим работы»:

- Через облако – если у вас серый IP.

- Прямой доступ – если IP белый.

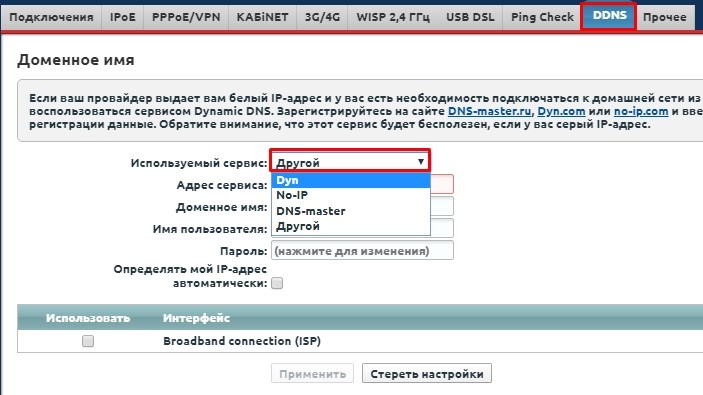

Старая прошивка

Понятно дело, используя внешний IP адрес, но что, если он динамический или серый. Хочу расстроить пользователей с серыми IP, тут ничего не поделаешь и единственный выход – это искать провайдера с белым IP. Второй вариант – это купить более новый роутер Keenetic, на котором есть облачная служба KeenDNS – она позволит прокинуть подключение даже с серым IP. Для тех, у кого белый IP, нам в любом случае нужно настроить DDNS, так как скорее всего у вас он конечно же белый, но динамический адрес, а поэтому, когда он поменяется – соединение просто отвалится.

В разделе «Интернет» перейдите в «DDNS» и посмотрите в список «Используемых серверов». По умолчанию у нас есть Dyn, No-Ip и DNS-Master – это все сторонние сервисы. Что вам нужно сделать? – вам нужно зайти на официальные сайты этих сервисов, зарегистрироваться и создать DDNS. Далее переходим сюда и вводим данные DDNS.

ШАГ 3: Настройка сервера

Выберите один из вариантов подключения. Напомню, что для WireGuard у вас должно быть два роутера Кинетик с последней прошивкой.

VPN PPTP

При подключении по PPTP идет шифрование MPPE (Microsoft Point-to-Point Encryption).

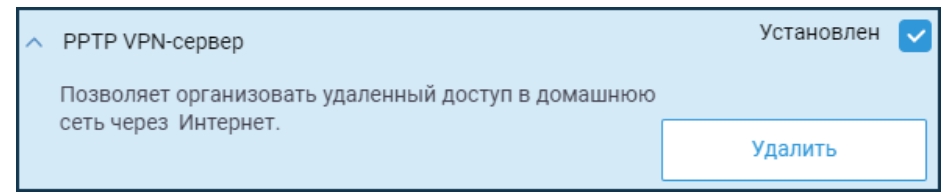

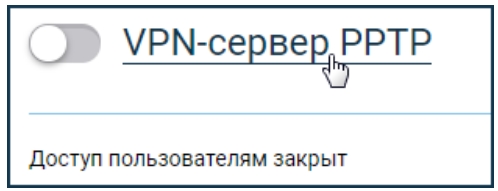

Новая прошивка

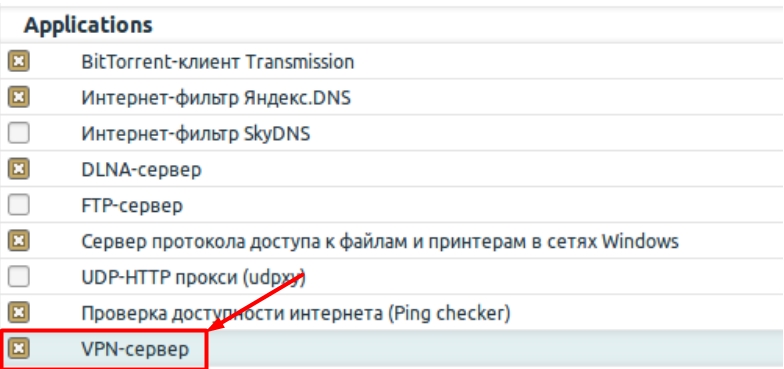

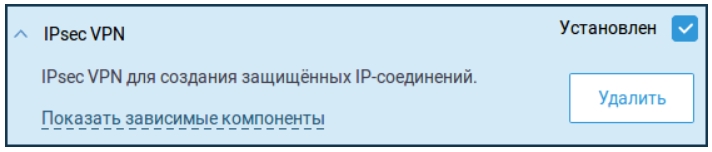

- Теперь нужно установить компонент VPN-сервера – переходим в «Общие настройки» -«Обновления и компоненты» – кликаем по кнопочке «Изменить набор компонентов» и устанавливаем «PPTP VPN-сервер».

- Переходим в «Приложения» и включаем наш сервер.

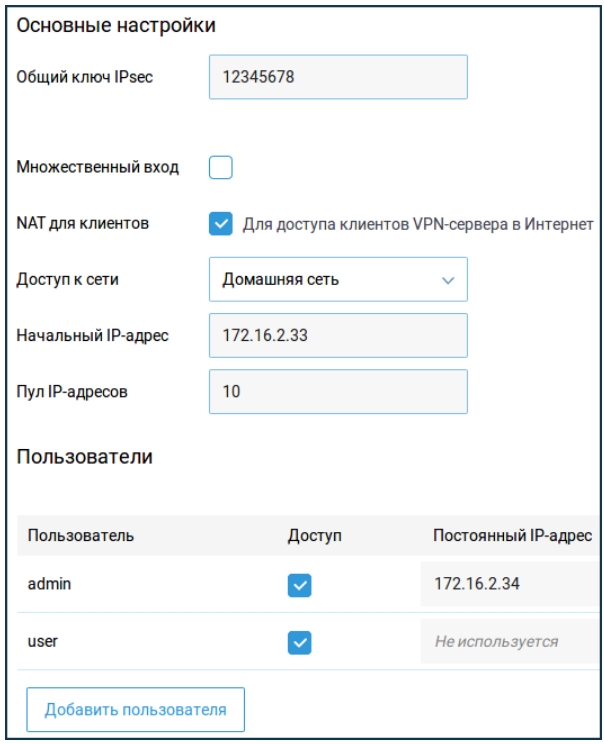

- Откроются настройки. Давайте пройдемся по пунктикам:

- Множественный вход – когда один и тот же логин и пароль используют несколько клиентов. Небезопасно, зато удобно.

- Только шифрование – не убираем эту галочку, иначе канал связи будет не зашифрован и данные могут перехватить.

- NAT для клиентов – использование интернета.

- Доступ к сети – ставим «Домашняя сеть», ведь именно к этой сети мы будем иметь доступ.

- Начальный IP-адрес – это начальный пул адресов для клиентов. Очень важно, чтобы клиентские адреса и адреса ваших локальных машин не пересекались, поэтому лучше установить другие настройки IP.

- Пул IP-адресов – максимальное число 10.

- Пользователи – тут вы можете использовать одного или создать несколько учетных записей.

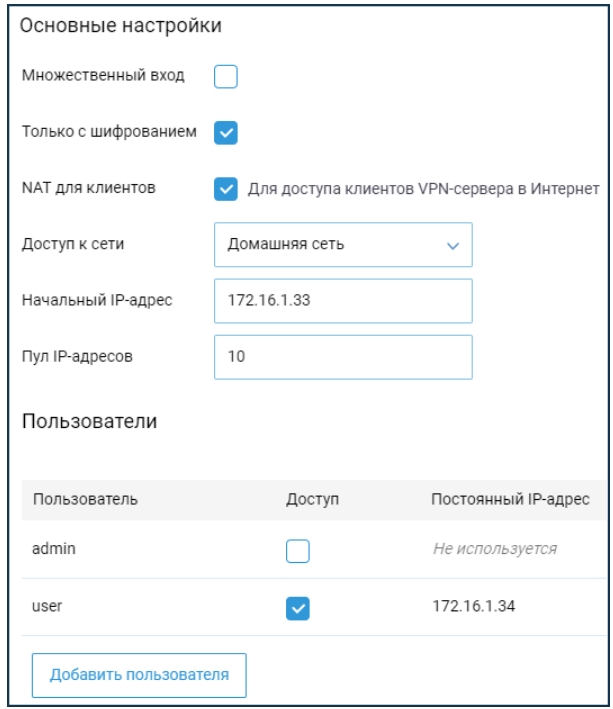

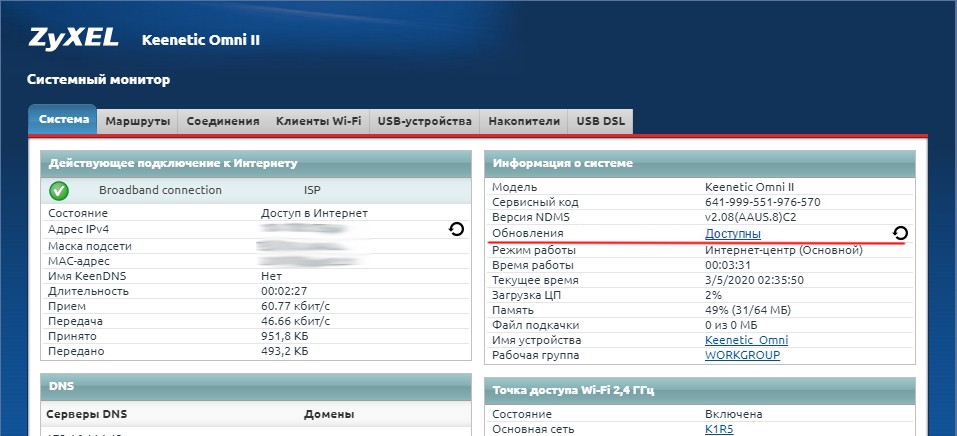

Старая прошивка версии NDMS 2.11 и меньше

Возможность настроить VPN сервер появилась с выходом версии операционной системы NDMS V2.04.B2. Также по PPTP к одному серверу можно подключить до 10 клиентов.

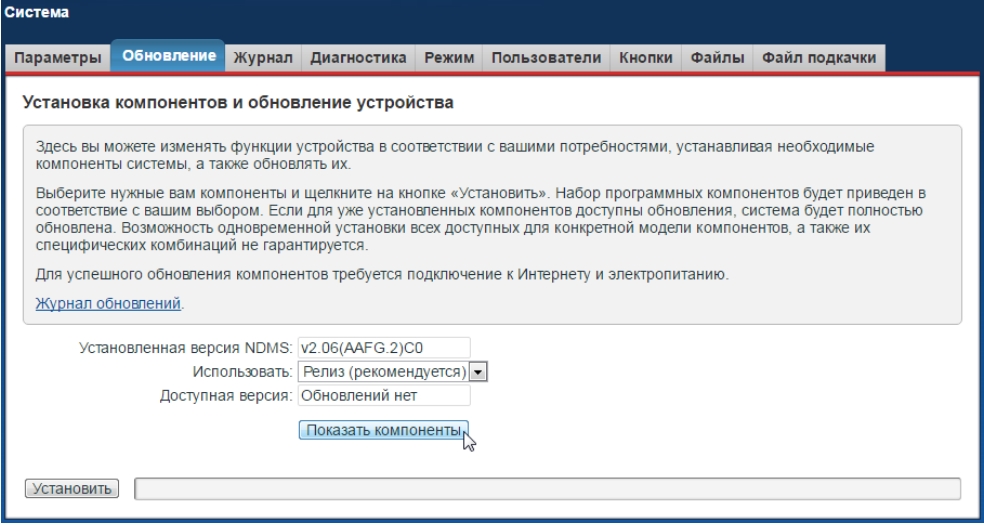

- Для начала нужно убедиться, что установлен компонент VPN-сервер. На главной нажмите по ссылке «Доступно» в разделе «Обновления».

- Или вы можете перейти в раздел «Система», нажать по вкладке «Обновление» и далее ниже нажать «Показать компоненты».

- Найдите VPN-сервер и выделите его.

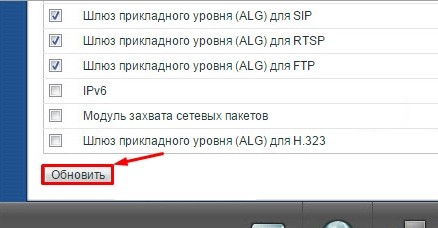

- Далее нажмите по кнопке «Обновить».

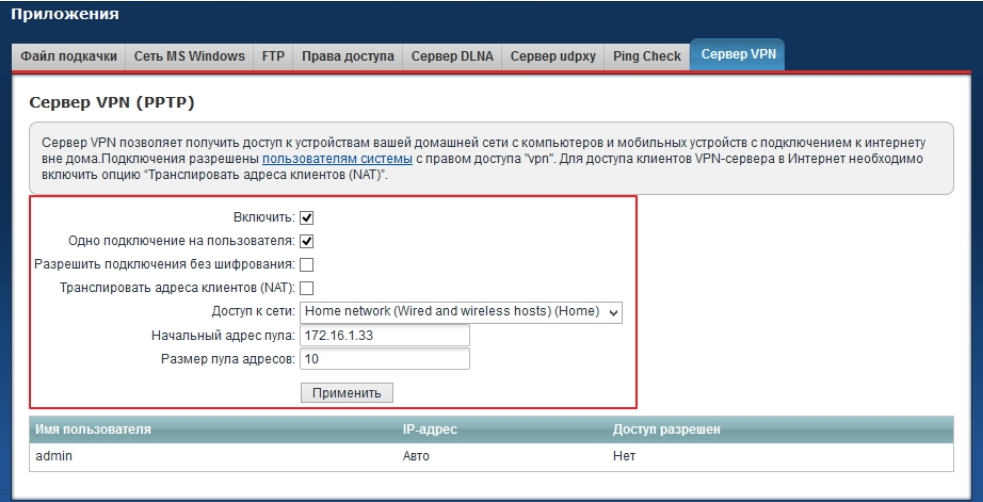

- Теперь переходим в «Приложения» и открываем вкладку «Сервер VPN» (если такой вкладки нет, то вы не установили компонент). Включаем сервер. Ставим галочку «Одно подключение на пользователя». В строке «Доступ к сети» нужно указать наименование вашей локальной сети этого роутера – по умолчанию это «Home network». Ниже нужно указать начальный адрес пула – что это такое? Это пул адресов, который будут выдаваться клиентам подключенным к этому серверу. Нужно обязательно разделить разрешенный пул домашней сети «Home network» и пул адресов VPN сервера. На самом деле можно использовать одну подсеть, но разный пул. Например, для домашней сети пул будет 192.168.1.50-192.168.1.70. А здесь указать начальный пул 192.168.1.200. Или сделайте как я, просто указать другой начальный адрес 172.16.1 33 пула. И ниже указываем размер пула – так как максимальное число клиентов 10, то больше указывать не стоит. Для безопасности, вы можете указать меньшее число клиентов. «Транслировать адреса клиентов (NAT)» – эта галочка нужна для того, чтобы клиенты VPN-сервера могли выходить в интернет через этот роутер. Если вы хотите иметь только доступ к локальной сети, то уберите эту галочку.

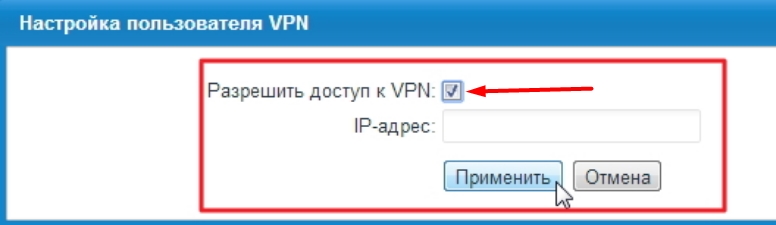

- Для удобства мы будем использовать учетную запись администратора, нажмите по ней.

- Как видите в строке «Доступ разрешен» стоит значение «Нет» – это значит этот пользователь не может использоваться для VPN подключения. Давайте это исправим – нажимаем по этой учетке и включаем галочку «Разрешить доступ к VPN».

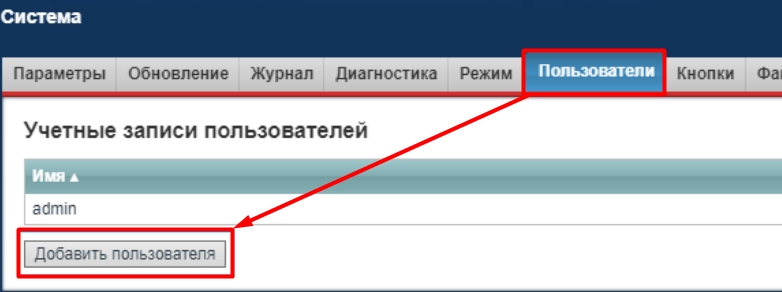

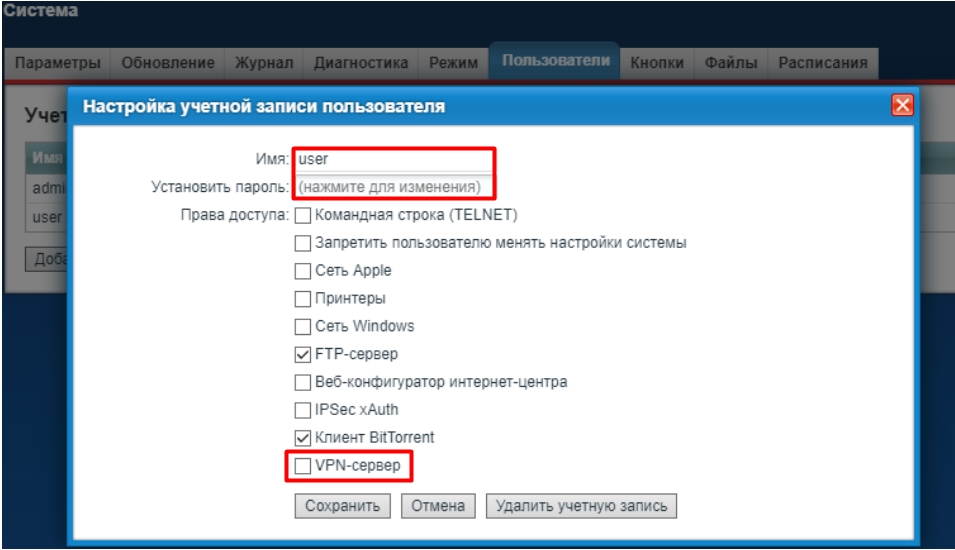

- Admin пользователя можно использовать для нескольких подключений. Но если вам нужно несколько пользователей (для безопасности), то перейдите в раздел «Система» – «Пользователи» – нажмите по кнопке добавления.

- Укажите логин, пароль клиента, а также не забудьте указать доступ к «VPN-серверу».

VPN-сервер L2TP/IPsec

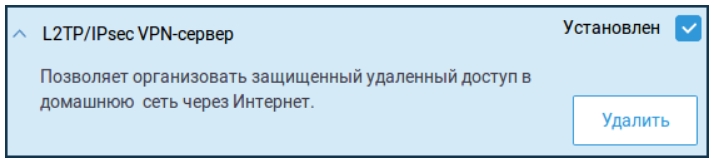

- Устанавливаем компонент: «Общие настройки» – «Обновления и компоненты» – «Изменить набор компонентов». Находим компонент «L2TP/IPsec VPN-сервер, ставим галочку и устанавливаем его, если он не установлен.

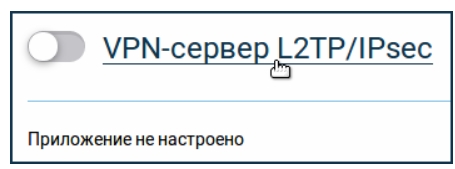

- В приложениях включаем наш VPN.

- Теперь вводим данные:

- Общий ключ IPsec – указываем любой ключ.

- Множественный вход – для того, чтобы использовать одну учетную запись на разных компах.

- NAT для клиента – чтобы подключенные клиенты имели доступ к интернету в этой сети.

- Доступ к сети – указываем «Домашняя сеть».

- Начальный IP-адрес – это адреса локальной сети, которые будут выдавать VPN клиентам. Они не должны совпадать с теми адресами, которые уже зарезервированы в вашей локальной сети. Поэтому лучше указать другой пул частных адресов.

- Пул IP-адресов – максимальное число поддерживаемых клиентов 10.

- В поле «Пользователь» можно создать новых пользователей, которые и будут подключаться к VPN. Для теста можете использовать администратора (admin).

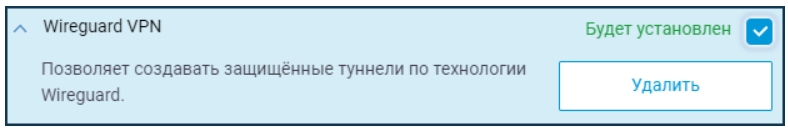

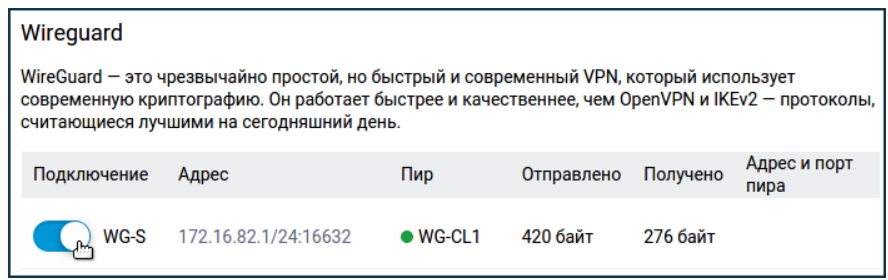

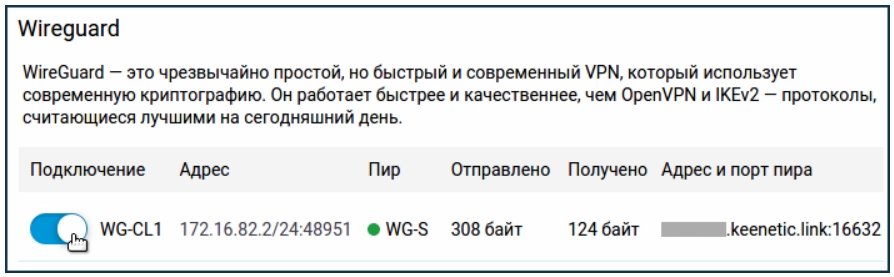

VPN WireGuard

WireGuard был добавлен в версии KeeneticOS 3.3 и работает только с новой прошивкой. Аналогично данная штуковина работает только между двумя роутерами Keenetic. Наше подключение еще можно назвать «Site-To-Site VPN». Если у вас у одного из роутера есть белый IP, то лучше использовать его в качестве сервера. По сути мы объединим две сети в одну виртуальную локальную сеть.

И еще очень важный момент, мы будем производить настройки одновременно на двух роутерах. То есть Web-интерфейс должен быть открыть сразу. Например, «Сервер» мы будем настраивать с компьютера, а «Клиент» с телефона. Но ничего страшного, если вы будете настраивать туннель между маршрутизаторами, которые находятся в разных точках мира.

- «Общие настройки» – «Обновления и компоненты» – кликаем «Изменить набор компонентов» и устанавливаем наш компонент.

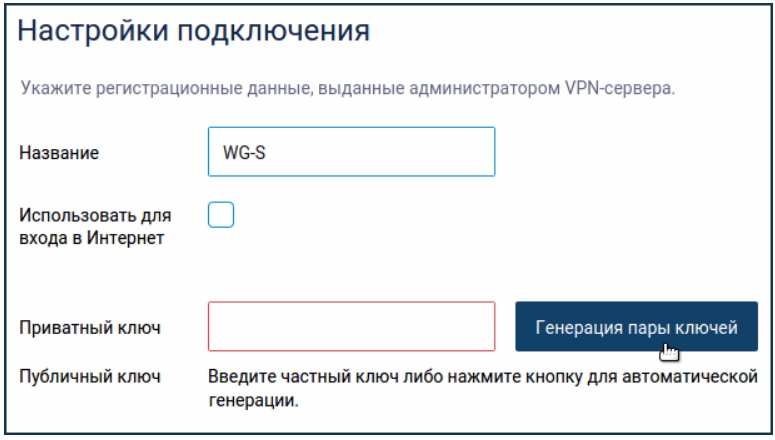

- Переходим: «Другие подключения» – «WireGuard» – нажимаем по кнопке добавления.

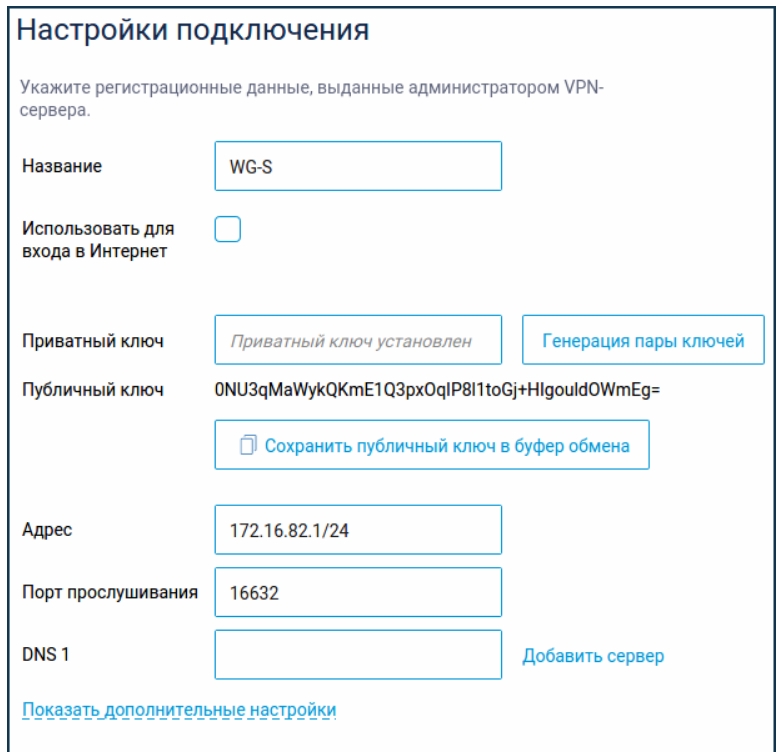

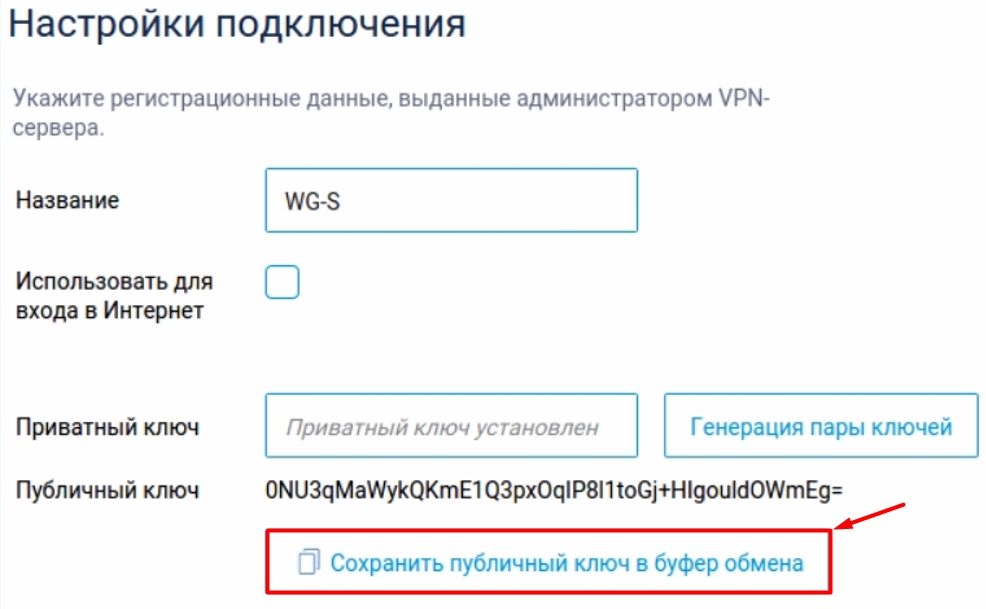

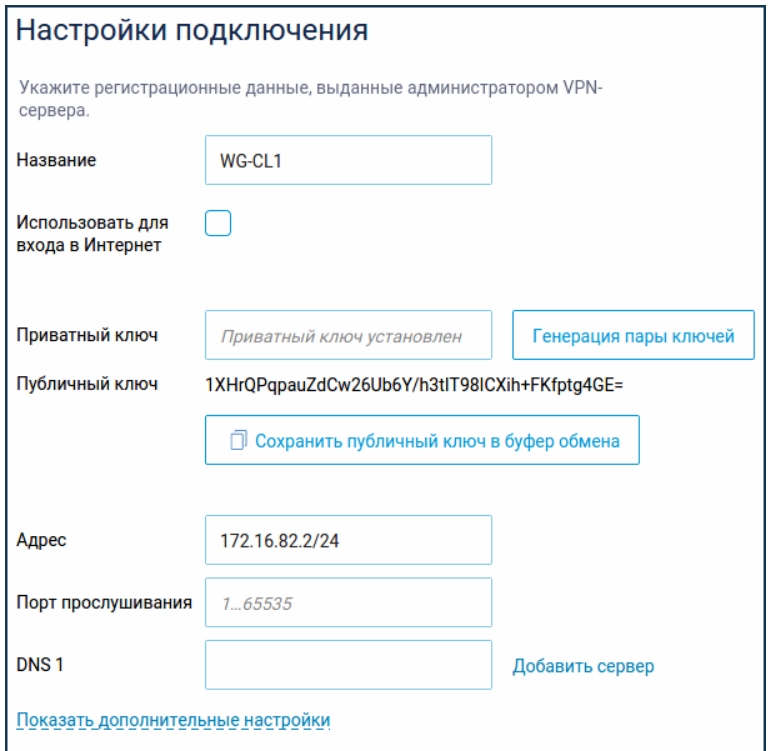

- В поле название нужно ввести английское наименование. Я в качестве примера введу на одном «WG-S» (Сервер), а на втором «WG-CL1» (Клиент). При этом оба окна должны быть открыты.

- Нажимаем «Генерацию пары ключей».

- В поле «Адрес» вписываем IP туннеля с bitmask указать можно любой пул из частного диапазона:

10.0.0.0 – 10.255.255.255 (маска 255.0.0.0 или /8)

172.16.0.0 – 172.31.255.255 (маска 255.240.0.0 или /12)

192.168.0.0 – 192.168.255.255 (маска 255.255.0.0 или /16)

100.64.0.0 – 100.127.255.255 (маска 255.192.0.0 или /10)

- Если коротко, то частные адреса – это те, которые используются только в локальной сети, и их нет в интернете. Я в качестве примера указал 172.16.82.1/24. Также указываем порт номер 16632, именно на него и будет идти подключение от клиента к серверу. Роутер сам автоматически его откроет, поэтому его пробрасывать не нужно. Кликаем по кнопке «Добавить».

- Переходим на вкладку роутера-клиента (WG-CL1). Добавляем подключение, вводим название «WG-CL1», нажимаем «Генерация пары ключей» и тут же нажимаем «Сохранить публичный ключ в буфер обмена».

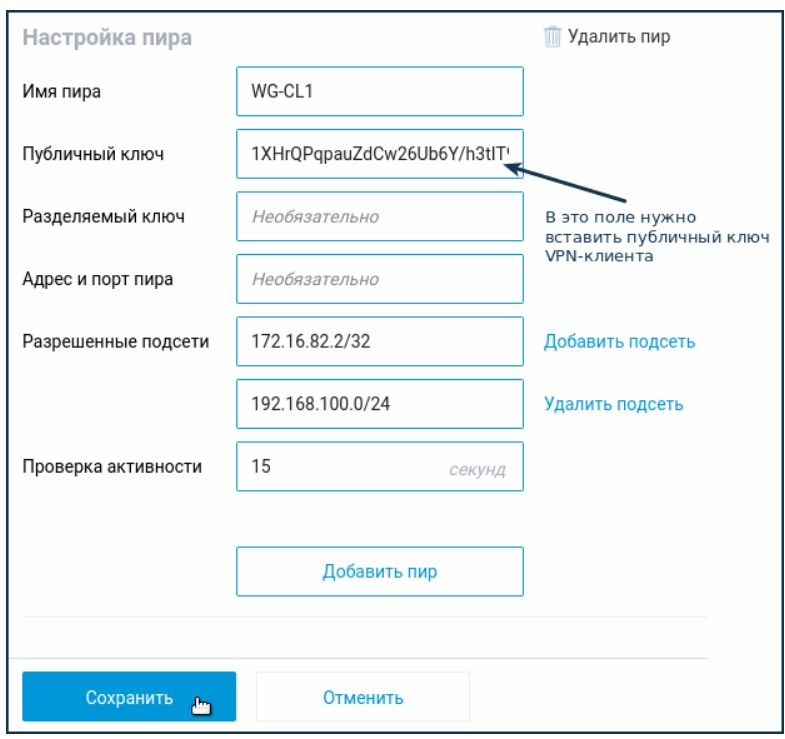

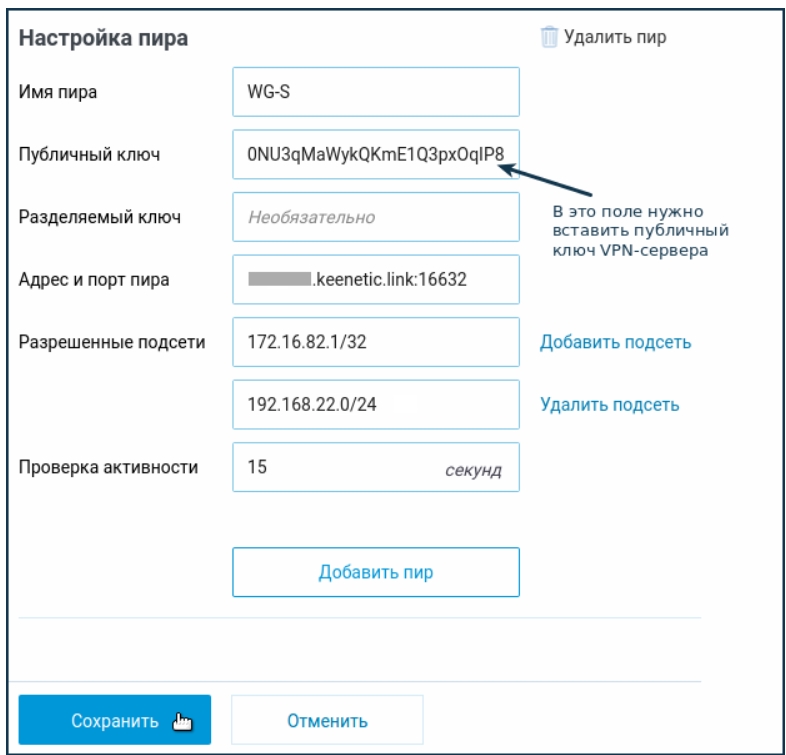

- Теперь нужно вернуться в настройки сервера там откроется окошко «Настройка пира» вводим данные (При этом ни в коем случае не закрывайте настройки клиентского роутера):

- Имя пира – указываем точное наименование, какое вы указали в клиенте.

- Публичный ключ – вставляем из буфера, тот который мы получили от клиента. Если вы настраиваете роутеры в разных местах, то ключ можно отправить по почте или с помощью мессенджера.

- Разрешенные подсети – сюда нужно вписать пул локальных адресов нашего клиента. То есть те адреса, которые смогут иметь доступ к серверу. То есть нам нужно указать адрес туннеля, который будет прописан в клиенте. В сервере мы указали 172.16.82.1. На клиенте мы потом укажем адрес 172.16.82.2, значит здесь же его и указываем. И в качестве настройки маски пишем еще /32. И не забываем указать пул локальных адресов клиента – 192.168.100.0/24.

- Проверка активности – ставим 15 секунд.

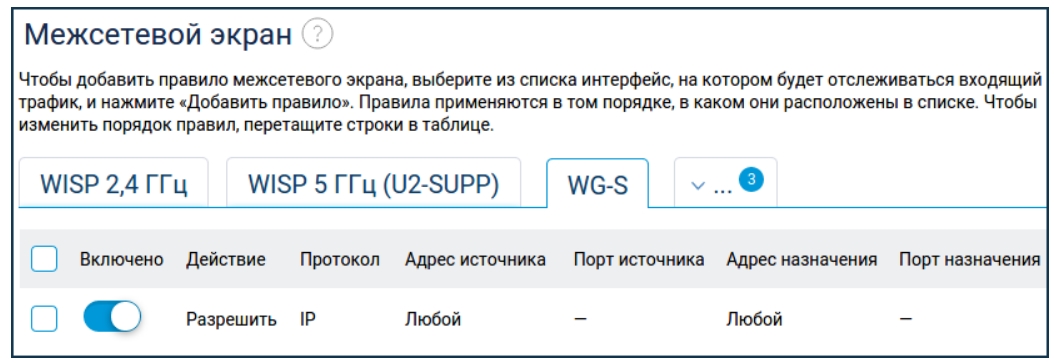

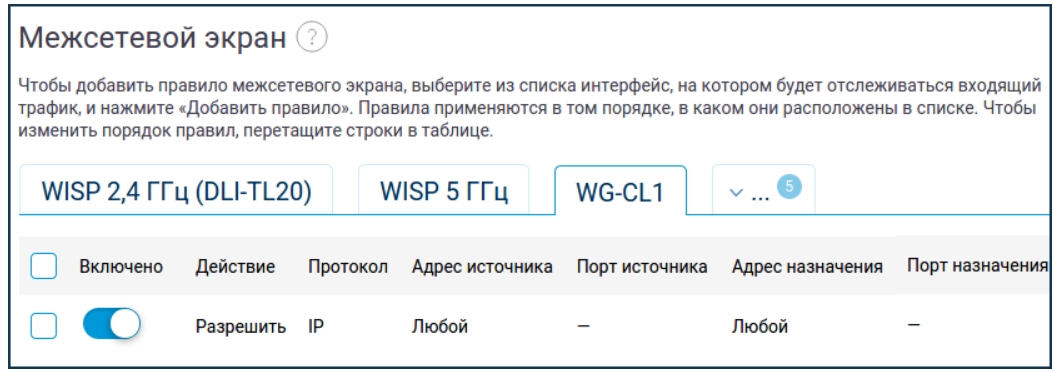

- Это еще не все, нужно настроить «Межсетевой экран» – переходим в этот раздел. Открываем вкладку нашего подключения и добавляем правило для того, чтобы доступ к клиенту и серверу был разрешен извне.

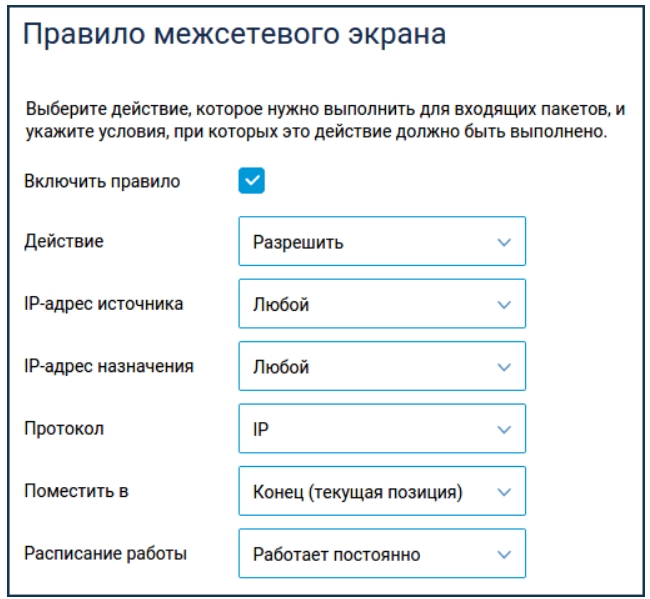

- Устанавливаем настройки как на картинке ниже – просто все разрешаем.

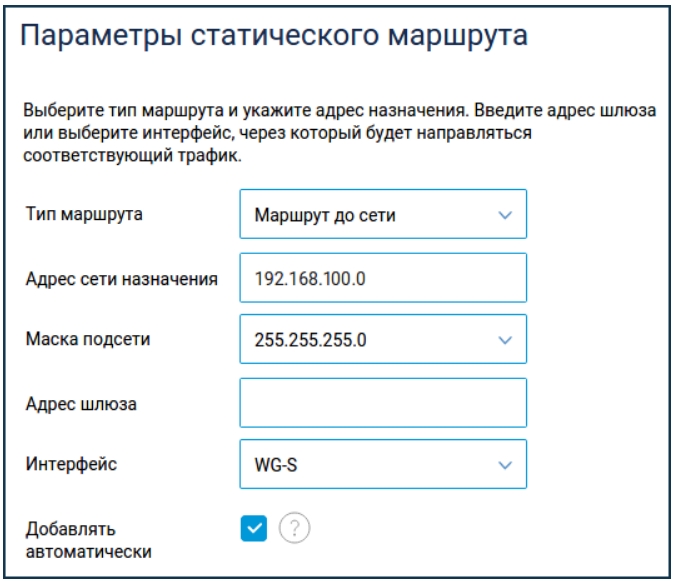

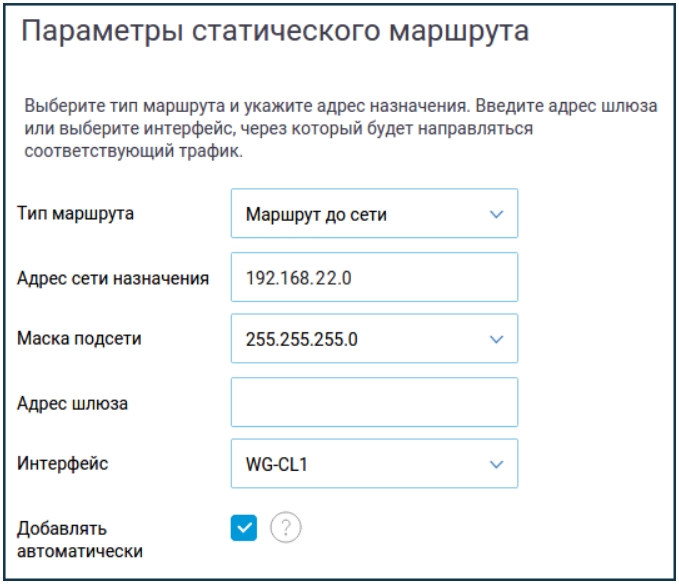

- Теперь нужно прописать статический маршрут для нашего туннеля – «Маршрутизация» – «Добавить маршрут»:

- Тип маршрута – маршрут до сети.

- Адрес сети назначения – указываем пул клиентского роутера.

- Маска подсети – 255.255.255.0

- Интерфейс – указываем наше созданное подключение WG-S.

- Вернитесь обратно в то подключение, которое мы создали и нажмите по кнопке, чтобы сохранить ключ – мы его будем вводить в настройки клиентского роутера.

- Переходим на вкладку настройки клиентского роутера, вводим название. В поле адрес вписываем адрес туннеля. На серверной машине мы указали 172.16.82.1, тут указываем 172.16.82.2. И не забываем указать /24. Добавляем пир.

- Настраиваем теперь пир:

- Имя пира – указываем то, что на сервере.

- Публичный ключ – вставляем тот, который получили, также от сервера.

- Адрес и порт пира – вот тут указываем внешний IP или тот DDNS, который мы ранее создали. Я использую KeenDNS. После этого ставим двоеточие и указываем порт, которые мы используем на сервере. Например: keenetic.link:16632

- Разрешенные подсети – указываем подсеть туннеля сервера 172.16.82.1/32. Еще не забываем указать пул адресов локальных машин сервера. У меня это 192.168.22.0/24.

- Проверка активности – также ставим 15.

- Теперь нужно настроить межсетевой экран. Добавляем правило.

- Тут настройки такие же как на сервере.

- Теперь добавляем статический маршрут как на сервере. Все настройки такие же кроме:

- Адрес сети назначения – указываем начальный адрес пула локальных устройств сервера.

- Интерфейс – тут указываем интерфейс WG-CL1, через который мы и подключаемся к туннелю.

- Если вы все сделали верно, то на вкладке «Wireguard» на обоих устройствах в колонке «Пир» вы увидите зеленый кружок с название второго роутера.

ШАГ 4: Подключение к VPN

Роутер ZyXEL Keenetic

ПРИМЕЧАНИЕ! Если вы не настраивали VPN-сервер и хотите подключиться к публичному, то можете попробовать бесплатные ВПН от Японского университета – про него подробно написано тут. Там также есть конфигурация с настройками.

Проверьте, чтобы были установлены компонент «IPsec VPN», если вы настраивали L2TP/IPSec подключение. Если вы настраивали PPTP, то ничего делать не нужно, так как этот компонент уже установлен по умолчанию.

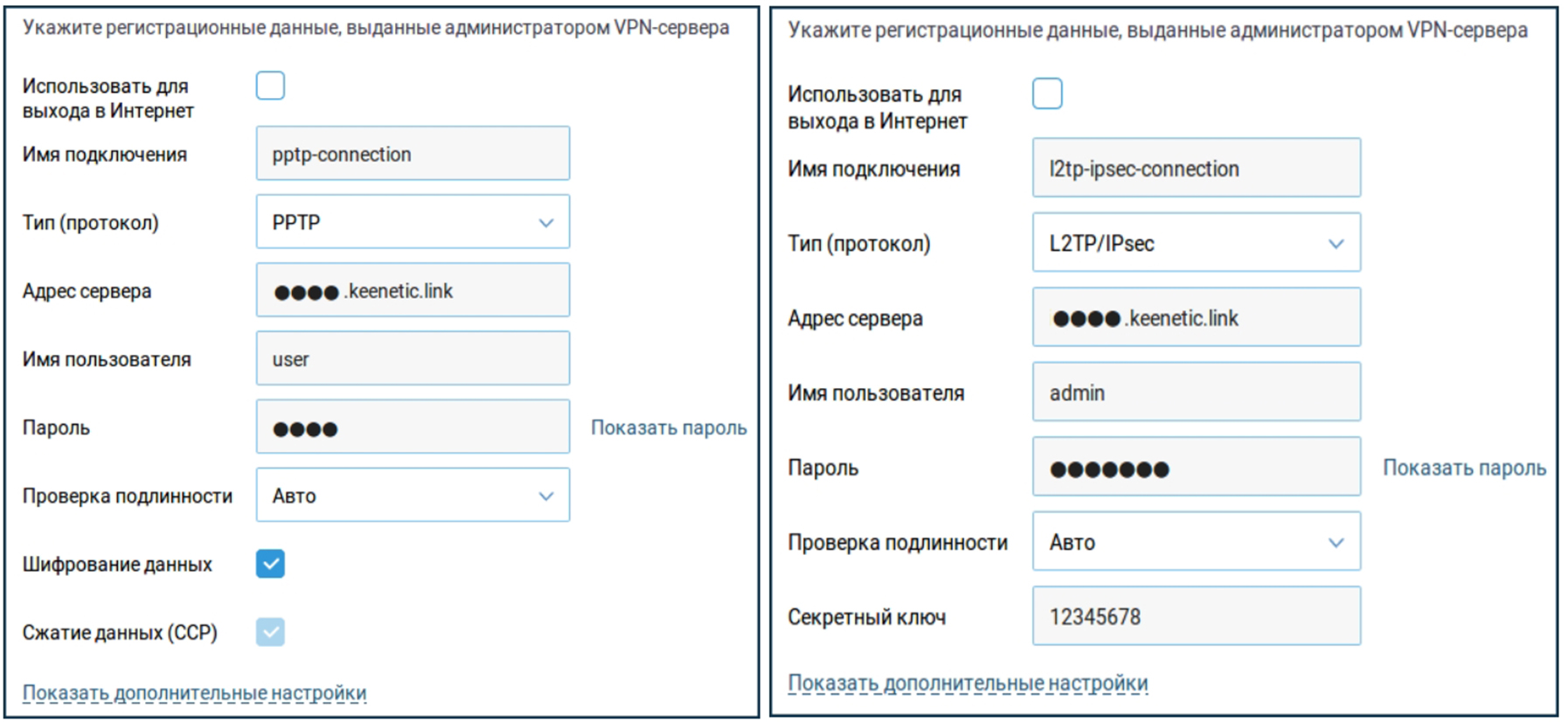

Переходим в раздел «Другие подключения» – «VPN-подключения», кликаем «Добавить подключение». Теперь вводим настройки:

- Имя подключения – указываем любое название.

- Тип (протокол) – PPTP.

- Адрес сервера – наш DDNS или ваш статический IP.

- Имя пользователя и пароль – указываем учетную запись, которую мы используем для VPN.

- У L2TP/IPsec нужно также указать секретный ключ, который мы создали.

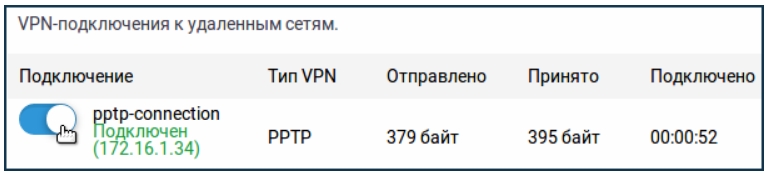

Как только настройки будут введены, сохраните все и не забудьте включить само подключение.

Windows

Есть небольшая проблема в том, что Keenetic использует тип шифрования MPPE с ключом 40 бит – это связано с законодательством в РФ, Белоруссии и Казахстане. А на ОС Windows используется ключ 128 бит. Если вы прямо сейчас приступите к настройке, то подключение не произойдет. Но есть два выхода. Первый – мы изменим некоторые настройки в роутере. Второй – поменяем конфигурацию в Windows.

ВНИМАНИЕ! Выберите только один из двух вариантов.

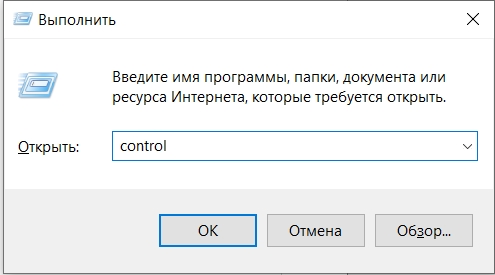

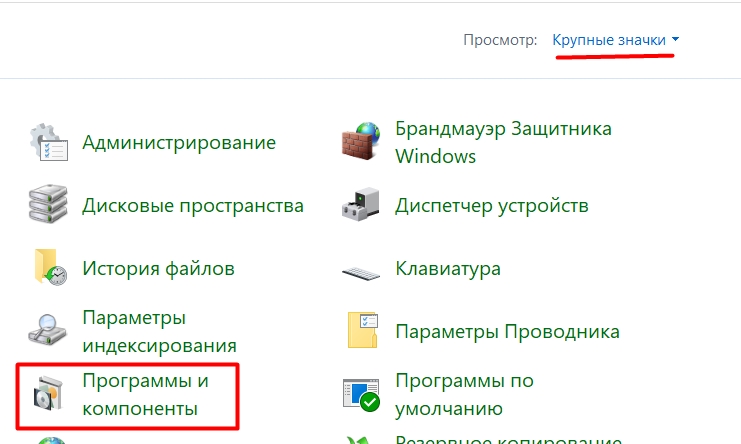

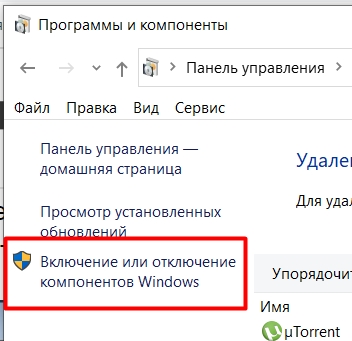

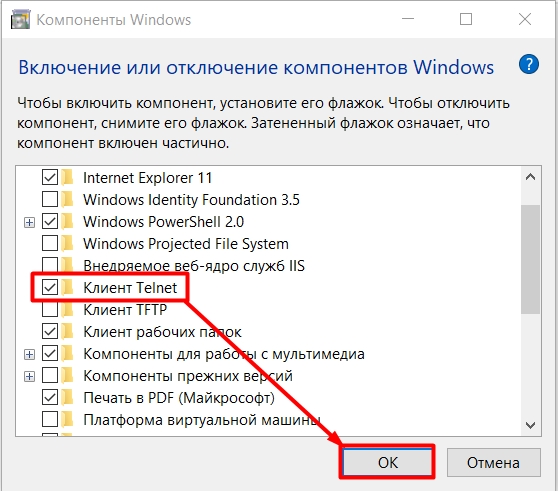

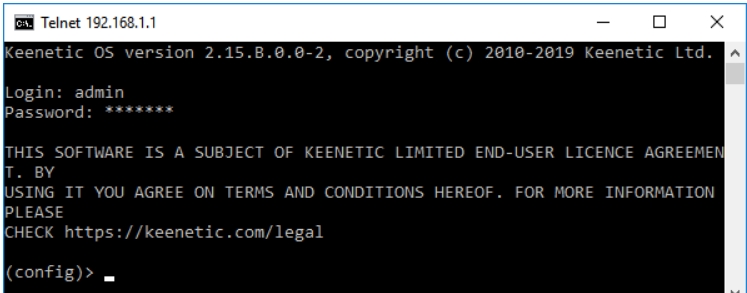

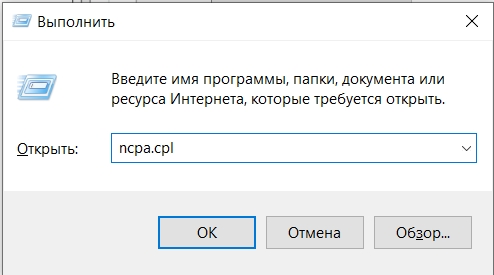

- Нам нужно включить Telnet на Windows – для этого перейдите в «Панель управления». В Windows 10 нажмите на кнопки «Win» и «R» и введите команду:

- «Включение или отключение компонентов Windows».

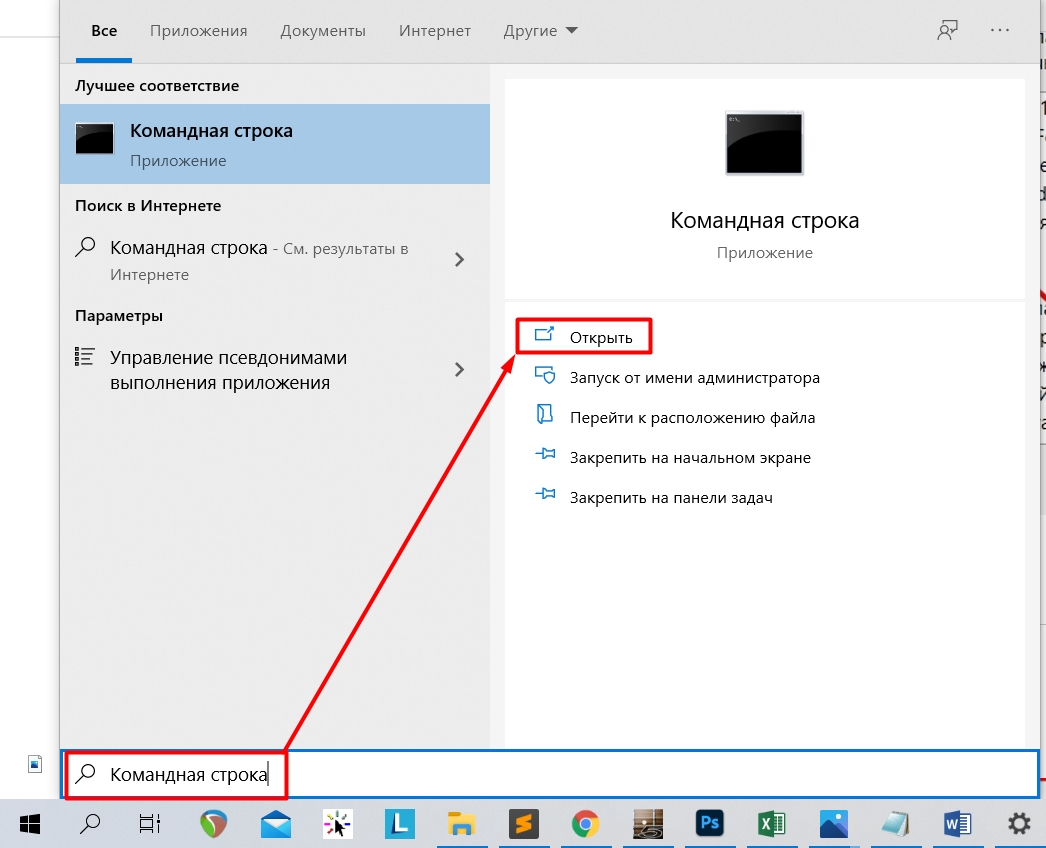

- Запускаем командную строку через поиск.

- Вводим команду для входа в роутер.

- Далее введите пароль от админки роутера.

vpn-server mppe 128

system configuration save

exit

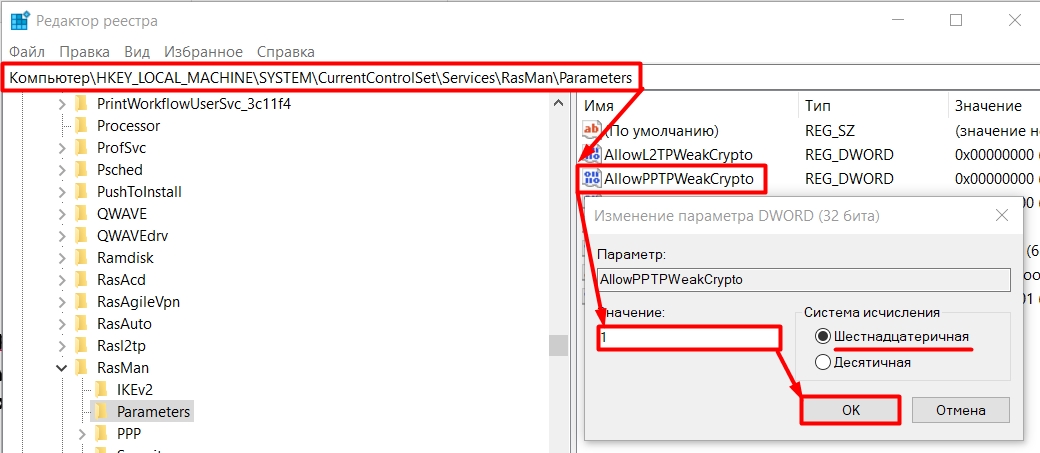

- Заходим в редактор реестра – нажимаем по кнопке «Win» и «R» и вводим команду:

HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\Rasman\Parameters

- И вставляем его в верхнюю строку. Или вы можете по нему пройти самостоятельно.

- Находим параметр «AllowPPTPWeakCrypto», открываем и меняем на 1.

- Нажимаем «ОК».

- Перезагружаем комп.

Теперь переходим к подключению.

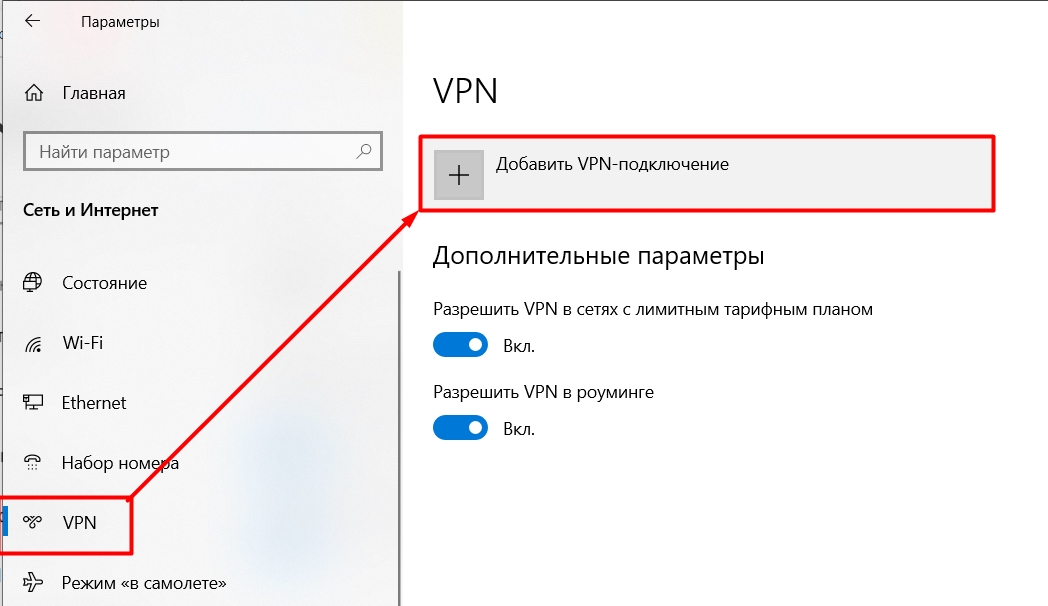

- В разделе «VPN» нажимаем по кнопке с плюсиком.

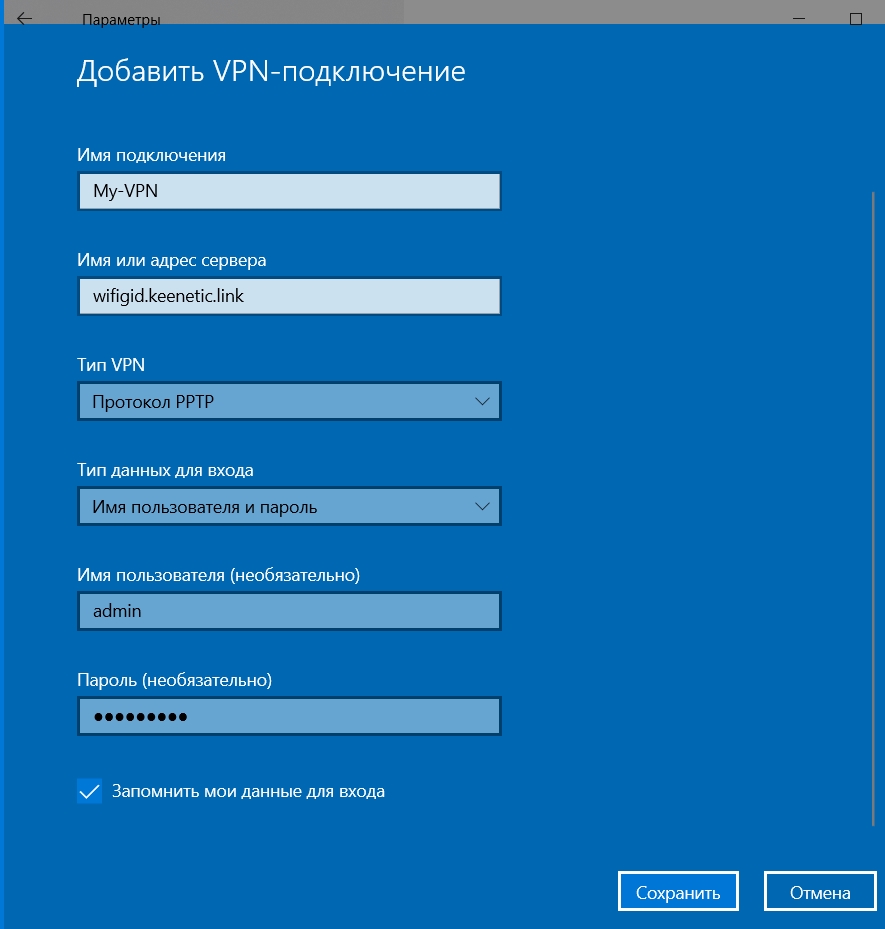

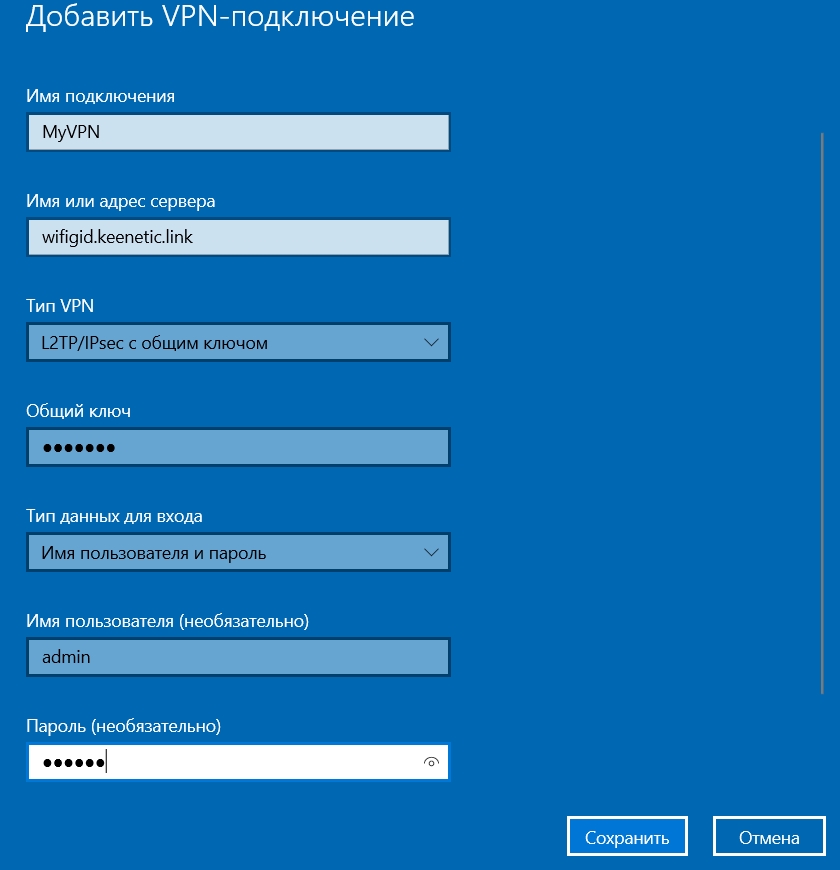

- Заполняем данные:

- Имя подключения – вводим любое наименование, оно будет отображаться только у вас в винде.

- Имя или адрес сервера – указываем наш DDNS или IP.

- Тип VPN – «PPTP» или «L2TP/IPsec с общим ключом».

- Общий ключ (только для L2TP/IPsec) – указываем тот самый ключ.

- Тип данных для входа – «Имя пользователя и пароль».

- Ниже вводим логин и пароль от учетки, которую мы создали в роутере. Можно использовать для проверки пользователя admin.

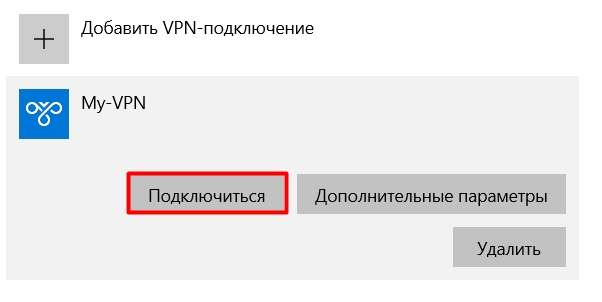

- Нажимаем «Сохранить». Далее нажимаем «Подключиться».

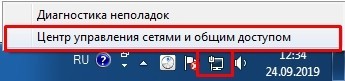

- Кликаем ПКМ по подключению и заходим в центр управления.

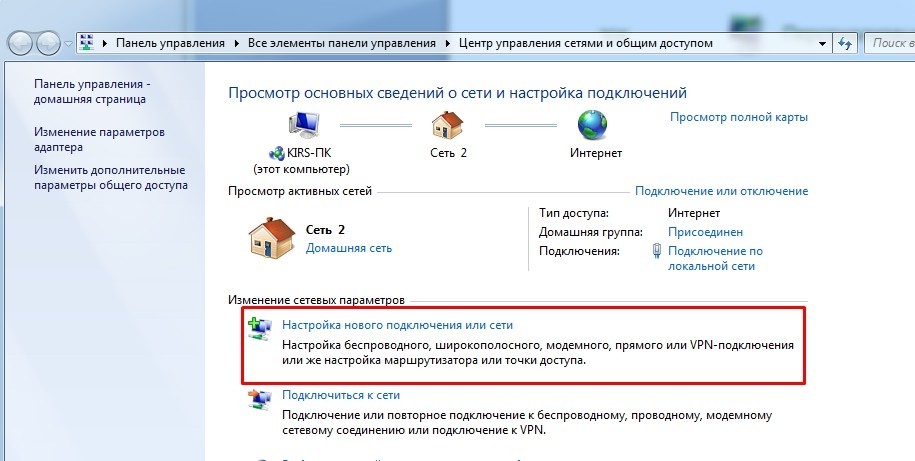

- Нажимаем «Настроить новое подключение…»

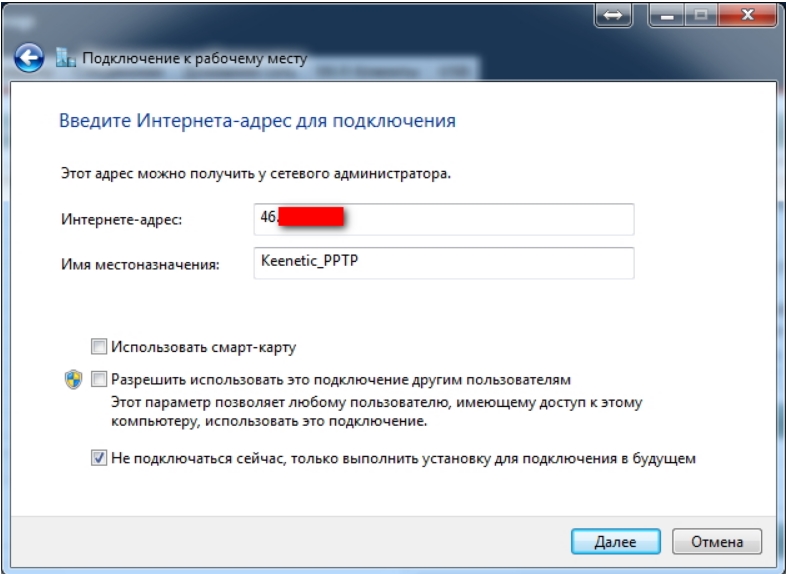

- «Подключение к рабочему месту» – установите настройку «Нет, создать новое подключение». Идем далее и выбираем «Использовать мое подключение к Интернету (VPN)». Сначала вводим адрес роутера с VPN-сервера – это может быть DDNS или внешний IP. Имя указываем любое.

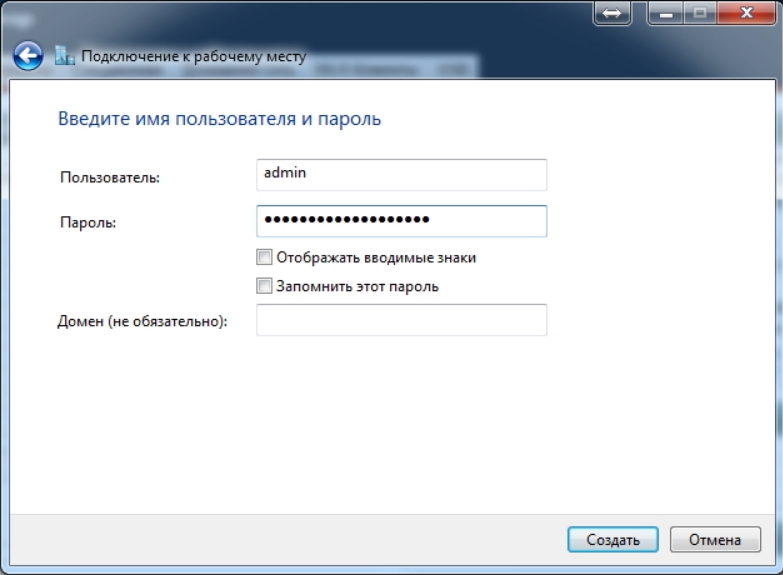

- Вводим логин и пароль. Поставьте галочку «Запомнить этот пароль», чтобы его постоянно не вводить.

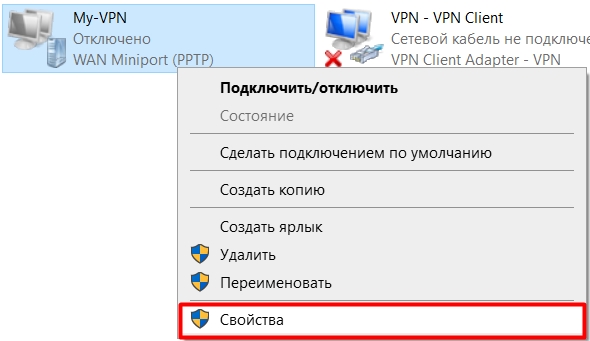

- Теперь нам нужно установить тип PPTP – это конечно можно и не делать, но тогда подключение будет очень долгим, так как винда будет перебирать все возможные варианты. Для настройки нажимаем на + R и вводим команду:

- Кликаем ПКМ по нашему подключению и заходим в «Свойства».

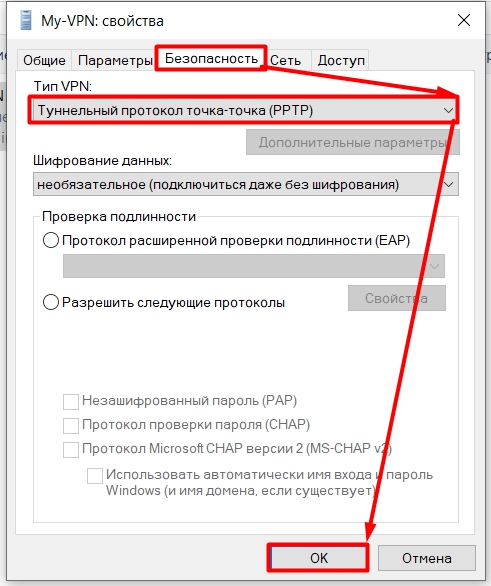

- На вкладке «Безопасность» установите тип VPN как PPTP или IPSec – смотря, какой тип сервера вы создавали в интернет-центре.

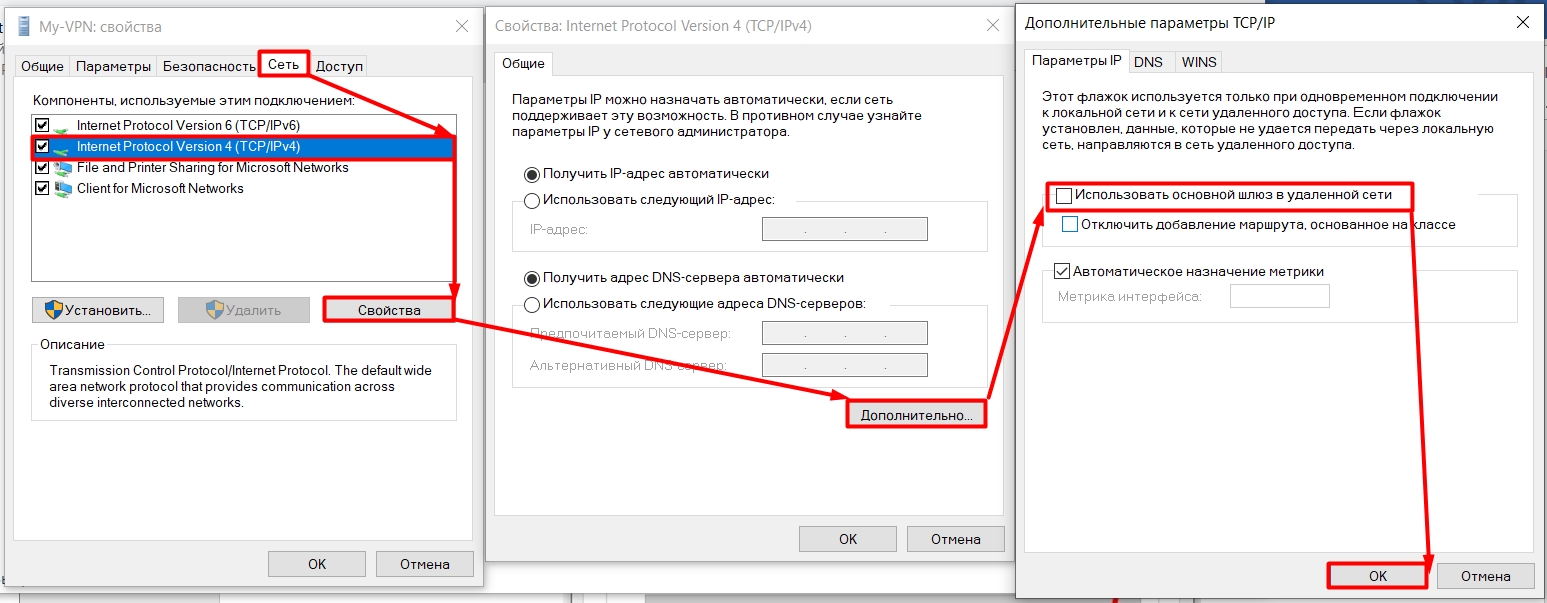

- Там же перейдите в раздел «Сеть» и, выделив протокол TCPv4, перейдите в «Свойства» – «Дополнительно» – уберите галочку сверху.

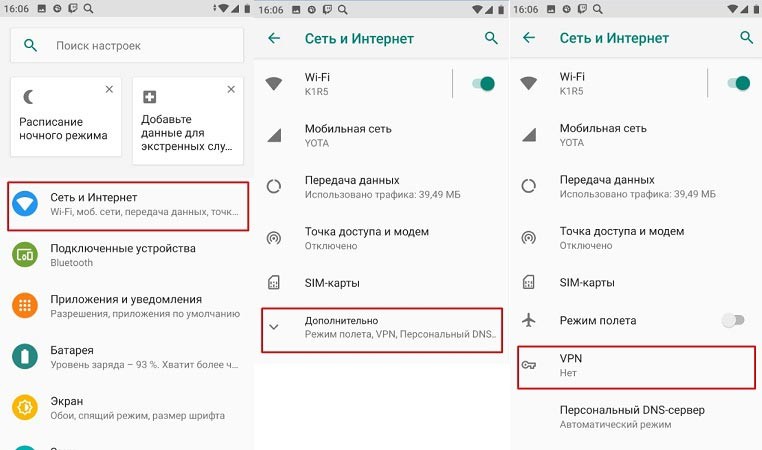

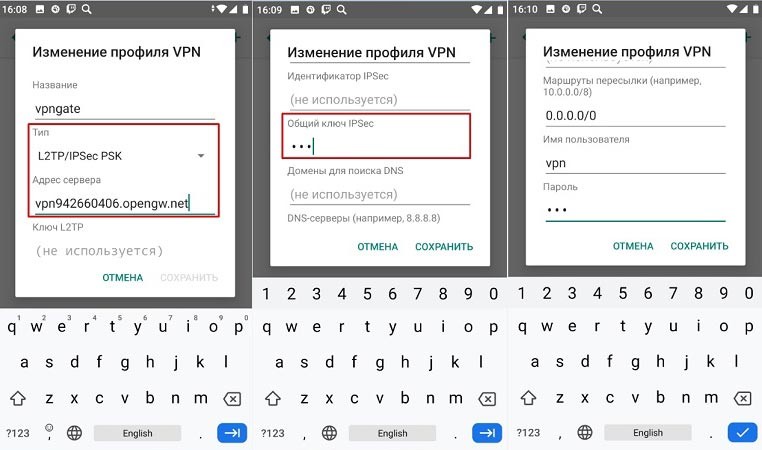

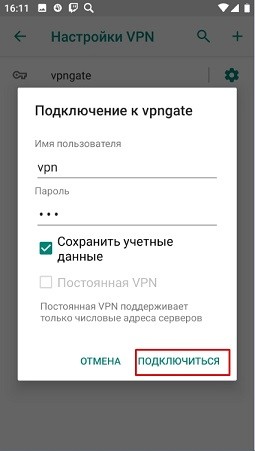

Android

- «Сеть и интернет» – «Дополнительно» – «VPN».

- Добавляем профиль.

- Название – вводим любое.

- Тип – указываем PPTP или L2TP/IPSec PSK.

- Адрес сервера – внешний IP или DDNS.

- Общий ключ IPsec – указываем наш ключик.

- И в самом низу вводим имя пользователя и пароль.

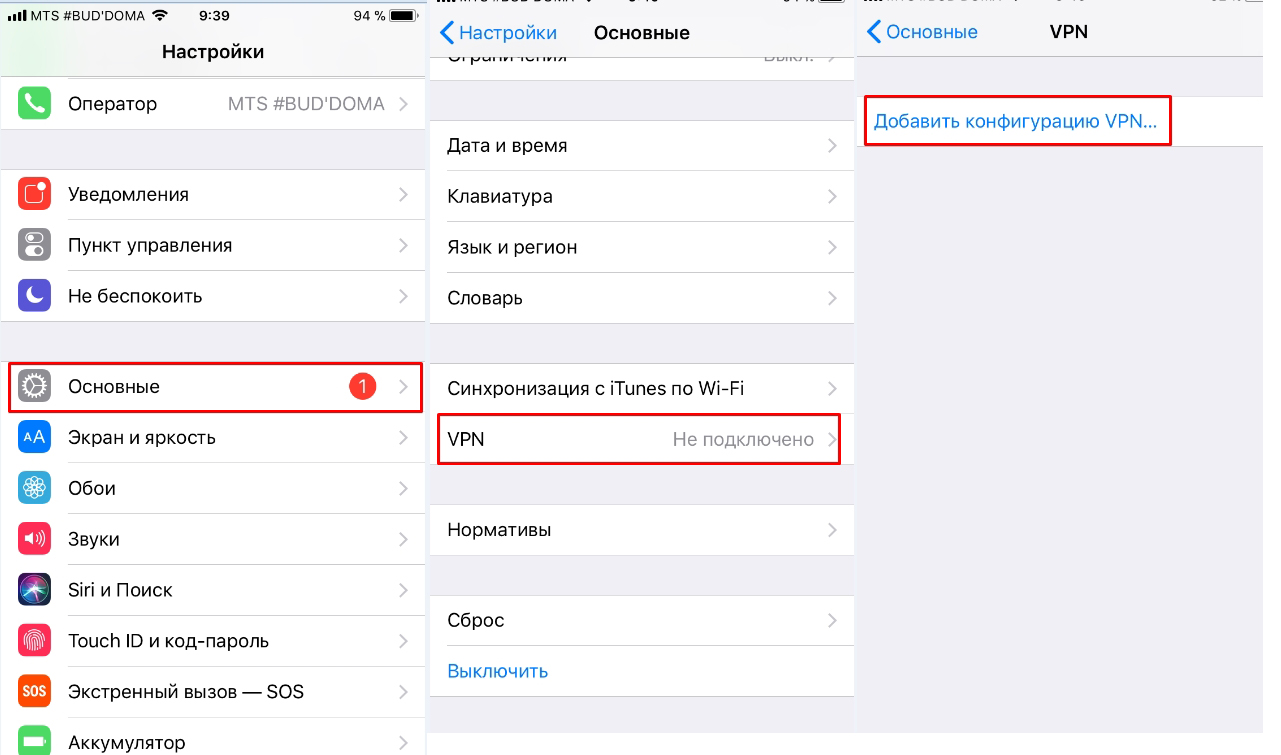

- «Настройки» – «Основные» – «Добавить конфигурацию VPN».

- Вводим:

- Тип – указываем L2TP или PPTP.

- Описание – вводим любое название.

- Сервер – DDNS или IP нашего роутера.

- Учетная запись – это логин.

- Пароль – это пароль.

- Общий ключ – нужен только для IPSec.

Источник