- Kein befehl андроид что делать

- Factory Mode на андроиде — что делать, если случайно зашел

- Что такое Factory Mode на андроиде

- Как войти в Factory Mode на андроиде

- Что делать, если случайно вошел в режим тестирования на андроиде: как выйти

- Виды тестов в Factory Mode на андроиде

- Для чего нужен Auto Test

- Manual Test

- Clear eMMC Android — что это

- Что такое Debug Test

- PCBA Test Android — что это

- Check if Root or Not

- Kein befehl андроид что делать

- Еще один [почти] неудаляемый троянец под Android

- Android 5.1? В 2019 году?

- Основные функции троянца

- Установщик

- Модифицированная системная библиотека libc.so

- Как бороться с таким троянцем?

Kein befehl андроид что делать

Elephone P8000 — Официальная прошивка

Описание | Обсуждение » | Покупка » | Аксессуары » | Официальные прошивки » | Неофициальные прошивки » | Модификация и украшательства »

За информацией о сроках выхода обновлений, в частности, Android 7 и т.д. обращайтесь на официальный сайт бренда!

Уважаемые участники форума, Существуют 2 ревизии ElePhone P8000 (k05te и k06te) и прошивки от одной к другой не подходят . Будьте внимательны.

1. Первым делом после покупки смарта cделайте бэкап раздела NVRAM!

2. Если вы установили рут , xposed или другие компоненты на стоковой прошивке — НЕ ОБНОВЛЯЙТЕСЬ ЧЕРЕЗ ОТА! Если все же обновились и получили циклический ребут или зависание телефона на логотипе, единственное решение — прошивка телефона через SP Flash Tool. Если все таки хотите установить ОТА, то прошейте ТОЛЬКО SYSTEM вашей текущей прошивки через флештул и пробуйте установить ОТА.

3. Прошивки OTA (OverTheAir), приходящие пользователям «по воздуху» ставятся корректно, только на СТОКОВЫЙ recovery, system и build.prop ! Установленный рут — вносит изменения в system и могут быть проблемы!

— Перед прошивкой убедитесь что заряд батареи более 30% .

Если так случилось, что у Вас странные глюки и вы не можете их решить, прочитайте тему и если не нашли тут описания/решения, то сначала сами:

1. Сделайте БЭКАП

2. Сделайте сброс на заводские настройки и прошейте смарт на последний сток через флештул полностью (кроме Preloader)

3. Включите смарт и ничего лишнего не ставьте, только необходимый минимум (аккаунт, контакты..), не восстанавливайте программы из бэкапов .

4. Погоняйте какое-то время, убедитесь что глюки есть/нет.

5. Если нет — то значит была программная проблема и ставьте ваши программы заново, восстанавливать рекомендуем только простые программки и игрушки. Настройки и системные приложения не восстанавливайте.

6. Если глюки не прошли, то только тогда пишем сюда и ждем помощи. Всегда пишите версию прошивки, подробно описывайте что было, что делали и как стало. Мы не телепаты и правильно заданный вопрос — половина правильного ответа![/color]

Все ваши действия — это риск, ответственность за который несете Вы сами.

В интернет и на 4ПДА много различных инструкций, почти все вопросы решены.

Убедитесь что воспользовались поиском в теме и в интернет, прежде чем задавать вопросы тут.

Источник

Factory Mode на андроиде — что делать, если случайно зашел

Операционная система андроид предоставляет гораздо большие возможности и функции, чем кажется. Простой пользователь видит лишь верхушку айсберга, те настройки, которые скрыты далеко, ему неподвластны. Большинство людей не пользуется даже третьей частью от всех тех возможностей, которые предоставляет их телефон. В этом материале будет рассмотрен Factory Mode на андроиде, что это и какие тесты аппаратной части устройства он предполагает.

Что такое Factory Mode на андроиде

Factory Mode в переводе с английского дословно означает «фабричный режим». Также его называют «заводским режимом». Он имеет ряд кардинальных отличий от всеми известного Recovery Mode, который предназначен для восстановления телефона, его перепрошивки и очитки кэша или всех данных.

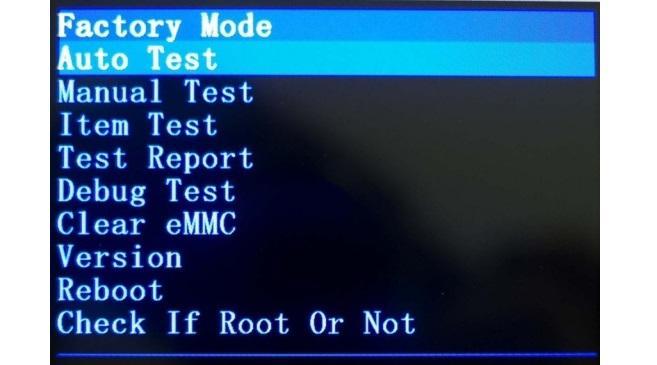

Внешний вид обычного фактори моде

Заводской режим представляет собой скрытую утилиту для разработчиков и производителей, целью которой является тестирование основных настроек, программных и аппаратных особенностей гаджета. Программа вшита в операционную систему и доступна для входа только через определенную комбинацию действий.

К сведению! Заводской режим, как и рекавери, состоит из пунктов меню, перемещаться по которым необходимо с помощью клавиш увеличения и уменьшения громкости. Выбор происходит путем нажатия кнопки «Питание». Количество пунктов меню зависит от модели и производителя.

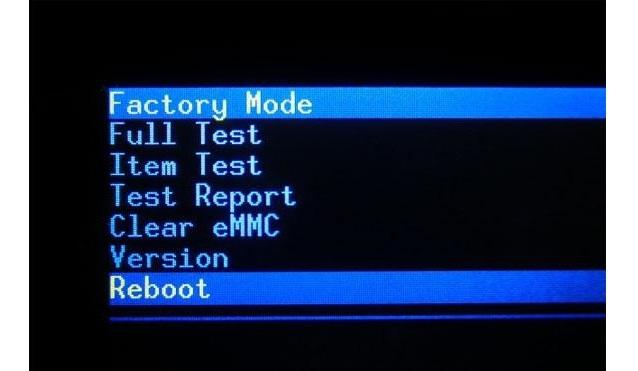

Заводское меню тестирования на разных телефонах выглядит по-разному

Как войти в Factory Mode на андроиде

Стоит сразу же сказать, что обнаружить данную утилиту можно далеко не в каждом телефоне. Часть производителей смартфонов и планшетов попросту отказались от его использования, так как тестирование в стенах фабрики производится специальными средствами или комбинациями клавиш.

Если в телефоне человека есть фактори мод, то наиболее вероятно, что он запускается:

- путем нажатия на кнопки «Питание» и «Увеличение громкости звучания»;

- нажатием на кнопку «Питание» и клавишу «Уменьшение громкости звучания»;

- одновременным нажатием клавиш «Питание», «Увеличение громкости» и «Уменьшение громкости».

Важно! При попытке входа телефон или планшет должен быть выключенными, а кнопки нажиматься одновременно. Также нужно быть аккуратным, так как эти комбинации могут открыть совсем не то меню.

Распространенная комбинация входа в режим

Что делать, если случайно вошел в режим тестирования на андроиде: как выйти

Иногда можно непроизвольно войти в Factory Mode на андроиде, что делать в такой ситуации? На самом деле все очень просто, пугаться не стоит, но и нажимать на все подряд не следует. Так можно изменить какие-нибудь важные настройки или попросту испугаться громкого писка, включив тестирование звукового модуля.

Обычно внизу списка есть пункт Reboot. Он есть везде и не зависит от версии операционной системы, производителя устройства или его модели. Переводится он как «Перезагрузка». Необходимо просто выбрать его, пройдя все пункты с помощью кнопки «Уменьшение громкости» и нажать на «Питание». Телефон автоматически перезагрузится и запустится в обычном режиме.

Обратите внимание! Часто люди случайно переходят в Factory Mode, когда нажимают не только кнопку включения, но и панель громкости при подаче питания одной рукой.

Выход из фактори мода путем выбора пункта «Reboot»

Виды тестов в Factory Mode на андроиде

Как уже было сказано, режимы заводских тестов призваны для того, чтобы тестировать аппаратные и программные компоненты смартфонов и планшетов. Они начинают постепенно исчезать из новых моделей различных производителей, так как становятся ненужным инструментом в связи с появлением встроенных систем тестирования и браковки гаджетов на заводе.

Не все знакомы с Factory Test Android, что это и для чего нужно. Заводские режимы для тестов могут существенно отличаться друг от друга не только на основе различий в релизе и версии операционной системы, но и в связи с требованиями к программным и аппаратным средствам конкретного производителя. Основными тестами в Factory Mode являются:

- Auto Test;

- Manual Test;

- Debug Test;

- Clear eMMC Android;

- PCBA Test Android;

- Check if Root or Not.

Необходимо более подробно рассмотреть каждый вид.

Для чего нужен Auto Test

Авто тест — это самый главный и общий тест, при котором будут протестированы основные функции телефона. Он по максимуму пройдется по всей аппаратной части смартфона или планшета и проверит на работоспособность все доступные модули.

Важно! Именно этот тест необходимо делать, если производится простая и общая диагностика устройства. Просто так в фабричный режим не заходят, а полное сканирование позволит проверить все доступные модули на работоспособность.

Manual Test

Аналог Full Test или Auto Test, который выполняет такую же проверку тех или иных средств и модулей гаджета, выясняя, какие из них работают корректно, а какие подлежат замене или вообще не откликаются на запрос.

Clear eMMC Android — что это

Не все знакомы и с параметром Clear Emmc Android, что это и как работает. На самом деле все очень просто. Это сброс данных (кэша и прочих настроек). Он работает аналогично стандартным функциям «Очистка кэша» и «Сброс настроек до заводских параметров», которые доступны в соответствующем разделе приложения «Настройки».

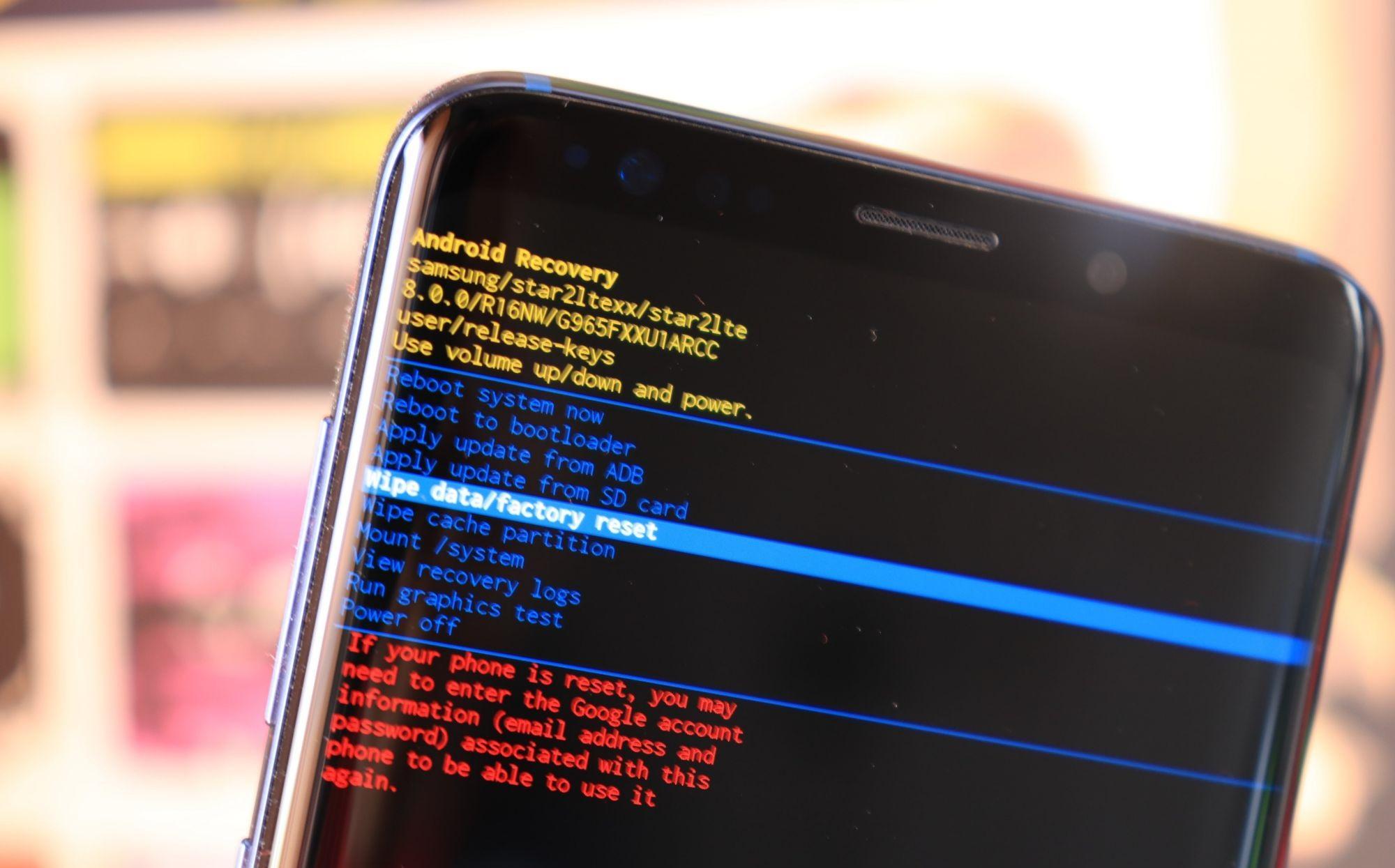

Аналог этого пункта можно найти в рекавери под названием «wipe data/factory reset». Также он может называться «Clear Flash».

Важно! Следует внимательно относиться к этой функции и не нажимать на нее. В противном случае все данные с телефона будут удалены.

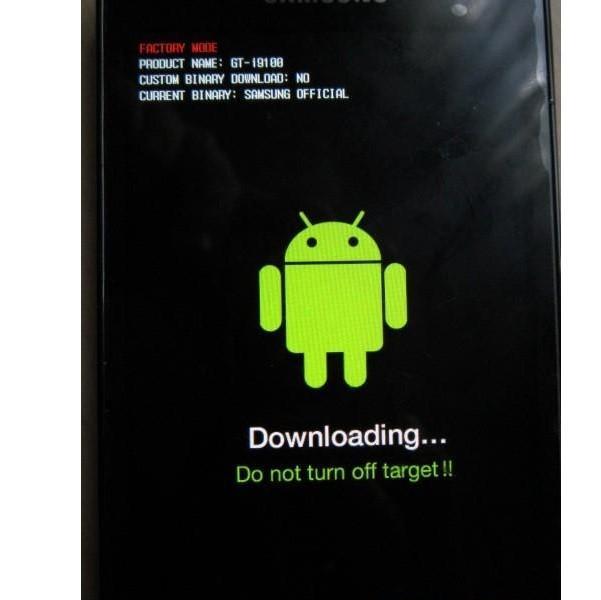

Процесс загрузи Factory Mode

Что такое Debug Test

Debug Test представляет собой процесс входа в режим отладки и начало проверки на наличие ошибок с их дальнейшим исправлением. В нем можно пройтись по всем проблемам операционной системы андроид и решить их по возможности.

PCBA Test Android — что это

Еще один пункт в фабричном меню, предназначение которого заключается в калибровке датчика движения и приближения, встроенного в переднюю панель корпуса гаджета. Также он может называться «Device PCBA Calibration», но от изменения наименования суть работы не меняется. Процессор и ряд других модулей проверят датчик на работоспособность и откалибруют его в соответствии со стандартными настройками.

Check if Root or Not

Некоторые производители также добавляют в свой фактори моде специальный раздел под названием «Check if Root or Not». Из этого остановится понятно, что весь его функционал направлен на определение, есть ли на данном мобильном устройстве права и привилегии суперпользователя или нет.

Большинство платных и бесплатных программ для проверки наличия рут-прав, которые можно найти или купить в официальном магазине Google Play Market или на сторонних ресурсах, чаще всего используют уже встроенный в систему функционал и преподносят его в более приемлемом для большинства пользователей интерфейсе.

К сведению! Каким именно образом происходит проверка, будь то поиск специального файла в корневом каталоге операционной системы или запросы через встроенный терминал, знает только производитель устройства.

Очитка данных через специальный пункт «Wipe data»

Таким образом, был разобран фактори моде на андроиде, что это такое и зачем он нужен. Данный режим позволяет сделать множество тестов и проверить телефон или планшетный компьютер под управлением платформы Android на работоспособность тех или иных аппаратных и программных модулей. Также можно по аналогии с рекавери сбросить данные и настройки или проверить наличие рут-прав.

Источник

Kein befehl андроид что делать

Я загрузиться в загрузчиком, удерживая кнопку громкости во время загрузки. Устройство загружается и показывает лежащий Android с красным треугольником над открытым животом.

Ниже приводится текст «Kein Befehl» (без команды).

Чтобы войти в загрузчик я нажимаю кнопку питания в ближайшее время:

Восстановление Android система

1.54.401.001

Объем вниз , чтобы переместить выделение,

кнопку увеличения громкости , чтобы выбрать

перезагрузите систему в данный момент [выделенный]

применить обновление от АБР

применить обновление из SDCard

установки обновления из кэша

стирания данных / сброс настроек к заводским

протирать разделов кэш

пользовательских данных резервного

восстановления пользовательских данных

установки обновления Cota из SDCard

проверки целостности корневого

——-— —————————————————

Нет .zip файл в SDCard

Нет .zip файл во внутреннем SDCard

Текст окрашен, как указано выше, черный фон

Когда я делаю «быстрой загрузки ОЕМ get_identifier_token» на моем ноутбуке я получаю

и больше ничего не происходит ( в течение нескольких часов). Даже » Sudo быстрой загрузки ОЕМ get_identifier_token» имеет тот же результат.

И тот же результат , когда я делаю это в лежачем Android.

какие чудеса со мной:

когда я сделал исследование этого вопроса я нашел фотографии загрузчиков, которые выглядят совсем иначе:

белый фон

другое меню (HBOOT, быстрой загрузки, . )

Как я могу получить «identifier_token» для продолжения HTC разблокировки загрузчика?

Есть ли другой было установить необходимое для восстановления ROM

Большое спасибо заранее за любую поддержку

Источник

Еще один [почти] неудаляемый троянец под Android

В конце прошлого года с помощью функции обнаружения изменений в системной области у некоторых наших пользователей было зафиксировано изменение системного файла /system/lib/libc.so. Это одна из главных библиотек операционных систем на базе Linux, которая отвечает за системные вызовы и основные функции. Подробное рассмотрение этого случая позволило выявить новые образцы из семейства троянцев Android.Xiny, известного нам с 2015 года.

У его представителей мы впервые увидели установку атрибута «неизменяемый» на файлы, что существенно усложняло удаление троянцев с устройств.

Выглядело это довольно занятно: на apk-файл установленного приложения ставился указанный атрибут, попытка удалить это приложение выглядела успешной, его данные удалялись, но сам apk-файл оставался на месте. После перезагрузки устройства приложение снова «появлялось». Об одном из таких троянцев мы рассказали в 2016 году. Для борьбы с подобными угрозами мы добавили в наш антивирус функцию сброса атрибутов у файлов, которая работает при условии, что пользователь предоставил антивирусу root-полномочия.

В этой статье мы рассмотрим еще один интересный метод самозащиты, применяемый новыми версиями Android.Xiny.

Android 5.1? В 2019 году?

Троянец, рассматриваемый в данной статье, работает под ОС Android до версии 5.1 включительно. Может показаться странным, что вредоносное ПО, рассчитанное на столь «древние» версии Android, всё ещё активно (версия 5.1 вышла в 2015 году). Но, несмотря на свой возраст, старые версии всё ещё используются. По данным корпорации Google на 7 мая 2019 года, 25.2% устройств работают под управлением Android 5.1 и ниже. Статистика по нашим пользователям даёт чуть большее число — около 26%. Это значит, что около четверти всех Android-устройств являются потенциальными целями, что не так уж и мало. Учитывая, что указанные устройства подвержены уязвимостям, которые никогда не будут исправлены, неудивительно, что старые версии ОС Android всё ещё представляют интерес для вирусописателей. Ведь права root, которые можно получить с помощью эксплуатации упомянутых уязвимостей, развязывают вирусописателям руки — с их помощью можно делать на устройстве всё что угодно. Хотя чаще всего это сводится к банальной установке приложений.

Основные функции троянца

Начиная с самых ранних версий, главная функция троянца Android.Xiny — установка на устройство произвольных приложений без разрешения пользователя. Таким образом злоумышленники могут зарабатывать, участвуя в партнёрских программах, которые платят за установку. Насколько можно судить, это один из основных источников дохода для создателей данного семейства. После запуска некоторых его представителей можно за несколько минут получить практически неработоспособное устройство, на котором будет установлено и запущено множество безвредных, но ненужных пользователю приложений. Кроме того, данные троянцы могут устанавливать и вредоносное ПО — всё зависит от команды, полученной с управляющего сервера.

Самое интересное, что выделяет новые версии троянца Android.Xiny — это защита от удаления. За неё отвечают два компонента. Рассмотрим их подробнее.

Установщик

sha1: f9f87a2d2f4d91cd450aa9734e09534929170c6c

детект: Android.Xiny.5261

Данный компонент запускается после получения прав root. Он подменяет собой системные файлы /system/bin/debuggerd и /system/bin/ddexe, чтобы обеспечить свой автоматический запуск, а оригиналы сохраняет под именами с суффиксом _server, действуя как классический вирус-компаньон. Также он копирует в системный раздел ещё несколько исполняемых файлов из папки, переданной в параметрах командной строки. Кроме того, троянец может обновлять компоненты, которые установил в системный раздел, если его запустить с особыми параметрами и указать папку, где лежат новые версии.

Android.Xiny.5261 содержит внушительный список файлов для удаления. В него входят пути, характерные для более старых представителей семейства, а также для конкурирующих семейств троянцев, устанавливающихся в системный раздел. Таких как, например, Triada.

Кроме того, Android.Xiny.5261 удаляет некоторые предустановленные приложения — возможно, чтобы освободить место. Наконец, он удаляет известные приложения для управления правами root – такие как SuperSU, KingRoot и другие. Таким образом, он лишает пользователя возможности использовать root-права, а значит, и удалить троянские компоненты, установленные в системный раздел.

Модифицированная системная библиотека libc.so

sha1: 171dba383d562bec235156f101879223bf7b32c7

детект: Android.Xiny.5260

Этот файл заинтересовал нас больше всего, и с него началось это исследование. При беглом взгляде на него в hiew можно заметить наличие исполняемого кода ближе к концу в секции .data, что подозрительно.

Открываем файл в IDA и смотрим, что это за код.

Выясняется, что в данной библиотеке были изменены следующие функции: mount, execve, execv, execvp, execle, execl, execlp.

Код изменённой функции mount:

int __fastcall mount ( const char * source , const char * target , const char * filesystemtype , unsigned int mountflags , const void * data )

<

unsigned __int8 systemPath [ 19 ] ; // [sp+18h] [bp-1Ch]

bool receivedMagicFlags ; // [sp+2Bh] [bp-9h]

int v13 ; // [sp+2Ch] [bp-8h]

v13 = MAGIC_MOUNTFLAGS ; // 0x7A3DC594

receivedMagicFlags = mountflags == MAGIC_MOUNTFLAGS ;

if ( mountflags == MAGIC_MOUNTFLAGS )

mountflags = 0x20 ; // MS_REMOUNT

if ( receivedMagicFlags )

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

if ( mountflags & 1 ) // MS_RDONLY

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

if ( getuid_ ( ) ) // not root

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

memCopy ( systemPath , ( unsigned __int8 * ) off_73210 + 471424 , 8 ) ; // /system

decrypt ( systemPath , 8 ) ;

if ( memCompare ( ( unsigned __int8 * ) target , systemPath , 8 ) || ! isBootCompete ( ) )

return call_real_mount ( source , target , filesystemtype , mountflags , data ) ;

* ( _DWORD * ) errno_ ( ) = 13 ;

return — 1 ;

>

В начале тут происходит проверка параметра mountflags на наличие «волшебного» значения 0x7A3DC594. Если функции передано это значение, управление сразу передаётся настоящей функции mount. Далее проверяется, происходит ли попытка перемонтировать раздел /system на запись и завершена ли загрузка ОС. Если эти условия выполняются, настоящая функция mount не вызывается и возвращается ошибка. Таким образом, модифицированная троянцем функция mount не даёт перемонтировать системный раздел на запись никому, кроме самого троянца, который вызывает её с «волшебным» параметром.

Код изменённой функции execve (в остальных exec*-функциях всё аналогично):

int __fastcall execve ( const char * filename , char * const argv [ ] , char * const envp [ ] )

<

int v3 ; // r3

if ( targetInDataOrSdcard ( filename ) >= 0 ) // returns -1 if true

<

sub_7383C ( ) ;

v3 = call_real_execve ( filename , argv , envp ) ;

>

else

<

* ( _DWORD * ) errno_ ( ) = 13 ;

v3 = — 1 ;

>

return v3 ;

>

int __fastcall targetInDataOrSdcard ( const char * path )

<

char buf [ 516 ] ; // [sp+8h] [bp-204h]

if ( isDataOrSdcard ( path ) )

return — 1 ;

if ( * path == ‘.’ && getcwd_ ( buf , 0x200u ) && isDataOrSdcard ( buf ) )

return — 1 ;

return 0 ;

>

Здесь проверяется, начинается ли путь к запускаемому файлу с «/data/» и содержит ли «/sdcard». Если одно из условий выполняется, запуск блокируется. Напомним, что по пути /data/data/ находятся директории приложений. Таким образом блокируется запуск исполняемых файлов из всех директорий, в которых обычное приложение может создать файл.

Изменения, внесённые в системную библиотеку libc.so, нарушают работу приложений, предназначенных для получения прав root. Из-за изменений в функциях exec* такое приложение не сможет запустить эксплойты для повышения привилегий в системе, поскольку обычно эксплойты представляют собой исполняемые файлы, которые скачиваются из сети в директорию приложения и запускаются. Если же повысить привилегии всё-таки удалось, изменённая функция mount не даст перемонтировать системный раздел на запись, а значит, и произвести в нём какие-либо изменения.

В итоге, самозащита троянца складывается из двух частей: его установщик удаляет приложения для управления root-правами, а модифицированная библиотека libc.so не даёт установить их снова. Кроме того, эта защита работает и от «конкурентов» — других троянцев, которые получают права root и устанавливаются в системный раздел, поскольку они работают по тому же принципу, что и «хорошие» приложения для получения прав root.

Как бороться с таким троянцем?

Чтобы избавиться от Android.Xiny.5260, устройство можно перепрошить – при условии, что в открытом доступе существует прошивка для него. Но можно ли удалить вредоносную программу другим способом? Сложно, но можно – есть несколько путей. Для получения прав root можно использовать эксплойты в виде so-библиотек. В отличие от исполняемых файлов, их загрузку троянец не заблокирует. Также можно воспользоваться компонентом самого троянца, который предназначен для предоставления root-прав другим его частям. Он получает команды через сокет по пути /dev/socket/hs_linux_work201908091350 (в разных модификациях путь может отличаться). Что касается обхода блокировки mount, можно использовать «волшебное» значение параметра mountflags, либо напрямую вызвать соответствующий syscall.

Реализовывать я это, конечно, не буду.

Если ваше устройство подхватит такого троянца, мы рекомендуем использовать официальный образ операционной системы для его перепрошивки. Однако не забывайте, что при этом удалятся все пользовательские файлы и программы, поэтому заранее позаботьтесь о создании резервных копий.

Источник