- НАСТРОЙКИ ANDROID 6.0 L2TP

- для работы с VPNKI по протоколам L2TP и IPsec

- Настройка VPN в Android через L2TP

- Немного теории о VPN

- Переходим к настройке

- Настройка VPN (L2TP/IPsec) для Android, iPhone и iPad. Бесплатные серверы VPN Gate

- Содержание

- Настройка VPN (L2TP/IPsec) для Android

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN-подключения

- Интернет без ограничений

- Настройка VPN (L2TP/IPsec) для iPhone, iPad

- Предварительная конфигурация

- Важная информация

- Примечание

- Запуск VPN-подключения

- Интернет без ограничений

- Разбираемся в VPN протоколах

- IPsec

- L2TP/IPsec

- IKEv2/IPsec

- OpenVPN

- WireGuard

НАСТРОЙКИ ANDROID 6.0 L2TP

для работы с VPNKI по протоколам L2TP и IPsec

0. Перед началом настройки имейте ввиду:

— Android не использует протокол DHCP для получения адресов и маршрутов, а это означает, что вам необходимо настроить маршруты вручную (в конце инструкции)

— вы не сможете увидеть ответ Android на команду ping с нашей страницы «Инструменты», так как Andoid не отвечает на подобные запросы по туннельному интерфейсу

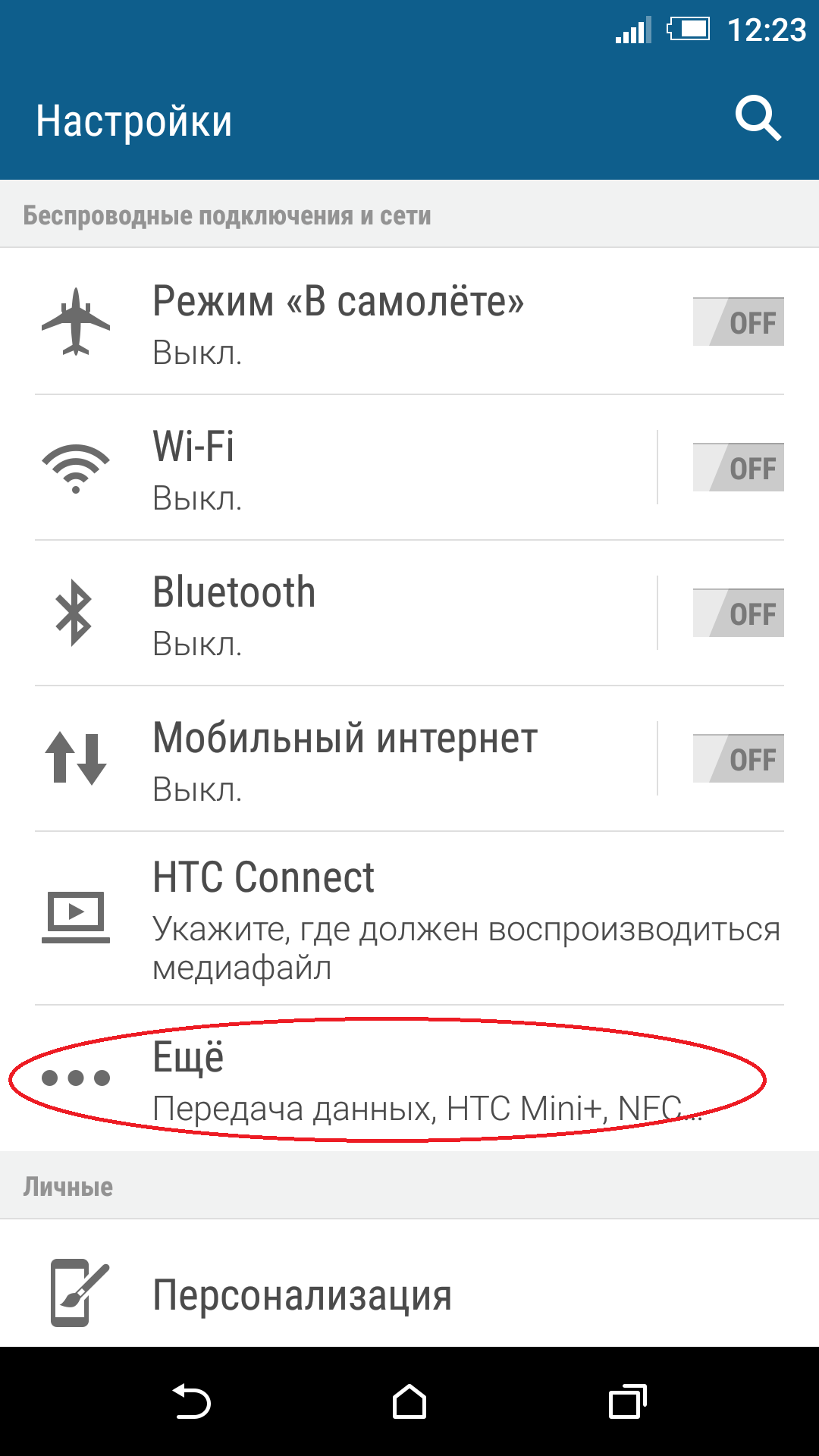

1. Войдите в пункт меню настроек

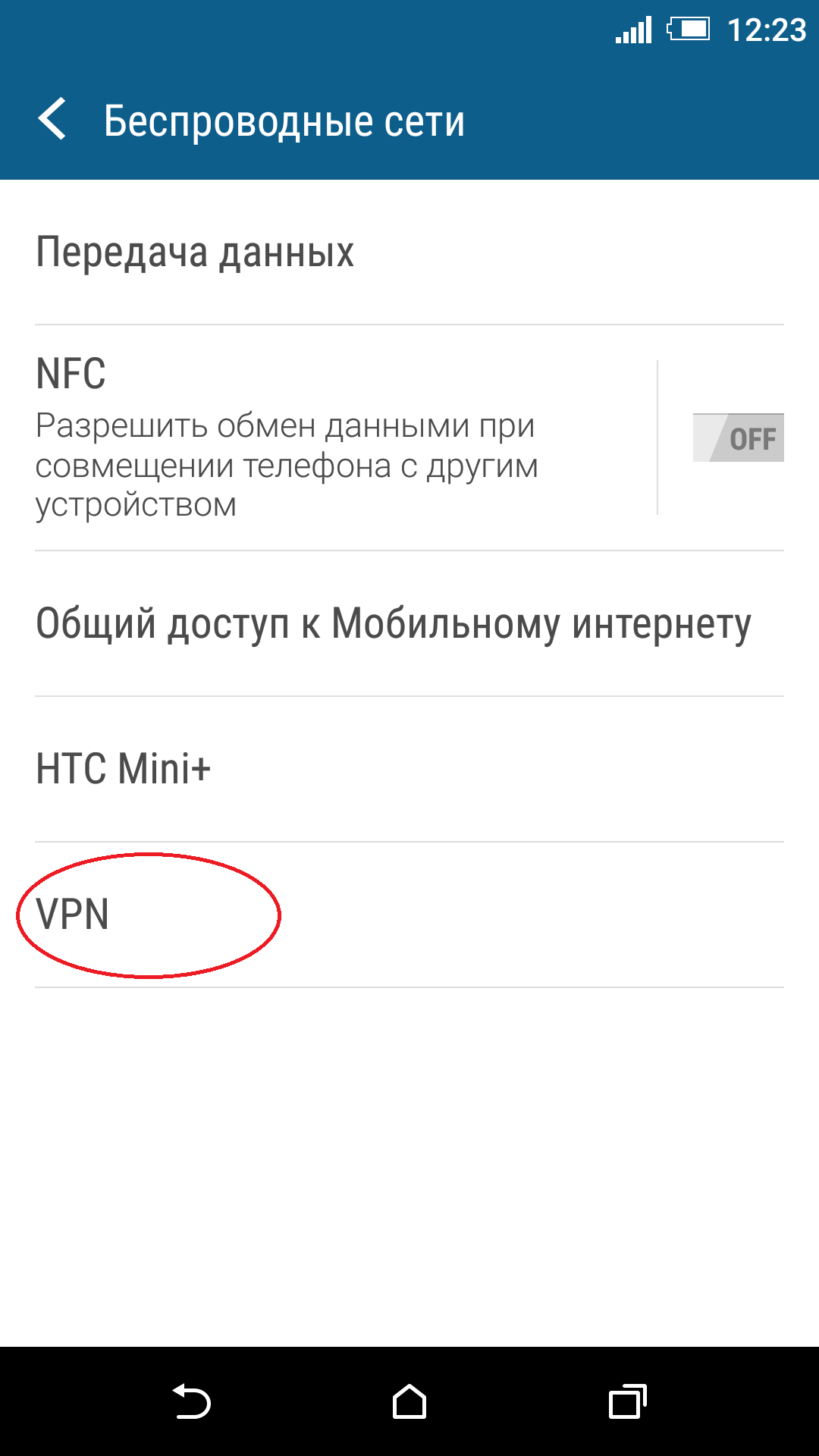

2. Выберите пункт меню «Еще», а затем в нем выберите пункт «VPN»

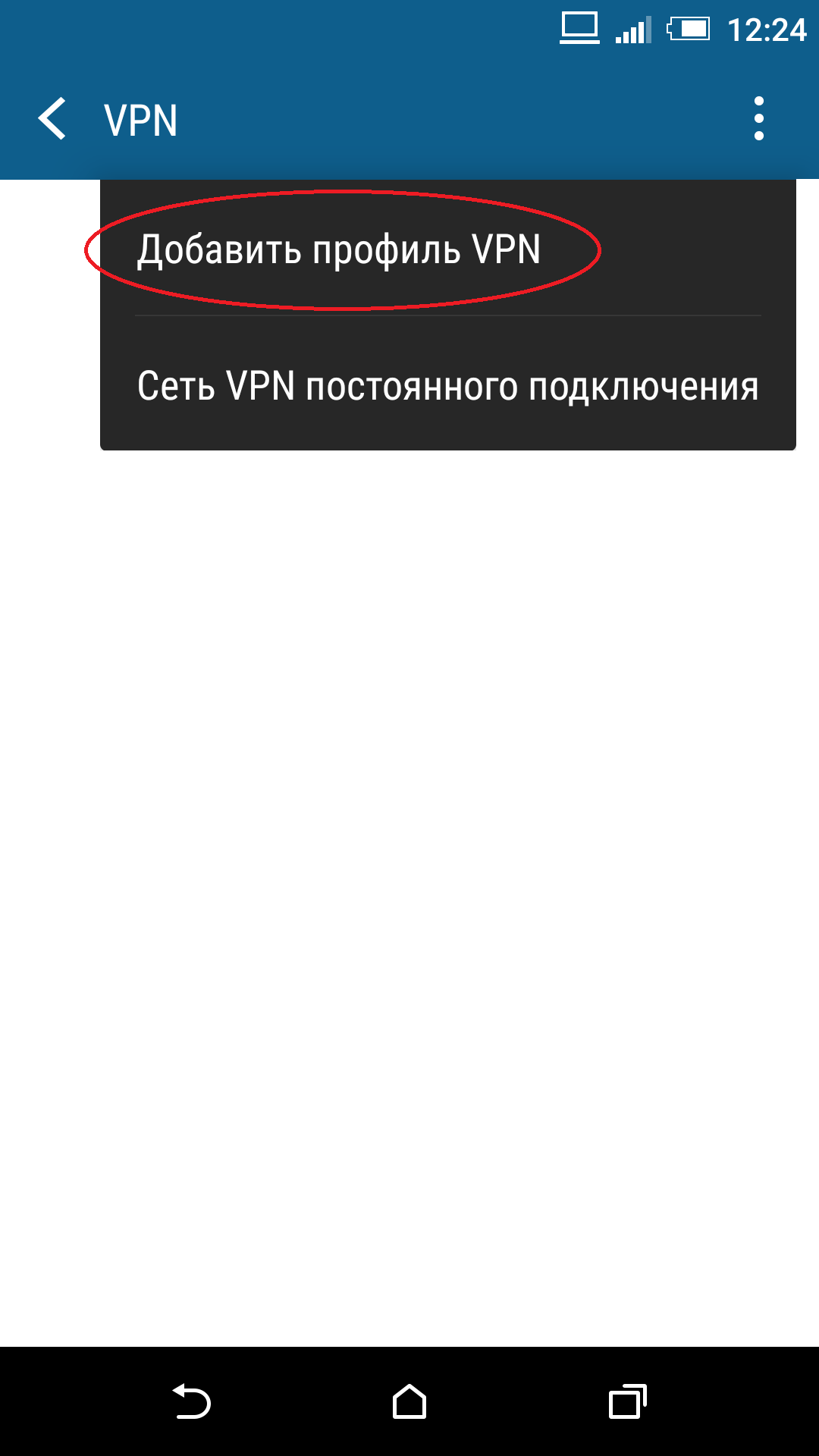

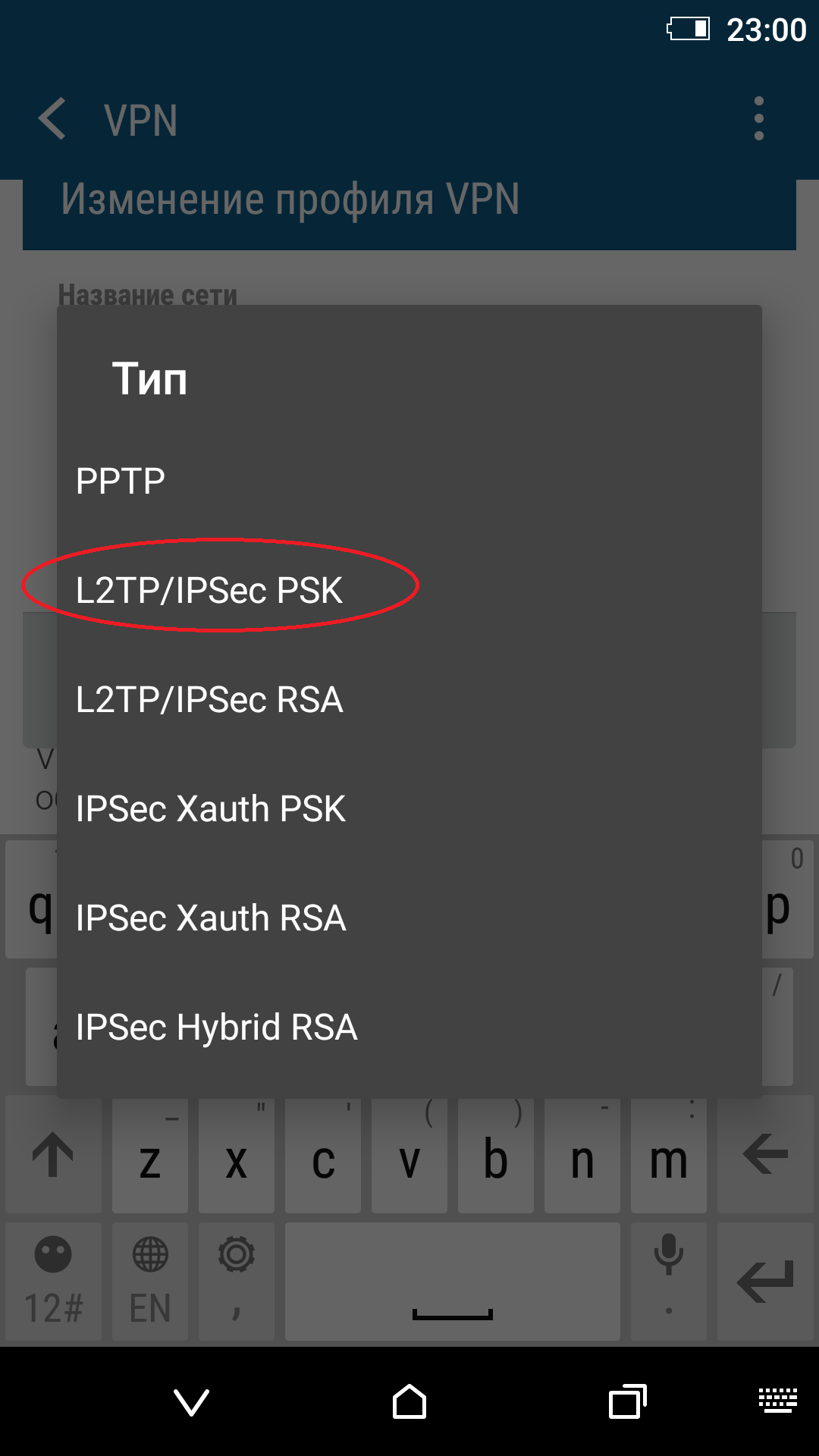

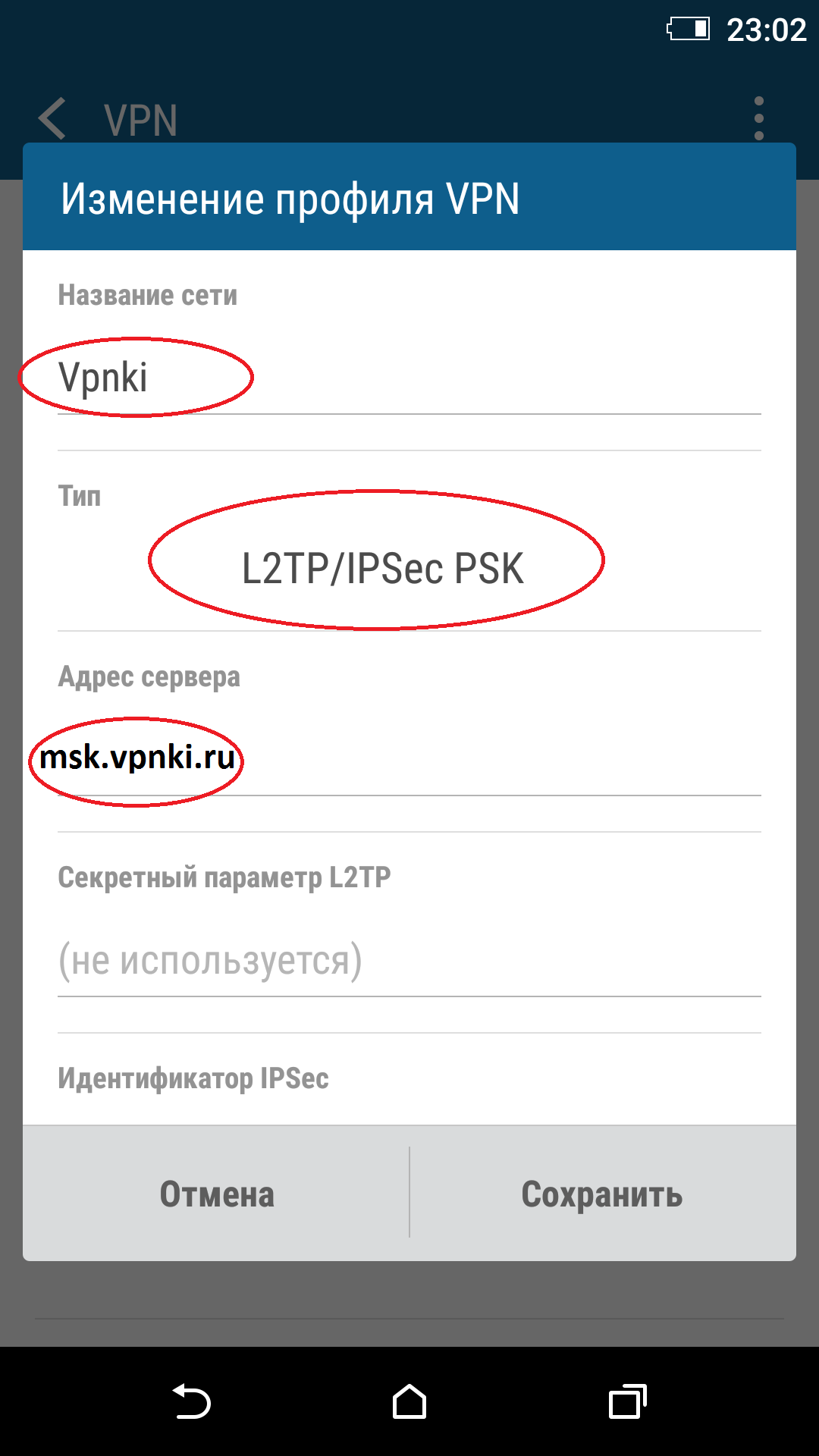

3. Создайте новый профиль VPN-соединения с именем VPNKI и протоколом L2TP/IPSec PSK (для информации PSK — аутентификация по ключу, RSA — по сертификату):

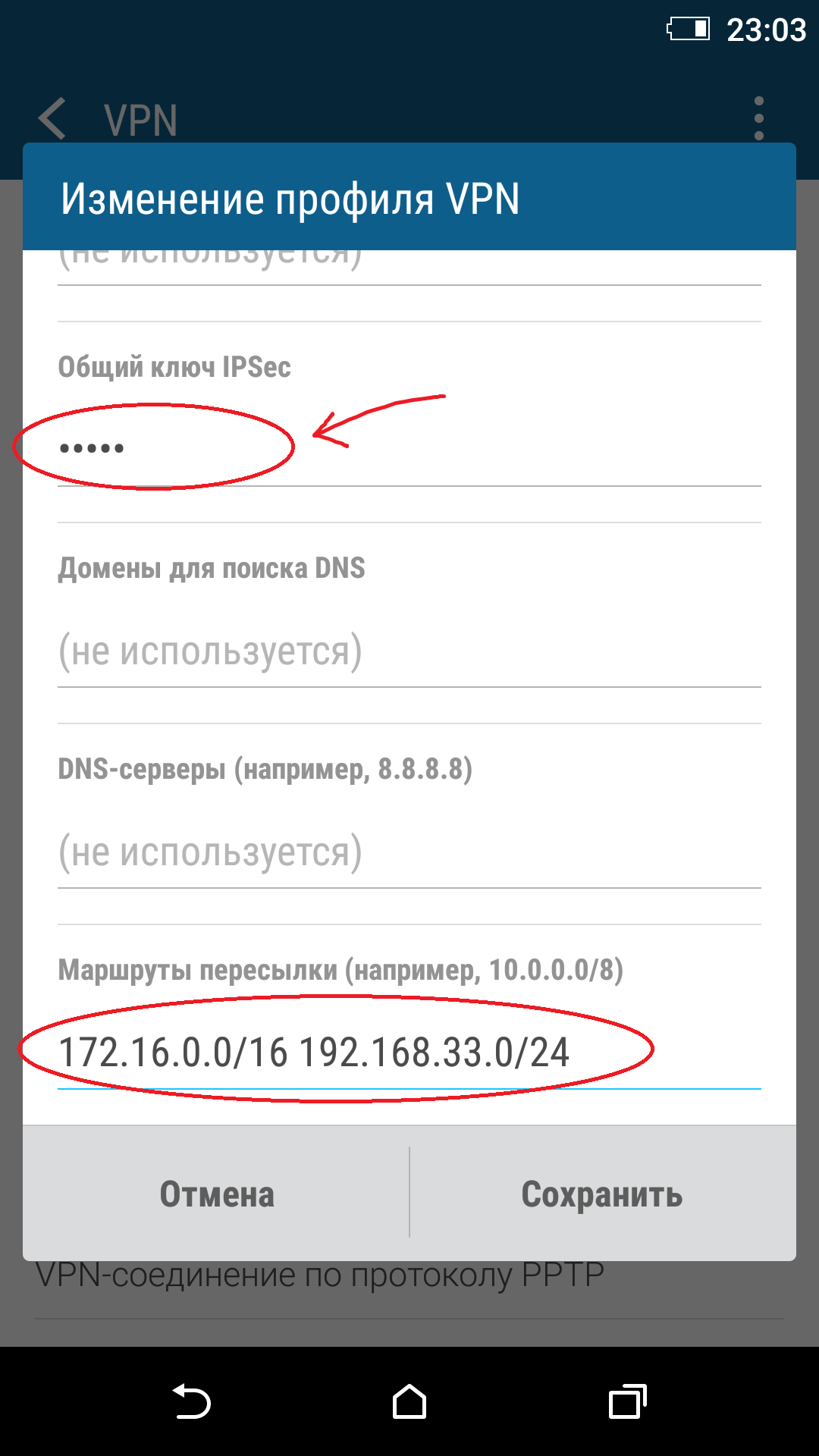

4. Введите адрес сервера VPN — vpnki.ru и ВАЖНО! введите «Общий ключ IPSec» — vpnki

5. Так как VPN-соединения в Andoid 6.0 не обладают возможностью получения маршрутов и адресов по протоколу DHCP то для корректной работы вам необходимо указать:

- маршрут к служебным адресам VPNKI — 172.16.0.0/16

- маршрут к адресам в «другом вашем туннеле», например 192.168.33.0/24 если адреса в вашей домашней сети такие

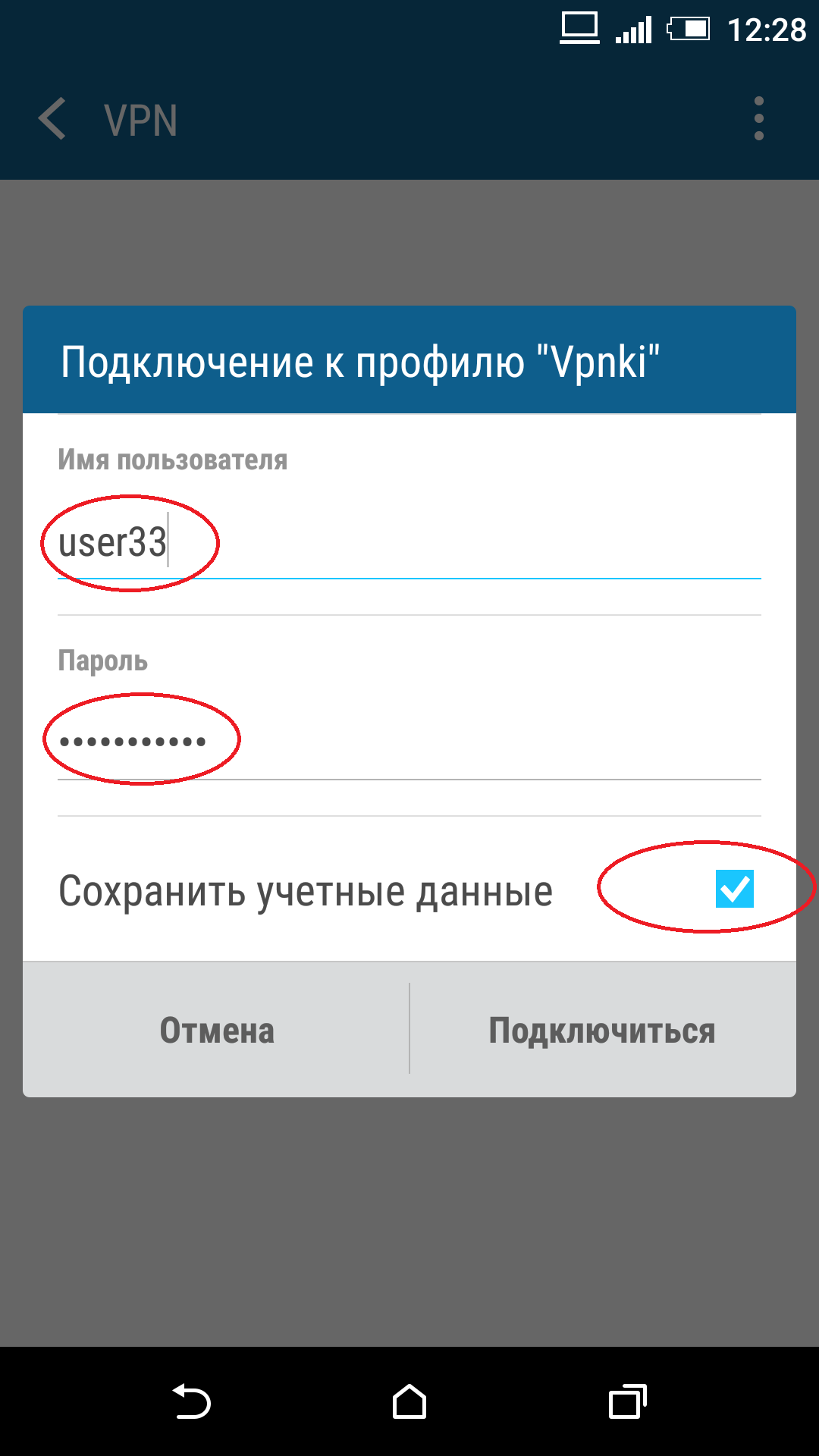

6. Теперь осталось только подключиться и указать «Имя пользователя» и «Пароль», полученные вами на своей домашней странице службы vpnki.ru

Если что-то не так, то ознакомьтесь с этой инструкцией по поиску неисправностей.

PS: В целях борьбы с зависшими сессиями мы принудительно отключаем пользовательские туннели с протоколами PPTP, L2TP, L2TP/IPsec через 24 часа после установления соединения. При правильной настройке соединения должны автоматически переустановиться.

Наша система будет работать с многими типами домашних и офисных маршрутизаторов. Более подробно смотрите в разделе по настройке оборудования, а начать настройку лучше с этого примера.

Источник

Настройка VPN в Android через L2TP

Поддержка технологий VPN в Android нужна далеко не всем пользователям, но в некоторых случаях бывает крайне полезна. Она пригодится при необходимости получить доступ к сайту, заблокированному провайдером. С ее помощью можно безопасно подключиться к локальной сети на работе, находясь дома или в командировке. Кроме того, использование VPN значительно снижает риск хищения ваших личных данных.

Немного теории о VPN

Не пугайтесь, мы не станем погружаться в технические подробности, лишь приведем минимум сведений в доступной форме. Первое, что необходимо понимать — VPN не заменяет обычное интернет-соединение, а работает поверх него. Вся суть технологий, скрывающихся за этой аббревиатурой, сводится к созданию защищенного канала передачи данных на основе незащищенного.

VPN — это собирательное название целого ряда протоколов. Наиболее удобным и безопасным из них на данный момент является L2TP/IPSec. Его ближайший конкурент PPTP имеет два существенных недостатка: несовместимость с мобильным интернетом от многих операторов и не самый высокий уровень безопасности.

Переходим к настройке

Видео:

Описание по шагам:

После регистрации на одном из сервисов (лучше всего на нашем finevpn.org), предлагающих эту услугу, получаем:

- адрес сервера (если интерфейс на английском, ищите server name или hostname);

- общий ключ IPSec (pre-shared key);

- логин и пароль.

Обычно все эти сведения находятся в личном кабинете, иногда их дополнительно присылают на электронную почту.

- Откройте меню устройства на Android и перейдите к настройкам.

- В разделе «Беспроводные сети» выберите пункт «Еще…», затем — «VPN».

- Если защита блокировки экрана на вашем устройстве отключена, появится сообщение о необходимости настроить ее для продолжения. Нажмите «Ок», после чего установите графический ключ, пароль или PIN-код.

- Нажмите кнопку «Добавить профиль VPN», после чего перед вами появится форма, поля которой нам предстоит заполнить.

- Первое поле предназначено для названия сети. Оно влияет на работу соединения, поэтому может быть любым.

- По умолчанию выбран тип PPTP, который нужно сменить на L2TP/IPSec PSK.

- Введите в соответствующие поля адрес сервера и общий ключ.

- Если на этапе регистрации были получены дополнительные параметры, их нужно внести в соответствующие поля.

- Теперь можно нажать кнопку «Сохранить».

- Выберите только что созданный вами профиль, после чего внимательно заполните логин и пароль. Чтобы не вводить их каждый раз заново, отметьте пункт «Сохранить учетные данные».

- Осталось еще раз нажать название сети и дождаться появления надписи «Подключена».

Если вы хотите, чтобы весь трафик проходил исключительно через VPN, перейдите в этот пункт настроек, нажмите левую клавишу, затем «Постоянная VPN» и выберите только что созданную сеть. Теперь вся отправляемая и получаемая информация будет хорошо защищена.

Настроив соединение один раз, вы сможете пользоваться им при подключении к Интернету любым способом и из любой сети. Шифрования, которое обеспечивает IPSec будет вполне достаточно для безопасной передачи ваших данных.

Источник

Настройка VPN (L2TP/IPsec) для Android, iPhone и iPad. Бесплатные серверы VPN Gate

Содержание

Настройка VPN (L2TP/IPsec) для Android

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate с помощью L2TP/IPsec VPN клиента, встроенного в мобильную операционную систему Android.

Предварительная конфигурация

- Перейдите в приложение Настройки.

- В разделе сетевых настроек Подключения перейдите в меню Другие настройки > VPN.

- Нажмите меню и выберите Добавить профиль VPN.

- Откроется экран настройки нового VPN-подключения. Введите произвольное название в поле имя, например, VPN Gate и выберите тип подключения L2TP/IPSec PSK.

- На данном экране нужно ввести либо имя узла, либо IP-адреса сервера из пула открытых серверов VPN Gate http://www.vpngate.net/en/.

- Откройте список публичных серверов ретрансляции и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле “Адрес сервера” на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Введение vpn в поле «Общий ключ IPSec».

- Отметьте галочку “Показать дополнительные параметры”, если она доступна.

- В поле “Перенаправление маршрутов” введите 0.0.0.0/0. Убедитесь, что вы правильно ввели значение этого поля. В противном случае, вы не сможете установить подключение к VPN-серверу.

- После этого нажмите кнопку “Сохранить”.

Запуск VPN-подключения

- Вы можете в любое время установить новое подключение к VPN-серверу. Откройте настройки VPN, и вы увидите следующий список.

- Введите vpn в поля “Имя пользователя” и “Пароль” при первом использовании. Отметьте галочку “Сохранить учетные данные”. Нажмите кнопку Подключиться, чтобы установить VPN-подключение

- После установки VPN-подключения у соответствующей записи из списка VPN появится статус Подключено. На устройстве Android может появится уведомление об активации VPN. Нажмите по сообщению, чтобы посмотреть статус текущего подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на сайт ipinfo.io, чтобы посмотреть глобальный IP-адрес.. Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и использовать заблокированные приложения.

Настройка VPN (L2TP/IPsec) для iPhone, iPad

Данная инструкция демонстрирует, как подключиться к серверу ретрансляции VPN Gate на iPhone / iPad с помощью L2TP/IPsec VPN клиента, встроенного в iOS.

Предварительная конфигурация

- На главном экране iPhone / iPad выберите приложение Настройки.

- Выберите опцию VPN (или перейдите в меню «Основные > VPN»), затем нажмите Добавить конфигурацию VPN.

- На странице настроек выберите Тип >L2TP и добавьте название соединения в поле Описание, например «VPN Gate».

- Далее на данном экране нужно ввести либо имя узла, либо IP-адреса сервера из пула открытых серверов VPN Gate http://www.vpngate.net/en/ (для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка).

- Откройте список открытых серверов ретрансляции и выберите VPN-сервер, к которому хотите подключиться.

Важная информация

Для столбца L2TP/IPsec Windows, Mac, iPhone, Android No client required в списке серверов должна быть отмечена галочка, которая сообщает о поддержке настраиваемого протокола L2TP/IPsec.

- Скопируйте имя узла DDNS (идентификатор, который заканчивается на «.opengw.net») или IP-адрес (цифровое значение xxx.xxx.xxx.xxx) и введите его в поле Сервер на экране конфигурации.

Примечание

Рекомендуется использовать имя DDNS – его можно продолжать использовать, даже если соответствующий DDNS IP-адрес в будущем изменится. Тем не менее, в некоторых странах у вас не получиться использовать имя узла DDNS – в этом случае следует использовать IP-адрес.

- Введите vpn в поля «Учетная запись», «Пароль» и «Общий ключ», затем нажмите «Готово».

Запуск VPN-подключения

- Вы можете в любое время установить новое подключение к VPN-серверу, выбрав необходимую конфигурацию в меню настроек VPN и установив переключатель Статус в положение «Вкл».

- iOS показывает индикатор «VPN» в верхней панели, если VPN-подключение установлено.

- Перейдя в конфигурацию, вы можете получить следующую информацию: назначенный IP-адрес и время подключения.

Интернет без ограничений

Когда соединение установлено, весь сетевой трафик будет проходить через VPN-сервер. Вы также можете перейти на сайт ipinfo.io, чтобы посмотреть глобальный IP-адрес.. Вы сможете увидеть видимое из сети местоположение, которое будет отличаться от вашей фактической локации.

При подключении к VPN вы сможете посещать заблокированные веб-сайты и использовать заблокированные приложения.

Источник

Разбираемся в VPN протоколах

В последние месяцы армия пользователей VPN значительно увеличилась. И речь не о любителях обходить блокировки и посещать запрещенные сайты, а о тех, кто использует VPN для безопасной работы (да-да, удаленной работы). Это повод еще раз посмотреть на арсенал доступных протоколов и сравнить их с точки зрения безопасности.

Для начала — немного общих положений о VPN. Сценарии использования VPN могут быть разными, самые популярные их них:

- построение защищенного канала между двумя или более удаленными сегментами сети (например, между офисами в Москве и Нижнем Новгороде);

- подключение удаленного работника к корпоративной сети (теперь об этом знает почти каждый офисный сотрудник);

- виртуальное изменение местоположения с помощью услуг VPN Providers (требует наименьших телодвижений для настройки, однако весь ваш трафик будет проходить через чужой сервер).

Для реализации этих сценариев существуют различные виды VPN протоколов — для связи, для шифрования трафика и другие. И уже на основании подходящего протокола можно «строить» свое решение. Два самых известных и широко используемых протокола — OpenVPN и IPSec, а сравнительно недавно появился WireGuard, вызвавший некоторые разногласия. Есть и другие альтернативы, уже устаревшие, но вполне способные решать определенные задачи.

Преимущество того или иного протокола VPN зависит от ряда факторов и условий использования:

Устройства — разные устройства поддерживают разные протоколы.

Сеть — если определенные сервисы не доступны в вашей локации, некоторые протоколы могут не подойти. Например, есть VPN Providers, которые работают в Китае, тогда как большинство существующих провайдеров заблокированы.

Производительность — некоторые протоколы обладают бОльшей производительностью, особенно на мобильных устройствах. Другие — более удобны для использования в больших сетях.

Модель угроз — некоторые протоколы менее безопасны, чем другие, поэтому и злоумышленники могут воздействовать на них по-разному.

Итак, с общей частью закончили, теперь переходим к подробному описанию и сравнению протоколов.

Point-to-Point Tunneling Protocol (PPTP) — один из старейших VPN протоколов, используемых до сих пор, изначально был разработан компанией Microsoft.

PPTP использует два соединения — одно для управления, другое для инкапсуляции данных. Первое работает с использованием TCP, в котором порт сервера 1723. Второе работает с помощью протокола GRE, который является транспортным протоколом (то есть заменой TCP/UDP). Этот факт мешает клиентам, находящимся за NAT, установить подключение с сервером, так как для них установление подключения точка-точка не представляется возможным по умолчанию. Однако, поскольку в протоколе GRE, что использует PPTP (а именно enhanced GRE), есть заголовок Call ID, маршрутизаторы, выполняющие натирование, могут идентифицировать и сопоставить GRE трафик, идущий от клиента локальной сети к внешнему серверу и наоборот. Это дает возможность клиентам за NAT установить подключение point-to-point и пользоваться протоколом GRE. Данная технология называется VPN PassTrough. Она поддерживается большим количеством современного клиентского сетевого оборудования.

PPTP поддерживается нативно на всех версиях Windows и большинстве других операционных систем. Несмотря на относительно высокую скорость, PPTP не слишком надежен: после обрыва соединения он не восстанавливается так же быстро, как, например, OpenVPN.

В настоящее время PPTP по существу устарел и Microsoft советует пользоваться другими VPN решениями. Мы также не советуем выбирать PPTP, если для вас важна безопасность и конфиденциальность.

Конечно, если вы просто используете VPN для разблокировки контента, PPTP имеет место быть, однако, повторимся: есть более безопасные варианты, на которые стоит обратить внимание.

Secure Socket Tunneling Protocol (SSTP) — проприетарный продукт от Microsoft. Как и PPTP, SSTP не очень широко используется в индустрии VPN, но, в отличие от PPTP, у него не диагностированы серьезные проблемы с безопасностью.

SSTP отправляет трафик по SSL через TCP-порт 443. Это делает его полезным для использования в ограниченных сетевых ситуациях, например, если вам нужен VPN для Китая. Несмотря на то, что SSTP также доступен и на Linux, RouterOS и SEIL, по большей части он все равно используется Windows-системами.

С точки зрения производительности SSTP работает быстро, стабильно и безопасно. К сожалению, очень немногие VPN провайдеры поддерживают SSTP.

SSTP может выручить, если блокируются другие VPN протоколы, но опять-таки OpenVPN будет лучшим выбором (если он доступен).

IPsec

Internet Protocol Security (IPsec) — это набор протоколов для обеспечения защиты данных, передаваемых по IP-сети. В отличие от SSL, который работает на прикладном уровне, IPsec работает на сетевом уровне и может использоваться нативно со многими операционными системами, что позволяет использовать его без сторонних приложений (в отличие от OpenVPN).

IPsec стал очень популярным протоколом для использования в паре с L2TP или IKEv2, о чем мы поговорим ниже.

IPsec шифрует весь IP-пакет, используя:

- Authentication Header (AH), который ставит цифровую подпись на каждом пакете;

- Encapsulating Security Protocol (ESP), который обеспечивает конфиденциальность, целостность и аутентификацию пакета при передаче.

Обсуждение IPsec было бы неполным без упоминания утечки презентации Агентства Национальной Безопасности США, в которой обсуждаются протоколы IPsec (L2TP и IKE). Трудно прийти к однозначным выводам на основании расплывчатых ссылок в этой презентации, но если модель угроз для вашей системы включает целевое наблюдение со стороны любопытных зарубежных коллег, это повод рассмотреть другие варианты. И все же протоколы IPsec еще считаются безопасными, если они реализованы должным образом.

Теперь мы рассмотрим, как IPsec используется в паре с L2TP и IKEv2.

L2TP/IPsec

Layer 2 Tunneling Protocol (L2TP) был впервые предложен в 1999 году в качестве обновления протоколов L2F (Cisco) и PPTP (Microsoft). Поскольку L2TP сам по себе не обеспечивает шифрование или аутентификацию, часто с ним используется IPsec. L2TP в паре с IPsec поддерживается многими операционными системами, стандартизирован в RFC 3193.

L2TP/IPsec считается безопасным и не имеет серьезных выявленных проблем (гораздо безопаснее, чем PPTP). L2TP/IPsec может использовать шифрование 3DES или AES, хотя, учитывая, что 3DES в настоящее время считается слабым шифром, он используется редко.

У протокола L2TP иногда возникают проблемы из-за использования по умолчанию UDP-порта 500, который, как известно, блокируется некоторыми брандмауэрами.

Протокол L2TP/IPsec позволяет обеспечить высокую безопасность передаваемых данных, прост в настройке и поддерживается всеми современными операционными системами. Однако L2TP/IPsec инкапсулирует передаваемые данные дважды, что делает его менее эффективным и более медленным, чем другие VPN-протоколы.

IKEv2/IPsec

Internet Key Exchange version 2 (IKEv2) является протоколом IPsec, используемым для выполнения взаимной аутентификации, создания и обслуживания Security Associations (SA), стандартизован в RFC 7296. Так же защищен IPsec, как и L2TP, что может говорить об их одинаковом уровне безопасности. Хотя IKEv2 был разработан Microsoft совместно с Cisco, существуют реализации протокола с открытым исходным кодом (например, OpenIKEv2, Openswan и strongSwan).

Благодаря поддержке Mobility and Multi-homing Protocol (MOBIKE) IKEv2 очень устойчив к смене сетей. Это делает IKEv2 отличным выбором для пользователей смартфонов, которые регулярно переключаются между домашним Wi-Fi и мобильным соединением или перемещаются между точками доступа.

IKEv2/IPsec может использовать ряд различных криптографических алгоритмов, включая AES, Blowfish и Camellia, в том числе с 256-битными ключами.

IKEv2 поддерживает Perfect Forward Secrecy.

Во многих случаях IKEv2 быстрее OpenVPN, так как он менее ресурсоемкий. С точки зрения производительности IKEv2 может быть лучшим вариантом для мобильных пользователей, потому как он хорошо переустанавливает соединения. IKEv2 нативно поддерживается на Windows 7+, Mac OS 10.11+, iOS, а также на некоторых Android-устройствах.

OpenVPN

OpenVPN — это универсальный протокол VPN с открытым исходным кодом, разработанный компанией OpenVPN Technologies. На сегодняшний день это, пожалуй, самый популярный протокол VPN. Будучи открытым стандартом, он прошел не одну независимую экспертизу безопасности.

В большинстве ситуаций, когда нужно подключение через VPN, скорее всего подойдет OpenVPN. Он стабилен и предлагает хорошую скорость передачи данных. OpenVPN использует стандартные протоколы TCP и UDP и это позволяет ему стать альтернативой IPsec тогда, когда провайдер блокирует некоторые протоколы VPN.

Для работы OpenVPN нужно специальное клиентское программное обеспечение, а не то, которое работает из коробки. Большинство VPN-сервисов создают свои приложения для работы с OpenVPN, которые можно использовать в разных операционных системах и устройствах. Протокол может работать на любом из портов TCP и UPD и может использоваться на всех основных платформах через сторонние клиенты: Windows, Mac OS, Linux, Apple iOS, Android.

Но если он не подходит для вашей ситуации, стоит обратить внимание на альтернативные решения.

WireGuard

Самый новый и неизведанный протокол VPN — WireGuard. Позиционируется разработчиками как замена IPsec и OpenVPN для большинства случаев их использования, будучи при этом более безопасным, более производительным и простым в использовании.

Все IP-пакеты, приходящие на WireGuard интерфейс, инкапсулируются в UDP и безопасно доставляются другим пирам. WireGuard использует современную криптографию:

- Curve25519 для обмена ключами,

- ChaCha20 для шифрования,

- Poly1305 для аутентификации данных,

- SipHash для ключей хеш-таблицы,

- BLAKE2 для хеширования.

Код WireGuard выглядит куда скромнее и проще, чем код OpenVPN, в результате чего его проще исследовать на уязвимости (4 тысячи строк кода против нескольких сотен тысяч). Также многие отмечают, что его гораздо легче развернуть и настроить.

Результаты тестов производительности можно увидеть на официальном сайте (как не сложно догадаться, они хороши). Стоит отметить, что лучшие результаты WireGuard покажет на Linux системах, т.к. там он реализован в виде модуля ядра.

Совсем недавно был представлен WireGuard 1.0.0, который отметил собой поставку компонентов WireGuard в основном составе ядра Linux 5.6. Включенный в состав ядра Linux код прошел дополнительный аудит безопасности, выполненный независимой фирмой, который не выявил каких-либо проблем. Для многих это отличные новости, но сможет ли WireGuard стать достойной заменой IPsec и OpenVPN покажет время и независимые исследования безопасности.

Мы постарались охарактеризовать самые популярные VPN протоколы, надеемся, обзор был для вас полезен. В качестве резюме приводим сравнительную таблицу, где еще раз обозначены важные, на наш взгляд, показатели.

| PPTP | SSTP | L2TP/IPsec | IKEv2/IPsec | OpenVPN | WireGuard | |

|---|---|---|---|---|---|---|

| Компания-разработчик | Microsoft | Microsoft | L2TP — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | IKEv2 — совместная разработка Cisco и Microsoft, IPsec — The Internet Engineering Task Force | OpenVPN Technologies | Jason A. Donenfeld |

| Лицензия | Proprietary | Proprietary | Proprietary | Proprietary, но существуют реализации протокола с открытым исходным кодом | GNU GPL | GNU GPL |

| Развертывание | Windows, macOS, iOS, некоторое время GNU/Linux. Работает “из коробки”, не требуя установки дополнительного ПО | Windows. Работает “из коробки”, не требуя установки дополнительного ПО | Windows,Mac OS X, Linux, iOS, Android. Многие ОС (включая Windows 2000/XP +, Mac OS 10.3+) имеют встроенную поддержку, нет необходимости ставить дополнительное ПО | Windows 7+, macOS 10.11+ и большинство мобильных ОС имеют встроенную поддержку | Windows, Mac OS, GNU/Linux, Apple iOS, Android и маршрутизаторы. Необходима установка специализированного ПО, поддерживающего работу с данным протоколом | Windows, Mac OS, GNU/Linux, Apple iOS, Android. Установить сам WireGuard, а затем настроить по руководству |

| Шифрование | Использует Microsoft Point-to-Point Encryption (MPPE), который реализует RSA RC4 с максимум 128-битными сеансовыми ключами | SSL (шифруются все части, кроме TCP- и SSL-заголовков) | 3DES или AES | Реализует большое количество криптографических алгоритмов, включая AES, Blowfish, Camellia | Использует библиотеку OpenSSL (реализует большинство популярных криптографических стандартов) | Обмен ключами по 1-RTT, Curve25519 для ECDH, RFC7539 для ChaCha20 и Poly1305 для аутентификационного шифрования, и BLAKE2s для хеширования |

| Порты | TCP-порт 1723 | TCP-порт 443 | UDP-порт 500 для первонач. обмена ключами и UDP-порт 1701 для начальной конфигурации L2TP, UDP-порт 5500 для обхода NAT | UDP-порт 500 для первоначального обмена ключами, а UDP-порт 4500 — для обхода NAT | Любой UDP- или TCP-порт | Любой UDP-порт |

| Недостатки безопасности | Обладает серьезными уязвимостями. MSCHAP-v2 уязвим для атаки по словарю, а алгоритм RC4 подвергается атаке Bit-flipping | Серьезных недостатков безопасности не было выявлено | 3DES уязвим для Meet-in-the-middle и Sweet32, но AES не имеет известных уязвимостей. Однако есть мнение, что стандарт IPsec скомпрометирован АНБ США | Не удалось найти информации об имеющихся недостатках безопасности, кроме инцидента с утечкой докладов АНБ касательно IPsec | Серьезных недостатков безопасности не было выявлено | Серьезных недостатков безопасности не было выявлено |

Материал подготовлен совместно с veneramuholovka

Источник