- Отставить панику: сотни миллионов старых смартфонов Android не потеряют доступ к сайтам в сети

- Сертификаты Let’s Encrypt продолжат действовать ещё три года

- Проблема Lets Encrypt

- В чем суть проблемы

- Как проверить сертификат

- Оценка масштаба проблемы

- Оценка в Яндекс.Метрике

- Оценка в Google Analytics

- Что мы получили

- Как решить проблему

- Extending Android Device Compatibility for Let’s Encrypt Certificates

- Let’s Encrypt предложила вариант продления срока службы своих сертификатов в старых версиях Android

Отставить панику: сотни миллионов старых смартфонов Android не потеряют доступ к сайтам в сети

Сертификаты Let’s Encrypt продолжат действовать ещё три года

Организация ISRG (Internet Security Research Group), стоящая за проектом Let’s Encrypt, объявила хорошую новость для пользователей смартфонов и других устройств со старыми версиями операционной системы Android.

В ноябре в сети вызвали нешуточный переполох новости о том, что срок действия сертификатов безопасности Let’s Encrypt истечёт в 2021 году для устройств на основе Android 7.1.1 Nougat и более ранних версий ОС.

Сертификаты Let’s Encrypt используются примерно на 30% доменов, а доля Android 7.1.1 Nougat и более ранних версий ОС всё ещё заметная. Когда Google в последний раз публиковала статистику, а это было в апреле 2020 года, доля таких устройств в Google Play составляла аж 33,8%. В результате, в сентябре 2021 года у сотен миллионов пользователей Android появились бы серьёзные сложности с просмотром солидной доли сайтов в сети.

Как объявил теперь Центр сертификации, разработчики нашли решение, как сохранить таким устройствам возможность доступа к сайтам с сертификатами Let’s Encrypt ещё на три года. Организация IdenTrust, из-за истечения срока перекрёстного соглашения с которой и возникли изначальные проблемы, согласилась продлить действие соглашения вплоть до 2024 года. В результате, у пользователей Android 7.1.1 Nougat и более ранних версий Android есть достаточно времени, чтобы поразмыслить, не хотят ли они обновить ОС или сами устройства.

Источник

Проблема Lets Encrypt

Несколько недель назад, 6 ноября 2020 стало известно что SSL-сертификаты, выданные Let’s Encrypt перестанут работать для пользователей Android 7.1 (Nougat) и более ранних версий (Marshmallow, Lollipop, KitKat, JellyBean и IceCream Sandwich). Это значит что часть аудитории сайта будут видеть такое окно при входе:

К слову, сайтов в зоне .RU с таким сертификатом около 70%. А пользователей с такими версиями Android в Google Play около 33,8%.

Давайте разберемся как оценить масштаб проблемы для своего сайта и какие пути её решения есть.

В чем суть проблемы

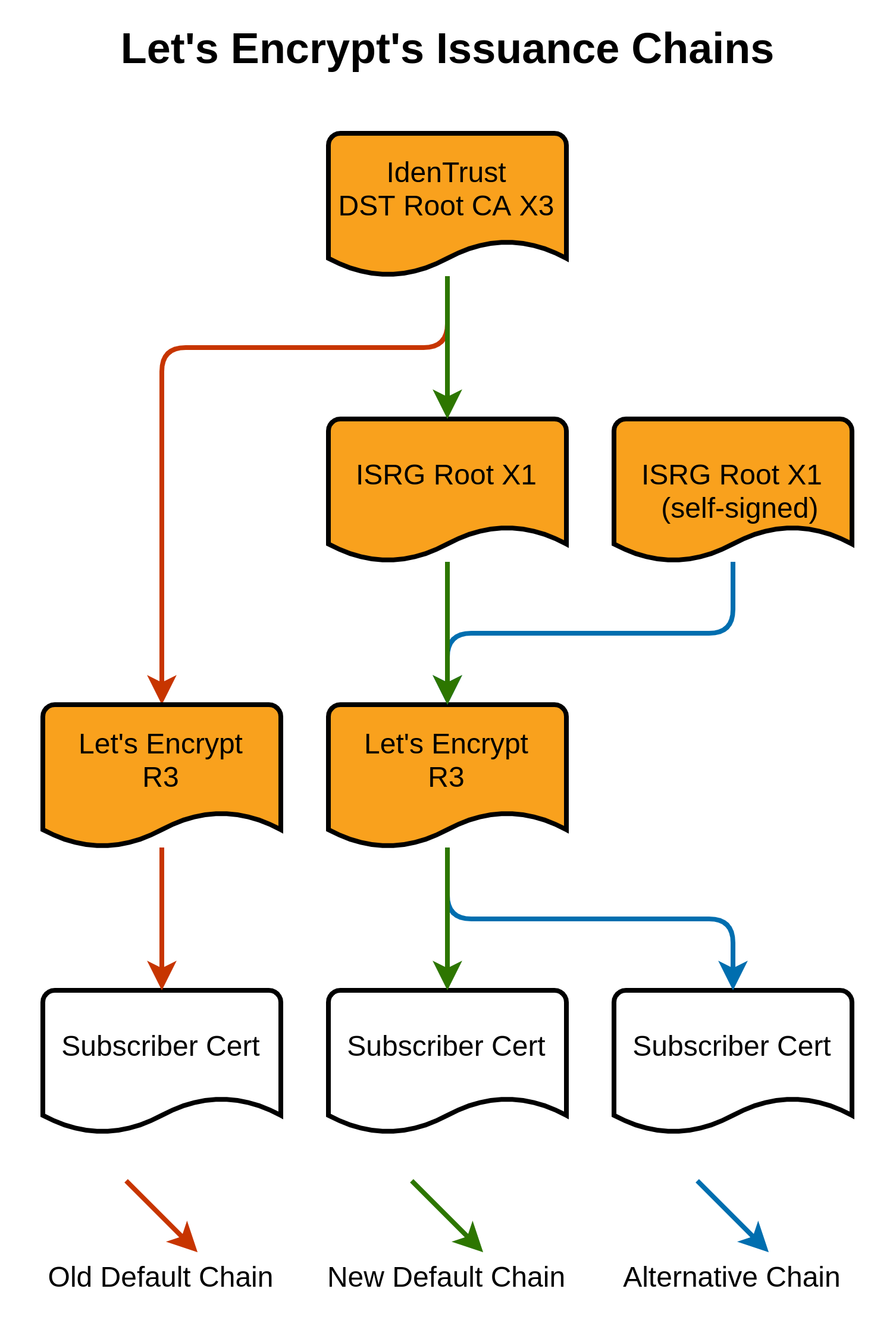

При создании центра сертификации Let’s Encrypt было принято решение запросить у другого центра сертификации (IdenTrust) перекрестную подпись. Это было нужно чтобы сертификаты сразу начинали пользоваться доверием со стороны большинства операционных систем и браузеров, иначе получение доверия с их стороны заняло бы годы.

Благодаря использованию корневого сертификата «DST Root X3» от IdenTrust сертификаты компании сразу получили поддержку у Windows, Firefox, macOS, Android, iOS и множества дистрибутивов Linux. Параллельно с этим Let’s Encrypt решили зарегистрировать свой сертификат «ISRG Root X1» чтобы основные платформы начали ему доверять.

Срок действия сертификата «DST Root X3» истекает 1 сентября 2021 года, но Let’s Encrypt решили отказаться от дальнейшего использования перекрестной подписи в пользу своего корневого сертификата.

У нового корневого сертификата есть проблемы совместимости. Программное обеспечение, которое не обновлялось с 2016 года (когда новый сертификат получил широкую поддержку) по-прежнему не доверяет «ISRG Root X1». Например, сюда входят устройства на базе Android до 7.1.1.

Как проверить сертификат

Проверить сертификат можно с помощью онлайн-сервиса https://www.sslshopper.com/ssl-checker.html. Для этого указываем в поле ввода на странице адрес вашего сайта:

Если в результате у одной из зеленых галочек видим строку «The certificate was issued by Let’s Encrypt.», то вам не повезло. Ваш сайт использует сертификат Let’s Encrypt.

Также можно проверить вручную, через тот же Google Chrome. Для этого перейдя на проверяемый сайт нажмите на иконку замочка слева от адреса сайта в адресной строке браузера. В появившемся списке выберите сертификат.

Если в открывшемся окне в поле «Кем выдан» указано «Let’s Encrypt Authority X3», то проблема коснется и вашего сайта.

Оценка масштаба проблемы

Проблемы в большей степени возникнут с пользователями которые будут переходить по небрендовым поисковым запросам (и контекстной рекламе). То есть с той аудиторией, которая не искала именно ваш сайт.

Не стоит ориентироваться на какие-то общие показатели доли устройств Android 7.1 (и более ранних версий), гораздо правильнее вычислить эту долю для текущей аудитории вашего сайта.

Оценка в Яндекс.Метрике

Для расчёта через Метрику заходим в её отчёт «Источники, сводка» (1), выбираем период в несколько месяцев (2) и добавляем фильтрацию по визиту (3). В фильтрации переход в раздел «Технологии» (4), а затем в подраздел «Операционные системы» (5). Раскрываем список версий операционной системы Google Android (6), выбираем все те что вышли ранее 7.1 (включительно), нажимаем применить (7).

Теперь нажимаем «Сравнить сегменты» и выбираем пункт «С сегментом, заданным вручную». Смотрим какие данные получились у источника «Переходы из поисковых систем». В моём примере вышло 2 218 и 19 554.

Делим первое на второе и получаем 11,34%. Примерно столько процентов аудитории сайта можно потерять, если продолжить использовать сертификат Let’s Encrypt.

Оценка в Google Analytics

При расчете через Google Analytics (если вы не обновили его до 4 версии) нам нужно зайти в «Источники трафика» (1) — «Весь трафик» (2) — «Источник/канал» (3). Далее — в верхнем правом углу выбираем нужные даты (например, несколько последних месяцев).

Создаем сегмент (4), в источниках трафика (5) выбираем фильтрацию по сеансам (6) и для вводим «organic» в поле «Канал» (7), при типе соответствия «содержит».

Называем сегмент «Поисковый трафик». Теперь нам нужно создать сегмент поискового трафика пользователей старых версий Android, для этого создаем второй сегмент повторяя все предыдущие шаги, назовем второй сегмент «Поисковый трафик не доверяющий Let’s Encrypt».

Следующим этапом переходим в настройки сегмента «Условия» (1) и добавляем два фильтра по сеансам:

- «Операционная система» содержит «Android» (2);

- «Версия операционной системы» не соответствует регулярному выражению «$8|$9|$10|$11|$12» (3).

Сохраняем сегмент. Применяем для представления сегмент с поисковым трафиком (1) и сегмент с поисковым трафиком не доверяющим Let’s Encrypt (2). В таблице с данными берем общее количество сеансов для каждого сегмента (3) и делим меньшее число на большее. В моём случае получилось 47,75%.

Что мы получили

Теперь мы поняли какая доля устройств может получить предупреждение при входе на сайт. Если ваш трафик в основном брендовый, то вряд ли что-то сильно изменится. Но, если вы занимаетесь SEO и значимая часть трафика идёт по небрендовым запросам, задумайтесь готовы ли вы потерять этих пользователей или нужно решать проблему.

Как решить проблему

Итак, вы решили что не готовы терять эту часть пользователей и портить свои результаты в SEO. Теперь вам нужно сменить свой SSL-сертификат на новый. Можно попробовать поискать бесплатные SSL-сертификаты (обращайте внимание на срок действия сертификата и количество его бесплатных продлений), либо взять платный (но без лишнего геморроя). Популярные центры сертификации с платными SSL-сертификатами: Comodo, Thawte и RapidSSL. Не забывайте что сертификаты чаще всего даются на год, а значит слишком рано покупать их невыгодно (но стоит поставить себе до сентября 2021 событие в календаре, увидев которое вы смените свой сертификат).

Кстати, у меня все свои сайты работают на Let’s Encrypt. И менять я сертификаты не собираюсь. Дело в том, что по отдельности каждый сайт не приносит большого дохода, а значит покупка для каждого из них своего SSL сделает их менее прибыльными.

А вы используете Let’s Encrypt? Если да, то планируете менять сертификат?

Источник

Extending Android Device Compatibility for Let’s Encrypt Certificates

Dec 21, 2020 • Josh Aas and Aaron Gable

Please visit [this post] (https://community.letsencrypt.org/t/production-chain-changes/150739) on our community forum for the latest information about chain changes as some information about the changes and dates in this blog post are outdated.

We’re happy to announce that we have developed a way for older Android devices to retain their ability to visit sites that use Let’s Encrypt certificates after our cross-signed intermediates expire. We are no longer planning any changes in January that may cause compatibility issues for Let’s Encrypt subscribers.

A recurring theme in our posts about our upcoming chain switch has been our concern over the effects on users of Android operating systems prior to 7.1.1, whose devices don’t trust our ISRG Root X1. Thanks to some innovative thinking from our community and our wonderful partners at IdenTrust, we now have a solution that allows us to maintain wide compatibility. Critical to our mission as a nonprofit is to help create a more secure and privacy-respecting Web for as many people as possible. This work brings us closer to that goal.

IdenTrust has agreed to issue a 3-year cross-sign for our ISRG Root X1 from their DST Root CA X3. The new cross-sign will be somewhat novel because it extends beyond the expiration of DST Root CA X3. This solution works because Android intentionally does not enforce the expiration dates of certificates used as trust anchors. ISRG and IdenTrust reached out to our auditors and root programs to review this plan and ensure there weren’t any compliance concerns.

As such, we will be able to provide subscribers with a chain which contains both ISRG Root X1 and DST Root CA X3, ensuring uninterrupted service to all users and avoiding the potential breakage we have been concerned about.

We will not be performing our previously-planned chain switch on January 11th, 2021. Instead, we will be switching to provide this new chain by default in late January or early February. The transition should have no impact on Let’s Encrypt subscribers, much like our switch to our R3 intermediate earlier this month.

Some additional technical details follow.

I’m an ACME client developer, what do I need to do? If your client handled the X3 to R3 transition smoothly, then you shouldn’t need to take action. Ensure that your client correctly uses the intermediate certificate provided by the ACME API at the end of issuance, and doesn’t retrieve intermediates by other means (e.g. hardcoding them, reusing what is on disk already, or fetching from AIA URLs).

I’m a Let’s Encrypt subscriber, what do I need to do? In the vast majority of cases, nothing. If you want to double check, please ensure that your ACME client is up-to-date.

I use an old Android device, what do I need to do? Nothing! We’re trying to ensure that this change is completely invisible to end-users.

What exactly is changing? Today, when a subscriber fetches their certificate from our API, we provide the following chain by default: Subscriber Certificate

Источник

Let’s Encrypt предложила вариант продления срока службы своих сертификатов в старых версиях Android

Согласно официальной статистике Google, 33,8% активных пользователей Android используют более ранние версии. Это примерно 845 млн человек.

Теперь Let’s Encrypt объявил, что нашел решение, которое позволит старым смартфонам Android работать, продолжая использовать просроченный сертификат от IdenTrust. В центре сертификации пояснили, что IdenTrust согласился выпустить трехлетнюю перекрестную подпись для Let’s Encrypt ISRG X1 и их собственного корневого центра сертификации DST X3. Решение будет работать благодаря тому, что в Android не обеспечивается соблюдение сроков истечения действия сертификатов доверия. ISRG и IdenTrust уже обратились к аудиторам, чтобы убедиться в отсутствии проблем.

Срок действия самоподписанного сертификата, который представляет собой пару ключей DST Root CA X3, истекает. Но корневые хранилища браузера и ОС не содержат сертификатов как таковых, а включают якоря доверия и стандарты для проверки. Android намеренно решил не использовать поле notAfter для якорей доверия. ISRG Root X1 не был добавлен в старые доверенные хранилища Android, а DST Root CA X3 не был удален. То есть, он может без проблем выдать перекрестную подпись, срок действия которой превышает срок действия его собственного самоподписанного сертификата.

Let’s Encrypt начнет предоставлять сертификаты ISRG Root X1 и DST Root CA X3, которые обеспечат «бесперебойное обслуживание всех пользователей и предотвратят потенциальные сбои».

Таки образом, ранее запланированная отмена режима перекрестной подписи начнется 11 января 2021 года. Одновременно пользователям предоставят новую цепочку по умолчанию. Срок действия новой перекрестной подписи истекает в начале 2024 года.

Ранее пользователям предлагали другой вариант решения проблемы. Они могли установить Firefox, который использует собственное хранилище сертификатов. Однако этот шаг решал проблему браузеров, но не клиентов или функций.

Обновление пользовательской версии Android также доступно не всем, так как производители прекращают поддержку смартфонов, как правило, через три года после выпуска.

Источник