- Mikrotik l2tp server android client

- L2TP/IPsec между mikrotik и Android/IOS

- shaposhnikoff / gist:70bd00800546ed43cb2df1d7ceb20805

- WizzycomNET

- Just another WordPress site. But it’s mine !!

- Mikrotik L2TP/IPsec VPN and android device as client

- 10 thoughts on “ Mikrotik L2TP/IPsec VPN and android device as client ”

- Инструкции по настройке MikroTik

- Настройка MikroTik VPN L2TP сервер, удаленное подключение

- Нужна настройка MikroTik VPN L2TP?

- Настройка MikroTik VPN сервера L2TP

- Для удаленного доступа сотрудников

- Объединение офисов

- Добавление новой подсети

- Настройка VPN сервера L2TP(на сервере)

- Активация VPN сервера L2TP

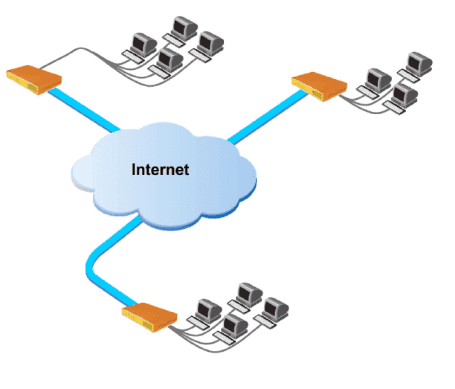

- Создание учётной записи для VPN клиента

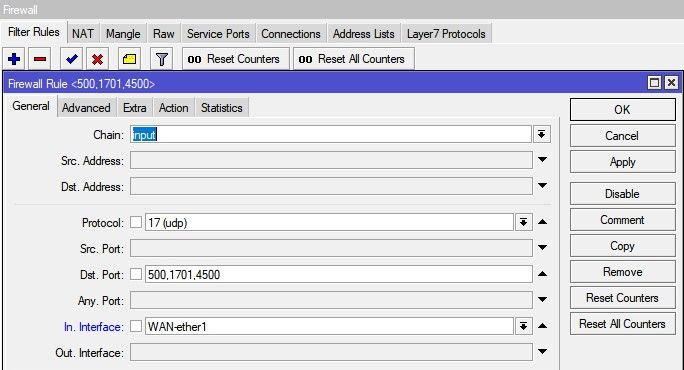

- Разрешение FireWall для подключения VPN клиентов

- Настройка интернета для VPN клиентов L2TP в MikroTik

- Нужна настройка MikroTik?

- VPN подключение L2TP между двумя MikroTik-ами, объединение офисов

- Настройки L2TP клиента(на клиенте)

- Настройка маршрутизации со стороны VPN сервера

- Настройка маршрутизации со стороны VPN клиента

- Создание VPN подключения L2TP Windows

- adminse

- 22 комментариев к статье “Настройка MikroTik VPN L2TP сервер, удаленное подключение”

Mikrotik l2tp server android client

Бесплатный чек-лист

по настройке RouterOS

на 28 пунктов

L2TP/IPsec между mikrotik и Android/IOS

У меня работает. Вы видимо не правильный алгоритм шифрования указали. Телефон и рутер не могут пройти к согласию. У меня шифрование aes-265, а хэш считается через sha1. Там в логе поглядите, рутер пишет, что ему предлагает телефон и что у него есть.

Привет.

Вот моя конфига. Работает нормально android, windows.

Есть wan интерфейс на нём белый IP.

Есть local интерфейс 192.168.1.1

VPN L2TP IPSEC

/interface l2tp-server server set default-profile=default enabled=yes

/ip pool add name=l2tp_pool ranges=192.168.1.150-192.168.1.200

/ppp profile add name=l2tp change-tcp-mss=yes local-address=192.168.1.1 only-one=default remote-address=l2tp_pool use-compression=default use-encryption=yes use-mpls=default use-vj-compression=default

/ppp secret add name=user1 password=P@ssw0rd service=l2tp profile=l2tp

/ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key secret=»SecretKey» exchange-mode=main-l2tp send-initial-contact=yes nat-traversal=yes proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des dh-group=modp1024 generate-policy=port-override lifetime=»1d 00:00:00″ dpd-interval=120 dpd-maximum-failures=5

ip ipsec proposal set default auth-algorithms=sha1 enc-algorithms=3des,aes-256 lifetime=30m pfs-group=modp1024

/interface ethernet set local arp=proxy-arp

Источник

shaposhnikoff / gist:70bd00800546ed43cb2df1d7ceb20805

This file contains bidirectional Unicode text that may be interpreted or compiled differently than what appears below. To review, open the file in an editor that reveals hidden Unicode characters. Learn more about bidirectional Unicode characters

| Title: Настройка сервера VPN L2TP/IPSec на Mikrotik RoutersOS |

| Date: 2013-05-31 17:25 |

| Category: Mikrotik |

| Tags: mikrotik, vpn |

| Slug: mikrotik-lt2p-vpn |

| Summary: Краткое описание настройки сервера VPN L2TP/IPSec на Mikrotik RoutersOS c возможностью подключения с помощью встроенных VPN клиентов Windows 7, Mac OS X и IOS. |

|  |

| **Замечение:** Если несколько клиентов находятся за NAT, то только одно L2TP/IPSec соединение может быть установлено. |

| ## Базовая настройка |

| «` |

| /ip address |

| add address=91.219.55.10/24 interface=ether1 |

| add address=10.20.0.1/24 interface=ether2 |

| /ip route |

| add gateway=91.219.55.1 |

| /ip firewall nat |

| add chain=srcnat action=masquerade out-interface=ether1 |

| /ip dns |

| set allow-remote-requests=yes servers=91.219.55.1,8.8.8.8 |

| /ip pool |

| add name=lan_dhcp ranges=10.20.0.100-10.20.0.199 |

| /ip dhcp-server |

| add name=lan_dhcp address-pool=lan_dhcp interface=ether2 disabled=no |

| /ip dhcp-server network |

| add address=10.20.0.0/24 dns-server=10.20.0.1 gateway=10.20.0.1 |

| «` |

| ## Настройка L2TP |

| Создадим еще один пул IP адресов из той-же подсети, который будет использоваться для VPN клиентов: |

| «` |

| /ip pool add name=lan_vpn ranges=10.20.0.200-10.20.0.254 |

| «` |

| Создайте новый PPP профиль: |

| «` |

| /ppp profile add name=l2tp-vpn-lan local-address=10.20.0.1 \ |

| remote-address=lan-vpn dns-server=10.20.0.1 |

| «` |

| Включите L2TP сервер. Для наших целей достаточно только метода аутентификации *mschap2*. |

| «` |

| /interface l2tp-server server set enabled=yes authentication=mschap2 \ |

| default-profile=l2tp-vpn-lan |

| «` |

| Создайте пользователя: |

| «` |

| /ppp secret add name=userlogin password=userpassword service=l2tp \ |

| profile=l2tp-vpn-lan |

| «` |

| ## Настройка IPSec |

| Созадем ipsec peer: |

| «` |

| /ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key \ |

| secret=»shared_password_key» exchange-mode=main-l2tp send-initial-contact=yes \ |

| nat-traversal=yes proposal-check=obey hash-algorithm=sha1 \ |

| enc-algorithm=3des dh-group=modp1024 generate-policy=yes \ |

| lifetime=»1d 00:00:00″ dpd-interval=120 dpd-maximum-failures=5 |

| «` |

| Некоторые разъяснения: |

| * «address=0.0.0.0/0« — разрешаем подключение с любого IP адреса; |

| * «auth-method=pre-shared-key« — аутентификация компьютера с помощью общего ключа; |

| * «secret=»shared_password_key»« — пароль общего ключа; |

| Созадем ipsec proposal |

| «` |

| /ip ipsec proposal set default auth-algorithms=sha1 \ |

| enc-algorithms=3des,aes-256 lifetime=30m pfs-group= |

| «` |

| ## Включение Proxy-ARP |

| Поскольку компьютеры в локальной сети и удаленные клиенты используют IP адреса из одной и той же подсети, необходимо включить proxy-arp на интерфейсе подключенном к локальной сети. В нашем примере это «ether2«: |

| «` |

| /interface ethernet |

| set ether2 arp=proxy-arp |

| «` |

You can’t perform that action at this time.

You signed in with another tab or window. Reload to refresh your session. You signed out in another tab or window. Reload to refresh your session.

Источник

WizzycomNET

Just another WordPress site. But it’s mine !!

Mikrotik L2TP/IPsec VPN and android device as client

Mikrotik should have a real internet IP to a certain interface. If it is located behind nat, the modem that provides internet access should be able to forward ipsec-esp packages. If your mikrotik is behind an internet modem that does not forward ipsec-esp, then you should stop here.

Your android smart phone must be in version 4 or newer in order to support L2TP/IPsec. The android client supports the following :

Authentication algorithm : sha1

Encryption algorithm : 3des

Diffie-Hellman : Group2 (modp1024)

Let’s start by creating a PPP Profile on mikrotik.

On local-address= we assing an IP address that will appear as the default gateway for the VPN clients. A good hint is to find a network that it is not used. Then we have to activate the L2TP server of the mikrotik and bind it with a PPP Profile.

Once the the L2TP server is activated , we have to define the peering of IPSec and also the default ipsec policy. WARNING : On newer RouterOS versions, generate-policy set to yes is not supported. On this case just use generate-policy=port-override

On secret = you should define the pre-shared key that must match the pre-shared key of the client (android phone). After we defined the peering, we must make some changes on the default ipsec proposal.

To complete the configuration, we need to add a user.

On user= we define the user name and the user password on password=. On remote-address= we define the desired IP address that will be assigned to the client.

If our mikrotik has real internet IP to an interface and we have enabled firewalling, we must allow the UDP ports : 500, UDP: 1701, UDP: 4500 and Protocol 50: ipsec-esp

For the android client, we must set the following :

Name : Home VPN

Type : L2TP/IPSec PSK

Server address : real ip address of mikrotik

IPSec pre-shared key : the value that you set as secret=

10 thoughts on “ Mikrotik L2TP/IPsec VPN and android device as client ”

Good manual, thaks for that. Can you please help, why when i run packet sniffer, I see only UDP packets, not ipsec? I have other ipsec site to site connection on the same mikrotik, on site2site I see ipsec. Are there any ideas?

set default auth-algorithms=sha1 enc-algorithms=3des pfs-group=modp1024

I get “syntax error (line 1 column 5)” and the “d” in default is highlighted. As I can see, there’s no such command. Version 6.41

The command was ip ipsec proposal set default auth-algorithms=sha1 enc-algorithms=3des pfs-group=modp1024. I just made the corrections needed on the guide

I did all that and in the log I have:

dec/05 00:36:46 ipsec,info respond new phase 1 (Identity Protection): 95.140.124.22

3[500]192.168.28.116[500]

dec/05 00:36:47 ipsec,info ISAKMP-SA established 95.140.124.223[500]-192.168.28.116

[500] spi:a1d96c2fe8700d38:4417360f28e8ed27

dec/05 00:36:48 l2tp,info first L2TP UDP packet received from 192.168.28.116

and after that… nothing. Phone just say unsuccessful

Which mikrotik version are you using . Is there any logging for phase 2 ?

My setup is freezeing in the same state.

But there additional 2 errors

192.167.90.132 (my remore ip) failed to pre-process ph2 packet

192.167.90.13 peer sent packet for dead phase2

There might a bug in ipsec. It was referred in the past in versions 6.38.5 and 6.39.3. I will need some time to make some tests. But you can try downgrading to 6.37

Ok I have made some changes on the guide. I have tested it with version 6.41.1.

Please apply the following commands and let me know of the outcome :

/ip ipsec policy set [ find default=yes ] src-address=0.0.0.0/0 dst-address=0.0.0.0/0 protocol=all proposal=default template=yes

/ip ipsec proposal set default auth-algorithms=sha1 enc-algorithms=3des pfs-group=modp1024

Don’t forget to change the field secret on the following command. this field must match with the value preshared key (PSK) on your client device

/ip ipsec peer add address=0.0.0.0/0 port=500 auth-method=pre-shared-key secret=123456 exchange-mode=main-l2tp send-initial-contact=no nat-traversal=yes proposal-check=obey hash-algorithm=sha1 enc-algorithm=3des dh-group=modp1024 generate-policy=port-override

Источник

Инструкции по настройке MikroTik

Настройка MikroTik VPN L2TP сервер, удаленное подключение

В инструкции будет рассмотрена по настройка L2TP VPN сервера: удаленное подключение через VPN клиент типа L2TP+IpSec и настройка VPN туннеля между двумя роутерами MikroTik. VPN клиентом может выступать любое устройство со статическим(белым) или динамическим(серым) IP.

Нужна настройка MikroTik VPN L2TP?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

Настройка MikroTik VPN сервера L2TP

VPN сервер популярное средство для удаленного подключения одного ПК(или 100 ПК) к центральному узлу. Реализация такого сервиса есть масса, но на MikroTik работает быстро и без инцидентов по недоступности. В примере приведен случай L2TP как более защищенного средства для передачи трафика.

Для удаленного доступа сотрудников

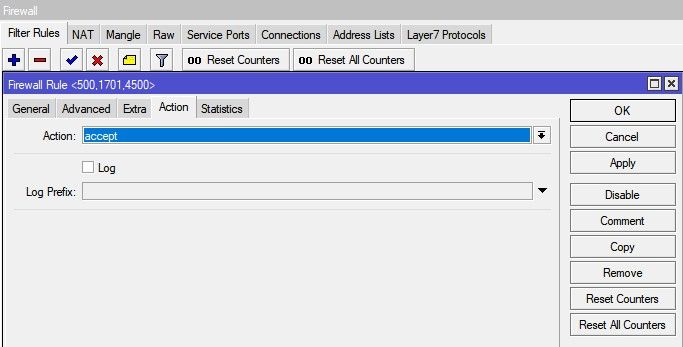

Объединение офисов

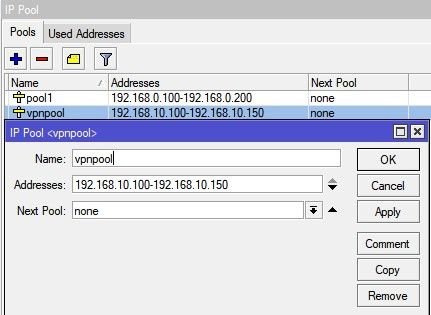

Для VPN клиентов лучше создать отдельную подсеть, это добавит больше возможностей в ограничении доступа между VPN клиентами и локальной сетью, а также в самой маршрутизации.

Добавление новой подсети

Настройка находится IP→Pool

Настройка VPN сервера L2TP(на сервере)

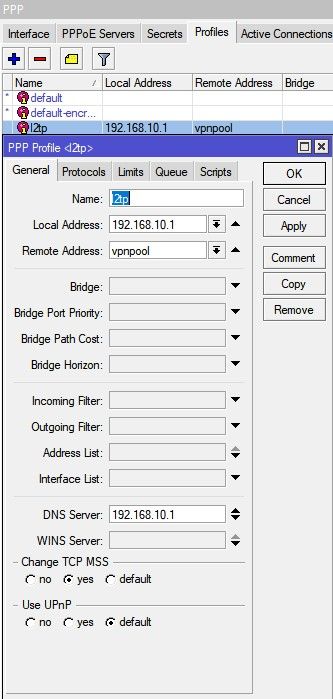

Настройка находится PPP→Profile

Предварительно нужно задать сетевые параметры для VPN клиентов

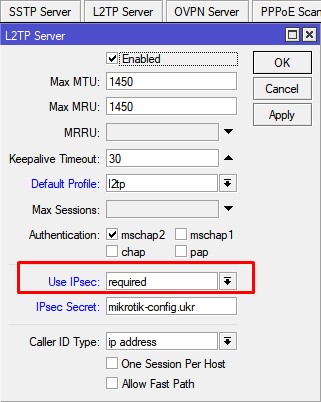

Активация VPN сервера L2TP

Настройка находится PPP→Interface→L2TP Server

Use-ipsec=required принудит vpn клиента к обязательному использованию IpSec;

Use-ipsec=yes(по умолчанию) проставляет выбор vpn клиенту в использовании IpSec, т.е. может не использоваться.

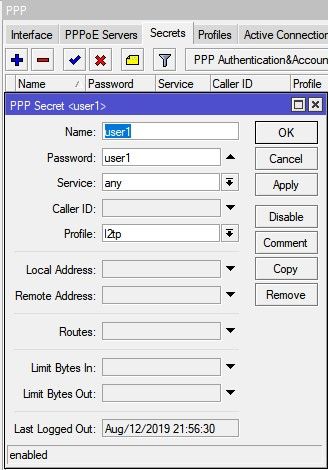

Создание учётной записи для VPN клиента

Этой учётной записью будет пользоваться VPN клиент для удаленного подключения к VPN серверу.

Настройка находится PPP→Interface→Secrets

Разрешение FireWall для подключения VPN клиентов

Настройка находится IP→Firewall

Настройка интернета для VPN клиентов L2TP в MikroTik

Этот вопрос будет вынесен за рамки данной статьи, т.к. относится с дополнительным сервисам для VPN клиентов. Таких сервисов может быть множество и все они имеют индивидуальных характер(для тех кто ищет: нужно настроить и разрешить DNS запросы и Masquerade).

Нужна настройка MikroTik?

Настройка сервисов на маршрутизаторах MikroTik: подключение интернета, DHCP, brige, VLAN, WiFi, Capsman, VPN, IpSec, PPTP, L2TP, Mangle, NAT, проброс портов, маршрутизация(routing), удаленное подключение и объединение офисов.

VPN подключение L2TP между двумя MikroTik-ами, объединение офисов

В этой настройке будут участвовать два роутера MikroTik, один в качества сервера, другой в качестве клиента. На этапе создание такого подключения стоит обратить внимание на модель MikroTik, т.к. от неё зависит количество VPN подключений, а также возможность обрабатывать такие потоки данных. Для консультации по этому вопросу обращайтесь в Настройка-Микротик.укр через контактную форму.

Для объединения двух офисов и работы маршрутизации данную настройку лучше разбить на два блока:

- Настройка клиент-серверной части;

- Добавление статических маршрутов для прохождения трафика.

Серверная часть была описана ваше, но требует корректировки в виде статических адресов для VPN клиента

Настройка находится PPP→Interface→Secrets

а клиентская часть состоит из настройки L2TP клиента.

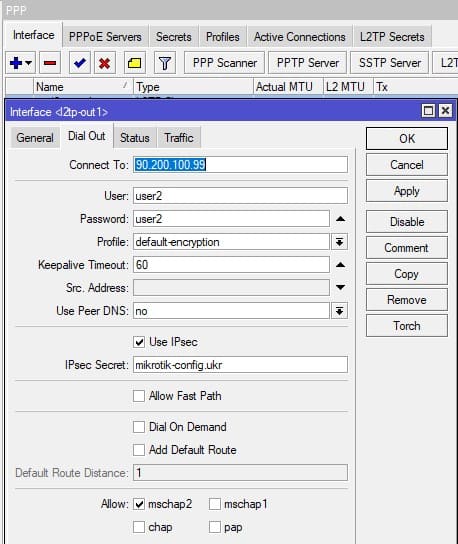

Настройки L2TP клиента(на клиенте)

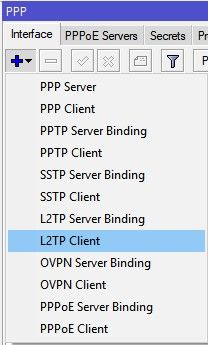

Настройка находится PPP→Interface→+L2TP Client

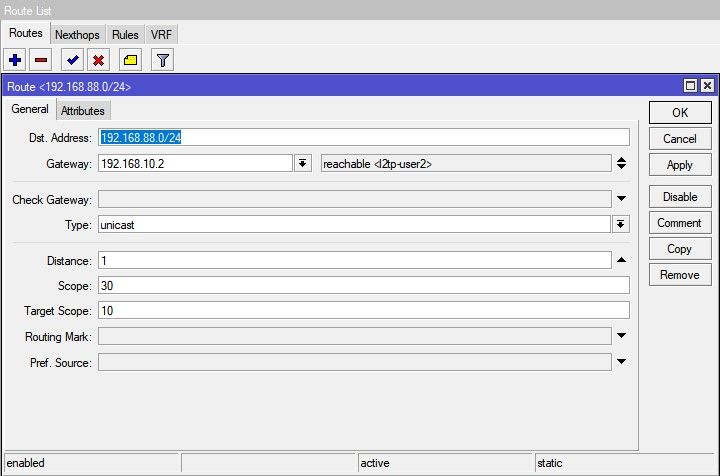

Настройка маршрутизации со стороны VPN сервера

Это правило укажет роутеру MikroTik куда направлять трафик.

Настройка находится IP→Routes

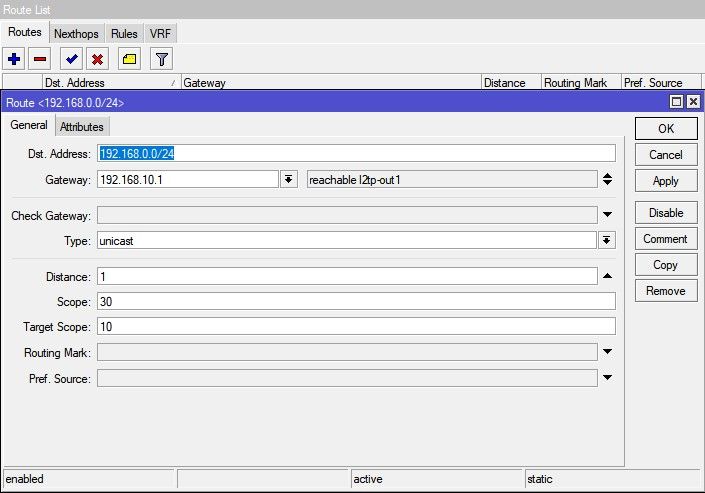

Настройка маршрутизации со стороны VPN клиента

Настройка находится IP→Routes

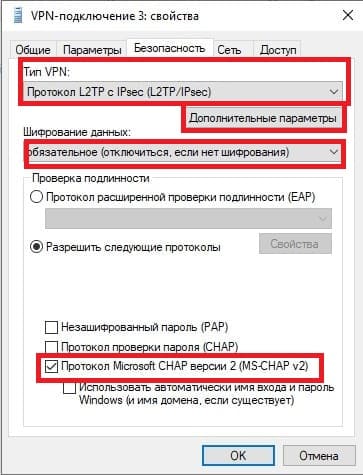

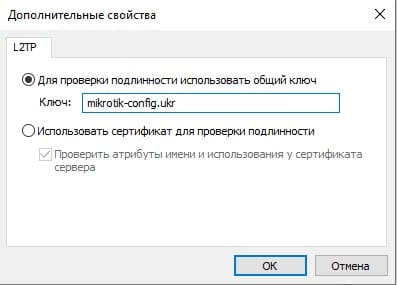

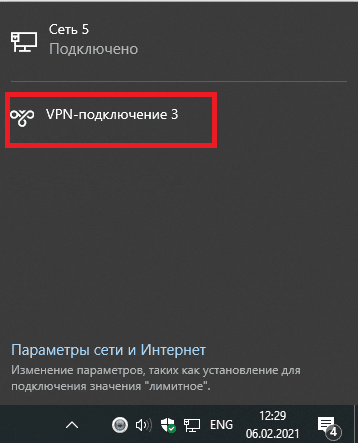

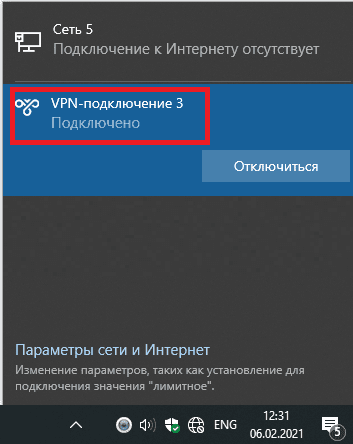

Создание VPN подключения L2TP Windows

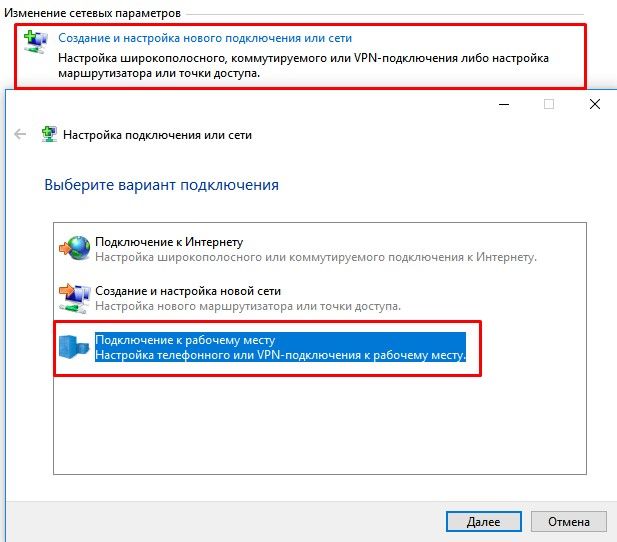

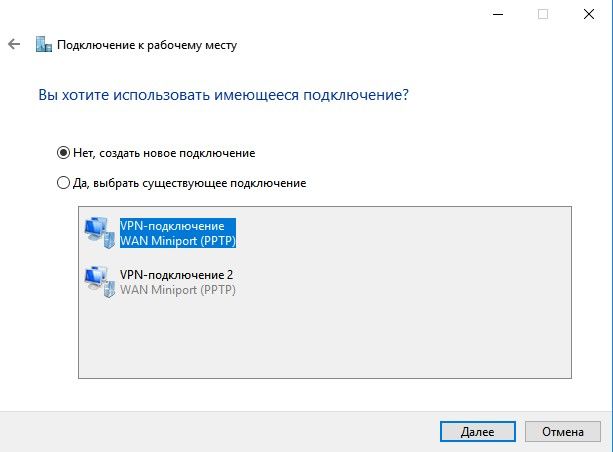

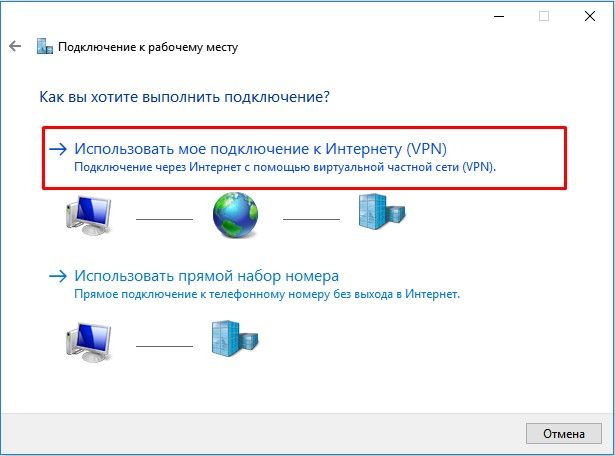

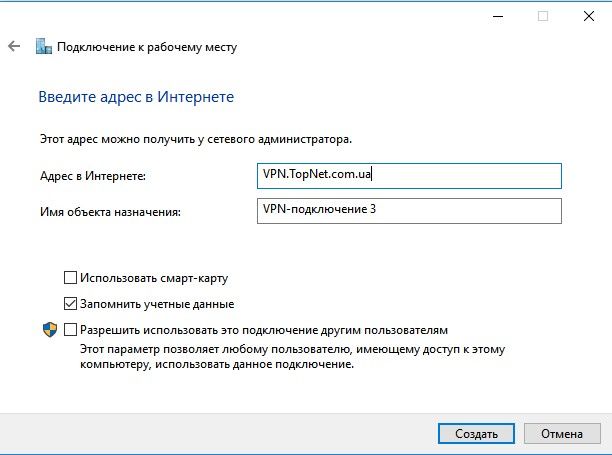

ОС семейства Windows имеют штатный VPN клиент, который отлично подходит под эту роль. Для его настройки нужно перейти

создание Windows VPN клиента

выбор нового подключения

использовать текущее подключение к интернету

указать адрес VPN сервера

настройка VPN клиента Windows

подключение Windows VPN

статус подключения Windows VPN

Есть вопросы или предложения по настройке VPN типа L2TP в MikroTik? Активно предлагай свой вариант настройки! Оставить комментарий →

adminse

22 комментариев к статье “Настройка MikroTik VPN L2TP сервер, удаленное подключение”

У меня вопрос, как в микротике сделать так чтоб vpn клиент для которого выделена подсеть под vpn имел доступ к сети если убрать на его стороне в настройках IPv4 Использовать основной шлюз удаленной сети.

Если не убрать галку то он сеть видит и инет получает от микрота, но мне нужно чтоб только сеть видел.

В настройках PPP->Profile Уберите DNS Server. Если я не ошибаюсь.

на стороне клиента прописать статический маршрут

route add -p сеть и тд

Статья помогла немножко разобраться в настройках VPN сервера l2tp

Сколько стоит настроить VPN сервер на роутере MikroTik? Нужна ваша консультация

Неплохая реализация для удаленного доступа. Стало интересно, а потянет ли мой MikroTik RB951Ui-2nD шифрование IpSec, он ведь его аппаратно не поддерживает? Какую скорость может выдать и сколько поддерживает VPN клиентов?

L2tp + Ipsec одна из немногих универсальных связок для удаленной работы на MacOS(ios). По сути для VPN сервера варианта два или OpenVPN или L2TP + Ipsec

Только разобравшись с маршрутизацией получилось из Микротика сделать нормальный VPN сервер. Причем не всегда настройки тому виной, в недавнем случае вообще внутри одного провайдера не было доступа по внешним IP, только по внутренним. Вот и ищи проблему…

Добрый день. При vpn подключении из виндовз не пингует компютеры и не заходит на веб интерфейс видео регистратора хотя управляемые свичи(d-link) пингуются и на их веб интерфейс заходит. Как сделать доступ ко всей сетке?

Если у вас открывает web интерфейсы устройств, значит firewall и маршрутизация на MikroTik настроена корректно.

Из часто встречающихся причин:

1. Попробуйте деактивировать брандмаур на ПК

2. Проверьте указан ли в видеорегистраторе шлюз по умолчнию.

Все остальные решения требуют диагностики

Брандмауэр деактивирован, шлюз указан, адрес для впн выдается тем же сервером из того же пула пулом что и для ПК

VPN туннель между офисом и домом по такой схеме можно организовать? Немного пугает MikroTik своей емкой настройкой. Дайте телефон тех. поддержки

Добрый день!

Скажите, пожалуйста, возможно ли настроить L2TP+IpSec, чтобы IPsec Secret был разный у VPNклиентов?

Это общий параметр, устанавливается на весь L2tp сервер. Та и достаточно регулировать доступы учётной записью. Индивидуальные решения есть в чистом ipsec(ikev1,ikev2).

Здравствуйте, есть VPN от ZenMate , дома стоит Mikrotik hap ac2, пытаюсь настроить этот VPN на этом роутере и пока ничего не выходит.

ZenMate предлагает 2 варианта подключения для роутеров: (OpenVPN с auth SHA256) и (IKEv2, L2TP/IPsec).

OpenVPN не могу подключить, т.к. в микротике не реализована аутентификация SHA256 (максимум SHA1) и они не планируют реализовывать ни в 6.49beta27 (Testing) ни в 7.1beta5 (Development) прошивках – проверял. Сейчас у меня стоит 6.48.1 (Stable)

Настройки для IPsec, предоставленные ZenMate представлены в таком наборе:

Server: url

Username: user

Password: pass

Pre-shared: ZenMate

Device ID: цифры

Сколько я уже мучаюсь и все не могу настроить работу по этому протоколу.

Сперва настраиваю IP – IPsec , в нем постоянно получаю ошибку, что phase2 не получена или не пройдена что-то типа того. Пробовал кучу разных комбинаций настроек, пока все мимо.

Ну и пробую при таком неполученном phase2 режиме добавить PPP – L2TP Client, и он не заводится

Может быть кто-то сможет помочь что где прописать, чтобы все завелось?

Обнаружил следующие проблемы:

1.При активации Ipsec связь не устанавливается.

2.Если внутренняя сеть сервера(192.168.0.0) и сеть в котором подключен клиент Win 10 PC совпадают(192.168.0.0) VPN связь устанавливаеться но подключится к устройствам в сети сервера не получаеться.

Mikrotik RB2011UiAS(mipsbe) Прошивка 6.48.1

Проблема N2 решилась:в локальном и удаленном сетях присутствовали несколько устройств с одинаковым IP адресом.

Не могу разобраться с настройкой VPN на Mikrotik hap ac2 и на iPhone. Не могу их подружить по VPN.

и можно ли все это настроить без постоянного IP? К VPN из Quick Set работает на андроид и винде без проблем, а вот айфон подключить не смог. Что делать?

Если самостоятельно настроить не получается обращайтесь в тех. поддержку MikroTIk→

Источник