- Админская фамилия

- 10.10.2016

- IPSec over L2TP между RouterOS и Apple iOS 10

- Mikrotik and Open VPN / iphones iOS ( OpenVPN Часть 3)

- Создадим закрытый файла ключей БЕЗ пароля

- How to connect iPhones and iPads to a Mikrotik L2TP VPN server

- Connect iPhones and iPads to a Mikrotik l2tp VPN

- Mikrotik настройка vpn для iphone

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Re: L2TP VPN for iPhones

- Как настроить L2TP/IPSec VPN на Mikrotik?

Админская фамилия

Моя фамилия Бубнов. А блог про админство, шаманство и прочие радости

10.10.2016

IPSec over L2TP между RouterOS и Apple iOS 10

В 10 версии iOS команда Apple наконец-то выпилила PPTP, чем сподвигла весь (не)цивилизованный ИТ-мир срочно учиться поднимать IPSec на своих бордерах. В том числе и меня.

«Поднять IPSec — что там сложного» — подумал я. Но не тут то было. По мануалам, хабрам и прочим ресурсам все отлично поднимается и работает между двумя микротиками, между микротиком и виндой, между микротиком и андроид. Но вот с iOS 10 ни в какую не хочет. Путем долгих ковыряний и трехэтажных словосочетаний, выяснил, что изменения для IPSec нужно применять в КОНСОЛИ! Не в графическом интерфейсе, а именно в консоли — ssh или встроенная в WinBox — без разницы. Но факт в том, что идентичные настройки в WinBox не позволяли поднять VPN между Mikrotik RouterOS и IPhone (по крайней мере в моем случае с RB751 на RouterOS 6.37.1 в связке с IPhone 6).

Привожу настройки L2TP и IPSec текстом и скрины из WinBox что должно получиться:

L2TP сервер

/interface l2tp-server server

set authentication=mschap2 default-profile=default enabled=yes

| L2TP server |

PPP профили дефолтные

> ppp profile print

Flags: * — default

0 * name=»default» use-mpls=default use-compression=default

use-encryption=default only-one=default change-tcp-mss=yes

use-upnp=default address-list=»» on-up=»» on-down=»»

1 * name=»default-encryption» use-mpls=default use-compression=default

use-encryption=yes only-one=default change-tcp-mss=yes use-upnp=default

address-list=»» on-up=»» on-down=» «

| ppp profile |

Пользователь L2TP тоже ничем не отличается от простого L2TP/PPTP и иже с ними без айписека

Приступаем к IPSec. Все, что я делал с IPSec — делал через консоль. Из винбокса не заработало. что именно сделалось не так — не проверял. Можете проверить методом исключения.

Добавляем группу (дефолтная работает криво — особенность RouterOS):

/ip ipsec policy group

add name=l2tp

Источник

Mikrotik and Open VPN / iphones iOS ( OpenVPN Часть 3)

Это очередная статья об OpenVPN в предыдущей части мы разбирали как настроить OpenVPN на mikrotik.

Сегодня мы разберем как подключится к OpenVPN серверу на микротике с устройств фирмы Apple

В первую очередь люди настраивая OpenVPN сталкиваются с ошибкой: “PolarSSL: error parsing config private key: PKCS5 – Requested encryption on digest alg not available”

Скачать клиент OpenVPN Connect можно из iTunes

В конце статьи я расскажу как ее исправить.

Поехали:

Ограничения, присутствующие в приложении:

- Размер файла настроек не может превышать 256KB. Тем не менее, этого должно быть достаточно даже для хранения файла конфигурации в унифицированном ovpn формате, о котором будет сказано чуть позже.

- Поддерживаются только tun соединения из-за ограничений iOS VPN API.

- Не поддерживается ряд директив в конфигурационном файле: dev tap, tls-remote, fragment, mssfix.

- Не поддерживается работа клиентов без сертификатов. Эта возможность появится в будущем релизе.

- Возможно использовать только шифрование AES или Blowfish. Связано это с тем, что данные алгоритмы больше адаптированы под архитектуру ARM. Таким образом достигается большая энергоэффективность.

Для упрощения операций мы создадим один конфигурационный файл OpenVPN, включающий сертификаты для проверки ЦС, сертификат клиента и закрытый ключ. Это хорошая идея, особенно для iOS устройств, так как это облегчает процесс установки. Создайте текстовый файл с именем client.ovpn и скопировать / вставить содержимое ниже:

client

dev tun

topology subnet

proto tcp

remote vpn.mikrotik-pro.ru 1194

resolv-retry infinite

nobind

persist-key

persist-tun

verb 1

tls-client

tls-cipher TLS-RSA-WITH-AES-256-CBC-SHA

auth SHA1

auth-user-pass

route 192.168.33.0 255.255.255.0

#Cертификат CA

—–BEGIN CERTIFICATE—–

#Здесь вы вставляете содержимое файла сертификата CA

—–END CERTIFICATE—–

#Cертификат клиента VPN

—–BEGIN CERTIFICATE—–

#Здесь вы вставляете содержимое файла сертификата клиента

—–END CERTIFICATE—–

#OpenVPN Client требуется закрытый ключ VPN-клиента для расшифровки # информация, отправленная сервером во время установления связи SSL / TLS

—–BEGIN RSA PRIVATE KEY—–

#здесь вы вставляете содержимое файла закрытого ключа клиента

—–END RSA PRIVATE KEY—–

И так мы подошли к самому интересному, если мы вставим закрытый ключ, то при подключении получим ошибку : “PolarSSL: error parsing config private key: PKCS5 – Requested encryption on digest alg not available”

Создадим закрытый файла ключей БЕЗ пароля

Для этого нам потребуется утилита openssl из комплекта https://openvpn.net/index.php/open-source/downloads.html

openssl rsa -in client.key -out client_no_pass.key

Потребуется ввести пароль от ключа

После этой операции мы получим ключ без пароля и можем спокойно вставлять его в файл настроек.

Осталось перекинуть файл через Itunes на ios девайс, ввести логин и пароль и можно пользоваться.

Вам нужно войти, чтобы лайкнуть этот пост: нажмите здесь

Источник

How to connect iPhones and iPads to a Mikrotik L2TP VPN server

Mikrotik allows you to configure L2TP VPN for remote access users with the option to use IPSec for encryption. When configured properly, Mikrotik L2tp allows mobile devices like laptops, smartphones and tablets to connect to an internal network and have access to all local resources on the network irrespective of the physical locations of the remote users. One of the problems Apple have is how to connect iPhones and iPads to a Mikrotik l2tp VPN server. In this post, we will look at how to solve this problem.

I have observed that when L2tp VPN is configured on a Mikrotik router, Apple users have issues dialing into the VPN network while Windows users have less troubles making use of the services. This is simply because Apple places so much emphasis on security and requires that certain factors acceptable to Windows clients be modified before iOS devices can connect.

To connect iPhones and iPads to a Mikrotik l2tp VPN server, one of the following authentication and encryption protocols must be used:

- Authentication: mschap1 or mschap2

- IPsec must be used for encrption with hash or MD5 used as hash algorithm while encryption algorthm should be set to 3des, aes128, or aes256.

Connect iPhones and iPads to a Mikrotik l2tp VPN

To successfully connect iPhones and iPads to a Mikrotik l2tp VPN server, follow the steps explained below:

- Set description to any name, preferrably a name that is related to the connection, eg. office for dialing into office network.

- Server: enter the public IP address on the Mikrotik router on which the l2tp vpn has been configured

- Account name: matches a PPP name entered in PPP secrete

- Turn off RSA securlD if preshared key was used for IPsec authentication.

- Enter IPsec secret in the field for password and PPP secret in the field for secret.

Источник

Mikrotik настройка vpn для iphone

Tue Feb 27, 2018 8:27 pm

I am trying to create a L2TP VPN for an iphone to connect back, and I am getting this error:

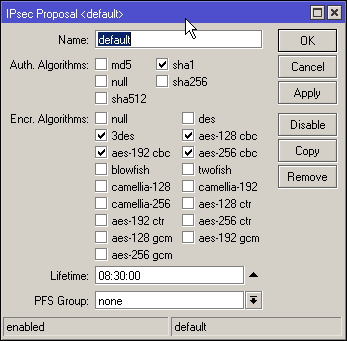

Here is how the proposals are setup:

Anyone know how to fix this?

Re: L2TP VPN for iPhones

Wed Feb 28, 2018 6:22 pm

Re: L2TP VPN for iPhones

Wed Feb 28, 2018 6:26 pm

But enable ipsec debug logs to see exact proposal sent by the client.

Re: L2TP VPN for iPhones

Wed Feb 28, 2018 6:37 pm

Ok. I have set this profile exactly as described:

But, the log is now showing this:

Re: L2TP VPN for iPhones

Wed Feb 28, 2018 7:37 pm

Re: L2TP VPN for iPhones

Wed Feb 28, 2018 10:20 pm

Re: L2TP VPN for iPhones

Wed Feb 28, 2018 11:33 pm

Re: L2TP VPN for iPhones

Thu Mar 01, 2018 9:50 am

Re: L2TP VPN for iPhones

Thu Mar 01, 2018 4:21 pm

[admin@FMT-ROUTER] > /ip ipsec policy print

Flags: T — template, X — disabled, D — dynamic, I — invalid, A — active,

* — default

0 T * group=default src-address=::/0 dst-address=::/0 protocol=all

proposal=default template=yes

[admin@FMT-ROUTER] >

Re: L2TP VPN for iPhones

Fri Mar 09, 2018 8:14 pm

Any update on this? Here is what I have for proposal. Nothing seems to work.

Re: L2TP VPN for iPhones

Wed Mar 14, 2018 11:35 pm

Just checking for any update on this. Thanks

Re: L2TP VPN for iPhones

Thu Mar 15, 2018 3:25 am

Re: L2TP VPN for iPhones

Fri Mar 16, 2018 6:49 pm

Re: L2TP VPN for iPhones

Sat Mar 17, 2018 1:06 am

A blind shot — is the public IP address to which you point your iPhone directly at the Mikrotik or is it up at some equipment between the Mikrotik and the internet and UDP ports 500 and 4500 are forwarded to the Mikrotik from there?

Second, maybe more important, your quotation from the log says:

Источник

Как настроить L2TP/IPSec VPN на Mikrotik?

Пытаюсь поднять на Mikrotik RB951G-2HnD VPN тунель L2TP/IPSec, что бы подключаться с помощью iPhone 4.

Но не чего не получается.

Соединение отваливается вот на этом.

Jun/04/2015 21:49:54 ipsec,error phase1 negotiation failed due to time up «Мой внешний статический IP адрес»[500] «Произвольный IP адрес с устройства которым пытаюсь подключится»[1197] 86dd3e3d2affc4f8:67c23982425b761b

Время на роутере и на iPhone одинаковое. В статистике IPSec Peer Connected видно что есть какое то соединение, т.е. на мой внешний адрес с другого адреса(мегафон 3G). Пароли на L2TP и на IPSec сделал простые, что бы проверить. В правилах Firewall пакеты бегают на правиле где 500 порт UDP. Пакеты на правиле с UDP 1701 и 4500, и ipsec-esp не бегают, по нулям.

Где может быть проблема и куда копать? Всё делал по гайдам и вики, и ни как не удаётся добиться положительного результата 🙁

- Вопрос задан более трёх лет назад

- 31202 просмотра

У вас так?

/ip ipsec proposal

set default enc-algorithms=aes-128-cbc,aes-256-cbc lifetime=8h \

pfs-group=none

Покажите остальные настройки.

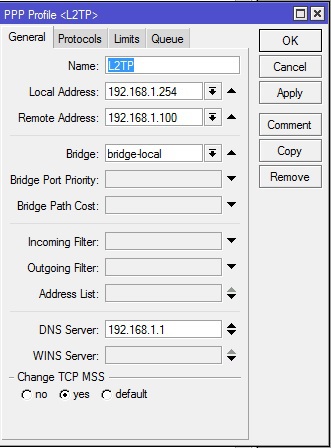

TNT: Итак, коллега, вот что я сделал чтобы мой айфон4 на 8 ios подключился к MK L2TP + IPSec через NAT

1. Разрешаем входящий трафф для портов 500, 1701, 4500 UDP. Так же разрешаем исходящий наружу

2. Настраиваем профиль L2TP копируя стандартный default-encryption и внося единственное изменение в шифрование трафика = Yes (в остальном всё штатно как и для других устройств)

3. Включаем L2TP сервер ставя галку IPSec — Peer для входящих подключений создастся автоматом

4. В IPSec Proposal вносим изменения добивая недостающие галки до состояния

auth-algorithms=md5,sha1,sha256,sha512 enc-algorithms=null,des,3des,aes-128-cbc,aes-256-cbc

5. Политики туннелей и темплейтов я не трогал, всё заработало на дефолтных.

Тестировал при подключении через интернет из под моего домашнего вайфая за NAT всё работало без проблем, а вот через Мегафон подключатся не захотело никак (возможно мой тариф или что-то ещё блокирует l2tp) и не только с айфона

Спасибо всем за помощь. Проблема — банальна. Мегафон 3G рубит VPN, думаю рубит L2TP 1701 порт. Так как рабочий VPN чисто Cisco IPsec работает нормально.

С другой сети, получилось выйти через iPhone нормально.

UPDATE: Проблема даже не в мегафоне, а в кривых настройках Firewall. У меня было 4 правила, отдельных правила. Т.е. 500 UDP; 1701 UDP; 4500UDP; и 50 (ipsec-esp). А объединил все три UPD правила в одно, 500,1701,4500 и всё заработало. И на 3G тоже 🙂

Появился следующий вопрос, может поможете пожалуйста:

Через VPN подключение не вижу локальные ресурсы.

192.168.1.1 — это шлюз Mikrotik и DNS.

192.168.1.100 — это выдается IP адрес устройству которое подключается по VPN. Т.е. iPhone.

192.168.1.254 — хз для чего нужно указывать Local Address. Указал свободный. (Так же указывал и 192.168.1.1)

В локальной сетки есть девайсы 192.168.1.3 и 192.168.1.4

Вот с микротика через терминал пинги идут, а с iPhone когда он подключен по VPN пингов нету и веб интерфейс устройства не открывается. Хотя, шлюз 192.168.1.1 пингуется и инет работает, например yandex.ru.

Что нужно сделать, что бы локальные ресурсы были видны? arp-proxy делал как на LAN1(master) так и на bridge-local. Не помогает. Хотя подсеть одна же.

Источник