- Легко ли взломать iPhone и как это делают спецслужбы

- Как разблокировать айфон без пароля

- Что iPhone может рассказать о вас

- Можно ли взломать Айфон?

- Что означает «взломать» iPhone?

- Можно ли подключиться к iPhone удаленно?

- Безопасность Apple ID и iCloud

- Что насчет «шпионского» программного обеспечения iPhone?

- Влом iPhone специальным устройством через USB-кабель

- Массовый взлом iPhone через почту. Как не стать жертвой хакеров?

- Пять шагов к взлому вашей почты

- Четыре шага, как защититься от хакеров

- Почему взлом Apple ID опаснее потери денег?

- 6 «золотых» правил безопасности

Легко ли взломать iPhone и как это делают спецслужбы

Если вы думаете, что спецслужбы, которые взламывают iPhone подозреваемых в совершении преступлений, всесильны, это, конечно, не так. По данным Motherboard, до половины всех смартфонов, проходящих в качестве вещественного доказательства по уголовным делам, так и остаются в сохранности, не позволяя извлечь из них нужные следователям данные. Мало того, что используемые методы взлома могут оказаться неэффективными применительно к конкретной модели iPhone, так ещё и хранящиеся в их памяти сведения, как иногда выясняется, оказываются зашифрованы.

Apple не помогает спецслужбам взламывать iPhone, но оказывает другую посильную помощь

Читайте также: Ультразвук позволяет взломать любой смартфон и iPhone в том числе

Меньше всего проблем со взломом, конечно, испытывают правоохранители федерального или столичного уровня. У них гораздо больше возможностей для взлома, чем у региональных, которые зачастую имеют доступ только к инструментам подбора пароля вроде GrayKey или Cellebrite, что далеко не всегда может сработать. Дело в том, что далеко не всегда iPhone, который нужно взломать, поступает в распоряжение спецслужб в исправном виде. Некоторые аппараты добираются до следственного отдела повреждёнными и либо не включаются вообще, либо не распознают Lighting-кабель, посредством которого к нему подключают оборудование для подбора паролей.

Как разблокировать айфон без пароля

Взломать iPhone удаётся далеко не всегда, потому что некоторые образцы попадают следователям повреждёнными

По словам источника Motherboard в ФБР, у американских спецслужб есть масса способов получить необходимую информацию. Иногда это просто подбор пароля, а иногда – реальный обход механизмов безопасности операционной системы. При этом, объяснил он, ситуация сильно осложняется тем, что Apple постоянно внедряет новые способы защиты, но, как правило, в большинстве случаев это не является препятствием для извлечения нужных данных. А наиболее распространённой причиной неудач оказываются сильные повреждения, как, например, в случае с iPhone стрелка из Пенсаколы.

Читайте также: ООН требует расследовать взлом iPhone Джеффа Безоса через WhatsApp

Если взлом конкретного смартфона не представляется возможным, но имеет высокую ценность, его отправляют в столицу или на федеральный уровень. Там аппарат либо ремонтируют, либо пытаются взломать его так. Но даже если iPhone полностью исправлен, существует большая вероятность не получить те сведения, которые ожидали правоохранители. Из-за того, что оборудование для взлома, как правило, извлекает файловую систему смартфона, а многие пользователи предпочитают использовать облачные сервисы, далеко не все данные оказываются продублированы непосредственно в самом iPhone.

Что iPhone может рассказать о вас

Объём данных, который удаётся получить из каждого взломанного iPhone, очень индивидуален и может сильно варьироваться от аппарата к аппарату. Если один позволил получить доступ к истории поисковых запросов, SMS-сообщениям, фотографиям, звонкам и перемещениям, второй может ограничиться только звонками, потому что пользователь мог отключить службы геолокации, запретив им отслеживать свои перемещения, фотографии – хранить в облаке, а переписываться в мессенджере, который, к слову, тоже можно защитить биометрией, не говоря о штатных механизмах шифрования. В этом случае прочесть переписку и другие данные будет нельзя.

Читайте также: Как выглядит лаборатория по взлому iPhone полиции Нью-Йорка

Впрочем, тогда, когда извлечь нужные данные невозможно, правоохранители обращаются к Apple. Практика показывает, что компания довольно активно помогает спецслужбам, предоставляя им широкий перечень сведений о нужном пользователе. Из-за того, что сервис iCloud глубоко интегрирован в среду любого iPhone, компании удаётся собирать довольно большой информационный массив, в том числе данные о перемещениях пользователя, его платежах, фотографии и места, в которых они были сделаны, сведения о здоровье, количестве пройденных за день шагов, история поисковых запросов и многое-многое другое, о чём мы, скорее всего, даже не догадываемся.

Источник

Можно ли взломать Айфон?

iPhone заслужил репутацию устройства, в котором вопросам безопасности уделяется повышенное внимание. Это произошло в том числе и благодаря работе Apple над созданием собственной экосистемы и контролю над ней. Но никакое устройство не может считаться идеальным, если речь заходит о вопросах безопасности. Можно ли действительно взломать iPhone? Какие риски у пользователя?

Что означает «взломать» iPhone?

Взлом – это упрощенный и распространенный термин, который часто используется неправильно. Традиционно слово это относится к незаконному получению доступа к компьютерной сети. В контексте к iPhone взломом может считаться следующее:

- получении доступа к чьей-то личной информации, хранящейся на iPhone;

- слежка или использование iPhone удаленно без ведома или согласия владельца;

- изменение режима работы iPhone с помощью дополнительного программного или аппаратного обеспечения (например, джейлбрейк).

Технически, подбор кем-то вашего пароля тоже может считаться взломом. Затем хакеры могут установить программное обеспечение для слежки за вашими действиями на iPhone.

Взломом может считаться джейлбрейк или факт установки пользовательских прошивок на устройство. Это одно из более современных определений взлома, оно также широко используется. Многие пользователи фактически взломали свои iPhone, установив модифицированную версию iOS для избавления от ограничений Apple.

Вредоносные программы – еще одна проблема, с которой раньше сталкивался iPhone. Мало того, что такие приложения оказались в App Store, так еще и были найдены эксплойты нулевого дня в веб-браузере Safari от Apple. Это позволило хакерам устанавливать шпионское ПО, обходящее защитные меры разработчиков и похищающее личные данные.

Работа над джейлбрейком тоже никогда не прекращается. Это постоянная игра в кошки-мышки между Apple и любителями джейлбрейк-твиков. Если вы поддерживаете версию iOS своего устройства в актуальном состоянии, то вы, скорее всего, защищены от любых взломов, основанных на методах джейлбрейка.

Тем не менее это не повод снижать бдительность. Группы хакеров, правительства и правоохранительные органы заинтересованы в поиске путей обхода защиты Apple. Любая из этих структур может в какой-то момент найти новую уязвимость и не сообщить об этом производителю или общественности, пользуясь ею в своих целях.

Можно ли подключиться к iPhone удаленно?

Apple позволяет удаленно управлять iPhone через приложения удаленного доступа, такими, как популярный TeamViewer.

Однако вы не сможете управлять чьим-то iPhone без ведома его владельца или предварительно не взломав его. Существуют VNC-серверы, через которые можно получить доступ ко взломанному iPhone, но в стандартной iOS такого функционала нет.

В iOS используется надежная система разрешений для предоставления приложениям явного доступа к определенным службам и информации. Когда вы впервые устанавливаете новое приложение, вас часто просят дать разрешение службам определения местоположения или камере iOS. Приложения буквально не могут получить доступ к этой информации без вашего явного разрешения.

В iOS нет уровня доступа, который предоставляет полный доступ к системе. Каждое приложение находится в своеобразной «песочнице», что означает, что программное обеспечение отделено от остальной системы и пребывает в своей безопасной среде. Такой подход предотвращает влияние потенциально опасных приложений на остальную часть системы, включая ограничение доступа к личной информации и данным других приложений.

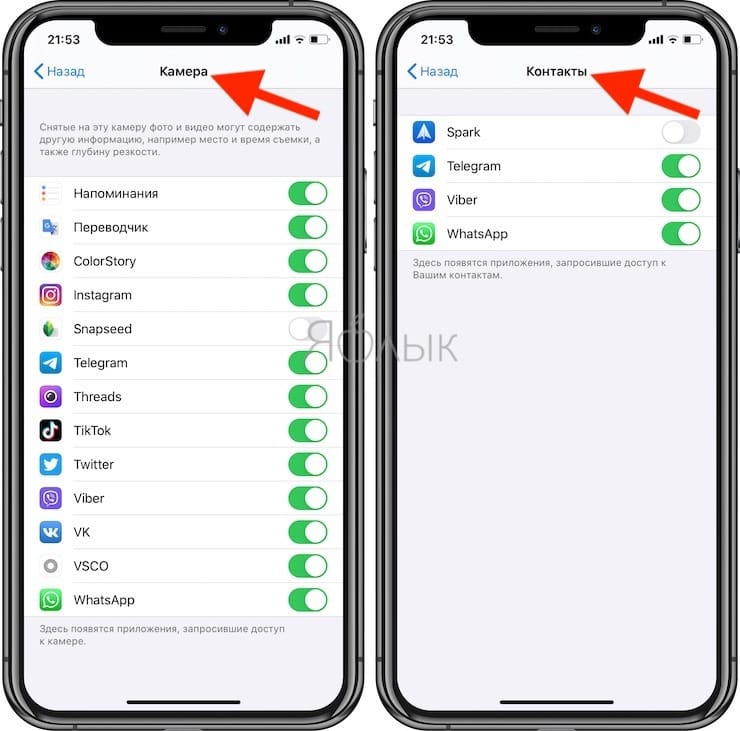

Вы всегда должны быть осторожны с разрешениями, которые предоставляете приложению. Например, такое популярное приложение, как Facebook, попросит получить доступ к вашим контактам, но для его базовой работы это не требуется. Как только вы предоставите доступ к своей информации, приложение сможет делать с этими данными все, что пожелает, в том числе загружать их на чей-то частный сервер и хранить там вечно. Это может считаться нарушением соглашения Apple с разработчиком и App Store, но технически приложения вполне могут это сделать.

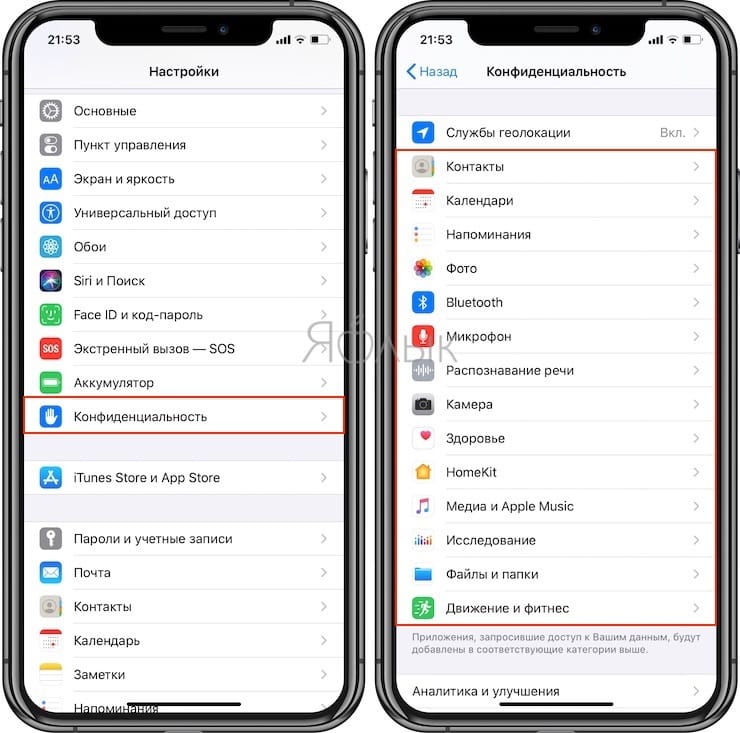

И хотя беспокоиться об атаках злоумышленников на ваше устройство – это нормально, вы, вероятно, больше рискуете при передаче своей личной информации «безопасному» приложению, которое просто вежливо попросит дать доступ. Регулярно просматривайте разрешения для ваших iOS приложений по пути Настройки → Конфиденциальность и дважды подумайте, прежде чем соглашаться с просьбами программы дать ей куда-то доступ.

Безопасность Apple ID и iCloud

Ваш Apple ID (который является и вашей учетной записью в iCloud), вероятно, более восприимчив к внешним угрозам, чем ваш iPhone. Как и с любой другой учетной записью, многие третьи лица могут заполучить ваши учетные данные.

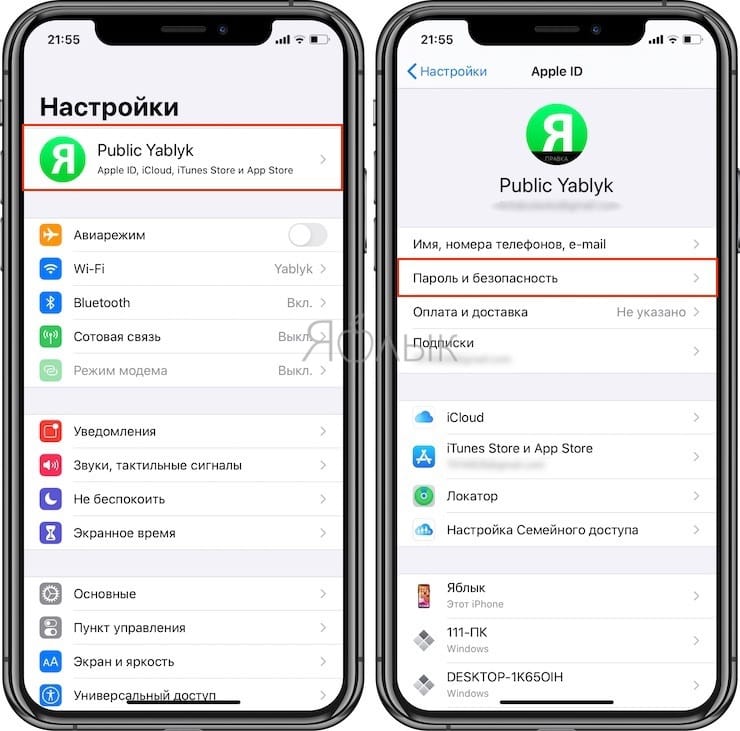

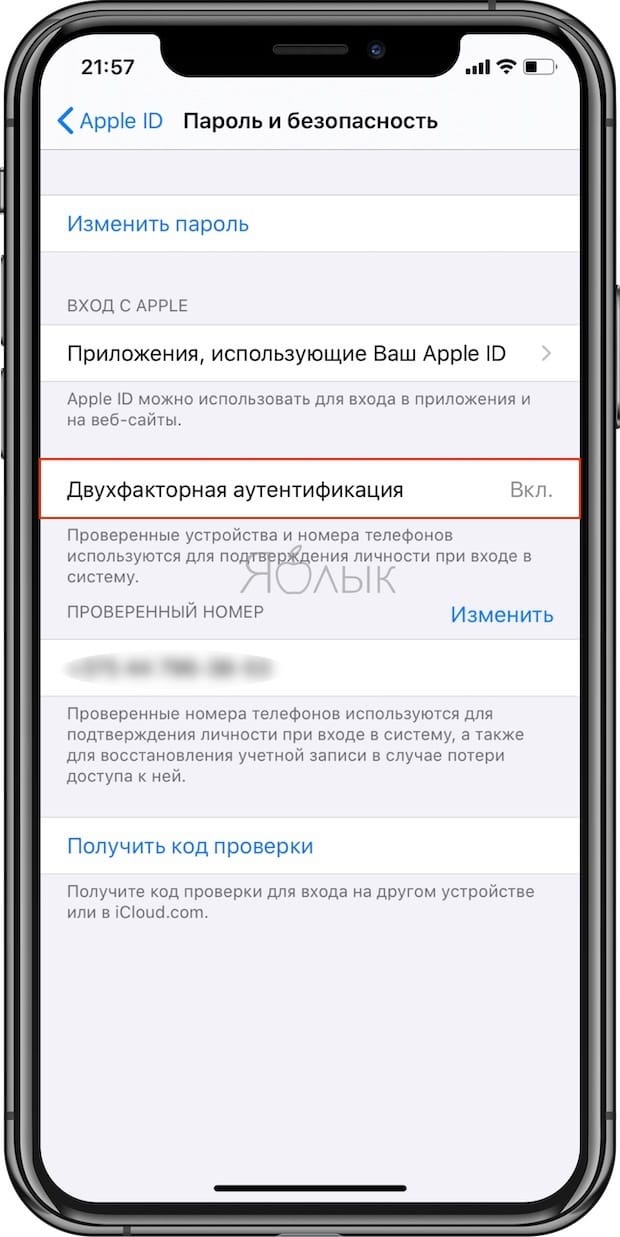

Возможно, в вашем Apple ID уже включена двухфакторная аутентификация (2FA). Тем не менее, вам стоит убедиться в этом, перейдя в Настройки → [Ваше имя] → Пароль и безопасность на вашем iPhone.

Нажмите «Включить двухфакторную аутентификацию», чтобы настроить ее, если она еще не включена.

В будущем, когда вы будете входить в свою учетную запись Apple ID или iCloud, вам необходимо будет ввести код, отправленный на ваше устройство или в SMS по номеру телефона. Это предотвращает вход в вашу учетную запись, даже если злоумышленник и знает ваш пароль.

Однако даже двухфакторная аутентификация подвержена атакам социальной инженерии. С ее помощью можно осуществить перенос номера телефона с одной SIM-карты на другую. Это передаст потенциальному «хакеру» последний кусок головоломки всей вашей онлайн-жизни, если он уже знает ваш главный пароль электронной почты.

Мы не хотим напугать вас или сделать параноиком. Тем не менее, это показывает, как что-либо может быть взломано, если уделить этому достаточно времени и изобретательности. Вы не должны чрезмерно беспокоиться о попытках взлома вашего устройства, но всегда помните о рисках и сохраняйте минимальную бдительность.

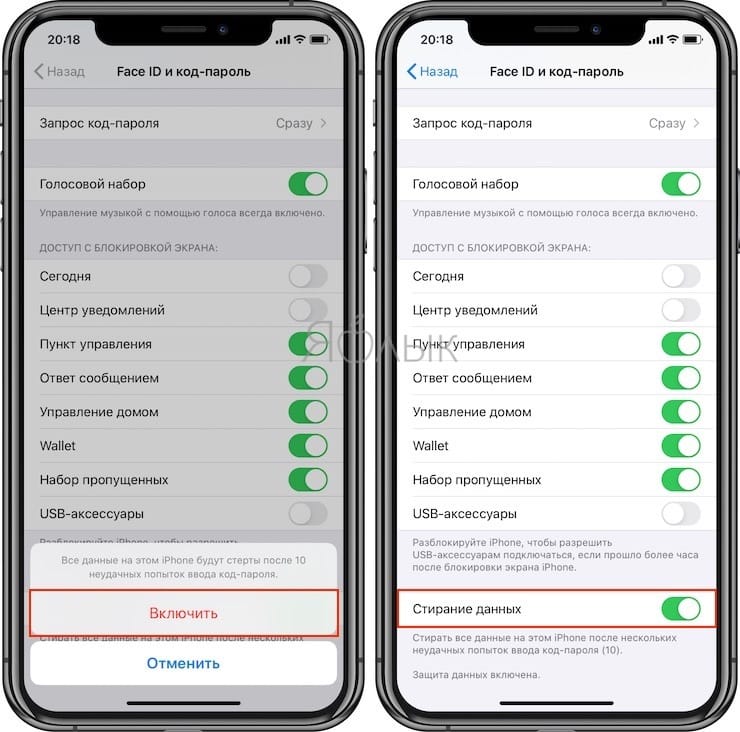

Кроме того, если ваш iPhone располагает данными, к которым проявляют интерес третьи лица (и это может вам навредить), активируйте функцию стирания данных, которая автоматически полностью сотрет все данные с iPhone после десяти неправильных вводов кода-пароля. Вероятно, лучше потерять все, чем позволить важной информации попасть в руки совсем уж недружественных персонажей.

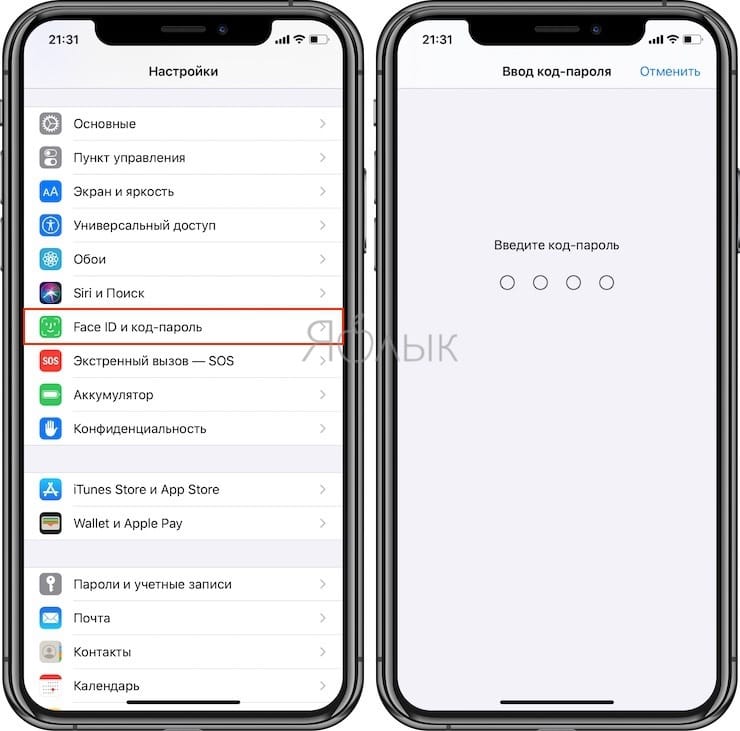

Для активации функции Стирание данных на iPhone, откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель Стирание данных в положение Включено.

Что насчет «шпионского» программного обеспечения iPhone?

Один из распространенных инструментов, которые способствуют взлому iPhone, это так называемое «шпионское» программное обеспечение. Такие приложения базируются на основе людской паранойи и страха. Пользователям предлагается установить на свои устройства программное обеспечение для слежки. Приложениями интересуются родители и подозрительные супруги, желая отслеживать чужую активность на iPhone.

Такие приложения не могут работать на стандартной версии iOS, поэтому они требуют взлома устройства (джейлбрейк). Это открывает iPhone для дальнейших манипуляций, что повлечет за собой проблемы с безопасностью и потенциально с совместимостью приложений – некоторые программы отказываются работать на взломанных устройствах.

После взлома устройства и установки сервисов мониторинга люди могут следить за отдельными устройствами через веб-панель. Это позволит злоумышленнику видеть каждое отправленное текстовое сообщение, информацию обо всех сделанных и полученных вызовах и даже посмотреть новые снятые камерой фотографии или видео.

Такие приложения не будут работать на последних iPhone и на некоторых устройствах с iOS 14, для которых доступен только привязанный джейлбрейк (исчезает после перезагрузки смартфона). Все дело в том, что Apple сильно усложняет джейлбрейк своих последних устройств, поэтому для них с установленной iOS 14 угрозы невелики.

Однако так будет не всегда. С каждым крупным обновлением джейлбрейка производители такого ПО снова начинают маркетинговые акции. А ведь шпионить за любимым человеком мало того, что сомнительно с этической точки зрения, так еще и незаконно. Взлом же чужого устройства также подвергает его риску воздействия вредоносного ПО. Это также аннулирует любую гарантию, которая у устройства может присутствовать.

Влом iPhone специальным устройством через USB-кабель

Для защиты iPhone от используемых спецслужбами хакерских техник, а также специальных аппаратных устройств, подключаемых к смартфону посредством кабеля, необходимо активировать в iOS «Режим ограниченного доступа USB».

«Режим ограниченного доступа USB» отключает зарядку и передачу данных через Lightning-порт, если со времени последней разблокировки iPhone или iPad прошло больше часа. То есть, даже заполучив устройство, злоумышленник не сможет изъять из него данные через USB-кабель, если с момента его последней разблокировки прошло более 60 минут.

Для того чтобы включить «Режим ограниченного доступа USB», откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель USB-аксессуары в положение Выключено.

Источник

Массовый взлом iPhone через почту. Как не стать жертвой хакеров?

В последние 2—3 года пользователи iPhone ежедневно становятся жертвами взломщиков, которые вскрывают почту, угоняют Apple ID и просят выкуп за разблокировку смартфона. Лайф объясняет, как обезопасить свой iPhone и что делать, если гаджет всё-таки заблокировали.

На прошлой неделе редактор известного спортивного СМИ взял в руки iPhone и увидел надпись: «Ваш смартфон заблокирован. Разблокировать можно, связавшись по адресу helpapple07@gmail.com». Сначала мужчина подумал, что это розыгрыш, но после двух-трёх неудачных попыток ввести пароль стало понятно, что дело гораздо серьёзнее. Из многочисленных функций гаджета осталась только одна — ответ на звонок.

Затем редактор, рассказавший Лайфу подробности и пожелавший остаться анонимным, обнаружил в основном почтовом ящике письмо: «Здравствуйте! Ваше устройство заблокировано. Для получения кода разблокировки вашего устройства оплатите 1500 рублей на номер «Билайн»: +7-969-265-86-39. После оплаты прикрепите чек или сообщите время оплаты. В течение часа мы отправим код. На оплату отведено 12 часов. После этого ваше устройство будет полностью стёрто». Кроме того, взломщики предлагают оплатить услуги по разблокировке при помощи банковской карточки.

Бизнес по захвату Apple ID процветает уже несколько лет. В теории хакеры могли бы просить гораздо больше денег, но в этом нет нужды: каждый день их жертвами становится множество пользователей, поэтому проще требовать маленькие суммы и возвращать взломанные почты.

История с редактором завершилась относительно благополучно: он дошёл до официального сервиса, продемонстрировал письмо злоумышленников, ответил на три контрольных вопроса и получил разблокированный девайс.

Пять шагов к взлому вашей почты

1) Проникновение в почту, которая привязана к Apple ID (или в резервную почту, которая указывается при регистрации и нужна исключительно для безопасности).

2) Смена пароля Apple ID.

3) Блокировка программой «Найти iPhone».

4) Отправка сообщения с предложением связаться по поводу выкупа (тоже через программу «Найти iPhone»).

5) Ожидание выкупа.

В редких случаях мошенники готовы сделать скидку. Также некоторые хакеры после получения выкупа присылают примитивную инструкцию для тех, кто не хочет вновь попасть в такую ситуацию.

Любопытно, что иногда хакеры взламывают ту же почту, на которую приходят сообщения. Через неё пользователь в теории может сбросить пароль от Apple ID, но злоумышленники заносят в блок все письма от Apple.

Четыре шага, как защититься от хакеров

1) Найдите чек и коробку от устройства.

2) Проверьте, не внесён ли адрес вида Apple.com в фильтр почты.

3) Попытайтесь разблокировать аппарат при помощи онлайн-сервиса iForgot — там зададут три контрольных вопроса, которые вы указали при регистрации.

4) Если не получится — звоните в службу поддержки Apple (8 800 555 6734), будьте готовы ответить на любой вопрос и перечислить паспортные данные. Разговор может затянуться, но велика вероятность, что по его итогам вы получите работающий iPhone.

Почему взлом Apple ID опаснее потери денег?

1) Удалённое уничтожение всех данных (настроек, контента и так далее).

2) Проникновение в частную жизнь. В руках злоумышленника окажутся фотографии, заметки, напоминания и данные из приложений вроде Notes, Pages, Keynote, Photos. Как известно, некоторые пользователи хранят в таком виде пароли от банковских карт или интимные снимки, поэтому переход этих сведений в третьи руки может быть крайне опасен.

После истории с утечкой интимных фотографий звёзд Apple (2014 год) ужесточила защиту — для того чтобы выгрузить резервную копию iCloud на компьютер, понадобится пароль, который придёт в СМС. Однако угроза безопасности всё равно присутствует. Чтобы свести её к минимуму, нужно знать, как именно хакеры взламывают аккаунты.

1) Фишинг — пользователь кликает по мошеннической ссылке. На странице — точная копия окна логина в почту и сообщение вида «Сессия истекла, войдите в почту». Человек вводит почту и пароль, они попадают к мошеннику.

2) Вирусы — на компьютер юзера загружается вредоносный файл. Это происходит либо через почту или соцсети (заманчивые для нажатия файлы вида «налоговаядекларация.exe»), и пользователь кликает сам, либо через автозагрузку (то есть при включении компьютера). Вирус записывает все нажатия, ворует куки, сохраняет пароли из браузеров.

3) Социальная инженерия. Есть два характерных примера. Первый — человека просят ввести чужие данные себе (якобы помочь), а затем получают доступ к его аккаунту или девайсу (об одном из таких случаев Лайф уже сообщал).

Второй пример — доверительный разговор с сотрудниками службы поддержки. Злоумышленник предварительно готовится, узнаёт про вас всю необходимую информацию, отвечает на контрольные вопросы, и суппорт вручает ему пароль от вашего аккаунта. К сожалению, такие случаи действительно имеют место.

4) Взлом резервной почты. Пример: человек заводит ящик в детстве, затем переходит на другой сервис и делает себе более солидный e-mail, но в качестве резервной почты указывает старую. Её взламывают и получают доступ к обоим ящикам, основной из которых может быть привязан к Apple ID.

5) Взлом через контрольные вопросы. Пример: человек с фамилией Петухов выбирает контрольные вопросы «Ваше прозвище в школе?» и «Ваш знак зодиака?», чтобы самому же не забыть ответы. Ответ на первый вопрос очевиден, а на второй быстро ищется в социальных сетях.

6) Простой пароль — увы, их очень легко вскрыть методом брутфорса (перебора).

7) Утечки баз данных — тысячи паролей сразу улетают к хакерам.

6 «золотых» правил безопасности

1) Обязательно включить двухфакторную авторизацию (телефон плюс пароль) на всех важных аккаунтах (основная и резервная почты): доступ будет значительно затруднён.

2) Всегда смотреть в адресную строку, когда вводите пароль от почты (особенно если вам сообщили, что «сессия истекла»).

3) Соблюдать культуру паролей:

- на всех важных аккаунтах должны быть разные пароли. Если пароль один, одна утечка фактически откроет доступ ко всем аккаунтам;

- сложные пароли. Совершенно необязательно самому делать что-то вроде Xcx

! bygK (‘uZ3+@, удобнее воспользоваться генератором паролей ;

4) Ставьте максимально личные контрольные вопросы — те, ответы на которые нельзя найти в социальных сетях или поисковых системах.

5) Следите за резервной почтой — она должна быть надёжной (или её не должно быть вовсе).

6) Откажитесь от устаревших сервисов (например, email.ru или km.ru) или почты, которую предоставляет провайдер: они ненадёжны.

Выполнив эти простые инструкции, вы обезопасите от взлома и свою личную информацию, и свои гаджеты.

Источник