- Действия в случае потери или кражи iPhone, iPad или iPod touch

- Поиск устройства на карте

- Обозначение устройства как пропавшего

- Подача заявления о пропавшем устройстве в местные правоохранительные органы

- Подача заявления о краже и потере

- Удаленное стирание данных с устройства

- Обращение к оператору сотовой связи

- Удаление утерянного устройства из учетной записи

- Можно ли взломать Айфон?

- Что означает «взломать» iPhone?

- Можно ли подключиться к iPhone удаленно?

- Безопасность Apple ID и iCloud

- Что насчет «шпионского» программного обеспечения iPhone?

- Влом iPhone специальным устройством через USB-кабель

- Кража айфонов поставлена на поток. Это целый бизнес

Действия в случае потери или кражи iPhone, iPad или iPod touch

Если вы потеряли свое устройство iPhone, iPad или iPod touch либо считаете, что его могли украсть, воспользуйтесь приложением «Локатор» и защитите свои данные.

Поиск устройства на карте

Чтобы найти устройство, выполните вход на странице iCloud.com/find. Можно также воспользоваться приложением «Локатор» на другом принадлежащем вам устройстве Apple.

Если устройство iPhone, iPad или iPod touch не отображается в списке устройств, это означает, что на нем не был включен Локатор. Но вы все равно можете защитить свою учетную запись, даже если Локатор не был включен.

Обозначение устройства как пропавшего

Обозначив устройство как пропавшее, вы удаленно заблокируете его с помощью код-пароля, что позволит защитить данные на устройстве. При этом на утерянном устройстве также отключится служба Apple Pay. Кроме того, на утерянном устройстве можно отобразить произвольное сообщение со своей контактной информацией.

Подача заявления о пропавшем устройстве в местные правоохранительные органы

Сотрудники правоохранительных органов могут запросить серийный номер вашего устройства.

Подача заявления о краже и потере

Если на утерянный iPhone распространяется действие соглашения AppleCare+ с покрытием кражи и потери, подайте заявление для замены iPhone.

Удаленное стирание данных с устройства

После стирания данных с устройства отслеживание его местоположения станет невозможным, поэтому убедитесь, что вам больше не требуется искать устройство. Если на устройство распространяется действие соглашения AppleCare+ с покрытием кражи и потери, не стирайте данные с iPhone, пока ваше заявление не будет одобрено.

Обращение к оператору сотовой связи

Если у вас пропал iPhone или iPad с поддержкой сотовой связи, сообщите об этом оператору сотовой связи. Попросите оператора заблокировать вашу учетную запись, чтобы предотвратить совершение звонков, отправку текстовых сообщений и передачу данных. Если ваше устройство защищено по программе оператора сотовой связи, подайте соответствующее заявление.

Удаление утерянного устройства из учетной записи

Если на устройство распространяется действие соглашения AppleCare+ с покрытием кражи и потери, не удаляйте iPhone из своей учетной записи, пока ваше заявление не будет одобрено.

Чтобы удалить утерянное устройство из списка доверенных, перейдите на страницу appleid.apple.com.

Соглашение AppleCare+ с покрытием кражи и потери доступно не во всех странах и регионах.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Источник

Можно ли взломать Айфон?

iPhone заслужил репутацию устройства, в котором вопросам безопасности уделяется повышенное внимание. Это произошло в том числе и благодаря работе Apple над созданием собственной экосистемы и контролю над ней. Но никакое устройство не может считаться идеальным, если речь заходит о вопросах безопасности. Можно ли действительно взломать iPhone? Какие риски у пользователя?

Что означает «взломать» iPhone?

Взлом – это упрощенный и распространенный термин, который часто используется неправильно. Традиционно слово это относится к незаконному получению доступа к компьютерной сети. В контексте к iPhone взломом может считаться следующее:

- получении доступа к чьей-то личной информации, хранящейся на iPhone;

- слежка или использование iPhone удаленно без ведома или согласия владельца;

- изменение режима работы iPhone с помощью дополнительного программного или аппаратного обеспечения (например, джейлбрейк).

Технически, подбор кем-то вашего пароля тоже может считаться взломом. Затем хакеры могут установить программное обеспечение для слежки за вашими действиями на iPhone.

Взломом может считаться джейлбрейк или факт установки пользовательских прошивок на устройство. Это одно из более современных определений взлома, оно также широко используется. Многие пользователи фактически взломали свои iPhone, установив модифицированную версию iOS для избавления от ограничений Apple.

Вредоносные программы – еще одна проблема, с которой раньше сталкивался iPhone. Мало того, что такие приложения оказались в App Store, так еще и были найдены эксплойты нулевого дня в веб-браузере Safari от Apple. Это позволило хакерам устанавливать шпионское ПО, обходящее защитные меры разработчиков и похищающее личные данные.

Работа над джейлбрейком тоже никогда не прекращается. Это постоянная игра в кошки-мышки между Apple и любителями джейлбрейк-твиков. Если вы поддерживаете версию iOS своего устройства в актуальном состоянии, то вы, скорее всего, защищены от любых взломов, основанных на методах джейлбрейка.

Тем не менее это не повод снижать бдительность. Группы хакеров, правительства и правоохранительные органы заинтересованы в поиске путей обхода защиты Apple. Любая из этих структур может в какой-то момент найти новую уязвимость и не сообщить об этом производителю или общественности, пользуясь ею в своих целях.

Можно ли подключиться к iPhone удаленно?

Apple позволяет удаленно управлять iPhone через приложения удаленного доступа, такими, как популярный TeamViewer.

Однако вы не сможете управлять чьим-то iPhone без ведома его владельца или предварительно не взломав его. Существуют VNC-серверы, через которые можно получить доступ ко взломанному iPhone, но в стандартной iOS такого функционала нет.

В iOS используется надежная система разрешений для предоставления приложениям явного доступа к определенным службам и информации. Когда вы впервые устанавливаете новое приложение, вас часто просят дать разрешение службам определения местоположения или камере iOS. Приложения буквально не могут получить доступ к этой информации без вашего явного разрешения.

В iOS нет уровня доступа, который предоставляет полный доступ к системе. Каждое приложение находится в своеобразной «песочнице», что означает, что программное обеспечение отделено от остальной системы и пребывает в своей безопасной среде. Такой подход предотвращает влияние потенциально опасных приложений на остальную часть системы, включая ограничение доступа к личной информации и данным других приложений.

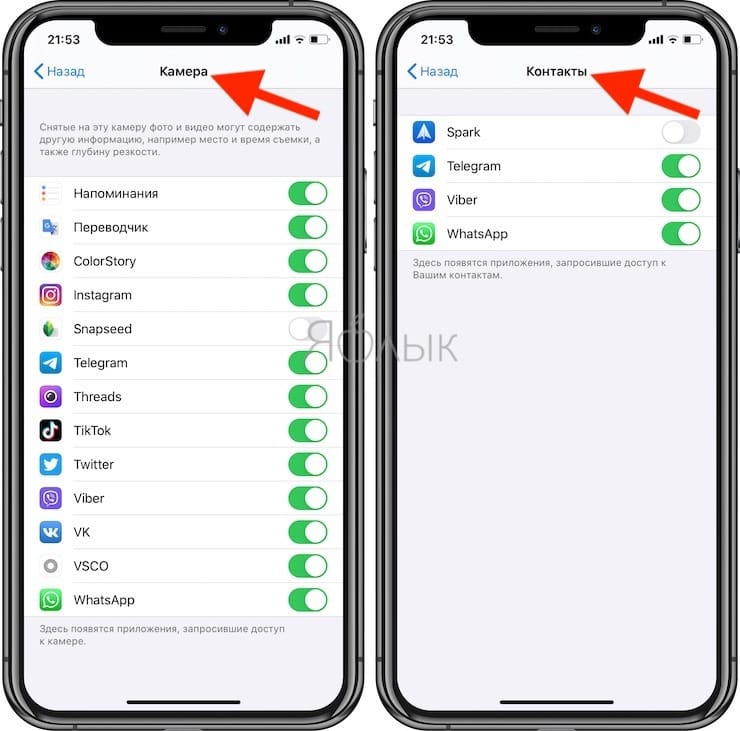

Вы всегда должны быть осторожны с разрешениями, которые предоставляете приложению. Например, такое популярное приложение, как Facebook, попросит получить доступ к вашим контактам, но для его базовой работы это не требуется. Как только вы предоставите доступ к своей информации, приложение сможет делать с этими данными все, что пожелает, в том числе загружать их на чей-то частный сервер и хранить там вечно. Это может считаться нарушением соглашения Apple с разработчиком и App Store, но технически приложения вполне могут это сделать.

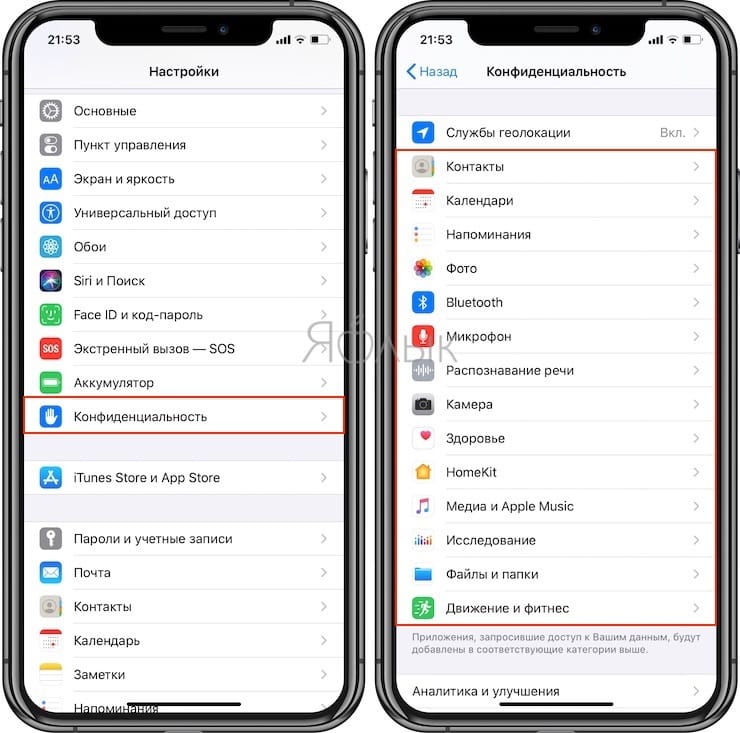

И хотя беспокоиться об атаках злоумышленников на ваше устройство – это нормально, вы, вероятно, больше рискуете при передаче своей личной информации «безопасному» приложению, которое просто вежливо попросит дать доступ. Регулярно просматривайте разрешения для ваших iOS приложений по пути Настройки → Конфиденциальность и дважды подумайте, прежде чем соглашаться с просьбами программы дать ей куда-то доступ.

Безопасность Apple ID и iCloud

Ваш Apple ID (который является и вашей учетной записью в iCloud), вероятно, более восприимчив к внешним угрозам, чем ваш iPhone. Как и с любой другой учетной записью, многие третьи лица могут заполучить ваши учетные данные.

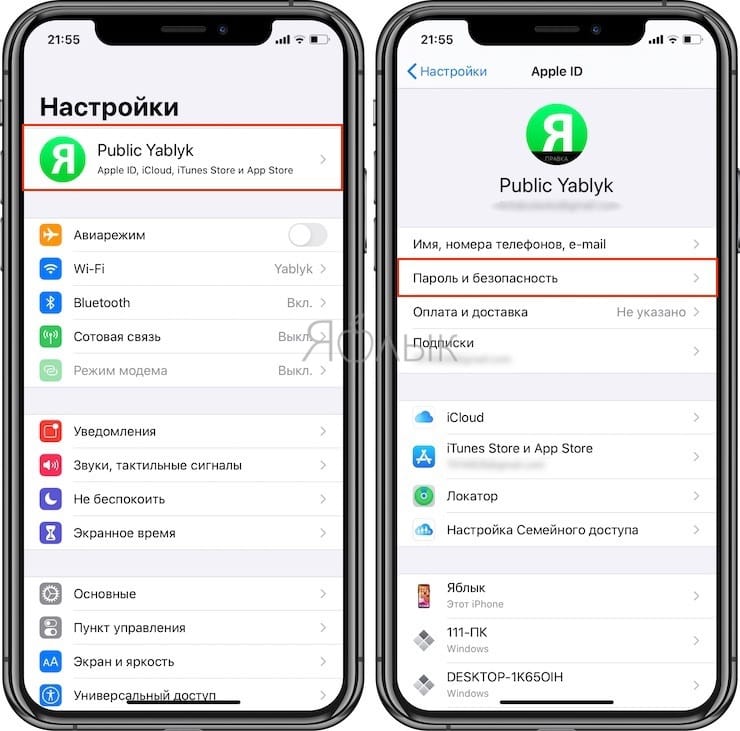

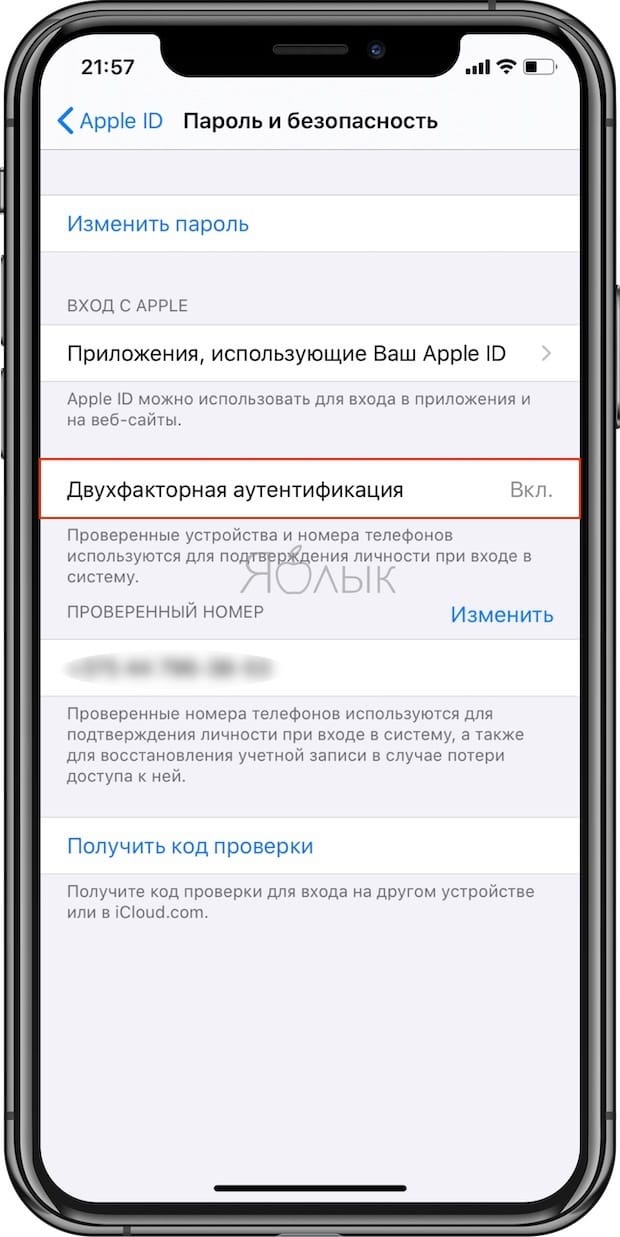

Возможно, в вашем Apple ID уже включена двухфакторная аутентификация (2FA). Тем не менее, вам стоит убедиться в этом, перейдя в Настройки → [Ваше имя] → Пароль и безопасность на вашем iPhone.

Нажмите «Включить двухфакторную аутентификацию», чтобы настроить ее, если она еще не включена.

В будущем, когда вы будете входить в свою учетную запись Apple ID или iCloud, вам необходимо будет ввести код, отправленный на ваше устройство или в SMS по номеру телефона. Это предотвращает вход в вашу учетную запись, даже если злоумышленник и знает ваш пароль.

Однако даже двухфакторная аутентификация подвержена атакам социальной инженерии. С ее помощью можно осуществить перенос номера телефона с одной SIM-карты на другую. Это передаст потенциальному «хакеру» последний кусок головоломки всей вашей онлайн-жизни, если он уже знает ваш главный пароль электронной почты.

Мы не хотим напугать вас или сделать параноиком. Тем не менее, это показывает, как что-либо может быть взломано, если уделить этому достаточно времени и изобретательности. Вы не должны чрезмерно беспокоиться о попытках взлома вашего устройства, но всегда помните о рисках и сохраняйте минимальную бдительность.

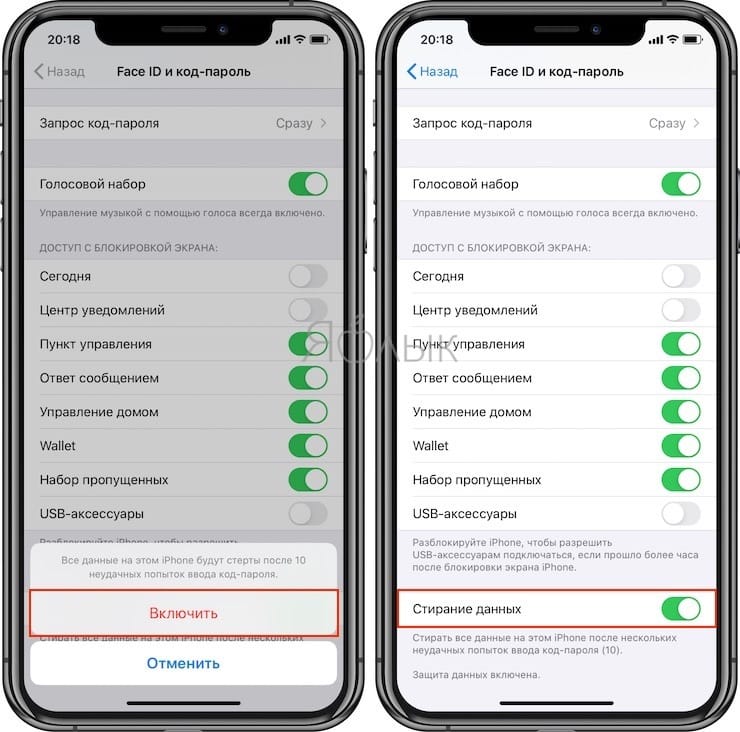

Кроме того, если ваш iPhone располагает данными, к которым проявляют интерес третьи лица (и это может вам навредить), активируйте функцию стирания данных, которая автоматически полностью сотрет все данные с iPhone после десяти неправильных вводов кода-пароля. Вероятно, лучше потерять все, чем позволить важной информации попасть в руки совсем уж недружественных персонажей.

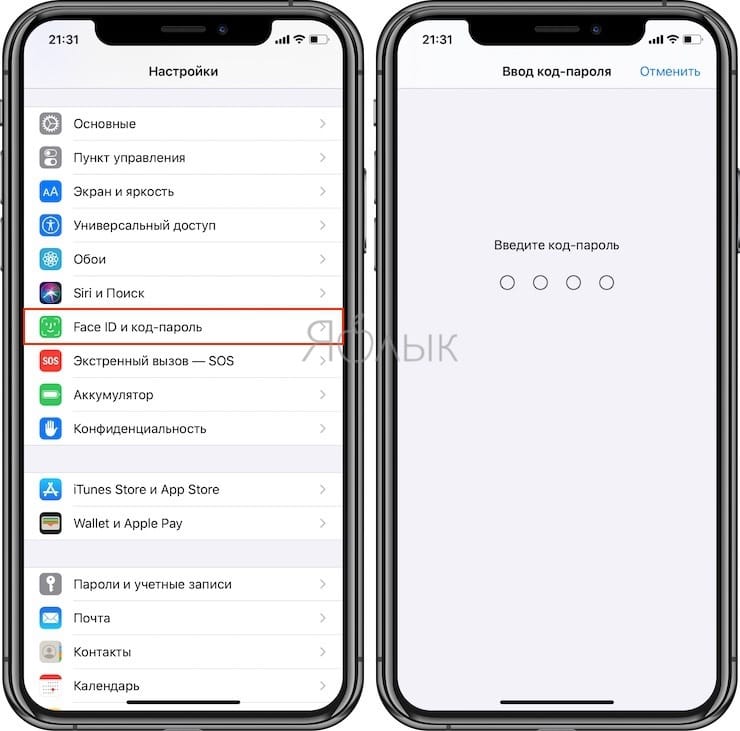

Для активации функции Стирание данных на iPhone, откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель Стирание данных в положение Включено.

Что насчет «шпионского» программного обеспечения iPhone?

Один из распространенных инструментов, которые способствуют взлому iPhone, это так называемое «шпионское» программное обеспечение. Такие приложения базируются на основе людской паранойи и страха. Пользователям предлагается установить на свои устройства программное обеспечение для слежки. Приложениями интересуются родители и подозрительные супруги, желая отслеживать чужую активность на iPhone.

Такие приложения не могут работать на стандартной версии iOS, поэтому они требуют взлома устройства (джейлбрейк). Это открывает iPhone для дальнейших манипуляций, что повлечет за собой проблемы с безопасностью и потенциально с совместимостью приложений – некоторые программы отказываются работать на взломанных устройствах.

После взлома устройства и установки сервисов мониторинга люди могут следить за отдельными устройствами через веб-панель. Это позволит злоумышленнику видеть каждое отправленное текстовое сообщение, информацию обо всех сделанных и полученных вызовах и даже посмотреть новые снятые камерой фотографии или видео.

Такие приложения не будут работать на последних iPhone и на некоторых устройствах с iOS 14, для которых доступен только привязанный джейлбрейк (исчезает после перезагрузки смартфона). Все дело в том, что Apple сильно усложняет джейлбрейк своих последних устройств, поэтому для них с установленной iOS 14 угрозы невелики.

Однако так будет не всегда. С каждым крупным обновлением джейлбрейка производители такого ПО снова начинают маркетинговые акции. А ведь шпионить за любимым человеком мало того, что сомнительно с этической точки зрения, так еще и незаконно. Взлом же чужого устройства также подвергает его риску воздействия вредоносного ПО. Это также аннулирует любую гарантию, которая у устройства может присутствовать.

Влом iPhone специальным устройством через USB-кабель

Для защиты iPhone от используемых спецслужбами хакерских техник, а также специальных аппаратных устройств, подключаемых к смартфону посредством кабеля, необходимо активировать в iOS «Режим ограниченного доступа USB».

«Режим ограниченного доступа USB» отключает зарядку и передачу данных через Lightning-порт, если со времени последней разблокировки iPhone или iPad прошло больше часа. То есть, даже заполучив устройство, злоумышленник не сможет изъять из него данные через USB-кабель, если с момента его последней разблокировки прошло более 60 минут.

Для того чтобы включить «Режим ограниченного доступа USB», откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель USB-аксессуары в положение Выключено.

Источник

Кража айфонов поставлена на поток. Это целый бизнес

ИБ-специалист, скрывающийся в сети под ником Bo0oM, раскрыл схему, на которой зарабатывают те, кто крадёт смартфоны, разблокирует их и перепродаёт. Он даже установил предполагаемую личность владельца одного из сервисов для извлечения дохода от такой деятельности.

Принято считать, что от украденного или найденного айфона мало толка. Воспользоваться им не выйдет, бросить к заводским настройкам, не зная пароль пользователя, не получится. Такое устройство можно лишь сдать на запчасти намного дешевле его реальной стоимости. С Android-смартфонами проще — как правило, они очень легко сбрасываются или перепрошиваются, после чего их можно продать по рыночной цене.

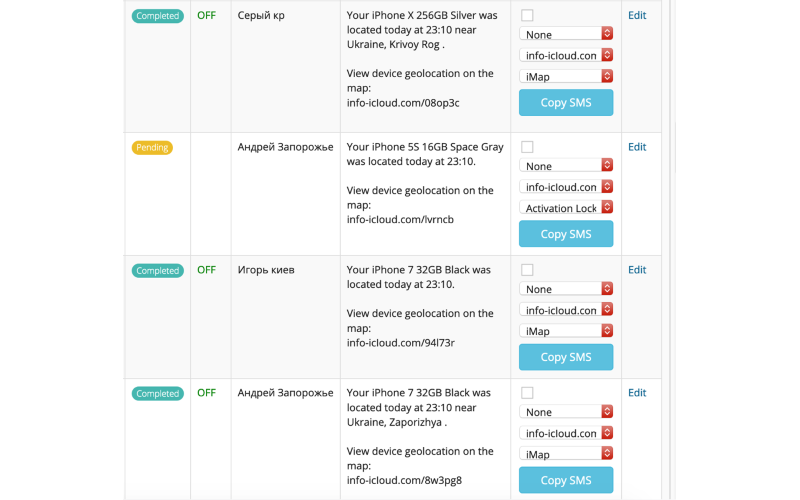

Мошенники нашли выход: они крадут iPhone и отправляют его владельцу ссылку, по которой якобы можно увидеть местоположение устройства. Эта ссылка фишинговая, и с её помощью мошенники крадут логин и пароль для того, чтобы разблокировать смартфон, отвязать его от сервиса «Локатор», сбросить и перепродать. В некоторых случая жертве может позвонить человек, представиться сотрудником сервисного центра, и разными способами попытаться выпытать логин и пароль от Apple ID.

C развитием технологий защиты всегда развивается мошенничество, поэтому выход у воров был таков — отправить фишинг на контактный номер жертвы. А что? Удобно. Жертва свои контакты оставляет сама, тебе остается лишь представиться компанией Apple и заставить ввести пользователя данные от iСloud.

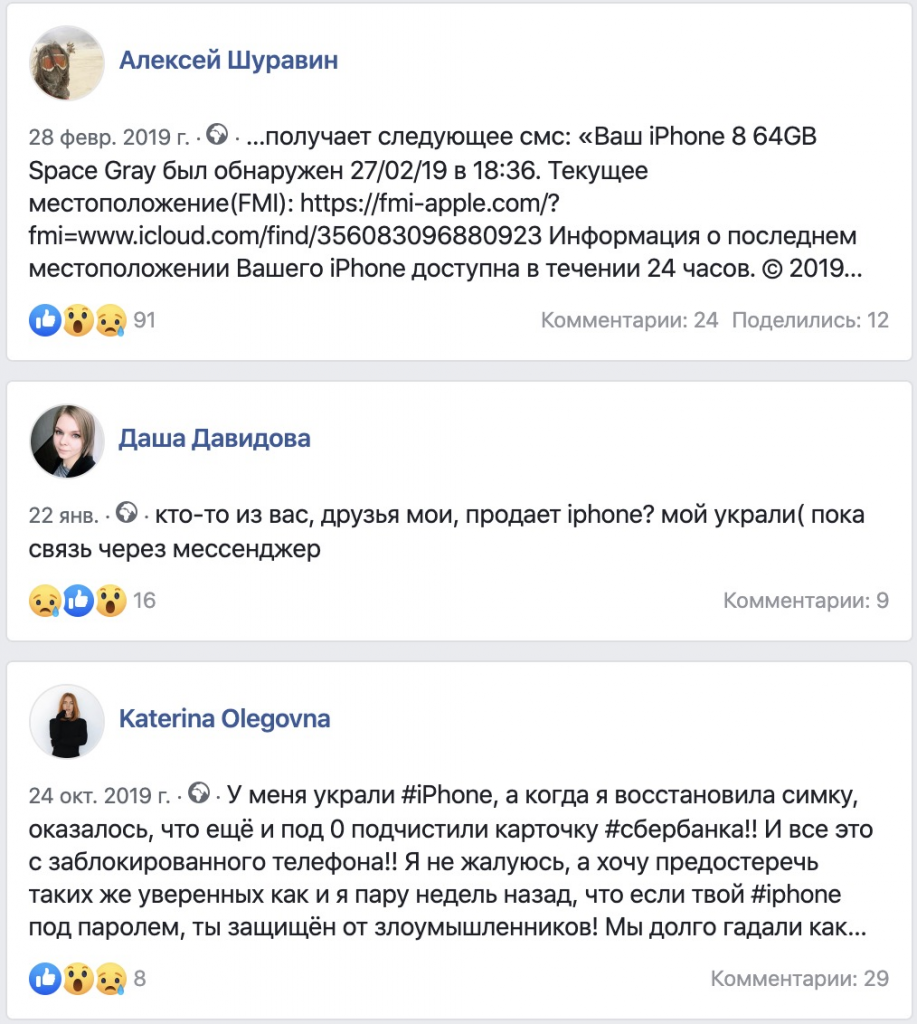

Судя по сообщениям в соцсетях, жертв такой схемы очень много, причём мошенники не ограничиваются кражей и перепродажей смартфона. Они также блокируют другие устройства пользователя, привязанные к его Apple ID, просят выкуп за разблокировку и получают доступ к различным сервисам, в том числе банковским кабинетам, откуда могут вывести деньги.

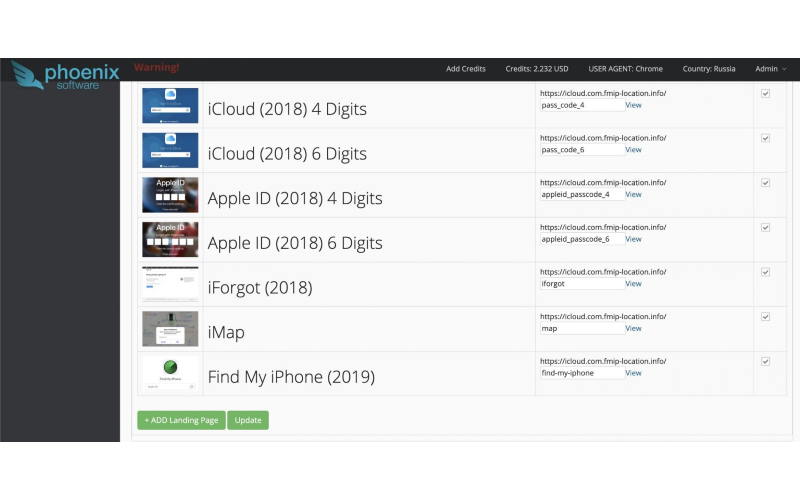

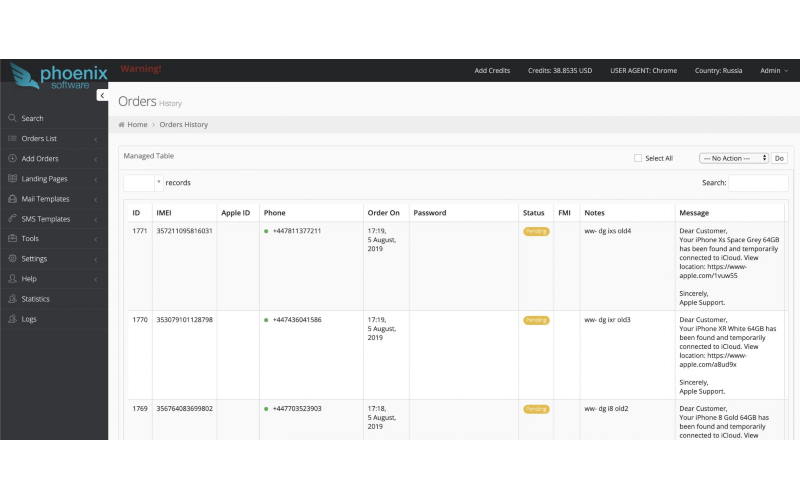

Bo0oM выяснил, что извлечение дохода от краденных айфонов поставлено на поток с помощью специальных сервисов (один из них — Phoenix). Злоумышленнику не обязательно обладать хакерскими навыками, за деньги ему предоставляется удобная панель, с помощью которой он может общаться со своими жертвами (например, по SMS). Аренда сервиса стоит 150-300 долларов в месяц, а за отправку ворам данных для разблокировки каждого смартфона можно получать по 100-150 долларов.

Когда пользователь Phoenix добавляет новый логин и пароль, эти данные через специально оставленный бэкдор отправляются в Telegram владельцу сервиса, то есть он не только зарабатывает на его аренде, но также имеет доступ к любым данным, которые добывают его клиенты.

Bo0oM обнаружил несколько багов и уязвимостей и через сложную цепочку поиска имён, логинов, email-адресов, телефонных номеров и взлома аккаунтов в электронной почте, платёжных системах и других сервисах вычислил предполагаемого администратора Phoenix. Им оказался некий Зейнал Мамедов, который работает на Царицинском рынке в Москве и продаёт там и через Avito различные устройства, в том числе iPhone и iPad.

Bo0oM дал своим коллегам и единомышленникам несколько рекомендаций о том, как можно вычислить владельцев других сервисов, автоматизирующих заработок на ворованных смартфонов. Он рассказал, какими сайтами и скриптами можно пользоваться, чтобы выявлять жертв краж и фишинговые сайты, на которые их перенаправляют, чтобы увести пароль от аккаунта Apple. Конечно, для решения этой проблемы нужен более комплексный подход, но можно надеяться, что инициатива Bo0oM подпортит жизнь мошенникам.

Источник