- Можно ли взломать айфон по серийному номеру

- Можно ли взломать Айфон?

- Что означает «взломать» iPhone?

- Можно ли подключиться к iPhone удаленно?

- Безопасность Apple ID и iCloud

- Что насчет «шпионского» программного обеспечения iPhone?

- Влом iPhone специальным устройством через USB-кабель

- Мелкий, но неприятный развод с IMEI при продаже iPhone

- Вот так все происходит

- Как такое возможно

- Как не попасться

- Если уже попались

Можно ли взломать айфон по серийному номеру

Реально ли взломать или узнать ID apple с помощью IMEI??

Apple iPhone iPhone 8 plus

Прошивка: iOS 14

Джейлбрейк: Нет

Описание проблемы:

Моя близкая подружка уходит от мужа, и муж сходит с ума, заходит в ее мессенджерах, читает переписки и так далее. Уже скоро съедет от него, и возникает вопрос: муж может узнать с каким ID apple жена вошла в тел с помощью IMEI?

Я ей советую сменить эл. почту и ID apple, двухфакторную аутентификацию и так далее. А ей сестра говорит, что бесполезно, с помощью IMEI показываются пароли и без проблем входят, и что надо покупать новый тел. А я считаю что это бред. Ведь возможно все, чтобы защитить от взлома.

Кто профи здесь, можете ответить или подсказать что надо сделать чтобы муж не мог взломать и лазить в ее мессенджерах? Буду благодарна!

У каждого месенджера все свое.

в wa и tel всегда можно отключить все сторонние устройства.

Вопрос в ином. Здесь даже не вопрос техники. Все упирается в человеческий фактор

Стоит продать этот аппарат и купить другой. Пуская чуть проще.

Поменять номер телефона и данные AppleID

Кроме этого — связаться со всеми банками, где есть карты, и проверить, не указан-ли номер мужа или его контакты как запасные и прочее.

Тоже самое сделать со страховыми, если есть каско/осаго для машины.

Ну в школе расскажете то же самое)

И всё-таки

1. Такое преследование, не является законным. Взломы тоже. По сути это уже вторжение в личную жизнь. Какие могут быть последствия? Постоянные слежки, нервотрепка, бесконечные звонки. Что может случится когда он в очередной раз взломает мессенджер и увидит что у неё появился какой-то новый молодой человек?

2. В ситуации автора дело не только в IMEI, это можно понять если немного подумать)

3. Знаю множество способов находить человека даже без всяких взломов. Иногда даже никнейма на форуме может быть достаточно.

Рекомендую погуглить к чему приводят такие преследования, как предотвратить плохие последствия и т.д.

И я напомню, я лично становился свидетелем в таких ситуациях, как я уже говорил, в одной истории помогло обращение в полицию. Человек успокоился.

Но я знаком со случаями когда такие преследования доводили до более серьезных последствий.

Теперь можете сами сочинить что будет когда он не сможет взломать с помощью IMEI)

Сообщение отредактировал dedflatbird — 29.09.20, 18:00

Ничего личного, но какое отношения имеют ваши умозаключения к конкретным техническим вопросам?

И зачем вы что-то придумываете за автора?

Есть вопрос — есть ответ. А вопросы из серии «то-ли еще будет», обычно, обсуждаются совсем на иных форумах.

Да, к слову, если вы решили обсуждать Статью 137 и главы из Статьи 138. Так в сообщении нет даже намеков на них. Есть только подозрение на намерение.

Источник

Можно ли взломать Айфон?

iPhone заслужил репутацию устройства, в котором вопросам безопасности уделяется повышенное внимание. Это произошло в том числе и благодаря работе Apple над созданием собственной экосистемы и контролю над ней. Но никакое устройство не может считаться идеальным, если речь заходит о вопросах безопасности. Можно ли действительно взломать iPhone? Какие риски у пользователя?

Что означает «взломать» iPhone?

Взлом – это упрощенный и распространенный термин, который часто используется неправильно. Традиционно слово это относится к незаконному получению доступа к компьютерной сети. В контексте к iPhone взломом может считаться следующее:

- получении доступа к чьей-то личной информации, хранящейся на iPhone;

- слежка или использование iPhone удаленно без ведома или согласия владельца;

- изменение режима работы iPhone с помощью дополнительного программного или аппаратного обеспечения (например, джейлбрейк).

Технически, подбор кем-то вашего пароля тоже может считаться взломом. Затем хакеры могут установить программное обеспечение для слежки за вашими действиями на iPhone.

Взломом может считаться джейлбрейк или факт установки пользовательских прошивок на устройство. Это одно из более современных определений взлома, оно также широко используется. Многие пользователи фактически взломали свои iPhone, установив модифицированную версию iOS для избавления от ограничений Apple.

Вредоносные программы – еще одна проблема, с которой раньше сталкивался iPhone. Мало того, что такие приложения оказались в App Store, так еще и были найдены эксплойты нулевого дня в веб-браузере Safari от Apple. Это позволило хакерам устанавливать шпионское ПО, обходящее защитные меры разработчиков и похищающее личные данные.

Работа над джейлбрейком тоже никогда не прекращается. Это постоянная игра в кошки-мышки между Apple и любителями джейлбрейк-твиков. Если вы поддерживаете версию iOS своего устройства в актуальном состоянии, то вы, скорее всего, защищены от любых взломов, основанных на методах джейлбрейка.

Тем не менее это не повод снижать бдительность. Группы хакеров, правительства и правоохранительные органы заинтересованы в поиске путей обхода защиты Apple. Любая из этих структур может в какой-то момент найти новую уязвимость и не сообщить об этом производителю или общественности, пользуясь ею в своих целях.

Можно ли подключиться к iPhone удаленно?

Apple позволяет удаленно управлять iPhone через приложения удаленного доступа, такими, как популярный TeamViewer.

Однако вы не сможете управлять чьим-то iPhone без ведома его владельца или предварительно не взломав его. Существуют VNC-серверы, через которые можно получить доступ ко взломанному iPhone, но в стандартной iOS такого функционала нет.

В iOS используется надежная система разрешений для предоставления приложениям явного доступа к определенным службам и информации. Когда вы впервые устанавливаете новое приложение, вас часто просят дать разрешение службам определения местоположения или камере iOS. Приложения буквально не могут получить доступ к этой информации без вашего явного разрешения.

В iOS нет уровня доступа, который предоставляет полный доступ к системе. Каждое приложение находится в своеобразной «песочнице», что означает, что программное обеспечение отделено от остальной системы и пребывает в своей безопасной среде. Такой подход предотвращает влияние потенциально опасных приложений на остальную часть системы, включая ограничение доступа к личной информации и данным других приложений.

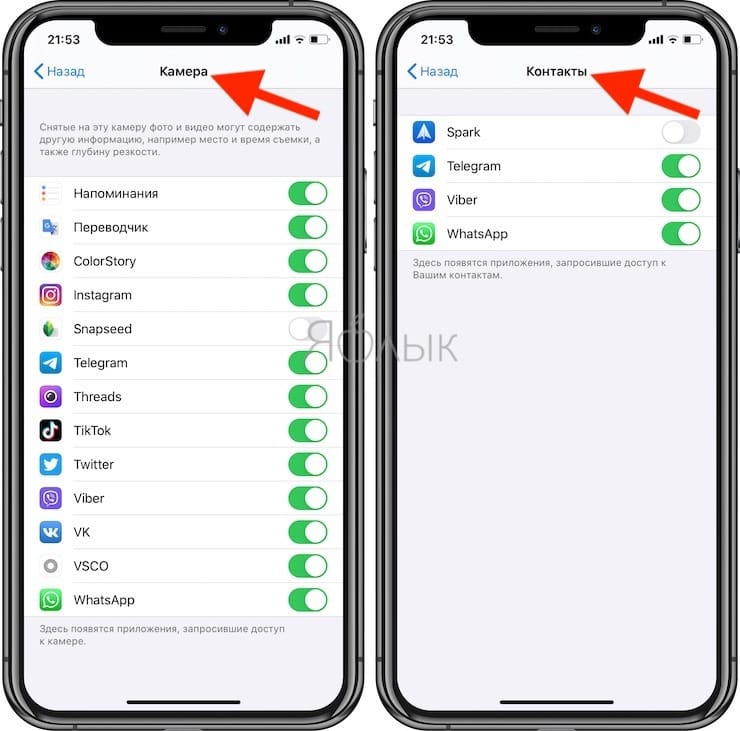

Вы всегда должны быть осторожны с разрешениями, которые предоставляете приложению. Например, такое популярное приложение, как Facebook, попросит получить доступ к вашим контактам, но для его базовой работы это не требуется. Как только вы предоставите доступ к своей информации, приложение сможет делать с этими данными все, что пожелает, в том числе загружать их на чей-то частный сервер и хранить там вечно. Это может считаться нарушением соглашения Apple с разработчиком и App Store, но технически приложения вполне могут это сделать.

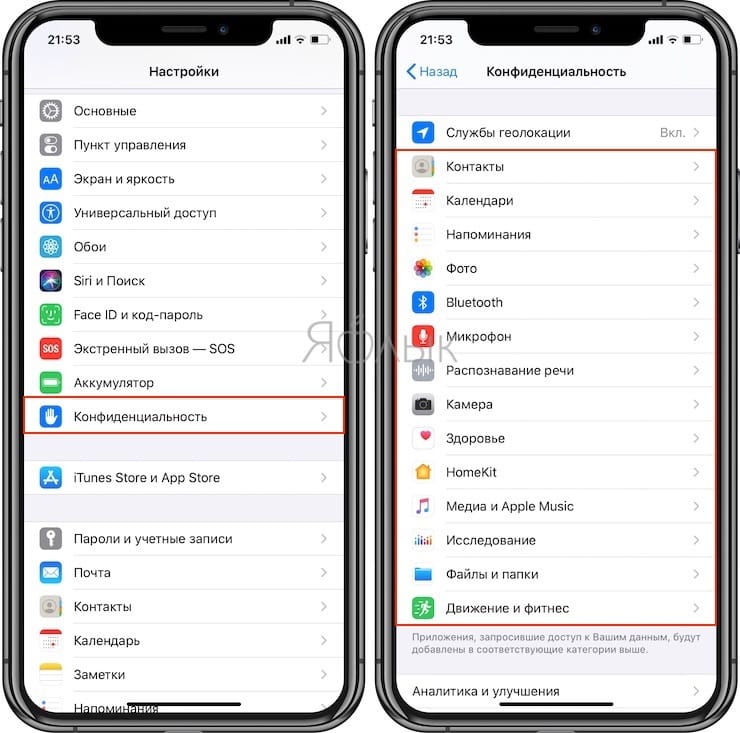

И хотя беспокоиться об атаках злоумышленников на ваше устройство – это нормально, вы, вероятно, больше рискуете при передаче своей личной информации «безопасному» приложению, которое просто вежливо попросит дать доступ. Регулярно просматривайте разрешения для ваших iOS приложений по пути Настройки → Конфиденциальность и дважды подумайте, прежде чем соглашаться с просьбами программы дать ей куда-то доступ.

Безопасность Apple ID и iCloud

Ваш Apple ID (который является и вашей учетной записью в iCloud), вероятно, более восприимчив к внешним угрозам, чем ваш iPhone. Как и с любой другой учетной записью, многие третьи лица могут заполучить ваши учетные данные.

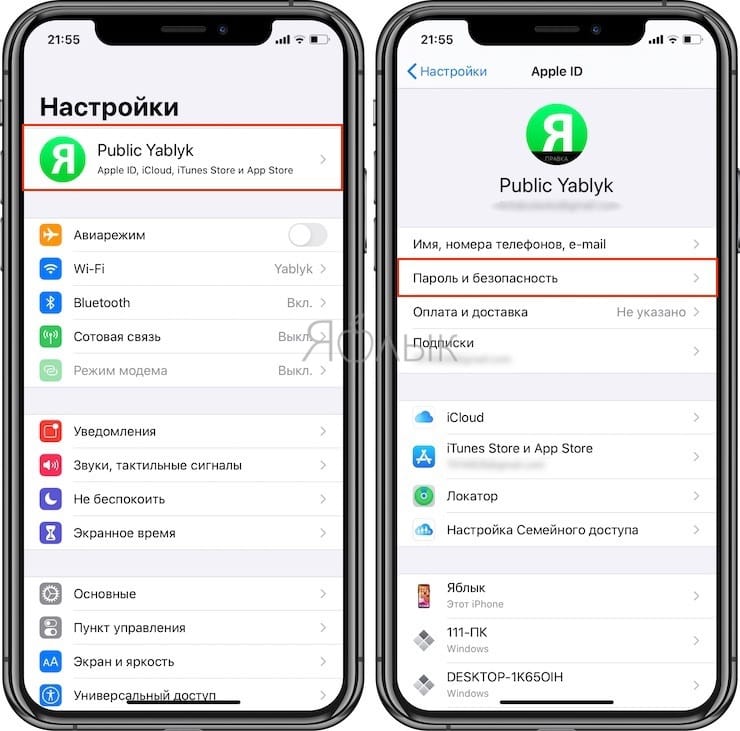

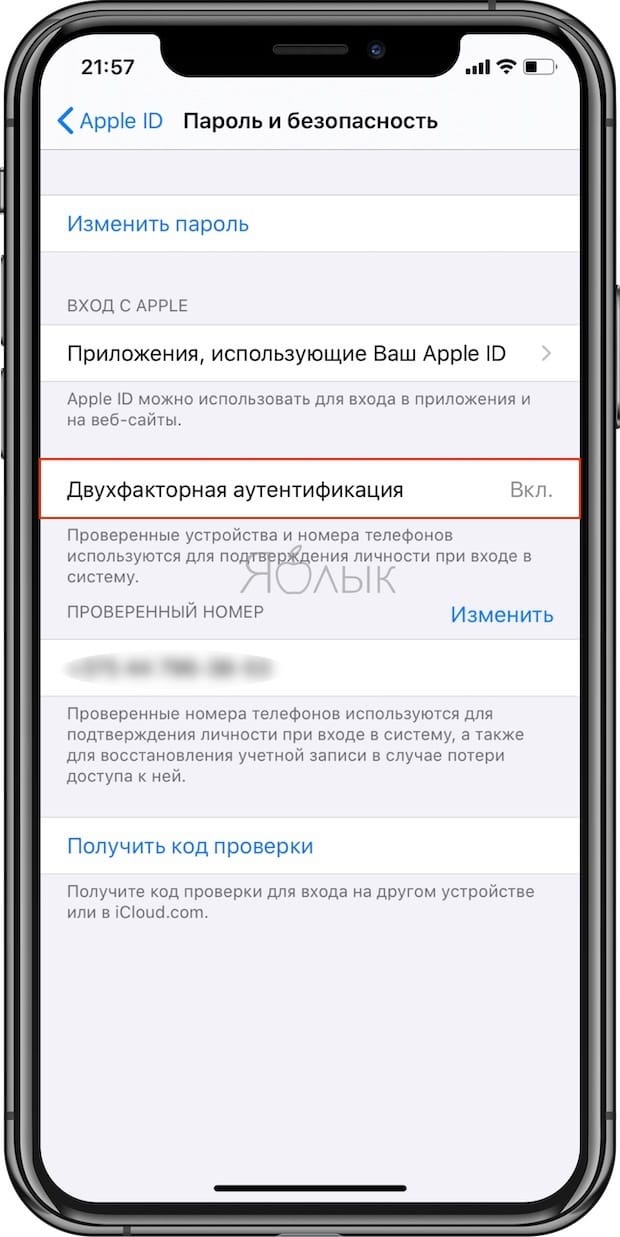

Возможно, в вашем Apple ID уже включена двухфакторная аутентификация (2FA). Тем не менее, вам стоит убедиться в этом, перейдя в Настройки → [Ваше имя] → Пароль и безопасность на вашем iPhone.

Нажмите «Включить двухфакторную аутентификацию», чтобы настроить ее, если она еще не включена.

В будущем, когда вы будете входить в свою учетную запись Apple ID или iCloud, вам необходимо будет ввести код, отправленный на ваше устройство или в SMS по номеру телефона. Это предотвращает вход в вашу учетную запись, даже если злоумышленник и знает ваш пароль.

Однако даже двухфакторная аутентификация подвержена атакам социальной инженерии. С ее помощью можно осуществить перенос номера телефона с одной SIM-карты на другую. Это передаст потенциальному «хакеру» последний кусок головоломки всей вашей онлайн-жизни, если он уже знает ваш главный пароль электронной почты.

Мы не хотим напугать вас или сделать параноиком. Тем не менее, это показывает, как что-либо может быть взломано, если уделить этому достаточно времени и изобретательности. Вы не должны чрезмерно беспокоиться о попытках взлома вашего устройства, но всегда помните о рисках и сохраняйте минимальную бдительность.

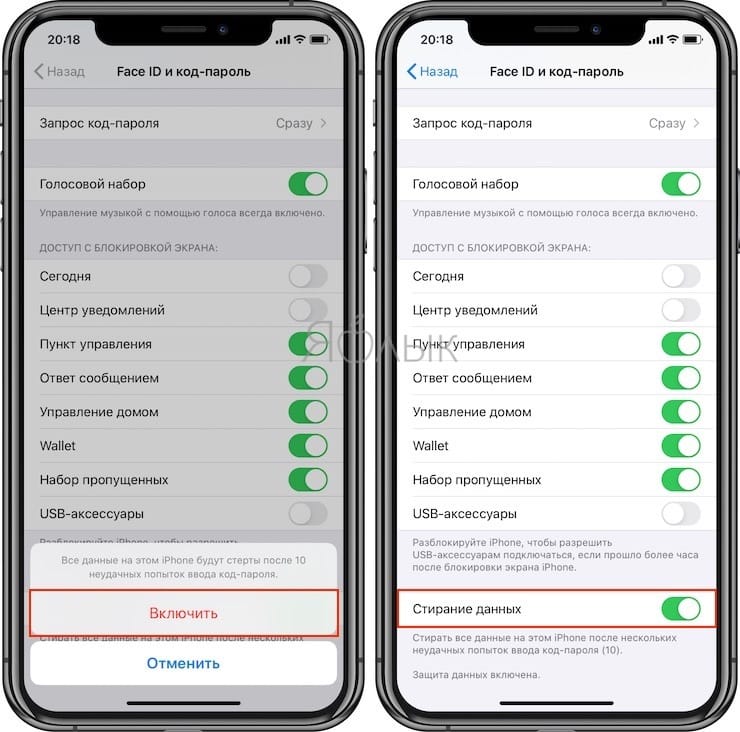

Кроме того, если ваш iPhone располагает данными, к которым проявляют интерес третьи лица (и это может вам навредить), активируйте функцию стирания данных, которая автоматически полностью сотрет все данные с iPhone после десяти неправильных вводов кода-пароля. Вероятно, лучше потерять все, чем позволить важной информации попасть в руки совсем уж недружественных персонажей.

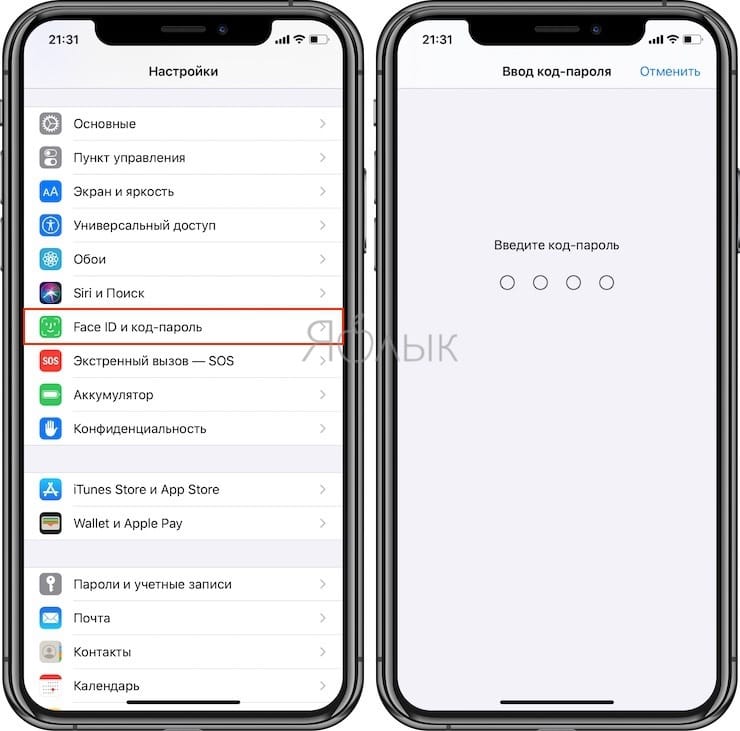

Для активации функции Стирание данных на iPhone, откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель Стирание данных в положение Включено.

Что насчет «шпионского» программного обеспечения iPhone?

Один из распространенных инструментов, которые способствуют взлому iPhone, это так называемое «шпионское» программное обеспечение. Такие приложения базируются на основе людской паранойи и страха. Пользователям предлагается установить на свои устройства программное обеспечение для слежки. Приложениями интересуются родители и подозрительные супруги, желая отслеживать чужую активность на iPhone.

Такие приложения не могут работать на стандартной версии iOS, поэтому они требуют взлома устройства (джейлбрейк). Это открывает iPhone для дальнейших манипуляций, что повлечет за собой проблемы с безопасностью и потенциально с совместимостью приложений – некоторые программы отказываются работать на взломанных устройствах.

После взлома устройства и установки сервисов мониторинга люди могут следить за отдельными устройствами через веб-панель. Это позволит злоумышленнику видеть каждое отправленное текстовое сообщение, информацию обо всех сделанных и полученных вызовах и даже посмотреть новые снятые камерой фотографии или видео.

Такие приложения не будут работать на последних iPhone и на некоторых устройствах с iOS 14, для которых доступен только привязанный джейлбрейк (исчезает после перезагрузки смартфона). Все дело в том, что Apple сильно усложняет джейлбрейк своих последних устройств, поэтому для них с установленной iOS 14 угрозы невелики.

Однако так будет не всегда. С каждым крупным обновлением джейлбрейка производители такого ПО снова начинают маркетинговые акции. А ведь шпионить за любимым человеком мало того, что сомнительно с этической точки зрения, так еще и незаконно. Взлом же чужого устройства также подвергает его риску воздействия вредоносного ПО. Это также аннулирует любую гарантию, которая у устройства может присутствовать.

Влом iPhone специальным устройством через USB-кабель

Для защиты iPhone от используемых спецслужбами хакерских техник, а также специальных аппаратных устройств, подключаемых к смартфону посредством кабеля, необходимо активировать в iOS «Режим ограниченного доступа USB».

«Режим ограниченного доступа USB» отключает зарядку и передачу данных через Lightning-порт, если со времени последней разблокировки iPhone или iPad прошло больше часа. То есть, даже заполучив устройство, злоумышленник не сможет изъять из него данные через USB-кабель, если с момента его последней разблокировки прошло более 60 минут.

Для того чтобы включить «Режим ограниченного доступа USB», откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель USB-аксессуары в положение Выключено.

Источник

Мелкий, но неприятный развод с IMEI при продаже iPhone

Наши читатели часто рассказывают, как стали жертвами подобного развода. Это одна из самых безобидных схем, но попадаются на неё довольно регулярно.

Одни отделываются легким испугом, другие – несколькими тысячами рублей. В любом случае стоит знать, как не попасться на подобную аферу.

Вот так все происходит

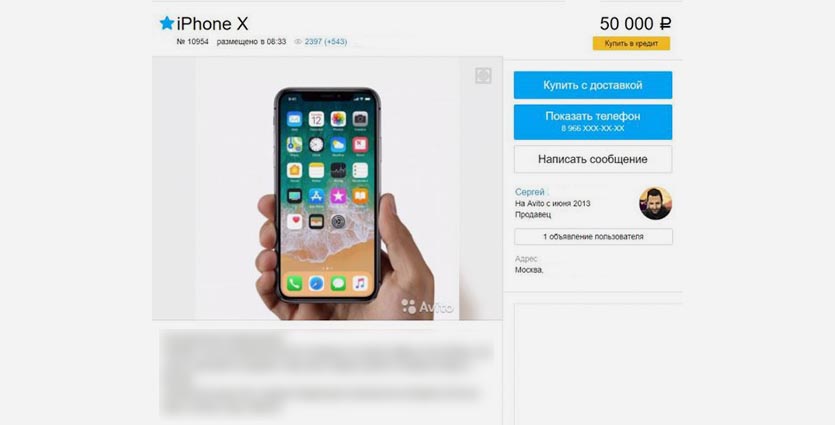

Владелец iPhone решил продать свой любимый смартфон, чтобы выручить немного денег или обновить девайс. Устройство было почищено, сброшено, комплект собран и сфотографирован.

Объявление размещено на разных интернет-площадках, а продавец начал ждать очередь из желающих купить устройство.

На связь с продавцом под видом покупателя выходит злоумышленник, выспрашивает всевозможные подробности об айфоне, проявляет реальную заинтересованность.

Когда о сделке практически договорились, мошенник просит сказать IMEI или серийный номер продаваемого iPhone. Он утверждает, что уже несколько раз собирался купить смартфон, но на встрече оказывалось, что девайс неоригинальный, заблокированный или восстановленный.

Чтобы избежать очередной потери времени, просит предоставить доказательство.

Практически любой продавец, которому нечего скрывать, не увидит никакого подвоха и, чтобы закрыть сделку, предоставит запрашиваемые данные.

Через несколько минут злоумышленник срывает маску и присылает примерно следующее сообщение:

Ваш iPhone добавлен в базу украденных смартфонов. Продать его не получится, пока мы не удалим номер устройства из реестра.

В качестве доказательства сбрасывают ссылку на сайт, где пострадавший может собственноручно обнаружить номер своего айфона в перечне украденных.

Сумма выкупа зависит от наглости мошенников и от того, как поведет себя жертва. Если на первоначальную сумму не согласятся, стоимость выкупа будет планомерно снижаться.

Одни просят за такое 500-1000 руб, а другие не стесняются требовать до 20-30% от стоимости смартфона.

Если жертва оплачивает так называемый выкуп, номер устройства удаляют из базы и все возвращается к исходному состоянию (за исключением финансового состояния состояния потерпевшего).

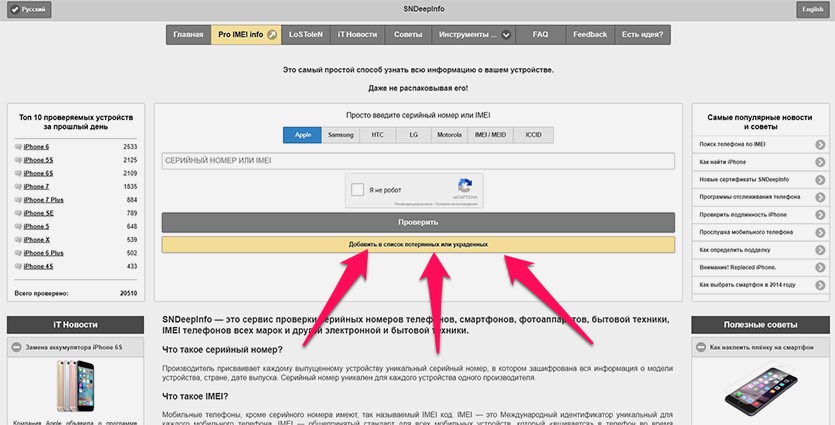

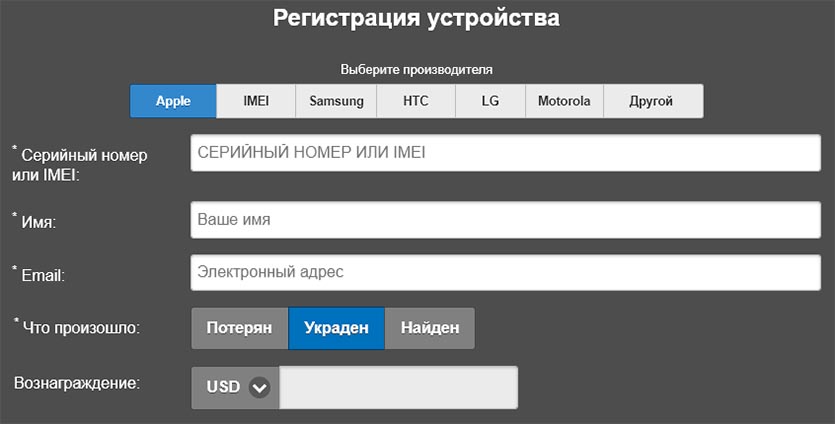

Как такое возможно

Приведенный в примере ресурс SNDeepinfo является исключительно информационным. Достоверность размещенных на нем данных касательно украденных или потерянных устройств довольно сомнительная.

Любой пользователь может добавить серийный номер iPhone в базу потерянных или украденных за минуту, после чего только он будет иметь возможность быстро удалить данный номер из реестра.

Сервис при добавлении номера требует лишь электронную почту для подтверждения регистрации, на этот же e-mail придет ссылка для удаления смартфона из базы.

Получается, что в базу можно добавлять даже айфоны, владельцы которых беспечно размещают в объявлении скриншот из раздела настроек Об этом устройстве.

Зачем существует подобный сервис – нам не совсем понятно. Логичнее было бы добавлять iPhone в базу украденных после предоставления фото коробки с IMEI или чека.

Пока сервис работает таким образом, будет существовать данная схема мошенничества.

Как не попасться

Чтобы не стать жертвой такого развода, никогда не сообщайте серийные номера, IMEI и прочую служебную информацию со своего смартфона неизвестным лицам.

Не выставляйте в объявлении скриншоты с данной информацией, следите, чтобы коды не было видно на фотографиях коробки или документов.

Даже если подобную информацию просят потенциальные покупатели, интересуйтесь, что именно они хотят проверить и сами предоставляйте нужные данные. Чаще всего интересуются гарантийным сроком или действительной датой покупки iPhone.

В любом случае можно сделать все проверки самостоятельно и отправить их по запросу, но с частично скрытой информацией о смартфоне.

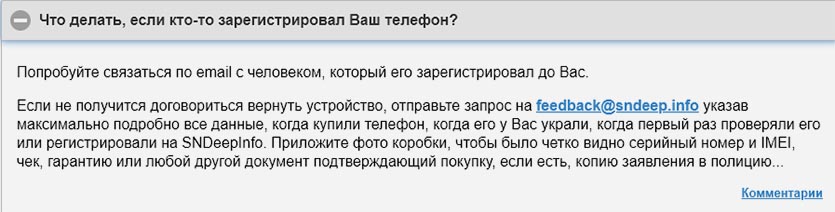

Если уже попались

Ни в коем случае не платите злоумышленникам.

С указанного сайта удалить данные о похищенном устройстве можно, если предоставить фото его коробки или чека, подтверждающего покупку устройства.

Помните, что далеко не все потенциальные покупатели проверяют информацию о смартфонах на этом ресурсе, а в том, что она может быть недостоверна, мы уже с вами убедились.

Будьте внимательны, освежите знания о других схемах развода:

Источник