- Программа для взлома iCloud: инструкция и способы

- Кому и для чего может понадобиться взлом облака

- Стоит ли идти такими радикальными методами, если вы всего лишь забыли пароль?

- Как взломать iCloud на айфоне: технологии

- Программный взлом

- Меры наказания за взлом чужого айклауд

- Как предотвратить хакерскую атаку

- Безопасно ли хранить резервные копии устройств в облаке

- Где хранить резервные копии

- Можно ли взломать Айфон?

- Что означает «взломать» iPhone?

- Можно ли подключиться к iPhone удаленно?

- Безопасность Apple ID и iCloud

- Что насчет «шпионского» программного обеспечения iPhone?

- Влом iPhone специальным устройством через USB-кабель

Программа для взлома iCloud: инструкция и способы

- 3 Декабря, 2020

- Приложения

- Кирилл Сажин

iCloud – функциональное решение «Эппл» для удобного хранения и универсального доступа к файлам, загруженным в облачное хранилище корпорации. Каждый пользователь, создавший аккаунт Apple ID, получает возможность бесплатного использования 5 Гб хранилища и может просматривать, загружать и выгружать из него данные с айфона, айпада, мака, макбука и даже через браузер.

Таким образом, айклауд позволяет сохранять различные типы файлов: фотографии, контакты, книги, музыку, а главное – резервные копии данных и настроек ваших устройств. Облачное хранилище, по словам разработчиков, является настолько надежным, что вы можете хранить там даже самую конфиденциальную информацию. Действительно ли возможно взломать айклауд на айфоне и как это можно сделать?

Внимание! Данная статья несет исключительно информационный характер. Мы не призываем вас к выполнению описанных действий с аккаунтами других пользователей без их личного разрешения. Похищение личной информации — уголовно наказуемое преступление.

Кому и для чего может понадобиться взлом облака

Существуют различные ситуации, в которых у вас может возникнуть острая потребность во взломе айклауд:

- Вы или кто-либо из вашего окружения забыли пароль от Apple ID и не имеете доступа к почте, к которой он был привязан. В данной ситуации других решений нет, и единственное, что поможет вам спасти облачные данные – взломанный айклауд.

- Ваш аккаунт был взломан, и вы хотели бы вернуть к нему доступ и выгрузить из него все файлы. В данном случае, конечно, намного правильнее будет обратиться в техническую поддержку «Эппл», но если времени на ожидание у вас нет, то можете попробовать взломать ваш аккаунт.

- Вы опасный хакер, и продаете взломанные iCloud. Конечно, это шутка, но если вы действительно взламываете чужие аккаунты, рекомендуем ознакомиться с мерами наказания за взлом и похищение чужих личных данных.

Стоит ли идти такими радикальными методами, если вы всего лишь забыли пароль?

Разумеется, нет. Лучшим решением будет попробовать восстановить почтовый ящик, а если не удастся сделать и это, напишите в поддержку компании и объясните происходящую ситуацию. Особенно это касается тех, чьи аккаунты были взломаны: правильнее всего будет сообщить об этом в «Эппл», а также отметить очень важную информацию, что это был именно взлом вашего айклауда.

Как взломать iCloud на айфоне: технологии

На сегодняшний день известны различные лазейки для обхода пароля аккаунта, его несанкционированного получения, генерации. Способы взлома, описанные ниже, представлены исключительно в ознакомительном характере и, в принципе, могут быть использованы для взлома любых аккаунтов и учетных записей.

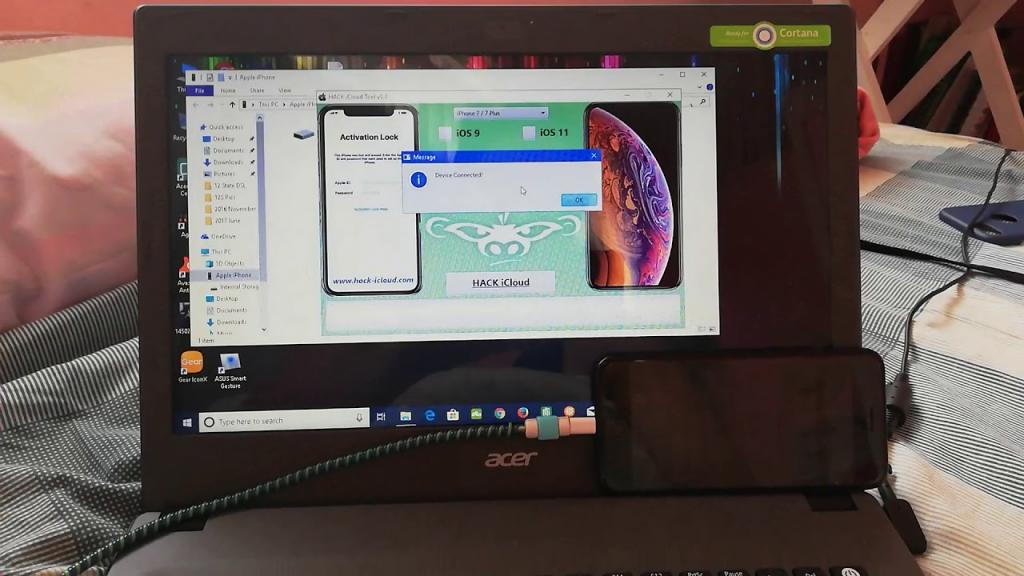

- Способ первый: самый простой, но не эффективный: программа для взлома iCloud. Такие программы устанавливаются на компьютер и имеют встроенный прокси: робот, меняя IP-адрес, пытается войти в необходимый аккаунт методом генерации и подстановки пароля. Данный способ является «любительским» и имеет много минусов, которые будут рассмотрены позже.

- Способ второй: самый кропотливый, «хакерский», но рабочий: взлом учетной записи с помощью резервной копии конкретного устройства. Таким образом, можно заполучить не только данные для входа в айклауд, но и все автоматически сохраненные пароли, учетные записи, авторизованные в приложении. Разумеется, резервные копии зашифрованы, а в некоторых случаях и запаролены, но, как сказал один из главных героев фильма «Кто я»: «Ни одна система не является безопасной».

- Способ третий: самый массовый, но до первого заявления в полицию. Данный метод подразумевает выманивание данных учетных записей напрямую у их владельцев с помощью фишинга и специальных клонов сайтов компании. Злоумышленник рассылает определенной группе лиц на почту сообщение, в котором говорится о том, что пользователю необходимо поменять пароль его учетной записи Apple ID. Доверчивый пользователь вводит на «левом» сайте свои данные, после чего они попадают к злоумышленнику.

Программный взлом

Программный взлом iCloud – решение, которое считается самым простым, однако недостаточно эффективным. В статье не будут указаны конкретные названия программ и их источники: если вам потребуется дополнительная информация, вы сможете запросто найти ее самостоятельно.

Подобные программы работают по следующему алгоритму:

- Подключение к Интернету, настройка прокси. Обычно используется один IP-адрес, так как в случае его изменения система может заподозрить неладное и заблокировать вход.

- Генерация пароля: программа, осуществляющая взлом iCloud, поочередно вводит различные комбинации цифр и символов, пока не подберет верный пароль.

- Обход блокировки: большинство систем не позволяют осуществлять более 3-15 попыток входа в аккаунт. С помощью программных методов можно обойти данное ограничение.

Функционал программ может отличаться: некоторые программы работают быстрее, некоторые медленнее. У каких-то из них более налажен алгоритм прокси, у других – более хорошая база, из которой можно генерировать пароли. Но все эти программы предназначены для получения личных данных пользователей, что не является законным.

Меры наказания за взлом чужого айклауд

Не стоит забывать, что взлом — уголовно наказуемое преступление, поэтому не стоит в шутку «хакать» друга, а уж тем более других пользователей.

Если рассматривать данный вопрос с точки зрения закона, то наиболее важными являются следующие моменты:

- Статья 23 Конституции РФ – каждый имеет право на неприкосновенность своей жизни и имеет возможность хранить тайну как в прямом смысле, так и в смысле переписок в социальных сетях, данных на компьютере и, в общем-то, всей электронной информации.

- 272-я статья УК РФ описывает получение доступа, блокирование или удаление компьютерной информации, охраняемой законом. При этом информация не обязательно должна нести государственный уровень: даже если вы взломаете любую страничку «ВКонтакте», уже можете попасть под эту статью.

- Первая часть 138-й статьи УК РФ описывает нарушение тайны переписки, за что злоумышленника может ждать один год исправительных работ – это максимальная мера наказания.

Как предотвратить хакерскую атаку

Как уже отмечалось выше, «ни одна система не является безопасной». Однако есть способы ненадолго задержать злоумышленника, если он все же попытается взломать ваш айклауд. И пусть они покажутся простыми и всем известными, еще не было придумано каких-либо альтернативных вариантов.

Первое, что необходимо сделать – поменять пароль, и сделать его максимально сложным. Рекомендуется использовать все возможные символы: буквы, цифры и спецсимволы. Пример хорошего пароля: NI©oL@!_1987&. И чем длиннее будет пароль – тем сложнее будет осуществить программный взлом методом генерации пароля.

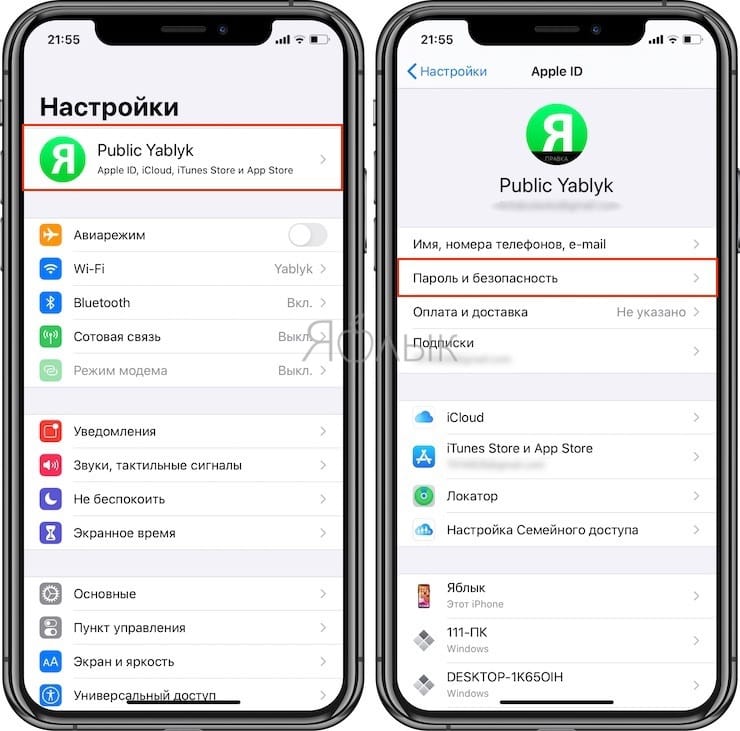

Второй шаг – включение двухфакторной авторизации в ваш аккаунт айклауд. Так как яблочное облако входит в ПО под управлением Apple ID, ставить усовершенствованную защиту необходимо именно на систему идентификации. Откройте настройки вашей учетной записи, перейдите в раздел «Пароль и безопасность» и переключите ползунок двухфакторной авторизации. Теперь, чтобы получить доступ к вашему аккаунту, необходимо будет ввести не только почту и пароль, но и код, который будет приходить к вам на телефон в виде уведомления.

Безопасно ли хранить резервные копии устройств в облаке

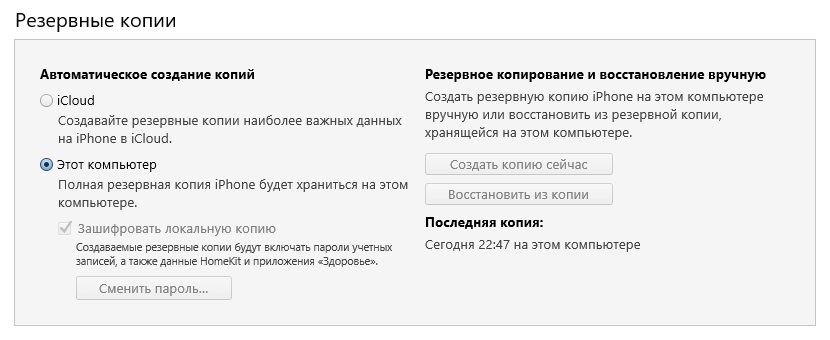

Резервные копии – удобное решение «Эппл», которое позволяет легко перейти с одного айфона на другой, восстанавливать файлы в случае их потери или поломки телефона, а также делать откаты на прошлые версии системы. Однако вместе со всеми фотографиями и приложениями сохраняются и личные данные: аккаунт Apple ID, а также все учетные записи в приложениях.

Существует два способа создания и хранения резервных копий: в облаке или на компьютере. В случае с первым злоумышленник может взломать ваш айклауд и получить доступ к резервной копии вашего устройства, и, в принципе, без особого труда сможет ею воспользоваться, а с помощью «чистого» айфона сделать точную копию вашего айфона на момент создания резервной копии. Поэтому не рекомендуется хранить резервные копии гаджетов в облаке, ведь оно сильнее подвержено взлому, нежели ПК или ноутбук.

Где хранить резервные копии

Рекомендуется страховаться и создавать копии исключительно через iTunes.

Также установите пароль на резервную копию: таким образом, даже если злоумышленник получит к ней доступ, скопировав ее данные, ему придется достаточно долго провозиться с шифром, но, скорее всего, осуществить взлом iCloud ему не удастся.

Источник

Можно ли взломать Айфон?

iPhone заслужил репутацию устройства, в котором вопросам безопасности уделяется повышенное внимание. Это произошло в том числе и благодаря работе Apple над созданием собственной экосистемы и контролю над ней. Но никакое устройство не может считаться идеальным, если речь заходит о вопросах безопасности. Можно ли действительно взломать iPhone? Какие риски у пользователя?

Что означает «взломать» iPhone?

Взлом – это упрощенный и распространенный термин, который часто используется неправильно. Традиционно слово это относится к незаконному получению доступа к компьютерной сети. В контексте к iPhone взломом может считаться следующее:

- получении доступа к чьей-то личной информации, хранящейся на iPhone;

- слежка или использование iPhone удаленно без ведома или согласия владельца;

- изменение режима работы iPhone с помощью дополнительного программного или аппаратного обеспечения (например, джейлбрейк).

Технически, подбор кем-то вашего пароля тоже может считаться взломом. Затем хакеры могут установить программное обеспечение для слежки за вашими действиями на iPhone.

Взломом может считаться джейлбрейк или факт установки пользовательских прошивок на устройство. Это одно из более современных определений взлома, оно также широко используется. Многие пользователи фактически взломали свои iPhone, установив модифицированную версию iOS для избавления от ограничений Apple.

Вредоносные программы – еще одна проблема, с которой раньше сталкивался iPhone. Мало того, что такие приложения оказались в App Store, так еще и были найдены эксплойты нулевого дня в веб-браузере Safari от Apple. Это позволило хакерам устанавливать шпионское ПО, обходящее защитные меры разработчиков и похищающее личные данные.

Работа над джейлбрейком тоже никогда не прекращается. Это постоянная игра в кошки-мышки между Apple и любителями джейлбрейк-твиков. Если вы поддерживаете версию iOS своего устройства в актуальном состоянии, то вы, скорее всего, защищены от любых взломов, основанных на методах джейлбрейка.

Тем не менее это не повод снижать бдительность. Группы хакеров, правительства и правоохранительные органы заинтересованы в поиске путей обхода защиты Apple. Любая из этих структур может в какой-то момент найти новую уязвимость и не сообщить об этом производителю или общественности, пользуясь ею в своих целях.

Можно ли подключиться к iPhone удаленно?

Apple позволяет удаленно управлять iPhone через приложения удаленного доступа, такими, как популярный TeamViewer.

Однако вы не сможете управлять чьим-то iPhone без ведома его владельца или предварительно не взломав его. Существуют VNC-серверы, через которые можно получить доступ ко взломанному iPhone, но в стандартной iOS такого функционала нет.

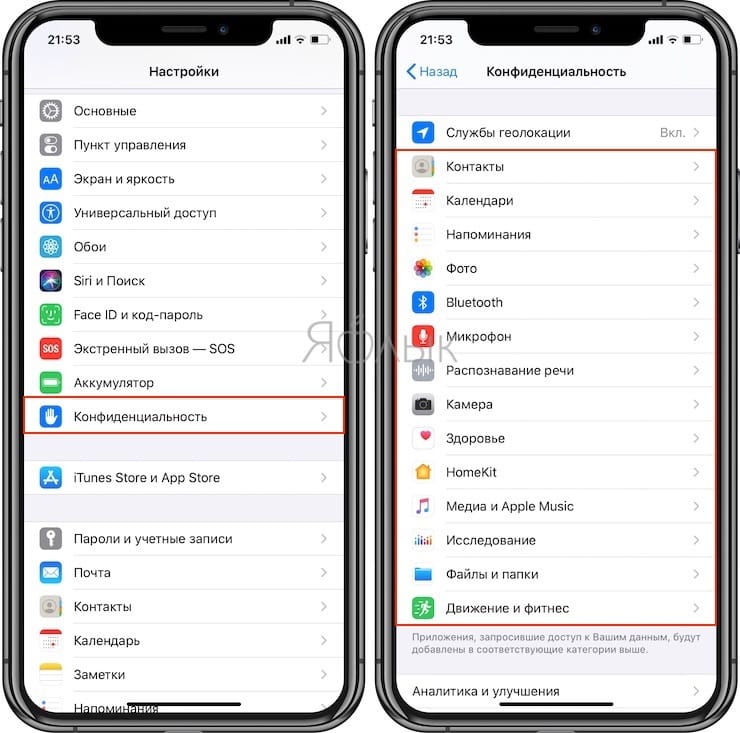

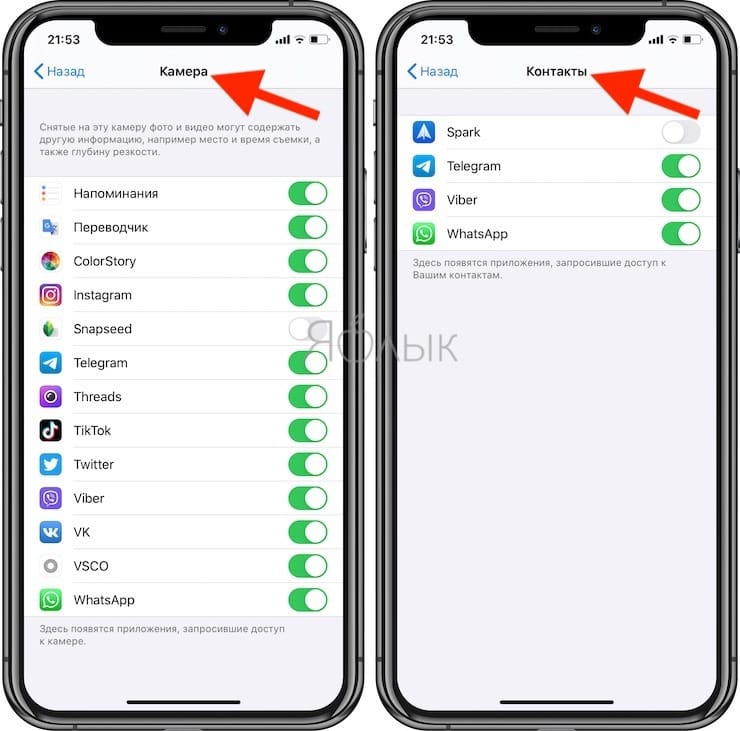

В iOS используется надежная система разрешений для предоставления приложениям явного доступа к определенным службам и информации. Когда вы впервые устанавливаете новое приложение, вас часто просят дать разрешение службам определения местоположения или камере iOS. Приложения буквально не могут получить доступ к этой информации без вашего явного разрешения.

В iOS нет уровня доступа, который предоставляет полный доступ к системе. Каждое приложение находится в своеобразной «песочнице», что означает, что программное обеспечение отделено от остальной системы и пребывает в своей безопасной среде. Такой подход предотвращает влияние потенциально опасных приложений на остальную часть системы, включая ограничение доступа к личной информации и данным других приложений.

Вы всегда должны быть осторожны с разрешениями, которые предоставляете приложению. Например, такое популярное приложение, как Facebook, попросит получить доступ к вашим контактам, но для его базовой работы это не требуется. Как только вы предоставите доступ к своей информации, приложение сможет делать с этими данными все, что пожелает, в том числе загружать их на чей-то частный сервер и хранить там вечно. Это может считаться нарушением соглашения Apple с разработчиком и App Store, но технически приложения вполне могут это сделать.

И хотя беспокоиться об атаках злоумышленников на ваше устройство – это нормально, вы, вероятно, больше рискуете при передаче своей личной информации «безопасному» приложению, которое просто вежливо попросит дать доступ. Регулярно просматривайте разрешения для ваших iOS приложений по пути Настройки → Конфиденциальность и дважды подумайте, прежде чем соглашаться с просьбами программы дать ей куда-то доступ.

Безопасность Apple ID и iCloud

Ваш Apple ID (который является и вашей учетной записью в iCloud), вероятно, более восприимчив к внешним угрозам, чем ваш iPhone. Как и с любой другой учетной записью, многие третьи лица могут заполучить ваши учетные данные.

Возможно, в вашем Apple ID уже включена двухфакторная аутентификация (2FA). Тем не менее, вам стоит убедиться в этом, перейдя в Настройки → [Ваше имя] → Пароль и безопасность на вашем iPhone.

Нажмите «Включить двухфакторную аутентификацию», чтобы настроить ее, если она еще не включена.

В будущем, когда вы будете входить в свою учетную запись Apple ID или iCloud, вам необходимо будет ввести код, отправленный на ваше устройство или в SMS по номеру телефона. Это предотвращает вход в вашу учетную запись, даже если злоумышленник и знает ваш пароль.

Однако даже двухфакторная аутентификация подвержена атакам социальной инженерии. С ее помощью можно осуществить перенос номера телефона с одной SIM-карты на другую. Это передаст потенциальному «хакеру» последний кусок головоломки всей вашей онлайн-жизни, если он уже знает ваш главный пароль электронной почты.

Мы не хотим напугать вас или сделать параноиком. Тем не менее, это показывает, как что-либо может быть взломано, если уделить этому достаточно времени и изобретательности. Вы не должны чрезмерно беспокоиться о попытках взлома вашего устройства, но всегда помните о рисках и сохраняйте минимальную бдительность.

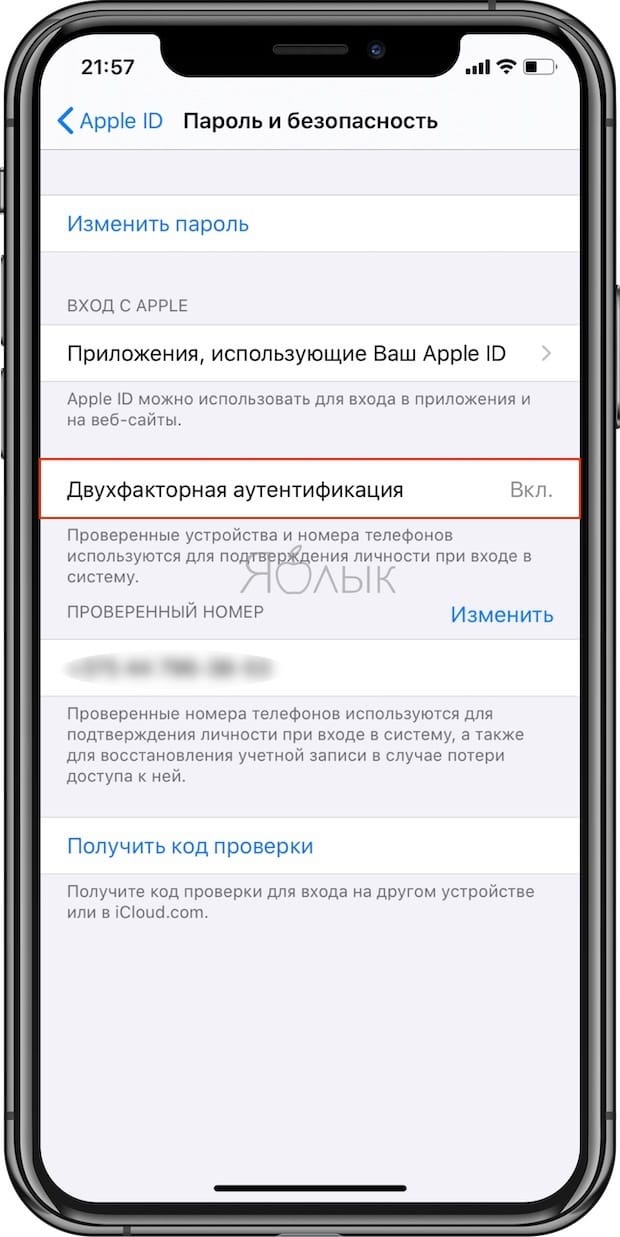

Кроме того, если ваш iPhone располагает данными, к которым проявляют интерес третьи лица (и это может вам навредить), активируйте функцию стирания данных, которая автоматически полностью сотрет все данные с iPhone после десяти неправильных вводов кода-пароля. Вероятно, лучше потерять все, чем позволить важной информации попасть в руки совсем уж недружественных персонажей.

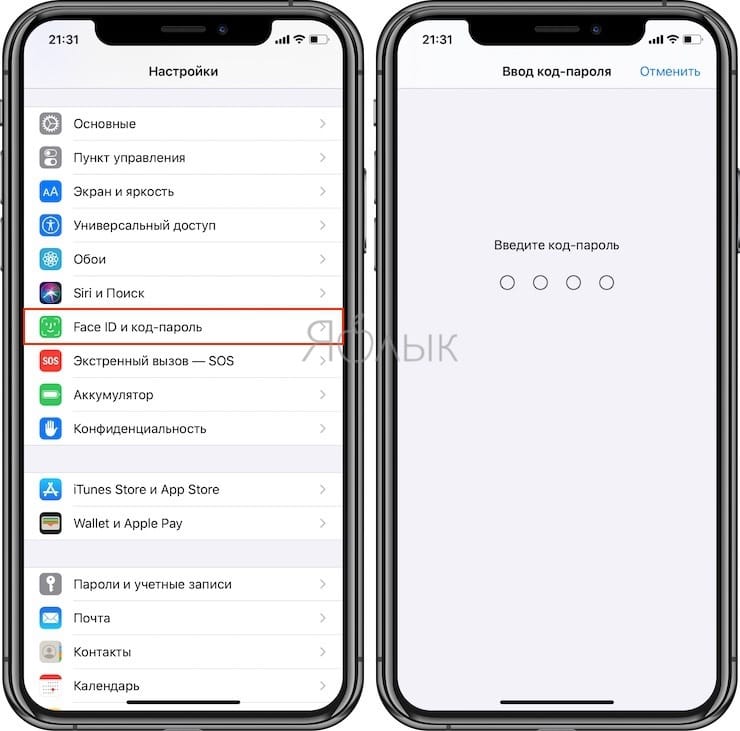

Для активации функции Стирание данных на iPhone, откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель Стирание данных в положение Включено.

Что насчет «шпионского» программного обеспечения iPhone?

Один из распространенных инструментов, которые способствуют взлому iPhone, это так называемое «шпионское» программное обеспечение. Такие приложения базируются на основе людской паранойи и страха. Пользователям предлагается установить на свои устройства программное обеспечение для слежки. Приложениями интересуются родители и подозрительные супруги, желая отслеживать чужую активность на iPhone.

Такие приложения не могут работать на стандартной версии iOS, поэтому они требуют взлома устройства (джейлбрейк). Это открывает iPhone для дальнейших манипуляций, что повлечет за собой проблемы с безопасностью и потенциально с совместимостью приложений – некоторые программы отказываются работать на взломанных устройствах.

После взлома устройства и установки сервисов мониторинга люди могут следить за отдельными устройствами через веб-панель. Это позволит злоумышленнику видеть каждое отправленное текстовое сообщение, информацию обо всех сделанных и полученных вызовах и даже посмотреть новые снятые камерой фотографии или видео.

Такие приложения не будут работать на последних iPhone и на некоторых устройствах с iOS 14, для которых доступен только привязанный джейлбрейк (исчезает после перезагрузки смартфона). Все дело в том, что Apple сильно усложняет джейлбрейк своих последних устройств, поэтому для них с установленной iOS 14 угрозы невелики.

Однако так будет не всегда. С каждым крупным обновлением джейлбрейка производители такого ПО снова начинают маркетинговые акции. А ведь шпионить за любимым человеком мало того, что сомнительно с этической точки зрения, так еще и незаконно. Взлом же чужого устройства также подвергает его риску воздействия вредоносного ПО. Это также аннулирует любую гарантию, которая у устройства может присутствовать.

Влом iPhone специальным устройством через USB-кабель

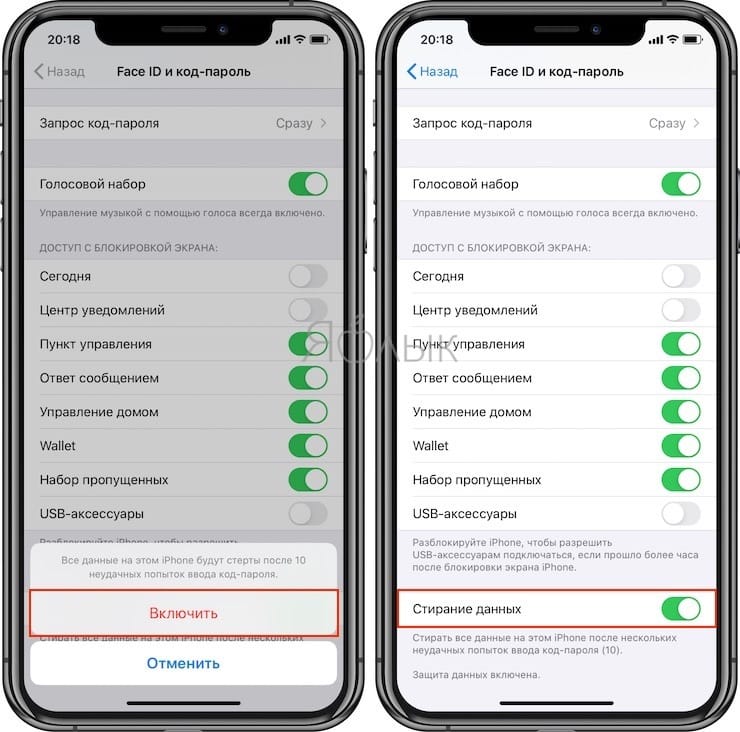

Для защиты iPhone от используемых спецслужбами хакерских техник, а также специальных аппаратных устройств, подключаемых к смартфону посредством кабеля, необходимо активировать в iOS «Режим ограниченного доступа USB».

«Режим ограниченного доступа USB» отключает зарядку и передачу данных через Lightning-порт, если со времени последней разблокировки iPhone или iPad прошло больше часа. То есть, даже заполучив устройство, злоумышленник не сможет изъять из него данные через USB-кабель, если с момента его последней разблокировки прошло более 60 минут.

Для того чтобы включить «Режим ограниченного доступа USB», откройте приложение Настройки и перейдите в раздел «Face ID и код-пароль» или «Touch ID и код-пароль» в зависимости от используемого устройства. Введите код-пароль.

Установите переключатель USB-аксессуары в положение Выключено.

Источник