- Обновление iPhone, iPad или iPod touch

- Подготовка к обновлению

- Обновление iPhone, iPad или iPod touch беспроводным способом

- Предупреждения при обновлении беспроводным способом

- Недостаточно свободного места для обновления беспроводным способом

- Настройка автоматических обновлений

- Apple выпускает экстренные обновления безопасности для iOS, iPadOS, macOS и watchOS для предотвращения атак Pegasus

- Предистория

- Проблемы безопасности, устраняемые обновлением системы безопасности 2021-004 для macOS Catalina

- Сведения об обновлениях системы безопасности Apple

- Обновление системы безопасности 2021-004 для macOS Catalina

- Дополнительные благодарности

Обновление iPhone, iPad или iPod touch

В этой статье рассказывается, как обновить iPhone, iPad или iPod touch до последней версии iOS либо iPadOS.

На iPhone, iPad или iPod touch можно обновить iOS или iPadOS до последней версии беспроводным способом.

Если ваше устройство работает под управлением iOS либо iPadOS 14.5 или более поздней версии, вам может быть доступен выбор между двумя вариантами обновления ПО. В зависимости от выбранного варианта обновление до последней версии iOS или iPadOS 15 будет выполняться сразу после ее выпуска или будет отложено, но при этом на устройство с iOS или iPadOS 14 по-прежнему будут регулярно загружаться важные обновления системы безопасности.

Если на устройстве не отображаются сведения о наличии обновления, попробуйте обновить ПО вручную с компьютера. Узнайте, как обновить устройство вручную, если используется Mac с ОС macOS Catalina или более поздней версии либо Mac с macOS Mojave или более ранней версии или компьютер с ОС Windows.

Подготовка к обновлению

Обновление iPhone, iPad или iPod touch беспроводным способом

Если на экране появляется сообщение о наличии обновления, нажмите «Установить сейчас». Кроме того, доступен вариант «Позже». В этом случае необходимо выбрать «Установить сегодня ночью» или «Напомнить позже». В первом случае достаточно поставить устройство на зарядку ночью, и к утру ПО на нем обновится автоматически.

Можно также выполнить следующие действия.

- Поставьте устройство на зарядку и подключитесь к Интернету по сети Wi-Fi.

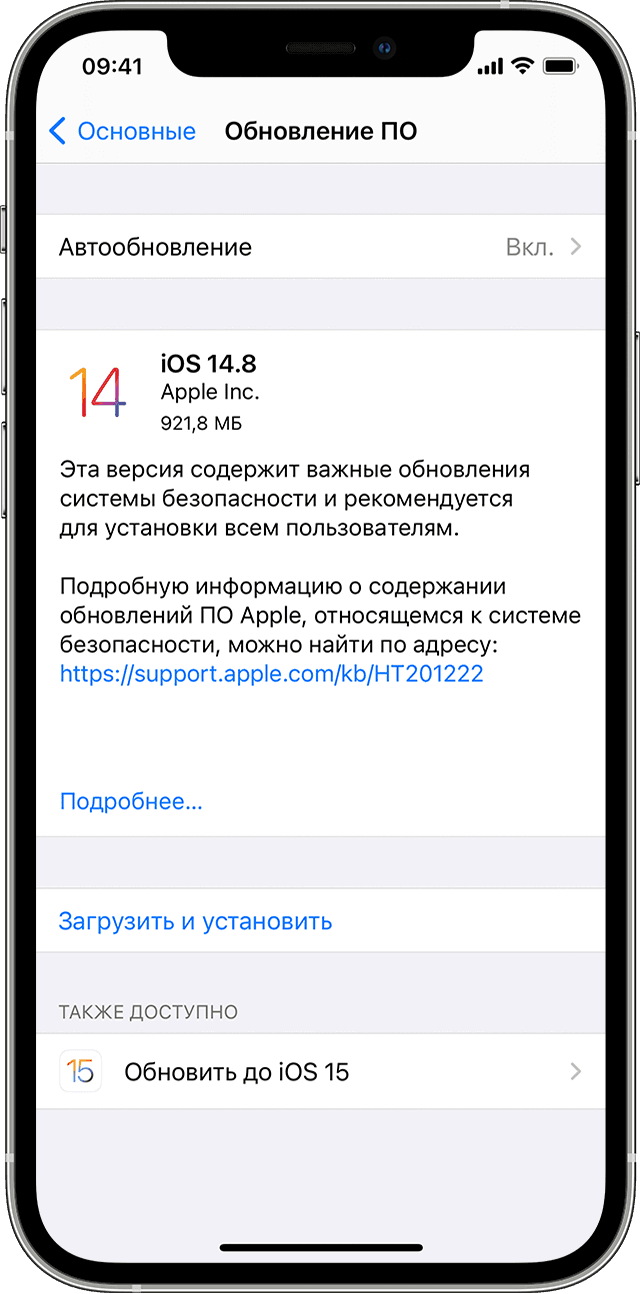

- Перейдите в меню «Настройки» > «Основные», а затем нажмите «Обновление ПО».

- Если доступны два варианта обновления ПО, выберите подходящий вам.

- Нажмите «Установить сейчас». Если вместо этого отображается надпись «Загрузить и установить», нажмите ее для загрузки обновления, введите код-пароль и нажмите «Установить сейчас». Если вы не помните код-пароль, следуйте инструкциям в этой статье.

Вы можете увидеть, что на устройстве установлена последняя версия ПО, но обновление все равно доступно. Например, даже если на устройстве установлен последний выпуск ОС iOS 14, может иметься возможность обновления до iOS 15.

Предупреждения при обновлении беспроводным способом

Если при попытке обновить устройство беспроводным способом появляется предупреждение, см. инструкции в этой статье.

Установка некоторых обновлений ПО через беспроводную сеть невозможна. Подключение через VPN или прокси-сервер может препятствовать связи устройства с серверами обновления операционной системы

Недостаточно свободного места для обновления беспроводным способом

Если появляется сообщение о необходимости временно удалить приложения, так как для обновления ПО требуется больше свободного места, разрешите удаление, нажав «Продолжить». По завершении обновления эти приложения будут переустановлены автоматически. Если вместо этого нажать «Отмена», можно освободить место на устройстве, удалив содержимое вручную.

Настройка автоматических обновлений

ПО на устройстве можно обновить автоматически во время зарядки ночью. Чтобы включить функцию автоматических обновлений, выполните следующие действия.

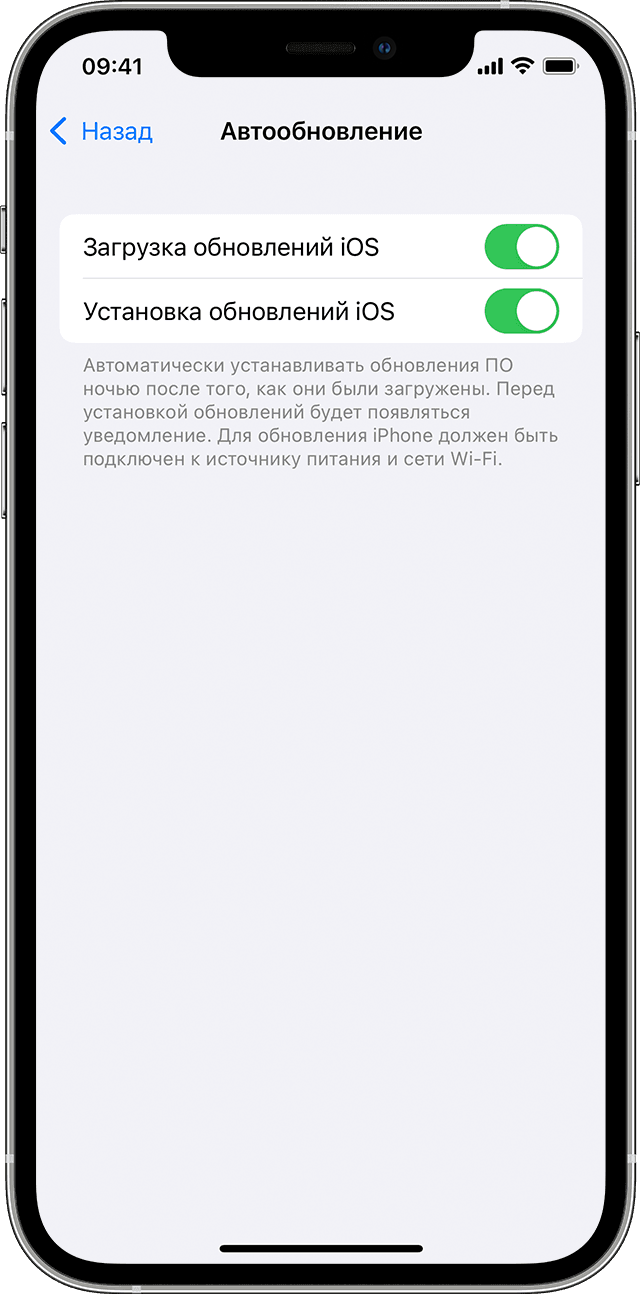

- Перейдите в раздел «Настройки» > «Основные» > «Обновление ПО».

- Нажмите «Автообновление» и активируйте параметр «Загрузка обновлений iOS».

- Включите функцию «Установка обновлений iOS». Ваше устройство автоматически обновится до последней версии iOS или iPadOS. Некоторые обновления может потребоваться установить вручную.

Обновив ОС iOS или iPadOS до последней версии, вы получите доступ к самым новым возможностям, обновлениям системы безопасности, а также забудете о старых неполадках. Некоторые возможности могут быть доступны не на всех устройствах и не во всех регионах. На работу аккумулятора и системы влияют многие факторы, включая состояние сети и особенности использования, поэтому фактические показатели могут отличаться.

Источник

Apple выпускает экстренные обновления безопасности для iOS, iPadOS, macOS и watchOS для предотвращения атак Pegasus

Эксплойт под названием FORCEDENTRY затрагивает все устройства iOS, компьютеры Mac и смарт-часы Apple Watch, которые не получили последние прошивки.

Предистория

В марте 2021 года канадская исследовательская лаборатория Citizen Lab получила iPhone от анонимного активиста из Саудовской Аравии. Считалось, что iPhone был заражен Pegasus, шпионским программным обеспечением, разработанным группировкой NSO.

Citizen Lab извлекла резервную копию устройства из iTunes и начала анализировать его содержание. В ходе экспертизы было найдено несколько файлов .gif в приложении iMessage, которые были получены незадолго до того, как устройство было скомпрометировано.

Интересно, что некоторые файлы с расширением gif не являлись GIF-изображениями, а были файлами Adobe PSD и PDFS. Вредоносные файлы содержали какой-то произвольный код, который вызывал сбои смартфона и позволял его взламывать. Эксперты установили, что цепочка эксплойтов FORCEDENTRY позволяла инфицировать устройство шпионским инструментарием Pegasus. Это была не просто атака «нулевого дня», а эксплойт «нулевого взаимодействия», который не требовал каких-либо манипуляций со стороны пользователя. Эксплойт был нацелен на библиотеку рендеринга изображений Apple под названием CoreGraphics и вызывал в ней состояние переполнения целочисленных значений.

Эксперты по безопасности сообщают, что эксплойт FORCEDENTRY был создан для обхода обновлений безопасности Apple и защитной системы Blastdoor.

7 сентября Citizen Lab отправил отчет компании Apple, которая подтвердила, что образцы содержали эксплойт «нулевого дня», затрагивающий устройства на iOS и macOS.

Уязвимости был присвоен идентификатор CVE-2021-30860. А сегодня Apple выпускает внеочередные обновления (1, 2 и 3) для устройств iOS и компьютеров MacOS для устранения уязвимостей. Обновления включают патч от еще одной уязвимости нулевого дня (CVE-2021-30858), который предотвращает произвольное выполнение кода через вредоносное веб-содержимое.

Обновления систем iOS 14.8 и iPadOS 14.8 доступны для iPhone 6s и новее, iPad Pro (все модели), iPad Air 2 и новее, iPad 5-го поколения и новее, iPad mini 4 и новее, 7-го поколения iPod touch. Системы Mac могут быть обновлены до macOS Big Sur 11.6 для получения новейших патчей. watchOS была обновлена до версии 7.6.2, включающей исправления.

TechCrunch сообщает, что Apple официально подтвердила факт экстренного развертывания обновления iOS 14.8. Компания также высоко оценила вклад Citizen Lab в раскрытии эксплойта. Заявление от Apple указывает на то, что такие киберугрозы сложны, приводят к миллионным ущербам и часто используются для атаки на конкретных людей, а не общего населения.

Тем не менее, приятно видеть, что Apple сработала быстро и оперативно выпустила патчи. Подробная техническая информация об эксплойте FORCEDENTRY доступна на сайте Citizen Lab.

Если вы используете iPhone, iPad, Mac или Apple Watch, вам следует немедленно обновить свое устройство, чтобы избежать потенциальных проблем безопасности.

Источник

Проблемы безопасности, устраняемые обновлением системы безопасности 2021-004 для macOS Catalina

В этом документе описаны проблемы безопасности, устраняемые обновлением системы безопасности 2021-004 для macOS Catalina.

Сведения об обновлениях системы безопасности Apple

В целях защиты клиентов компания Apple не разглашает информацию о проблемах безопасности, не подтверждает ее и не участвует в ее обсуждении до тех пор, пока не будет завершено изучение соответствующей проблемы и не будут опубликованы исправления или новые выпуски. Список последних выпусков представлен в статье Обновления системы безопасности Apple.

В документах Apple о безопасности уязвимости обозначаются с помощью кода CVE-ID, когда это возможно.

Дополнительную информацию о безопасности см. в статье, посвященной безопасности продуктов Apple.

Обновление системы безопасности 2021-004 для macOS Catalina

Дата выпуска: 21 июля 2021 г.

AMD Kernel

Целевые продукты: macOS Catalina

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема с повреждением данных в памяти устранена путем улучшенной проверки ввода.

CVE-2021-30805: ABC Research s.r.o

AppKit

Целевые продукты: macOS Catalina

Воздействие. Открытие вредоносного файла может привести к неожиданному завершению работы приложения или выполнению произвольного кода.

Описание. Проблема утечки информации решена посредством удаления уязвимого кода.

CVE-2021-30790: пользователь hjy79425575, сотрудничающий с компанией Trend Micro в рамках программы Zero Day Initiative

Audio

Целевые продукты: macOS Catalina

Воздействие. Локальный злоумышленник может вызвать неожиданное завершение работы приложения или выполнить произвольный код.

Описание. Проблема устранена путем улучшения проверок.

CVE-2021-30781: пользователь tr3e

Bluetooth

Целевые продукты: macOS Catalina

Воздействие. Вредоносное приложение может повышать уровень привилегий до корневого пользователя.

Описание. Проблема с повреждением данных в памяти устранена путем улучшения управления состояниями.

CVE-2021-30672: пользователь say2 из ENKI

CoreAudio

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного аудиофайла может приводить к выполнению произвольного кода.

Описание. Проблема с повреждением данных в памяти устранена путем улучшения управления состояниями.

CVE-2021-30775: Цзюньдун Се (JunDong Xie) из Ant Security Light-Year Lab

CoreAudio

Целевые продукты: macOS Catalina

Воздействие. Воспроизведение вредоносного аудиофайла может привести к неожиданному завершению работы приложения.

Описание. Проблема с логикой устранена путем улучшенной проверки.

CVE-2021-30776: Цзюньдун Се (JunDong Xie) из Ant Security Light-Year Lab

CoreStorage

Целевые продукты: macOS Catalina

Воздействие. Вредоносное приложение может повышать уровень привилегий до корневого пользователя.

Описание. Проблема внедрения устранена путем улучшенной проверки.

CVE-2021-30777: Тим Мишо (Tim Michaud, @TimGMichaud) из компании Zoom Video Communications и Гэри Нильд (Gary Nield) из компании ECSC Group plc

CoreText

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного файла шрифта может приводить к выполнению произвольного кода.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки ввода.

CVE-2021-30789: пользователь Sunglin из группы Knownsec 404, Микки Джин (Mickey Jin, @patch1t) из компании Trend Micro

CoreText

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного шрифта может приводить к раскрытию памяти процессов.

Описание. Проблема чтения за границами выделенной области памяти устранена путем улучшенной проверки ввода.

CVE-2021-30733: пользователь Sunglin из группы Knownsec 404

CVMS

Целевые продукты: macOS Catalina

Воздействие. Вредоносное приложение может повышать уровень привилегий до корневого пользователя.

Описание. Проблема записи за границами выделенной области памяти устранена путем улучшенной проверки границ.

CVE-2021-30780: Тим Мишо (Tim Michaud, @TimGMichaud) из компании Zoom Video Communications

dyld

Целевые продукты: macOS Catalina

Воздействие. Некий процесс в изолированной среде может обойти ограничения изолированной среды.

Описание. Проблема с логикой устранена путем улучшенной проверки.

CVE-2021-30768: Линус Хенце (Linus Henze, pinauten.de)

FontParser

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного файла шрифта может приводить к выполнению произвольного кода.

Описание. Проблема целочисленного переполнения устранена путем улучшенной проверки ввода.

CVE-2021-30760: пользователь Sunglin из группы Knownsec 404

FontParser

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного файла шрифта может приводить к выполнению произвольного кода.

Описание. Переполнение стека устранено путем улучшенной проверки ввода.

CVE-2021-30759: пользователь hjy79425575, сотрудничающий с компанией Trend Micro в рамках программы Zero Day Initiative

FontParser

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного файла TIFF может вызвать отказ в обслуживании или раскрыть содержимое памяти.

Описание. Проблема устранена путем улучшения проверок.

CVE-2021-30788: пользователь tr3e, сотрудничающий с компанией Trend Micro в рамках программы Zero Day Initiative

ImageIO

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного изображения может приводить к выполнению произвольного кода.

Описание. Проблема переполнения буфера решена посредством улучшенной проверки границ.

CVE-2021-30785: Микки Джин (Mickey Jin, @patch1t) из компании Trend Micro, пользователь CFF из Topsec Alpha Team

Intel Graphics Driver

Целевые продукты: macOS Catalina

Воздействие. Приложение может вызывать неожиданное завершение работы системы или записывать данные в память ядра.

Описание. Проблема устранена путем улучшения проверок.

CVE-2021-30787: анонимный пользователь, сотрудничающий с компанией Trend Micro в рамках программы Zero Day Initiative

Intel Graphics Driver

Целевые продукты: macOS Catalina

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема записи за границами выделенной области памяти устранена путем улучшенной проверки ввода.

CVE-2021-30765: Лю Лун (Liu Long) из Ant Security Light-Year Lab

CVE-2021-30766: Лю Лун (Liu Long) из Ant Security Light-Year Lab

IOUSBHostFamily

Целевые продукты: macOS Catalina

Воздействие. Непривилегированное приложение может захватывать устройства USB.

Описание. Проблема устранена путем улучшения проверок.

CVE-2021-30731: специалисты UTM (@UTMapp)

Kernel

Целевые продукты: macOS Catalina

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Проблема двойного освобождения устранена путем улучшенного управления памятью.

CVE-2021-30703: анонимный исследователь

Kernel

Целевые продукты: macOS Catalina

Воздействие. Приложение может выполнять произвольный код с привилегиями ядра.

Описание. Логическая проблема устранена путем улучшенного управления состояниями.

CVE-2021-30793: Цзочжи Фань (Zuozhi Fan, @pattern_F_) из Ant Security TianQiong Lab

LaunchServices

Целевые продукты: macOS Catalina

Воздействие. Вредоносное приложение может выходить за границы изолированной среды.

Описание. Проблема устранена путем улучшенной очистки среды.

CVE-2021-30677: Рон Вайсберг (Ron Waisberg, @epsilan)

LaunchServices

Целевые продукты: macOS Catalina

Воздействие. Некий процесс в изолированной среде может обойти ограничения изолированной среды.

Описание. Проблема доступа устранена путем улучшения ограничений доступа.

CVE-2021-30783: Рон Вайсберг (Ron Waisberg, @epsilan)

Model I/O

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного изображения может приводить к отказу в обслуживании.

Описание. Проблема с логикой устранена путем улучшенной проверки.

CVE-2021-30796: Микки Джин (Mickey Jin, @patch1t) из компании Trend Micro

Sandbox

Целевые продукты: macOS Catalina

Воздействие. Вредоносное приложение может получить доступ к файлам, предназначенным для ограниченного использования.

Описание. Проблема устранена путем улучшения проверок.

CVE-2021-30782: Чаба Фицл (Csaba Fitzl, @theevilbit) из Offensive Security

WebKit

Целевые продукты: macOS Catalina

Воздействие. Обработка вредоносного веб-содержимого может приводить к выполнению произвольного кода.

Описание. Ряд проблем с повреждением данных в памяти устранен путем улучшенной обработки памяти.

CVE-2021-30799: Сергей Глазунов (Sergei Glazunov) из подразделения Google Project Zero

Дополнительные благодарности

configd

Выражаем благодарность за помощь Чабе Фицлу (Csaba Fitzl) (@theevilbit) из Offensive Security.

CoreServices

Выражаем благодарность за помощь Чжунчэну Ли (Zhongcheng Li, CK01).

CoreText

Выражаем благодарность за помощь Микки Джину (Mickey Jin, @patch1t) из компании Trend Micro.

Crash Reporter

Выражаем благодарность за помощь Ичжо Вану (Yizhuo Wang) из Group of Software Security In Progress (G.O.S.S.I.P) Шанхайского университета Цзяотун.

crontabs

Выражаем благодарность за помощь Чабе Фицлу (Csaba Fitzl) (@theevilbit) из Offensive Security.

IOKit

Выражаем благодарность за помощь Джорджу Носенко (George Nosenko).

libxml2

Выражаем благодарность за помощь .

Spotlight

Выражаем благодарность за помощь Чабе Фицлу (Csaba Fitzl) (@theevilbit) из Offensive Security.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Источник