- Безопасное общение при помощи Jabber + OTR.

- Инструкция по сборке уникальна тем, что:

- … «Шифровать соединение» — «Всегда»

- Собеседник проделывает тоже на своей стороне.

- 🗄 8 лучших мессенджеров Android с открытым исходным кодом для зашифрованных сообщений

- Лучшие Android-приложения с возможностью шифрования с открытым исходным кодом:

- 1. Signal :

- 2. Telegram :

- 3. Conversations :

- 4. Xabber :

- 5. CSipSimple :

- 6. Kontalk :

- 7. Surespot Encrypted Messenger :

- 8. Linphone :

- Заключение

- Как шифровать переписку в Jabber: пошаговая инструкция

- Содержание статьи

- Справочник анонима

- Пара слов о приватности

- Шаг 1. Качаем софт

- Шаг 2. Пробрасываем трафик через Tor

- Шаг 3. Выбираем сервер

- Мелочи имеют значение

- Шаг 4. Регистрируемся на сервере

- Шаг 5. Включаем OTR

- Шаг 6. Аутентифицируем собеседника и защищаем чат

- Шаг 7. Настраиваем мобильный клиент

- U’r awesome and private 🙂

Безопасное общение при помощи Jabber + OTR.

Jabber (или XMPP) — свободный и открытый протокол для общения посредством мгновенной отправки и получения текстовых сообщений в сети. Подробно о протоколе можно почитать здесь.

Инструкция по сборке уникальна тем, что:

- Версия будет полностью портативна куда бы вы ее не переместили. Запуск с любого носителя.

- GPG-модуль схватывает новые ключи «на лету» и не требует предварительного запуска.

- Без записей в реестре и не требуется там что-либо прописывать, править или ковыряться в «переменных средах».

- Нормальное оформление со всеми ссылками на официальных разработчиков.

- Обмен ключами GPG происходит по нажатию одной кнопки в чате.

Psi+ (клиент для Jabber`a)

Запускаем TorBrowser. Через его сеть мы будем подключаться к Jabber-серверу. На серверах к которым вы подключаетесь будет светиться ip ноды-Tor (выходного узла), а не ваш, плюсом к тому Tor шифрует входящий и исходящий трафик, пусть ваша переписка и останется на сервере, но ваш провайдер её уже не увидит.

1. Скачать и установить Psi+

2. Создаём портативную версию дабы не оставлять следов на диске: запустить файл в папке с установленной программой и далее использовать для запуска получившийся файл psi-plus-portable.exe

3. Войдя в прогамму Psi+ — «Зарегистрировать новый аккаунт» (или вписываем данные уже созданного jabber-аккаунта)

Выбираем желаемый сервер из списка, чем экзотичнее, тем лучше, например, с окончанием .jp (Япония), .im (остров Мэн) и т.д. Главное не .ru

Примечание: Psi+ некорректно делает DNS-запросы, минуя настройки прокси. Это создает угрозу вашей анонимности, поэтому при указании сервера нужно вручную указывать его ip-адрес в соответствующее поле, его можно узнать с помощью специальных веб-сервисов (к примеру xmpp.jp — 49.212.155.196, jabbim.com — 88.86.102.50, порт у всех тот же 5222).

… «Шифровать соединение» — «Всегда»

4. «Прокси-сервер:» — «Изменить…» — «Создать» вводим любое название,

… Тип: SOCKS Version 5 — Сервер: 127.0.0.1 Порт: 9150 — Сохраняем.

… «Далее». Вводим ник, пароль и, на некоторых серверах, капчу.

5. Откроется вкладка «Настройки аккаунта»: галочки на «Автоматически входить в сеть после спящего режима» «Автоматически восстанавливать соединение». Снимите галочку «Вести историю сообщений» (это важно т.к. история не шифруется и хранится на диске в открытом виде)

6. На вкладке «Соединение»: галочки на «Сжимать траффик (если возможно)» «Отправлять keep-alive пакеты…»

«Аутентификация открытым текстом» — «Никогда». Сохраняем настройки.

Выбираем статус «Доступен», вводим пароль аккаунта, начинаем переписку..

..или добавляем шифрование сообщений (от провайдера и jabber-сервера), на выбор, а лучше две вместе, дабы иметь возможность шифрованно переписываться с тем у кого только OTR или только GPG.

OTR (Off-the-Record)…

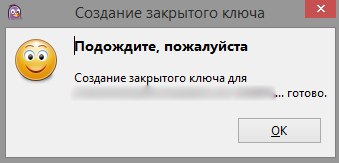

7. Cкачаем OTR Plugin и распакуем в папку с установленной программой подтвердив замену. Идём в «Настройки» — «Плагины» — активируем Off-the-Record – генерируем новый ключ.

8. После добавления контакта собеседника(«Добавить контакт») открываем окно переписки и нажимаем значок стрелки мыши вверху справа — «Обмен OTR сообщениями» — «Начать частную беседу».

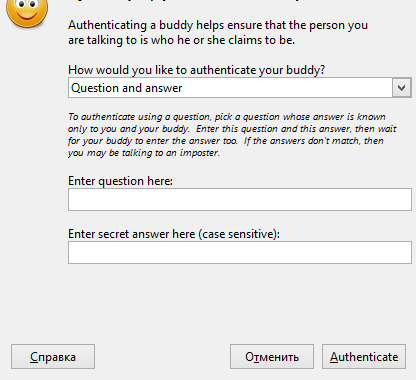

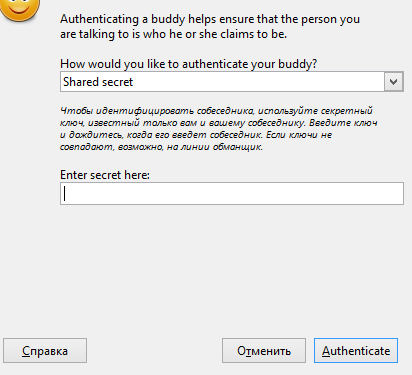

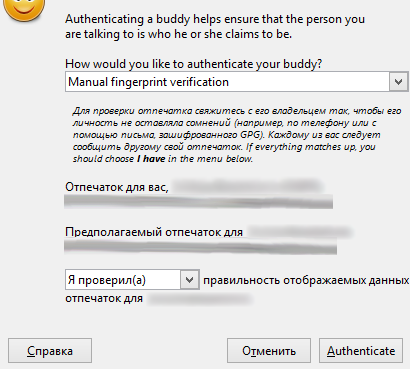

Осталось авторизовать друг друга, т.е. удостовериться, что общаетесь со своим собеседником, а не с совершенно другим человеком. Для этого надо нажать значок стрелки мыши вверху справа справа — «Обмен OTR сообщениями» — «Аутентифицировать контакт». После этого на выбор будут доступны 3 способа авторизации:

§ Первый, вопрос и ответ: Вы задаете вопрос, который знает только ваш собеседник, и ответ на него, а Ваш собеседник должен правильно на него ответить.

§ Второй, общий секретный ключ, подобен первому способу, однако тут нет необходимости задавать вопрос, нужно лишь написать одинаковую фразу обоим собеседникам (допустим какой-нибудь пароль).

§ Третий способ предполагает ручную сверку личного ключа по безопасному каналу (допустим, e-mail).

После авторизации можно начинать общение.

…или Gpg4usb (Шифровальная система сообщений и файлов)

9. Скачать и распаковать Gpg4usb

GPG — асимметричная система шифрования, свободная реализация PGP. Для шифрования используется ключевая пара (секретный и публичный ключ).

При первом запуске можно импортировать существующую ключевую пару(секретный и публичный ключи) или создать новую. Пишем имя и email, любые. Пароль посложнее от 10 символов. Очень желательно не терять ключ и не забывать от него пароль. Восстановить секретный ключ будет уже невозможно, между тем публичный генерируется из секретного и потерять его нельзя. Секретный ключ шифруется паролем. Это нужно для того что бы даже если кто-то завладеет вашим ключом, не смог бы им воспользоваться, без пароля он бесполезен (только если пароль сложный, иначе можно его подобрать).

Сохраняем, например, на флэшку, в криптоконтейнер, резервную копию секретного ключа: secring_bak.gpg

В «Менеджере ключей» выбираем свой ключ и копируем в буфер обмена, либо сохраняем файлом.

Отправляем собеседнику свой публичный ключ, любым способом, хоть в окно с чатом вставьте из буфера обмена.

Собеседник проделывает тоже на своей стороне.

Присланный вам ключ добавляем через «импорт ключа». Теперь можно написать сообщение, выбрать ключ собеседника в списке справа, зашифровать и отправить зашифрованное послание. Он расшифрует его на своей стороне введя пароль от своего секретного ключа. Тоже можно проделывать с файлами не боясь, что по пути их кто-то откроет. Интерфейс интуитивно понятен, никаких сложностей думаю возникнуть не должно.

Процесс шифровки-расшифровки, происходит так: вы обменялись с собеседником публичными(открытыми) ключами, вы пишете ему сообщение и зашифровываете послание публичным ключом собеседника, вы не сможете его расшифровать обратно, для его расшифровки необходим секретный ключ, который есть только у вашего собеседника. Даже перехватив сообщение расшифровать его не получится. Упрощенно говоря публичный ключ — шифрует, секретный — расшифровывает.

Продолжаем настраивать Psi+:

10. Из папки gpg4usb/bin скопируйте gpg.exe в gpg4usb. Переместите всю папку gpg4usb в папку Psi+ (она должна называться именно так), создайте в ней текстовый документ, в него скопируйте:

Сохраняем. Переименуем текстовый файл в, например, Startpsi.bat (название может быть любым, главное .bat расширение файла). Для чего этот пункт: теперь Psi+ можно запустить с любого носителя и из любой папки, куда бы вы её не переместили. Достаточно запустить: Startpsi.bat

Примечание для эстетов: .bat файл можно конвертировать в .exe с помощью Advanced BAT to EXE Converter

11. Снова идём в «Настройки аккаунта» — «Подробности» — «Выбрать ключ…» — выберите созданный вами ключ.

Можем подключаться к сети. Выбираем статус «Доступен», вводим пароль аккаунта и на секретный ключ GPG.

Далее: выберите контакт из списка, или добавьте новый, нажмите на нём правой кнопкой — «Присвоить ключ OpenPGP» — выберите импортированный ключ вашего собеседника.

Для проверки электронной подписи контакта, подводим к нему мышку и видим информационное окошко с данными на желтом фоне. Выделенная зелёным строчка означает, что контакт вошёл в сеть с правильным ключом и у вас есть его открытый ключ.

Для переписки: открыть новое окно с чатом и нажать вверху справа кнопку с замочком. Произойдёт сверка ключей и, если всё в порядке, увидите сообщение о том, что разговор зашифрован.

Что допилить по мелочи:

— «Настройки» — «Плагины» — «Client switcher plugin» — запретить запрос времени (прячем свой часовой пояс), отображаение клиента на ваше усмотрение. Бывает, что для того чтоб плагин заработал нужно сменить скин(там же в плагинах).

— «Настройки» — «Дополнительно» — «options» — «pgp» — «auto-start» — «true» — для того, чтоб при начале беседы не нажимать кнопку с замком.

— «Настройки» — «Плагины» — «Image plugin» — активировать — позволяет вставлять фото напрямую в чат, отображает картинку, а не ссылку

— «Настройки» — «Плагины» — «GnuPG Key Manager» — активировать — позволяет производить обмен GPG-ключами посредством одной лишь кнопки в окне чата.

Источник

🗄 8 лучших мессенджеров Android с открытым исходным кодом для зашифрованных сообщений

В настоящее время почти все известные приложения чата, доступные для Android, поддерживают зашифрованные сообщения.

Однако некоторые из них принадлежат таким технологическим гигантам, как Facebook, что заставляет нас сомневаться в степени доверия к этим приложениям в отношении нашей конфиденциальности и безопасности.

Около 50% людей беспокоятся о своей конфиденциальности при использовании приложений мессенджера или VoIP в Android.

Хотя большинство из нас не знали, что существует множество зашифрованных приложений для обмена сообщениями, доступных для Android от сообщества с открытым исходным кодом, которому мы можем доверять на 100%.

На рынке доступно множество бесплатных инструментов с открытым исходным кодом Android, но мы выбрали несколько лучших приложений для мобильных устройств с шифрованием сообщений и VoIP, доступных прямо сейчас для Android.

Все перечисленные мессенджеры с открытым исходным кодом и приложения VoIP поддерживают сквозное шифрование, а также предоставляются ссылки для скачивания.

И все они являются лучшими альтернативами для WhatsApp, Viber, Facebook Messenger, Skype и т. д.

Лучшие Android-приложения с возможностью шифрования с открытым исходным кодом:

1. Signal :

Signal представляет собой сквозной зашифрованный мессенджер с открытым исходным кодом.

У него есть собственный сервер, а криптография похожа на проверенную OTR и выполняется специалистами.

Групповой чат поддерживается, и вы можете отправлять мультимедийные файлы.

VoIP также поддерживается.

Также есть версия для iOS. Вот исходный код.

2. Telegram :

Пожалуй, самое популярное приложение подобного рода.

Telegram, как и WhatsApp, является зашифрованным мессенджером и поддерживает сквозное шифрование при выборе опции «секретный чат».

Он также имеет все остальные вещи, которые вы хотели бы от мессенджера, такие как групповые чаты и фото / видео обмена.

Исходный код доступен в GitHub.

3. Conversations :

Бесплатный Jabber / XMPP клиент с открытым исходным кодом для Android.

Простой в использовании, надежный, нежадный к аккумулятору.

Со встроенной поддержкой изображений, групповых чатов.

Поддерживает сквозное шифрование с использованием OTR или OpenPGP.

Исходный код доступен на GitHub.

Так как в Google Play приложение оценивается в $ 2,99, вы можете скачать его бесплатно с F-Droid.

4. Xabber :

Xabber – еще один Jabber-клиент с открытым исходным кодом (XMPP) с поддержкой нескольких учетных записей и простым и понятным современным интерфейсом.

Исходный код предоставляется на GitHub.

В Google Play вы можете найти две версии Xabber – бесплатную и поддерживаемую версию по цене $ 2,99. Его также свободно можно скачать в F-Droid.

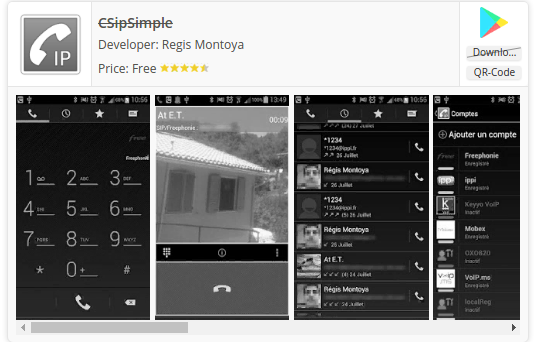

5. CSipSimple :

CSipSimple – это проект с открытым исходным кодом для SIP на Android.

Это одно из лучших приложений Android с открытым исходным кодом для VoIP, которое гарантирует высокую производительность и поддерживает сквозное шифрование – криптографию: TLS для SIP и SRTP / ZRTP для медиа.

Исходный код доступен в Google Code.

Установите его из Playstore.

6. Kontalk :

Kontalk – это сквозной зашифрованный мессенджер, основанный на открытых стандартах (XMPP и OpenPGP).

Он автоматически шифрует все сообщения и мультимедиа без какого-либо вмешательства пользователя.

Kontalk – это полностью проект сообщества с открытым исходным кодом, размещенным на GitHub.

7. Surespot Encrypted Messenger :

Все, что отправлено с использованием surespot, полностью зашифровано с помощью шифрования с симметричным ключом (256-битный AES-GCM) с использованием ключей, созданных с использованием 521-битного ECDH общего секретного ключа, но вы этого не заметите, потому что безопасность в surespot является встроенной, а не слоем над чем-то еще.

Одной из примечательных функций является то, что вы можете контролировать свои сообщения: при удалении отправленного сообщения оно будет удалено с телефона получателя, и изображения не будут доступны для совместного использования.

Вы можете найти исходный код surespot на GitHub, указанный в разделе «surespot».

8. Linphone :

Другое приложение VoIP Android с простым в использовании SIP-клиентом с поддержкой видео и сквозного шифрования.

Также предусмотрены аудиоконференции с различными участниками.

Вы можете получить исходный код с их официального сайта.

Приложение доступно бесплатно в Google Play.

Заключение

Используйте эти приложения с открытым исходным кодом для шифрования сообщений и VoIP в Android и убедитесь, что никто не сможет увидеть ваши сообщения.

Поскольку эти приложения подтверждают это, все, что вы отправляете, может прочитать только тот, кому вы его отправили.

Так какое частное приложение для обмена сообщениями вы собираетесь использовать?

И не забудьте поделиться информацией о вашем любимом.

И прокомментируйте, если вы знаете любой другой подобный мессенджер.

Источник

Как шифровать переписку в Jabber: пошаговая инструкция

Содержание статьи

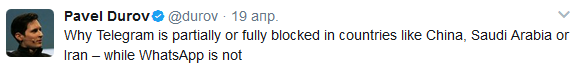

Выбор приватных мессенджеров велик, но о безопасности некоторых из них говорить не приходится. Сразу отсекаем WhatsApp, Viber, Skype и социальные сети. Чем они это заслужили? Наверное, лучшим ответом будет твит создателя Telegram Павла Дурова.

Остается вот такой список наиболее известных мессенджеров, которые считаются надежными:

- Telegram;

- Signal;

- Threema;

- Wickr.

Есть еще и менее известные, но у всех них один общий минус — привязка к номеру телефона. Конечно, можно запариться и приобрести виртуальную симку, но делать неудобно, к тому же об анонимности платежа в таком случае тоже неплохо бы позаботиться.

Справочник анонима

Статьи из этого цикла публикуются бесплатно и доступны всем. Мы убеждены, что каждый имеет право на базовые знания о защите своих данных.

Другие статьи цикла:

Если для тебя эти материалы тривиальны — отлично! Но ты сделаешь доброе дело, отправив ссылку на них своим друзьям, знакомым и родственникам, менее подкованным в технических вопросах.

Давай прикинем, какие критерии должны соблюдаться мессенджером, чтобы он был действительно анонимным. У меня вышел вот такой список.

- Не требует ввода номера телефона.

- Не требует никаких личных данных.

- Нельзя пренебрегать шифрованием и общаться в незащищенных чатах.

- Должны быть хоть какие-то подтверждения приватности. Хотя бы в виде блокировок в разных странах.

Так как почти все новомодные мессенджеры не подходят по одному из пунктов, то лучшим вариантом для безопасного общения остается Jabber — известно, что даже специалисты АНБ используют его для переписки.

Пара слов о приватности

Под словом «приватность» обычно подразумевают две довольно разные по своей сути вещи. Первая — защита твоих данных от мониторинга государством и извлечения из них выгоды корпорациями. Вторая — защищенность от целенаправленной прослушки третьими лицами (к примеру, ради шантажа или промышленного шпионажа). Для нас важны оба этих аспекта, но нужно понимать, что во втором случае абсолютных гарантий не бывает. Можно предвидеть технические способы деанона (к примеру, от MitM защитит любой мессенджер с шифрованием), но существуют и другие. Опытный специалист постарается использовать для поиска любую выданную тобой крупицу информации, не говоря уже про методы социальной инженерии.

Но чтобы Jabber стал по-настоящему безопасным, его нужно правильно настроить, чем мы сейчас и займемся. Я для наглядности разделил этот процесс на несколько шагов.

Шаг 1. Качаем софт

Для начала нам необходимо скачать сам клиент. Я для примера возьму Pidgin — он кросс-платформенный и прост в настройке.

Также нам необходим плагин OTR (Off-the-Record Messaging), который обеспечивает шифрование. Инсталлятор для виндовой версии Pidgin или исходники для сборки в Linux можешь скачать с сайта проекта.

При первом запуске Pidgin предложит войти под учетной записью, но мы пока что это отложим. Дело в том, что регистрация будет происходить с нашего реального IP-адреса, а нам хорошо бы позаботиться о том, чтобы IP оказался скрыт даже от владельцев сервиса (вдруг они решат радостно предоставить эту информацию любому, кто попросит!). Для этого можно использовать любой вид прокси, но мы для пущей надежности выберем Tor.

Шаг 2. Пробрасываем трафик через Tor

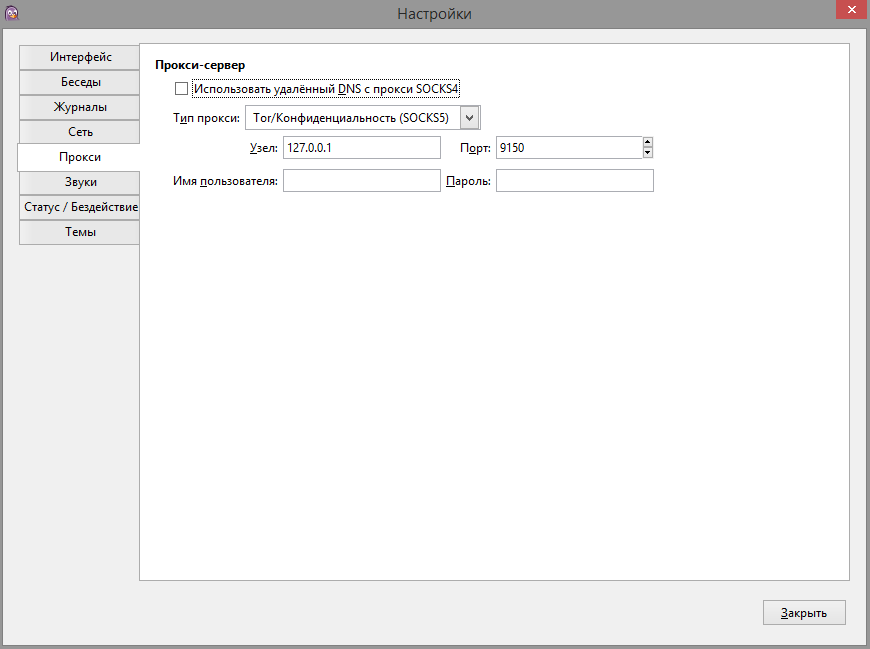

Если у тебя установлен Tor Browser, то настроить проброс трафика можешь прямо из окна регистрации во вкладке «Прокси».

После запуска Tor Browser и нашего клиента Jabber нужно открыть вкладку «Средства» и выбрать там пункт «Настройки», а в настройках открыть пункт «Прокси». Ставь галочку в чекбоксе «Использовать удаленный DNS с прокси SOCKS4», а в пункте «Тип прокси» выбирай «Tor/Конфиденциальность (SOCKS5)»

В пункте «Узел» указывай 127.0.0.1 и выбирай порт 9150. Это стандартный порт Tor, хотя иногда встречается вариация 9050.

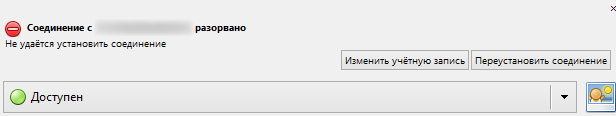

Как ты уже мог догадаться, Tor Browser должен быть запущен и слушать свой порт все время, пока ты будешь вести беседу. Включай его до запуска Pidgin — тогда тот не будет ругаться на отсутствие соединения с сервером.

Теперь трафик Pidgin идет через Tor, и мы можем приступать к регистрации. Для начала нам необходимо определиться с сервером, на котором мы хотим завести учетку. Конечно, можно развернуть свой сервер, но тогда сохранить анонимность станет еще сложнее.

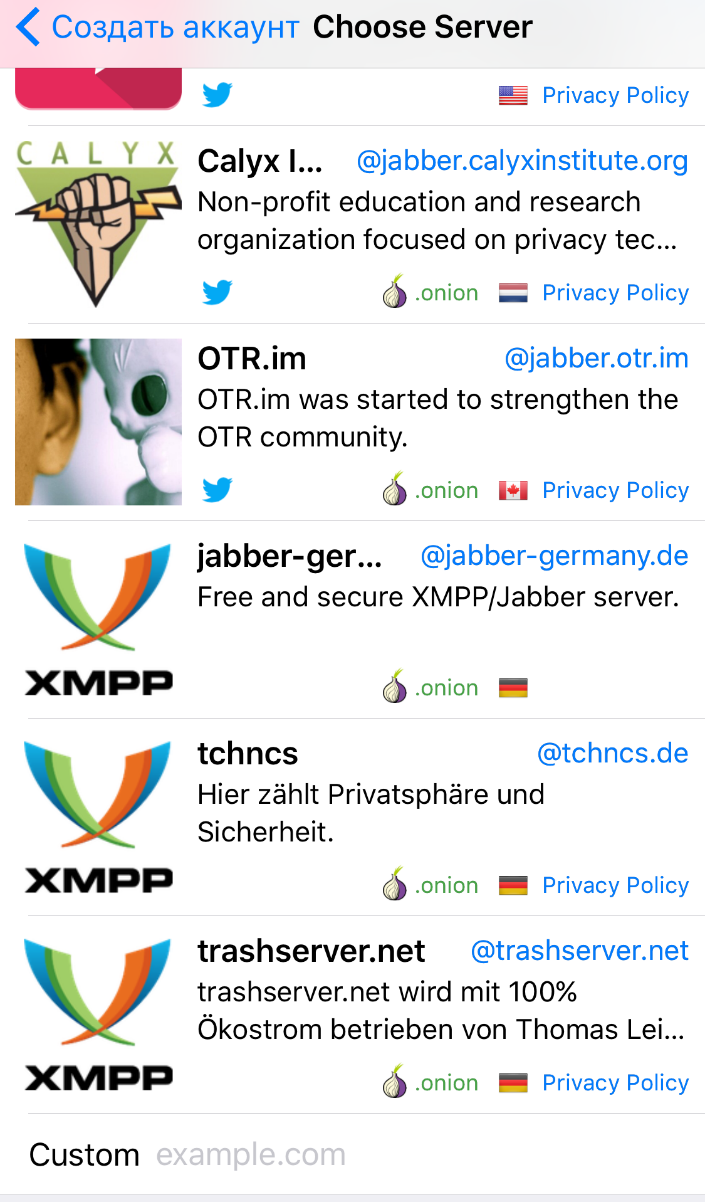

Шаг 3. Выбираем сервер

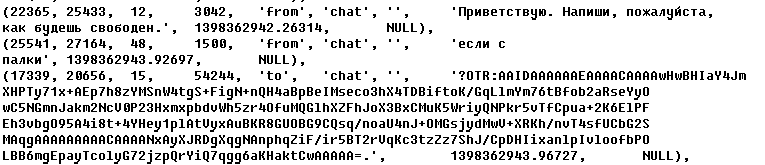

Серверов существует огромное количество, владельцы многих из них заявляют, что не ведут логов. Но проверить это невозможно. Как будет выглядеть слитый лог, можешь полюбоваться на картинке.

При выборе сервера в первую очередь стоит смотреть, в какой стране он находится. ЕС, США и страна, в которой ты живешь, — это заведомо неудачный вариант. Идеально, если сервер находится там, где законодательно запрещено собирать логи. Вот небольшой список серверов, которым доверяют многие хакеры, как в СНГ, так и за рубежом. Но обрати внимание, что некоторые из серверов находятся в США.

| Сервер | Страна | Примечания | Логи | Onion-зеркало |

|---|---|---|---|---|

| securejabber.me | Германия | Могут заблокировать аккаунт по требованию немецких властей | Нет | giyvshdnojeivkom.onion |

| jabber.calyxinstitute.org | Нидерланды | Нет | ijeeynrc6x2uy5ob.onion | |

| sj.ms | Швейцария | Нет | Нет | |

| swissjabber.ch | Швейцария | Нет | Нет | |

| xmpp.jp | Япония | Нет | Нет | |

| wallstreetjabber.biz | США | Бывший securetalks.biz | Нет | wsjabberhzuots2e.onion |

| thesecure.biz | Сингапур | Нет | Нет | |

| exploit.im | Франция | Нет | Нет | |

| fuckav.in | Франция | Есть фильтр кириллических символов | Нет | Нет |

| jabber.otr.im | Канада | Сервер от создателей OTR | Нет | 5rgdtlawqkcplz75.onion |

| jabber.ccc.de | Австрия | Нет | okj7xc6j2szr2y75.onion | |

| xmpp.rows.io | США | Нет | yz6yiv2hxyagvwy6.onion | |

| jabber.cryptoparty.is | Румыния | Нет | cryjabkbdljzohnp.onion | |

| neko.im | Нидерланды | Ранее базировались в Норвегии | Нет | Нет |

| riseup.net | США | Нет | 4cjw6cwpeaeppfqz.onion |

Мелочи имеют значение

Возьмем для примера выбор никнейма. Казалось бы, элементарный пункт, но многие палятся именно на нем. Ты можешь не помнить, что уже использовал его где-то еще, а вот Google помнит все.

Второй тонкий момент заключается в том, что хорошо бы не использовать никнеймы с символами, у которых есть кириллический аналог. Не на всех серверах настроены фильтры, которые запрещают такие трюки, так что у тебя в какой-то момент может появиться близнец, буквы имени которого не отличаются на вид, но имеют другие коды.

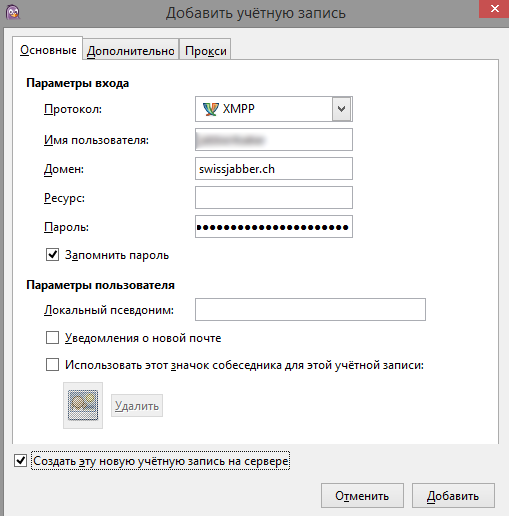

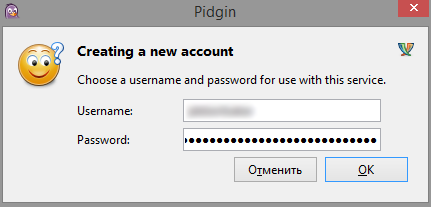

Шаг 4. Регистрируемся на сервере

Определившись с логином и паролем, можешь приступать к регистрации на сервере. Открывай клиент и выбирай вкладку «Учетные записи», а в ней пункт «Управление учетными записями» (или просто нажми Ctrl + A).

В появившемся окне жми «Добавить», откроется окно регистрации и авторизации.

Тут нам необходимо сделать следующее:

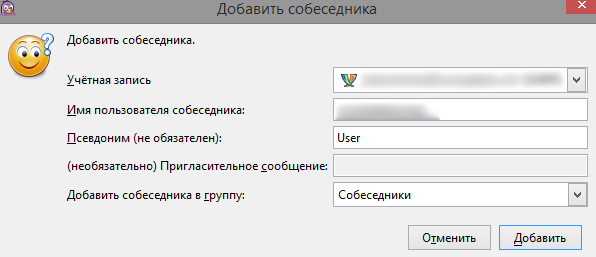

- Выбрать из выпадающего списка протокол XMPP.

- Ввести желаемое имя пользователя.

- Ввести домен сервера, на котором ты собираешься завести учетную запись.

- Ресурс можно пропустить, так как на регистрацию он не влияет (по сути, это просто указание того, к какому девайсу привязан данный вход на сервер, — в ростере у твоих собеседников будет написано, с какого ресурса ты зашел).

- Ввести желаемый пароль.

- Поставить (или не поставить) галочку для запоминания пароля (рекомендую не ставить ее и не хранить пароль нигде, кроме своей головы, — ведь если кто-то получит доступ к твоему компьютеру, то пароль будет уже введен).

- Обязательно поставить галочку в чекбоксе «Создать новую учетную запись на сервере» (если, конечно, ты уже не регистрировался раньше).

После ввода всех данных может появиться отдельное окно для регистрации пользователя. Придется все ввести еще разок и нажать ОK.

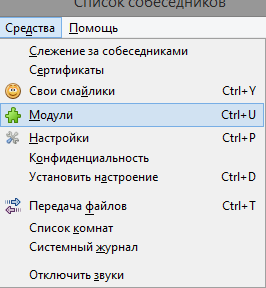

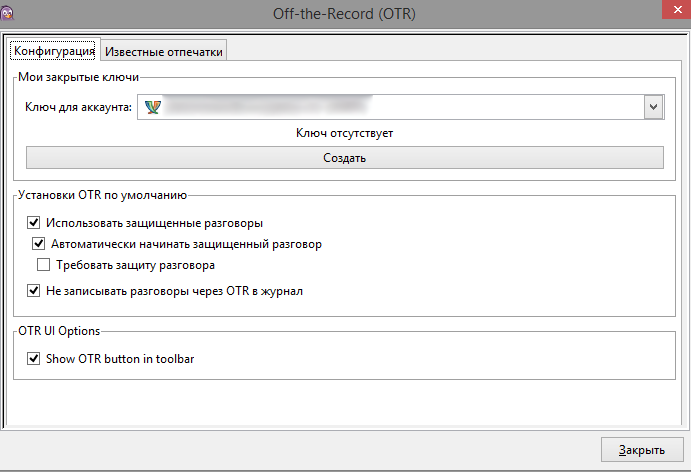

Шаг 5. Включаем OTR

Учетка готова, и можно приступать к настройке шифрования. Я рекомендую один из двух вариантов: PGP или OTR. Здесь я для примера возьму OTR — он обеспечивает высокий уровень безопасности и легко настраивается. Однако при его использовании не шифруются сообщения в логах — так что для полной надежности их лучше отключать. А вот на сервере картинка выходит примерно следующая.

Поскольку плагин мы уже скачали и установили, его можно активировать из клиента. Открываем Pidgin, жмем «Средства» и выбираем пункт «Модули».

Активируем плагин Off-the-Record (OTR).

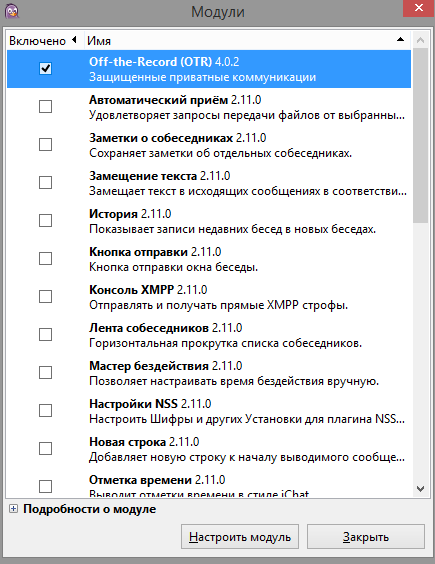

Далее нам необходимо настроить этот модуль. Для этого в самом низу списка модулей нажимаем «Настроить модуль».

В окне настройки модуля нам первым делом надо сгенерировать ключ для своего аккаунта. Выбираем аккаунт, для которого нужно создать ключ, и жмем «Создать». Появится окно генерации ключа.

Ключи создаются быстро, однако на этом шаге иногда происходит небольшое подвисание. Не пугайся! Pidgin не завис, он просто немного занят. Когда работа закончится, жми Ok и увидишь свой «отпечаток» из сорока символов (пять групп по восемь знаков).

Теперь отмечай галочками следующие пункты:

- «Использовать защищенные разговоры»;

- «Автоматически начинать защищенный разговор»;

- «Требовать защиту разговора»;

- «Не записывать разговоры через OTR в журнал».

Ведение журнала — дело исключительно добровольное. Если он пригодится, то включай, если нет, то помни, что его сможет прочитать любой, кому удастся получить доступ к твоему компьютеру — удаленный или совершенно непосредственный.

Ну и последняя галочка — это Show Otr button in toolbar. Она просто добавляет в интерфейс кнопку защиты чата и аутентификации собеседника.

Шаг 6. Аутентифицируем собеседника и защищаем чат

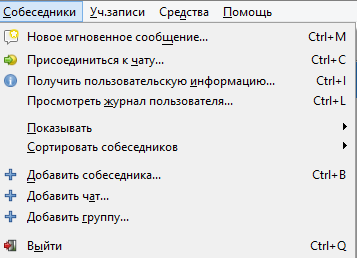

По сути, защищенный канал связи у тебя уже есть. Для добавления собеседника нужно нажать «Собеседники» и выбрать «Добавить собеседника».

И жмем «Добавить».

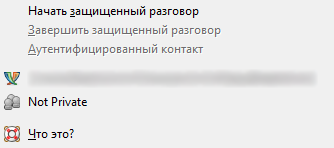

Теперь собеседнику придет запрос, и, когда он его подтвердит, можете начинать чат. Статус защищенности можно посмотреть прямо в окне чата. Если шифрование не включено, то там так и будет написано: «Не защищено». Нажав на него, ты увидишь меню.

Если же начать защищенный разговор, то надпись сменится на «Не идентиф.» — это значит, что чат защищен, но нужно аутентифицировать собеседника, чтобы быть уверенным, что он именно тот, за кого себя выдает.

Аутентифицировать собеседника можно тремя способами.

Вопрос и ответ на него. Ты задаешь вопрос собеседнику, а он должен дать правильный ответ.

Общий секрет.

Ручная сверка ключа. Это вариант на тот случай, если ключ нужно передать не через Jabber, а каким-то иным способом.

После того как собеседник будет аутентифицирован, на кнопке наконец появится зеленая надпись «Защищено».

Шаг 7. Настраиваем мобильный клиент

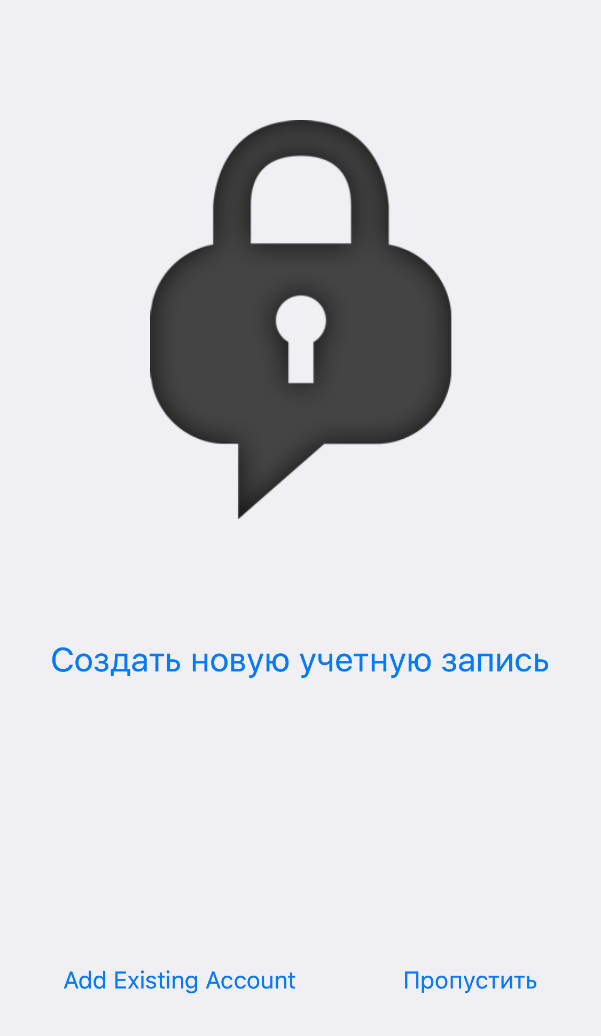

Клиенты Jabber с поддержкой шифрования есть и на мобильных устройствах. Например, ChatSecure для iOS и для Android. На всякий случай предупреждаю, что приложение для Android не указано на официальном сайте и для мессенджера требует многовато привилегий, так что используй на свой страх и риск.

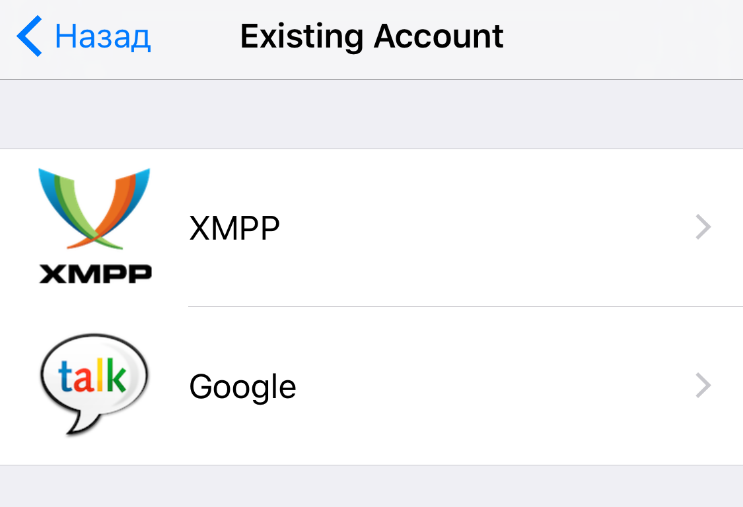

Регистрация в приложении аналогична регистрации на компьютере. Если у тебя уже есть учетная запись, то вместо создания нового аккаунта выбери Existing Account на главной странице.

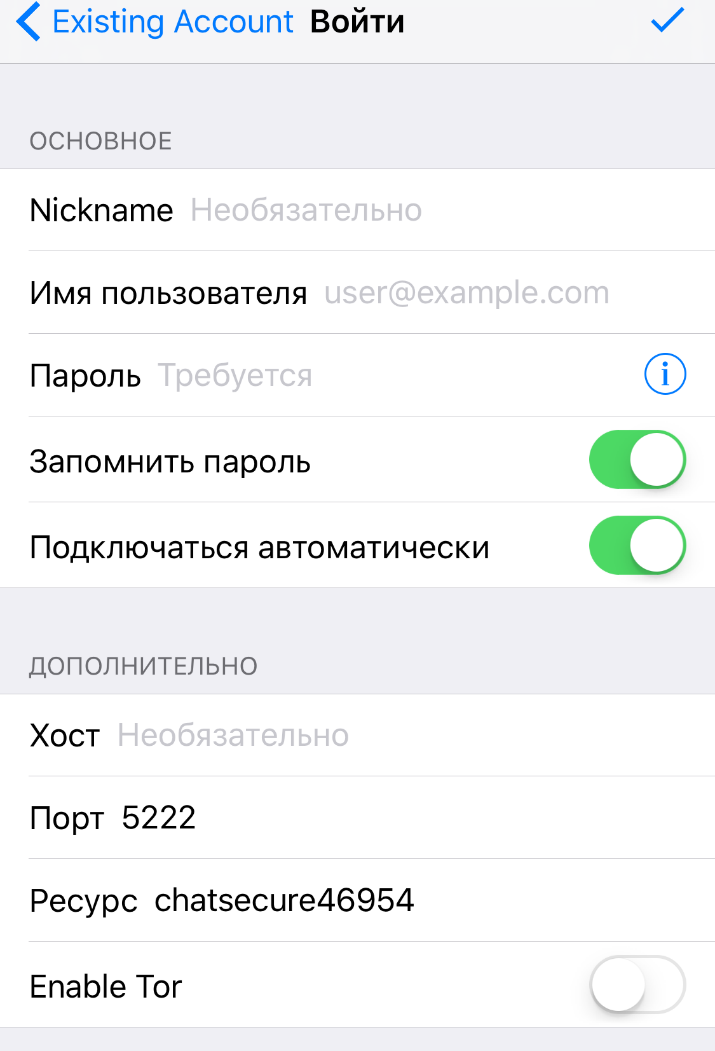

Далее выбирай XMPP.

И вводи свои данные.

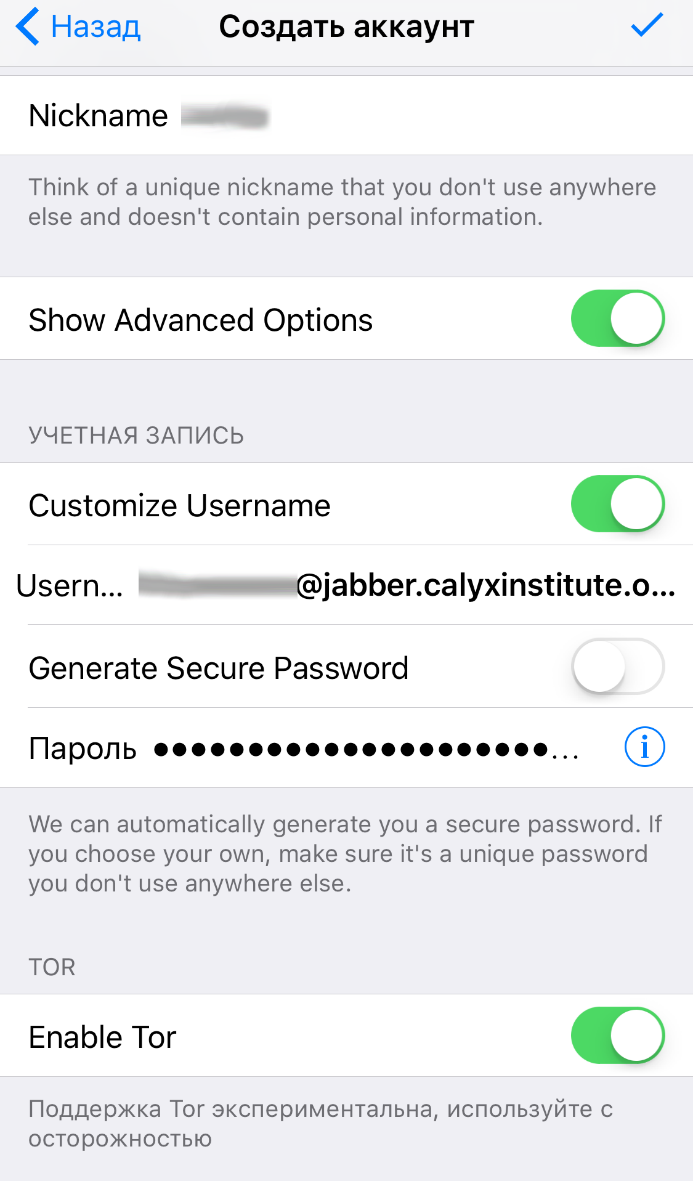

Если хочешь завести новый аккаунт, то нажимай «Создать новую учетную запись» и заполняй все данные. Большой плюс ChatSecure заключается в том, что он умеет пускать трафик через Tor без дополнительных ухищрений.

В ChatSecure заложен и список приватных серверов — выбирай, какой нравится, или, если уже выбрал раньше, вводи адрес в поле Custom в самом низу.

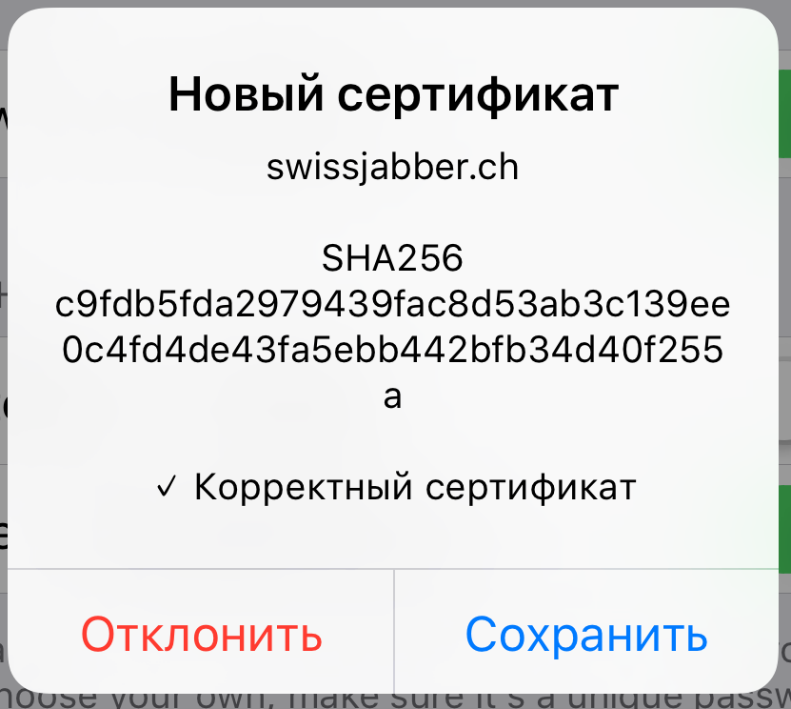

В конце тебе предложат сохранить сертификат. Сохраняй и дождись, пока закончится регистрация.

Теперь достаточно нажать на значок нового сообщения и в появившемся меню нажать «Добавить контакт».

Вводи адрес контакта.

И аутентифицируй его одним из тех методов, которые мы уже перечисляли.

U’r awesome and private 🙂

Поздравляю, теперь ты знаешь, как настроить канал связи, который будет неплохо защищен от отслеживания и перехвата! Однако, чтобы достичь приватности наивысшего уровня, придется пойти дальше — все же заморочиться и развернуть собственный сервер, а также заменить OTR на PGP. Но об этом как-нибудь в другой раз.

Источник