- Как перехватывать трафик из вай фай сети: основы кибер защиты

- Перехват со своего роутера

- Профилактика ARP-спуффинга

- Перехват куки через wifi

- Перехват трафика wifi с телефона

- Возможен ли перехват со скрытой сети

- Перехват паролей через wifi публичной точки доступа

- Как убедиться, что Wifi безопасен

- Перехват данных через Wi-Fi: современные методы атаки MiTM

- Немного теории – школьники пройдут мимо

- Intercepter-NG

- Другие интересные моменты в Intercepter-NG

- Физические устройства

- DroidSheep

- Linux

Как перехватывать трафик из вай фай сети: основы кибер защиты

В настоящее время многих пользователей интернета интересует вопрос, как перехватить данные клиентов по wifi. Главной причиной повышенного интереса к данной теме является организация надежной защиты собственных данных.

Перехват со своего роутера

Для того, чтобы перехватывать трафик в сети интернет, существует специальная техника, называемая, ARP-spoofing, основанная на применении ARP-протокола.

В случае использования последовательности удаленного поиска в интернет-пространстве возможно осуществить типовую удаленную атаку под названием «ложный объект РВС».

На основании анализа безопасности АRP был сделан вывод о том, что посредством перехвата трафика WiFi широковещательного ARP-запроса на производящем атаку хосте внутри данной области можно организовать отправку ложного ARP-ответа с объявлением себя требуемым хостом (роутером). Это позволяет злоумышленникам брать под контроль трафик того хоста, который дезинформировали, и воздействовать по на него по ранее обговариваемой схеме.

Существует некий алгоритм, приводящий к перехвату трафика, состоящий из следующих этапов:

- Запуск сниффера;

- Переход во вкладку «Сниффер»;

- Акцентирование внимания на подключенных устройствах;

- Переход по ссылке в ARP;

- Нажатие на плюс;

- Выбор атакуемого хоста в левой части выплывшего окна;

- Выбор другого компьютера в правой части выплывшего окна;

- Ожидание появления статуса «Poisoning» у атакуемого хоста;

- Переход в «Passwords»;

- Копирование требуемых данных.

Профилактика ARP-спуффинга

В настоящее время ARP-спуффинг является распространенной атакой. Для того чтобы защитить свою сеть, необходимо выполнить ряд не связанных между собой действий:

- Применять для организации надежной защиты специальные программы, в частности, arpwatch, BitCometAntiARP и ряд аналогичных им;

- Проводить организацию VLAN’ов;

- Использовать PPTP и PPPoE;

- Произвести настройку в локальной сети шифровального трафика IPSec ( в том случае, когда он открыт).

Также известны ситуации, когда защита от вклинивания и перехвата вай фай трафика осуществляются механизмом Dynamic ARP Inspection (Protection). Он заключается в том, что пользователь сам задает такие порты коммутатора, которые он считает достоверными, и наоборот.

Надежный порт — это порт с подключенными клиентами.

Все заданные недостоверные порты проверяются механизмом, в то время как исходящая информация от достоверных портов не отбрасывается.

Перехват ARP-запросов и ARP-ответов от подозрительных портов осуществляется коммутатором перед отправкой. Также происходит сравнение MAC-адресов и IP-адресов на их соответствие с учетом статистических записей и баз данных привязки DHCP.

Для того, чтобы включить защиту, необходимо в коммутаторах вызвать команду «Switch(config)# ip arp inspection vlan 1».

Чтобы осуществить настройку доверенного порта, нужно ввести «Switch(config)# interface gigabitethernet1/0/1» и «Switch(config-if)# ip arp inspection trust».

При отсутствии коммутатора, призванного решить проблемы атак, можно закачать программу arpwatch. Принцип ее действия основан на отслеживании соответствия IP- и MAC-адресов. В случае обнаружения аномальных ситуаций производит их фиксацию в системном логе.

Обратите внимание! К главному недостатку данной и аналогичных программ защиты следует отнести тот факт, что им необходимо осуществлять работу на защищаемых хостах или роутере, который переводит на защищаемую сеть.

Поскольку маршрутизаторы управляются не всегда посредством Linux, то есть являются коммутатором уровня под номером три, то для его защиты следует получать от него ARP-таблицу по SNMP и производить анализ данных на специальной машине.

Перехват куки через wifi

Для того чтобы организовать перехват трафика wifi роутера посредством вай-фай, необходимо:

- Произвести поиск нужной беспроводной сети, характеризующейся наличием открытого шлюза доступа в интернет-пространство и большим количеством клиентов (торговый центр, кофейни, где пользователи пользуются услугами публичной сети для проверки почты, отправки деловых и личных сообщений);

- Изучить временной период наибольшего скопления людей;

- Иметь в наличии ноутбук, вайфай адаптер и специальные утилиты (желательно использовать операционную систему BackTrack3, поскольку в ней уже установлены необходимые для перехвата куков программы и ею можно пользоваться с внешнего носителя);

- Запустить настройку программы перехвата и поддержки режима

- Выбрать требуемую сеть;

- Переключить тип на вай-фай;

- Нажать на значок радара;

- Нажать на Смарт скан;

- Выбрать хостинг, подвергаемый атаке;

- Нажать на Add to nat;

- Перейти Nat;

- Поменять последнюю цифру в Stealth ip для сокрытия собственного адреса;

- Выделить SSl Strip и SSL Mitm;

- В разделе Settings выбрать Resurrection и снять пометку с Spoof IP/Mac.

- Ждать отправки сообщений атакуемым хостингом.

Перехват трафика wifi с телефона

Использование телефона хакером как средства взлома системы клиента происходит редко. Обычно это требуется при выходе в интернет в метро для избегания просмотра рекламных роликов. Однако необходимо найти того человека, у которого оплачена данная подписка.

Для того, чтобы организовать перехват сообщений через сеть wifi с телефона, необходимо выполнить ряд последовательных действий:

- Подготовить устройство с версией Андроид выше 4.0;

- Установить на ПК новую версию программы Fiddler2;

- Произвести установку специальных библиотек генерации совместимого с андроид сертификата безопасности;

- Экспортировать с Fiddler2 сертификат безопасности;

- Добавить сертификат в доверенные путем последовательного перехода от Settings > Security > Install from SD card»;

- Запустить Fiddler2;

- Разрешить в настройках администратора внешние коннекты;

- Прописать в сетевых настройках телефона адрес машины с программы Fiddler2;

- Открыть браузер гугл на андроиде;

- Ввести запрос с полученным от Fiddler2 ответом.

Возможен ли перехват со скрытой сети

Абсолютное большинство пользователей придерживается мнения, что достигнуть высшего уровня безопасности wi-fi можно путем задания пароля для входа. Однако на практике оказалось, что данное мнение ошибочно.

Согласно проведенным исследованиям, был констатирован факт установления соединений между клиентом и доступной точкой и манипулированием трафиком согласования в сетях с WPA2 и WPA.

Механизм действий злоумышленников таков, что он реализует атаку посредника между клиентом и доступной точкой путем нарушения порядка приемки и отправки сообщений. В результате этого ему становится доступным частичное манипулирование отправкой сообщений и синхронизацией.

Тем не менее, защита WPA2 в настоящее время считается наиболее популярной. Это связано с тем, что большинство пользователей некомпетентны в области программирования, а также подобные хакерские атаки на хостинги обычных пользователей являются редкостью.

Перехват паролей через wifi публичной точки доступа

Использование публичной точки доступа чревато для клиентов перехватом куков через wifi windows. Чтобы осуществить действия подобного рода, перехватчику необходимо иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

После запуска на ноутбуке перехватывающей программы злоумышленник производит:

- прослушивание эфира;

- выделение адресов отключившихся устройств;

- изменение собственного MAC-адреса WiFi-адаптера на другой адрес того пользователя, кто недавно осуществлял выход в интернет по данной сети;

- подключение к сети и сбор переписки.

Обратите внимание! Любое оборудование распознает не реальный адрес злоумышленника, а тот, который был ранее изменен. Поэтому вход осуществляется без процедуры авторизации. Это чревато проблемами у пользователя, совершавшего в недавнем времени подключение к публичной вай-фай, поскольку зачастую данные манипуляции используются в незаконных целях.

Как убедиться, что Wifi безопасен

Использование протокола WPA2 создает более высокую защиту файлов от пользователей, решивших произвести перехват данных через wifi. Однако в целях предосторожности стоит время от времени проверять безопасность собственного вай-фай. Для этого необходимо воспользоваться пошаговой инструкцией:

- зайти в раздел по изменению настроек роутера;

- посмотреть на количество подключенных клиентов;

- сравнить известные подключения;

- обнаружить неизвестные и запретить им доступ.

Данный подход основан на том, что для каждого подключенного устройства отображается его реальный уникальный MAC- и IP-адрес.

Таким образом, в данной статье подробно рассказывается, как через общий вай фай перехватить данные, а также каким способом можно защитить устройства (iphone, андроид-технику, компьютеры). При наличии выбора типа сети лучше отдавать предпочтение домашним.

Использование публичной точки доступа чревато для клиентов потерей данных. В общем случае злоумышленнику для организации взлома нужно иметь при себе компьютерное устройство, адаптер вай-фай для режима мониторинга и пакет утилит aircrack-ng.

Источник

Перехват данных через Wi-Fi: современные методы атаки MiTM

Привет! В этой статье мы поговорим про перехват паролей через Wi-Fi. Никаких мифических единорогов и прочей школьной фантазии, только по фактам с рабочими решениями. Надеюсь, эту статью читают взрослые люди – так что никаких глупостей!

Наш портал не пропагандирует взлом чужих сетей и прочую хацкерную лабуду! Материал создан в целях прививания культуры личной информационной безопасности при пользовании общественными сетями. Будьте осторожны, берегите себя и своих близких!

Немного теории – школьники пройдут мимо

Ребят, про школьников написал не случайно, пусть позлятся немного. Большая часть неграмотных вопросов к нашему порталу возникает именно у них. И большую часть ответов можно спокойно прочитать здесь же. Ну да ладно, этот раздел немного не о том. Здесь ОЧЕНЬ КРАТКО рассмотрим теорию перехвата данных в Wi-Fi сетях – открытой передачи, файлов, куки, сессии, пароли и чего там вам еще в голову взбредет собирать.

Вот основные 2 момента:

- Мы можем перехватывать данные только в подключенной сети. Реализуется атака MiTM («человек посередине»), когда мы получаем запросы от роутера, сохраняем себе и передаем обратно машине-жертве. И то же самое в обратном порядке. Можно, конечно, слушать пакеты сетей, к которым мы не подключены, но без ключа их шифрование нам ничего не принесет ценного. Поэтому сначала подключаемся, а уже потом слушаем.

- Не все данные в сети к сайтам идут в открытом виде. Протокол HTTPS на сайте шифрует трафик в обе стороны. Т.е. в теории мы можем перехватить пароль, но по факту ничего из него не вытянем. На этот случай появляются в разное время способы подмены HTTPS с дальнейшим проксированием через себя. Т.е. обходить можно, но порой такие способы фиксят разработчики браузеров.

И теперь после этих принципов нам остается самое простое – найти нужную программу или набор утилит, которые справятся с этими простыми задачами. Утилит много, есть под разные версии операционных систем, с разными уровнями сложности – основные из них я и покажу в этой статье. Но профессионализм формируется в самостоятельном изучении, так что не будем кормить горе-хацкеров, придется немного потрудиться.

В научных забугорных IT-кругах процедуру перехвата называют «сниффингом» (от слова sniffing – разнюхивание).

Intercepter-NG

Intercepter-NG – перехватчик нового поколения – попсовая классика перехвата под винду и Андроид. Старенькая, но все отлично понимаем и может. Внедряется и слушает трафик.

Сразу с порога видео по работе, вроде как все понятно:

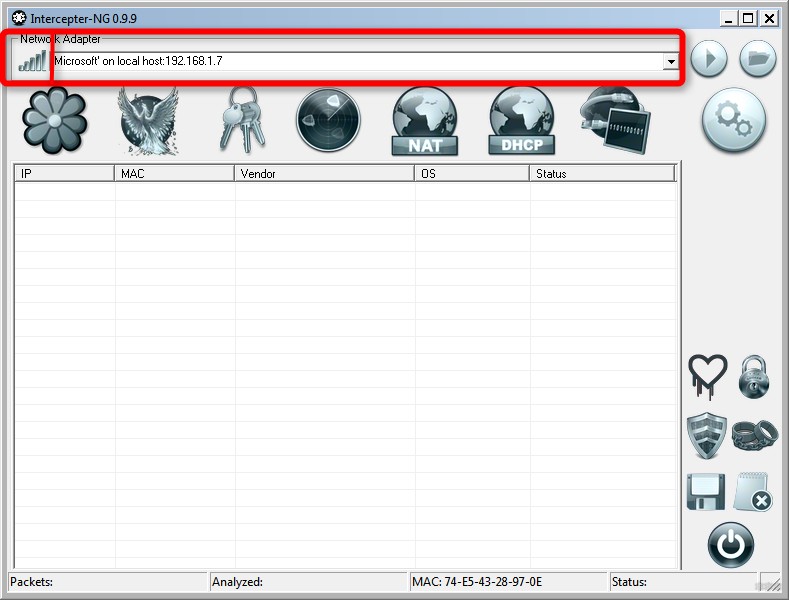

- Для начала выбираем нужный адаптер для работы (ведь можно слушать сеть и по проводному соединению):

- В панели ниже выбираем режим сканирования (Scan Mode) – на нем еще изображен круглый значок радара.

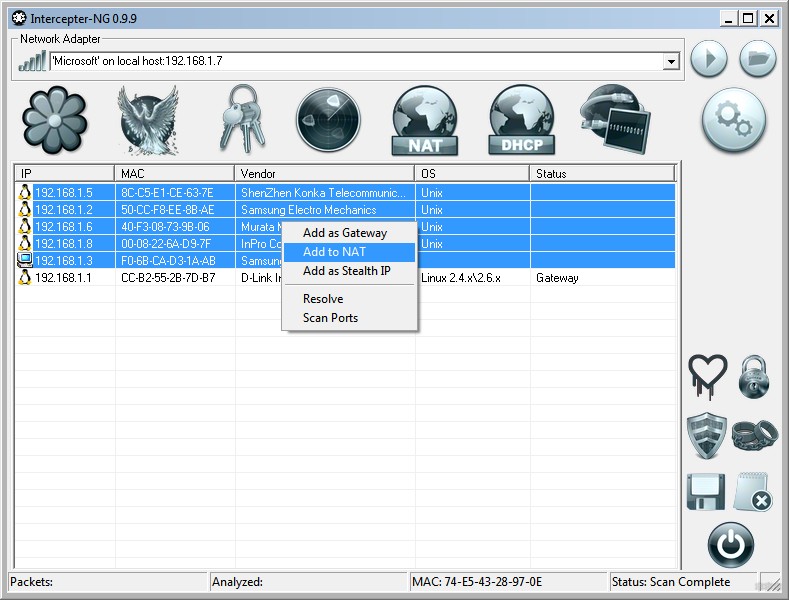

- Появились пустые строки? Щелкаем правой кнопкой мыши по любой из них и выбираем Smart Scan. Должны отобразиться все узлы вашей текущей локальной сети.

- В данном списке узлов выбираем нашу цель. Под целью может пониматься любой компьютер-телефон сети. Роутер выбирать не стоит. Выбрали цели, щелкнули по ней правой кнопкой мыши, выбрали Add to nat (можно выбрать и несколько целей):

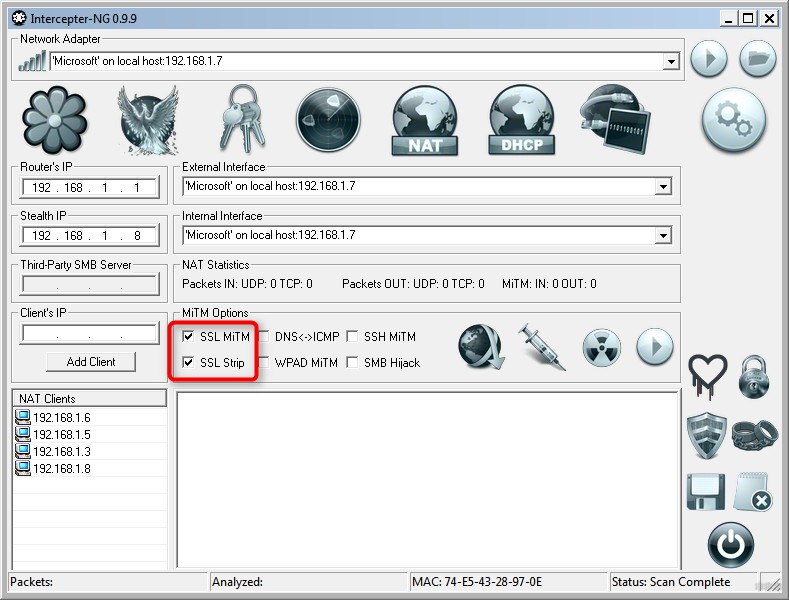

- Идем во вкладку NAT. Здесь можно установить Stealth IP – IP от имени которого будут идти ваши запросы на перехват, желательно выбрать свободный. А еще выставляем SSL обход:

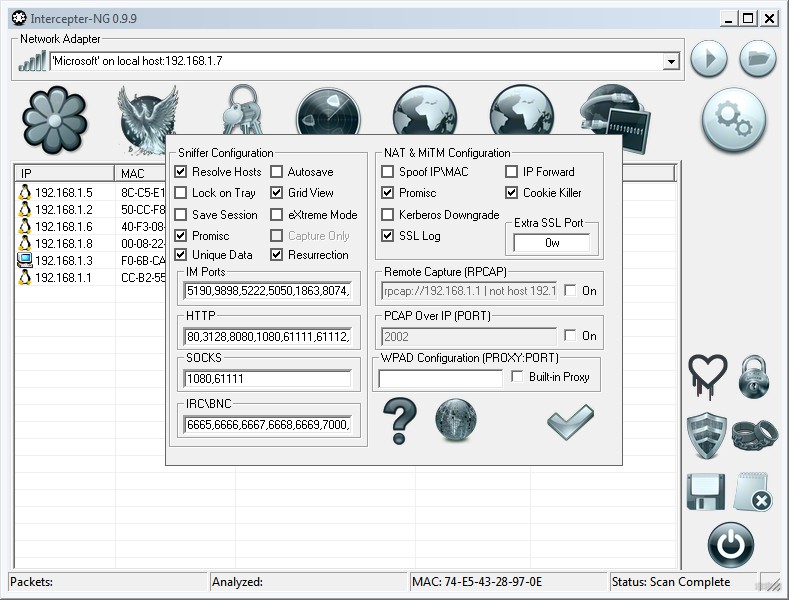

- Натворим немного настроек. Кликаем по значку шестеренок и ставим настройки как на картинке ниже. На самостоятельное изучение, здесь много чего интересного в духе перехвата SSL, сброса куки и сессий пользователей сети, спуффинга и т.д. В конце не забываем применить настройки, нажав на значок галочки.

- Запускаем наш захват пакетов. Видите возле галочек про SSL значки ЗАПУСКА сканирования и РАДИАЦИИ? Вот последовательно их и щелкаем друг за другом.

- Идем на вкладку Password mode и ждем здесь введенных паролей. Щелкнув правой кнопкой по свободному месту, можно выбрать Show Cookies – это еще добавит отображение кук, ведь порой нам этого вполне достаточно для доступа к сайту.

Вот и все. С попсовым способом закончили. Переходим к другим интересным решениям.

Еще одна легенда для Windows – Cain&Abel. Упоминается во всех руководствах и обучающих материалов подготовки этичных хакеров. На самостоятельное изучение, исполняет то же самое.

Другие интересные моменты в Intercepter-NG

Обычно про это не пишут, так как все выходит в такую линейную задачу. Но оставлю здесь для ищущих людей, ибо можно найти в этом интересное применение:

- Messengers Mode – использовался для перехвата сообщений с ICQ подобных мессенджеров. Ныне вряд ли имеет серьезное применение, т.к. все шифруется непонятно какими ключами.

- Ressurection Mode – режим восстановления данных при перехвате, например, пытается восстановить отправленные файлы.

- Password Mode – тут ловим куки и пароли.

- Scan Mode – режим сканирования сети для обнаружения ее узлов. Бонусом – есть возможность сканирования портов. По таким функциям видно, что скорее Intercepter писался с любовью, мелкие, но полезные фишки швейцарского ножа.

- NAT Mode – наш основной режим для атаки по ARP.

- DHCP Mode – подъем своего DHCP в сети со всеми вытекающими видами атак.

Бонусом отсюда же можно делать подмену сайтов, данных и даже обнаружить такого же шпиона в своей сети. Но это уже темы отдельных больших статей.

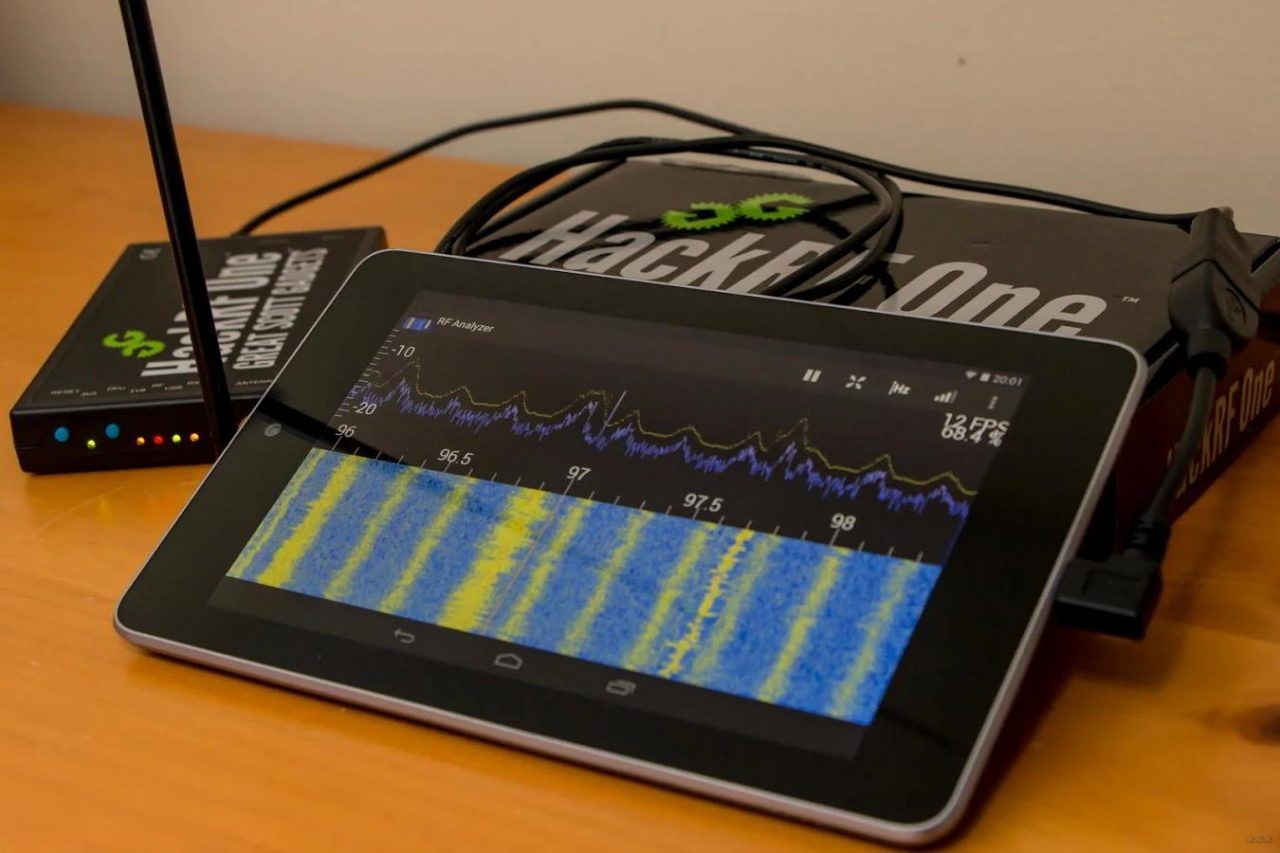

Физические устройства

Сейчас в открытой продаже даже на тех же китайских маркетах можно достать разного рода физические перехватчики сигналов Wi-Fi (и даже GSM сетей, о ужас. ). Т.е. можно в теории обзавестись подобным устройствам и уже играть в тестирование сетей по серьезному. Но тут если только без злых намерений и обмана. Возможны и ограничения законом. Раздел больше в обзорных целях. Так, например, из известных устройств много источников писали про SDR HackRF:

DroidSheep

Раздел для истории. Еще в далеком 2012 году для рутованных Андроидов была выпущена замечательная программа DroidSheep, которая успешно позволяла перехватывать данные почти со всех сайтов. Благо тогда времена были юного интернета, а про SSL мало что было известно даже в западном интернете, ибо приходилось в те годы уже работать.

Сейчас тоже можно поставить тот же Intercepter или его аналоги на Android, но я по-прежнему склоняюсь больше к тому, что пентестинг на смартфонах дело не благородное. Но это уже каждому по вере.

Linux

Речь пойдет не только про Kali Linux, а вообще про скрипты для Unix систем как основных в тестировании на проникновение. Ниже перечислю основные интересные скрипты для работы. Жаждущие устроить перехват с актуальными данными используют именно эти утилитки. Все остальное – потеря времени.

- mitmAP – создает точку доступа, устраивает понижение HTTPS и хватает все идущее через нее. Работает на ура, далеко не все сайты устоят. ВКонтактик опускает руки. Скрипт задает вам логичные вопросы по шагам. Ясно дело на басурманском языке, но и люди, знакомые с Линуксом, не абы кто. Так что легко разберетесь. Комментарии излишни. Собирает данные в текст и файлы для Wireshark (которым, к слову, тоже можно поанализировать все пакеты в сети).

- WiFi-Pumpkin – еще одна точка доступа, но уже с графическим интерфейсом. Функционал покруче интерцептора. Тоже лежит на Гите.

За сим заканчиваю этот коротки обзор. Как видите – даже сейчас и даже при шифровании возможны утечки данных. Так что рекомендую быть бдительными в открытых сетях, а весь трафик пускать через свои VPN сервисы, дабы злоумышленники не могли нанести вам ущерб. Всем хорошего дня!

Источник