- Перехват по блютузу андроид

- Как работает Bluetooth сниффинг на Android

- О сниффинге

- Как работает прослушивание трафика

- Настраиваем запись log-файла

- Другое применение

- Как настроить Bluetooth на Android: Видео

- Взлом смартфона через Bluetooth. Реально ли это

- Чем опасен включенный Bluetooth

- Как взламывают Bluetooth

- Зачем отключать Bluetooth

- Безопасен ли Bluetooth

- Как взломать чужую Bluetooth-колонку

Перехват по блютузу андроид

Blooover III (unofficial)

Версия: 0.01

Последнее обновление программы/игры в шапке: 21.07.2015

Описание:

Программа предназначенная для получения доступа к Bluetooth-устройствам. Реализует практически все виды атак, а именно:

Мною было замечено, что большую часть атак платформа J2ME поддерживает. Я довольно быстро наткнулся на Blooover, но (увы!) его функционал был более чем ограничен. Тогда я решил расширить его, испытывая в сочетании с разными программами, создавая так называемые «комбайны». Очень скоро я подобрал идеальное дополнение: Super Bluetooth Hack. Далее выбор стал за файловым менеджером для реализации Bluesnarf++. Выбор пал на Mini Commander, благодаря его возможности «порушить» слабые устройства тяжелыми пакетами (стд. 1 КБ, увел. 8 КБ.), тем самым реализующий атаку BlueSmack. BlueDump реализуется благодаря возможности Super Bluetooth Hack передавать любой набор байт, в т.ч. и поддельный MAC-адрес. Атаку CarWhisperer решил пока не реализовывать, т.к. стандартные pin-коды можно перебрать вручную. Таким образом, сборка реализует все известные на 01.02.2011 виды атак.

При создании программы использовались программные коды разработчиков: Martin Herfur (Blooover II), Yuri Kudrin (Mini Commander), Marek Sedivy (SBH), YURiQUE (MultiMe).

Автор сборки — я (GFOXSH).

Приложение было удалено ввиду неработоспособности.

Запомните! Взлом чужих устройств нелегален! Программа размещена строго в ознакомительных целях и для тестирования уровня защиты Ваших устройств! Версии для Android нет и не будет ввиду ограниченных возможностей драйвера.

Сообщение отредактировал GFOXSH — 16.11.21, 08:40

Да, а благодаря расширенному набору атак программа могла бы поразить практически любой девайс! Жаль, что платиновые годы Bluetooth-а уже прошли.

Сообщение отредактировал GFOXSH — 27.07.15, 06:39

Вспоминаю легеду о Blooover-е.

Жил-был мальчик, удалой хлопец, школьник. Вот однажды повадился он телефоны учителей грабить Blooover-ом. Переводит он деньги на свой счёт год, два. И только когда стал старшеклассником, вынюхали учителя, что он деньги-0то на свой счет переводил, а не операторы сотовой связи их обездоливали. Влепили они ему штраф в восьмикратном размере. Немалый. Ведь награбленно-то было несколько тысяч.

Представляю, что родители ему сказали. :banned:

Вот так-то оно иногда бывает! Говорят, что он использовал не стандартный Blooover II, а модифицированный. Я как прочитал эту историю, сразу вдохновился возможностью возродить эту технологию. И собрал Blooover III. На самоом деле я работал над ним три года, не считая двухлетнего перерыва. Я сначала было забросил проект, но недавно отыскал на своём ПК старые файлы разработки. Там был и Blooover III, и улучшенный Hiisi Proxy. Сейчас я работаю над портом Dragon Warrior, исходники которого я также нашел среди этих файлов.

Сообщение отредактировал GFOXSH — 22.08.15, 09:52

Это он!

Автор Blooover I и Blooover II.

Источник

Как работает Bluetooth сниффинг на Android

Пользователям, которые любят все время быть в курсе возможностей своего гаджета, увлекаются телекомом и хотят научиться осуществлять перехват пакетов синезуба на своем смартфоне/планшете, предлагаем ознакомиться с информацией о Bluetooth сниффинге на Android.

О сниффинге

Сниффинг – это процедура перехвата пакетов с информацией между двумя девайсами. В нашем случае будем говорить о связке устройств через Bluetooth. Эта процедура более распространена в локальных сетях: такой перехват можно выполнить в любой точке местонахождения данных; так мы сможем сделать и в Bluetooth-сети.

Обычно этот способ используется в компьютерных связках для кражи паролей и других важных данных; на Android такую процедуру сделать сложно, потому что в мобильных устройствах нет совместимых комплектующих для ее проведения.

Как работает прослушивание трафика

Прослушивание трафика через синезуб осуществляется только «в себя», то есть происходит перехват входящего и исходящего трафика того узла, откуда вы отдаете команды. В этой операции большую роль играет Host_Controller_Interface (HCI), который разрешает обращаться к передатчику. НСІ-узел подключается к узлу драйвера Bluetooth-устройства, которое принимает данные, и к L2CAP (исходящему потоку данных).

Всю информацию об этих пакетах можно посмотреть в специальном log-файле; он может записываться в памяти смартфона.

Настраиваем запись log-файла

Для активации учета данных о пакетах через синезуб нужно выполнить ряд действий.

- Перейти в настройки девайса.

- Выбрать пункт «Для разработчиков».

- Активировать пункт «Включить журнал трансляции операций HCI Bluetooth».

- После этих действий в памяти устройства (в корне флэшки) будет создан специальный log-документ с названием btsnoop_hci.log, куда и будет система записывать данные.

Другое применение

Более простое применение Bluetooth сниффера на Android-это использование специальных приложений, которые находят, расшифровывают и наглядно демонстрируют информацию о других устройствах.

К примеру, в Google Play есть приложение с названием Signal Sniffer — Fitbit finder. Его задача заключается в том, чтобы просканировать сеть, найти вблизи доступные устройства и отобразить информацию о них. Никаких паролей она не покажет, только такие мелкие данные, как адрес девайса и уровень сигнала.

Скачать программу можно перейдя по ссылке.

Если же вы всерьез хотите заняться перехватом данных через Bluetooth, советуем обратить внимание на FTS4BT_Wireless Bluetooth_Protocol_Analyzer»: это приложение стоит немалых денег, но взамен может на лету декодировать абсолютно весь трафик из эфира, отсортировывая аудио, данные протоколов и другое.

Как настроить Bluetooth на Android: Видео

Источник

Взлом смартфона через Bluetooth. Реально ли это

Bluetooth-устройства окружают нас повсюду: колонки, умные часы и фитнес-браслеты, наушники. Из-за этого мы совсем не отключаем функцию на смартфоне, оставляя ее постоянно активной. Устройства делятся данными между собой, загружая какую-то часть в приложения. В то же время Bluetooth-соединение очень уязвимо и может стать причиной взлома. Что делать и как обезопасить себя и свои устройства от потери данных?

Рассказываем, зачем отключать блютуз на телефоне

Чем опасен включенный Bluetooth

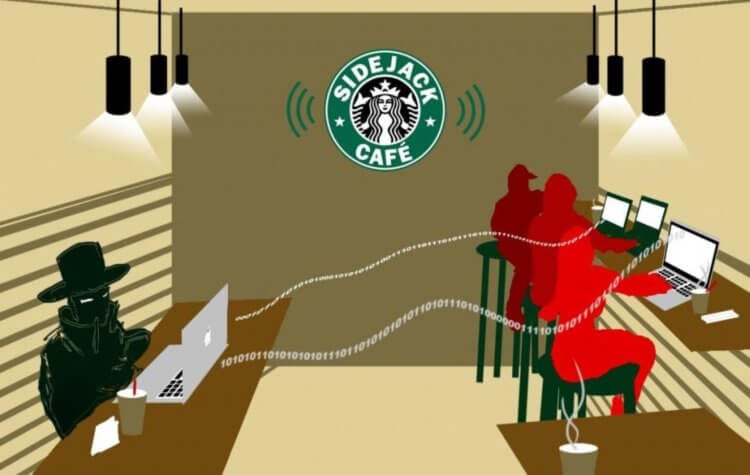

Bluetooth полезен в повседневной жизни, но достаточно уязвим, как и Wi-Fi-подключение. Хакеры используют специальные программы, которые помогают обнаружить активные Bluetooth-соединения поблизости. Они не только видят, кто есть рядом, но и могут отслеживать, к каким устройствам и сетям ваше устройство подключалось ранее. Это достаточно серьезно, ведь ваше устройство рассматривает эти подключения как доверенные, подключаясь к ним автоматически, когда они рядом.

Взломщик может ввести вас в заблуждение, запросив разрешение на подключение

Когда хакеры обнаруживают подобную взаимосвязь и историю подключений, они смогут обмануть ваше устройство Wi-Fi и Bluetooth, которые они создают. Это позволяет загрузить вредоносные программы и отслеживать не только ваше местоположение, но и читать личную переписку и данные карт и учетных записей. Сталкивались с чем-то подобным? Расскажите, как разобрались с этой ситуацией в нашем уютном Telegram-чате.

Как взламывают Bluetooth

Обычно это происходит в людных местах (прямо по аналогии с историей про Wi-Fi). Мошенники заранее просчитывают план действий и готовят устройство, с которого будет произведен взлом. Обычно для этого подходит сброшенный до заводских настроек планшет или смартфон. Единственное, что мешает — это небольшое расстояние, не более 10-12 метров для устойчивого соединения.

Обычно взломы случаются в общественных местах

После этого злоумышленник пытается подключиться к устройству с включенным Bluetooth. Телефон жертвы начинает ругаться, что к нему кто-то пытается подключиться с другого устройства, но появляется ошибка, что подключение не удалось. Эта ошибка не случайна — мошенник просто пытается сбить жертву с толку, пока телефон находится у нее в руках. Пока человек не понимает, что происходит, устройство заражается вредоносным ПО. Если не отключить Bluetooth вовремя, то будут проблемы: например, мошенник может прослушивать ваш телефон или опустошить ваш банковский счет — все зависит от изобретательности.

Зачем отключать Bluetooth

Атаки на Bluetooth — обычное явление. Взломщики активно пользуются этим, поэтому взломы можно разделить на три вида.

- Bluejacking — атака, во время которой мошенник использует соединение для проникновения в телефон и отправки анонимных сообщений на другие устройства, находящиеся по близости. Такие атаки могут использовать для дорогостоящих звонков в другие страны.

- Bluesnarfing — взлом, сопровождающийся кражей конфиденциальной информации, например, интернет-аккаунтов, фотографий, видео. Делается это все очень быстро, пока есть возможность «сработать» в пределах досягаемости.

- Bluebugging — самый худший вариант, при котором взломщик имеет возможность контролировать ваше устройство, прослушивать смартфон и получать доступ ко всем данным, которые есть в памяти.

Полученные данные могут быть использованы для шантажа или взлома банковских аккаунтов. Плохо и то, что с каждым годом доступных устройств становится все больше, а злоумышленники придумывают более продвинутые способы взлома.

Безопасен ли Bluetooth

Включенный модуль Bluetooth могут использовать для отслеживания местоположения. Два устройства, которые соединяются друг с другом, имеют адрес подключения. Он меняется, когда разряжается аккумулятор. Но многие устройства сохраняют его постоянно: например, фитнес-браслеты. Взломщики могут запросто использовать его, чтобы оставаться на связи с телефоном и получать точные данные в реальном времени.

Вам повезет, если мошенник не успеет ничего сделать за это время

Несмотря на все уязвимости, которые есть у беспроводного подключения, такой взлом весьма специфичен и встречается не часто. Взлом возможен только на небольшом расстоянии. Сложнее будет взломать устройство, когда владелец находится в движении — злоумышленнику нужно постараться получить все необходимое за короткий промежуток времени. Кроме того, подобные взломы требуют большой подготовки и определенных навыков. Да и результаты взлома могут оказаться не столь впечатляющими. Не забудьте подписаться на наш канал в Яндекс.Дзен — пишем о том, о чем еще никто не знает!

Несмотря на то, что включенный Bluetooth-модуль практически не влияет на расход аккумулятора, все же стоит его отключать, находясь в общественных местах.

- Не принимайте запрос на подключение от неизвестных устройств и сами не подключайтесь к непонятным точкам.

- Старайтесь своевременно обновлять операционную систему, чтобы встроенная защита была актуальной.

- Не давайте доступ к Bluetooth всем приложениям подряд. Сомневаетесь? Лучше отозвать разрешение в настройках.

- На Android-смартфонах используйте антивирусные программы, которые обнаруживают и блокируют странные подключения.

Взломы по Bluetooth встречаются достаточно редко, но стоит помнить об опасности, которая подстерегает нас повсюду. Не отключаете Bluetooth? Задумайтесь, а вдруг это все-таки нужно?

Источник

Как взломать чужую Bluetooth-колонку

Для начала необходимо скачать из Google Play приложение nRF Connect.

После установки открываем приложение и заходим во вкладку «Scanner»:

Не забудьте включить Bluetooth и определение локации. Также пока что, как видите, приложение не нашло ни одного устройства. Начинаем сканирование, нажав «Scan» в правом верхнем углу экрана. Перед нами появляется список устройств поблизости.

Как видите, мы нашли некоторое количество устройств. Здесь есть устройство Jbl Xtreme — это колонка, которую мы хотим взломать. Учтите, что название колонки так будет отображаться не всегда. Иногда придется действовать наугад. Нажимаем на три точки и ищем пункт «Bond».

В случае успеха устройство появится во вкладке «Bonded».

Пробуем нажать «Connect»

И у нас все получилось, взлом прошел и телефон предложил подключиться.

Можно включать свою музыку. Также возможно придётся зайти в настройки блютуза телефона, если у вас старая версия Андроида или плохая прошивка, и найти там Previously connected devices (Ранее подключенные устройства или что-то подобное, может отличаться на телефонах) и оттуда произвести подключение к колонке.

Источник