- Перехват HTTPS-траффика между Android-устройством и внешним сервером

- Теория

- Практика

- Перехват аккаунтов пользователей в Wi-Fi-сетях с Android

- Итак, что вообще делает программа?

- А причём тут пароли?

- Как это произошло?

- Что нужно для запуска DroidSheep?

- Какие сайты DroidSheep поддерживает по умолчанию?

- Запароленные Wi-Fi сети

- Итак, как пользоваться?

- Перехват сетевого трафика андроид

- Почувствуйте себя хакером с этими приложениями для Android

- AndroRAT — Для начинающих хакеров

- zANTI — Сканируем безопасность сетей

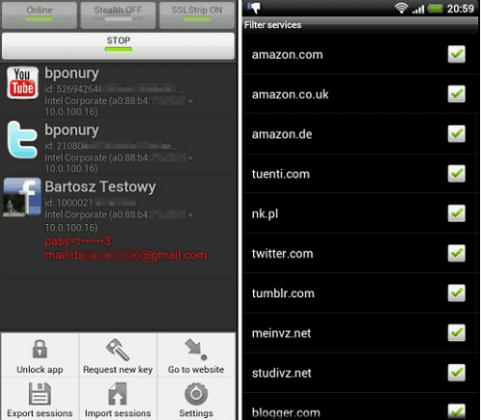

- FaceNiff — Перехват сетевого трафика

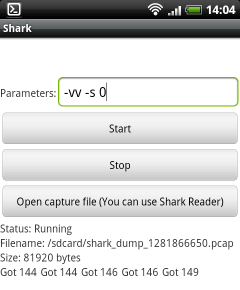

- Shark for Root — Поиск уязвимостей и не только

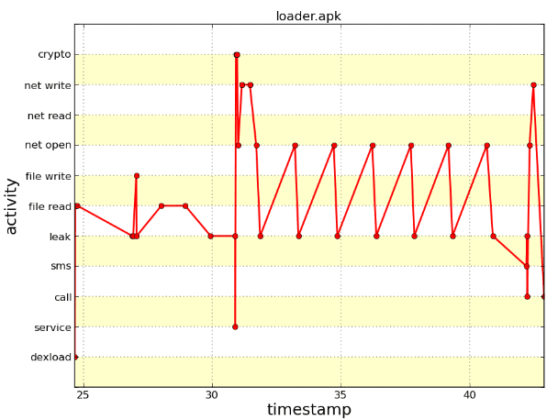

- DroidBox — Изучаем приложения изнутри

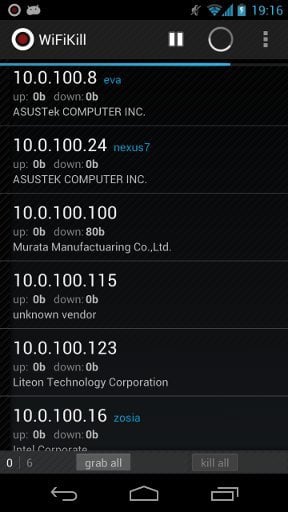

- Wi-Fi Kill — Перекрыть доступ в интернет? Не проблема!

Перехват HTTPS-траффика между Android-устройством и внешним сервером

Иногда бывает любопытно подсмотреть, что пересылают туда-сюда разные Android-приложения по HTTP и HTTPS протоколам. Иногда даже при разработке собственного ПО удобно видеть весь трафик в реальном времени. Для реализации этих задач давно придумано много хороших программ, таких, к примеру, как Charles или Fiddler2. На самом деле их намного больше, вот только две вышеуказанные дают возможность нормально просматривать не только HTTP, но и HTTPS.

Трудности начинаются тогда, когда речь заходит о перехвате трафика между Андроид-устройством и внешним сервером. В случае незашифрованного (HTTP-протокол) трафика всё весьма тривиально (вот и инструкция есть) — разрешаем Fiddler2 внешние соединения, в Андроиде устанавливаем прокси сервером адрес нашей машины с Fiddler2 — и вуаля, всё работает. А вот на настройку перехвата HTTPS-трафика у меня ушло чуть больше времени.

Теория

Итак, в чём же сложность? В том, что при использовании протокола HTTPS клиент по-умолчанию проверяет, а действительно ли тот сервер, к которому он подключился, является нужным. Для этого используются сертификаты. И вот у настоящего сервера этот сертификат, понятное дело, тоже настоящий и соответствует открытому URL, а вот у нашего прокси — нет. Для решения этой проблемы в десктопных операционных системах в таких случаях есть возможность сгенирировать в Fiddler2 поддельный сертификат, импортировать его в доверенные — и теперь клиент всегда будет верить, что соединение с Fiddler2 вполне безопасно. К сожалению, с мобильным устройством такой легкий финт ушами не прошел.

Во-первых, возможности импортировать внешний сертификат в Андроиде версий младше 4.0 нет. Есть какие-то не внушающие доверия варианты с рутоваными девайсами — но это не наш путь.

Во-вторых, в Андроид даже версии 4.0 импортировать сертификат Fiddler2 не получается. Дело в том, что генерируемый по-умолчанию сертификат не соответствует каким-то там Андроидовским критериям безопасности и не устанавливается. Его нужно генерировать специальным образом.

В-третьих, совсем даже не факт, что все подряд программы сразу поверят поддельному сертификату. Есть нюансы.

Практика

- Берём устройство с Андроидом версии 4.0 или выше. Нет, девайс с 2.3 не подойдет. Да, эмулятор версии 4.0 подойдет.

- Устанавливаем на компьютер последнюю версию Fiddler2.

- Устанавливаем специальные библиотеки генерации Андроид-совместимого сертификата безопасности отсюда.

- Экспортируем из Fiddler2 сертификат безопасности («Tools->Fiddler Options->HTTPS->Export root certificate to Desktop»). Кладём на флешку, в корень (ну или на эмулятор, если вы используете его).

- На Андроиде добавляем сертификат безопасности в доверенные(«Settings > Security > Install from SD card»)

Запускаем Fiddler2, разрешаем в настройках внешние коннекты

На Андроиде в настройках сети прописываем в качестве прокси адрес нашей десктопной машины с Fiddler2.

Итак, с браузером получилось. К сожалению, не все программы столь доверчивы, как браузер. К примеру, в моей собственной софтине, где я использую Apache HTTP Client, способ не прокатил — плевал апачевский клиент на доверенные сертификаты операционки. В этом случае мне пришлось отключить эту проверку вручную, таким вот образом:

где EasySSLProtocolSocketFactory взят отсюда и разрешает доверие к любым сертификатам.

Не безопасно, только для отладки!

После этого трафик моей программы стал также успешно отображаться в Fiddler2.

Источник

Перехват аккаунтов пользователей в Wi-Fi-сетях с Android

Итак, что вообще делает программа?

Она перехватывает пакеты, ходящие в Wi-Fi сети, одним нажатием кнопки на Android-устройстве.

А причём тут пароли?

Допустим, некий Иннокентий вошёл в кафе выпить чашку кофе и полазить по фейсбуку. Вы запускаете DroidSheep и через некоторое время начинаете просматривать страницу Facebook Иннокентия. Смотреть его друзей. Читать его сообщения. Писать сообщения. Писать на стене. Удалить друзей. Удалить аккаунт Иннокентия… Даже не зная его лично.

Как это произошло?

Когда Иннокентий использует Wi-Fi-сеть, его ноутбук или смартфон отправляет все данные, предназначенные для Facebook, по воздуху на беспроводной маршрутизатор кафе. «По воздуху» в нашем случае означает «видимые всеми», Вы можете прочитать все данные, передаваемые Иннокентием. Поскольку некоторые данные шифруются перед отправкой, пароль от Facebook вы прочитать не сможете, но чтобы Иннокентий не вводил свой пароль после каждого клика, Facebook посылает Иннокентию так называемый «идентификатор сессии» после входа в систему, которое Иннокентий посылает сайту при взаимодействии с ним. Как правило, только Иннокентий знает этот идентификатор, так как он получает его в зашифрованном виде. Но когда он использует Wi-Fi в кафе, он распространяет свой идентификатор сессии по wi-fi для всех. Вы принимаете это идентификатор сессии и используете его: facebook не может определить, если и Иннокентий, и Вы используете один идентификатор.

DroidSheep делает этот механизм простым в использовании, нужно просто запустить DroidSheep, нажать «Пуск» и подождать, пока кто-то начнет пользоваться одним из поддерживаемых веб-сайтов. «Прыгнуть» в чужую сессию можно лишь одним кликом по экрану. Вот и все.

Что нужно для запуска DroidSheep?

— Android-устройство версии старше 2.1

— Root-доступ

— DroidSheep (QR-код и ссылка на загрузку в конце статьи)

Какие сайты DroidSheep поддерживает по умолчанию?

— Amazon.com

— Facebook.com

— Flickr.com

— Twitter.com

— Linkedin.com

— Yahoo.com

— Live.com

— Google.com (незашифрованные)

Но есть ещё и «общий» режим! Просто включите его, и DroidSheep будет фиксировать все аккаунты в сети! Успешно протестирована с огромным количество уже поддерживаемых аккаунтов и многих других (даже с WordPress и Joomla должны работать!)

Запароленные Wi-Fi сети

Для защищенных WPA/WPA2 Wi-Fi-сетей программа использует DNS-Spoofing атаки.

ARP-Spoofing означает, что она заставляет все устройства в сети думать, что DroidSheep — маршрутизатор, и пропускает все данные через себя. Это может оказать существенное влияние на скорость работы сети, так что пользуйтесь с осторожностью.

Итак, как пользоваться?

Перед началом убедитесь, что ваш телефон поддерживает root, без него программа работать не будет!

Установка:

С сайта автора — http://droidsheep.de/?page_id=23

Или по QR-коду —

Использование:

Убедитесь, что ваш телефон подключен к WiFi-сети, запустите DroidSheep и нажмите кнопку «Start». Теперь DroidSheep будет прослушивать сеансы. Как только он перехватил маркер сеанса, он покажет его как запись в списке.

По умолчанию, DroidSheep перехватывает аккаунты только тех сервисов, которые знает (Facebook, Yahoo, Google, . ). Если вы хотите, чтобы перехватывались все учетные записи в сети, включите «Общий режим» — просто нажмите кнопку «меню» в телефоне и нажмите «Включить режим Generic».

Примечание: В Generic режиме DroidSheep фиксирует все наборы cookies в сети, но многие из них не относятся к учетной записи, а потому не позволят вам войти в чужой аккаунт, а будут просто отображаться в программе в списке.

В общем режиме появятся и не нужные вам сайты, типа рекламных, их можно добавить в черный список, чтобы не видеть их в программе. Для очистки всего черного списка перейдите в главное меню, нажмите меню и выберите «очистить черный список».

Вот и всё!

Как использовать программу (видео): droidsheep.de/?page_id=14

И последнее.

Быстро все подняли руку и сказали: «Я клянусь, что буду пользовать программу только для исследования работы протоколов сети»

Источник

Перехват сетевого трафика андроид

Краткое описание:

HttpCanary — это мощное приложение для захвата и анализа пакетов HTTP / HTTPS / HTTP2

Описание:

Приложение для захвата пакетов http и https, обзор поддержки, предварительный просмотр, внедрение

Особенности HttpCanary Premium:

1. Нет рекламы.

2. Http-запрос и ответные инъекции.

3. Поддержка повтора, составления и копирования CURL.

4. Все мощные плагины доступны.

5. Более мощные функции в будущем.

HttpCanary — это мощное приложение для захвата и анализа пакетов HTTP / HTTPS / HTTP2, разработанное для платформы Android. Вы можете подумать, что это мобильный скрипач или Чарльз.

ImportantСамое важное: рут не требуется! Корень не требуется! Корень не требуется!

HttpCanary поддерживает захват и внедрение пакетов. С помощью этого приложения вы можете очень легко протестировать свои мобильные API для отдыха. Кроме того, HttpCanary предоставляет несколько браузеров представления, таких как необработанный просмотрщик, просмотрщик шестнадцатеричных изображений, просмотрщик предварительного просмотра и так далее.

* Поддержка протоколов

HTTP1.0, HTTP1.1, HTTP2.0, WebSocket и TLS / SSL.

* Устройства поддержки

Любые устройства Android Arm или x86 включают эмуляторы.

* Инъекция

HttpCanary предоставляет два разных режима для инъекции: статический режим и динамический режим. Вы можете ввести параметры запроса, заголовки, тела и строку состояния. Вы можете создавать инжекторы с различными требованиями, и статический режим поддерживает одновременно несколько форсунок.

* Просмотр браузеров

Необработанный просмотрщик, показывает необработанные пакеты данных.

Просмотрщик текста, показывает данные тела в виде текста.

Hex viewer, показывает данные тела в виде шестнадцатеричной строки.

Json viewer, показывает отформатированные данные json, поддерживает развёртывание и свертывание узлов.

Просмотр изображений, поддержка шоу форматов BPM, PNG, GIF, JPG, WEBP.

Аудио просмотра, поддержка воспроизведения форматов AAC, WAC, MP3, OGG, MPEG.

* Обзор содержимого

HttpCanary отображает многомерный обзор сеанса. Включает URL, протокол http, метод http, код ответа, хост сервера, ip и порт сервера, тип контента, поддержку активности, время, размер данных и т.д.

* Фильтр пакетов

В HttpCanary есть многомерные фильтры, с помощью которых вы можете фильтровать пакеты по приложению, хосту, протоколу, методу, ip, порту и ключевым словам.

* Настройки блокировки

Вы можете заблокировать запросы и ответы, легко отладить REST API.

* Плагины

HttpCanary поддерживает многие плагины, включая экспериментальные плагины и плагины расширения. Теперь в приложение интегрировано несколько экспериментальных плагинов, таких как HostBlock, Mime-TypeBlock, Downloaders и OverviewStatistics. В будущем мы опубликуем расширение plugin-sdk для разработчиков и поддержим плагины расширения.

В конце концов, основные коды HttpCanary открыты в Github, мы надеемся, что HttpCanary сможет помочь большему количеству людей.

Требуется Android: 5.x+

Русский интерфейс: Нет

Источник

Почувствуйте себя хакером с этими приложениями для Android

Android является, пожалуй, самой популярной операционной системой в мире. По всей видимости, именно это вдохновило различных разработчиков на создание ряда хакерских приложений для этой ОС. Скажем сразу, что мы против взломов и разного рода проникновения в частную жизнь пользователей. Однако знать о наличии такого рода программ определенно стоит. В крайнем случае вы сможете разыграть своих друзей. А лучше — приглашайте друзей в наш новостной канал в Телеграм.

Android-смартфон — это не просто удобный гаджет, но еще и инструмент для взлома

AndroRAT — Для начинающих хакеров

Название AndroRAT состоит из двух слов Android и RAT (Remote Administrative Tools). Приложение может дать вам контроль над системой Android удаленно и позволяет получить информацию об ОС. Это приложение для Android работает сразу после загрузки. Таким образом, пользователю не нужно взаимодействовать с сервисом. Приложение предоставляет вам возможность инициировать подключение с помощью звонка на телефон или СМС. AndroRAT может собрать данные о контактах, сообщениях и местоположении. А еще можно, например, удаленно делать снимки и записывать видео с камеры.

zANTI — Сканируем безопасность сетей

zANTI — это пакет программного обеспечения для сканирования сетей. Этот инструментарий позволяет имитировать среду взлома для обнаружения уязвимостей, открытых портов и так далее. По факту zANTI — это, можно сказать, антихакерский инструмент и лишь вам решать, что делать с обнаруженными «дырами» в системе безопасности после того, как вы их найдете.

FaceNiff — Перехват сетевого трафика

FaceNiff — это приложение для взлома на Android, которое позволяет вам перехватывать и перенаправлять сетевой трафик Wi-Fi. Зачем это нужно? Ну, например, таким образом очень часто воруют пароли от почтовых ящиков и социальных сетей. Причем зачастую программы наподобие FaceNiff работают в открытых сетях, так что будьте осторожны, когда подключаетесь к неизвестной точке доступа в, скажем, торговом центре.

Shark for Root — Поиск уязвимостей и не только

Shark for Root — это, можно сказать, продвинутый вариант FaceNiff. Он позволяет нe только перехватывать трафик Wi-Fi сетей, но и умеет работать с 3G. Опять же, Shark for Root — это изначально программа для поиска уязвимостей, а не для взлома устройств. Подобными функциями обладает и приложение Droidsheep.

DroidBox — Изучаем приложения изнутри

DroidBox — это приложение, которое предлагает динамический анализ приложений для Android. Используя DroidBox, можно получить данные, спрятанные внутри APK любого приложения. АРК — это формат файлов приложений для Android, в который упакованы все данные о программе. Так что если вам требуется «посмотреть, что внутри» программы, DroidBox — ваш выбор.

Wi-Fi Kill — Перекрыть доступ в интернет? Не проблема!

Wi-Fi Kill — это отличный инструмент для взлома устройств под управлением Андроид. С помощью этого приложения можно отключить устройства от интернета. Есть лишь одно условие: устройство, которое вы хотите отключить, должно находиться в той же сети, что и смартфон. Работает Wi-Fi Kill довольно просто: оно блокирует пакеты данных входящего трафика и чисто технически гаджет будет находиться в сети и посылать туда запросы. Только вот в ответ не будет получать ничего.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Несмотря на то что я терпеть не могу кастомизацию и перепрошивки, мне всегда очень нравилось возиться с экспериментальными функциями тех или иных приложений. Особенно оттянуться удавалось на Google Chrome, в котором постоянно появлялись скрытые нововведения, которые было нужно принудительно активировать в меню флагов. На выходе я получал тот же самый браузер, но с чуть более расширенной функциональностью, которая позволяла пользоваться им с чуть большим удобством. Как говорится, мелочь, а приятно. Поэтому я сильно обрадовался, когда узнал, что и в YouTube есть такие же скрытые функции, которые можно принудительно активировать.

Мне часто приходится переходить с одной платформы на другую. Я пользуюсь iOS и Android не только по работе, но и для себя, легко меняя iPhone на Android. Во многом благодаря тому, что я часто совершаю такие переходы, я могу оценить плюсы и минусы обоих миров и назвать конкретные пункты, которые лучше в одной или другой операционной системе. Сейчас я хотел бы рассказать о нескольких вещах, в которые я влюбился в Android после очередного возвращения. Многие согласятся со мной, но хотелось бы сказать о них именно взвешенно, а не просто слепо критиковать или хвалить.

Смартфоны уже стали мощнее ПК — это не домыслы, а факты. А еще они компактнее и удобнее в использовании, дольше не разряжаются и в них проще разобраться. Кто бы мог подумать, например, 10 лет назад, что смартфоны заменят нам компьютеры? Уже сейчас многие мои знакомые даже не используют ПК в работе, ограничиваясь смартфоном. Возможно, какие-то задачи не так удобно выполнять на экране телефона, но в большинстве случаев он отлично справляется, выручая в самых непростых ситуациях. В 2021 году выполнять задачи с помощью смартфона намного удобнее, чем с помощью того же ноутбука. Сегодня поговорим о тех вещах, которые проще делать с помощью телефона, чем на ПК.

Источник