- Как удаленно получить доступ к информации на iPhone

- Что такое FoneMonitor

- Как это работает

- Тогда для чего это нужно?

- Лонгриды для вас

- Как удаленно подключиться к iPhone и увидеть происходящее на экране

- Зачем это нужно

- Как настроить удаленное подключение к iPhone

- Ваш iPhone лежит на столе. 9 вещей, которые узнают чужие, даже с паролем

- 1. С кем вы переписываетесь

- 2. О чём вы говорите

- 3. Какие у вас планы

- 4. Какие приложения у вас установлены

- 5. Какую музыку вы слушаете

- 6. В каких магазинах вы часто делаете покупки

- 7. Что происходит в вашем умном доме

- 8. Данные ваших виджетов

- 9. Вашу медицинскую информацию

- 10. Ваши фото, сообщения, контакты и не только

- ► Smart Lock + доверенное Bluetooth-устройство

- ► Компьютер, с которым синхронизировался этот iPhone

- ► Пароль от iCloud

- ► Софт для разведки

- Волнуетесь? Запретите показ уведомлений на заблокированном экране

- Ксения Шестакова

- Яблочный forensic. Извлекаем данные из iOS-устройств при помощи open source инструментов

- Немного теории

- Извлечение данных

- Спаривание

- Практика

- Логическое извлечение

- Информация об устройстве

- Приложения

- Резервная копия iTunes

- Файловая система

- FILE_RELAY

- Источники `file_relay` в iOS 8

- Автоматизация

- iCloud

- Заключение

Как удаленно получить доступ к информации на iPhone

Многие любят контролировать все вокруг себя, и данные на мобильных устройствах зачастую не являются исключением. Вот только получить доступ к информации на iPhone и отследить смартфон не так просто: для этого, как правило, требуется взлом устройства, и законными такие методы не назовешь. Сторонние разработчики быстро подсуетились и выпустили специальный инструмент, с помощью которого можно получить доступ ко всем необходимым данным на iPhone или Android-смартфоне без физического доступа к устройству.

Что такое FoneMonitor

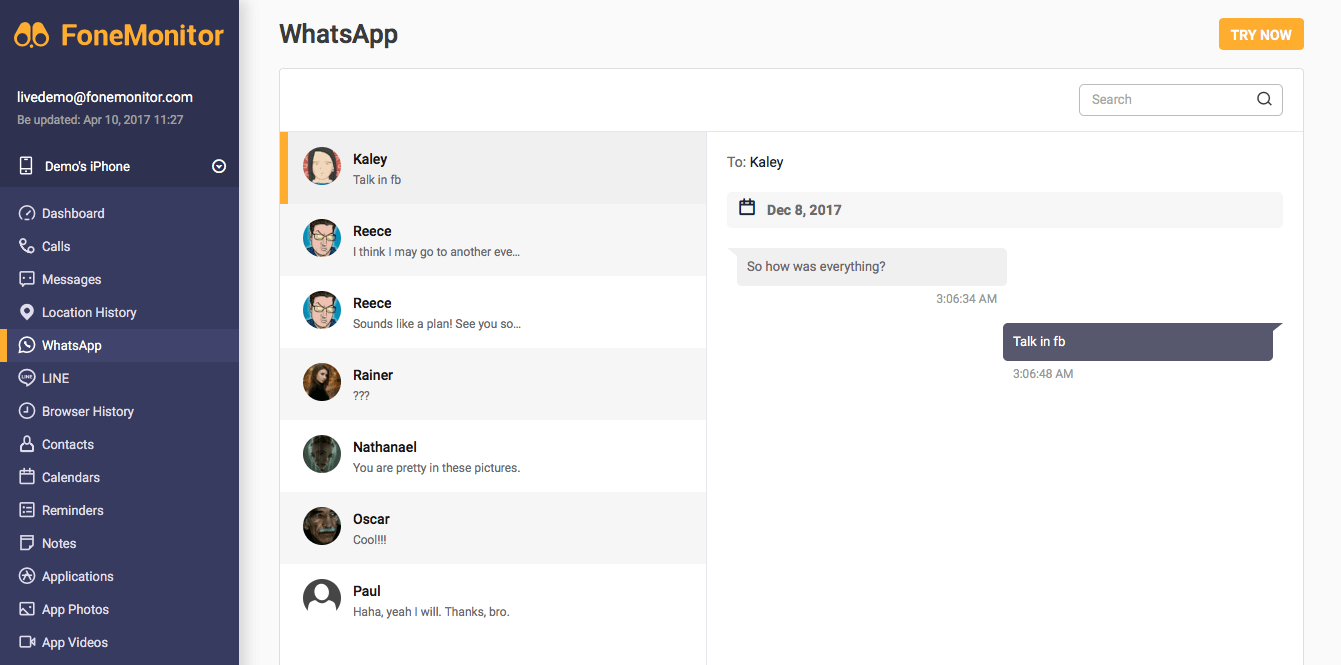

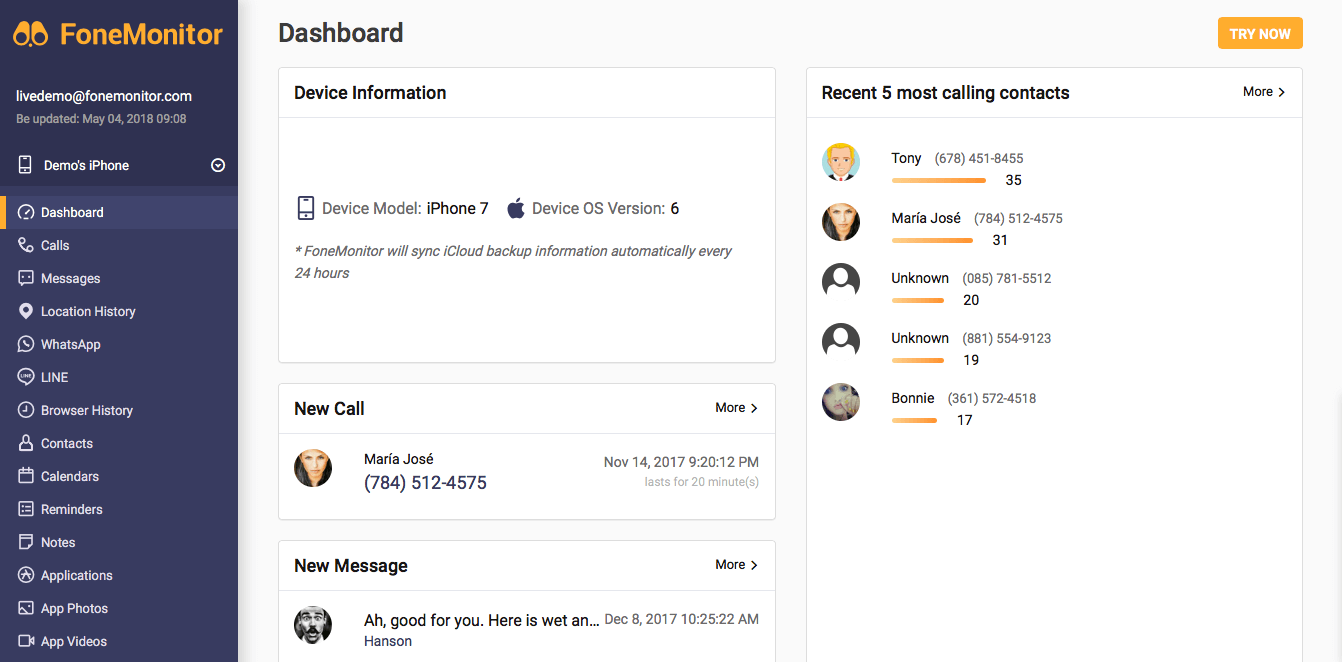

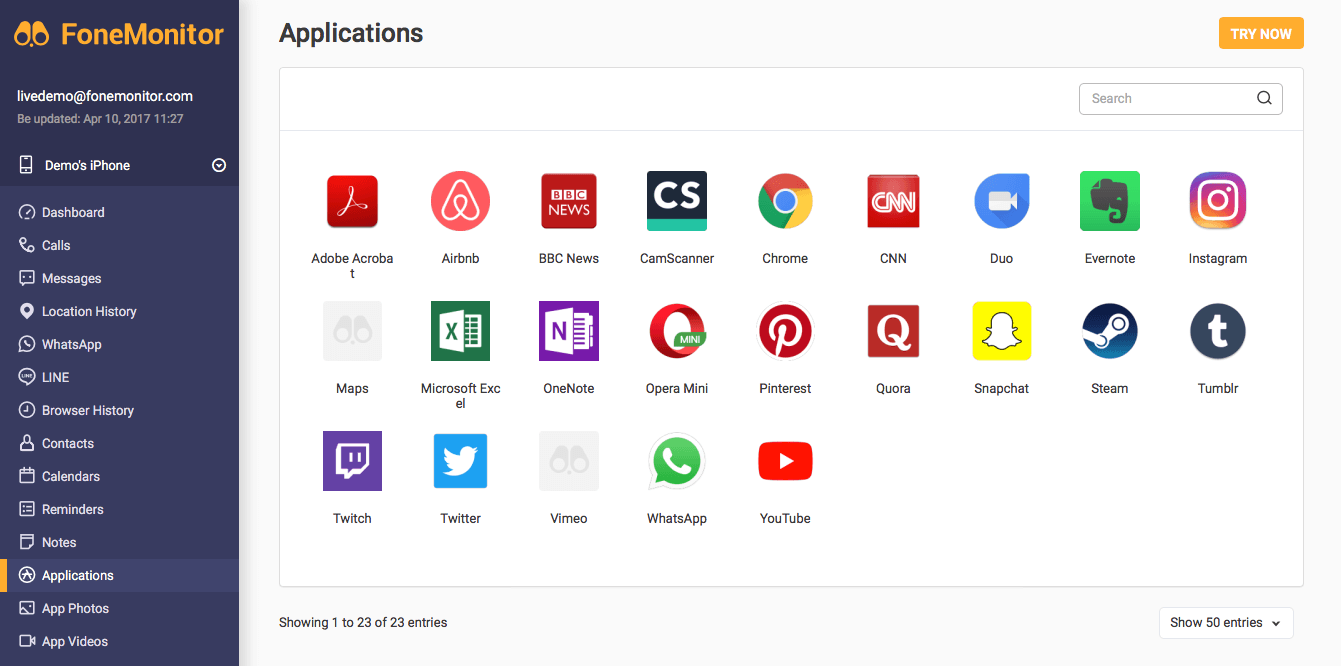

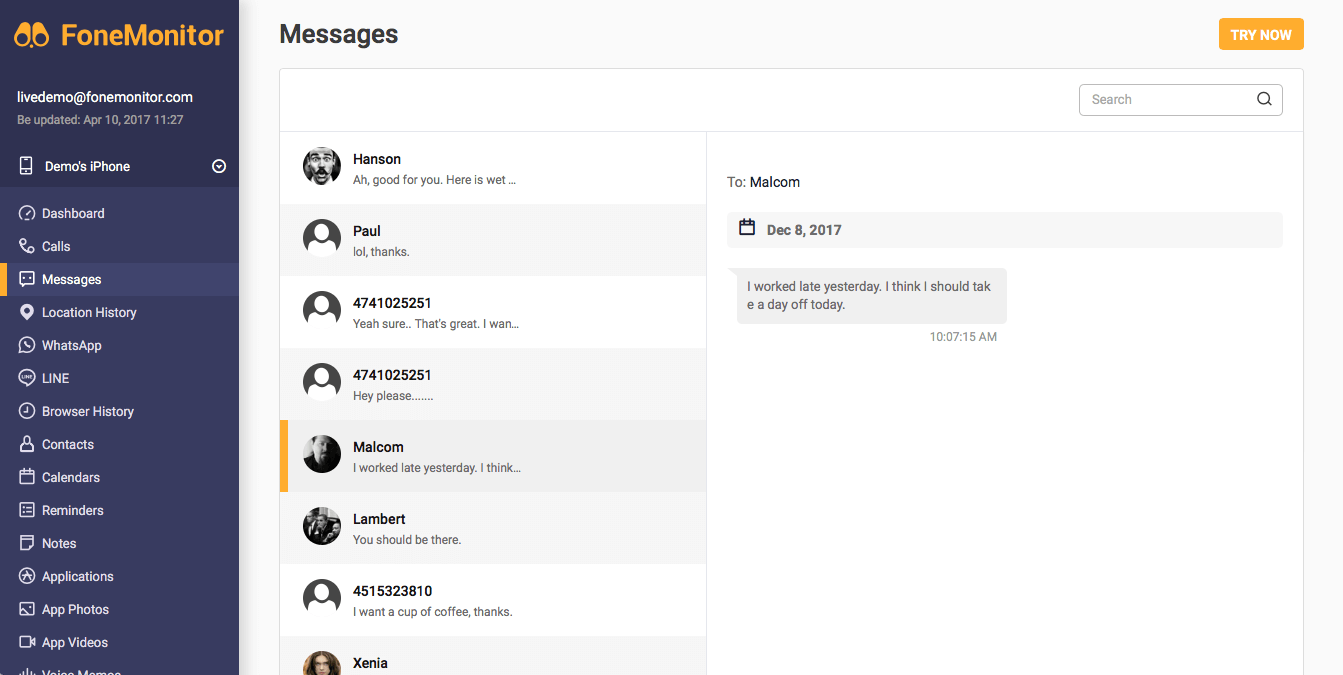

Это браузерный инструмент, с которым любой iPhone становится как на ладони: в один клик доступны звонки пользователя, его сообщения, история перемещений, даже переписка в WhatsApp, история браузера, заметки и многое другое. При этом на само устройство не нужно устанавливать какое-либо стороннее программное обеспечение.

Как это работает

Никакой тайны и сложных хакерских манипуляций здесь нет. После регистрации в FoneMonitor вы вводите логин и пароль от Apple ID пользователя, за которым планируете наблюдать. Каждые 24 часа FoneMonitor синхронизирует свои данные с информацией в резервной копии iCloud — оттуда сервис и получает список звонков, сообщений, местоположений и данные приложений, которые сохраняют свои копии в «облако».

Тогда для чего это нужно?

Сценариев использования данного инструмента на самом деле много. Например, заботливый родитель может отслеживать переписку и историю браузера своего ребенка, а руководитель — следить, чтобы работники занимались делами, а не сидели в Интернете (про ревнивую супругу говорить не будем). Работает сервис по системе абонентской платы — месяц доступа сейчас доступен за 40 долларов. Попробовать его в деле можно в деморежиме по этой ссылке.

Новости, статьи и анонсы публикаций

Свободное общение и обсуждение материалов

Лонгриды для вас

Автор AppleInsider.ru год назад намеренно отказался от Instagram и рассказывает о главных выводах, которые для себя сделал за это время

Компания Яндекс уже давно радует нас своими продуктами, а их приложение — выше всяких похвал. Здесь вы сможете включить определитель номера, с помощью которого можно заблокировать спам-звонки, добавить QR-код вакцинации и многое другое.

Забыть пароль от Apple ID или сам Apple ID — вполне естественно. Поэтому не бойтесь, если это вдруг произошло с вами. Существует как минимум три рабочих способа, позволяющий либо восстановить доступ к аккаунту либо просто его сбросить

Источник

Как удаленно подключиться к iPhone и увидеть происходящее на экране

Далеко не все активные пользователи iPhone и iPad знают о возможности удаленно подключаться с одного устройства к другому.

Это не скрытая тайная слежка за ребенком, женой или мужем, а одобренная с двух сторон трансляция происходящего на экране мобильного устройства.

На удаленное управление не рассчитывайте, это все-таки гаджеты Apple со всеми имеющимися ограничениями, а вот посмотреть происходящее на экране получится запросто.

Зачем это нужно

Во-первых, так можно удаленно оказывать помощь знакомым, которые испытывают проблемы при работе с iPhone или iPad. Если раньше мы подключались к компьютерам мам, пап, бабушек и дедушек, то сейчас можем подключиться к их смартфонам или планшетам.

Сам часто пользуюсь этой фишкой, чтобы ответить на возникающие у мамы вопросы при работе с iPad.

Во-вторых, так удобно поддерживать корпоративные устройства, отвечая на вопросы не самых продвинутых пользователей. То бухгалтер потеряет нужное приложение, то у директора пропадет док с иконками.

Не нужно никуда бежать, пара секунд и видим, что происходит на проблемном девайсе.

В-третьих, так можно демонстрировать другим пользователям какие-то моменты при работе с устройством, хвастаться прохождением игр или еще чего-то.

Как настроить удаленное подключение к iPhone

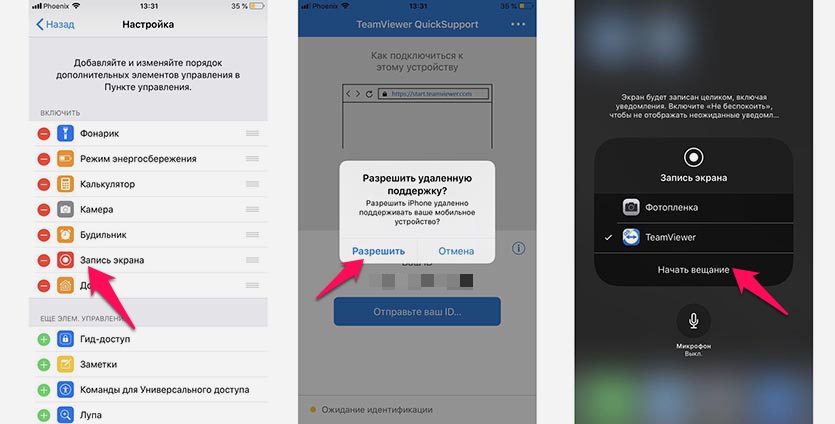

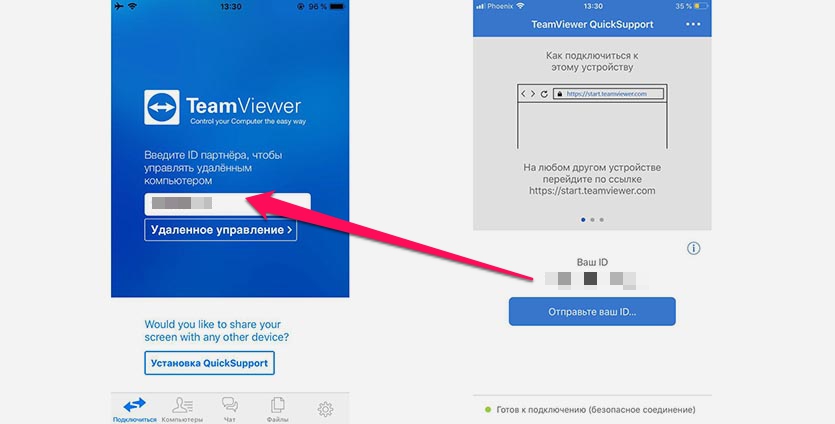

1. Скачиваем бесплатное приложение TeamViewer QuickSupport на то устройство, к которому требуется подключиться удаленно.

2. Скачиваем обычную версию TeamViewer на устройство, с которого будем подключаться.

3. На устройстве, к которому будем подключаться переходим в Настройки – Пункт управления – Настроить элем. управления и добавляем переключатель Запись экрана.

4. Теперь запускаем приложение TeamViewer QuickSupport и видим ID для подключения. Этот ID вводим на устройстве, с которого нужно подключиться.

5. Подтверждаем запрос на подключения, открываем пункт управления и зажимаем кнопку Запись экрана.

6. В открывшемся меню отмечаем приложение TeamViewer и нажимаем Начать вещание.

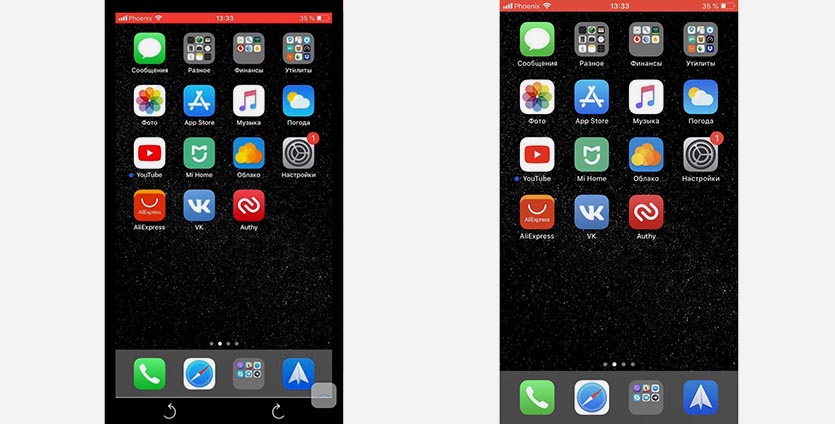

Через несколько секунд увидите трансляцию картинки с одного устройства на другое.

К iPhone или iPad можно подключиться как с мобильного устройства, так и с компьютера. Из других возможностей стоит отметить внутренний чат, возможность обмена фотографиями и запрос скриншота с управляющего устройства.

Вот такая интересная возможность есть в наших мобильных дейвайсах, не удаленное управление, конечно, но уже большой шаг вперед. Еще несколько лет назад о таком можно было лишь мечтать.

Источник

Ваш iPhone лежит на столе. 9 вещей, которые узнают чужие, даже с паролем

Вы вышли из комнаты на 5 минут и не взяли смартфон с собой.

Какую информацию могут получить из него ваши друзья, коллеги или партнёры?

1. С кем вы переписываетесь

В push-уведомлениях из Сообщений и некоторых мессенджерах указывается, от кого приходит послание.

Фантастический сценарий, но всё же: представьте, что вы вышли из кабинета, а iPhone оставили под носом у начальника. Если он отправит вам сообщение и увидит, что он у вас в контактах сохранён как «Дракон драконыч» или «Опять этот м чудак», на повышение рассчитывать не придётся.

2. О чём вы говорите

Push-уведомления по умолчанию содержат отрывки сообщений. Без разблокировки прочитать послание полностью не получится, но порой даже смайла или слова «Скучаю» вполне достаточно.

3. Какие у вас планы

Из сообщений или push-уведомлений в календаре можно узнать, куда вы собираетесь сегодня. И здесь тоже всё зависит от контекста: вряд ли стоит отпрашиваться с работы к стоматологу, если коллеги увидели на экране push с текстом «Дискотека века».

4. Какие приложения у вас установлены

Иконка приложения тоже есть в push-уведомлении. Tinder, Grindr или Pure вряд ли обрадуют вашего законного супруга или супругу.

5. Какую музыку вы слушаете

С заблокированного экрана можно открыть «Пункт управления». Один из его элементов по умолчанию – плеер. В нём выводится название композиции и исполнитель.

… и все узнают, что вы на самом деле ярый фанат Måneskin, а вовсе не Rammstein. Штош.

6. В каких магазинах вы часто делаете покупки

Об этом расскажут уведомления из кошелька Wallet, где хранятся ваши банковские и скидочные карты. Согласитесь, сообщения со скидками в некоторых магазинах могут вызвать вопросы – или, например, намекнуть по геолокации, в какие бутики и корнеры вы ходили в торговом центре.

7. Что происходит в вашем умном доме

Открылась или закрылась входная дверь, завершился цикл стирки, изменился уровень освещения в комнате – вот лишь несколько примеров. Дальше всё, опять же, зависит от ситуации: если кто-то сделал вывод, что у вас дома теперь никого, это может сыграть на руку не вам.

8. Данные ваших виджетов

На заблокированный экран можно вывести виджеты «Сегодня». Какие именно данные они покажут, зависит от вас: от расписания и маршрута на картах до напоминаний и заголовков новостей.

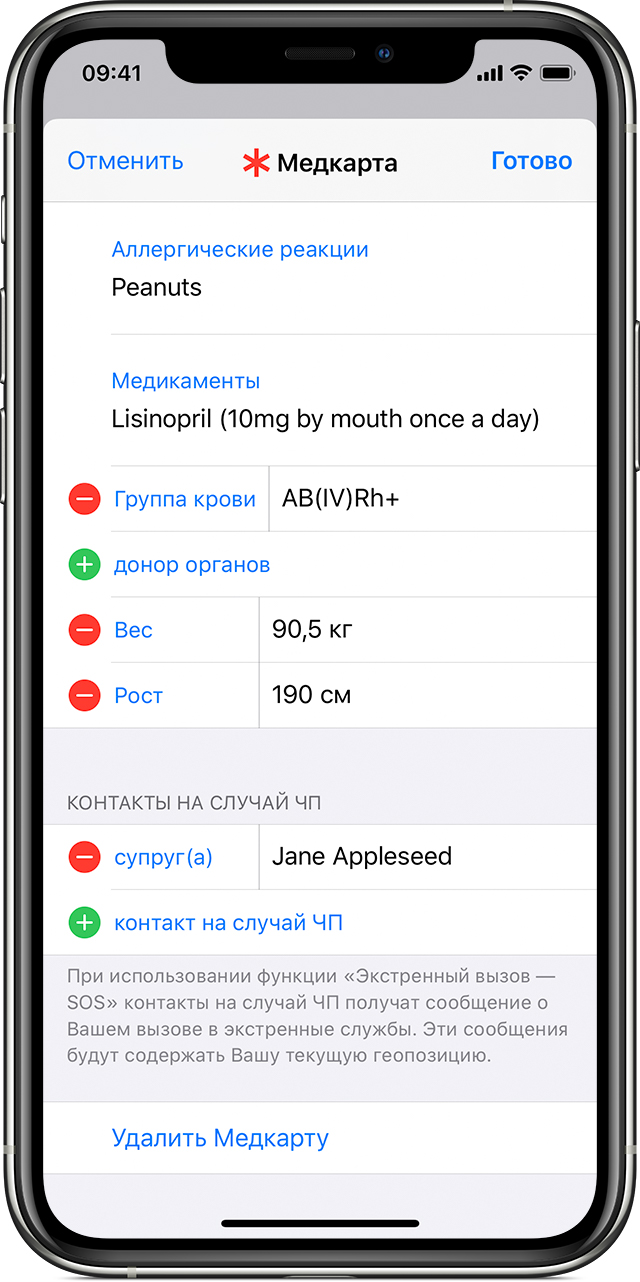

9. Вашу медицинскую информацию

А вот это как раз полезная опция. Если вдруг вам станет плохо, сотрудники экстренных служб или прохожие смогут получить данные из приложения «Здоровье» для iPhone.

Для этого нужно заполнить там свою медкарту: указать группу крови и резус-фактор, сведения о хронических заболеваниях, аллергиях и др. Там же задаются контакты на случай ЧП: эти люди получат уведомление, если вы активируете функцию «Экстренный вызов — SOS».

10. Ваши фото, сообщения, контакты и не только

От заблокированного iPhone до разблокированного — один шаг. Но для этого нужно, чтобы соблюдались определённые условия:

► Smart Lock + доверенное Bluetooth-устройство

Если на iPhone активирована функция Smart Lock, его обычно можно разблокировать доверенным Bluetooth-устройством – например, умными часами или развлекательной системой автомобиля. Достаточно активировать на обоих гаджетах модуль Bluetooth. Когда устройства распознают друг друга, вы получите доступ к iPhone без ввода PIN‑кода, пароля или ключа.

Bluetooth может работать на расстоянии до 100 м. Если честно, я бы не оставляла заблокированный iPhone со Smart Lock без присмотра.

► Компьютер, с которым синхронизировался этот iPhone

Если iPhone подключали к компьютеру и проводили синхронизацию, можно открыть iTunes, подключить смартфон и снова синхронизировать данные. Иногда iTunes может требовать пароль – и тогда фокус не пройдёт.

Данные из самой резервной копии штатными средствами извлечь нельзя. Но можно воспользоваться iPhone Backup Extractor и другими подобными утилитами – тогда всё будет, как на ладони.

► Пароль от iCloud

Программы вроде iMyfone D-Back позволяют создать на компьютере копию данных с запароленного или повреждённого iPhone. Если вы не знаете или забыли экранный пароль, ПО поможет вытащить информацию.

Но никакой магии – пароль от iCloud всё равно потребуется. Так что секреты чужого iPhone вы вряд ли узнаете.

► Софт для разведки

Существуют профессиональные решения для взлома iPhone, например, российский «Мобильный криминалист» или продукты всемирно известных GrayKey или Cellebrite. Но рядовым обывателям их не продадут.

А то, что предлагают в даркнете, на самом деле работает редко. Да и гарантий никаких.

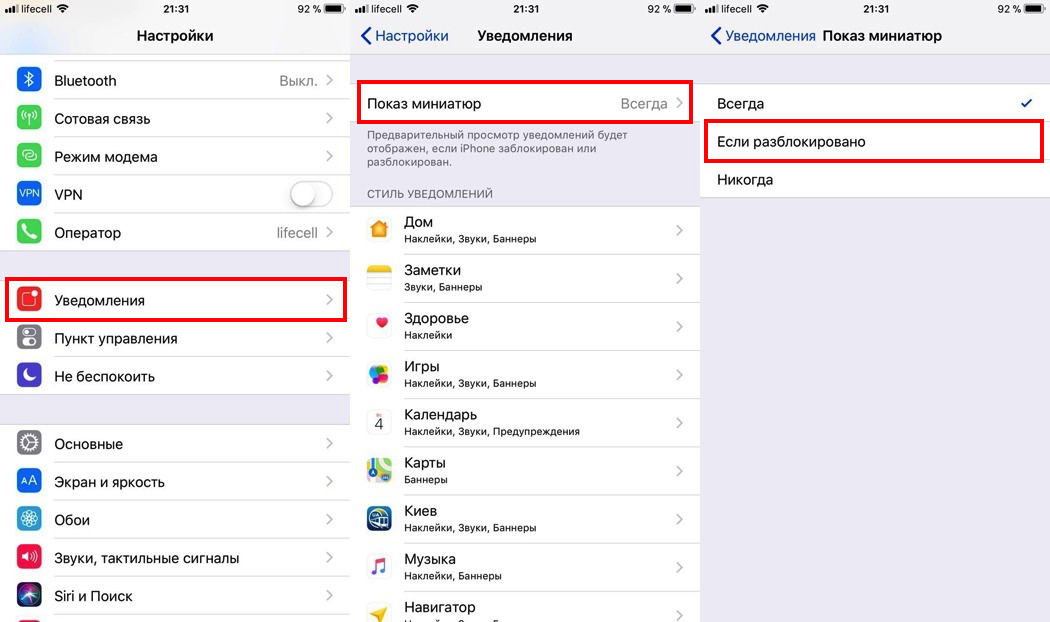

Волнуетесь? Запретите показ уведомлений на заблокированном экране

Перейдите в меню Настройки – Уведомления – Показ миниатюр. По умолчанию там установлено значение Всегда.

Измените его на Без блокировки или Никогда, и заблокированный экран iPhone перестанет сообщать окружающим о ваших планах и секретах.

P.S. Действительно, есть способы разблокировать iPhone без пароля и узнать всё, что нужно. Но чем новее сам девайс и версия iOS на нём, тем меньше шансов, что удастся обойти систему даже так.

Ксения Шестакова

Живу в будущем. Разбираю сложные технологии на простые составляющие.

Источник

Яблочный forensic. Извлекаем данные из iOS-устройств при помощи open source инструментов

Немного теории

При проведении экспертизы в большинстве случаев подразумевается физический доступ к устройству, и перед экспертом стоят две задачи: извлечь как можно больше данных и информации из устройства и оставить при этом как можно меньше следов (артефактов). Вторая задача особенно важна, если результаты экспертизы представляются в суде: слишком большое количество артефактов может помешать проведению повторной экспертизы, что, в свою очередь, может поставить результаты первоначальной экспертизы под сомнение. Во многих случаях избежать появления артефактов невозможно; эту проблему пытаются решать, подробно документируя артефакты, создаваемые на различных этапах проведения исследования.

Данные, хранящиеся на iOS-устройствах, защищены относительно хорошо, и, чтобы их извлечь, обычно нужно преодолеть следующие препятствия:

- Пасскод. Он защищает устройство от неавторизованного доступа (в том числе и от экспертизы) и криптографически защищает часть данных. Это значит, что даже если пасскод как-то обойти, то некоторые файлы и записи Keychain будут недоступны, потому что устройство не сможет получить соответствующие ключи шифрования, не зная пасскод.

- Связка ключей (Keychain). Это централизованное хранилище паролей, токенов, ключей шифрования и прочих секретов, в котором Apple рекомендует разработчикам приложений держать ценные данные. Физически представляет собой SQLite3-базу, записи в которой зашифрованы и доступ к которой осуществляется опосредованно, через запросы к сервису `securityd`.

- Шифрование файлов. В отличие от систем полнодискового шифрования (full disk encryption, FDE), iOS шифрует каждый файл отдельным ключом (чем-то это напоминает EFS в Windows). Часть файлов защищена ключом, производным от уникального ключа устройства, и может быть расшифрована без знания пасскода, часть защищена таким образом, что расшифровать их без знания пасскода невозможно.

Вместе эти три механизма образуют подсистему защиты данных (Data Protection), которая появилась в iOS 4 и своим появлением существенно усложнила проведение экспертиз. После выхода iOS 4 Data Protection изменялась не очень существенно, за одним исключением — появление Secure Enclave в iPhone 5s и более новых моделях. Secure Enclave используется в рамках Data Protection для операций с отпечатками пальцев, пасскодом, ключами шифрования и подобным, но в данной статье мы его рассматривать не будем.

Извлечение данных

Для извлечения данных из iOS-устройств на практике традиционно применяются несколько методов:

- «Физическое извлечение» позволяет получить побитовый образ диска, все ключи шифрования устройства и, в большинстве случаев, также позволяет перебирать пасскод (если он установлен). Для физического извлечения в общем случае требуется выполнение кода на устройстве в контексте пользователя с полными правами (root) и вне песочницы (sandbox). Этот метод был популярен несколько лет назад, так как уязвимость в загрузчиках старых устройств (таких как iPhone 4 или первые iPad’ы) позволяла выполнять на устройстве произвольный код. На более новых устройствах физическое извлечение возможно (да и то с оговорками) только при наличии jailbreak, поэтому сегодня мы его рассматривать не будем.

- «Логическое извлечение» использует для получения данных интерфейсы и сервисы, которые уже есть на устройстве и которые используются программами вроде iTunes или Xcode. Классическим примером здесь служит создание резервной копии iTunes: для ее создания не нужно устанавливать на устройство никаких дополнительных программ, и при этом она содержит большое количество ценной информации об устройстве (включая список контактов и вызовов, историю переписки, историю местоположений, фото/видео). Но одним только бэкапом дело не ограничивается — на iOS-устройствах присутствуют и другие службы, позволяющие получить доступ к данным.

- Извлечение из iCloud позволяет загрузить резервную копию устройства из облака. Для этого необходимо знать аутентификационные данные настроенного на устройстве Apple ID: Apple ID и пароль либо аутентификационный токен. Резервная копия в iCloud также содержит массу ценной информации.

Спаривание

Когда речь заходит о «логическом» извлечении, то одно из ключевых понятий — это спаривание (pairing) устройства и хоста. В большинстве случаев устройство будет отвечать на запросы только того хоста, с которым оно было спарено ранее (таких хостов может быть больше одного). Запись спаривания (pairing record) состоит из двух частей — одна хранится на устройстве и одна на хосте — и создается при первом подключении устройства к новому хосту. Для создания такой записи необходимо, чтобы устройство было разблокировано (то есть для спаривания в общем случае необходимо ввести пасскод) и чтобы пользователь подтвердил создание записи спаривания на устройстве (начиная с iOS 7; в более ранних версиях запись создавалась автоматически).

Запись спаривания содержит ключи шифрования для всего контента, хранящегося на устройстве, и, следовательно, может быть использована для подключения к устройству и его разблокировки. Другими словами, с точки зрения доступа к зашифрованным данным запись спаривания эквивалентна знанию пасскода: наличие любого из этих двух факторов позволяет разблокировать устройство и получить доступ ко всем данным (в криптографическом смысле).

С практической точки зрения вышесказанное значит, что для логического извлечения в общем случае необходима существующая запись спаривания с одного из доверенных компьютеров или пасскод (чтобы эту запись создать). Без этого большая часть сервисов iOS откажется работать и возвращать данные.

Практика

Для наших экспериментов понадобится виртуальная или физическая машина под управлением Linux. Linux, в принципе, может быть любым, важно чтобы под ним нормально собирались и работали `libusb` и `libimobiledevice`. Я буду использовать Santoku Linux — дистрибутив, созданный в том числе и для проведения исследования устройств под управлением Android и iOS. К сожалению, Santoku Linux содержит не все необходимое, поэтому кое-что «допиливать» все же придется.

Логическое извлечение

Для логического извлечения данных из устройства нам потребуется libimobiledevice — кросс-платформенная библиотека для общения с различными службами iOS. К сожалению, Santoku Linux 0.5 поставляется с устаревшей версией `libimobiledevice` (1.1.5), которая не полностью поддерживает iOS 8, поэтому первым делом установим самую свежую версию (1.1.7) и все ее зависимости (скачиваем архивы по указанным ссылкам, распаковываем, переходим в полученную папку и выполняем `./autogen.sh && make && sudo make install`):

- libplist-1.12;

- libusbmuxd-1.0.10;

- libimobiledevice-1.1.7 — здесь обрати внимание на ключ `—enable-dev-tools`, он включает сборку дополнительных утилит, которые мы в дальнейшем будем использовать для общения с некоторыми сервисами iOS: `./autogen.sh —enable-dev-tools`;

- usbmuxd-1.1.0 — похоже, ключ `—without-systemd` необходим на Santoku 0.5, так как без него usbmuxd не стартует: `./autogen.sh —without-systemd`;

- ideviceinstaller-1.1.0;

- ifuse-1.1.3.

Если все прошло удачно, то теперь самое время подключить какое-нибудь iOS-устройство к компьютеру (или к виртуальной машине) и проверить, что хост его видит:

Эта команда должна вывести идентификаторы (UUID) подключенных устройств.

Информация об устройстве

Следующий этап — получение более подробной информации об устройстве. Для этого служит утилита `ideviceinfo`. Она может использоваться в двух вариантах:

- `ideviceinfo –s` выводит общедоступную информацию об устройстве без попытки создать новое или использовать существующее спаривание между хостом и устройством;

- `ideviceinfo [-q ] [-x]` выводит существенно более подробную информацию, но требует наличия спаривания между устройством и хостом. Утилита запрашивает информацию у сервиса `lockdownd`, выполняющегося на устройстве. Информация представляет собой пары ключ — значение и ключи сгруппированы в домены. С помощью параметра `-q` можно задать конкретный домен, из которого требуется получить данные.

Параметр `-x` позволяет форматировать вывод программы в виде XML (а точнее — в виде property list), так что вывод можно перенаправить в файл и в дальнейшем обрабатывать другими программами или скриптами.

Приложения

В рамках логического извлечения можно получить доступ к данным приложений. Для этого сначала необходимо получить список установленных приложений при помощи утилиты `ideviceinstaller`:

В результате для каждого приложения получаем его идентификатор (так называемый bundle ID), название и версию. Зная идентификатор приложения, мы можем получить доступ к его данным. Для этого задействуются два сервиса iOS — `house_arrest` и `afc`. AFC (Apple File Conduit) — это служба доступа к файлам; с ее помощью, в частности, iTunes осуществляет доступ к музыке и прочим медиафайлам на устройстве. `house_arrest` — это менее известный сервис, который позволяет запускать сервер AFC в песочнице конкретного приложения; он, в частности, используется для реализации функции File Sharing в iTunes.

Но это все теория. На практике для получения доступа к файлам приложения достаточно воспользоваться утилитой `ifuse`:

В результате выполнения этой команды директория с данными приложения будет смонтирована в директории

Отмонтировать данные приложения можно командой `fusermount –u

Резервная копия iTunes

Бэкап устройства традиционно служит одним из популярных векторов извлечения данных, что неудивительно, учитывая, что бэкап по определению должен содержать массу ценной информации об устройстве и его владельце. Для создания бэкапа можно воспользоваться утилитой `idevicebackup2`:

В зависимости от количества контента на устройстве создание резервной копии может занять длительное время (до получаса).

Другая потенциальная проблема, связанная с бэкапами, заключается в том, что они могут быть зашифрованы. Шифрование бэкапов в iOS осуществляется на стороне устройства, поэтому если пользователь защитил бэкап паролем, то все данные, отдаваемые устройством в процессе бэкапа, будут зашифрованы. Пароль можно попытаться подобрать — для этого существуют как коммерческие, так и бесплатные инструменты. Без пароля доступ к содержимому файлов бэкапа невозможен.

По умолчанию `idevicebackup2` сохраняет резервную копию во внутреннем формате iOS, который не вполне подходит для ручного исследования, поскольку, например, вместо имени файла в нем используется значение хеш-функции SHA-1 от пути файла. Преимущество этого внутреннего формата iOS в том, что многие программы знают, как с ним работать, так что для анализа содержимого бэкапа достаточно открыть его в одной из таких программ (например, iOS Backup Analyzer, iBackupBot, или iExplorer).

Если же по каким-то причинам требуется получить бэкап в более «читаемом» формате, то можно воспользоваться командой `unback`:

Эта команда создаст на рабочем столе директорию `_unback_`, в которой будет сохранена резервная копия устройства в виде традиционного дерева файлов, а не в виде списка файлов с псевдослучайными именами, как ранее.

Файловая система

Если устройству был сделан jailbreak и установлена служба AFC2, то возможности доступа к файловой системе существенно расширяются. AFC2 — это тот же AFC, только имеющий доступ ко всей файловой системе, а не только к директории `/var/mobile/Media`. Корневая файловая система устройства может быть смонтирована следующим образом: `ifuse —root

/Desktop/Media/`. Отмонтирование устройства осуществляется, как и в случае с доступом к данным приложений, командой `fusermount –u

FILE_RELAY

File_relay — один из менее известных сервисов iOS, позволяющий в некоторых случаях получать данные, недоступные через другие интерфейсы. Сервис присутствует во всех версиях iOS, начиная с 2.0 (тогда ОС еще называлась iPhone OS), но список доступных данных меняется от версии к версии.

Для извлечения данных через службу file_relay можно воспользоваться утилитой `filerelaytest` (она будет скомпилирована, только если указать параметр `—enable-dev-tools` при конфигурации `libimobiledevice`):

Источники `file_relay` в iOS 8

AppleTV Baseband Bluetooth Caches CoreLocation CrashReporter CLTM demod Keyboard Lockdown MobileBackup MobileInstallation MobileMusicPlayer Network Photos SafeHarbor SystemConfiguration Ubiquity UserDatabases AppSuppor t Voicemail VPN WiFi WirelessAutomation MapsLogs NANDDebugInfo IORegUSBDevice VARFS HFSMeta tmp MobileAsset GameKitLogs Device-O-Matic MobileDelete itunesstored Accounts AddressBook FindMyiPhone DataAccess DataMigrator EmbeddedSocial MobileCal MobileNotes

Эта команда выполнит подключение к службе `file_relay` и запросит фиксированный набор «источников» (sources): AppleSupport, Network, VPN, WiFi, UserDatabases, CrashReporter, tmp, SystemConfiguration. Каждый такой источник — это один файл или более с устройства. Полный список источников для iOS 8 приведен во врезке. Для запроса определенного источника достаточно использовать его имя в качестве параметра для `filerelaytest`:

Результат (то есть извлеченные данные) будет записан в файл dump.cpio.gz в текущей директории. Его можно распаковать с помощью стандартных утилит `gunzip` и `cpio`:

До iOS 8 этот сервис был исключительно полезным и позволял получить данные, недоступные через другие интерфейсы (например, если бэкап зашифрован). Но, начиная с iOS 8, Apple ввела дополнительную проверку: для того чтобы служба `file_relay` работала, на устройстве должен быть установлен специальный конфигурационный профиль, подписанный Apple.

При установке такого профиля в директории `/Library/Managed Preferences/mobile/` будет создан файл `com.apple.mobile_file_relay.plist` со следующим содержанием:

`file_relay` во время выполнения проверяет наличие этого файла и значение ключа `Enabled` в нем и возвращает данные, только если оно установлено в `true`.

Автоматизация

Один из замечательных аспектов `libimobiledevice` состоит в том, что эта библиотека, помимо готовых утилит для общения с устройством, предоставляет и API для создания своих инструментов. Она содержит, например, привязки для Python, предоставляющие такой же уровень доступа к различным сервисам устройства. Используя этот API, ты можешь достаточно быстро создать именно тот инструментарий, который тебе необходим.

iCloud

Начиная с iOS 5, устройства могут создавать собственную резервную копию в облаке iCloud, а также восстанавливаться из такой копии при первоначальной настройке. Для доступа к данным необходимо знание Apple ID и пароля. Одно из решений с открытым кодом для этого — iLoot. Утилита достаточно проста в использовании, поэтому давать какие-либо пояснения излишне: на вход подается Apple ID и пароль, на выходе — резервные копии, загруженные из iCloud’а. На момент написания статьи iLoot не работает с учетными записями, для которых включена двухэтапная аутентификация.

Заключение

В статье я постарался рассказать о доступных способах извлечения данных из iOS-устройств — способах, не требующих финансовых затрат. За кадром остался такой важный аспект исследования, как анализ извлеченных данных, — эта тема гораздо более обширна и существенно зависит от версии iOS и установленных программ, поэтому раскрыть тему анализа «в общем» представляется труднодостижимым. Тем не менее я надеюсь, что представленный материал оказался интересен и ты узнал из него что-то новое. Happy hacking!

Впервые опубликовано в журнале «Хакер» от 02/2015.

Автор: Андрей Беленко (@abelenko)

Источник