- Подготовьте устройства Apple к удаленной работе

- Подготовьте устройства для работы из дома или удаленно

- Начало работы с MDM

- Развертывание устройств

- Распространение контента

- Настройте параметры в соответствии с потребностями вашей организации

- Настройка параметров

- Настройка политик безопасности

- Оставайтесь на связи, работайте совместно и продуктивно

- Приложения для видеосвязи и обмена сообщениями

- Приложения для повышения производительности

- Приложения для управления проектами и задачами

- Найдите больше бизнес-приложений в App Store

- Для получения поддержки обращайтесь в Apple

- Дополнительная помощь

- Профиль mdm apple что это

- Конфигурационный профиль

- Протокол MDM

- Распространение MDM Payload

- Привязка устройств к MDM

- Работа устройства с MDM

- Безопасность

- Дополнения к протоколу MDM для macOS

- Итого

Подготовьте устройства Apple к удаленной работе

ИТ-руководители могут настроить устройства, чтобы члены команды работали удаленно или из дома.

Подготовьте устройства для работы из дома или удаленно

Первый шаг — определить, какие устройства сотрудники могут взять домой. Затем с помощью системы управления мобильными устройствами (MDM) можно быстро настроить содержимое, параметры и ограничения на устройствах iPad, iPhone и компьютерах Mac для поддержки удаленной работы сотрудников. Узнайте больше из материалов Обзор развертывания системы для iOS и iPadOS и Обзор развертывания системы для Mac.

Ниже приведены рекомендации, которые помогут вам подготовить устройства к удаленной работе.

Для корпоративных устройств

Настройте параметры так, чтобы сотрудники могли работать удаленно, взяв устройства домой.

Для персональных устройств

Предоставьте инструкции для регистрации пользователей — применяется новый метод регистрации, предназначенный для использования собственных устройств (BYOD). Это позволяет сотрудникам регистрировать свои устройства в MDM, чтобы иметь доступ к дополнительным приложениям и ресурсам для домашнего использования. Узнайте больше о регистрации пользователей.

Начало работы с MDM

- Обновите все свои компьютеры Mac и устройства iPad до последней доступной версии macOS и iPadOS. Это обеспечит совместимость с приложениями и настройками MDM.

- Используйте Apple Business Manager с вашим решением MDM для настройки параметров устройства, а также для покупки и распространения контента. Apple Business Manager — это веб-портал, через который ИТ-администраторы могут развертывать устройства iPhone, iPad, iPod touch, Apple TV и компьютеры Mac из одной точки. Узнайте о начале работы с Apple Business Manager.

- Если у вас нет решения MDM, такие компании, как Jamf, VMware и MobileIron, предлагают расширенные пробные периоды для своих решений, призванных помочь с быстрым развертыванием системы для удаленной работы.

Развертывание устройств

- Используйте Автоматическую регистрацию устройств для всех корпоративных устройств, чтобы ИТ-специалисты могли регистрировать устройства в MDM удаленно.

- Применяйте Регистрацию пользователей для личных устройств, которая позволяет защищать корпоративную информацию и сохранять конфиденциальность сотрудников.

- Создавайте управляемые идентификаторы Apple ID в Apple Business Manager, чтобы применять Регистрацию пользователей для личных устройств и предоставлять доступ к ключевым службам Apple. Узнайте больше из обзора управляемых идентификаторов Apple ID.

- Подключите Apple Business Manager к Microsoft Azure Active Directory, чтобы включить федеративную проверку подлинности: сотрудники автоматически выполняют вход с помощью своего управляемого идентификатора Apple ID с использованием существующих корпоративных учетных данных.

Распространение контента

- Разверните основные приложения, которые нужны сотрудникам для работы из дома. Приложения можно распространять удаленно, используя Apple Business Manager и вашу систему MDM. Узнайте, как выбирать и покупать контент в Apple Business Manager.

- Используйте функцию самообслуживания системы MDM (если она доступна), чтобы предоставить сотрудникам каталог дополнительных приложений. Обратитесь к документации MDM, чтобы узнать, поддерживается ли эта функция и как ее реализовать.

Настройте параметры в соответствии с потребностями вашей организации

С помощью MDM настройте устройства сотрудников, обеспечьте доступ к ресурсам и выполнение политик допустимого использования при работе из дома.

Настройка параметров

- Убедитесь, что сетевые ограничения разрешают подключения из домашней или общедоступной сети Wi-Fi. Узнайте, как установить ограничения сети в MDM.

- Настройте VPN для подключения к ключевым корпоративным службам. Узнайте больше о настройках VPN.

- Настройте почту, календарь и контакты для своей организации. Устройства Apple работают с почтовыми службами, такими как Microsoft Exchange и G Suite. Узнайте больше о настройке Exchange ActiveSync и учетных записей Google.

Настройка политик безопасности

- Защитите свои устройства с помощью встроенных инструментов безопасности и MDM. Используйте шифрование FileVault на компьютерах Mac и применяйте политику паролей для обеспечения защиты данных на устройствах iPhone и iPad. Узнайте больше о настройках VPN.

- Используйте решение для обеспечения безопасности конечных устройств, такое как Cisco Security Connector, которое обеспечивает защиту и сетевую телеметрию благодаря расширенным пробным периодам для хранения данных в облаке.

- С помощью MDM настраивайте любые необходимые ограничения, такие как использование камер, служб iCloud и приложений. Узнайте больше об ограничениях iOS и iPadOS.

Оставайтесь на связи, работайте совместно и продуктивно

Откройте для себя приложения Apple и сторонние решения, которые хорошо работают в удаленных средах.

Приложения для видеосвязи и обмена сообщениями

- Инструменты для конференц-связи, такие как Cisco Webex и Zoom Cloud Meetings, позволяют сотрудникам проводить виртуальные встречи и делиться экраном с коллегами, клиентами и партнерами.

- Групповые вызовы FaceTime позволяют сотрудникам выполнять аудио- и видеозвонки с участием до 32 человек.

- Сотрудники могут создавать группы и отправлять обновления в режиме реального времени с помощью приложения «Сообщения» на iPhone, iPad и Mac, а также использовать такие инструменты, как Slack и Microsoft Teams, чтобы оставаться на связи и делиться информацией.

Приложения для повышения производительности

- Приложения Pages, Numbers и Keynote поставляются с устройствами Apple и позволяют сотрудникам совместно работать в режиме реального времени с использованием iCloud или Box. Вы можете ограничить сотрудничество только членами вашей организации. Узнайте, как реализовать совместную работу в приложениях Pages, Numbers и Keynote.

- Приложения Microsoft Office 365 доступны в App Store и интегрируются с iOS, iPadOS и macOS.

- Google G Suite работает в Safari на macOS и iPadOS, а также предлагает собственные приложения для iPadOS, такие как Google Диск и Google Документы.

- Приложения для электронных форм и документов, такие как DocuSign, ProntoForms — Mobile Forms и iAuditor помогут собирать, объединять и обмениваться подписями и данными.

- Поставщики облачных хранилищ, такие как Box, Dropbox и Microsoft OneDrive, помогут сотрудникам делиться документами и совместно в них работать. Эти службы могут интегрироваться с Finder на компьютерах Mac и приложением «Файлы» на iPhone и iPad.

Приложения для управления проектами и задачами

- Инструменты управления проектами, такие как Teamwork Projects, Basecamp, Trello и OmniPlan, помогут планировать, визуализировать, контролировать проектные задачи и действия и делиться ими.

- Такие приложения, как Напоминания, Things и Todoist, помогут сотрудникам сосредоточиться на поставленной задаче.

Найдите больше бизнес-приложений в App Store

В App Store можно найти тысячи приложений, разработанных специально для бизнеса. Мы составили подборку приложений, которые помогут вам оставаться на связи с коллегами. Распространяйте их с помощью Apple Business Manager, чтобы у ваших сотрудников было больше возможностей работать из дома.

Для получения поддержки обращайтесь в Apple

Пока сотрудники работают из дома, они могут связаться с AppleCare, если им понадобится техническая поддержка. Помощь по устранению неполадок доступна для аппаратного и программного обеспечения Apple, включая iOS и macOS, а также для приложений Apple, таких как Pages, Numbers и Keynote. Для начала, чтобы просмотреть доступные варианты поддержки, сотрудникам следует посетить страницу поддержки Apple и выбрать нужный продукт.

Дополнительная помощь

Ресурсы для ИТ

- На ИТ-странице «Apple для работы» представлены дополнительные ресурсы и информация об управлении, развертывании и защите устройств Apple.

- Посмотреть дополнительные ресурсы и руководства по настройке можно на странице поддержки Apple Business.

Документация для ИТ

Другие ресурсы

- Конфиденциальность и безопасность встраиваются в устройства, программное обеспечение и услуги Apple. Мы разрабатываем наши продукты так, чтобы ограничить сбор и использование данных и по возможности применять обработку на устройстве, а также обеспечить прозрачность и контроль над обменом информацией. Узнайте больше о том, как технологии и функции для обеспечения безопасности реализованы на платформах Apple.

- Устройства Apple поставляются со встроенными функциями универсального доступа, такими как VoiceOver для сотрудников с нарушениями зрения, голосовое управление для сотрудников с нарушениями моторики или скрытые титры для сотрудников с нарушениями слуха. Узнайте больше об универсальном доступе на устройствах Apple.

- Узнайте, как выполнить очистку устройств Apple.

Некоторые ресурсы, упомянутые в этом документе, могут быть недоступны за пределами США.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Источник

Профиль mdm apple что это

Чтобы управлять мобильными устройствами Apple под управлением macOS, iOS и tvOS и их настройками, используется технология MDM (Mobile Device management). Не стоит путать эту аббревиатуру с понятием MDM как таковым, подразумевающим собой устоявшийся отраслевой термин – Mobile device management или с технологиями Android MDM или MDM от Microsoft. Все это называется “протоколами”, но работает по разному.

Протокол MDM позволяет управлять устройствами Apple, начиная с iOS 4, macOS 10.7 и Apple TV с iOS 7. При помощи MDM администратор может проверять, устанавливать или удалять конфигурационные профили, удалять код блокировки устройств и стирать информацию с управляемого устройства.

Конфигурационный профиль

Конфигурационный профиль – это файл, с помощью которого можно распространять настройки на устройства Apple, например: настройки электронной почты, VPN, сертификаты. Конфигурационные профили удобно распространять на большое количество устройств.

Список всех настраиваемых параметров:

- Ограничения на использование устройств

- Настройки Wi-Fi

- Настройки VPN

- Настройки электронной почты

- Настройки Exchange

- Настройки подключения к каталогу LDAP (Active Directory)

- Настройки подключения к серверу календарей CalDAV

- Настройки Web clips

- Данные для аутентификации

По сути конфигурационный профиль (далее профиль) является plist-файлом с расширением .mobileconfig. Такой файл можно создать через приложения Apple Configurator 2, Server.app или вручную, следуя документации Apple – Configuration Profile Reference

Что входит в сам профиль:

- Configuration Profile Keys – обязательные ключи для любого профиля

- Payload Dictionary Keys – ключи для описания типа Payload (набора настроек)

- Payload-Specific Property Keys – ключи описания конкретных типов Payload

- Domains Payload – группа настроек, которая управляется профилем

- macOS Server Payload – настройки учетных записей macOS Server

- Active Directory Payload – настройки Active Directory

Также профили можно шифровать или подписывать сертификатом.

Пример профиля, содержащего набор настроек для работы с SCEP – Simple Certificate Enrollment Protocol (SCEP)

Распространить профиль можно несколькими способами:

- через Apple Configurator 2 (для iOS)

- отправить Email

- разместить ссылку на странице

- Over-the-air (для iOS) – Over-the-Air Profile Delivery Concepts

- Over-the-air с помощью сервера MDM

- с помощью DEP – Device Enrollment Program на supervised-устройствах (в России пока недоступно)

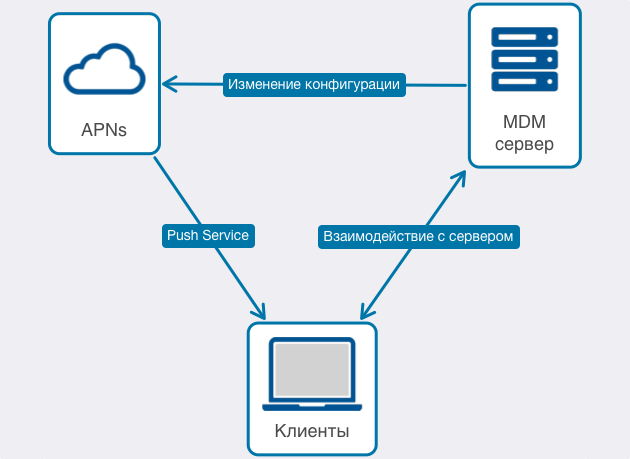

Протокол MDM

Протокол MDM работает поверх HTTP, использует TLS и Push-уведомления. Apple Push Notification Service (APNS) требуется для отправки “wake up”-сообщений на управляемое устройство, которое подключается к заранее указанному веб-сервису для получения команд и возврата результатов выполнения. Сам сервис MDM представляет из себя HTTPS-сервер, поэтому, в отличие от Active Directory, устройство не обязано находиться в одной сети с сервером, чтобы получить новые настройки: достаточно, чтобы MDM-сервер был доступен извне по протоколу HTTPS. Устройство связывается с MDM-сервером в ответ на push-сообщение, устанавливая TLS-подключение к серверу, далее проверяет сертификат сервера и проходит аутентификацию. Благодаря этому, становятся невозможными атаки с подменой сервера, когда злоумышленник заменяет легитимный сервер своим: у него просто нет доступа к ключам сервера. Далее требуется распространить набор настроек MDM Payload, на ваши устройства.

Распространение MDM Payload

MDM Payload распространяется через конфигурационные профили или через Device Enrollment Program. На одном устройстве – только один MDM Payload, привязать к двум серверам нельзя.

Профили, распространяемые через сервис MDM, называются управляемыми. Если MDM Payload удалить – эти профили также будут удалены. Хотя сервис MDM имеет доступ ко списку всех профилей, установленных на устройстве, удалять он может только те профили и приложения, которые были установлены через него же. Также с помощью MDM можно создавать управляемые записи и устанавливать приложения приобретенные через Volume Purchase Program (в России пока недоступен).

Если вы подготавливаете iOS-устройства к MDM через Apple Configurator 2, то начиная с iOS 5 устройства могут быть помечены как контролируемые (supervised). Устройства, начиная с iOS 7, обозначаются контролируемыми через DEP. Для контролируемых устройств доступны дополнительные настройки и ограничения.

Если профиль установлен не через DEP – пользователь устройства может удалить MDM payload самостоятельно. То же самое под силу серверу MDM.

Профиль, содержащий MDM Payload и установленный через DEP, будет блокирован для удаления. Профили, установленные через MDM, также могут быть заблокированы, однако они будут удалены с устройства, как только вы удалите профиль MDM.

Привязка устройств к MDM

Для того, чтобы сервер MDM мог управлять устройствами, требуется следующее:

- Установить конфигурационный профиль, содержащий в себе специальный MDM payload, или с помощью DEP

- Устройство подключается к серверу (check-in server), предоставляет свой собственный сертификат для аутентификации, свой уникальный номер UDID и другую служебную информацию

Если сервер принимает устройство – последнее предоставляет свой push-токен серверу, который использует для отправки push-уведомлений.

Работа устройства с MDM

- Сервер отправляет push-сообщение на устройство

- Устройство запрашивает на сервере, какую команду нужно выполнить

- Устройство выполняет команду

- Устройство отправляет на сервер результат выполнения команды и делает запрос на следующую команду

Время от времени токен может меняться. Если такое изменение зафиксировано при очередном push-сообщении с сервера, устройство автоматически отмечается на сервере MDM и сообщает ему о новом push-токене.

Безопасность

В ответ на push-сообщение, устройство связывается с MDM-сервером через TLS-подключение (используется TLS 1.2), проверяет сертификат сервера, затем проходит аутентификацию. Благодаря этому, становятся невозможными атаки с подменой сервера.

Дополнения к протоколу MDM для macOS

Как следует из названия Mobile Device Management, этот протокол был изначально придуман для управления мобильными устройствами (iPhone и iPad). Чтобы обеспечить работу и с компьютерами под управлением macOS, протокол MDM расширили дополнительными функциями.

Mac, в отличие от iPhone, – устройство, которым могут пользоваться несколько человек. Поскольку настройки для разных пользователей могут быть индивидуальными, MDM-клиент macOS подключает компьютер и пользователей этого компьютера к серверу MDM как отдельные сущности. Это позволяет управлять настройками как компьютера, так и отдельных пользователей.

MDM-запросы для устройства отправляются демоном mdmclient, а запросы для отдельного пользователя отправляются агентом mdmclient, работающим от имени этого пользователя. Если на компьютере осуществлен вход нескольких пользователей, будет запущено несколько экземпляров агента mdmclient, по количеству вошедших пользователей. Эт агенты взаимодействуют с сервером независимо друг от друга.

Если MDM-сервер поддерживает управление и пользователями, и устройствами, то при установке профиля он автоматически будет “промоутирован” до профиля устройства. Это приведет к следующим последствиям:

- Устройство будет управляемым

- Локальный пользователь, установивший профиль, будет управляемым

- Другие локальные пользователи не будут управляемыми. Сервер никогда не получит запросы от локальных пользователей, кроме того, который установил профиль

- Сетевые учетные записи будут управляемыми, если сервер их аутентифицирует. Если сервер по каким-то причинам не примет их, то они также будут неуправляемыми

Итого

Управление устройствами Apple не похоже на те привычные механизмы, которые работают в Active Directory.

Идея взаимодействия MDM с инфраструктурой Windows популярна, так как количество техники Apple в компаниях растет, сотрудники приносят свои собственные устройства. С помощью MDM и конфигурационных профилей можно привязать ваши Маки к домену AD, использовать SCEP, сетевые учетные записи и SSO. Но управлять Маками с помощью политик active Directory не получится. Для этого потребуются сторонние решения, включающие в себя функционал MDM и дополняющие его своими собственным решениями. Об этом мы напишем в следующих статьях.

Источник