Извлечение данных из устройств iOS: что под капотом?

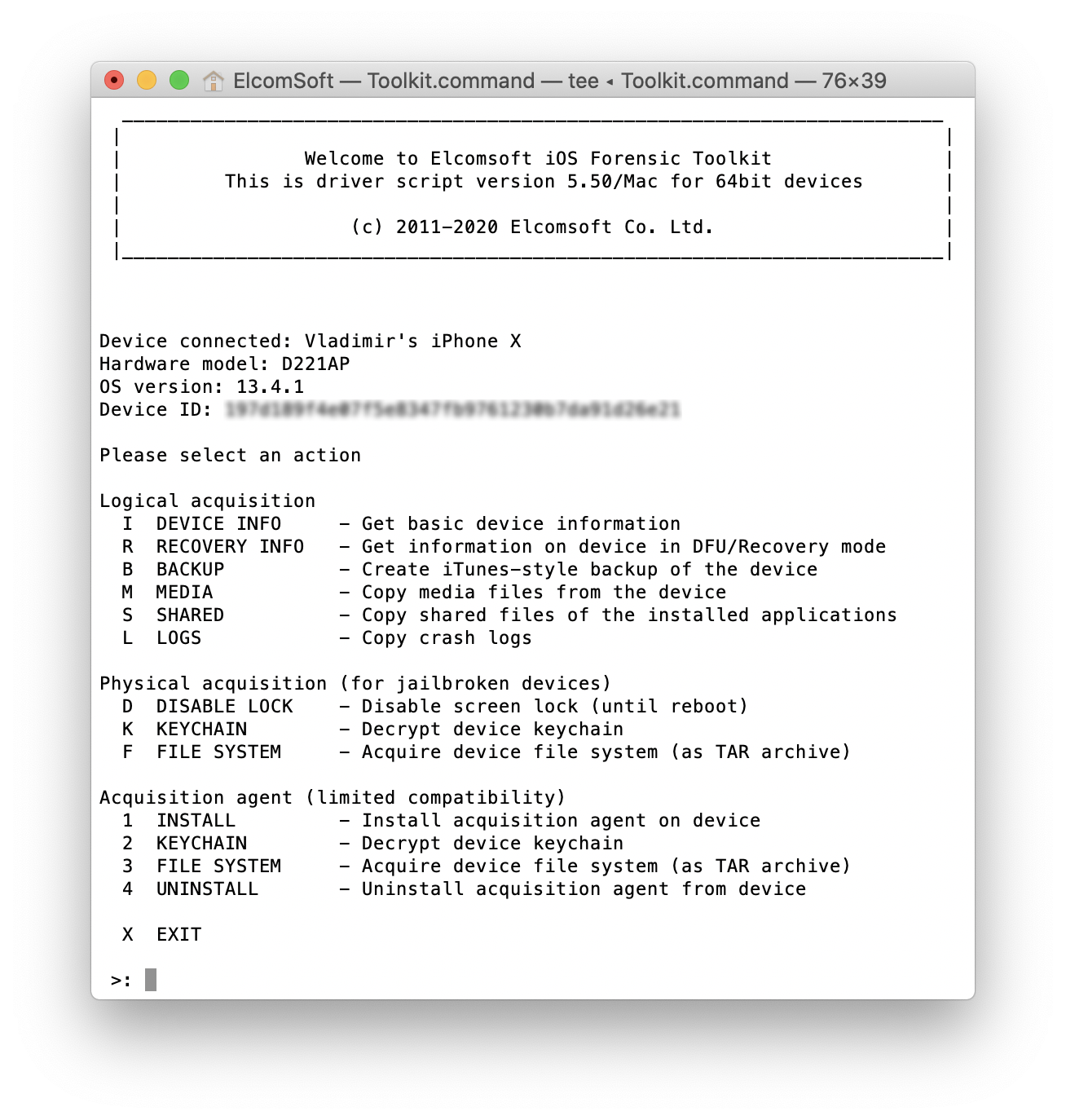

Только что вышла свежая сборка iOS Forensic Toolkit. Для пользователя — эксперта-криминалиста, — изменения почти незаметны; внутри продукта, однако, изменилось многое. В этой статье мы расскажем о том, как работает один из самых интересных продуктов нашей компании, что изменилось в последней сборке и как это повлияет на процесс извлечения данных.

Для чего понадобился новый движок в iOS Forensic Toolkit

Необходимость в новом движке для утилиты низкоуровневого извлечения данных из устройств под управлением iOS (а также watchOS, tvOS и iPadOS) назрела давно. Для того, чтобы извлечь информацию из iPhone или iPad, нужно подключить его к компьютеру через USB порт. В отдельных случаях срабатывает и беспроводное подключение, но проводное — быстрее и гораздо надёжнее.

Для того, чтобы извлечь данные из iPhone, мы задействуем целый ряд протоколов и опрашиваем несколько разных служб, работающих на устройстве. Для того, чтобы это стало возможным, нам (и всем остальным поставщикам криминалистического ПО для iPhone) необходимы низкоуровневые драйверы Apple. Другого способа связаться с iPhone просто не существует.

Итак, драйвер. Сталкивались ли вы когда-нибудь с проблемой, описанной в статье Если компьютер не распознает iPhone, iPad или iPod? Помимо прочего, в состав автономной версии iTunes для Windows входит компонент под названием “Apple Mobile Device Driver” (фактически, это два разных драйвера — в 32- и 64-разрядном исполнении). А вот в редакции iTunes для встроенного в Windows 10 магазина приложений Microsoft Store этот компонент не входит — хоть сам драйвер и поставляется в составе продукта. Соответственно, предыдущие версии iOS Forensic Toolkit, рассчитывая на установленный в системе компонент, выдавали ошибку, если установлена была «магазинная» версия iTunes.

Ещё одной проблемой являются компоненты, которые расположены между драйвером и нашей утилитой. К примеру, в статье CheckRa1n описаны сторонние компоненты, iproxy; есть и множество других вещей, не вошедших в статью (например, itunnel_mux).

Наконец, что не менее важно, тип соединения. Мы всегда рекомендуем не только переводить устройство в режим «В самолёте», но и отключать сетевые подключения (Wi-Fi и даже Ethernet) на компьютере, на котором запущена утилита. Если об этом забыть, результат может получиться… неожиданный. Так, однажды в нашей лаборатории Toolkit случайно подключился к Apple TV, который находился в той же сети Wi-Fi, и даже получил от него какие-то данные. На тот момент мы и представить не могли, что такое возможно.

Что изменилось и как это повлияет на использование iOS Forensic Toolkit

Новый канал взаимодействия удаляет устаревшие зависимости и становится значительно быстрее и надёжнее. Теперь не имеет значения, установлена ли у вас установленная версия iTunes или версия Microsoft Store (тем не менее, рекомендуем ознакомиться со статьёй Apple iTunes: Standalone vs. Microsoft Store Edition, в силу наличия других особенностей данной версии). Благодаря новому каналу удалось избавиться от одного из предварительных шагов – требования отключать беспроводные сети на компьютере эксперта. Отключать беспроводные сети на iPhone мы рекомендуем по-прежнему в силу очевидных причин.

Новый канал взаимодействия работает для логического извлечения и при использовании джейлбрейка; агент-экстрактор собственной разработки Элкомсофт изначально использовал новый способ взаимодействия.

Наконец, последнее. Время от времени у некоторых пользователей возникали проблемы с работой команд (I)nfo, (L)ogs и (S)hared, проявлявшиеся на некоторых комбинациях устройств и версий iOS. Проблемы проявлялись случайным и непредсказуемым образом; сегодня работает, завтра — нет. И эта проблема также решена внедрением нового канала взаимодействия.

Помимо прочего, мы улучшили поддержку iOS 13.4.1 и добавили совместимость с iOS 13.4.5 (beta 4; мы пока не протестировали работоспособность нового механизма Exposure Notification API для отслеживания распространения COVID-19).

Windows или macOS?

Нам прекрасно известно, что популярность компьютеров Apple с macOS в России стремится к нулю, а их распространённость в среде специалистов по мобильной криминалистики не стремится, а строго равняется нулю. Тем не менее, было бы неправильно не рассказать о некоторых преимуществах, которыми обладают компьютеры Apple в контексте связки с другими устройствами компании — например, iPhone. Некоторые виды джейлбрейков, а также множество манипуляций (например, отключение режима защиты USB) возможны только в macOS. Само извлечение данных также работает более уверенно именно в ОС собственной разработки Apple в силу более качественных драйверов USB и некоторых особенностей ядра. Иными словами, для извлечения данных macOS подходит лучше. А вот для анализа собранной информации можно (и даже более удобно) использовать компьютер с Windows.

Если у вас используется macOS 10.15 Catalina, ознакомьтесь со статьёй Installing and using iOS Forensic Toolkit on macOS 10.15 Catalina:

- Обработайте образ DMG iOS Forensic Toolkit с помощью команды xattr.

- Установите доверительные отношения с устройством в Finder (немедленного запроса при подключении устройства нет).

- Если вам нужен доступ к файлам lockdown (pairing), сначала отключите SIP (требуется перезагрузка), а затем предоставьте текущему пользователю доступ к этой папке с помощью команды sudo chmod.

Если вы используете Windows (мы поддерживаем Windows 8 / 8.1, Windows 7 и Windows 10), обязательно прочитайте iOS Acquisition on Windows: Tips&Tricks. Есть только одно важное дополнение: при создании резервной копии с помощью iOS Forensic Tookit проявите терпение. После выбора папки и ввода пароля резервной копии, но ещё до того, как процесс создания резервной копии фактически начнётся, может возникнуть пауза до 2 минут. На экране при этом ничего не происходит; это нормально. При возникновении любых проблем первое, что нужно попробовать, это просто перезагрузить систему и снова запустить процесс. (Мы в курсе того, что «перезагрузить систему» — первая и обычно последняя рекомендация «специалистов по технической поддержке», но в данной ситуации это действительно помогает в 90% случаев).

Информация о совместимости

На текущий момент актуальна следующая информация о совместимости:

- (Расширенное) логическое извлечение: все устройства, все версии.

- Полное извлечение файловой системы и связки ключей из взломанных устройств: все комбинации устройств/iOS, для которых доступен джейлбрейк (в настоящее время до iOS 13.4.5 бета для совместимых с checkra1n устройств, до 13,3 для iPhone Xs/Xr/11/11 Pro).

- Извлечение агентом-экстрактором: большинство устройств под управлением iOS 11.0–13.3 (кроме iPhone 5s и 6 под управлением отдельных версий iOS).

Время жизни файлов lockdown в iOS 11-13 ограничено 30 днями согласно бюллетеню Apple Platform Security (используйте эту ссылку, если прямой линк на файл с PDF не работает). Эти файлы чрезвычайно полезны для расширенного логического извлечения заблокированных устройств, если не активирован режим ограничения USB (см. USB Restricted Mode in iOS 13: Apple vs. GrayKey, Round Two).

В ближайшее время мы планируем добавить извлечение файловой системы агентом-экстрактором для iOS 13.3.1, 13.4 и 13.4.1, а также некоторых устаревших версий iOS (от iOS 7 до iOS 10). Для использования этой функции вам нужна учётная запись разработчика Apple; есть вероятность, что мы сможем сделать подпись агента, используя одноразовый Apple ID.

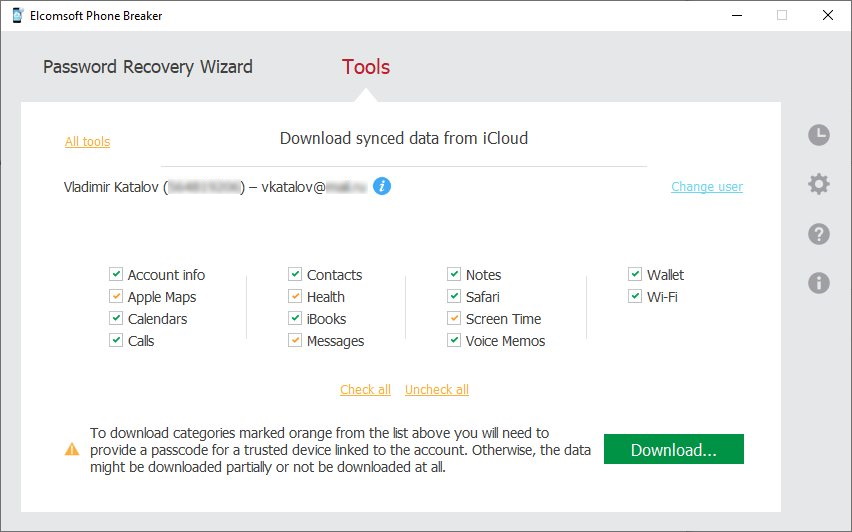

Не забудьте о Связке ключей! Это — настоящий Клондайк, в котором содержатся все сохранённые пароли пользователя (используйте Elcomsoft Phone Breaker).

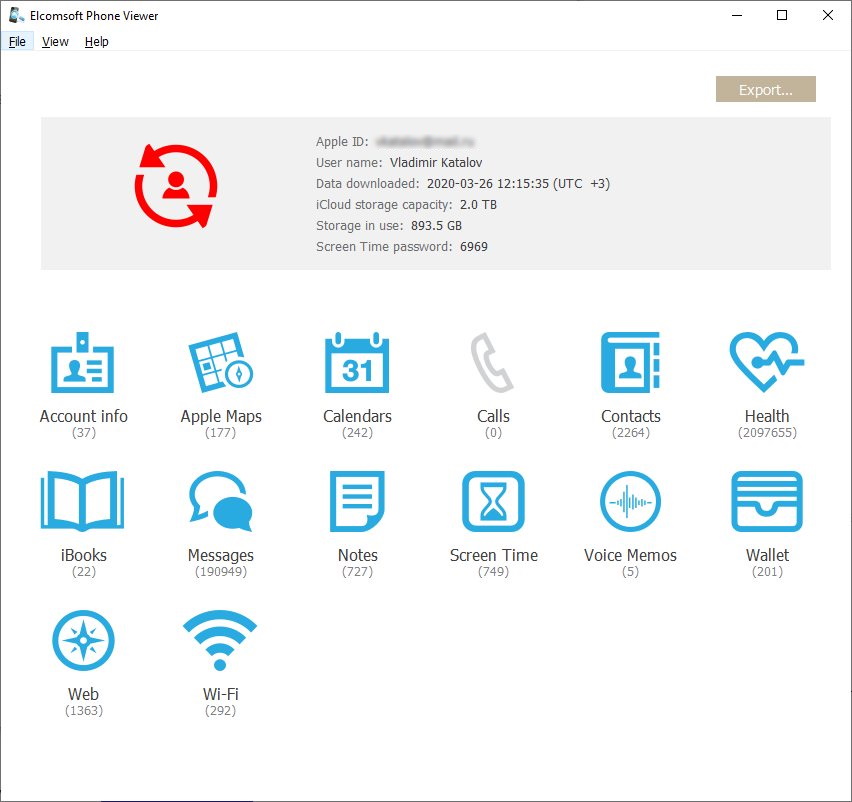

Наконец, не забывайте об Elcomsoft Phone Viewer, инструменте для просмотра и анализа собранной другими нашими программами данных. Приложение поддерживает резервные копии iTunes и iCloud, а также образы файловой системы:

Заключение

Извлечение данных из устройств под управлением iOS на первый взгляд выглядит проще, чем работа с Android, однако это иллюзия. Не доверяйте инструментам, которые не дают полного и подробного объяснения того, как работают все их функции, скрывая особенности работы под названиями «метод 1» и «метод 2» с пометкой «если первый метод не работает, попробуйте второй». Вам необходимо чётко представлять, как работает вся система, какие данные вы можете получить и главное — какими будут последствия.

Источник

Резервные копии iPhone: четыре способа разобраться с паролем

Мы неоднократно писали о паролях, защищающих резервные копии iPhone, об их важности и о том, что резервные копии — ключ к логическому анализу смартфона. Множество разрозненных публикаций не всегда удобны для чтения и восприятия. В этой статье мы собрали самую важную и самую актуальную информацию о том, что можно сделать с паролем в различных обстоятельствах. Мы также отобрали ряд практических советов и рекомендаций, которые позволят эффективно справляться с парольной защитой.

Возможные сценарии

Есть два типичных сценария, в которых неизвестный пароль от резервной копии iPhone может иметь значение.

Если вы — работник правоохранительных органов или независимый эксперт, то вы можете столкнуться с ситуацией, когда iPhone подозреваемого вроде бы доступен (код блокировки не установлен или известен), но установленный на резервную копию пароль мешает извлечению данных и проведению экспертизы. Если вы пользуетесь пакетом программ для анализа iPhone, то, возможно, вы уже увидели окно с предложением взломать пароль. Не спешите это делать: возможно, есть другие способы добраться до хранящейся в устройстве информации!

Если же вы — пользователь iPhone, то вам может потребоваться перенести данные с одного телефона на другой или восстановить старое устройство после сброса к заводским настройкам. Трудно придумать более неприятную ситуацию, чем неизвестный или забытый пароль на уже созданной резервной копии! Если вы установили пароль и успешно его забыли, то восстановить аппарат из такой резервной копии не получится. Возможно, вам будет доступно восстановление из облачной резервной копии в iCloud, но рассмотрение этого варианта выходит за рамки данной статьи.

Рекомендуем статью, опубликованную Apple — « Зашифрованные резервные копии на iPhone, iPad или iPod touch ». Мы также можем порекомендовать наш собственный текст (увы, на английском) — The Most Unusual Things about iPhone Backups . Здесь же мы расскажем о некоторых практических аспектах того, о чём две упомянутые статьи рассказывают лишь в теории.

Как извлечь оригинальный пароль

Для извлечения данных нет ничего лучше того самого пароля, который когда-то был установлен на резервную копию. У нас есть хорошая новость: если вы пользователь Mac (или в вашем распоряжении есть компьютер пользователя под управлением macOS), то вероятность, что резервный пароль хранится в связке ключей macOS, очень и очень высока. Все, что вам нужно, это пароль от Mac. Windows? К сожалению, нет.

Взломать!

Взлом пароля — наша основная специализация. Но даже мы признаём, что попытка взлома пароля к резервной копии iPhone, работающих под хотя бы относительно свежей сборкой iOS — занятие с крайне туманными перспективами. Начиная с iOS 10.2, защита паролей такова, что скорость перебора даже с использованием дорогостоящих аппаратных ускорителей и самых мощных видеокарт не превышает нескольких десятков (в лучшем случае — сотен) паролей в секунду. С такой скоростью можно взломать лишь самые слабые пароли, которые встречаются крайне редко. Ещё один вариант — использование словаря, составленного из известных паролей того же пользователя. А вот смысла в атаке методом полного перебора, увы, мало.

Сбросить!

С выходом iOS 11 появилась возможность сброса пароля резервного копирования непосредственно с устройства iPhone (разумеется, экран телефона при этом должен быть разблокирован). Эта опция по-прежнему доступна в iOS 13 и текущих бета-версиях iOS 14, поэтому, вероятно, она останется и в будущем. Последовательность действий предельно проста (как описано в Apple HT205220, упомянутом выше):

- На устройстве перейдите в меню «Настройки» > «Основные» > «Сбросить».

- Нажмите «Сбросить все настройки» и введите пароль устройства.

- Следуйте инструкциям по сбросу настроек. Это не затронет данные или пароли пользователей, но приведёт к сбросу таких настроек, как уровень яркости дисплея, позиции программ на экране «Домой» и обои. Пароль для шифрования резервных копий также будет удалён.

Как это часто бывает, дьявол кроется в деталях. Основная проблема заключается в том, что при сбросе настроек будет удалён также и код блокировки устройства, что может привести к довольно неприятным последствиям (станет недоступной некоторая часть данных — например, транзакции Apple Pay). Это особенно важно, если вы работаете не со своими данными, а расследуете инцидент в качестве судебного эксперта. Постарайтесь оставить этот способ на крайний случае, если не удастся решить проблему иначе.

Требуемое ПО: нет

Просто игнорировать

Каким бы странным ни был этот совет, в некоторых случаях пароль на резервную копию можно действительно просто проигнорировать. В каких случаях стратегия «не делать ничего» является не только самое простой, но и самой эффективной?

Во-первых, если всё, что вам нужно от устройства — это архив фотографий и видеороликов получить, то пароль для резервного копирования вам не нужен. Для доступа к фотографиям используется совершенно независимый протокол, никак не связанный с протоколом создания резервных копий и паролем от них. Вы можете извлечь из телефон фото и и видео независимо от того, установлен пароль или нет. Мы часто получаем запросы о помощи в извлечении фотографий (разумеется, о резервном копировании важнейших и уникальных данных речь если и заходит, то в контексте «конечно-конечно, как-нибудь обязательно»). Довольно часто фотографии (с данными о местоположении) — это всё, что нужно экспертам-криминалистам.

Во-вторых, для некоторых моделей iPhone и версий iOS (в настоящее время до iOS 13.5 на iPhone Xr/Xs/11 и для всех версий iOS на старых моделях) вы можете извлечь значительно больше данных, чем попадает в резервные копии, и пароль резервного копирования вам для этого не потребуется. Данные извлекаются непосредственно из файловой системы устройства, а не в формате резервной копии. Да, эти данные нельзя будет использовать для восстановления другого устройства, но и делать это вам вряд ли потребуется. В данном случае — «шашечки или ехать?»

И последнее, но не менее важное: иногда вы сможете извлечь исходный пароль от резервной копии из самого устройства (а точнее — из его Связки ключей) в дополнение к образу файловой системы. Трудно сказать, есть ли в этом какая-то дополнительная ценность по сравнению с извлечением собственно файловой системы (в которой в любом случае содержится значительно больше данных). Иногда такой пароль можно попробовать использовать для извлечения данных из более старой резервной копии, которая может содержать некоторые удалённые файлы.

Заключение

Как мы видим, даже если пароль неизвестен, существует несколько вариантов доступа к данным. Обязательно изучите все возможности и их последствия для того, чтобы взвесить риски и выбрать наиболее безопасный и эффективный метод для конкретного случая.

Источник