- Как отключить Secure Boot

- Шаг 1 — зайдите в настройки UEFI

- Примеры отключения Secure Boot на разных ноутбуках и материнских платах

- Материнские платы и ноутбуки Asus

- Отключение Secure Boot на ноутбуках HP Pavilion и других моделях HP

- Ноутбуки Lenovo и Toshiba

- На ноутбуках Dell

- Отключение Secure Boot на Acer

- Gigabyte

- Еще варианты отключения

- Дополнительно: как узнать включена или отключена безопасная загрузка Secure Boot в Windows

- Немного про UEFI и Secure Boot

- Secure Boot

- Secure boot что это android

Как отключить Secure Boot

Как уже было сказано, в некоторых случаях возникает необходимость отключить Secure Boot в UEFI (ПО настройки оборудования, использующийся в настоящее время вместо БИОС на материнских платах): например, данная функция может мешать загрузке с флешки или диска, при установке Windows 7, XP или Ubuntu и в других случаях. Один из самых распространенных случаев — сообщение «Безопасная загрузка Secure Boot настроена неправильно» на рабочем столе Windows 8 и 8.1. О том, как это отключить эту функцию в разных вариантах интерфейса UEFI и пойдет речь в этой статье.

Примечание: если вы попали на эту инструкцию с целью исправить ошибку Secure Boot настроена неправильно, то рекомендую сначала ознакомиться с этой информацией.

Шаг 1 — зайдите в настройки UEFI

Для того, чтобы отключить Secure Boot прежде всего потребуется зайти в настройки UEFI (зайти в БИОС) вашего компьютера. Для этого предусмотрено два основных способа.

Способ 1. Если на вашем компьютере установлена ОС Windows 8 или 8.1, то вы можете зайти в правой панели в Параметры — Изменение параметров компьютера — Обновление и восстановление — Восстановление и нажать кнопку «Перезагрузить» в особых вариантах загрузки. После этого, выбрать дополнительные параметры — Настройки ПО UEFI, компьютер перезагрузится сразу в необходимые настройки. Подробнее: Как зайти в БИОС в Windows 8 и 8.1, Способы зайти в БИОС в Windows 10.

Способ 2. При включении компьютера нажать Delete (для настольных компьютеров) или F2 (для ноутбуков, бывает — Fn+F2). Я указал обычно используемые варианты клавиш, однако для некоторых материнских плат они могут отличаться, как правило эти клавиши указаны на начальном экране при включении.

Примеры отключения Secure Boot на разных ноутбуках и материнских платах

Ниже — несколько примеров отключения в разных интерфейсах UEFI. Указанные варианты используются и на большинстве другим материнских плат с поддержкой данной функции. Если вашего варианта нет в списке, то просмотрите имеющиеся и, вероятнее всего, в вашем БИОСе найдется аналогичный пункт для отключения Secure Boot.

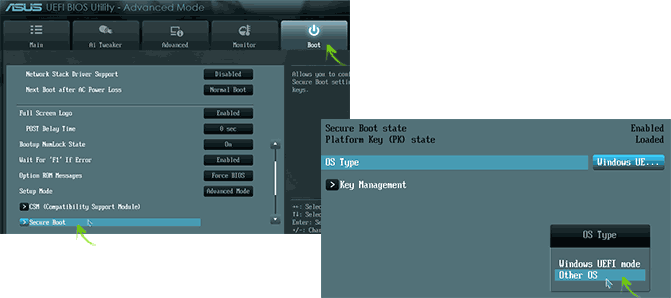

Материнские платы и ноутбуки Asus

Для того, чтобы отключить Secure Boot на оборудовании Asus (современных его вариантах), в настройках UEFI зайдите на вкладку Boot (Загрузка) — Secure Boot (Безопасная загрузка) и в пункте OS Type (Тип операционной системы) установите «Other OS» (Другая ОС), после чего сохраните настройки (клавиша F10).

На некоторых вариантах материнских плат Asus для этой же цели следует зайти на вкладку Security или Boot и установить параметр Secure Boot в значение Disabled.

Отключение Secure Boot на ноутбуках HP Pavilion и других моделях HP

Для отключения безопасной загрузки на ноутбуках HP проделайте следующее: сразу при включении ноутбука, нажимайте клавишу «Esc», должно появиться меню с возможностью входа в настройки БИОС по клавише F10.

В БИОС перейдите на вкладку System Configuration и выберите пункт Boot Options. В этом пункте найдите пункт «Secure Boot» и установите его в состояние «Disabled». Сохраните сделанные настройки.

Ноутбуки Lenovo и Toshiba

Для отключения функции Secure Boot в UEFI на ноутбуках Lenovo, и Toshiba, зайдите в ПО UEFI (как правило, для этого при включении нужно нажать клавишу F2 или Fn+F2).

После этого зайдите на вкладку настроек «Security» и в поле «Secure Boot» установите «Disabled». После этого сохраните настройки (Fn + F10 или просто F10).

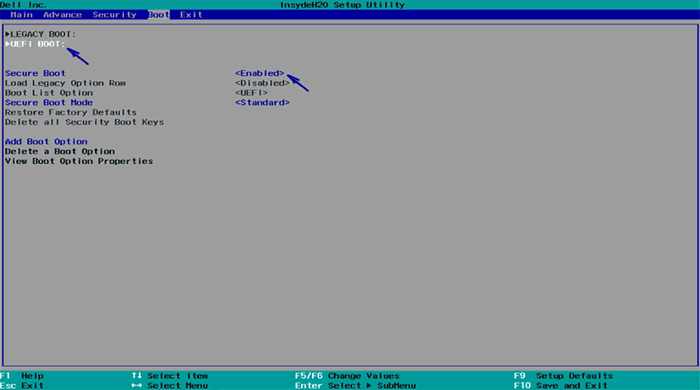

На ноутбуках Dell

На ноутбуках Dell c InsydeH2O настройка Secure Boot находится в разделе «Boot» — «UEFI Boot» (см. Скриншот).

Для отключения безопасной загрузки, установите значение в «Disabled» и сохраните настройки, нажав клавишу F10.

Отключение Secure Boot на Acer

Пункт Secure Boot на ноутбуках Acer находится на вкладке Boot настроек БИОС (UEFI), однако по умолчанию вы не можете его отключить (поставить из значения Enabled в Disabled). На настольных компьютерах Acer эта же функция отключается в разделе Authentication. (Также возможен вариант нахождения в Advanced — System Configuration).

Для того, чтобы изменение этой опции стало доступным (только для ноутбуков Acer), на вкладке Security вам необходимо установить пароль с помощью Set Supervisor Password и только после этого станет доступным отключение безопасной загрузки. Дополнительно может потребоваться включение режима загрузки CSM или Legacy Mode вместо UEFI.

Gigabyte

На некоторых материнских платах Gigabyte отключение Secure Boot доступно на вкладке BIOS Features (настройки БИОС).

Для запуска компьютера с загрузочной флешки (не UEFI) также потребуется включить загрузку CSM и прежнюю версию загрузки (см. скриншот).

Еще варианты отключения

На большинстве ноутбуков и компьютеров вы увидите те же варианты нахождения нужной опции, что и в уже перечисленных пунктах. В некоторых случаях некоторые детали могут отличаться, например, на некоторых ноутбуках отключение Secure Boot может выглядеть как выбор операционной системы в БИОС — Windows 8 (или 10) и Windows 7. В таком случае выбираем Windows 7, это равнозначно отключению безопасной загрузки.

Если у вас возникнет вопрос по какой-то конкретной материнской плате или ноутбуку, можете задать его в комментариях, надеюсь, я смогу помочь.

Дополнительно: как узнать включена или отключена безопасная загрузка Secure Boot в Windows

Для проверки, включена ли функция Secure Boot в Windows 8 (8.1) и Windows 10, вы можете нажать клавиши Windows + R, ввести msinfo32 и нажать Enter.

В окне сведений о системе, выбрав корневой раздел в списке слева, найдите пункт «Состояние безопасной загрузки» для получения сведений о том, задействована ли данная технология.

Источник

Немного про UEFI и Secure Boot

UEFI (Unified Extensible Firmware Interface) — замена устаревшему BIOS. Эта спецификация была придумана Intel для Itanium, тогда она еще называлась EFI (Extensible Firmware Interface), а потом была портирована на x86, x64 и ARM. Она разительно отличается от BIOS как самой процедурой загрузки, так и способами взаимодействия с ОС. Если вы купили компьютер в 2010 году и позже, то, вероятнее всего, у вас UEFI.

Основные отличия UEFI от BIOS:

- Поддержка GPT (GUID Partition Table)

GPT — новый способ разметки, замена MBR. В отличие от MBR, GPT поддерживает диски размером более 2ТБ и неограниченное количество разделов, в то время как MBR поддерживает без костылей только 4. UEFI по умолчанию поддерживает FAT32 с GPT-разделов. MBR сам UEFI не поддерживает, поддержка и загрузка с MBR осуществляется расширением CSM (Compatibility Support Module).

- Поддержка сервисов

В UEFI есть два типа сервисов: boot services и runtime services. Первые работают только до загрузки ОС и обеспечивают взаимодействие с графическими и текстовыми терминалами, шинами, блочными устройствами и т.д., а runtime services может использовать ОС. Один из примеров runtime services — variable service, который хранит значения в NVRAM. ОС Linux использует variable service для хранения креш дампов, которые можно вытащить после перезагрузки компьютера.

- Модульная архитектура

Вы можете использовать свои приложения в UEFI. Вы можете загружать свои драйверы в UEFI. Нет, правда! Есть такая штука, как UEFI Shell. Некоторые производители включают его в свой UEFI, но на моем лаптопе (Lenovo Thinkpad X220) его нет. Но можно его просто скачать из интернета и поставить на флешку или жесткий диск. Также существуют драйверы для ReiserFS, ext2/3/4 и, возможно, еще какие-то, я слишком не углублялся. Их можно загрузить из UEFI Shell и гулять по просторам своей файловой системы прямо из UEFI.

Еще UEFI поддерживает сеть, так что если найдете UEFI-драйвер к своей сетевой карте, или если он включен производителем материнской платы, то можете попинговать 8.8.8.8 из Shell.

Вообще, спецификация UEFI предусматривает взаимодействия драйверов UEFI из ОС, т.е. если у вас в ОС нет драйвера на сетевую карту, а в UEFI он загружен, то ОС сможет использовать сетевую карту через UEFI, однако таких реализаций я не встречал.

- Встроенный менеджер загрузки

В общем случае, для UEFI не требуется ставить загрузчик, если вы хотите мультизагрузку. Можно добавлять свои пункты меню, и они появятся в загрузочном меню UEFI, прямо рядом с дисками и флешками. Это очень удобно и позволяет грузить Linux вообще без загрузчика, а сразу ядро. Таким образом, можно установить Windows и Linux без сторонних загрузчиков.

Как происходит загрузка в UEFI?

С GPT-раздела с идентификатором EF00 и файловой системой FAT32, по умолчанию грузится и запускается файл \efi\boot\boot[название архитектуры].efi, например \efi\boot\bootx64.efi

Т.е. чтобы, например, создать загрузочную флешку с Windows, достаточно просто разметить флешку в GPT, создать на ней FAT32-раздел и просто-напросто скопировать все файлы с ISO-образа. Boot-секторов больше нет, забудьте про них.

Загрузка в UEFI происходит гораздо быстрее, например, загрузка моего лаптопа с ArchLinux с нажатия кнопки питания до полностью работоспособного состояния составляет всего 30 секунд. Насколько я знаю, у Windows 8 тоже очень хорошие оптимизации скорости загрузки в UEFI-режиме.

Secure Boot

«Я слышал, что Microsoft реализовывает Secure Boot в Windows 8. Эта технология не позволяет неавторизированному коду выполняться, например, бутлоадерам, чтобы защитить пользователя от malware. И есть кампания от Free Software Foundation против Secure Boot, и многие люди были против него. Если я куплю компьютер с Windows 8, смогу ли я установить Linux или другую ОС? Или эта технология позволяет запускать только Windows?»

Начнем с того, что эту технологию придумали не в Microsoft, а она входит в спецификацию UEFI 2.2. Включенный Secure Boot не означает, что вы не сможете запустить ОС, отличную от Windows. На самом деле, сертифицированные для запуска Windows 8 компьютеры и лаптопы обязаны иметь возможность отключения Secure Boot и возможность управления ключами, так что беспокоится тут не о чем. Неотключаемый Secure Boot есть только на планшетах на ARM с предустановленной Windows!

Что дает Secure Boot? Он защищает от выполнения неподписанного кода не только на этапе загрузки, но и на этапе выполнения ОС, например, как в Windows, так и в Linux проверяются подписи драйверов/модулей ядра, таким образом, вредоносный код в режиме ядра выполнить будет нельзя. Но это справедливо только, если нет физического доступа к компьютеру, т.к., в большинстве случаев, при физическом доступе ключи можно заменить на свои.

В Secure Boot есть 2 режима: Setup и User. Первый режим служит для настройки, из него вы можете заменить PK (Platform Key, по умолчанию стоит от OEM), KEK (Key Exchange Keys), db (база разрешенных ключей) и dbx (база отозванных ключей). KEK может и не быть, и все может быть подписано PK, но так никто не делает, вроде как. PK — это главный ключ, которым подписан KEK, в свою очередь ключами из KEK (их может быть несколько) подписываются db и dbx. Чтобы можно было запустить какой-то подписанный .efi-файл из-под User-режима, он должен быть подписан ключом, который в db, и не в dbx.

Для Linux есть 2 пре-загрузчика, которые поддерживают Secure Boot: Shim и PRELoader. Они похожи, но есть небольшие нюансы.

В Shim есть 3 типа ключей: Secure Boot keys (те, которые в UEFI), Shim keys (которые можно сгенерировать самому и указать при компиляции), и MOKи (Machine Owner Key, хранятся в NVRAM). Shim не использует механизм загрузки через UEFI, поэтому загрузчик, который не поддерживает Shim и ничего не знает про MOK, не сможет выполнить код (таким образом, загрузчик gummiboot не будет работать). PRELoader, напротив, встраивает свои механизмы аутентификации в UEFI, и никаких проблем нет.

Shim зависит от MOK, т.е. бинарники должны быть изменены (подписаны) перед тем, как их выполнять. PRELoader же «запоминает» правильные бинарники, вы ему сообщаете, доверяете вы им, или нет.

Оба пре-загрузчика есть в скомпилированном виде с валидной подписью от Microsoft, поэтому менять UEFI-ключи не обязательно.

Secure Boot призван защитить от буткитов, от атак типа Evil Maid, и, по моему мнению, делает это эффективно.

Спасибо за внимание!

Источник

Secure boot что это android

Общие принципы восстановления загрузчиков на Qualcomm

Уровень сложности темы: очень сложный

ˇ1. необходимо изучить основные понятия (хотя бы): в шапке «Термины (определения)» (все) + «Общая теория» ( релиз «немного старый», но общее представление дает) ;

++ «в идеале» — разобраться со «Списком открытых вопросов»

ˇ2. предоставить «абсолютный минимум» необходимой инфо («правила темы»)

- ссылки на https://4pda.to/devdb/ (описание аппарата) и тему прошивки (/обсуждение) аппарата на 4pda

- под спойлер! инфо о разделах внутр. памяти — (желательно — с размерами разделов) (пример); возможно — попросить/получить в теме своего аппарата

- под спойлер! идентификаторы USB VID/PID аппарата во всех комбинациях кнопок/аккумулятора: проверить все варианты

- под спойлер! что было сделано с аппаратом перед тем, как он оказался в таком состоянии? что было испробовано из приведенных в теме методов/подходов?(детально!)

- под спойлер! вывод qblinfo одного из загрузчиков (/программера) — с прошивки (/дампа). (зачем, еще пример вывода )

- сколько часов на (родной?) зарядке был аппарат перед диагностикой? (FLCB ?); желательно — также уровень заряда аккумулятора (mV / mA) ?

- на скольких ПК (/каких ОС) было проведено диагностику?

- под спойлер! собственные соображения/предположения(/сомнения(/вопросы)) относительно возможных вариантов решения

в случае отсутствия «абсолютного минимума» необходимой инфо — сообщение будет удалено.

зы: если у Вас нету возможности/желания предоставить информацию по всех пунктах выше, но есть желание получить совет от участников этой темы — сформулируйте вопрос в теме своего аппарата, а здесь — только линк на соотв. пост в теме Вашего аппарата;

если у кого нибудь из участников этой темы будет возможность/желание — то Вы получите ответ в теме Вашего аппарата

зыы: (рекомендовано) — Как правильно задавать вопросы?

Цель: «помочь ищущим на непростом пути восстановления кирпичей на Qualcomm»

основной акцент в теме будет уделен «последним версиям» SoC — MSM(/APQ)8x** на eMMC,

но т.к. «принципы общие» — то возможно полезно будет и для других серий SoC (MDM(/QSD)7x** на NAND(/MTD)

собрать и систематизировать («привести к «удобо-понятному» виду) общую терминологию и определения

систематизировать и найти общие методологические принципы и подходы восстановления

собрать рабочие наборы («кейсы») восстановления кирпичей на Qualcomm

разработать типовые рекомендации по составлению «кейсов восстановления» аппаратов Qualcomm для которых нет готовых кейсов

- ответы ув.

vvevvevve, — лучше начать отсюда — и далее по теме (минимум 2 страницы)

- Возможно ли использовать один и тот же программер (xPRG****.hex(/mbn)) на разных аппаратах но с одним и тем же SoC? ответ1

зы: если после «Ответов» у Вас остались «вопросы» — то прежде чем «что-либо восстанавливать»:

или прочитать всю тему еще раз

или отдать аппарат для восстановления тем кто более сведущ в данных вопросах

Источник

vvevvevve, — лучше начать отсюда — и далее по теме (минимум 2 страницы)

vvevvevve, — лучше начать отсюда — и далее по теме (минимум 2 страницы)