- Ограничение доступа к веб-приложениям в Synology DSM

- Теперь реализация, настроим авторизацию по сертификатам

- Затем настроим авторизацию по имени-паролю:

- Пару слов об использованных методах авторизации

- Synology NAS настройка сертификатов SSL

- Synology NAS настройка сертификатов SSL

- Synology NAS самозаверяющие сертификаты

- Synology NAS настройка сертификатов SSL

- Сертификат ssl для synology nas является ненадежным android

- Включить HTTPS, создать CSRи установите SSL /TLS Сертификат в Synology NAS

- Включить HTTPS

- Порождать CSR

- Сертификат ssl для synology nas является ненадежным android

Ограничение доступа к веб-приложениям в Synology DSM

Системы хранения Synology — достаточно распространенная нынче штука. Они удобные, тихие, компактные, с кучей возможностей. Однако собственное облако — это хорошо, но надо серьезно задуматься о безопасности. Далее мы рассмотрим, как гибко ограничить доступ к пользовательским веб приложениям Synology. Будем использовать авторизацию x509 сертификатами, именем и паролем и ограничение по IP адресам.

В DSM есть 2 типа приложений с веб интерфейсом:

- системные (сам рабочий стол, PhotoStation, VideoStation, TimeMachine и пр)

- пользовательские. Работают при включенном сервисе WebStation. Например: dokuWiki, mediaWiki, RSS reader, и пр)

Самая простая защита от доступа из вне — перенести приложение на нестандартный порт. С системными приложениями это сделать несложно — в панели управления есть соответствующие настройки.

С пользовательскими чуть сложнее, к тому же иногда хочется оставить их на стандартном 443 порту, доступными по протоколу HTTPS (от использования HTTP есть смысл отказаться совсем).

Итак, я опишу некую “жизненную” конфигурацию. Дано:

— Synology DSM 5.2-5592 Update 4

— Включен сервис WebStation, на нем запущено:

- DokuWiki (Wiki со своими внутренними пользователями)

- Tiny RSS (RSS reader)

- Cops (Каталог электронной библиотеки)

— Доступ к самой DSM возможен снаружи и из внутренней сети.

Надо заметить, что уровень доверия к системным приложениям DSM достаточно высок — обновления безопасности системы выпускаются часто. Чего не скажешь про пользовательские приложения. На мой взгляд именно их уязвимости (потенциальные) и представляют основную угрозу безопасности всей системе и пользовательским данным конкретного приложения. Поэтому доступ к ним необходимо ограничить. Опять же — некоторые приложения не подразумевают никакой авторизации и разграничения прав доступа к своим данным, рассчитывая на использование только во внутренней сети.

Ограничивать доступ будем следующим образом:

DokuWiki — свободный доступ из внутренней сети. Снаружи доступ только при наличии сертификата. Используется модуль apache mod_ssl. Затем вступает в действие внутренняя система авторизации. Как я уже писал выше, в DokuWiki свои собственные пользователи и своя система прав на доступ к статьям.

Tiny RSS — свободный доступ из внутренней сети. Снаружи доступ только при наличии сертификата. Используется модуль apache mod_ssl. Больше никаких дополнительных средств ограничения доступа не требуется.

Cops — свободный доступ из внутренней сети. Из вне доступ по имени и паролю. Используется модуль apache mod_auth_digest. Подразумевается, что снаружи могут подключаться всевозможные “электронные книги” и я не уверен, что на них возможно загрузить пользовательский сертификат и использовать его в веб-браузере.

Таким образом для ограничения доступа используются различные модули веб сервера Apache.

Теперь реализация, настроим авторизацию по сертификатам

Идея здесь такая, что только пользователь, имеющий сертификат, подписанный нашим CA, имеет доступ к определенной части сайта.

- Нам необходимо создать самоподписанный CA (Certificate Authority) и с помощью него создать клиентский сертификат. Как это делать описывать не буду — существует много инструкций, например: www.opennet.ru/base/sec/ssl_cert.txt.html, да и наверняка у некоторых уже есть собственный CA, который можно использовать для наших целей. Да, и чтобы соответствовать реалиям, мы чуть усложним задачу и добавим промежуточный CA, т.е. сделаем цепочку: Root CA — Intermediate CA — client:

- Создаем самоподписанный RootCA.crt

- Создаем InterCA.crt, подписанный RootCA.crt

- Создаем клиентский: client.crt, подписанный промежуточным

- Из созданных сертификатов делаем bundle командой: cat RootCA.crt InterCA.crt >ca-bundle.crt

- Копируем ca-bundle.crt и InterCA.crt на Synology в папку /usr/syno/etc/ssl/ssl.crt/

- Редактируем соответствующий конфиг apache (/etc/httpd/conf/extra/httpd-ssl.conf-cipher), добавляем в него строки:

Настраиваем DokuWiki. Создаем /volume1/web/dokuwiki/.htaccess файл или добавляем в существующий строки:

- Перезагружаем httpd-user сервис командой: synoservicectl —restart httpd-user

- С DokuWiki все.

- Аналогичным образом прописываем .htaccess для TynyRSS

Затем настроим авторизацию по имени-паролю:

- Создаем файл с пользователями и паролями командой: /etc/httpd/passwddg -с /etc/httpd/passwddg “Books Library” bookuser. Таким образом пользователь bookuser будет иметь возможность подключиться к сервису. Обратите внимание, если вы будете добавлять других пользователей в тот же файл, необходимо убрать ключ -с, иначе файл с паролями перезапишется!

- Настраиваем Cops. Создаем /volume1/web/cops/.htaccess файл или добавляем в существующий строки:

Пару слов об использованных методах авторизации

auth_digest: пришла на смену auth_basic и отличается от предшественницы тем, что пароль не передается в открытом виде, соответственно ее можно использовать поверх HTTP.

SSL: как часть модуля mod_ssl. Основное: каждый, кто будет иметь клиентский сертификат, подписанный нашим CA будет иметь доступ к необходимым приложениям.

Как можно усовершенствовать авторизацию с помощью сертификатов?

— Можно для разных приложений использовать разные CA

— Можно разрешать доступ пользователю на основе различных полей сертификата

— Можно выпускать клиентский сертификат на короткий срок — например на неделю или на месяц

— Можно (даже нужно) добавить в конфигурацию путь к CRL (список отозванных сертификатов) для оперативной блокировки отдельных пользователей

— Клиентские сертификаты можно закрывать паролем и/или хранить на USB eToken

Источник

Synology NAS настройка сертификатов SSL

Synology NAS настройка сертификатов SSL

Самозаверенный сертификат — особый тип цифрового сертификата, подписанный самим его автором.

Варианты подключения к Synology NAS:

- IP адресс

- Локальное имя test.local (можно даже домен test.ru)

- QuickConnect https://QuickConnect.to/baf28 или https://baf28.QuickConnect.to/

- DNS имя test.ru

Synology NAS самозаверяющие сертификаты

Synology NAS настройка сертификатов SSL

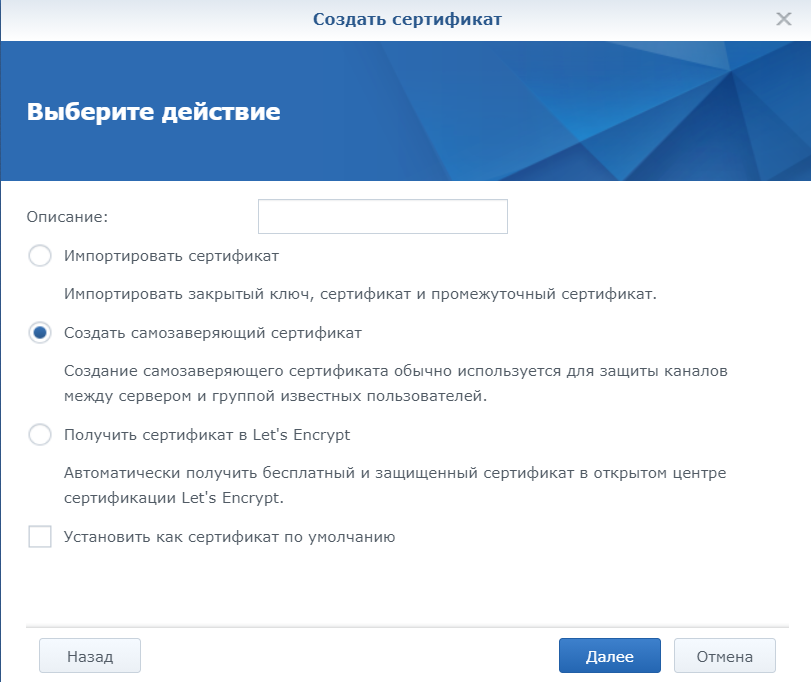

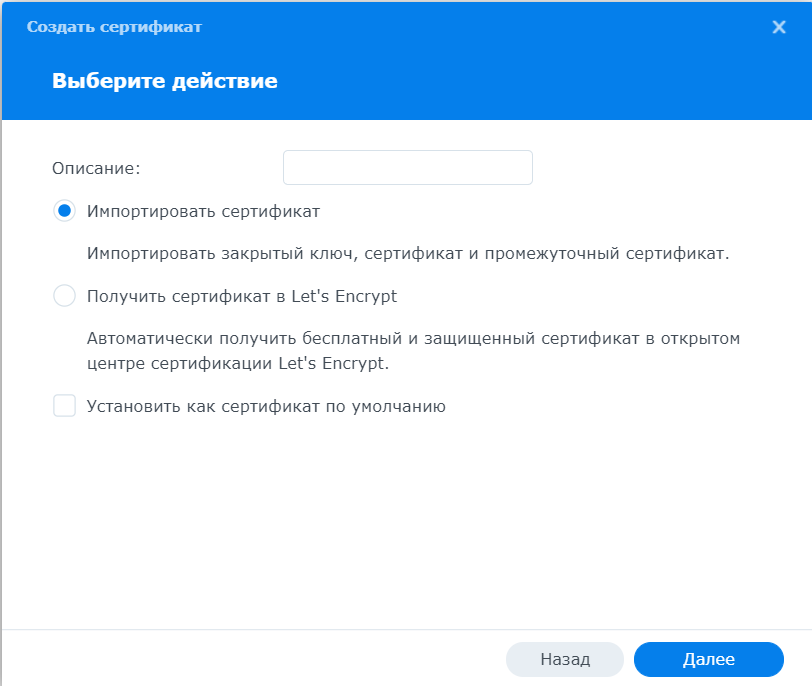

А вот так оличается DSM 6 от DSM 7 при создании нового самозаверяющиго сертификата:

В новой DSM 7 нет возможности создать самозаверяющий сертификат, только импортировать его. Что бы его создать можно воспользоваться генератором Генератор самозаверяющих сертификатов (selfsignedcertificate.com)

Или сгенерировать самозаверяющий сертификат самостоятельно. Для этого нам понадобится любой Linux, даже хватит того который встроен в Windows 10\11.

Первым делом создадим ключ:

openssl genrsa -out synologynas.local.key 2048

Затем создайте конфигурационный файл synologynas.local.conf с таким содержимым:

Если нужно создать сертификат для нескольких доменов третьего уровня сразу в одном то нужно заменить последнию строчку на

Тут можно либо перечислять все под домены, либо поставить символ *, что будет означать все.

Источник

Сертификат ssl для synology nas является ненадежным android

Сообщение отредактировал Severide1247 — 03.12.21, 07:38

У меня сейчас 116 у него хватает ресурсов. Тут вопрос в производительности сети. И потом задачи можно назначить на разное время. Допустим бекапы по ночам. Торент много не жрет. Dlna только один да и то он в основном сетку нагружает и все.

Одновременно DLNA и torrent — ну например транслировать одно кино надо порядка 25-30 мегабит локалки (если тока не 4к). остальное достанется торенту. два потока 60 три 90 при гигабитной сетке 10 потоков но это наверно дома не случится никогда)))

Если присматриваешь купить то лучше подкопи на 218+. Он может в последствии быть расширен.

Сообщение отредактировал neoboy — 02.04.18, 17:54

Да согласен, просто обновления не в реальном времени и помоему флешка должна быть у него всегда вставлена, но могу ошибаться. А вообще да система меня тоже порадовала.

Прочитается, надо только на комп поставить программу для чтения ехт разделов.

И еще момент, какой из дисков меняешь? На первом помоему по умолчанию сидит еще система сама.

Насколько помню, система дублируется на каждом диске, чтобы при сбое на любом из них сохранялась работоспособность NAS

Добавлено 11.08.2018, 15:21:

Гудит, жрет электричество и греет воздух)

Сообщение отредактировал trimich — 11.08.18, 15:21

Источник

Включить HTTPS, создать CSRи установите SSL /TLS Сертификат в Synology NAS

Это руководство покажет вам, как включить HTTPS, создать запрос на подпись сертификата (CSR)и установите SSL /TLS сертификат в Synology NAS (сетевое хранилище) через веб-версию операционной системы DiskStation Manager (DSM) Synology.

SSL.com предоставляет широкий выбор SSL /TLS сертификаты сервера для сайтов HTTPS, в том числе:

Включить HTTPS

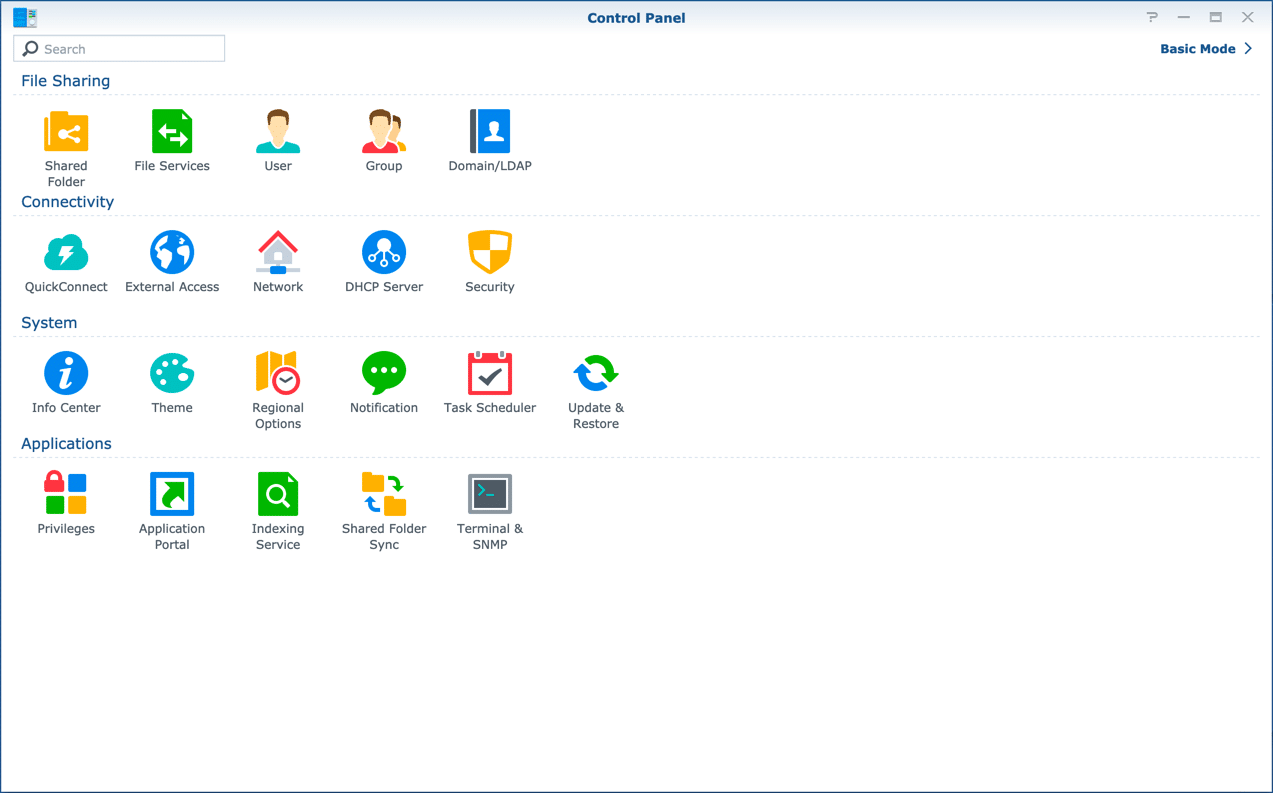

- Прежде чем вы создадите CSR, вам следует включить HTTPS. Начните с входа в DSM с учетной записью в Aадминистраторы группа, затем запустив Панель управления.

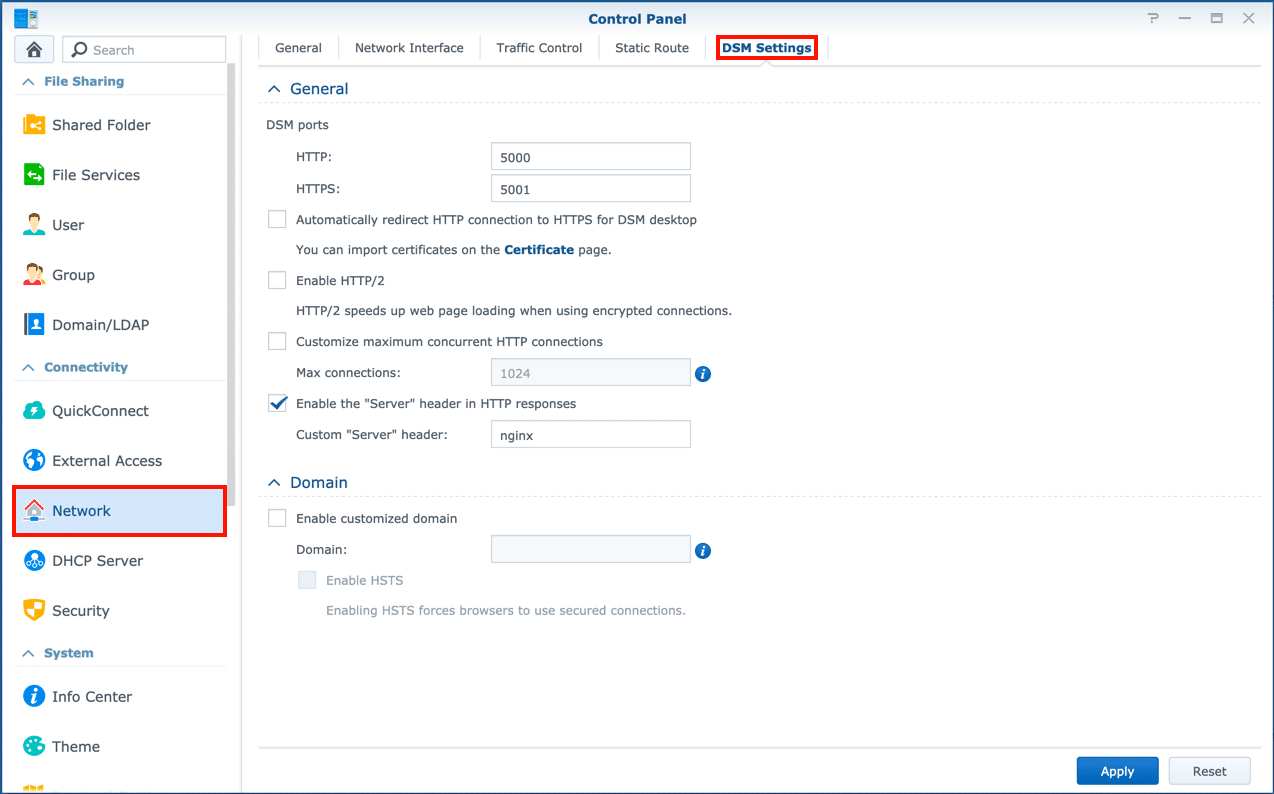

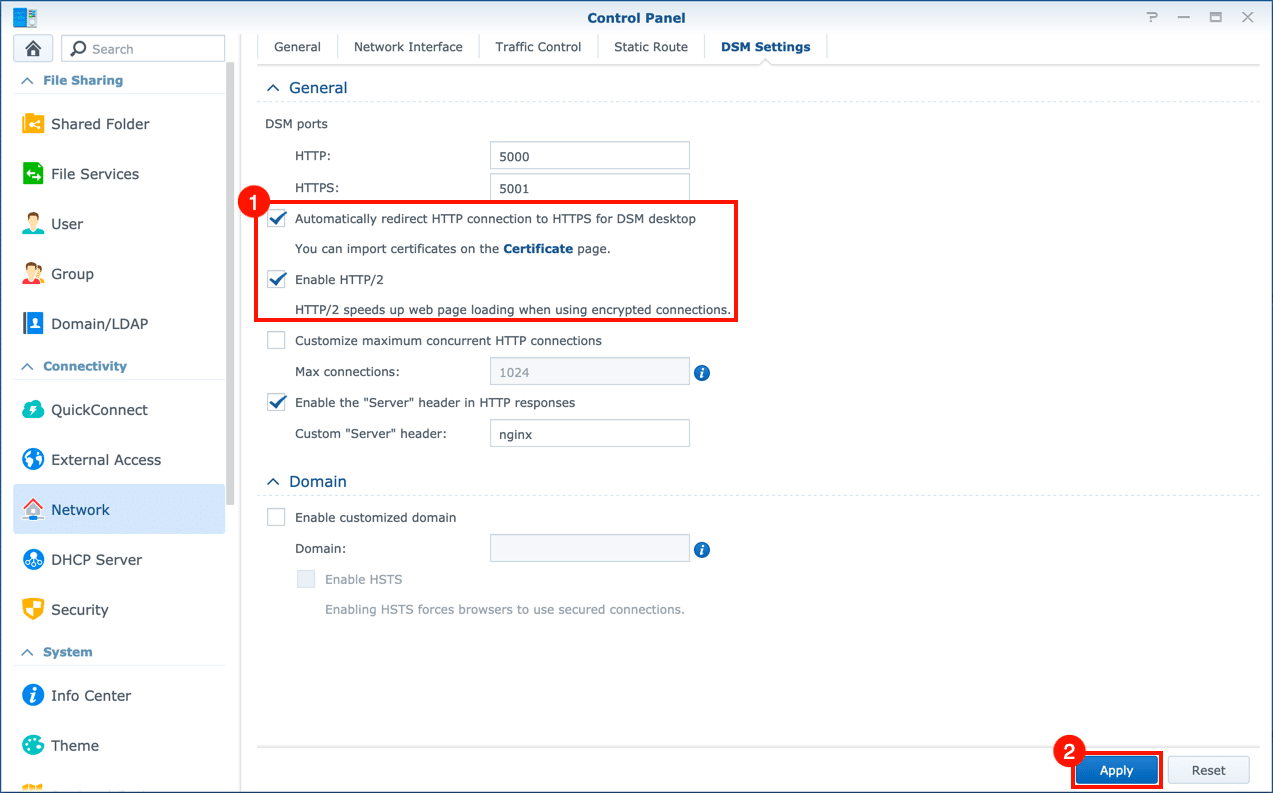

- Перейдите в Сеть> Настройки DSM.

- Проверьте Автоматически перенаправлять HTTP-подключения на HTTPS для рабочего стола DSM и Включить HTTP / 2, А затем нажмите Применить кнопку.

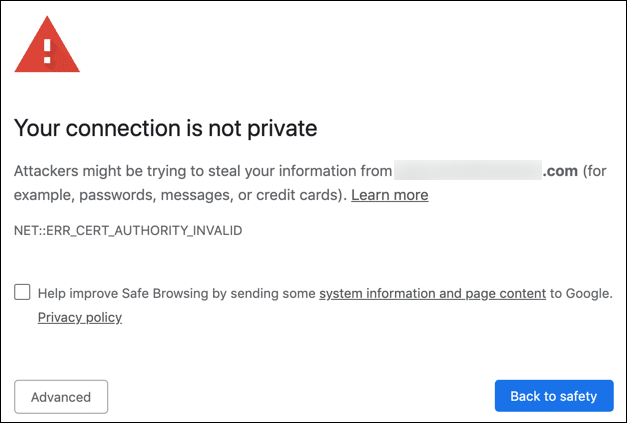

- Веб-сервер перезапустится. Теперь вы можете подключиться к Synology NAS через HTTPS по адресу https://your.domain.name:5001 . Обратите внимание, что до тех пор, пока вы не установите сертификат, подписанный общедоступным доверенным центром сертификации (например, SSL.com), вам, вероятно, придется просматривать предупреждения о доверии браузера, подобные показанному ниже, из Google Chrome.

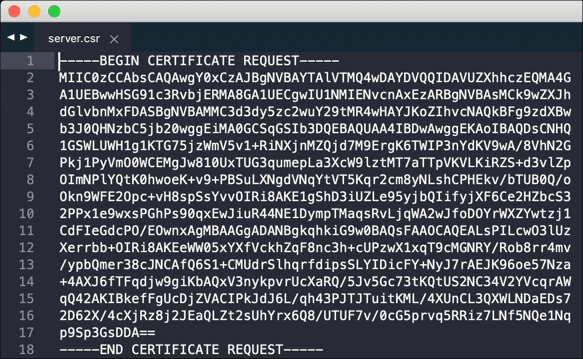

Порождать CSR

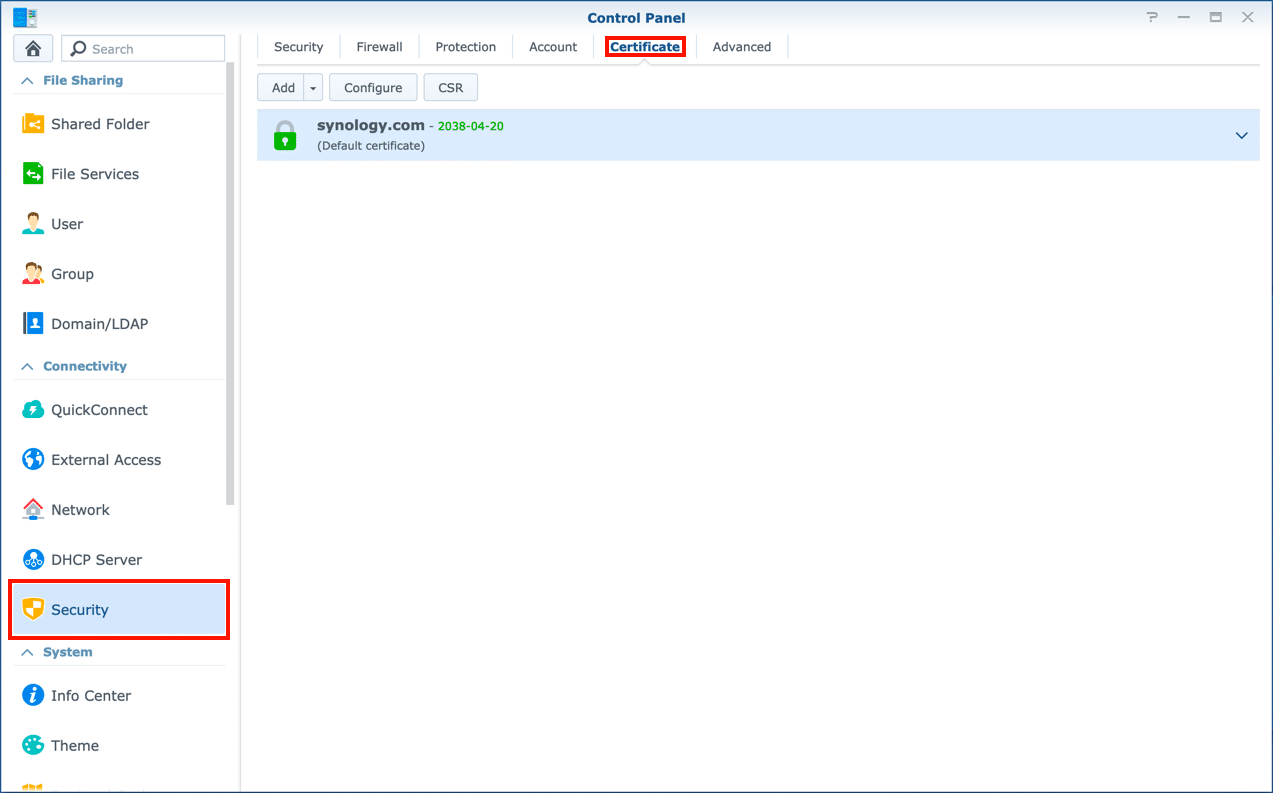

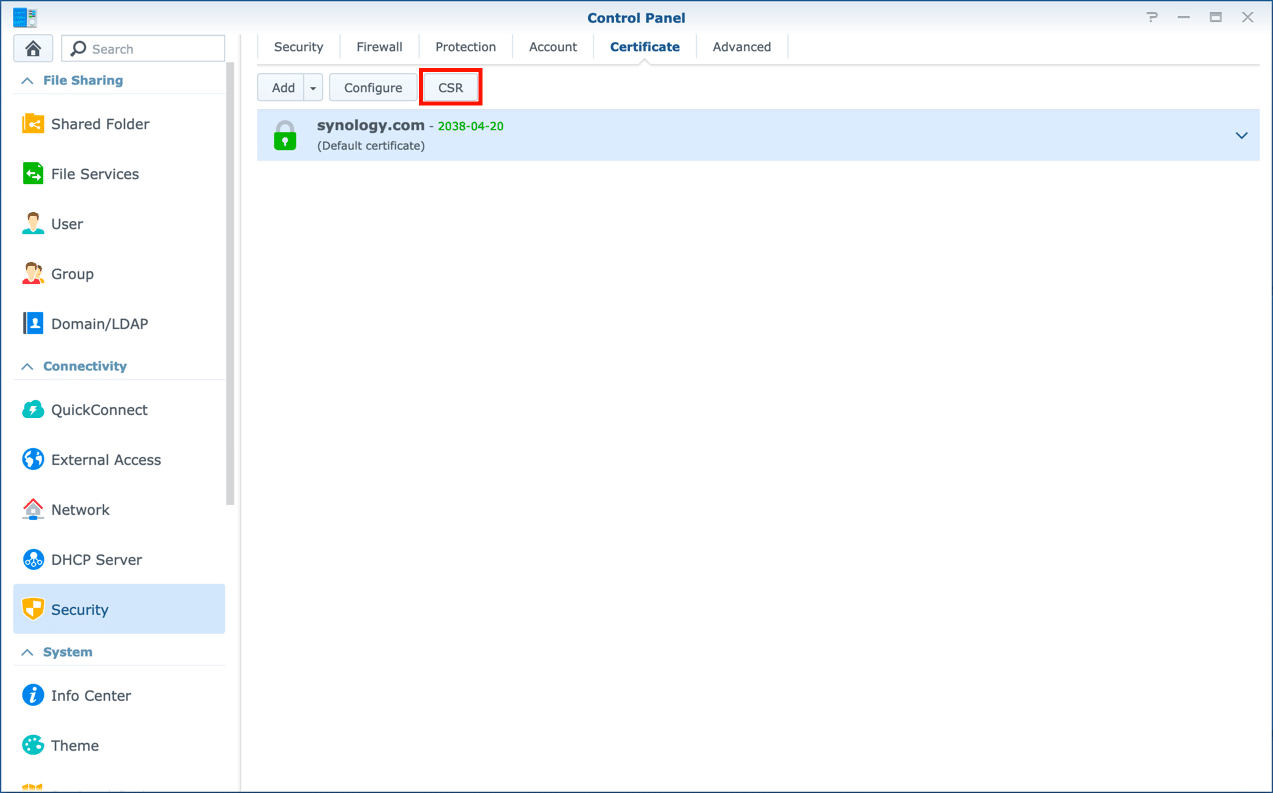

- Войдите в Панель управления> Безопасность> Сертификат.

- Нажмите CSR кнопку.

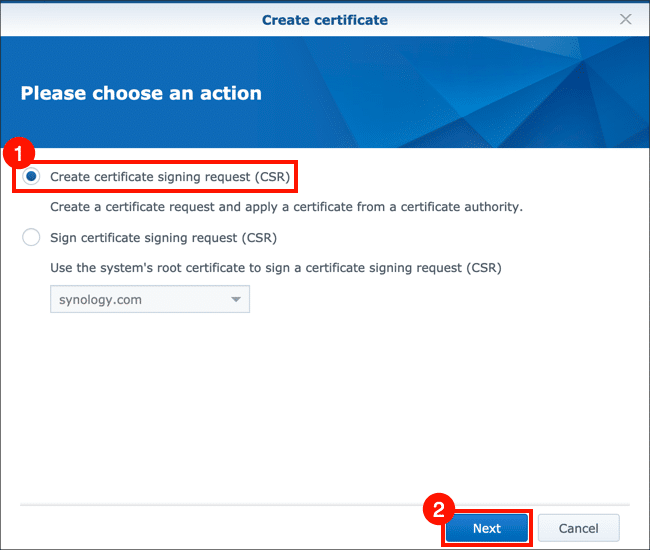

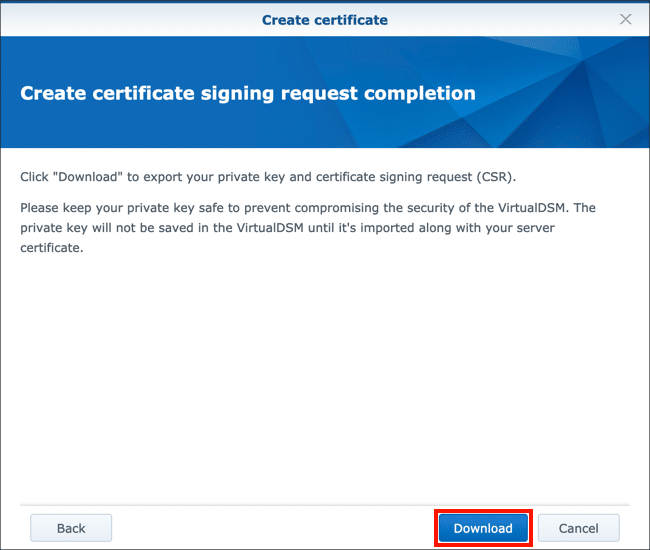

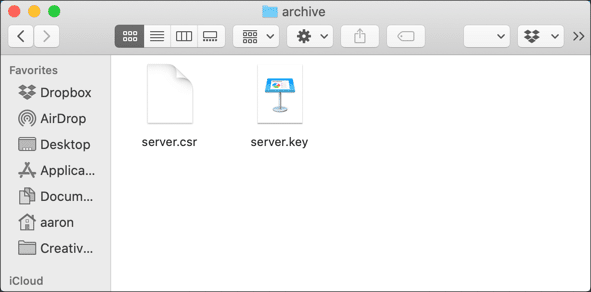

- Выберите Создать запрос на подпись сертификата (CSR), А затем нажмите Далее кнопку.

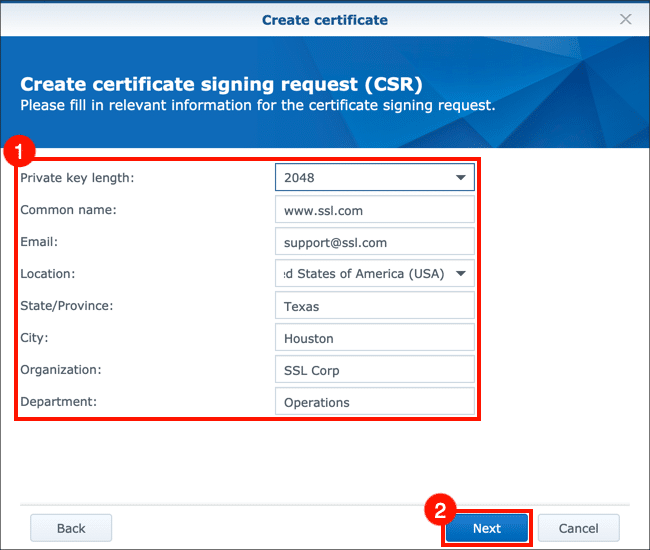

- Введите информацию, которая будет включена в ваш CSR. Все эти поля являются обязательными для панели управления Synology.

- Выберите длину ключа из Частный ключ выпадающее меню.

- В Распространенное имя в поле введите доменное имя Synology NAS.

- Введите свой адрес электронной почты в Эл. адрес поле.

- Выберите свою страну из Город выпадающее меню.

- Введите свой город в Город поле.

- Введите название вашей компании или организации в поле организация поле.

- Введите свой раздел или отдел в отдел поле.

- Когда вы закончите ввод информации, нажмите Далее кнопку.

Источник

Сертификат ssl для synology nas является ненадежным android

Сообщение отредактировал Severide1247 — 03.12.21, 07:38

У меня сейчас 116 у него хватает ресурсов. Тут вопрос в производительности сети. И потом задачи можно назначить на разное время. Допустим бекапы по ночам. Торент много не жрет. Dlna только один да и то он в основном сетку нагружает и все.

Одновременно DLNA и torrent — ну например транслировать одно кино надо порядка 25-30 мегабит локалки (если тока не 4к). остальное достанется торенту. два потока 60 три 90 при гигабитной сетке 10 потоков но это наверно дома не случится никогда)))

Если присматриваешь купить то лучше подкопи на 218+. Он может в последствии быть расширен.

Сообщение отредактировал neoboy — 02.04.18, 17:54

Да согласен, просто обновления не в реальном времени и помоему флешка должна быть у него всегда вставлена, но могу ошибаться. А вообще да система меня тоже порадовала.

Прочитается, надо только на комп поставить программу для чтения ехт разделов.

И еще момент, какой из дисков меняешь? На первом помоему по умолчанию сидит еще система сама.

Насколько помню, система дублируется на каждом диске, чтобы при сбое на любом из них сохранялась работоспособность NAS

Добавлено 11.08.2018, 15:21:

Гудит, жрет электричество и греет воздух)

Сообщение отредактировал trimich — 11.08.18, 15:21

Источник