- 7 лучших Android-приложений для анализа Wi-Fi сетей

- WiFi Analyzer от OLGOR.COM

- WiFi Analyzer (open source)

- WiFi Analyzer от Zoltán Pallagi

- Network Cell Info Lite

- WiFiman

- WiFi Signal Meter

- Network Analyzer

- Приложение для настройки сети на Андроид

- Улучшение сигнала сети в вашем смартфоне

- Сетевые утилиты для андроида

7 лучших Android-приложений для анализа Wi-Fi сетей

Если ваше Wi-Fi соединение нестабильно и связь периодически неожиданно пропадает, скорее всего, есть сильные помехи от других сетей Wi-Fi. Это очень распространённая проблема, с которой сталкиваются люди, живущие в многоквартирных домах.

Подобная проблема возникает, когда слишком много пользователей находится на том же Wi-Fi канале, что и вы. В этом случае вы можете воспользоваться одним из разработанных для Android приложений-анализаторов Wi-Fi, позволяющих увидеть наименее загруженные каналы. Некоторые из этих приложений можно также использовать для проверки уровня сигнала Wi-Fi.

Рассмотрим лучшие приложения для анализа Wi-Fi сетей, доступные для устройств, работающих на платформе Android.

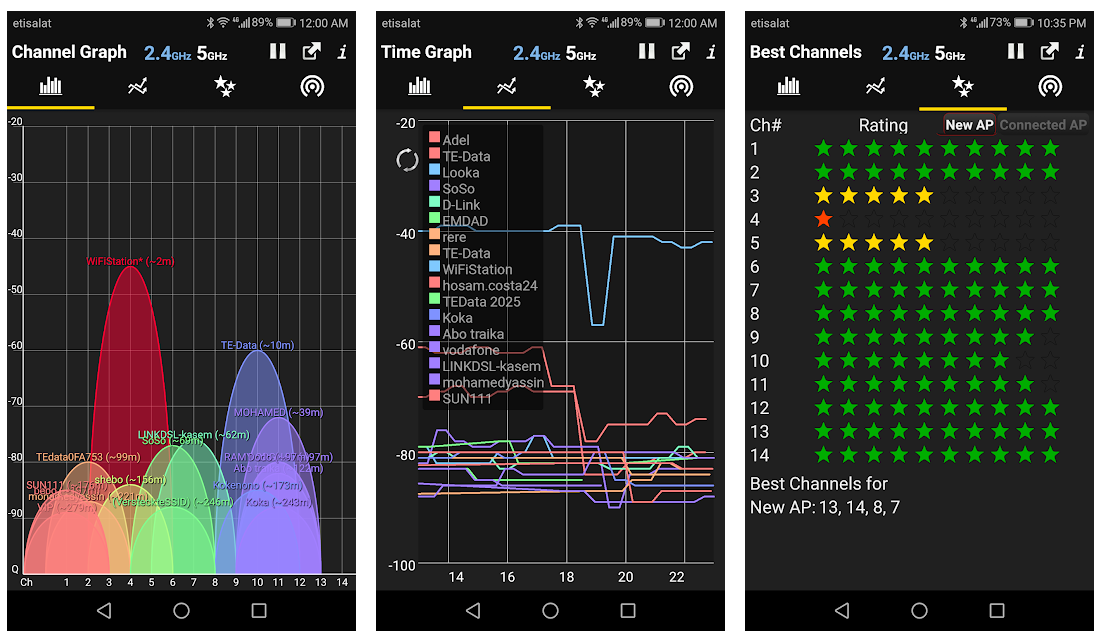

WiFi Analyzer от OLGOR.COM

Это приложение для анализа Wi-Fi является одним из самых популярных в Play Store. Работает оно быстро и имеет простой в использовании интерфейс. Благодаря ему вы можете найти лучшие каналы, используя график каналов или их рейтинг.

Сканер показывает уровень сигнала каждой точки доступа в режиме реального времени и расчёты расстояния. Кроме того, вы можете посмотреть скрытые Wi-Fi.

В целом, это лучший Wi-Fi анализатор для Android, который вы можете использовать для просмотра переполненных каналов. Однако реклама в этом бесплатном приложении для многих является реальной проблемой.

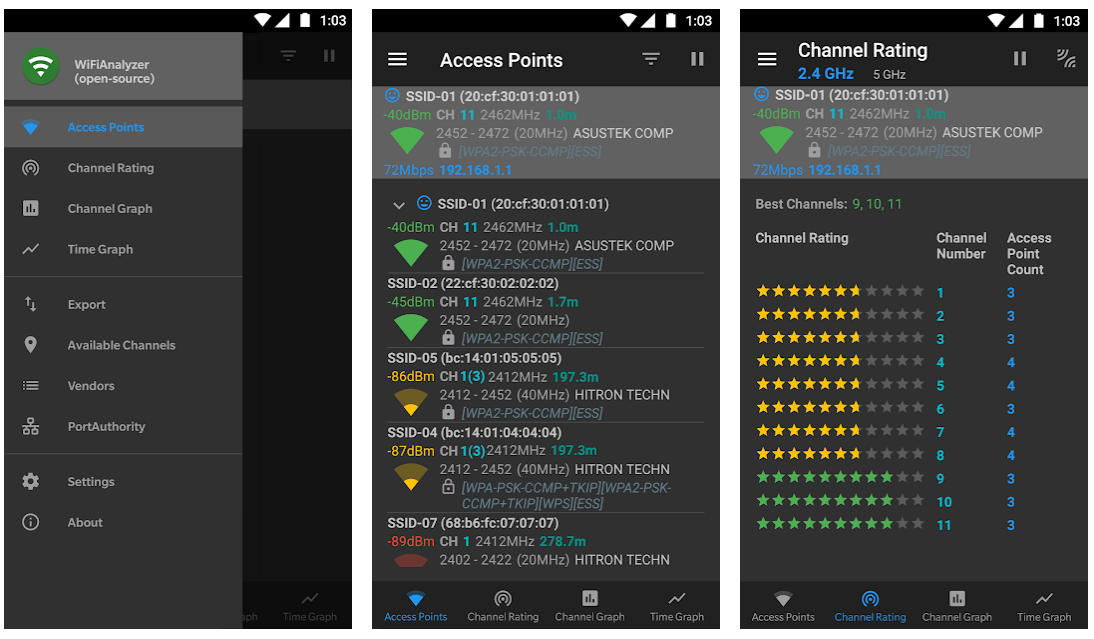

WiFi Analyzer (open source)

Если вы беспокоитесь о конфиденциальности и ищете приложение с открытым кодом, то этот анализатор Wi-Fi станет лучшим вариантом для вас.

В данном приложении вы сможете посмотреть несколько точек доступа, узнать уровень их сигнала и канал, на котором они находятся. Вы также можете отфильтровать точки доступа на основе их уровня сигнала, диапазона Wi-Fi и безопасности. Осуществлять сортировку можно и по другим критериям, для этого достаточно зайти в настройки приложения.

Чтобы вы смогли определить лучший канал, данное Android-приложение предоставляет график каналов и страницу рейтинга каналов. Есть также временной график.

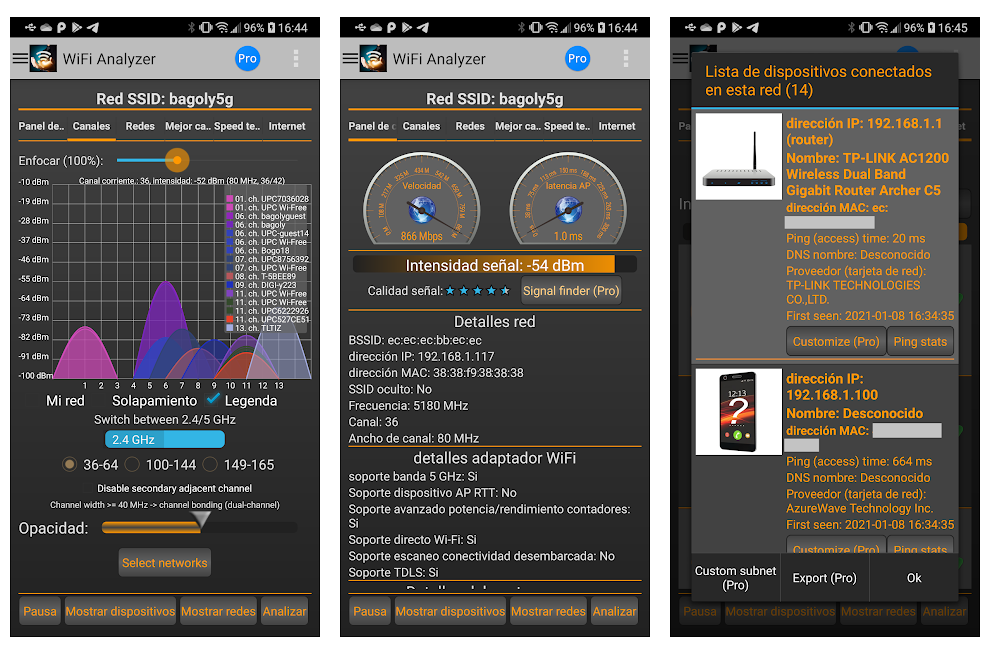

WiFi Analyzer от Zoltán Pallagi

Это наиболее полное приложение для анализа Wi-Fi из этой подборки. Оно сканирует вашу сеть Wi-Fi, чтобы определить уровень сигнала, скорость и задержку.

Данный бесплатный анализатор Wi-Fi обладает всеми стандартными функциями, такими как рейтинг каналов, график каналов, мощность сети в реальном времени и многое другое.

В приложении также есть сетевой сканер, с помощью которого можно найти неизвестные устройства, подключённые к вашей сети. Кроме того, из данного приложения вы можете увидеть и отредактировать настройки роутера.

Network Cell Info Lite

Если вы ищете приложение для определения уровня сигнала Wi-Fi, то обязательно обратите внимание на Network Cell Info Lite. Оно, бесспорно, является одним из лучших.

Приложение отобразит на карте информацию о сети и поможет вам диагностировать проблемы с подключением. Network Cell Info Lite поддерживает GSM, CDMA, UMTS (WCDMA), WLAN, LTE и LTE+.

Измерения параметров сетей можно экспортировать в различные типы баз данных, в том числе в KML 2.2, CLF v.3, OpenCellID csv, CMW и т.д. Хотя приложение хорошо подходит для измерения уровня сигнала, вы не можете использовать его для просмотра каналов Wi-Fi.

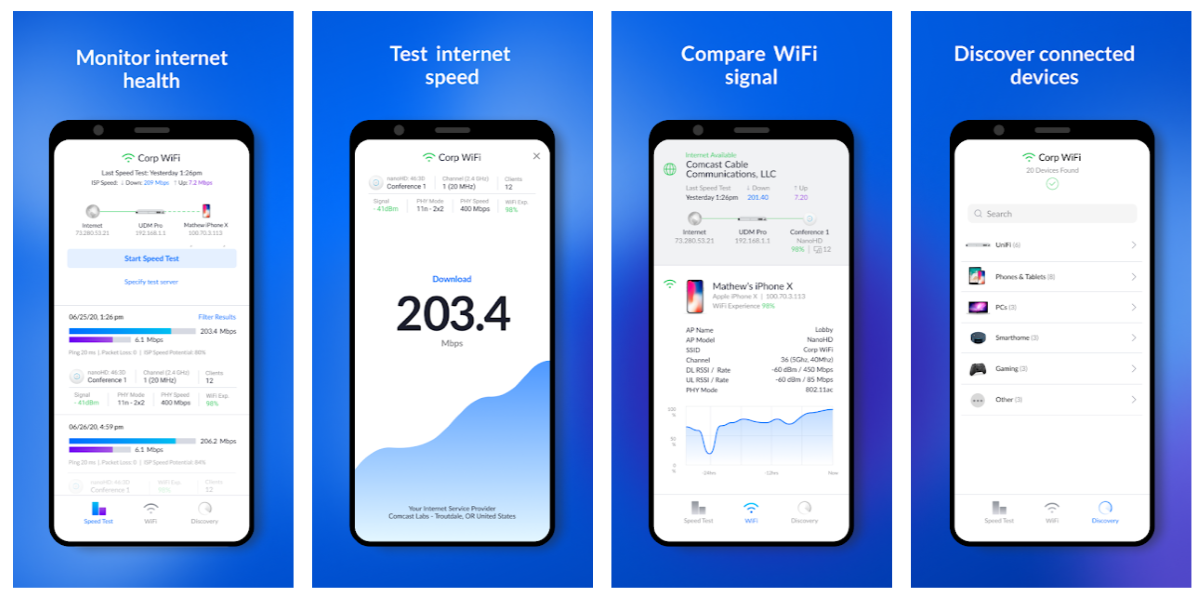

WiFiman

По-моему, это одно из лучших тематических приложений для Android. Оно идеально подходит для тех, кто хочет проверить уровень сигнала своего Wi-Fi. И в нём нет рекламы.

Приложение имеет простой пользовательский интерфейс и позволяет легко перемещать точки доступа на другие каналы для повышения скорости интернета. Вы можете сравнить сигналы Wi-Fi, проверить скорость загрузки и выгрузки и многое другое.

Следует иметь в виду, что данное приложение не показывает каналы Wi-Fi. И если вы хотите поменять канал, то лучше выберите другой вариант.

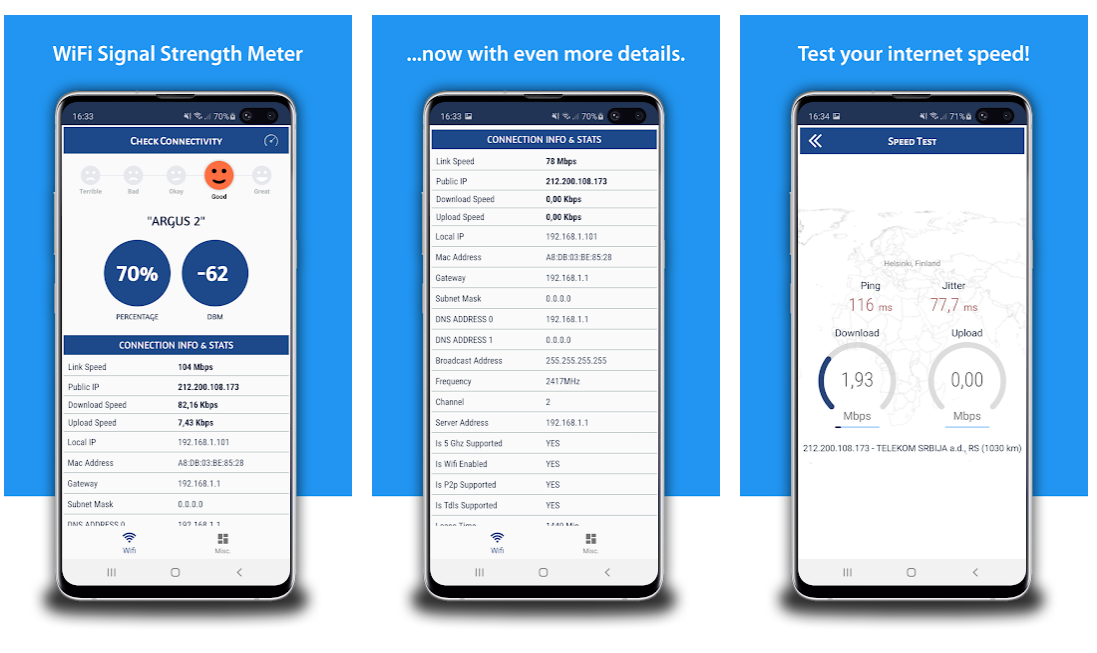

WiFi Signal Meter

Используя WiFi Signal Meter, вы можете проверить скорость вашего Wi-Fi, измерить уровень сигнала и увидеть каналы с наименьшей загруженностью.

Приложение имеет обновлённый пользовательский интерфейс, а подробная инструкция поможет вам легко выбрать правильный канал Wi-Fi. Кроме того, WiFi Signal Meter обладает прочими необходимыми функциями, такими как просмотр графических данных в режиме реального времени, просмотр скорости загрузки и выгрузки в конкретной сети и т.д.

В целом, это одно из лучших приложений для определения уровня сигнала Wi-Fi, которое стоит попробовать пользователям Android.

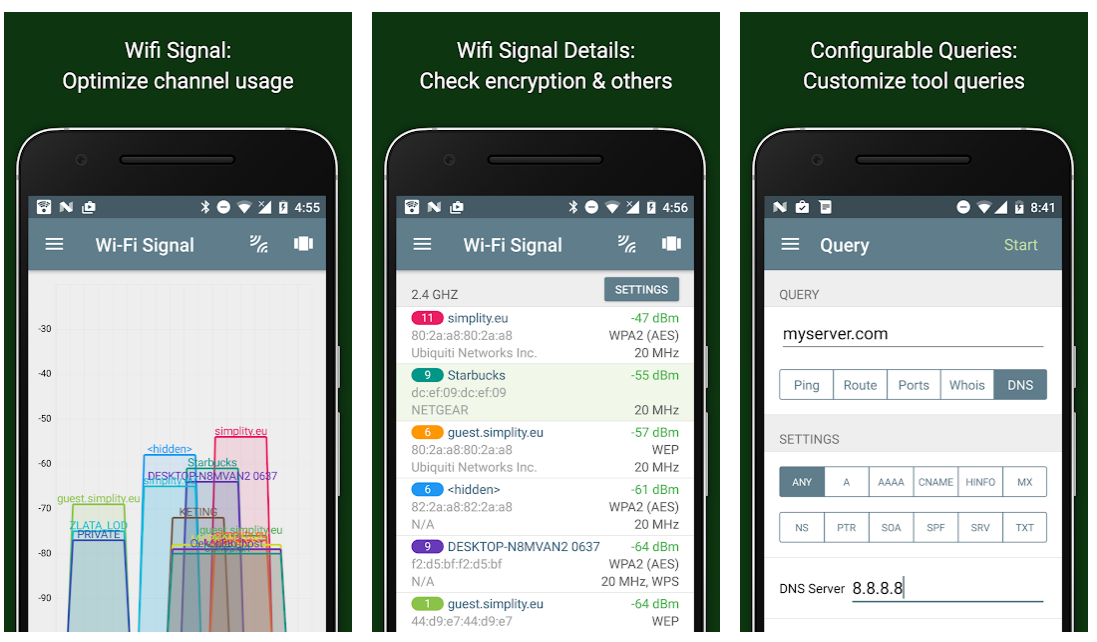

Network Analyzer

Это полноценное приложение для сканирования каналов Wi-Fi, которое также способно диагностировать проблемы в вашей сети Wi-Fi и на удалённых серверах.

Данное приложение для Android (есть версия для iOS) лучше всего подходит тем, кто хочет знать каждую мелочь о своей локальной сети. Network Analyzer имеет различные инструменты сетевой диагностики, такие как сканер портов, поиск DNS и многое другое. Кроме того, с его помощью вы можете посмотреть уровень сигнала Wi-Fi, его шифрование и производителя роутера.

Источник

Приложение для настройки сети на Андроид

Каждый пользователь, владеющий смартфоном, хочет, чтобы его использование было максимально удобным и комфортным. Воспользовавшись данным разделом, можно скачать самое лучшее приложение для настройки сети на андроид и установить его на свой гаджет в любое время. Благодаря эффективному процессу, можно почувствовать мощность сигнала после обновления и навсегда забыть о слабом сигнале телефона. Подобные приложения пользуются огромным спросом и являются незаменимыми для тех пользователей, которые проживают в местах со слабым мобильным сигналом и интернетом.

Приложения, собранные в данном разделе, помогут вам получить прямой доступ к сети мобильной связи и сэкономят ваше время. С их помощью можно значительно облегчить себе жизнь и пользоваться своим смартфоном без каких-либо проблем и неудобств. На сайте регулярно появляются свежие новинки среди подобных приложений, здесь всегда можно отыскать приложение для настройки сети на операционную систему андроид и скачать подходящий вариант без регистрации и смс. Все предложенные приложения являются полностью бесплатными и абсолютно безопасными для вашего телефона.

Улучшение сигнала сети в вашем смартфоне

Приложения направлены на то, чтобы оптимизировать интернет-соединение для получения максимальной скорости и передачи данных. Оптимизация происходит в автоматическом режиме, поэтому пользоваться ими очень легко и просто. Абсолютно каждый пользователь сможет найти подходящее приложение для настройки сети на операцинку андроид и получить качественное соединение в одно мгновение. Утилиты для настройки сетевых соединений не требуют особых расширенных знаний и особых навыков.

Программы позволяют оптимизировать устройство и предоставляют свободный доступ к различным сетевым ресурсам, службам и различным продуктам глобальной сети. Разработчики ежегодно предоставляют возможность найти и подобрать для себя более новое и усовершенствованное приложение, которое будет соответствовать всем требованиями пользователя. Приложения для сети и её настроек выбираются согласно параметрам и техническим особенностям телефона. Все они предназначены для операционной системы андроид. На данном ресурсе регулярно появляются самые новые и свежие обновления, которыми сразу же можно воспользоваться и установить на смартфон.

Источник

Сетевые утилиты для андроида

Для функционирования отдельных инструментов необходимы права root пользователя

Краткое описание:

Набор инструментов для работы с сетью, а так же перехвата/мониторинга/перенаправления траффика внутри вашей сети

Описание:

Набор сетевых инструментов, обязанных всегда быть под рукой каждого сисадмина. а так-же дополнительный функционал, предназначенный для аудита безопасности вашей сети. Включает в себя:

Основной функционал: IP Discover, IP range scanner, UPnP scan&control, Netstat, Ping, Traceroute, Port scanner, DNS records, Whois, IP calculator, Telnet

Функционал, доступный в Root mode: Sniffer, Packet crafter

Скрытый функционал (Root mode + hackpack): ARP spoofer, DNS spoofer, HTTP sniffer, HTTP spoofer, TCP MITM proxy, а так же браузер с Cookie manager

Сообщайте о багах, если таковые будут иметь место, указывайте при этом устройство и версию андроида. Свои пожелания и хотелки можете писать в теме, по возможности буду реализовывать.

Мое приложение предназначенное для защиты от ARP spoofing, и соответственно, скрытого функционала Network Utilities и других «подобных» программ:

ARP Guard (WiFi Security)

Разработка инструментов, входящих в hackpack, является моим хобби, и обсуждение их работы происходит исключительно в теме. Поддержкой/развитием скрытого функционала я занимаюсь лишь в свободное от других проектов время. Если что-то из hackpack не работает, в первую очередь рекомендуется ознакомиться со справкой, входящей в состав приложения и с инструкциями, представленными ниже.

О любых проблемах, обнаруженных в базовом функционале, просьба сообщать мне в личку или на почту (на форум я могу не заходить длительное время)

Версии 7.6.0-7.6.6:

К пометке «важно» внизу шапки добавлю, что 20 нажатий нужно делать быстро и точно по надписи «Settings». Считать кол-во нажатий не обязательно, давите до тех пор, пока не появится всплывающее уведомление.

Активация hackpack в иллюстрациях (Пост hackerxd).

Версия 7.6.7:

Для активации требуются все те же 20 быстрых тапов, но уже по чебоксу активности root режима (settings->root options->root mode)

Утилита предназначена для подмены mac адреса в arp таблице «жертвы» на произвольный адрес (при стандартном использовании происходит отправка arp ответов от имени шлюза с вашим mac адресом). Все утилиты, входящие в hackpack используются совместно с ARP spoofer’ом (подробнее в справке).

Перед использованием arp spoofer, необходимо запустить IP discover и дождаться его отработки. После этого во вкладке «arp spoofer» вы увидите список адресов. При необходимости, адреса могут добавляться в список вручную. Выделив один или несколько адресов и настроив программу нужным вам образом, вы можете ее запустить.

Опция Forwarding: если вы планируете использовать http sniffer или другие hackpack утилиты, форвард обязательно должен быть включен (по умолчанию он включен). Отключив форвард перед запуском спуфера, вы «уроните интернет» на машине «жертвы».

Опция MITM: при ее активации arp ответы будут посылаться не только «жертве», но и шлюзу/указанному в качестве отправителя хосту от имени жертвы. Для использования совместно с hackpack утилитами в активности данной опции нет необходимости, однако если задачей является, к примеру, отловить дампы пакетов, идущих как от «жертвы», так и от шлюза, эта функция может оказаться полезной.

HTTP sniffer. Предназначен для перехвата HTTP траффика, идущего от жертвы. Представляет из себя небольшой HTTP прокси, который получает запросы жертвы, отображает GET и POST запросы(заголовки выводятся, содержимое вы можете просмотреть, нажав на нужный элемент списка), направляет их серверу, получает ответ, опционально изменяет его(в случае SSL strip ссылки https:// будут подменены на http://) и возвращает жертве. Использовать совместно с ARP spoofer’ом.

Для увода сессии рекомендуется использовать фильтр Cookie при запуске. Нажав на запись об интересующем запросе, выберите пункт Session hijaking. Чтобы все работало правильно, следует обращать внимание на доменное имя хоста, которому адресован запрос (например, уводя сессию 4pda, запрос должен идти на 4pda.ru, а не на ресурсы с картинками и тд).

Вы можете подменять страницы, идущие к жертве, для этого добавьте страницу для интересующего домена(диалог Add page) и перед запуском сниффера поставте галочку на Fake pages.

JS Injection. Вы можете внедрять собственный JS код в html страницы, идущие к «жертве». Для этого поставьте галочку на JS injection и напишите свой JS код в открывшимся диалоге. Теги script писать не нужно, программа вставит их за вас. Только код(например, alert(‘hello’);).

Кроме того, вы можете сохранить дампы запросов/ответов в pcap файл(кнопка Save). Каждый раз будет создаваться новый файл, найти который вы сможете в папке /sdcard/Android/data/com.myprog.netutils/http_sniffer/pcap/. Открыть сохраненные pcap файлы можно с помощью кнопки Open. Отмечу лишь, что файлы, созданные моим HTTP sniffer’ом, будут открываться только им(это не распространяется на пакетный сниффер).

Кроме сохранения в pcap всего, что было перехвачено, имеется возможность добавлять в избранное любой отдельно взятый запрос. После можно работать с сохраненным дампом запроса из меню избранного, просматривать содержимое или увести сессию.

Вы можете переслать любой запрос Count раз, воспользовавшись функцией Send in во вьювере запросов(menu->Send in->send).

Фактически (с точки зрения реализации) тот же http sniffer, но с направленностью на подмену траффика. Кроме подмены страницы предоставляет возможность подмены картинок/файлов, а также динамического изменения запросов/ответов (опции Req scr/Resp scr).

Так как программа работает аналогично http sniffer, совместное их использование невозможно.

Используется совместно с arp spoofer. Утилита предназначена для возврата ответов с указанным адресом на dns запросы. Проще говоря, используя данную программу, можно редиректить жертву на произвольный адрес. Перед запуском необходимо создать таблицу — кнопка «настроить» открывает диалог, с помощью которого составляется список имен и соответствующих им адресов. Программа сообщает о каждой успешной подмене.

Необходимо помнить, что если нужный адрес уже есть в кэше на машине «жертвы» — запрос не будет отправлен, и, соответственно, подмены не произойдет.

На некоторых устройствах/модифицированных прошивках возможны проблемы в работе с внутренней картой памяти при отсутствии внешней (система продолжает считать ее media storage, хотя должна быть external storage, если внешняя карта отсутствует).

Перейдите в папку /sdcard/android/data. Если вы не найдете там папки с кэшем приложения (com.myprog.netutils), значит, скорее всего, вы имеете дело именно с этой проблемой.

Могу сказать, что в данном случае проблемы будут возникать не только с Network utilities, но и с любым другим приложением, в котором происходит создание/изменение файлов на карте памяти из java.

Возможное решение (прописать пермишны на чтение/запись для медиа):

1) Любым root редактором открыть файл /system/etc/permissions/platform.xml

2) Найти в нем секцию «android.permission.WRITE_EXTERNAL_STORAGE» и привести к следующему виду:

3) Если сохранить не получается — измените права доступа к файлу (chmod 644 /system/etc/permissions/platform.xml) и повторите предыдущий шаг.

4) Перезагрузите устройство

Решение найдено на en.miui.com (так как правила форума запрещают использовать ссылки на сторонние источники, я перевел инструкцию на русский и написал ее в несколько сокращенном виде (исключив лишнее разжевывание)

Любые манипуляции с устройством вы делаете на свой страх и риск. Если вы не уверены, что сможете сделать все правильно/откатиться в случае неудачи, лучше ничего не трогать.

Начиная с версии 7.6.3 в настройках добавлены две опции, обеспечивающие совместимость с различными root менеджерами и кастомами, в которых в PATH отсутствуют пути к нужным бинарникам.

SU path определяет, использовать ли полный путь к бинарнику su в командах или нет. При значении опции «Full path», программа будет искать su бинарник при запуске, из за чего возможна небольшая задержка.

SU mode указывает программе, как взаимодействовать с su. Если выбран режим Stream, программа исполняет su при запуске, а дальше пишет команды в его поток ввода. Режим su -c указывает на то, что для исполнения каждой команды под рутом, программе придется запускать su с ключом -c.

При проблемах с запросом привилегий рекомендуется выставить значение Full path в опции SU path. Если root все равно не запрашивается, попробуйте изменить значение опции SU mode.

ВАЖНО:

начиная с версии 7.4.0 весь функционал, касающийся аудита безопасности убран в «пасхалку». Те, у кого утилита уже установлена изменений не заметят, те кто будет ставить (или ставите заново) — если планируется использовать ARP Spoofer, HTTP sniffer и тд, перед первым запуском создайте папку /sdcard/Android/data/com.myprog.netutils . Или сделайте очистку данных и создайте папку, если уже запустили

начиная с версии 7.5.0 для активации/деактивации скрытого функционала необходимо зайти в настройки и 20 раз быстро нажать на надпись ‘Settings’, вплоть до появления всплывающего уведомления ‘Success’. После появления уведомления нужно перезапустить программу. Необходимо помнить, что повторные 20 нажатий деактивируют скрытый функционал.

начиная с версии 7.6.7 для активации/деактивации скрытого функционала требуется все те же 20 нажатий, но уже по чекбоксу, управляющему активностью root режима

За незаконное использование данной программы автор ответственности не несет . Network Utilities является сетевым инструментом, но никак ни средством для хакерства/пакостей. Используйте скрытый функционал исключительно в пределах собственной сети и с согласия «атакуемого». Помните, что кража данных, а также нарушение работы сетей преследуется законом.

В теме автор приложения, просьба воздерживаться от вареза!

Требуется Android: 4.1 и выше (4.0 неофициально)

Русский интерфейс: Нет (но справка на русском)

Разработчик: First Row

Скачать на Google Play: Ссылка на GP (Перед установкой удалите версию, скачанную отсюда)

Сообщение отредактировал iMiKED — 14.08.21, 19:08

новая версия, включает утилиты, собранные статически. Если раньше у кого то «ничего не происходило» после нажатия на кнопку, теперь все должно работать..

Кстати, я новичек на форуме.. Скажите, как добавить в шапку новую версию..

Сообщение отредактировал First Row — 02.10.14, 18:58

Спасибо, что разъяснили.. Итак, версия 1.2. Исправлены некоторые баги, как в самих утилитах, так и в отображении результата. Если возможно, добавьте в шапку

Не знаю, что в вашем понимании означает «интернетные функции», но если программа у вас не заработала, или заработала некорректно, буду признателен, если вы опишите баги, с которыми столкнулись.

Сообщение отредактировал First Row — 03.10.14, 17:05

Какую версию программы вы ставили? В версию 1.0 входят утилиты, собранные динамически(моя ошибка), вполне может не работать.

Бывает, что недоступны dns серверы, к которым обращается библиотечная функция.. попробуйте пропинговать что нибудь в пределах собственной сети, по ip адресу.

http:// писать не обязательно. Инструкцию приложу вместе с новой версией, спасибо за подсказку.

Инструкция по использованию(добавьте в шапку, если можно)

1) iplist: при нажатии кнопки «Get ip listing» отобразит IP адреса узлов, подключенных к той же сети, что и ваше устройство. Работать будет только при подключении по wifi.

2) ping: шлет icmp echo запросы N количество раз(N задается в верхнем текстовом поле, по умолчанию 10) хосту, ip адрес или доменное имя которого указывается в нижнем текстовом поле. При получении ответа выводит время в мс, с момента отправки пакета, до момента получения ответа.

3) traceroute: в текстовом поле указывается IP адрес или доменное имя хоста, до которого необходимо узнать маршрут. Дальше, думаю, все понятно..

4) port scaner: TCP сканер, в текстовых полях Low port, High port задается диапазон портов, в поле ip — ip адрес или же доменное имя. После нажатия кнопки Scan, вы увидите, какие порты открыты на указанном хосте в заданном диапазоне.

5) sniffer: Выводит IP адреса отправителя и получателя из IP заголовка пакетов, проходящих через указанный интерфейс(по умолчанию wlan0), а так же версию протокола. Если вы нажимаете кнопку Sniff и ничего не выводится, не беда. Значит сейчас через ваш сетевой интерфейс ничего не идет. Можете это исправить, скажем, пропинговав свое устройство с другого компьютера. Или же откройте браузер и зайдите куда нибудь. Если вы хотите видеть, какие сайты посещаются с других компьютеров в сети, можете перебросить порты на свое устройство, указав 80 порт.

6) dos attak: Программа для icmp flood атак. Можно использовать для «проверки на прочность» своей сети. В поле Src ip указывается адрес, который будет исходящим в ip заголовке. Его можно задать, как рандомный, поставив флажок Random src ip. В Dest ip указывается IP адрес жертвы. Так же вы можете провести широковещательную атаку, написав в поле Src ip адрес жертвы, а в Dest ip широковещательный запрос(например 192.168.0.N и 192.168.0.255). В таком случае каждый компьютер в сети «присоединится к атаке», посылая icmp echo ответы узлу-жертве.

Ну и сама программа, версия 1.4

Сообщение отредактировал First Row — 06.10.14, 15:41

Невозможно остановить sniffer, приходится вырубать процесс через «остановить принудительно».

Кстати, HTTP sniffer с фильтрацией можете реализовать ?

P.s. А вообще многообещающая програмулька. !

Сообщение отредактировал FreakMurderer — 06.10.14, 19:24

У вас установлен busybox? Просто на данный момент для завершения используется команда killall. Или же зависает сам интерфейс?

Фильтрацию в сниффере собираюсь сделать в ближайшее время, как только исправлю баги. Обработку HTTP не обещаю, но подумаю над этим. А вообще функциональность всех утилит со временем будет расширена.. Сейчас большинство из них, можно сказать, в зачаточной стадии.

Да, походу не был установлен busybox.

Ещё пожелание, выводить все консольные команды в текстовом виде, где то внизу активити (опционально) так сказать для ознакомления , как та или иная команда и с какими параметрами вызывается. Ну если есть желание естественно.

Источник