- Data encryption on Android with Jetpack Security

- Key Generation

- Unlocking time-bound keys

- Encrypt Files

- Encrypt SharedPreferences

- More Resources

- Зашифрованные предпочтения в Андроид

- Пример EncryptedSharedPreferences

- Минимальный SDK

- Добавьте зависимости

- Инициализировать / открыть

- Сохранить записи

- Читать записи

- Действительно ли настройки зашифрованы?

- Большое предостережение: производительность

- Заключение

- Пример приложения

- Шифрование и генерация случайных чисел в Android приложениях. Тестовые примеры

- Шифрование данных

- Генерация случайных чисел

- Про смартфон — цены, обзоры и реальные отзывы покупателей

- Android studio как зашифровать файлы

- Список провайдеров

- Симметричное шифрование AES

- Ассиметричное шифрование RSA

- пример

Data encryption on Android with Jetpack Security

Update: April 21st, 2021: Jetpack Security is now stable 1.0.0!

Update: December 2nd, 2021: Jetpack Security 1.1.0–Alpha-03 released, adding support for API level 21+ which includes a redesigned MasterKey implementation.

Have you ever tried to encrypt data in your app? As a developer, you want to keep data safe, and in the hands of the party intended to use. But if you’re like most Android developers, you don’t have a dedicated security team to help encrypt your app’s data properly. By searching the web to learn how to encrypt data, you might get answers that are several years out of date and provide incorrect examples.

The Jetpack Security (JetSec) crypto library provides abstractions for encrypting Files and SharedPreferences objects. The library promotes the use of the AndroidKeyStore while using safe and well-known cryptographic primitives. Using EncryptedFile and EncryptedSharedPreferences allows you to locally protect files that may contain sensitive data, API keys, OAuth tokens, and other types of secrets.

Why would you want to encrypt data in your app? Doesn’t Android, since 5.0, encrypt the contents of the user’s data partition by default? It certainly does, but there are some use cases where you may want an extra level of protection. If your app uses shared storage, you should encrypt the data. In the app home directory, your app should encrypt data if your app handles sensitive information including but not limited to personally identifiable information (PII), health records, financial details, or enterprise data. When possible, we recommend that you tie this information to biometrics for an extra level of protection.

Jetpack Security is based on Tink, an open-source, cross-platform security project from Google. Tink might be appropriate if you need general encryption, hybrid encryption, or something similar. Jetpack Security data structures are fully compatible with Tink.

Key Generation

Before we jump into encrypting your data, it’s important to understand how your encryption keys will be kept safe. Jetpack Security uses a master key, which encrypts all subkeys that are used for each cryptographic operation. JetSec provides a recommended default master key in the MasterKeys class. This class uses a basic AES256-GCM key which is generated and stored in the AndroidKeyStore. The AndroidKeyStore is a container which stores cryptographic keys in the TEE or StrongBox, making them hard to extract. Subkeys are stored in a configurable SharedPreferences object.

Primarily, we use the AES256_GCM_SPEC specification in Jetpack Security, which is recommended for general use cases. AES256-GCM is symmetric and generally fast on modern devices.

For apps that require more configuration, or handle very sensitive data, it’s recommended to build your KeyGenParameterSpec , choosing options that make sense for your use. Time-bound keys with BiometricPrompt can provide an extra level of protection against rooted or compromised devices.

- userAuthenticationRequired() and userAuthenticationValiditySeconds() can be used to create a time-bound key. Time-bound keys require authorization using BiometricPrompt for both encryption and decryption of symmetric keys.

- unlockedDeviceRequired() sets a flag that helps ensure key access cannot happen if the device is not unlocked. This flag is available on Android Pie and higher.

- Use setIsStrongBoxBacked() , to run crypto operations on a stronger separate chip. This has a slight performance impact, but is more secure. It’s available on some devices that run Android Pie or higher.

Note: If your app needs to encrypt data in the background, you should not use time-bound keys or require that the device is unlocked, as you will not be able to accomplish this without a user present.

Unlocking time-bound keys

You must use BiometricPrompt to authorize the device if your key was created with the following options:

- userAuthenticationRequired is true

- userAuthenticationValiditySeconds > 0

After the user authenticates, the keys are unlocked for the amount of time set in the validity seconds field. The AndroidKeystore does not have an API to query key settings, so your app must keep track of these settings. You should build your BiometricPrompt instance in the onCreate() method of the activity where you present the dialog to the user.

BiometricPrompt code to unlock time-bound keys

Encrypt Files

Jetpack Security includes an EncryptedFile class, which removes the challenges of encrypting file data. Similar to File , EncryptedFile provides a FileInputStream object for reading and a FileOutputStream object for writing. Files are encrypted using Streaming AEAD, which follows the OAE2 definition. The data is divided into chunks and encrypted using AES256-GCM in such a way that it’s not possible to reorder.

Encrypt SharedPreferences

If your application needs to save Key-value pairs — such as API keys — JetSec provides the EncryptedSharedPreferences class, which uses the same SharedPreferences interface that you’re used to.

Both keys and values are encrypted. Keys are encrypted using AES256-SIV-CMAC, which provides a deterministic cipher text; values are encrypted with AES256-GCM and are bound to the encrypted key. This scheme allows the key data to be encrypted safely, while still allowing lookups.

More Resources

FileLocker is a sample app on the Android Security GitHub samples page. It’s a great example of how to use File encryption using Jetpack Security.

For the latest developments, please check back here. For questions, feel free to reach out to me (@jonmarkoff) on Twitter.

Источник

Зашифрованные предпочтения в Андроид

Добрый день. Меня зовут Дмитрий и я являюсь преподавателем базового курса «Android разработчик» в Otus. Сегодня я решил поделиться переводом статьи, которую считаю интересной и думаю, что она может быть полезной для многих читателей нашего блога.

Хранить данные в SharedPreferences очень быстро и удобно. Злоумышленникам также легко взглянуть на данные, хранящиеся в SharedPreferences …так что будьте осторожны с тем, что вы там поместили, и, возможно, придется задуматься о том, как хранить данные в зашифрованном формате.

Для небольших объемов данных, которые не оправдывают использование механизма БД, такого как SqlCipher, наши возможности были ограничены:

- Собственные методы шифрования( если вы знаете, что делаете)

- Готовые решения, такие как Secure-preferences, другие Secure-preferences, Armadillo и т.д.

- Борьба с самыми странными проблемами жизненного цикла системы Android Keystore в каждой версии Android

Это работало раньше, но теперь у нас есть правильное и официальное решение.

Хотя это все еще альфа, она какое-то время работала хорошо, когда я использовал ее в своих проектах. Использование EncryptedSharedPreferences приветствуется (или же вы можете использовать его), для всех своих с min-sdk 23+.

Давайте рассмотрим пример того, как его использовать:

Пример EncryptedSharedPreferences

Минимальный SDK

На сегодняшний день 23 (Android 6.0)

Добавьте зависимости

Инициализировать / открыть

Просто создайте или извлеките мастер-ключ из хранилища ключей Android и используйте его для инициализации / открытия экземпляра EncryptedSharedPreferences:

Сохранить записи

Сохраните данные, как вы всегда делали с SharedPreferences:

Читать записи

Читайте данные, как вы всегда делали с SharedPreferences:

Действительно ли настройки зашифрованы?

Да, и действительно довольно хорошо зашифрованы.

Скажем, я поместил значение akaita в SharedPreferences . Вот как будет выглядеть файл:

Если я добавлю значение akaita в EncryptedSharedPreferences , я получу что-то совсем другое:

Более того, зашифрованный файл будет меняться каждый раз, когда мы сохраняем, что затрудняет доступ к нему.

Большое предостережение: производительность

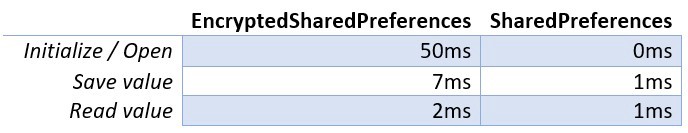

Существует значительная разница в производительности между SharedPreferences и EncryptedSharedPreferences.

Вы можете проверить сами, используя мой пример кода или просто скачав пример приложения из Play Store. Я сам провожу несколько тестов на реальном устройстве, получая следующие результаты:

EncryptedSharedPreferences в сравнении с SharedPreferences

График «EncryptedSharedPreferences в сравнении с SharedPreferences»

Заключение

EncryptedSharedPreferences является надежным и очень простым решением для Android 6.0 и выше.

Он имеет два больших плюса:

- нам не нужно ничего кодировать в нашем коде. Он просто использует Android Keystore для нас, избавляя себя от необходимости справляться с этим

- пользователю не нужно устанавливать экран блокировки. EncryptedSharedPreferences будет работать так же хорошо, без блокировки экрана

Это почти полная замена SharedPreferences. Просто убедитесь, что инициализация / открытие EncryptedSharedPreferences не влияет негативно на ваших пользователей.

Это решение определенно останется. Я использую это в любом подходящем сценарии. Теперь я просто хочу сказать, что ребята из Android улучшат его производительность, так что нам можно беспокоиться еще меньше 🙂

Пример приложения

Просто, чтобы было проще протестировать и убедиться, что все хорошо связано, я создал и приложение для вас. Загрузите его или скомпилируйте и попробуйте!

Ставьте плюс, если считаете статью полезной, а на любые вопросы буду рад ответить в комментариях.

Источник

Шифрование и генерация случайных чисел в Android приложениях. Тестовые примеры

Шифрование данных

Шифрование имеет важное значение, поскольку позволяет скрыть от посторонних глаз то, что им не следует видеть. Мобильные устройства хранят все больше и больше значимой информации, и защитить ее – прямая обязанность каждого разработчика.

Существует два варианта шифрования данных под Android: с использованием Java Crypto API и OpenSSL API (нативный код). Мы рассмотрим оба.

Java Crypto API

Использовать Java Crypto API под Android очень просто. Сначала вам необходимо сгенерировать ключ шифрования. За это отвечает класс KeyGenerator в пэкедже javax.crypto.

Теперь вы можете использовать сгенерированный ключ для шифрования файлов с данными. Для этого зашифруем блоки байтов по алгоритму AES с помощью javax.crypto.

OpenSSL API

Шифрование данных через OpenSSL под Android требует написания нативного кода С, который доступен в Java через вызовы JNI. Это отнимает больше времени, зато быстродействие в результате будет выше.

Для начала сгенерируем ключ и iv.

Теперь мы можем использовать сгенерированный ключ (cKeyBuffer) для шифрования файла. Инициализируем EVP с помощью вашего ключа и iv. Теперь подаем блоки байтов на вход функции EVP_EncryptUpdate. Последняя порция байтов из вашего файла должна быть скормлена функции EVP_EncryptFinal_ex.

Генерация случайных чисел

Генератор случайных чисел (RNG) – это программа или устройство для производства случайной последовательности чисел на определенном промежутке. RNG является жизненно важным для безопасности приложения. В реальности криптографический протокол может быть очень надежным, но при этом подверженным разнообразным атакам из-за того, что в своей основе использует слабые методы генерации ключа. Для усиления ключа и повышения надежности всей системы в целом может использоваться аппаратная поддержка RNG.

Существует целых 4 способа сгенерировать случайные числа в Android:

- java.util.random

- java.security.SecureRandom

- /dev/urandom

- OpenSSL API

Однако, если вы используете RNG для генерации ключа, защищающего ваши данные, использовать обычный класс Random не рекомендуется, так его легче всего взломать. Остальные 3 метода обеспечивают более надежную защиту.

java.util.random

Использовать Java Random Number API очень просто. Вызов Random.nextInt() возвратит 4-байтное случайное значение (общее количество возможных значений – 2 32 ). Это API вполне годится для случаев, когда не требуется полагаться на действительно случайные числа.

java.security.SecureRandom

SecureRandom похож на java.util.Random в том смысле, что также возвращает 4-байтовое значение. SecureRandom криптографически более надежен, однако разработчики должны ознакомиться с недавней рекомендацией генерировать затравочную величину с помощью /dev/urandom для SecureRandom перед генерацией случайных чисел. В примере ниже /dev/urandom не используется.

/dev/urandom

Во всех операционных системах семейства Linux, включая Android, имеется специальный файл, созданный ядром, с помощью которого можно предоставить случайные числа приложениям. Среди всех 4 способов этот самый медленный, он генерирует криптографически безопасные значения с высокой энтропией путем объединения шумовых величин из различных частей операционной системы (например, драйверов устройств) для RNG. Мы можем получить случайное число непосредственно из ядра, прочитав файл /dev/urandom. /dev/urandom имеет доступ к аппаратному RNG, если таковой имеется.

OpenSSL API

Мы также можем использовать OpenSSL API для получения случайных чисел в нативном коде С. В OpenSSL возможно использование затравочных байт из /dev/urandom для генерации криптографически безопасных случайных чисел. OpenSSL API обратится к аппаратному RNG, если таковой имеется.

Источник

Про смартфон — цены, обзоры и реальные отзывы покупателей

На сайте Pro-Smartfon найдёте отзывы и обзоры топовых смартфонов 2017 года. Всё о плюсах и минусах мобильных телефонов. Свежие фотографии, цены и реальные отзывы покупателей о лучших смартфонах

Android studio как зашифровать файлы

Я не разбираюсь в криптографии и статья выложена только для ознакомления.

Android имеет в своём составе пакет javax.crypto с классами, которые отвечают за шифрование, дешифрование, ключи и т.п. Если вы занимались этой темой в Java, то многое будет знакомо. Поддерживаются популярные алгоритмы AES и RSA.

Список провайдеров

Для начала получим список провайдеров и поддерживаемые ими сервисы и алгоритмы.

Код по щелчку кнопки

Симметричное шифрование AES

Популярный алгоритм симметричного шифрования Advanced Encryption Standard (AES).

Зададим тестовую строку, зашифруем и расшифруем её.

Весь процесс происходит в методе onCreate():

Ассиметричное шифрование RSA

Разметку оставляем без изменений. Используем другой алгоритм RSA:

Я хочу зашифровать изображение с SD-карты и снова сохранить его на SD-карте с помощью AES. Основная идея заключается в том, что приложение просматривает изображение, а затем шифрует его, когда я нажимаю кнопку, а затем сохраняю ее на SD-карте. Поэтому мое изображение будет безопасным.

Мне уже удалось выполнить строковое шифрование с использованием AES из этого учебника http://www.androidsnippets.com/encryptdecrypt-strings , но у меня нет идеи, как это сделать с изображением, а не с строкой.

Вот как я делаю это со строкой:

Может ли кто-нибудь помочь мне привести пример кода, как зашифровать изображение с помощью AES?

Возможно, он должен использовать поток файлов ввода-вывода, но у меня нет идеи, как реализовать этот код.

Если вы берете пользовательский ввод пароля, обязательно прочитайте этот ответ .

Вы должны взглянуть на: CipherInputStream и CipherOutputStream . Они используются для шифрования и дешифрования байтовых потоков.

У меня есть файл с именем cleartext . Файл содержит:

Теперь у вас есть функция encrypt() :

После выполнения этой функции должны быть encrypted имена файлов. Файл содержит зашифрованные символы.

Для дешифрования у вас есть функция decrypt :

После выполнения дешифрования должен быть файл с decrypted . Этот файл содержит свободный текст.

Вы пишете, что вы «noob», но в зависимости от прецедента шифрования вы можете нанести большой вред, если не делаете это правильно. Знай свои инструменты!

Использование документации CipherOutputStream Oracle :

Таким образом, шифрование должно работать. Когда вы меняете процесс, вы должны иметь возможность читать дешифрованные байты.

пример

В следующем примере шифруется данный блок данных с использованием AES . Ключ шифрования выведен безопасным способом (случайная соль, 1000 раундов SHA-256). Шифрование использует AES в режиме CBC со случайным IV .

Обратите внимание, что данные, хранящиеся в классе EncryptedData ( salt , iv и encryptedData ), могут быть объединены в один массив байтов. Затем вы можете сохранить данные или передать их получателю.

Следующий пример кода показывает, как тестировать шифрование и дешифрование:

Источник