- filecheck .ru

- Вот так, вы сможете исправить ошибки, связанные с update.sys

- Информация о файле update.sys

- Комментарий пользователя

- update сканер

- Инструкция: устанавливаем Windows Subsystem for Android на любой сборке Windows 11

- Инструкция

- Установка Windows Subsystem for Android

- Установка APK-файлов

- Update sys android com

- Самый сложный вредонос под Android

filecheck .ru

Update.sys — это драйвер в Windows. Драйвер — это маленькая программа, обеспечивающая взаимодействие компьютера с оборудованием и устройствами. Это означает, что драйвер имеет прямой доступ к внутренностям операционной системы, аппаратным средствам и т.д.

Бесплатный форум с информацией о файлах может помочь вам разобраться является ли update.sys вирусом, трояном, программой-шпионом, рекламой, которую вы можете удалить, или файл принадлежит системе Windows или приложению, которому можно доверять.

Вот так, вы сможете исправить ошибки, связанные с update.sys

- Используйте программу Настройщик Windows, чтобы найти причину проблем, в том числе и медленной работы компьютера.

- Обновите программу Update Driver. Обновление можно найти на сайте производителя (ссылка приведена ниже).

- В следующих пунктах предоставлено описание работы update.sys.

Информация о файле update.sys

Описание: update.sys важен для Windows. Файл update.sys находится в папке C:\Windows\System32\drivers. Известны следующие размеры файла для Windows 8/7/XP 364,160 байт (50% всех случаев), 209,408 байт или 384,768 байт.

Драйвер может быть включен и выключен из Панели Инструментов — Сервисы или другими программами. Это системный процесс Windows. Это файл, подписанный Microsoft. У процесса нет видимого окна. У процесса нет детального описания. update.sys представляется сжатым файлом. Поэтому технический рейтинг надежности 0% опасности.

Важно: Некоторые вредоносные программы маскируют себя как update.sys, особенно, если они расположены не в каталоге C:\Windows\System32\drivers. Таким образом, вы должны проверить файл update.sys на вашем ПК, чтобы убедиться, что это угроза. Мы рекомендуем Security Task Manager для проверки безопасности вашего компьютера.

Комментарий пользователя

update сканер

Security Task Manager показывает все запущенные сервисы Windows, включая внедренные скрытые приложения (например, мониторинг клавиатуры или браузера, авто вход). Уникальный рейтинг надежности указывает на вероятность того, что процесс потенциально может быть вредоносной программой-шпионом, кейлоггером или трояном.

Бесплатный aнтивирус находит и удаляет неактивные программы-шпионы, рекламу, трояны, кейлоггеры, вредоносные и следящие программы с вашего жесткого диска. Идеальное дополнение к Security Task Manager.

SpeedUpMyPC бесплатное сканирование, очистка, восстановление и оптимизация вашей системы.

Источник

Инструкция: устанавливаем Windows Subsystem for Android на любой сборке Windows 11

Несколько дней назад Microsoft начала тестирование подсистемы Windows Subsystem for Android (WSA), которая позволяет запускать Android-приложения в Windows 11.

Сейчас функция доступна только участникам программы Windows Insider на канале Beta, что несколько удивительно, так как обычно все новшества вначале появляются на канале Dev. Но даже если вы используете канал Beta, то для установки подсистемы из Microsoft Store потребуется сменить регион на США в самой Windows 11.

Microsoft обещает, что инсайдеры на канале Dev также вскоре получат доступ к Windows Subsystem for Android, но какие-либо конкретные сроки не называются. Если вы не хотите ждать, то можете установить подсистему вручную. Для этого вам потребуются прямые руки и небольшие навыки работы в PowerShell.

Важно! Все действия вы делаете на свой страх и риск.

Благодарим aleks242007 и участников чата Community в Telegram за помощь в составлении инструкции.

Инструкция

Установка Windows Subsystem for Android

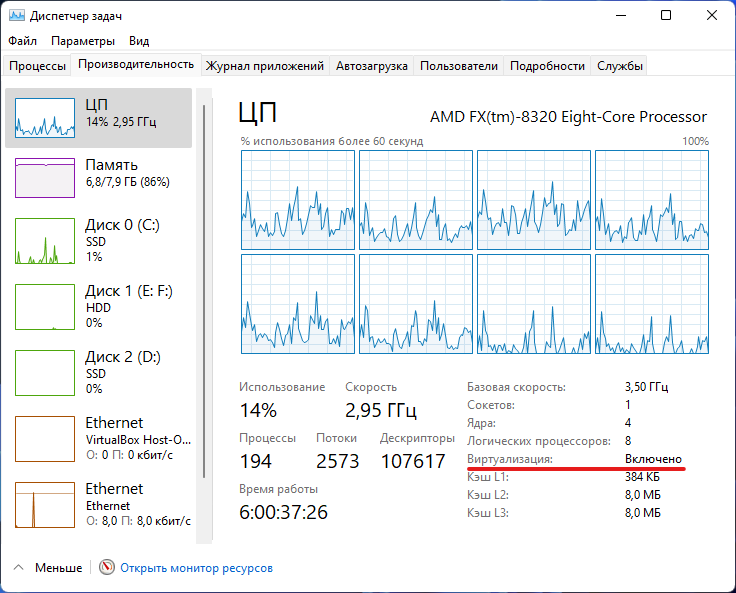

- Для начала убедитесь, что ваш компьютер поддерживает виртуализацию. Для этого откройте «Диспетчер задач», перейдите на вкладку «Производительность», выберите CPU и посмотрите текст под графиком. Там должно было указано: «Виртуализация: Включено».

- Если виртуализация отключена, то вам необходимо включить её в BIOS. У разных производителей настройка может располагаться в разных разделах и называться по-разному, так что можно поискать информацию в Google для вашего конкретного устройства.

- Если в BIOS настройка отсутствует или значение в «Диспетчере задач» не меняется, то вы вряд ли сможете запустить Windows Subsystem for Android на своём компьютере.

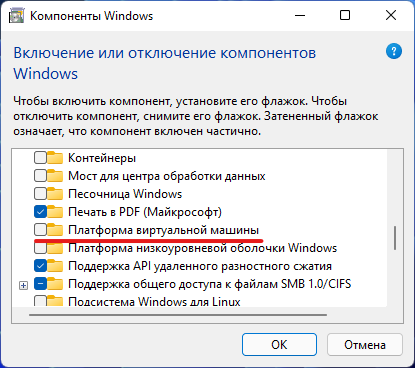

- Следом откройте меню «Пуск», введите в поле поиска «Включение или отключение компонентов Windows» и выберите соответствующий результат.

- В открывшемся окне установите галочку напротив пункта «Платформа виртуальной машины», нажмите «ОК», дождитесь применения изменений и перезагрузите ПК.

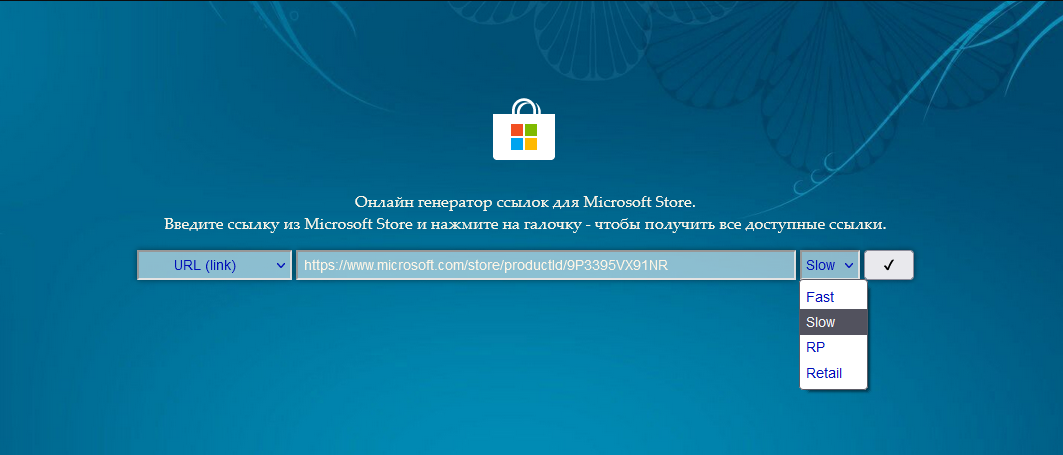

- Далее нам потребуется скачать установщик Windows Subsystem for Android в формате MSIXBUNDLE с сервера Microsoft Store:

- Перейдите на сайт Microsoft Store — Generation Project (от rgadguard) по этой ссылке.

- В поле на сайте вставьте следующую ссылку:

- Справа от поля в выпадающем меню выберите Slow и нажмите на галочку.

- В появившемся списке найдите файл с примерно таким названием (номер версии может отличаться):

- Нажмите на название этого файла и сохраните файл в любой папке на вашем компьютере. Обратите внимание, что файл должен быть в формате .MSIXBUNDLE. Если это не так, то просто смените расширение файла на нужное. Файл должен весить примерно 1,2 ГБ.

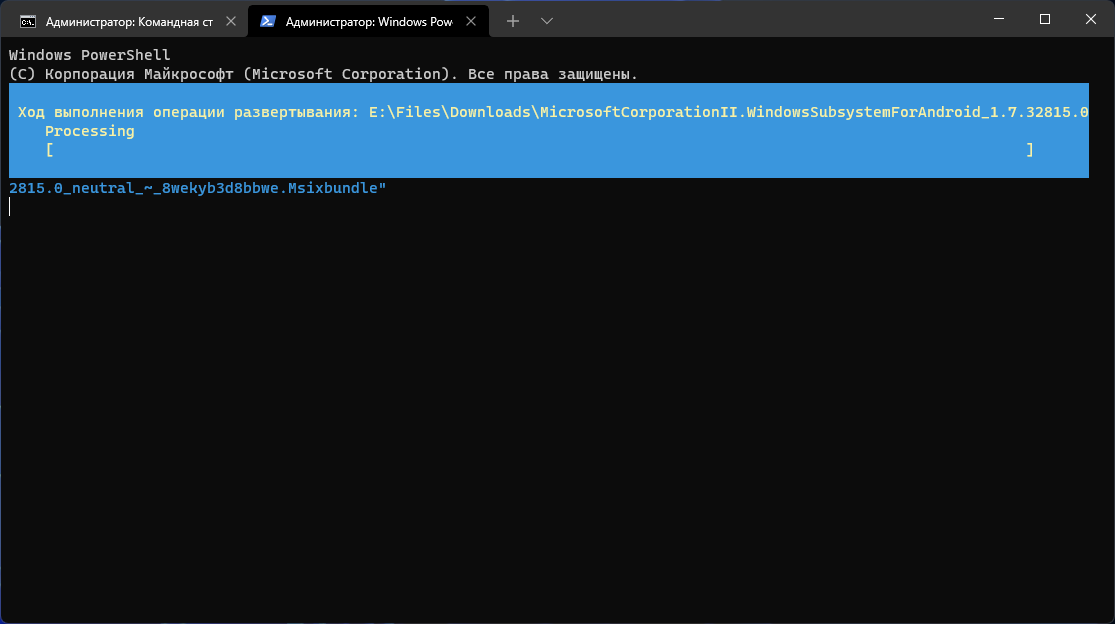

- Запустите PowerShell или Windows Terminal (нужна вкладка с PowerShell) от имени администратора.

- Введите в консоль следующую команду:

- «C:\Users\user1\Desktop\MyApp.msix» — путь к файлу MSIXBUNDLE, сохранённому на шаге 4. Чтобы быстро его получить, вы можете нажать правой кнопкой мыши по файлу в «Проводнике» и выбрать пункт «Копировать как путь».

- Решение ошибки:

Если вы увидели такое сообщение в PowerShell, то введите следующую команду:

После этого вновь введите команду Add-AppxPackage из шага 6.

- Нажмите Enter и дождитесь завершения установки.

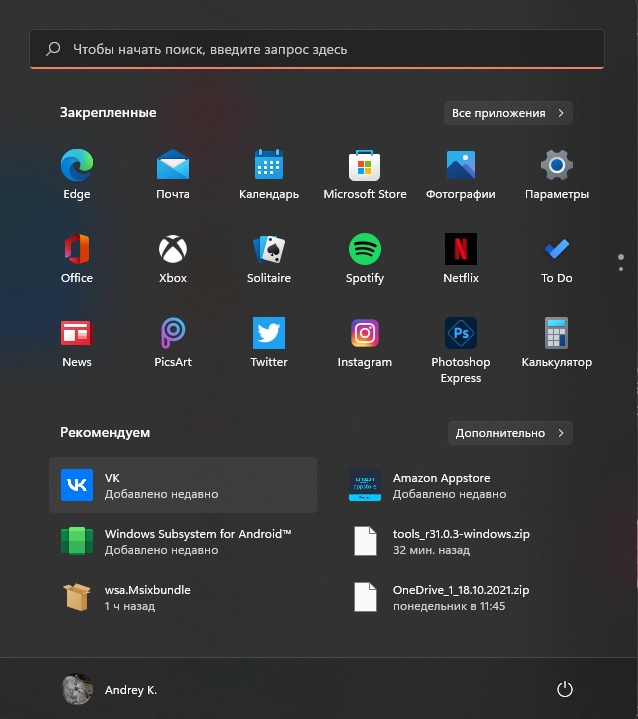

- Если всё прошло успешно, то в меню «Пуск» появится приложение под названием Windows Subsystem for Android.

Установка APK-файлов

Теперь подсистема Windows Subsystem for Android работает, однако с установкой приложений есть некоторые сложности. Как вы уже знаете, вместо Google Play здесь используется Amazon Appstore. Причём отображаются там лишь приложения, которые Microsoft и Amazon протестировали на работоспособность в подсистеме.

Правда воспользоваться Amazon Appstore всё равно не получится. Приложение не только требует учётную запись Amazon, но и проверяет ваше местоположение. Можно, конечно, подключить VPN, но есть ли в этом смысл?

К счастью, Windows Subsystem for Android поддерживает установку приложений с помощью APK-файлов. Вы можете воспользоваться либо утилитой WSATools, о которой мы рассказали в статье по этой ссылке, либо устанавливать вручную с помощью командной строки по инструкции ниже.

- Скачайте SDK Platform Tools для Windows с сайта Android, перейдя по этой ссылке.

- Извлеките папку platform-tools , например, в корень диска C (рядом с папками Windows, Program Files и т. д.)

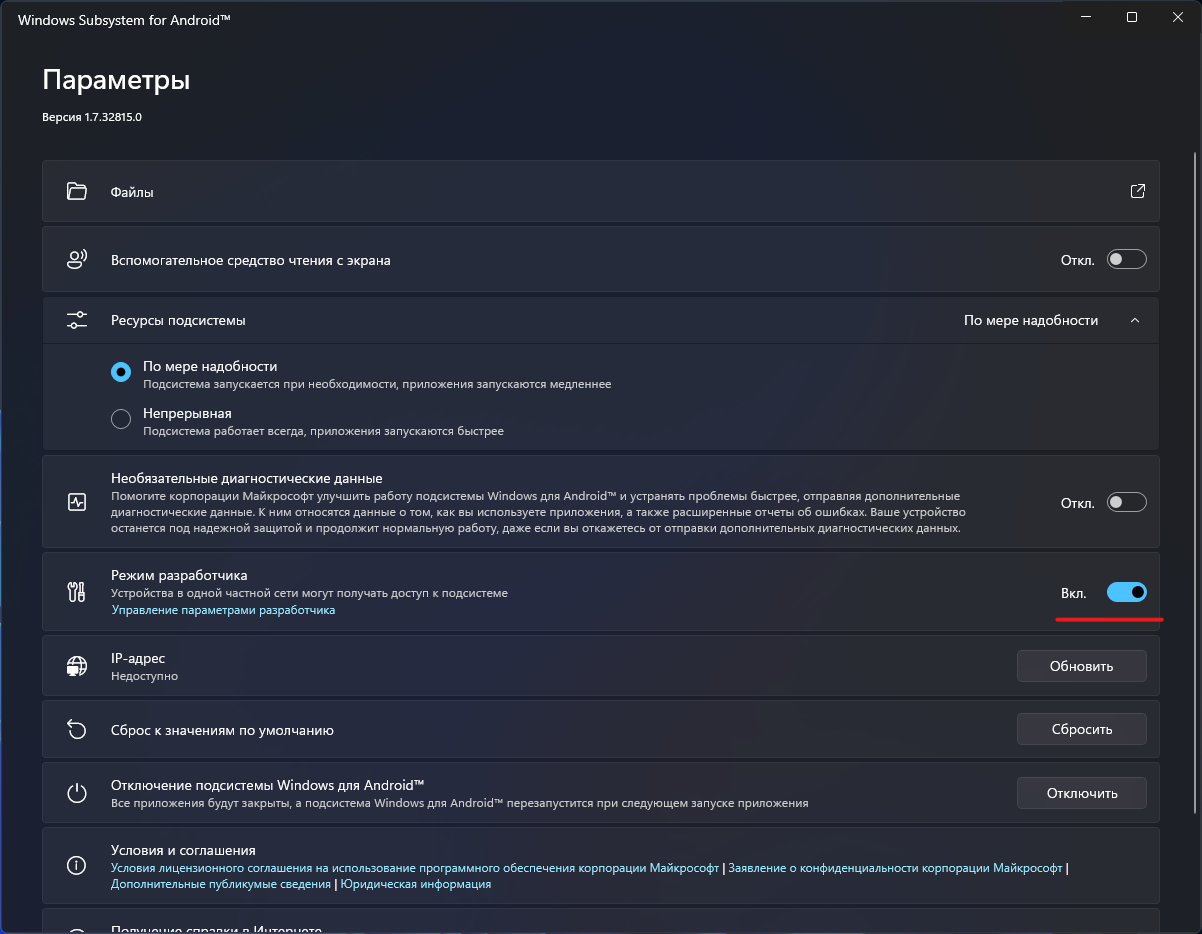

- Откройте приложение Windows Subsystem for Android и включите «Режим разработчика».

- Нажмите на кнопку рядом с элементом «Файлы». Начнётся запуск подсистемы Windows Subsystem for Android.

- Нажмите на кнопку «Обновить» рядом с элементом «IP-адрес».

- В описании для элемента «Режим разработчика» появится IP-адрес, который мы будем использовать для подключения к подсистеме с помощью ADB.

- Откройте командную строку (или Windows Terminal) и перейдите в папку с установленным SDK Platform Tools, подставив нужный путь к папке:

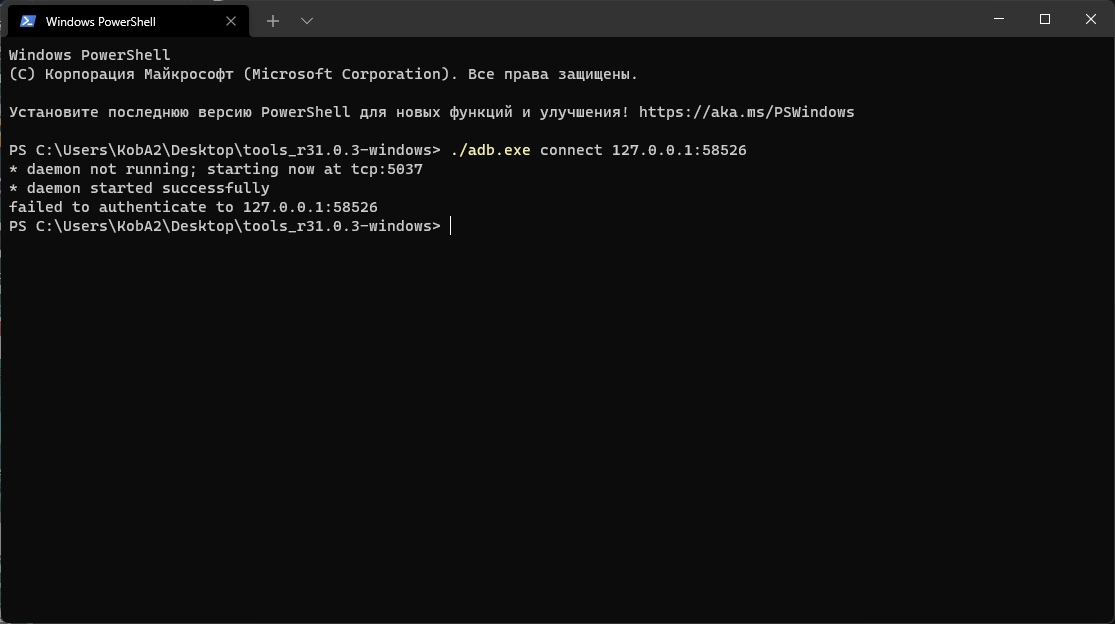

- Введите следующую команду, подставив в неё IP-адрес из предыдущего пункта:

Примечание. Если выполнять команды через PowerShell, то перед ADB следует прописать ./

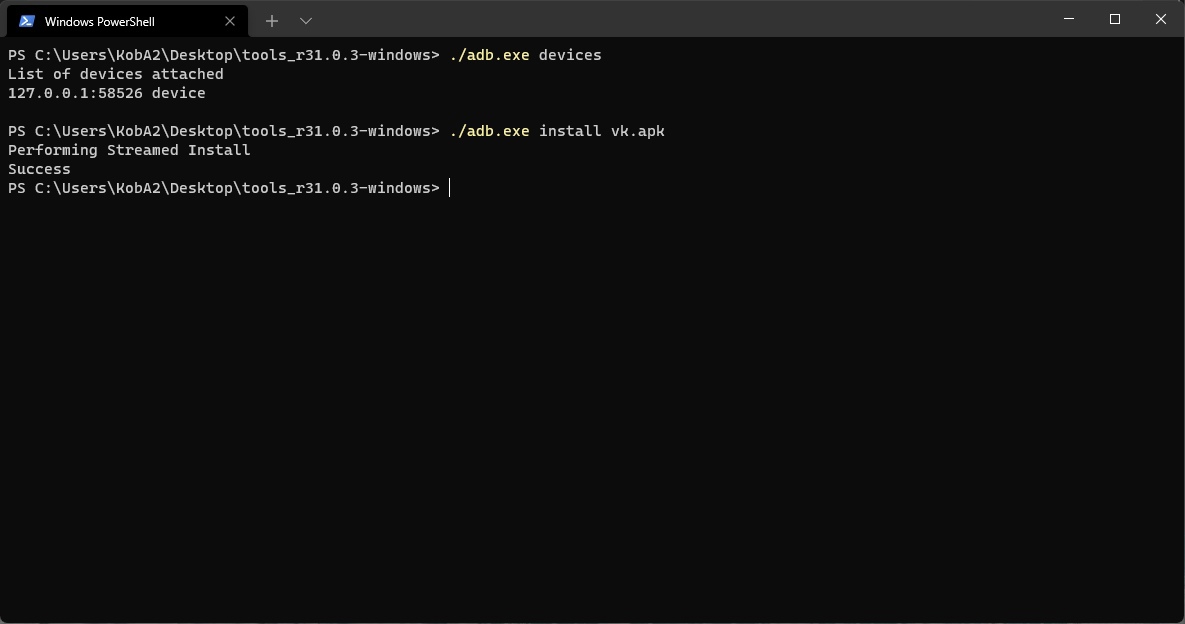

Чтобы быстро скопировать путь к файлу, нажмите по нему правой кнопкой мыши и выберите «Копировать как путь». Затем вставьте его после adb.exe install и нажмите Enter.

Поделиться впечатлениями о работе Windows Subsystem for Android и обсудить сценарии её использования вы можете в нашем чате в Telegram. Там же можете задавать вопросы, если возникли какие-либо сложности с установкой подсистемы или Android-приложений.

Поскольку далеко не все Android-приложения корректно работают в подсистеме, пользователи решили составить таблицу с информацией о работоспособности приложений в WSA. Найти и внести свой вклад вы можете на GitHub.

Источник

Update sys android com

Windows Subsystem for Android (WSA) — позволяет запускать Android-приложения внутри среды Windows 11

Требуется 8гб Оперативной памяти

Сообщение отредактировал Lux Darkus — 16.11.21, 15:15

резерв под бэкап

Сообщение отредактировал Kodekс — 22.10.21, 22:35

дальше пишем adb start-server .

далее нажимаем 1, потом 2.

дальше adb connect 127.0.0.1:58526(у меня так может отличатся порт)

посмотреть можно так.

дальше установка самих апк.

adb install и дальше путь до файла.

Сообщение отредактировал Strelloc — 23.10.21, 01:42

Кто хочет пощупать Windows Subsystem for Android

(ваш CPU должен поддерживать виртуализацию и желательно иметь 8+Гб RAM)

1 — Включаем в компонентах «Платформу виртуальной машины» (Hyper-V/WSL не нужны)

Это можно сделать и руками

На всякий случай включаем «режим разработчика» в Конфиденциальность и безопасность — для разработчиков.

2 — Устанавливаем Windows Subsystem for Android 1.8.32822.0 — скачать MEGA

от админа руками ввести в папке с распакованным файлом PowerShell

или скачать WSA-install.ps1 положить рядом с файлом установки и запустить через правую мыши — выполнить с помощью PowerShell)

старая весрия Windows Subsystem for Android 1.7.32815.0 — скачать MEGA

от админа руками ввести в папке с распакованным файлом PowerShell

или скачать WSA-install.ps1 положить рядом с файлом установки и запустить через правую мыши — выполнить с помощью PowerShell)

(в установленном приложении ставим галку на developer чтобы можно было подключиться через ADB)

3 — Работаем с APK

Рабочее приложение для установки APK и не только.

Есть как инсталляция в систему так и портативная полнофункциональная версия.

После установки полной версии или распаковки портативной ассоциируйте APK файлы с приложением (WSA-pacman.exe).

Приложение после запуска показывает запущен ли WSA и позволяет зайти в настройки Android и установленных приложений.

WSATools наконец то допилили до рабочего состояния. Установить из магазина Мега

(Средство автоматизированной установки APK в WSL на базе UWP)

Установка APK с командной строки — или с помощью готовых bat файлов

Для автоматизации действий с apk качаем архив MEGA

APK_install_WSA.bat — перетаскиваем на него файл APK для установки

Push_File_to_WSA.bat — перетаскиваем файл который хотите послать в WSL папку Downloads

WSA_settings.bat — открыть внутренние настройки WSL

Для работы bat файлов — WSL должен быть запущен и включен режим разработчика + в самом WSL единоразово нажать и открыть окно «Файлы» для загрузки виртуальной машины

Вручную работаем с командной строкой — открываем cmd и вписываем две команды:

Источник

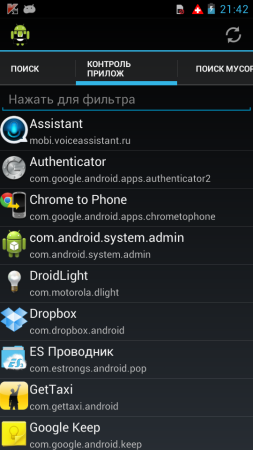

Самый сложный вредонос под Android

Коллеги из вирлаба написали статью о бэкдоре, с возможностями котого вы должны ознакомиться: http://www.securelist.com/ru/blog/207768863/Samyy_slozhnyy_Android_troyanets. В своей же статье я покажу, чем грозит заражение этим вредоносом. Но для нач.

Но для начала подобьем список особенностей и возможностей бэкдора:

- Все строки DEX файла зашифрованы, а код обфусцирован

- Создатели нашли ошибку в утилите dex2jar, которая обычно используется аналитиками для конвертирования APK-файла в JAR для анализа. Обнаруженная уязвимость нарушает процесс конвертации Dalvik байт-кода в Java байт-код, что в итоге затрудняет статический анализ

- Создатели нашли ошибку в Android, связанную с обработкой AndroidManifest.xml. Они модифицировали AndroidManifest.xml таким образом, что тот не соответствовал заданному Google стандарту, но при этом, благодаря найденной уязвимости, правильно обрабатывался на смартфоне. В результате динамический анализ троянца крайне затруднен

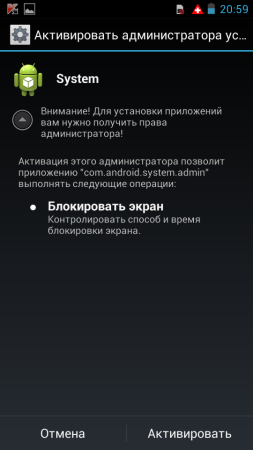

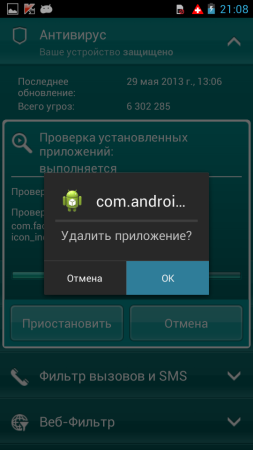

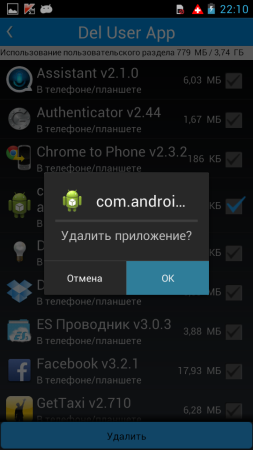

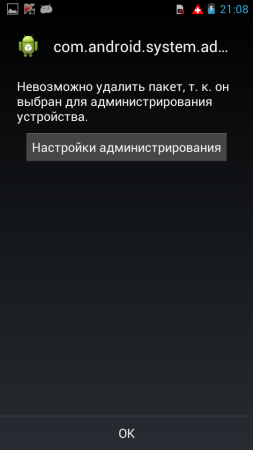

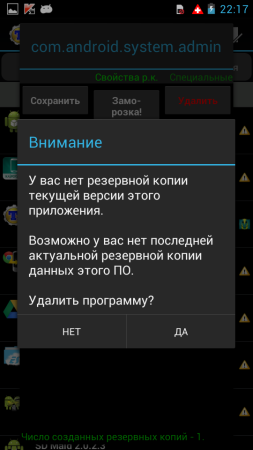

- Создатели нашли еще одну неизвестную ранее ошибку в Android, которая позволяет вредоносному приложению пользоваться расширенными правами DeviceAdministrator, но при этом отсутствовать в списке приложений, обладающих такими правами. В итоге удалить штатно приложение уже нельзя:

Впечатляет? Тогда под кат, где я продемонстрирую несколько скриншотов.

Для исследования я взял Backdoor.AndroidOS.Obad.a с md5 E1064BFD836E4C895B569B2DE4700284. Вредонос не работает на эмуляторе. Возможно его удалось бы запустить после модификции эмулятора через командную строку, но мне проще использовать реальное устройство. Внимание! Не повторяйте такого!

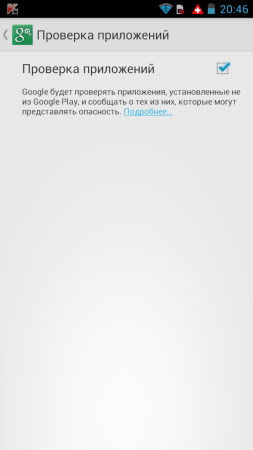

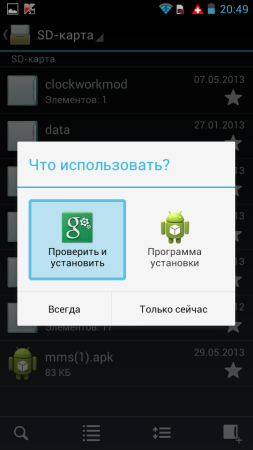

Приложение весит 83 килобайта. Установку я сделаю с принудительной проверкой приложения антивирусом от Google:

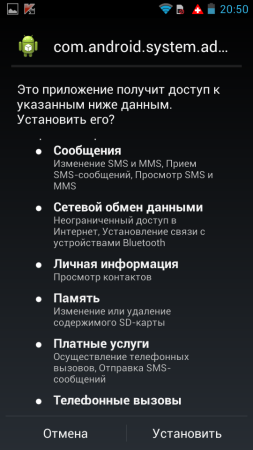

Я не думаю, что кто-то ждал, что вредонос будет обнаружен. Ну ладно. Т.к. установка происходит через штатный инсталлятор, то все запросы показаны. В том числе те, что стоят денег. Ах, если бы читали хотябы треть пользователей.

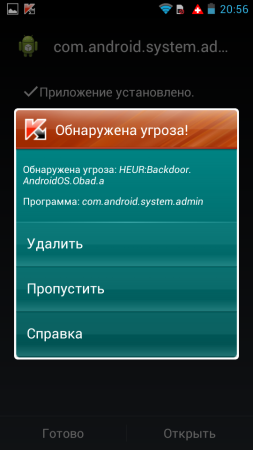

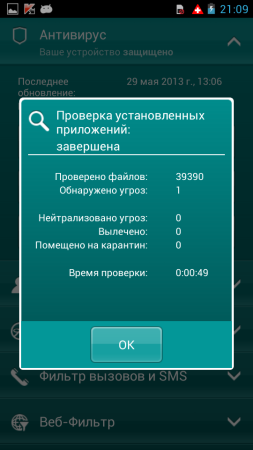

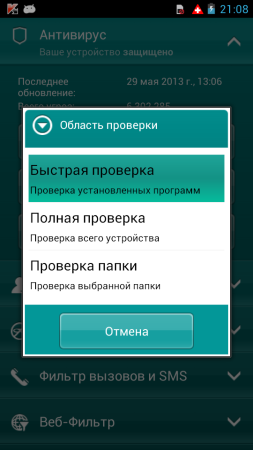

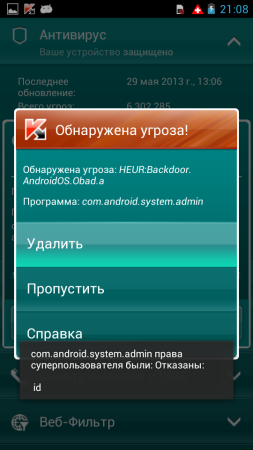

Для проверки, заражена система или нет я буду использовать Kaspersky Mobile Security. Не потому что это реклама или что-то подобное. Просто наш продукт заведомо видит и детектирует угрозу. Удалить он все равно ее не сможет после того, как я разрешу использование функций Device Administrator. Вот как детектируется вредонос:

Теперь самое опасное — запуск. Предварительно я удалю пароль для своей WiFi точки. SIM карта была извлечена еще раньше.

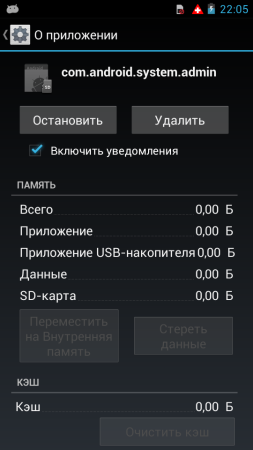

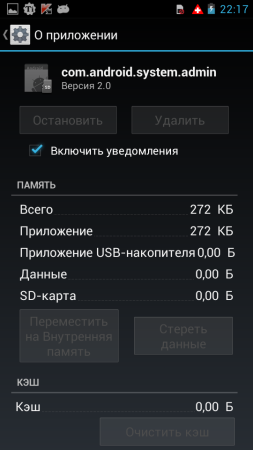

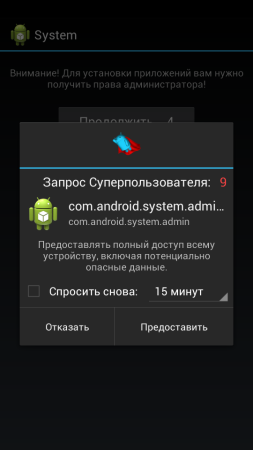

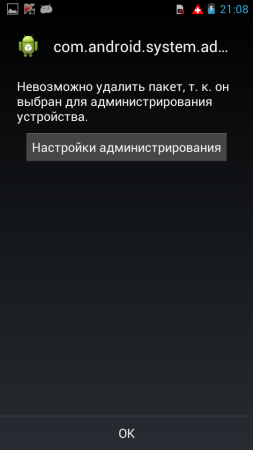

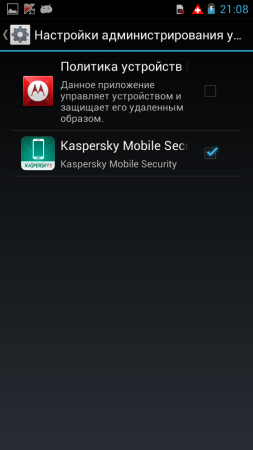

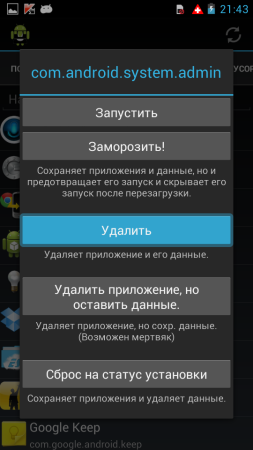

Я запретил использование root прав. Тут и без них достаточно «счастья» будет. На заднем плане идет обратный отсчет до появления экрана предоставление прав администратора устройства. Я предоставил эти права. Всё. Если ваш аппарт не рутован, то вы не сможете удалить это приложение. Вы уже видели, что кнопки удаления недоступны. Но даже если вызвать удаление иным образом, его нельзя завершить из-за уязвимости в Device Admin. Сейчас я попытаюсь вызвать удаление из Kaspersky Mobile Security.

Как вы можете убедиться, в списке DA вредоноса действительно не видно. А значит права администратора системы забрать у него нельзя. Так что если вы не уверены в своих знаниях и опыте, лучше используйте проверенный антивирус. Любой. Главное, чтобы у него была заслуженная великолепная репутация. Как специалист, я бы рекомендовал антивирусы отечественных производителей, т.к. в России пока еще не забивают на реальные исследования и тестирования.

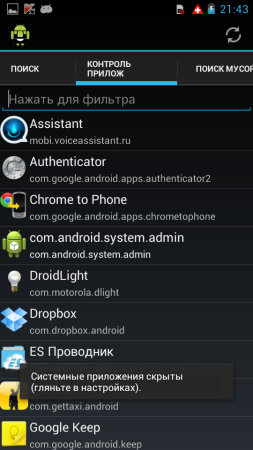

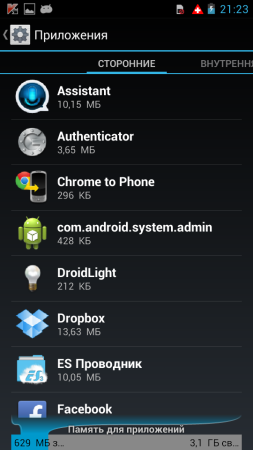

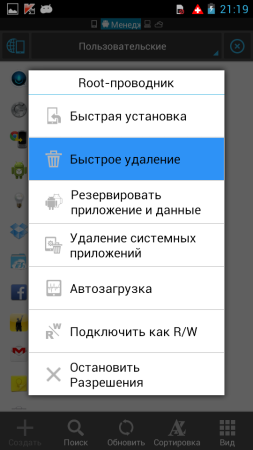

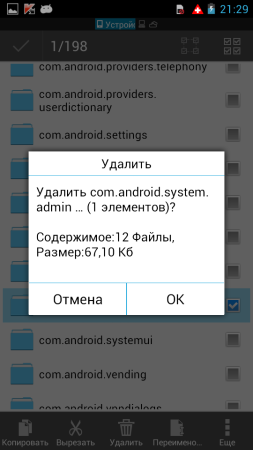

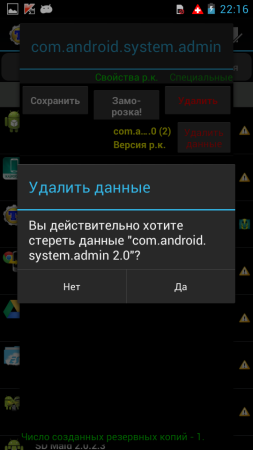

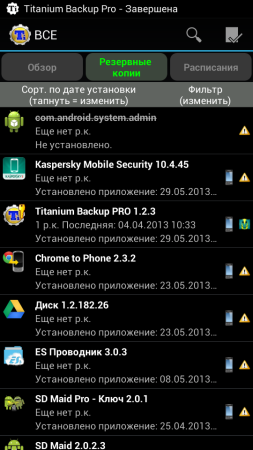

Но это было отступление. Давайже же удалять вредоноса! Благо прав root у него нет, а возможность предоставить их проверенным средствам — есть. Все, используемое мною для нейтрализации угрозы имеет права root. Я не буду показывать этого, но после каждой попытки я проверяю, что вредонос остался/удален сразу двумя способами. Сначала я нахожу его в списке приложений (кстати, скриншот этого списка в шапке статьи), затем проверяю нашим ативирусом. Вердикт антивируса приоритетнее; я знаю как работает он и знаю, как работает система.

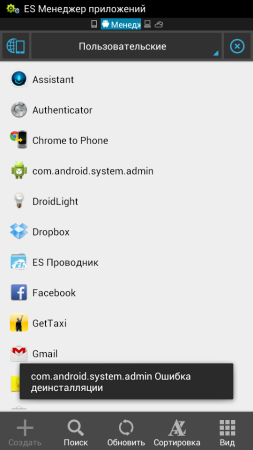

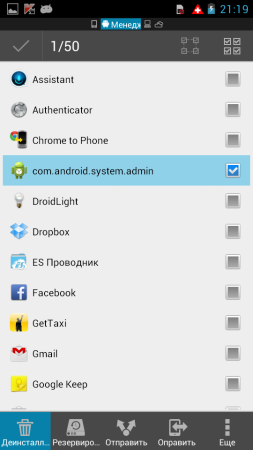

Начну с неспециализированного приложения — с популярного файлового менеджера ES Explorer.

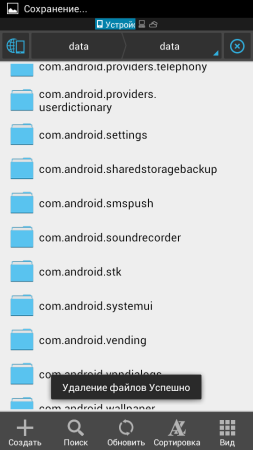

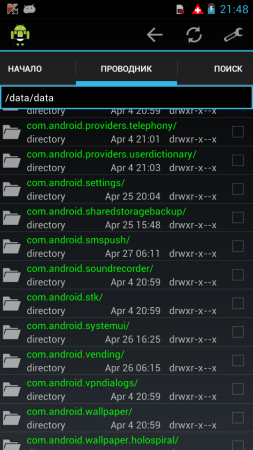

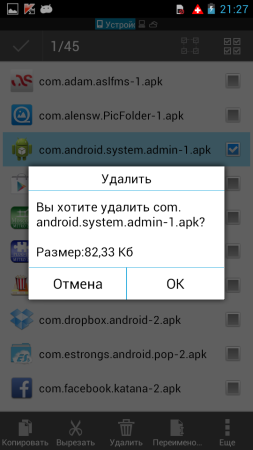

Как видим, он не справился. Тогда попытаемся просто удалить вредоноса руками. Благо знаем имя пакета.

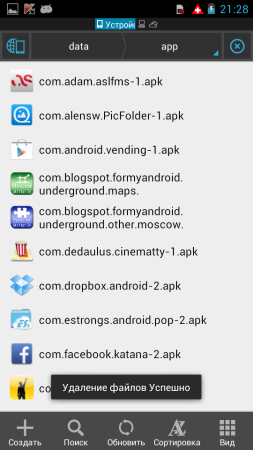

Есть! Но получилось, что специальный инструмент в ES Explorer не справился, а «ручной режим» справился. Делаем вывод — автомат в нем бесполезен.

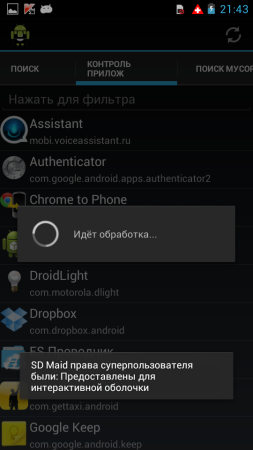

Второе приложение — специализированная утилита для удаления мусора, в том числе приложений — SD Maid.

Вполне ожидаемо приложение видит вредоноса, но удалить не сумело. При этом сделало какое-то невнятное заявление о скрытии системного приложения. Ну, раз и тут автомат не справился, переходим на ручник.

Но здесь нет папки вредоноса. Очевидно, что ручник не приспособлен вообще для серьезной работы, только для очистки мусора.

Хорошо, раз в режиме «руками» мы смогли снести заразу, попробуем сделать этот из adb shell, как меня попросили в Juick. Собственно, тут ждать проблем не приходится.

rm com.android.system.admin-1.apk

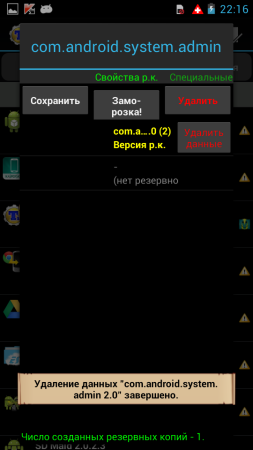

И вредоноса нет. Теперь остается просто подчистить хвосты. Можно даже штатно.

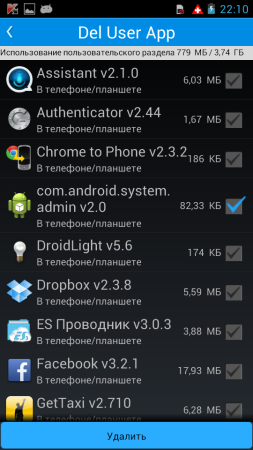

Следующим будет приложение RootAppDelete. Выбираем удаление пользовательского ПО и.

Эта утилита не использует прав root для удаления пользовательских приложений, а вызывает штатный анисталлер. В итоге удалить бекдора им нельзя.

Ну и опробуем то, что не может вызывать сомнений — Titianium Backup.

Как видно на последнем скриншоте, хвосты штатно зачистить все еще нельзя. Ну это не проблема. Перезагружаем смартфон и.

Да, я использовал сделаный ранее скриншот, но сути не меняет 🙂

Итак, мы столкнулись с вредоносом, который хоть и можно обезвредить, но это просто не под силу подавляющему большинству пользователей. Более того, этот вредонос защищается от удаления только штатными возможностями Android и при наличии root не использует эти права для самозащиты. Но теперь, вооружившись знанием о подобных вредоносах, вы сможете вынести их руками. Если, конечно, ваш аппарат рутован. В противном случае вам придется сделать сброс.

P.S. После удаления вредоноса и вставки SIM я обнаружил, что отключен мобильный интернет. Не исключаю, что это поведение Android или даже прошивки от Motorola. Но может быть и подлянка вредоноса.

Тогда можно поддержать её лайком в соцсетях. На новости сайта вы ведь уже подписались? 😉

Или закинуть денег на зарплату авторам.

Или хотя бы оставить довольный комментарий, чтобы мы знали, какие темы наиболее интересны читателям. Кроме того, нас это вдохновляет. Форма комментариев ниже.

Что с ней так? Своё негодование вы можете высказать на zelebb@gmail.com или в комментариях. Мы постараемся учесть ваше пожелание в будущем, чтобы улучшить качество материалов сайта. А сейчас проведём воспитательную работу с автором.

Если вам интересны новости мира ИТ также сильно, как нам, подписывайтесь на наш Telegram-канал. Там все материалы появляются максимально оперативно. Или, может быть, вам удобнее «Вконтакте» или Twitter? Мы есть также в Facebook.

Источник