- Как установить сертификат в Mozilla Firefox

- Что такое сертификат

- Установка

- Установка собственного корневого сертификата в Android и запуск Citrix XenApp Web Interface

- Немножко предыстории:

- Что же за проблемы могли возникнуть?

- Так что же все-таки надо, чтобы запустить через Citrix Receiver приложения опубликованные на Citrix XanApp вашего предприятия?

- От требований (если они все выполнены) переходим к действию.

- Проблемы доверия сертификатам безопасности в браузере Firefox

- Метод 1

- Метод 2

- MterSch’s Blog

- QlikView, tech, and other stuff

- Certificate import in Firefox on Android

- Share this:

- Like this:

- 4 thoughts on “ Certificate import in Firefox on Android ”

Как установить сертификат в Mozilla Firefox

Как установить сертификат в браузер Mozilla Firefox? Этот вопрос часто задают те, кому приходится работать с сайтами госуслуг. Именно они требуют обязательной установки сертификатов. И поэтому мы расскажем о процессе инсталляции в данном материале.

Что такое сертификат

Это определенный файл, который содержит данные для безопасного подключения к сайтам в электронном виде. Именно эти файлы позволяют браузеру устанавливать защищенные соединения с сайтами, которые требуют обязательной проверки на подлинность.

Чаще всего такие штуки нужны для ресурсов госуслуг. Это связано с особой конфиденциальностью информации, переправляемой по таким каналам. Также они необходимы для того, чтобы можно было ставить электронную подпись на документах в цифровом виде.

Так что в некоторых случаях без сертификатов не обойтись. Поэтому пользователи должны знать все о процессе их инсталляции в веб-обозреватель Мазила Фаерфокс. И в следующей главе мы подробно рассмотрим данную процедуру. Так, чтобы не возникло вопросов.

Установка

Вообще-то, сам процесс не особо сложен. В определенных условиях с ним справился бы даже новичок. Но придется углубляться в настройки веб-обозревателя. А это может вызвать определенные проблемы, так как многие пользователи слабо в них ориентируются.

Поэтому нам придется предоставить подробнейшую инструкцию с четким алгоритмом действий. Только так можно избежать ошибок и все сделать правильно. Тем более, что установка сертификатов – серьезный процесс. Итак, начнем:

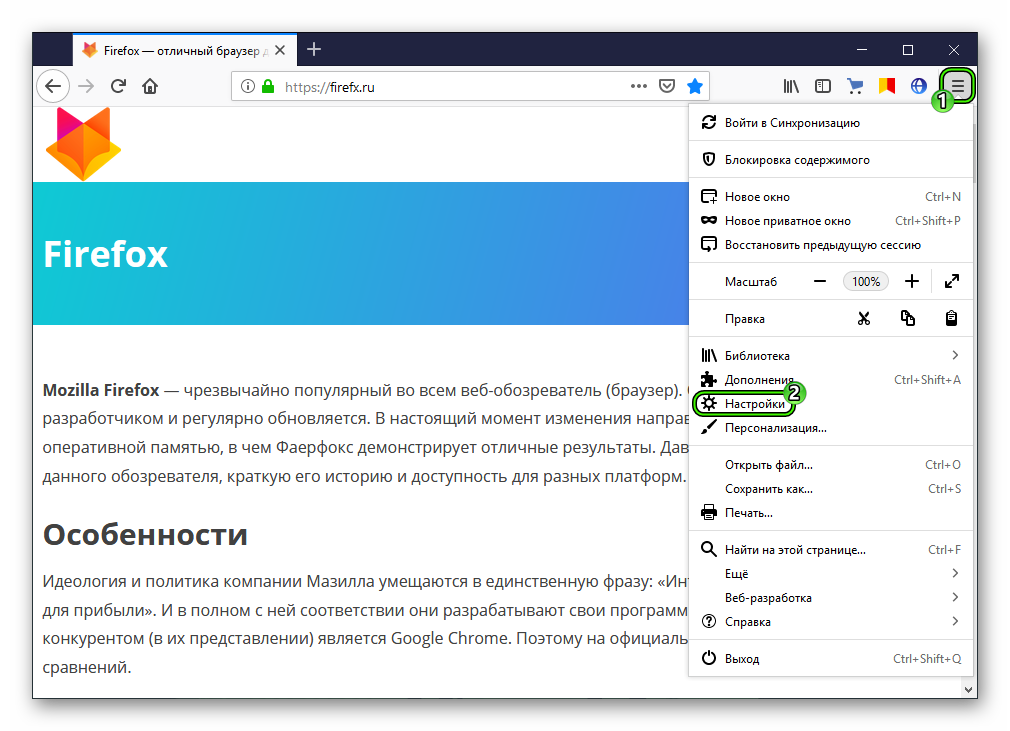

- Для начала нужно запустить браузер.

- В главном окне следует нужно найти кнопку с тремя горизонтальными полосками. Она находится в правом верхнем углу. Кликаем по ней.

- Далее появится меню, в котором нужно щелкнуть по пункту «Настройки».

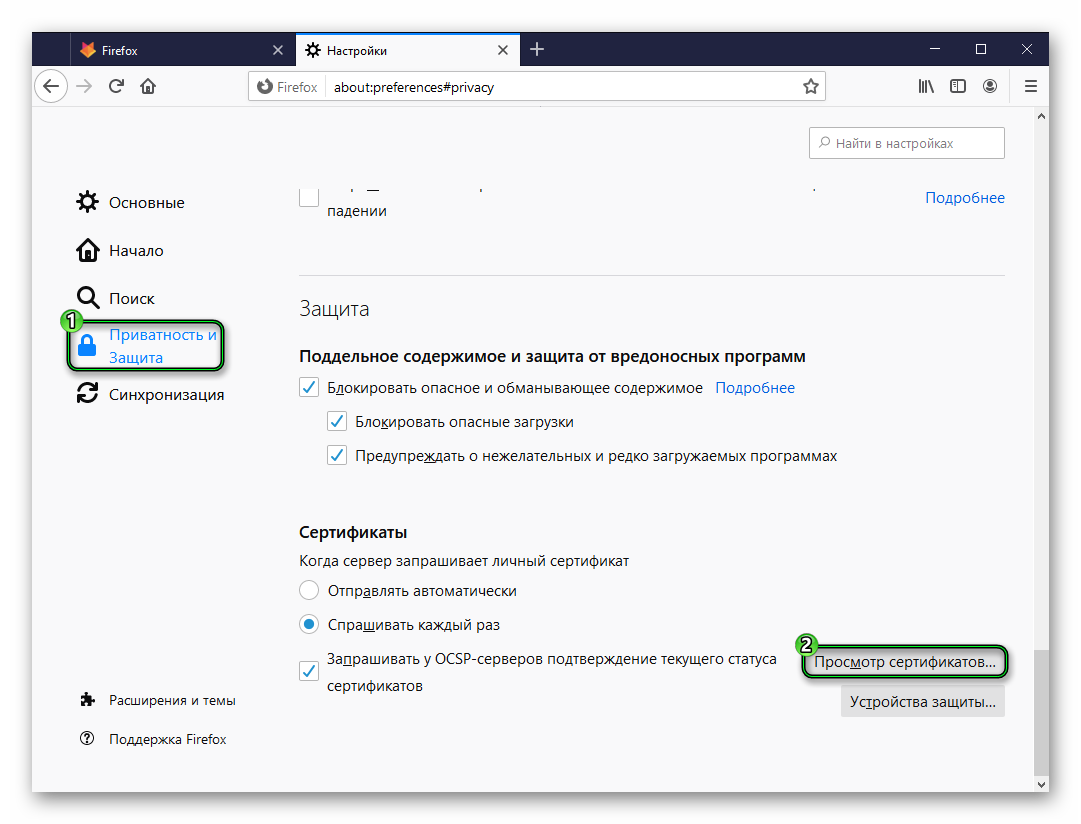

- Появится список параметров. В левом блоке выбираем раздел «Приватность и защита».

- Листаем содержимое страницы в самый низ.

- Кликаем на кнопку «Просмотр…».

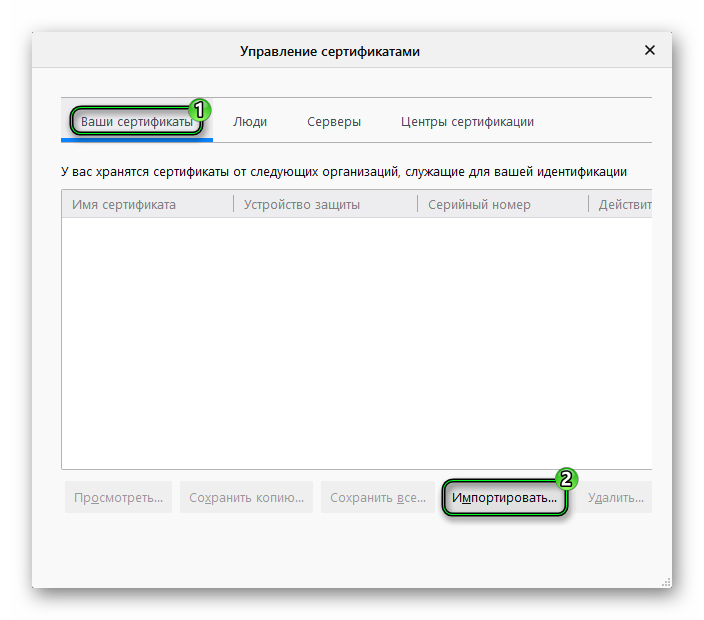

- Появится окошко, в котором необходимо будет перейти на вкладку «Ваши сертификаты».

- Затем кликаем по кнопке «Импортировать…».

- Выбираем нужный файл в появившемся диалоговом окне и жмем «Открыть».

- Вводим пароль, необходимый для сертификата (по умолчанию это «123456») и жмем «ОК».

Вот так происходит установка сертификатов в браузер Mozilla Firefox. Процесс сам по себе не очень сложный. Но требуется четко следовать всем пунктам инструкции. Только тогда вы добьетесь поставленной цели.

Источник

Установка собственного корневого сертификата в Android и запуск Citrix XenApp Web Interface

В принципе, мы с shoguevara довольно давно заморачивались вопросом установки корневого сертификата в Android устройство и даже находили парочку не самых тривиальных инструкций, но до этого в таком действии надобности не было. Надобность же появилась после приобретения планшета на Android.

Немножко предыстории:

Стоит у нас в конторе Citrix XenApp для обеспечения удалённой работы из офиса. Что это за зверь и с чем его едят рассказывать не будем — кому это надо, те давно в курсе.

В этой совместной с записи мы хотим рассказать об установке корневого сертификата и настройке клиентской части — Citrix Receiver для Android.

В принципе, клиент не самый убогий — пользоваться можно, а если Вы где-то в поездке, а на руках только телефон на Android или планшет — это единственный выход для быстрого подключения и исправления что-либо через рабочий компьютер.

Вроде бы софтина не особо мудрёная да и настроек особо много не требует, а если Вы используете веб-интерфейс для запуска приложений, как это сделано в нашей организации, то и совсем никаких…

Но не все бывает так безоблачно!

Что же за проблемы могли возникнуть?

Для организации такого рода архитектуры удалённого доступа довольно часто используются сертификаты, которые подписаны центрами не входящими в список стандартных. Почему Google такие нехорошие, и не включили в свою ОСь такую простую функцию, (наряду с такой, опять же, нужной функцией, как возможность прописать прокси-сервер) как установка дополнительных корневых сертификатов ЦА, тут мы обсуждать не собираемся.

Первым признаком того, что сервер использует самоподписанный сертификат является то, что, когда Вы открываете, откуда бы то ни было веб-ресурс с помощью, например, браузера Mozilla Firefox, программа выдает сообщение о том, что не может сама принять решение о том доверять ли сертификату для установления защищённого соединения или нет — она предоставляет право выбора Вам.

Если у вас наблюдается такая картина, то эта статья как раз для Вас!

Так что же все-таки надо, чтобы запустить через Citrix Receiver приложения опубликованные на Citrix XanApp вашего предприятия?

В первую очередь, как оказалось, необходимо установить Mozilla Firefox для Android. Очень странно, но ни один другой браузер не передаёт нужный для подключения файл (launch.ica) в программу-клиент. Знаем только то, что с Firefox все работает нормально.

Во вторую очередь нужна сама программа-клиент. Тут на Android Market у нас есть выбор: стабильный Citrix Receiver, либо находящийся на этапе тестирования Citrix Labs Receiver. Второй у нас не захотел принимать сертификат ни в какую, первый же — стабильный, после бессонной ночи таки у нас и заработал.

В-третьих, необходимо иметь root-доступ к вашему устройству, либо возможность извлекать и записывать обратно файлы через adb, хотя, в этом случае тоже требуется root-доступ (как его настроить Вы сможете узнать потратив немного времени на просмотр результатов, который выдал вам Google на запрос вида » root access howto» или » adb configure howto»).

Вопросом настройки adb мы заморачиваться, опять таки, не стали, так как предпочитаем работать напрямую через файл-менеджеры с системой. В любом случае, в сети довольно много информации по этому поводу (русскоязычный ресурс, на котором больше всего информации такого плана — http://4pda.ru/forum, англоязычный — http://forum.xda-developers.com). В случае, если Вы будете использовать прямой доступ к системным файлам, то нужен файловый менеджер, который умеет использовать root-права (например, Root Explorer).

В-четвертых, нужна машина с любым из популярных Linux-дистрибутивов и установленной Java-машиной от Oracle (мы использовали Ubuntu 10.10 с установленным JRE).

И последнее в списке, но далеко не последнее по значимости — сам корневой сертификат центра сертификации (пусть он будет называться CompanyCA.crt).

От требований (если они все выполнены) переходим к действию.

Для удобства будем перечислять все по пунктам.

1. Заходим с устройства на Android Market и устанавливаем Firefox.

2. Заходим с устройства на Android Market и устанавливаем Citrix Receiver.

3.1.1 (3.1.х для тех кто предпочитает прямой доступ) С помощью файлового менеджера копируем файл /system/etc/security/cacerts.bks cacerts.bks на карту SD.

3.1.2 Подключаем устройство как накопитель к компьютеру с Linux.

3.1.3 Копируем файл cacerts.bks с корня карточки в вашу домашнюю папку.

3.2.1 (adb) копируем сертификат

$ adb pull /system/etc/security/cacerts.bks cacerts.bks

4. Этот пункт предполагает, что Вы уже установили и настроили JRE 1.6 и прописана переменная окружения JAVA_HOME (в моем случае JAVA_HOME=/usr/lib/jvm/java-6-sun/).

Скачиваем пакет bouncycastle.org/download/bcprov-jdk16-146.jar и кидаем его в папку $JAVA_HOME/jre/lib/ext/

Если у вас установлен JDK, то этот пакет, надо так же закинуть в папку /usr/lib/jvm/java-6-openjdk/jre/lib/ext

wget bouncycastle.org/download/bcprov-jdk16-146.jar

sudo cp bcprov-jdk16-146.jar $JAVA_HOME/jre/lib/ext/bcprov-jdk16-146.jar

# или sudo cp bcprov-jdk16-146.jar /usr/lib/jvm/java-6-sun/jre/lib/ext/bcprov-jdk16-146.jar

5. Кидаем файл сертификата CompanyCA.crt так же в домашнюю папку. Если его у Вас нет, но Вы соглашались принять сертификат при переходе на веб-интерфейс XenApp, то его можно экспортировать из Firefox. Как это сделать — подскажет Google. Можем лишь уточнить, что шифрование нужно X.509 PEM.

6. Скачиваем и устанавливаем Android SDK (если Вы не планируете использовать adb, то этот шаг можно пропустить):

wget dl.google.com/android/android-sdk_r10-linux_x86.tgz

tar -xvzf android-sdk_r10-linux_x86.tgz

sudo mv android-sdk-linux_x86 /usr/lib/android-sdk-linux_x86

Запускать что-либо из комплекта для нашей задачи не требуется. Но нужно прописать исполняемые файлы SDK в переменных окружения export PATH=$

В нашем случае вопрос с переменными окружения решается добавлением в конец файла

/.bashrc строчек

export PATH=$

export JAVA_HOME=/usr/lib/jvm/java-6-sun/jre

7. Открываем консоль и выполняем команду

keytool -keystore cacerts.bks -storetype BKS -provider org.bouncycastle.jce.provider.BouncyCastleProvider -storepass changeit -importcert -trustcacerts -alias CACERT -file CompanyCA.crt

Будьте внимательны — не меняйте параметр -storepass changeit, там действительно такой пароль)

В ответ на эту команду Вы должны получить информацию о сертификате и запрос «Trust this certificate? [no]: » — соответственно отвечаем «y».

Все, наш файл подготовлен. Теперь нужно загрузить его на устройство.

8.1.1 (прямой доступ) Подключаем устройство как накопитель к компьютеру;

8.1.2 Загружаем на карту файл cacerts.bks;

8.1.3 Переносим с помощью менеджера файлов cacerts.bks из папки /sdcard в папку /system/etc/security/, предварительно примонтировав её для записи;

8.2.1 (adb) Монтируем систему для записи:

$ adb shell mount -o remount,rw /system;

8.2.2 Загружаем файл:

$ adb push cacerts.bks /system/etc/security/;

8.2.2 Монтируем систему только для чтения:

$ adb shell mount -o remount,ro /system.

На этом трудная часть пройдена. Осталась пара «финтов ушами».

9. Перезагружаем устройство.

10. Запускаем Firefox и открываем страницу веб-доступа.

Появится приблизительно такая картина:

Тут нам надо нажать на ссылку «Already installed» в верхней части экрана;

11. Выбираем приложение из списка и пробуем запустить;

Источник

Проблемы доверия сертификатам безопасности в браузере Firefox

Чтобы AdGuard мог успешно фильтровать HTTPS-трафик в Firefox, браузер должен доверять сертификату AdGuard. Этого можно добиться по-разному в зависимости от версии Firefox.

Метод 1

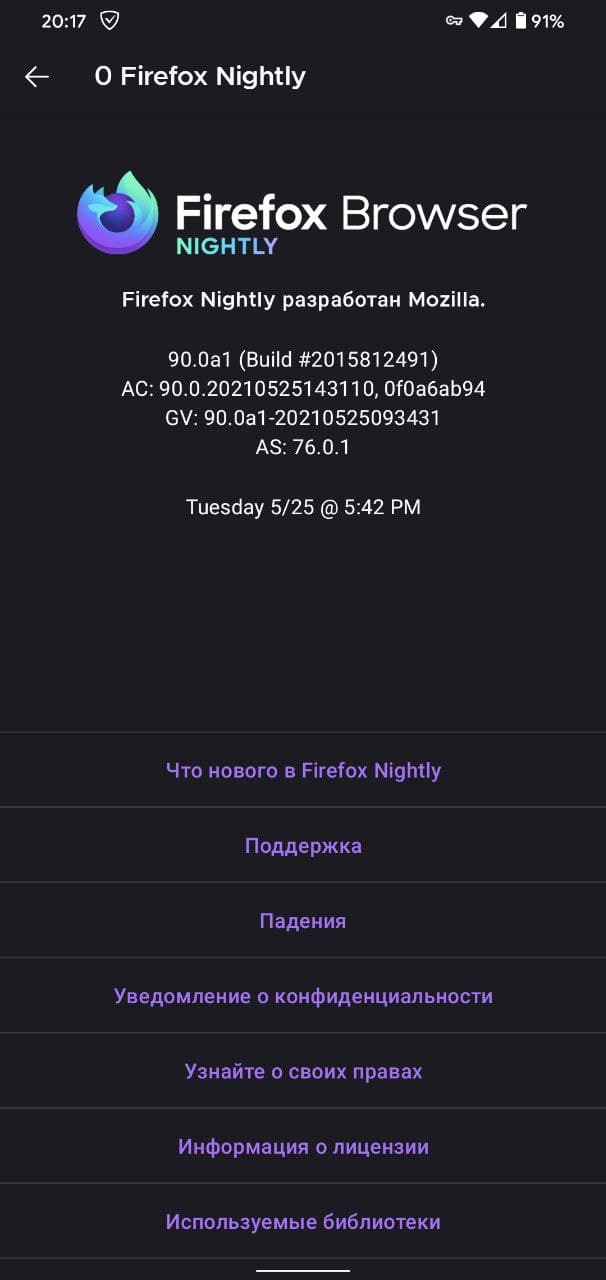

Пока что этот метод работает только в Firefox Nightly версии 90.0a1. Как только бета- и обычная сборка Firefox достигнут версии 90, данный метод будет также применим к ним.

Чтобы Firefox Nightly доверял сертификату AdGuard, выполните следующие шаги:

- Запустите браузер.

- Перейдите в Настройки > О Firefox Nightly.

- Несколько раз быстро нажмите на логотип Firefox Nightly в верху экрана.

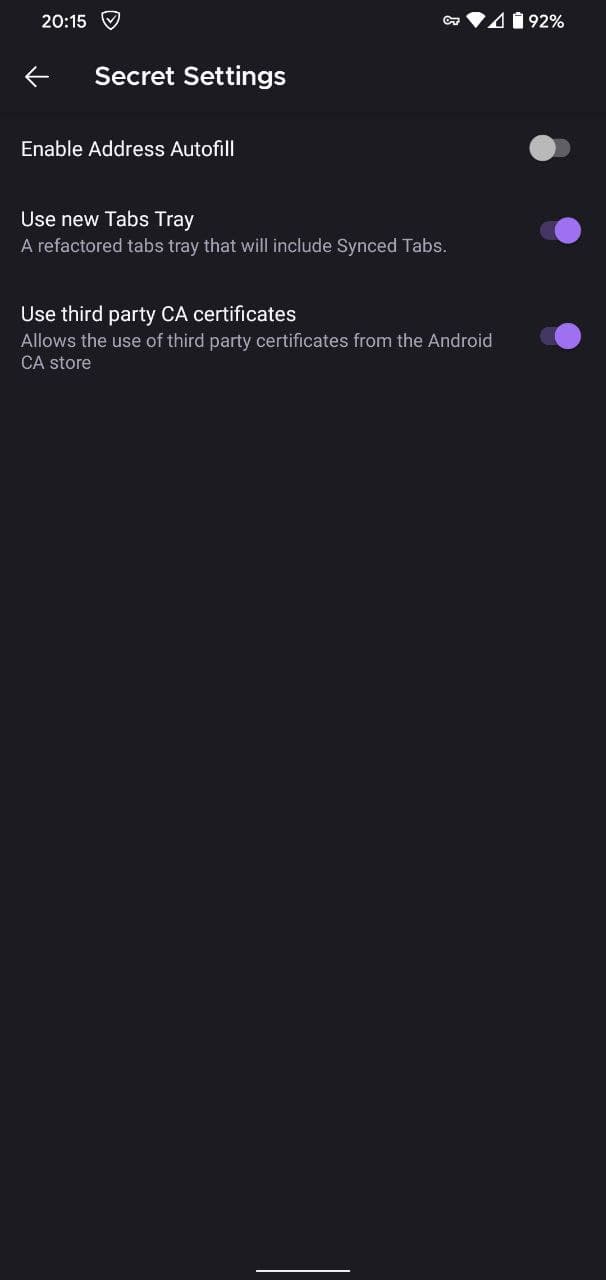

- Перейдите в раздел Настройки > Secret Settings.

- Включите настройку Use third party CA certificates.

Метод 2

Этот метод будет работать только на устройствах с рут-доступом!

При использовании платформы Windows, владельцам Samsung может понадобиться установка данной утилиты.

В том случае, если вы получили системное уведомление permission denied, вам необходимо сначала перенести указанные файлы в свободную от разрешений директорию. А уже после перенести их в нужную папку в браузере Firefox.

Полная команда будет иметь примерное такой вид:

- adb shell su

- cp -R data/data/org.mozilla.firefox/files/mozilla/xxxxxxx.default/cert9.db sdcard/Download

- cp -R data/data/org.mozilla.firefox/files/mozilla/xxxxxxx.default/key4.db sdcard/Download

- cp -R sdcard/Download/cert9.db data/data/org.mozilla.

/files/mozilla/yyyyyy.default - cp -R sdcard/Download/key4.db data/data/org.mozilla.

/files/mozilla/yyyyyy.default

Если adb shell su не срабатывает, изначально следует попробовать применить adb shell , а уже после su .

Источник

MterSch’s Blog

QlikView, tech, and other stuff

Certificate import in Firefox on Android

I run my own private SSL infrastructure (root CA, intermediate CAs and server/client certificates). This requires installing the CA certificates on computers and mobile devices I use, including various Android devices.

For applications which use the default Android certificate store, this is the familiar ‘Settings’ -> ‘Security’ -> ‘Install from device memory/SD card’ dance (see for instance this link). However, my favorite browser is Firefox, and that has its own certificate store… According to this article it’s just a matter of putting it on a webserver, and opening the URL in Android. Too bad this didn’t work for me… right away.

The secret to this turns out to be setting the MIME type returned by the webserver to application/x-x509-ca-cert (for certificate authorities) or application/x-x509-user-cert (for client certificates). To do this, check out your webserver manual (e.g. the mod_mime manual page for Apache). Alternative if you have Python installed, you could use the following script as a mini-webserver to serve .crt files with the correct MIME type:

import SimpleHTTPServer

import SocketServer

PORT = 8000

Handler = SimpleHTTPServer.SimpleHTTPRequestHandler

Handler.extensions_map = <'.crt': 'application/x-x509-ca-cert', '.txt': 'text/plain'>

httpd = SocketServer.TCPServer((«», PORT), Handler)

print «serving at port», PORT

httpd.serve_forever()

Share this:

Like this:

4 thoughts on “ Certificate import in Firefox on Android ”

Thanks, I would never have worked this out myself.

NodeJS also works well for this purpose, e.g. https://pastebin.com/Dcu4eApW

or just browse to file:///sdcard and click the certificate file

I couldn’t get this to work (at least not in an emulator with 4.4 (KitKat) and Firefox 58.0.2). No message whatsoever, and when trying to access a site with a certificate signed by this CA certificate I still get the SEC_ERROR_UNKNOWN_ISSUER.

Источник