- Из iPhone можно вытащить пароли ко всем сервисам. Эту «дыру» невозможно исправить

- Глобальная проблема iPhone

- Как работает уязвимость

- Риск взлома невелик

- Массовые угрозы взлома

- СМИ пугают: приложения на iPhone сливают наши личные данные

- Что произошло?

- Что трекеры могут узнать?

- Зачем нужны эти трекеры?

- Почему этого стоит бояться?

- Насколько это масштабно?

- Виновата ли Apple?

- Что я могу сделать?

- Что на самом деле?

- СМИ: в iCloud могла произойти утечка данных, которую Apple пыталась скрыть

- В чем проблема

- Реакция Apple

- Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

- BootROM уязвимость checkm8

- iCloud и почти защищенные бэкапы

- Новая уязвимость на аппаратном уровне

Из iPhone можно вытащить пароли ко всем сервисам. Эту «дыру» невозможно исправить

Все смартфоны с Apple, начиная с iPhone 5S и заканчивая iPhone X, могут быть взломаны из-за таящейся в них аппаратной уязвимости, которую невозможно пропатчить. Проблема касается также и планшетов iPad, построенных на процессорах от А7 до А11. В новых моделях смартфонов и планшетов подобная «дыра» отсутствует.

Глобальная проблема iPhone

В смартфонах iPhone компании Apple выявлена новая уязвимость, угрожающая сохранности персональных данных их владельцев. «Дыру» обнаружили специалисты китайской команды разработчиков Pangu, и ее невозможно устранить путем выпуска патча к прошивке.

Эксперты Pangu отмечают, что для взлома смартфонов и планшетов Apple используется эксплойт Checkm8, который также применялся для джейлбрейка ряда версий iOS. Доступ к персональным данным осуществляется путем подбора пароля.

По умолчанию iOS блокирует устройство после десяти неверных попыток ввода пароля, но уязвимость Checkm8 позволяет обойти это ограничение. В итоге в руки хакера попадают все пароли владельца гаджета, включая данные для авторизации на различных ресурсах, включая Apple ID. Дополнительно он получает доступ к биометрическим данным, используемым системами безопасности Touch ID и Face ID.

Как работает уязвимость

Проблема кроется в модуле SEP (Secure Enclave Processor), используемом в iPhone iPad для хранения конфиденциальных, а также биометрических данных пользователя.

В составе мобильных гаджетов Apple SEP используется с 2013 г. – впервые он появился в составе процессора Apple A7, на котором базировались вышедшие в том же году смартфон iPhone 5S и планшеты iPad Air первого поколения и iPad mini 2.

По данным Pangu, самые современные iPhone взлому путем использования уязвимости в SEP не подвержены. Девелоперы отмечают, что проблема характерна для устройств на чипах с А7 по А11 включительно, так что владельцы iPhone и iPad на базе более современных А12 и А13, вышедших осенью 2018 г. и позднее, вне опасности.

Риск взлома невелик

Несмотря на то, что под угрозой утечки персональных данных оказались десятки и сотни миллионов владельцев устройств Apple, бояться им особенно нечего. Тот факт, что Apple не сможет удаленно устранить уязвимость программным способом, тоже не должен стать причиной для паники.

Для того, чтобы хакер смог провести взлом и украсть личные данные, ему потребуется получить физический доступ к устройству. Также у него может уйти определенное время на подбор пароля к iPad или iPhone, за которое подлинный владелец устройства может удаленно заблокировать его, попутно стерев всю информацию из его памяти.

Массовые угрозы взлома

Apple во второй раз за 2020 г. поставила владельцев своих гаджетов под угрозу утечки персональных данных. В середине мая 2020 г., как сообщал CNews, в штатном почтовое приложение (Mail) в смартфонах Apple iPhone была найдена серьезная брешь в системе безопасности.

С ее помощью хакеры могли взломать устройство, притом, в отличие от проблемы с сопроцессорами SEP, сделать это они могли удаленно. К тому же, если в случае с SEP проблема коснулась лишь определенных устройств, то данной уязвимости были подвержены все смартфоны Apple, число которых во всем мире, по данным самой компании, превышает 900 млн. Более того, об этой проблеме Apple узнала как минимум за месяц до того, как информация о ней проникла в интернет, но ее ИБ-эксперты не посчитали ее серьезной.

На самом деле, баги, позволяющие красть персональные данные владельцев гаджетов, присутствовали в iOS и раньше. Так, в феврале 2013 г. подобная проблема была выявлена в iOS 6.1 – она позволяла злоумышленникам, завладевшим iPhone с этой версией платформы, получать доступ к содержимому памяти, включая фотографии, контакты и другую персональную информацию, минуя пароль. Для того чтобы преодолеть парольную защиту, вору было необходимо всего лишь выполнить определенную серию манипуляций с устройством. Она включала нажатие на кнопку питания, кнопку «Экстренный вызов» и кнопку возврата на домашний экран, после чего нужно было подключить подключи гаджет к произвольному компьютеру с приложением iTunes. При этом в iTunes никакого пароля вводить для синхронизации не требовалось, и в итоге у злоумышленника открывался полный доступ ко всей информации в памяти устройства.

Источник

СМИ пугают: приложения на iPhone сливают наши личные данные

Но, похоже, всё в рамках политики конфиденциальности Apple.

Автор The Washington Post Джеффри Фоулер написал для издания большой лонгрид. Главной темой стала приватность пользователей айфонов. Джеффри решил узнать, на самом ли деле Apple так дорожит персональными данными, как говорит об этом. Оказалось, это правда. Но есть одна проблема. Заключается она в работе сторонних приложений.

Что произошло?

Джеффри Фоулер установил на свой айфон специальное приложение для отслеживания активности смартфона. Его разработала американская компания Disconnect, занимающаяся приложениями в сфере конфиденциальности личных данных.

Джеффри хотел выяснить, что делает его айфон на прикроватной тумбочке, пока хозяин спит. Как оказалось, выглядит всё довольно печально: приложения, установленные на айфон, сливают данные пользователя компаниям.

Делается это с помощью трекеров — аналогов cookie, запрашиваемых разными сайтами.

В 23:43 компания Amplitude узнала мой номер, e-mail и точное местоположение. В 3:58 трекер Appboy получил цифровой «слепок» моего телефона. В 6:25 утра трекер Demdex получил способ идентифицировать мой телефон, а также отослал список других трекеров для сопряжения.

Всю ночь была какая-то поразительная активность трекера Yelp. Он получал сообщение с моим IP-адресом каждые пять минут.

Автор The Washington Post

И выходит, что подобные заявления неуместны?

Apple never shows up at CES, so I can’t say I saw this coming. pic.twitter.com/8jjiBSEu7z

Надпись на баннере: «Всё, что происходит на вашем айфоне, остаётся на вашем айфоне».

Что трекеры могут узнать?

Практически всё: ваше местоположение, цифровой «слепок» вашего телефона, куда входят IMEI, модель смартфона, объём памяти, рекламные метки, данные о других приложениях. Приложение DoorDash с помощью трекера Sift Science отслеживает даже данные, снятые с акселерометра, — так что данные могут быть самыми неожиданными.

Зачем нужны эти трекеры?

Для отслеживания активности пользователя и составления персонифицированных рекламных предложений.

Почему этого стоит бояться?

Проблема заключается в том, что эти данные хранятся на серверах, принадлежащих сторонним компаниям, а не разработчикам приложений. Технический директор Disconnect Патрик Джексон считает, что любые третьи лица в цепочке хранения данных являются подозрительными.

Насколько это масштабно?

Сказать трудно. Но за месяц на айфоне Джеффри Фоулера было загружено 5400 трекеров, отправивших более 1,5 ГБ данных. И эта цифра, судя по всему, напрягла его не меньше страха за сохранность собственных данных: это же половина его месячного трафика, выдаваемого в рамках тарифа AT&T.

Виновата ли Apple?

Приложения, созданные самой компанией, не запускают трекеры. Тут компания чиста.

Мы делаем в Apple очень многое, чтобы пользователи сохранили конфиденциальность своих данных. Аппаратное и программное обеспечение Apple обеспечивает повышенную безопасность и конфиденциальность на всех уровнях системы.

Согласно политике конфиденциальности Apple, компания требует от разработчиков обеспечивать безопасность личных данных пользователей. Если обнаружится обратное, Apple потребует решить проблему. Если этого не произошло, то приложение будет удалено из App Store.

Не очень понятно, каким образом «обнаружится обратное». Пользователи сами должны жаловаться в Apple?

Что я могу сделать?

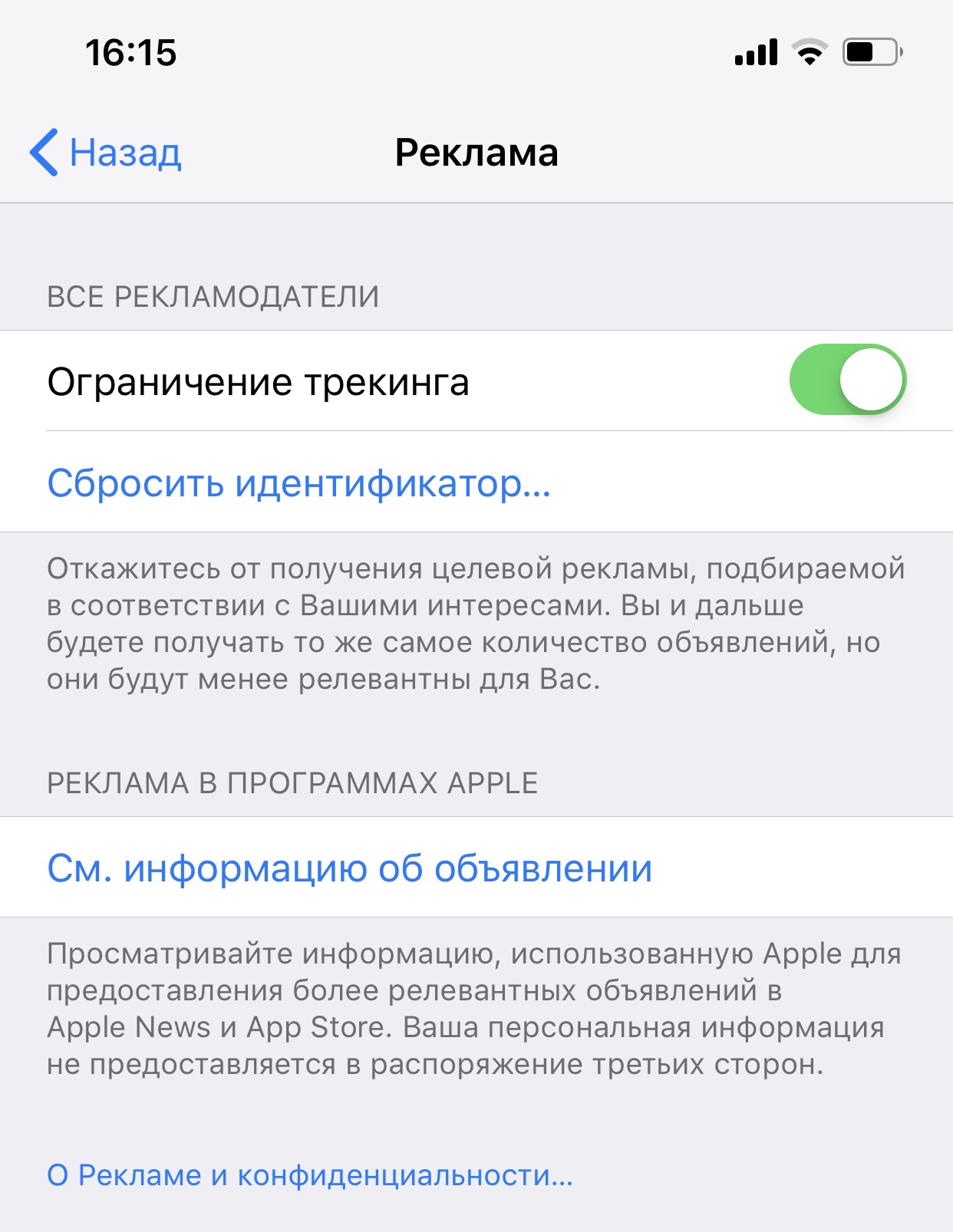

Зайдите в настройки айфона или айпэда и идите в меню «Конфиденциальность» > «Реклама», где можете включить ограничение трекинга.

Что на самом деле?

Джеффри Фоулер советует установить приложение Privacy Pro SmartVPN. Именно его разработало Disconnect для отслеживания работы трекингов. Несмотря на то, что оно является условно-бесплатным, без оформления подписки его нельзя использовать. Подписка стоит 349 рублей в месяц, но есть триальная версия, работающая семь дней.

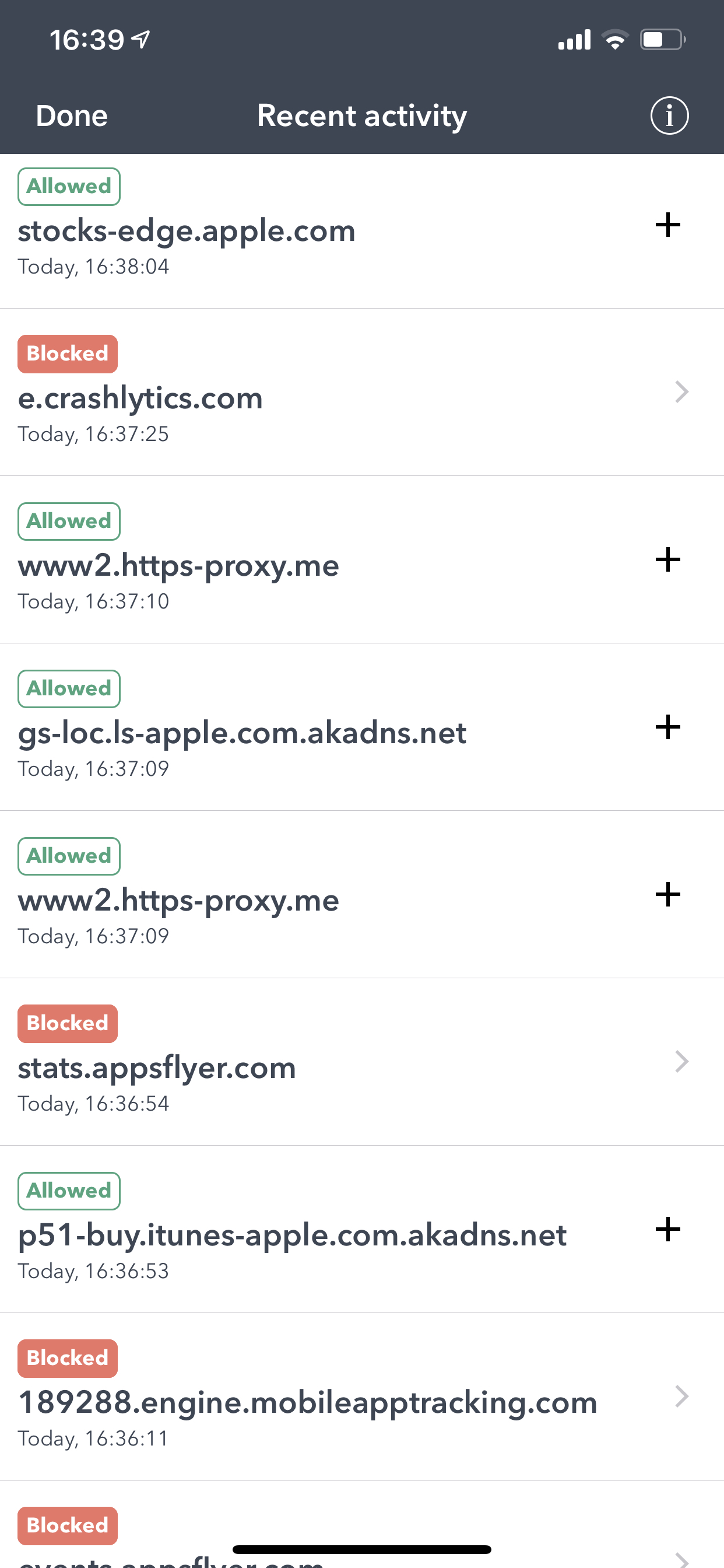

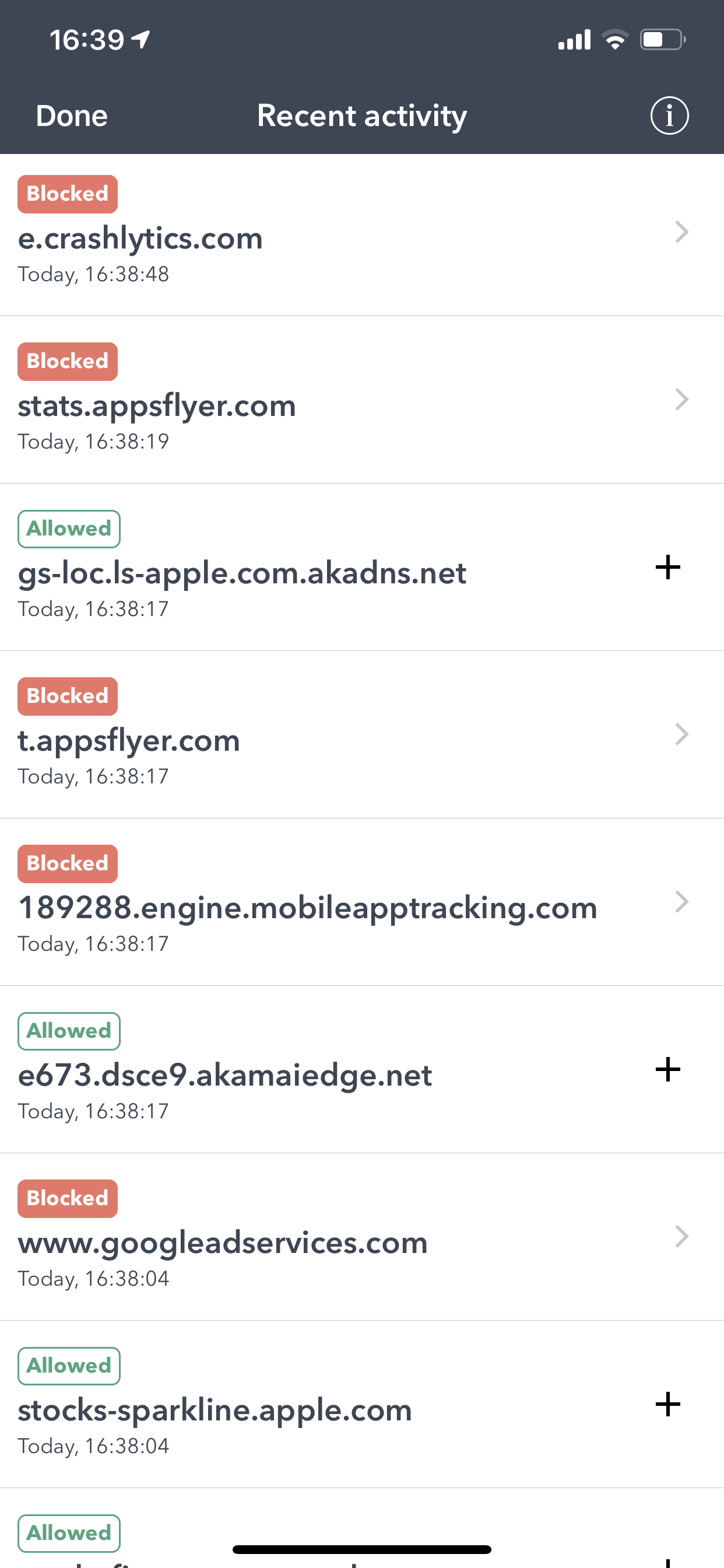

Приложение работало порядка двух часов, пока я писал этот и другие тексты. За это время приложение обнаружило множество разрешённых трекеров самой Apple, а также восемь заблокированных. Два исходили от Google Services и ещё несколько от неизвестных мне доменов:

По сути, эти угрозы настолько же опасны, как и cookie-файлы: сами по себе они не несут никаких негативных или позитивных смыслов. Главный вопрос, как ими пользуются. И тут Apple стоит обеспокоиться и задавать его тем разработчикам, которые выставляют свои приложения в App Store.

Источник

СМИ: в iCloud могла произойти утечка данных, которую Apple пыталась скрыть

По информации издания The Hacker News, в 2018 году могла произойти утечка данных, в ходе которой была раскрыта информация пользователей сервиса iCloud. При этом Apple официально не объявляла о подобных проблемах.

В чем проблема

С журналистами связался турецкий исследователь информационной безопасности Мелих Севим (Melih Sevim). Он заявил, что сумел обнаружить уязвимость в iCloud, которая позволила ему просматривать некоторые данные чужих аккаунтов в сервисе – например, заметки в учетных записях. Исследователь смог получить доступ как к данным случайных аккаунтов, так и целенаправленно раскрывать информацию конкретных пользователей – для этого ему нужно было знать связанный с сервисом номер телефона.

По словам Мелиха, он обнаружил баг в октябре 2018 года и уже в ноябре в рамках политики ответственного разглашения сообщил о нем в Apple, приложил инструкции по воспроизведению ошибки и видеодемонстрацию использования уязвимости.

Представители Apple также в ноябре 2018 года сообщили исследователю, что ошибка исправлена, однако заявили, что компания обнаружила ее до его сообщения. После этого тикет был сразу же закрыт.

Согласно объяснениям исследователя, возможная уязвимость возникала из-за связи телефонного номера, сохраненного в платежной информации аккаунта Apple ID, с учетной записью в iCloud. Такая связь возникала при использовании сервиса на устройстве с соответствующим номером.

Определенные манипуляции исследователя позволили ему сохранить номер, связанный с чужим аккаунтом в iCloud, а затем получать частичный доступ к данным этой учетной записи.

«Предположим, что мобильный номер для аккаунта abc@icloud.com – это 12345. Если я введу мобильный номер 12345 в своем Apple ID, который зарегистрирован на адрес xyz@icloud.com, то смогу увидеть определенные данные аккаунта abc в xyz».

По словам исследователя, в ходе экспериментов ему удалось получить доступ к заметкам пользователей iCloud, в которых хранилось много важной информации – включая учетную информацию банковских аккаунтов.

Поскольку уязвимость содержалась в участке настроек iCloud для iOS-устройств, Apple смогла исправить ее в фоновом режиме через интернет. Для этого не нужно было выпускать отдельное обновление iOS.

Реакция Apple

Мелих предоставил журналистам переписку, в ходе которой сотрудники Apple Security Team подтверждают наличие проблемы и сообщают, что она уже устранена.

В ответе на письмо редакции The Hacker News Apple также подтвердила наличие уязвимости и сообщила, что «она была устранена еще в ноябре 2018 года», проигнорировав вопросы о том, как долго уязвимость присутствовала в системе, примерное число пользователей, чьи данные были раскрыты, и есть ли свидетельства ее эксплуатации хакерами.

Также на текущей неделе стало известно о баге в FaceTime, который позволяет звонящему получить доступ к чужим микрофону и камере, даже если на звонок не ответили. Разработчики были вынуждены отключить функцию Group FaceTime, чтобы защитить пользователей.

Позже стало известно, что мать обнаружившего уязвимость подростка пыталась оповестить Apple за неделю до того, как о ней стало известно. Никто не отреагировал на ее сообщения в соц-сетях и баг-репорт.

Исследователи Positive Technologies также находили уязвимости в продуктах Apple. Так летом 2018 года компания выпустила обновление для macOS High Sierra 10.13.4, которое устраняет уязвимость в прошивке персональных компьютеров (CVE-2018-4251), обнаруженную Максимом Горячим и Марком Ермоловым. Уязвимость позволяла эксплуатировать опасную ошибку в подсистеме Intel Management Engine.

Источник

Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

Пользовательские данные не являются разменной монетой. Компания Apple потратила значительные усилия для того, чтобы заслужить себе репутацию, стойко отбиваясь от ФБР и прочих представителей силовых структур, ищущих возможность произвольного сбора данных владельцев iPhone.

В 2016 г. Apple отказалась ослабить защиту iOS для того, чтобы ФБР могла разблокировать iPhone стрелка из Сан-Бернардино. Завладев смартфоном Сайеда Фарука и промахнувшись десять раз с набором четырехзначного PIN кода, правоохранители тем самым заблокировали смартфон. Тогда в ФБР потребовали, чтобы Apple создала специальную ОС, в которой возможно подобрать код безопасности методом перебора.

Поначалу все складывалось не в пользу Apple, окружной суд Соединенных Штатов по Калифорнии встал на сторону силовых ведомств. Apple подала апелляцию, началась волокита, и в итоге заседания судебное разбирательство на этом прекратилось по инициативе ФБР.

В конце концов, федералы добились своего с помощью Cellebrite — частной израильской компании, специализирующейся в цифровой криминалистике, заплатив за это дело более миллиона долларов США. К слову, в смартфоне ничего не нашли.

Странным образом четыре года спустя история повторилась почти точь-в-точь. В январе 2020 г. не абы кто, а Генеральный Прокурор США Уильям Барр попросил компанию помочь следователям получить доступ к содержимому двух iPhone, использованных во время стрельбы в военно-морской авиабазе в Пенсаколе, штат Флорида, в декабре 2019 года. Не удивительно, что из Apple последовал очередной отказ.

Стоит подчеркнуть, что в обоих случаях речь шла не об одноразовой передаче информации со стороны Apple. С этим как раз все в порядке, компания передает метаданные, резервные копии с iCloud при официальных и санкционированных запросах правоохранительных органов. Отказ встречают требования создать и предоставить универсальную отмычку, особую прошивку iOS, позволяющей разблокировать конфискованные смартфоны.

Именно это обстоятельство вызывает наибольшее противодействие руководства Apple и лично CEO Тима Кука, которые резонно полагают, что нет и не может быть доброкачественных бэкдоров, и что комплексная защита своей мобильной платформы бывает лишь первой свежести. Отмычка в хороших руках очень скоро становится отмычкой в руках сомнительных, а возможно, она там будет и с самого первого дня.

Итак, мы теперь знаем, что iOS не имеет специальных лазеек, созданных для силовых структур. Означает ли это, что iPhone неуязвим для проникновения и кражи данных?

BootROM уязвимость checkm8

В конце сентября 2019 г. исследователь информационной безопасности с ником axi0mX опубликовал на Github ресурсе код эксплойта практически для всех устройств производства Apple с чипами версий A5 — A11. Особенность найденной уязвимости состоит в том, что она находится на аппаратном уровне и никакими обновлениями ПО её невозможно устранить, так как она прячется в самом механизме защиты безопасной загрузки BootROM, a. k. a. SecureROM.

Модель загрузки iOS с презентации Apple на WWDC 2016 г.

В момент холодной загрузки первым из read-only памяти запускается SecureROM, причем это самый доверенный код в Application Processor и поэтому он выполняется без каких-либо проверок. В этом кроется причина того, что патчи iOS тут бессильны. И также крайне важно, что SecureROM отвечает за переход устройства в режим восстановления (Device Firmware Update) через интерфейс USB при нажатии специальной комбинации клавиш.

Переход iOS в режим DFU.

Уязвимость Use-after-Free возникает, когда вы ссылаетесь на память после того, как она была освобождена. Это может привести к неприятным последствиям, таким как сбой программы, непредсказуемые значения, или как в данном случае — выполнение стороннего кода.

Для начала, чтобы понять механизм эксплойта, нам нужно понять, как работает системный режим восстановления. При переходе смартфона в режим DFU в момент инициализации выделяется буфер I/O и создается USB-интерфейс для обработки запросов к DFU. Когда установочный пакет 0x21, 1 поступает по USB-интерфейсу на этапе USB Control Transfer, код DFU после определения адреса и размера блока копирует данные буфера I/O в загрузочную область памяти.

Структура USB Control Transfer Setup Packet.

Соединение по USB остается активным до тех пор, пока длится загрузка образа прошивки, после чего оно завершается в штатном режиме. Однако существует и нештатный сценарий выхода из режима DFU, для этого нужно отправить сигнал DFU abort по коду bmRequestType=0x21, bRequest=4. При этом сохраняется глобальный контекст указателя на буфер данных и размер блока, тем самым возникает классическая ситуация уязвимости Use-after-Free.

Checkm8 по существу эксплуатирует уязвимость Use-after-Free в процессе DFU, чтобы разрешить выполнение произвольного кода. Этот процесс состоит из нескольких этапов, но один из самых важных известен, как фэн-шуй кучи, который тасует кучу специальным образом, чтобы облегчить эксплуатацию уязвимости.

Запуск команды ./ipwndfu -p на MacOS.

В практическом плане все сводится к переводу iPhone в режим DFU и запуску простой команды ./ipwndfu -p. Результат действия Python скрипта состоит в снятии блокирования с несанкционированным доступом ко всей файловой системе смартфона. Это дает возможность устанавливать ПО для iOS из сторонних источников. Так злоумышленники и правоохранители могут получить доступ ко всему содержимому украденного или изъятого смартфона.

Хорошая новость состоит в том, что для взлома и установки стороннего ПО, требуется физический доступ к телефону от Apple и кроме того, после перезагрузки все вернется на место и iPhone будет в безопасности — это т. н. привязанный джейлбрейк. Если у вас на границе отобрали смартфон и затем вернули его, лучше лишний раз не испытывать судьбу и перезагрузиться.

iCloud и почти защищенные бэкапы

Выше уже было сказано, что в последнем противостоянии FBI с Apple из-за перестрелки в Пенсаколе, компания отдала в руки правоохранителей, резервные копии iCloud с телефонов подозреваемых. Тот факт, что в ФБР не стали воротить носом говорит о том, что эти данные, в отличие от заблокированного iPhone, были вполне пригодны для исследования.

Наивно полагать, что это единичный случай. Только за первое полугодие 2019 г. следователи 1568 раз получали доступ к почти 6000 полновесных резервных копий iCloud пользователей яблочных смартфонов. В 90% обращений из гос. структур компания предоставляла некоторые данные из iCloud, а таких обращений всего было около 18 тыс. за тот же период.

Это стало возможным после того, как Apple без лишнего шума два года назад свернула проект по обеспечению сквозного шифрования пользовательских резервных копий iCloud. Есть свидетельства в пользу того, что это было сделано после давления со стороны ФБР. Впрочем, есть также основания полагать, что отказ мотивирован желанием избежать ситуации, когда пользователи из-за забытого пароля не могут получить доступ к собственным данным iCloud.

В результате компромисса с силовыми структурами и пользователями возникла мешанина, в которой не очевидно, какие данные в iCloud надежно сокрыты, а какие — так себе. По крайней мере, можно сказать, что сквозное шифрование применяется для следующих категорий.

- Домашние данные.

- Медицинские данные.

- Связка ключей iCloud (включая сохраненные учетные записи и пароли).

- Платежные данные.

- Накопленный словарный запас QuickType Keyboard (необходима iOS v.11).

- Screen Time.

- Данные Siri.

- Пароли Wi-Fi.

Все же остальное, включая Messages, возможно, могут прочитать сотрудники Apple и компетентные органы.

Новая уязвимость на аппаратном уровне

Китайская команда разработчиков Pangu Team неделю назад сообщила о найденной неустранимой неисправности, на этот раз в чипе SEP (Secure Enclave Processor). В зоне риска находятся все устройства iPhone процессорах А7-А11.

SEP хранит ключевую, в буквальном смысле слова, информацию. К ним относятся криптографические функции, ключи аутентификации, биометрические данные и профиль Apple Pay. Он делит часть оперативной памяти с Application Processor, но другая ее часть (известная, как TZ0) зашифрована.

Последовательность загрузки SEP.

Сам SEP представляет собой стираемое 4MB процессорное ядро AKF (вероятно, Apple Kingfisher), патент № 20130308838. Используемая технология аналогична ARM TrustZone / SecurCore, но в отличие от нее содержит проприетарный код для ядер Apple KF в целом и SEP в частности. Он также отвечает за генерацию ключей UID на А9 и более новых чипах, для защиты пользовательских данных в статике.

SEP имеет собственный загрузочный ROM и он так же, как и SecureROM / BootROM защищен от записи. То есть уязвимость в SEPROM будет иметь такие же неприятные и неустранимые последствия. Комбинируя дыру в SEPROM с эксплойтом checkm8, о котором уже выше было сказано, можно изменить регистр отображения I/O для обхода защиты изоляции памяти. В практическом плане это дает возможность злоумышленникам заблокировать телефон без возможности его разблокировать.

Хакеры Pangu продемонстрировали, что они могут использовать ошибку в контроллере памяти, управляющем содержимым регистра TZ0. Всех деталей и исходного кода они не стали раскрывать, надеясь продать свою находку компании Apple.

Известный уже нам исследователь ИБ axi0mX написал в Твиттере, что уязвимостью в SEPROM можно воспользоваться лишь при физическом доступе к смартфону, как и в случае с checkm8. Точнее сама возможность манипуляций с содержимым регистра TZ0 зависит от наличия дыры в SecureROM / BootROM, так как после штатной загрузки iPhone изменить значение регистра TZ0уже нельзя. Новые модели iPhone с SoC A12/A13 не подвержены новой уязвимости.

Источник