- Шпаргалки Админа

- пятница, 11 апреля 2014 г.

- Настраиваем TOR на Android, шифруем трафик, получаем доступ к заблокированным сайтам, обеспечиваем полную анонимность

- Проверка соединения на анонимность.

- Весь трафик через tor android

- Настройка Tor для Windows, Linux, iOS, Android. Подробная инструкция.

- Настройка Тор-браузера для Windows.

- Настройка Tor для Linux.

- Настройка Tor для iOS

- Настройка Tor для Android

Шпаргалки Админа

Тут я буду публиковать различные полезные заметки и хаки про

Oracle Hyperion/Weblogic/OHS/WinX/Cygwin/Bash/Linux

А так же способы автоматизации повседневных задач системного администратора.

P.S: Прошу отключить AdBlock на моем блоге или добавить адрес сайта в белый список.

пятница, 11 апреля 2014 г.

Настраиваем TOR на Android, шифруем трафик, получаем доступ к заблокированным сайтам, обеспечиваем полную анонимность

Для начала небольшая выдержка из Википедии:

Tor — Это система прокси-серверов, позволяющая устанавливать анонимное сетевое соединение, защищённое от прослушивания. Рассматривается как анонимная сеть виртуальных туннелей, предоставляющая передачу данных в зашифрованном виде. С

помощью Tor пользователи могут сохранять анонимность в интернете при посещении сайтов, публикации материалов, отправке сообщений и при работе с другими приложениями, использующими протокол TCP. Анонимизация трафика обеспечивается за счёт использования распределённой сети серверов, называемых многослойными маршрутизаторами. Технология Tor также обеспечивает защиту от механизмов анализа трафика, которые ставят под угрозу не только интернет-анонимность пользователя, но также конфиденциальность коммерческих тайн, деловых контактов и др.

Tor оперирует сетевыми уровнями onion-маршрутизаторов, позволяя обеспечивать анонимные исходящие соединения и анонимные скрытые службы.

Для начала необходимо установить пакет Orbot.

Запускаем приложение и долгим тапом инициализируем запуск:

При наличии ROOT доступа можно включить:

- Прозрачное шифрование всего трафика телефона или только выбранных приложений.

- Teathering Tor — проксировать траффик всех устройств, которые получают интернет с телефона по Wi-Fi или USB

Если доступа нет, можно воспользоваться браузером Orweb или Firefox с дополнительным плагином или воспользоваться следующим способом:

- Идем в «Меню» — «Настройки» — «Подключения» — «Другие Сети» — «Мобильные сети» — «Точки доступа» (На примере Samsung Galaxy Note 3)

- Выбираем профиль, который мы используем, например «Megafon Internet»

- Устанавливаем прокси : 127.0.0.1 и порт: 8118

Теперь весь наш трафик проксируется через TOR, но это не самый удобный способ, т.к возникают следующие проблемы:

— при закрытом клиенте Orbot мы не сможем получить доступ в интернет

— каждый раз прийдется устанавливать параметры прокси заново.

Но есть и плюс: шифруется весь трафик, включая приложения, в которых нельзя штатным образом настроить прокси.

Для решения этой проблемы можно создать дублирующую точку доступа с прописанными заранее настройками прокси и переключаться, когда необходимо анонимное соединение через Orbot.

Проверка соединения на анонимность.

Нажимаем в правом верхнем углу значек браузера и выбираем стоковый браузер. После того, как откроется браузер, в нем будет написано подключены ли вы к Tor (Зеленая надпись с луковицей вверху: Congratulations. Your browser is configured to use Tor.)

Если статья была вам полезна — кликните на баннер или кнопку Donate 🙂

Источник

Весь трафик через tor android

Для полноценного функционирования программы необходимы права root пользователя.

Краткое описание:

Защита конфиденциальных данных в сети Интернет.

Требуется Андроид: 4.1+

Русский интерфейс: Частично

Версия: 16.0.2-RC-1 Сообщение №2579, автор VernyjPes

Версия: 16.0.0 RC2 (6.0+/4.1+) Orbot (Пост uzenelse #66427263)

Версия: 15.4.2-RC-1 (6.0+/4.1+) Orbot (Пост uzenelse #62225992)

версия 15.4.1 RC 1 Orbot (Пост uzenelse #61965916)

версия: 15.4.0 beta 2 Orbot (Пост uzenelse #60473084)

версия: 15.1.2 Orbot (Пост Alex0047 #47409184)

Версия 14.1.4 Orbot (Пост #36130965)

Версия 14.1.3 Orbot (Пост #36012171)

Версия 14.1.1 Orbot (Пост #35842613)

Версия 14.1.0 Orbot (Пост #35760202)

Версия 14.0.8.1 Orbot (Пост #34273317)

Версия 14.0.8 Orbot (Пост #34123788)

Версия 14.0.7.3 Orbot (Пост #33917244)

Версия 14.0.7.2 Orbot (Пост #33838795)

Версия 14.0.6 Orbot (Пост #33484806)

Версия 14.0.5.4 Orbot (Пост #33479810)

Версия 14.0.5.1 Orbot (Пост #33284427)

Версия 14.0.5 Orbot (Пост #33263003)

Версия 14.0.4.3 Orbot (Пост #32557069)

Версия 14.0.4.2 Orbot (Пост #32422470)

Версия 14.0.4 Orbot (Пост #32211105)

Версия 14.0.3.1 Orbot (Пост #32113275)

Версия 14.0.1 Orbot (Пост #32058353)

Версия 13.0.5 Orbot (Пост #30136619)

Версия 13.0.4а Orbot (Пост #28477726)

Версия 13.0.3 Orbot (Пост #28432572)

Версия 13.0.2 Orbot (Пост #28430529)

Версия 13.0.1 Orbot (Пост #28297442)

Версия 13.0.0 Orbot (Пост #28258104)

Версия 12.0.5 https://4pda.to/forum/dl/post/3359308/Orbot_12.0.5.apk

Версия 12.0.3 https://4pda.to/forum/dl/post/3340715/orbot_12.0.3.apk

Версия 1.0.7 https://4pda.to/forum/dl/post/1593072/0.2.3.10_alpha_orbot_1.0.7_FINAL.apk

Версия 1.0.6 https://4pda.to/forum/dl/post/1331168/Orbot_1.0.6_Tor_0.2.3.7_alpha_FINAL.apk

версия: 1.0.5.2 https://4pda.to/forum/dl/post/972613/0.2.2.25_alpha_orbot_1.0.5.2.apk

версия: 1.0.4.1 https://4pda.to/forum/dl/post/849729/Orbot1.0.4.1.apk

версия: 1.04

Сообщение отредактировал iMiKED — 01.05.21, 07:31

anonymous1377,

Читал) и вот захотел разобраться.

Насколько я понял выглядит коннект так:

Я -> Мой провайдер -> Провайдер 1 -> Комп 1 -> Провайдер 1 -> Провайдер 2 -> Комп 2 -> Провайдер 2 -> [. ] -> Конечный провайдер -> Цель

Так вот, мне думается, что имея логи провайдеров, мы можем отследить человека.

Да! самое главное)) в этой цеопчке я не писал никаких ТОРовских серваков)) Которые сами по себе потенциально могут делать что угодно

Сообщение отредактировал bad_dab — 12.01.11, 23:06

Грубо говоря схема такая. Но вот провайдеры будут раскинуты по всей планете — а это уже как минимум проблема (достать их логи). Тем более тор постоянно совершенствуется и обновляется, старые эксплоиты, через которые можно проследить маршрут лукового траффика уже не актуальны. Как сопоставить связь между провайдер 1 и провайдер 2 я вот не представляю например. Да и вобще, я думаю стоит определиться с тем, что подразумевается под спрятаться от кого-то. Если вы хотите какую-либо тайну мировую раскрыть или писать реальные угрозы действующей власти — тор в неумелых руках будет бесполезен. А вот I2P или Mixminion для этого подойдёт идеально! 🙂

Сообщение отредактировал ®udzinsky — 20.05.17, 23:49

Для НуЖнЫх ЛюДеЙ разбросанность провайдеров по миру — не проблема, поверьте же!

Смешно, на Педивикии пишут, что не пускают аккаунты с ТОРом. Бгага. Спалились.

Просто бесконечно поражает тупость людей, ничего не понимающих в интернет-технологиях (или имеющих о них мягко говоря извращенное представление), но при этом имеющих буквально религиозную веру во всесилье спецслужб, которые «могут все» 😀

И совершенно бесполезно объяснять этим людям про суть технологии — они все равно ее не поймут (в чем даже не стесняются признаться), они просто ВЕРЯТ, что спецслужбы могут вычислить ЛЮБОГО (и пофиг, что для этого надо получить логи зарубежных провайдеров, это же наши СПЕЦслужбы, им не откажет провайдер ни одной страны :rofl: )

P.S. Как-то раз пытался объянсить человеку (имеющему техническое образование!), что есть принципиально невскрываемые методы шифрования (во всяком случае до тех пор, пока не появились квантовые компьютеры). Абсолютно бесполезно, как об стенку горох! Человек просто тупо повторял «я знаю, что ФСБ может вскрыть любой шифр, мне люди оттуда рассказывали» 😀

ИМХО самое простое — вообще не обращать внимание на таких людей, и не вступать с ними ни в какие дискуссии. Зачем? Верующему бесполезно что-то доказывать.

Вы сами понимаете суть технологии? Вас устраивает предлагаемая ей безопасность? Тогда просто пользуйтесь ей, и не обращайте внимание на реплики тупой школоты и просто безграмотных людей.

Источник

Настройка Tor для Windows, Linux, iOS, Android. Подробная инструкция.

Не смотря на то, что скачать Тор и получить доступ в DarkNet задача довольно простая, и сама по себе, вряд ли вызовет у кого-то сложности, но всё же здесь есть некоторые нюансы о которых неплохо бы знать. Конечно же опытные нетсталкеры вряд ли узнают из этой статьи что-то новое, а вот новичку — к прочтению обязательно. Особенно если этот новичок, вдруг, интересуется тематикой использования сети Тор не из праздного любопытства, а задумал что-нибудь такое, где вопрос анонимности имеет принципиальную значимость.

Начнем с нескольких правил, которые надо запомнить и никогда не забывать:

ПРАВИЛО №1 (оно же самое главное): для чего бы ты не заинтересовался сетью Тор, ты должны помнить, что её использование лишь повышает анонимность, но не даёт гарантии 100% анонимности;

ПРАВИЛО №2: в DarkNet не должно быть никаких данных из реальной жизни. Если для регистрации где-либо нужна электронная почта — это должна быть электронная почта зарегистрированная в DarkNet (какой-нибудь ProtonMail или аналоги, а ещё лучше одноразовая почта); все остальные данные — по такому же принципу;

ПРАВИЛО №3 (опционно, в зависимости от рода деятельности): Для регистрации на форумах, торговых площадках (и не только) в DarkNet стоит придумать новые никнеймы, причем желательно использовать каждый раз разные.

Если, прочитав эти советы, ты решил что это пишет моя обострившаяся паранойя, то можешь загуглить на чём спалился Росс Уильям Ульбрихт (основатель Silk Road). Я думаю вопросы отпадут.

Настройка Тор-браузера для Windows.

Скачивать его нужно только с официального сайта https://www.torproject.org/ . Ни с каких форумов, файлообменников, сайтов с обзорами и т.д. Тор-браузер качать не нужно, это, такая себе, лотерейка, можешь скачать нормальный дистрибутив, а можешь бонусом скачать что-нибудь, мягко говоря, «не нужное».

Скачал, установил. Теперь нужно настроить расширение NoScript. Почему это важно? Потому что NoScript позволяет блокировать исполнение JavaScript, апплетов Java, Flash и другие потенциально опасные компоненты HTML-страниц и как бонус защищает от XSS-атак. Для настройки нажми на значок NoScript в правом верхнем углу, в появившемся меню нажми на значок настройки.

В разделе «преднастройки по умолчанию» запрети запуск всех компонентов:

Продолжим настройку. В адресной строке пишем:

после этого он выдаст предупреждение о рисках, жми «Я принимаю на себя риск», после чего в графе «Поиск» нужно написать:

В появившемся списке значение по-умолчанию будет true, его нужно изменить на false.

Затем, по такому же принципу нужно изменить такие настройки:

нужно изменить значение на 0. Это отключит отправку заголовка Referer, который используется для отслеживания пути пользователя.

по-умолчанию будет стоять значение 1, его нужно изменить на 2. Это запретит использование cookie.

С настройкой Tor-браузера для Windows пожалуй всё. На мой взгляд, этого достаточно для комфортного посещения просторов DarkNet.

Настройка Tor для Linux.

В связи с тем, что Тор-браузер под Linux, настраивается по такому же принципу как и под Windows, останавливаться на этом второй раз не вижу смысла, лучше давай сделаем так, чтобы весь трафик нашей системы шёл через сеть Tor. Это само по себе даёт неплохой уровень анонимности (помни ПРАВИЛО №1). И, на мой взгляд, этого вполне достаточно среднестатистическому пользователю.

Для начала установим и запустим Tor, выполнив такие команды:

Теперь нам нужно сделать так, что бы каждое сетевое приложение устанавливало TCP соединение, через сеть Tor, в этом нам поможет утилита TorIptables2 — это анонимайзер, который настраивает iptables и Tor для перенаправления всех служб и трафика, включая DNS, через сеть Tor. Для этого выполняем:

У TorIptables2 есть всего два аргумента для запуска:

-l, —load Этот аргумента запустит toriptables

-f , —flush Этот аргумент отключит toriptables и вернет стандартные настройки:

Если, вдруг возникла необходимость сменить IP принудительно, делается это командой:

Узнать текущий внешний IP, можно командой:

Ну вот и с Linux разобрались. Теперь давай посмотрим что там с мобилами.

Настройка Tor для iOS

С Tor-браузером для IPhone на самом деле всё очень просто, самое главное скачать тот браузер который нужно. А нужно тот который от разработчика Mike Tigas, потому что именно его рекомендуют в Tor Project.

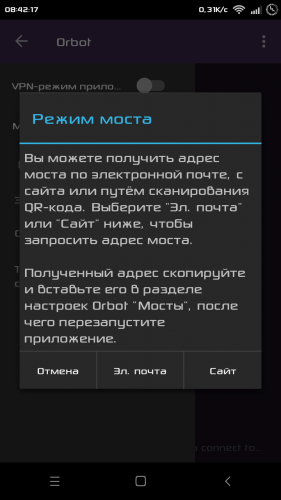

При первом запуске (потом можно поменять в настройках) можно включить использование мостов, это ретрансляторы которые позволяют обойти блокировку Тор.

Настройка Tor для Android

С настройкой Тор для Андроида всё тоже достаточно просто. Существует два официальных браузера: Orfox и Tor Browser for Android

|  |

Разница в том, что Tor Browser for Android может самостоятельно подключаться к сети Tor, а для работы Orfox требуется установить приложение Orbot. И вроде бы, второй вариант немного сложнее, но при этом он даёт дополнительные бонусы т.к. Orbot можно использовать что бы пустить весь трафик на телефоне через сеть Tor, либо настроить что бы какое-то отдельное приложение работало через неё.

Настройка Orbot интуитивно понятна, после запуска нажми «Использовать мосты», в появившемся меню выбирай «Подключение непосредственно к Tor» либо если нужно обойти блокировку, то выбери один из предложенных вариантов подключение через мосты. После этого нажимаешь на луковицу с надписью «Запустить». Если нужно пустить весь трафик телефона через Tor включи vpn-режим.

Что касается непосредственно браузеров (Orfox и Tor Browser for Android), то их нужно настроить также как мы настраивали Tor-браузер для Windows т.е. настроить расширение NoScript, прописать about:config в адресной строке и отключить JavaScript, отключит отправку заголовка Referer и запретит использование cookie.

Теперь такой нюанс. Если в стране где ты живёшь, вдруг, в Play Маркете не окажется приложений Orfox и Tor Browser for Android не расстраивайся, идёшь на сайт https://www.torproject.org/ и в разделе Download скачиваешь установочный файл .apk.

А на этом, пожалуй, всё. Не забывай возвращаться, мы продолжим радовать тебя интересной инфой.

Источник