- Как на Android входить в аккаунты по отпечатку пальца

- Как включить автозаполнение на Android

- Где работает автозаполнение

- Клиент нараспашку. Для чего Сбербанк собирает ваши биометрические данные и как это можно запретить

- Биометрическая система на мобильном телефоне

- Решение OnePass для мобильной аутентификации

- Надежность бимодальной аутентификации

Как на Android входить в аккаунты по отпечатку пальца

Эффективность систем безопасности на Android всегда оставляла желать лучшего. В отличие от iOS, где разработчики с самого начала тщательно продумывали особенности функционирования всех защитных механизмов, Android оставалось довольствоваться только какими-то недоделками. Сначала Google оснастила Pixel 4 технологией распознавания лиц, но при этом не озаботилось тем, чтобы она поддерживала хотя бы одно приложение. Потом компания начала предлагать пользователям инструмент запоминания паролей в Chrome, но не дала им менеджера, который бы придумывал защитные комбинации за них, а когда дала – не додумалась защитить его при помощи биометрии. Хорошо хоть сейчас к ней пришло это понимание.

Автозаполнение на Android теперь будет производиться по биометрии

Теперь механизм автозаполнения паролей на Android можно защитить при помощи биометрии. Соответствующее нововведение появилось в последней сборке сервисов Google Play, которую можно скачать по этой ссылке. Включив специальный параметр в настройках, пользователи устройств под управлением Android смогут подтверждать автоматическое заполнение учётных данных для авторизации с помощью отпечатка пальца, радужной оболочки глаза или своего лица в зависимости от того, какой способ верификации предлагает их смартфон.

Как включить автозаполнение на Android

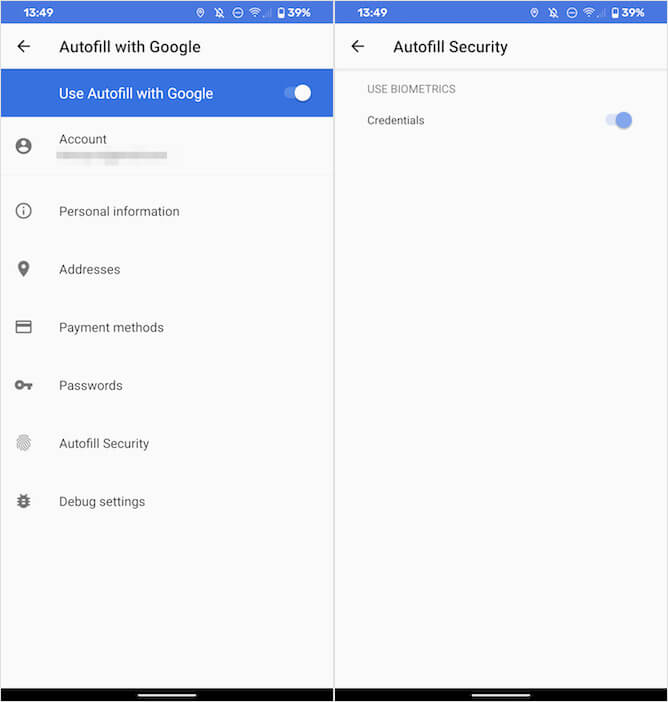

По умолчанию подтвержденеи автозаполнения при помощи биометрии отключено, даже если функция уже доступна вам. Поэтому включать её придётся принудительно:

- Перейдите в «Настройки» — «Система и обновления»;

- Здесь выберите раздел «Язык и ввод» — «Другие настройки ввода»;

Включить биометрию на автозаполнение нужно принудительно

- В открывшемся окне выберите «Автозаполнение»;

- Включите механизм автозаполнения Google и активируйте подтверждение биометрией.

Как Huawei будет обновлять Android на своих смартфонах в обход Google

Подтверждение автозаполнения биометрией – очень важная вещь, которая может помочь вам избежать несанкционированной авторизации в ваших учётных записях со стороны третьих лиц. То есть, если кто-то возьмёт ваш смартфон и втайне от вас попытается войти в ваш аккаунт на том или ином сайте, у него не будет такой возможности, потому что для ввода учётных данных потребуется биометрическая верификация, которую посторонний человек пройти гарантированно не сможет. Разумеется, только при условии, что вы не добавили его отпечаток или лицо в память смартфона заранее.

Где работает автозаполнение

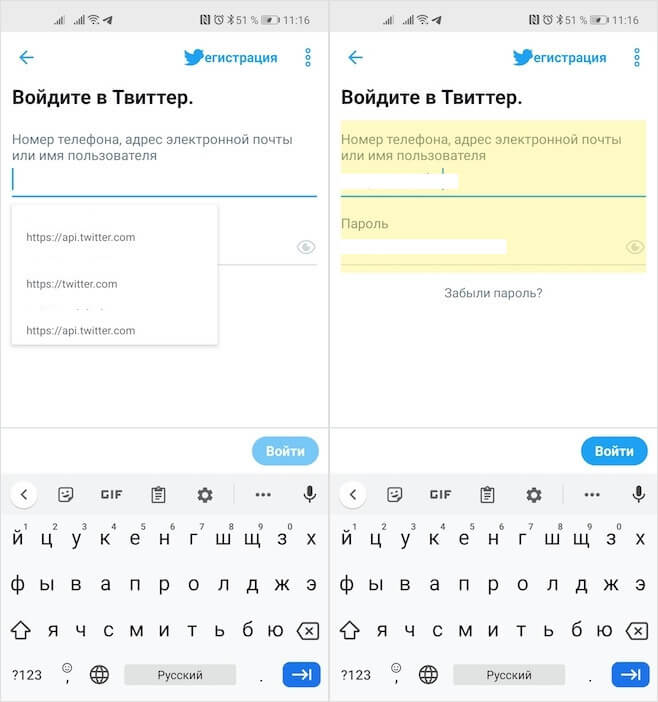

Автозаполнение паролей может работать во всех приложениях, если разработчики озаботились адаптацией

По умолчанию автозаполнение работает только в Chrome, однако Google разрешает разработчикам самостоятельно адаптировать этот механизм для своих приложений. Поэтому во многих известных программах вроде ВКонтакте, Twitter, Facebook, Spotify и т.д. автозаполнение с биометрическим подтверждением тоже работает. Это явно положительная тенденция, которая ведёт к тому, что в скором времени пароли вообще могут стать чем-то исключительно техническим, тогда как все действия по авторизации будут производиться с помощью отпечатов пальцев, лиц и радужных оболочек глаза.

Важно понимать, что сам факт загрузки последней сборки сервисов Google Play не может являться гарантией доступности функции автозаполнения с биометрией. Во всяком случае, на некоторых смартфонах нововведение так и не появляется даже после обновления. Это даёт основания думать, что изменения применяются на серверах Google, что вполне резонно, если вспомнить, как обычно Google распространяет свои апдейты. Компания предпочитает сначала выпустить их для узкой аудитории, а уже потом открывать для широкой.

Источник

Клиент нараспашку. Для чего Сбербанк собирает ваши биометрические данные и как это можно запретить

На что только не идут банки, чтобы официально получить биометрические данные своих клиентов. Например, Сбербанк на днях объявил о пилотном проекте — оплате в некоторых кафе по взгляду, без использования карты или телефона. Звучит очень продвинуто, но стоит ли доверять банку? Чем опасна биометрия и как запретить ему обработку вашего изображения и голоса.

Собственно, глава Сбербанка Герман Греф никогда не скрывал того, что в базе Сбербанка уже находятся «миллионы» образцов биометрических данных клиентов — без каких-либо официальных разрешений. Впрочем, даже он признаёт, что нынешние биометрические технологии недостаточно совершенны и 100% гарантий правильности идентификации пока не существует. Тем более что удобства дистанционной идентификации по видеоизображению, фотографии или голосу оценили не только банкиры, но и киберпреступники. Впрочем, несмотря на признание проблемы, в Сбербанке (как и других российских банках) от сбора биометрических данных не отказались, а наоборот — интегрировали эту опцию в большинство своих технологических процессов по работе с гражданами. И потихоньку легализуют данные, собранные ранее без всяких разрешений.

Например, нередко, вставив карту в терминал и подтвердив операцию, клиент даёт одновременно согласие на сбор своих биометрических данных. Это происходит, если клиент не удосужился прочитать текст, который выдал ему терминал в своём маленьком окошке (это и есть согласие), а введя ПИН-код, его подтвердил. Справедливости ради стоит уточнить, что согласие через терминал встречается нечасто, в большинстве случаев именно в Сбербанке граждане сами целенаправленно предоставляют свои биометрические данные в надежде на более удобное и простое обслуживание. Например, когда есть необходимость протестировать «будущие» технологии.

Чем опасно предоставлять биометрические данные

Традиционно россияне воспринимают сбор любой персональной информации с насторожённостью, и даже среди тех, кто передал свои биометрические данные добровольно, сейчас появилось много сомневающихся в правильности такого решения. И не без оснований. Проблема в том, что неясно, как именно в дальнейшем будут использованы эти данные. Особенно это актуально после того, как столичные суды в период самоизоляции стали штрафовать по данным камер наблюдения, хотя оштрафованные вовсе не давали разрешения на сбор и обработку своих биометрических данных столичному правительству. Кроме того, существует риск, что по биометрическим данным смогут получить кредиты мошенники.

Источник

Биометрическая система на мобильном телефоне

В последнее время все большее количество компаний используют возможности сети интернет для предоставления своих услуг. Как правило, архитектура таких приложений представляет собой использование технологии «тонкий клиент», которая подразумевает централизованное хранение данных клиента и предоставление доступа к ним только по специальному запросу. Клиент с помощью удаленного терминала (это может быть обычный ноутбук, планшет или смартфон) и специальной программы или стандартного веб-браузера может просматривать и изменять информацию на удаленном сервере.

Для обеспечения безопасности передаваемых данных, как правило, используется протокол SSL (Secure Sockets Layer). Кроме того, если система представляет собой приложение, доступ в него может быть защищен логином и паролем. Для повышения безопасности может использоваться ЭЦП (Электронно-Цифровая Подпись) – бинарная последовательность данных, формируемая криптографическим алгоритмом.

К сожалению, зачастую, клиенты хранят данные доступа прямо на ноутбуке или смартфоне, и при его утере или краже, доступ к сервисам легко могут получить третьи лица. Еще одним недостатком паролей или ЭЦП является невысокое удобство использования — необходимость помнить пароль или хранить файл ЭЦП на отдельном носителе. Именно поэтому сейчас на рынок обеспечения безопасности доступа начинают выходить биометрические технологии.

Биометрические характеристики уникальны для каждого человека и при грамотном использовании их очень сложно подделать. Сегодня наиболее широко используются такие биометрические характеристики как отпечатки пальцев, ДНК, радужная оболочка глаза, изображение лица и голос. В ракурсе описанной выше проблемы подтверждения личности при использовании мобильного телефона наиболее подходящими технологиями являются биометрия по лицу и голосу. И этому есть несколько аргументов:

- образцы голоса и лица легко получить “в домашних условиях”, для этого не требуется абсолютно никаких специальных навыков;

- для получения образцов голоса и лица не требуется наличия какого-то специального оборудования – фото делается с помощью камеры, а голос записывается через микрофон смартфона;

- фотография лица и запись голоса – простые и понятные любому человеку вещи, поэтому технология воспринимается легко.

Следует отметить, что совсем недавно биометрические системы идентификации по голосу и лицу обладали значительно худшими рабочими характеристиками (точность идентификации, размер биометрической модели и т.д.), по сравнению с, например, биометрией по отпечатку пальца. Однако за последние несколько лет в области разработки автоматических методов классификации и машинного обучения были достигнуты значимые успехи, которые позволили приблизить рабочие характеристики этих модальностей к другим:

| Биометрический признак | Тест | Условия тестирования | FRR | FAR |

|---|---|---|---|---|

| Отпечатки пальцев | FVC 2006 | неоднородная популяция, включая работников ручного труда и пожилых людей | 2,2% | 2,2% |

| Лицо | MBE 2010 | полицейская база фотографий | 4,0% | 0,1% |

| Голос (ООО «ЦРТ») | NIST 2012 | текстонезависимое распознавание | 3% | 1% |

| Радужная оболочка глаз | ICE 2006 | контролируемое освещение, широкий диапазон качества | 1,1% | 0,1% |

Решение OnePass для мобильной аутентификации

Решение OnePass бимодального доступа, над которым мы работаем, представляет собой многофакторную аутентификацию пользователя, которая включает 3 основных компоненты:

- верификация по изображению лица;

- верификация по статической парольной фразе;

- детектор присутствия.

Верификация по голосу производится на основе использования фиксированной парольной фразы. На этапе регистрации в OnePass, система предлагает пользователю короткий пароль или подсказку, например, «Произнесите Вашу фамилию и имя». Фразу необходимо повторить 3 раза – так достигается максимальная надежность и оценивается вариативность произнесения. На этапе верификации на экране также появляется пароль, который достаточно произнести только один раз. Использование подсказки позволяет не хранить и не запоминать пароль.

Верификация по лицу осуществляется «на лету» — в момент произнесения пользователем парольной фразы. При этом изображение лица пользователя выводится на экран ноутбука или смартфона, что облегчает позиционирование камеры. Для регистрации и верификации достаточно одного изображения.

Бимодальное решение представляет собой обобщение результатов, полученных в ходе голосовой и лицевой верификации. Результатом обработки этих модулей являются математические вероятности сходства PVoice и PFace эталонного образца пользователя с поступившим на вход аудио/видео потоком. На основе этих величин рассчитывается бимодальная вероятность верификации.

Детектор присутствия позволяет определить, находится ли перед камерой живой человек или его изображение. Основной принцип работы основан на записи изображения лица пользователя в процессе произнесения им голосового пароля и определения изменений мимических характеристик лица. Вообще говоря, этот алгоритм заслуживает отдельного внимания, потому что он защищает «ахиллесову пяту» биометрических систем — а именно, от попыток взлома с помощью фотографии или видео-записи. Это направление, которое тесно связано с биометрией и известно на Западе под термином Liveness detection. В будущем я расскажу про него подробнее.

Принятие решения о доступе пользователя в OnePass представляет собой логическую схему, учитывающую результаты всех модулей системы аутентификации. Положительное решение (предоставление доступа) принимается при выполнении всех перечисленных ниже условий:

- Вероятность сходства пользователя с эталоном по результатам бимодальной верификации больше порогового значения.

- Детектор присутствия по лицу принял решение о том, что перед устройством находится живой человек, а не муляж или фотография.

- Детектор присутствия по голосу (в случае, если он используется) принял решение о том, что голос принадлежит Клиенту системы.

Решение OnePass для мобильной платформы имеет интерфейс, работающий в двух режимах: регистрации и верификации Клиента. Мы постарались сделать их максимально удобными и быстрыми:

- верификация по лицу производится нажатием одной кнопки (отсюда и название решения OnePass); для удобства позиционирования лица производится зеркалирование изображения с камеры на экран;

- верификация по голосу запускается автоматически параллельно верификации по лицу, запись голоса также завершается автоматически;

- в процессе произнесения парольной фразы производится детектирование присутствия пользователя на основе анализа мимических изменений лица;

- обработка всех данных производится в параллельном режиме, что позволяет получить результат сразу же после произнесения парольной фразы;

- наличие подсказки голосового пароля не требует его хранения или запоминания

Надежность бимодальной аутентификации

Точная оценка надежности приложения очень важна, ведь от вероятности ошибки системы будет зависеть степень доверия пользователей к системе, а также потенциальные потери Клиента при взломе биометрической системы.

Основные показатели надежности биометрической системы — это ошибки 1-го и 2-го рода: False Rejection Rate (FRR) и False Acceptance Rate (FAR). Немного дополнительной информации можно найти здесь: Критерии оценки надежности биометрических систем.

Тестирование надежности решения мы проводили не только на общеизвестных речевых и лицевых базах данных (YOHO, RSR2015, FERET, MOBIO), но и базах, предоставленных нашими клиентами, одним из которых был крупный банк США. Для тестирования использовались смартфоны Samsung Galaxy Note II, S3 и S4.

Для оценки точности работы любой биометрической системы принято использовать характеристические кривые: ROC (Receiver Operating Characteristic) или DET (Detection error tradeoff), которые устанавливают зависимость между ошибками FRR и FAR. Для бимодального решения OnePass мы получили следующую DET-кривую:

Далее тестировалась вся система (бимодальное решение и модуль определения присутствия живого пользователя) по двум сценариям:

- Злоумышленник не имеет записи/изображения Клиента

- Злоумышленник имеет запись/изображение Клиента

Результат представлен в таблице:

| Порог бимодальной верификации | Ошибка ложного отклонения (FR) | Ошибка ложного пропуска (FA), Злоумышленник не имеет записи/изображения Клиента | Ошибка ложного пропуска (FA), Злоумышленник имеет запись/изображение Клиента |

|---|---|---|---|

| 0.3 | 1.85% | 0.129% | 8.00% |

| 0.5 | 2.08% | 0.021% | 7.99% |

| 0.7 | 3.63% | 0.004% | 7.86% |

Подытожу, что это очень неплохие показатели для биометрической системы, работающей в реальных условиях, особенно с учетом сценария взлома с помощью фотографии. В настоящее время OnePass проходит испытания в одном из банков США в качестве защиты доступа к интернет-банкингу, и демонстрируемые результаты отвечают ожиданиям клиента. Благодаря объединению функций бимодальной аутентификации и liveness detection, решение удовлетворяет противоположным требованиям бизнеса и служб безопасности и имеет хорошие перспективы для расширения области применения.

Источник