- Биометрические сенсоры или пин-код. Что безопаснее?

- Биометрические сенсоры. «За» и «против»

- Пин-коды. «За» и «против»

- Биометрические сенсоры или пин-код. Что выбрать?

- Виды биометрии в мобильном приложении

- Основные виды биометрии

- 1) Сканер отпечатка пальца (fingerprint)

- 2) Сканер геометрии лица (face ID)

- 3) Сканер радужной оболочки глаза (IRIS)

- Как работает распознавание

- Безопасность мобильных устройств. Часть 1 – Пароли и биометрическая аутентификация

Биометрические сенсоры или пин-код. Что безопаснее?

Сегодня у владельцев смартфонов есть огромное количество способов разблокировки устройств: от обычных пин-кодов до продвинутых биометрических сенсоров, скандирующих отпечатки пальцев, ваше лицо или даже радужную оболочку глаза. Да, различные биометрические данные уникальны для каждого человека и условному «хакеру» куда сложнее разблокировать телефон, на котором установлена такая система защиты. Но делает ли это биометрию более безопасной, чем зарекомендовавшие себя пин-коды?

Биометрические сенсоры. «За» и «против»

Сканер отпечатка пальцев присутствет сегодня практически в каждом смартфоне

Самое значительное преимущество различных сканеров заключается в том, что никто не может «подсмотреть» их. Тот же код без проблем кто-то может увидеть, например, в общественном транспорте. Кроме того, биометрия — это также один из самых быстрых методов аутентификации. Использование того же сканера отпечатков пальцев является более быстрым и простым вариантом для разблокировки устройства или оплаты покупок. Однако те же отпечатки пальцев нечистые на руку люди научились обходить. Это же касается и различных сканеров вроде Face ID или сенсоров для считывания радужной оболочки. Да, это все еще надежный способ, но опытный хакер может найти способ обмануть «умную технику».

Пин-коды. «За» и «против»

Пин-коды хорошо зарекомендовали себя в качестве системы защиты

Обычные цифровые пин-коды не так совершенны, как биометрические сенсоры, но они присутствуют на практически каждом смартфоне. Одно из преимуществ пин-кодов заключается в том, что они, как правило, не позволяют злоумышленникам использовать подбор кода в надежде его взломать. В основном после 5-10 попыток ввода пароля смартфон блокируется (а то и вовсе стирает все данные). Биометрию в этом плане можно «мучить» практически бесконечное число раз. Кроме того, на Android-устройствах имеется возможность использовать не цифровой код, а «геометрический». То есть разблокировать телефон определенной последовательностью росчерков, что также усложняет жизнь взломщикам. Ну а о недостатках подобной системы блокировки и разблокировки смартфона мы уже поговорили в предыдущем абзаце — злоумышленники могут легко узнать ваш код.

Биометрические сенсоры или пин-код. Что выбрать?

Ряд исследований показывают, что шаблоны разблокировки Android (так называемые, росчерки) действительно небезопасны, так как люди, как правило, придумывают не очень сложные комбинации. Что касается паролей, то тут тоже все обстоит примерно также. Автор этих строк лично знает несколько человек, у которых пароль — это цифры 0000 или 1111. То есть пароль присутствует чисто номинально. И даже при ограничении на 10 неправильных попыток ввода угадать такой пароль не составит труда. Так что, на наш взгляд, если уж и использовать пароль, то придумать какую-то менее распространенную комбинацию цифр. А вы используете сложный пароль на своем смартфоне? Расскажите об этом в нашем чате в Телеграм.

Для подавляющего большинства людей отпечаток пальца или другой биометрический сенсор будет куда более безопасным способом для защиты смартфона. Для его взлома потребуется наличие специальных знаний и (зачастую) совсем недешевых приспособлений. Да и в случае потери (чего мы вам, конечно, не желаем) вы будете меньше волноваться о сохранности устройства. С другой стороны, никто не мешает вам комбинировать 2 этих варианта, оставив возможность разблокировать гаджет любым способом. Благо, современные смартфоны предоставляют такую возможность.

Источник

Виды биометрии в мобильном приложении

Для идентификации пользователя в приложении можно использовать биометрию – например, сканеры радужной оболочки глаза, геометрии лица или отпечатка пальца. Хотя эти технологии известны и популярны, у начинающих разработчиков из-за недостатка информации до сих пор возникают те или иные вопросы.

Рассказываем о трех основных способах «узнать» пользователя, действительно ли злоумышленники могут обмануть камеру, «как в кино», и что общего между аутентификацией и игрой «Найди 10 отличий». Надеемся, что эти наблюдения будут полезны для тех разработчиков, которые начинают изучать возможности iOS и Android.

Основные виды биометрии

Идентификация пользователей необходима во многих приложениях, которые обрабатывают личные данные, например, в онлайн-банках. Так, в России с 2018 года действует Единая биометрическая система (ЕБС), с помощью которой клиенты могут пользоваться услугами банков удаленно. По рекомендациям Банка России, в 2020 году все банки должны иметь возможность собирать биометрические данные пользователей.

Согласно исследованию Spiceworks, более 60% компаний Европы и Северной Америки используют биометрию для защиты данных и считают, что этот метод надежнее, чем пин-код или сочетание логина и пароля. 10% респондентов уверены, что для идентификации достаточно только биометрии, тогда как другие компании настаивают на использовании дополнительных способов.

Популярные способы биометрической идентификации, по данным исследования:

- Сканер отпечатка пальца (fingerprint) – 57%

- Сканер геометрии лица (face ID) – 14%

- Прочие методы: сканеры радужной оболочки глаза (IRIS) и геометрии руки (3-5%).

Существуют и другие способы аутентификации, например, голосовая биометрия – однако, их надежность ниже, поэтому обращаются к ним реже.

Рассмотрим особенности нескольких перечисленных способов.

1) Сканер отпечатка пальца (fingerprint)

Для того, чтобы «узнать» пользователя по отпечатку пальца и безопасно хранить его данные, каждый производитель мобильных устройств предлагает свои возможности. Так, на устройствах Apple образец отпечатка пальца проводится через хеш-функцию перед сохранением в защищенный вычислительном модуль. Все процессы, связанные с Touch ID, происходят именно в этом модуле, и извлечь такие данные невозможно.

На устройствах Android степень безопасности зависит от производителя, используемых им подходов и решений. Как правило, работа со сканерами отпечатка пальца регламентируется отдельными документами, в том числе спецификациями Google. Ведущие производители смартфонов, такие как Samsung, используют достаточно надежные и точные емкостные сенсорами и обеспечивают высокую степень безопасности данных. Однако, отдельные небольшие компании могут применять менее надежные сенсоры и хранить отпечатки на устройстве, иногда даже в свободном доступе.

2) Сканер геометрии лица (face ID)

Если приложение идентифицирует пользователя по лицу, сканирование осуществляют за счет емкостной камеры. По сравнению с предыдущим способом, здесь требуется еще более сложный алгоритм, требующий высокой точности захвата изображения и распределения более 30 тысяч контрольных точек по изображению лица пользователя. В свою очередь, это определяет более высокие требования к камере смартфона.

По сути дела, емкостный сканер изучает лицо пользователя, выстраивая геометрическую модель и преобразуя её в результаты вычисления, которые можно хранить. Во время авторизации результат вычисления (с учетом погрешности) для конкретного пользователя сопоставляется с результатом, хранящимся в памяти.

При этом не все устройства предоставляют полноценные возможности для распознавания лиц. Бывают случаи, когда производители ограничиваются 2D-сканированием с помощью обычной камеры. Как правило, при этом на картинке выделяется лицо, которое можно сравнить с другими изображениями в базе – как в игре «Найди 10 отличий». Если приложению не удастся найти отличия, то пользователь может быть распознан как владелец. В этом случае есть риск, что потенциальному злоумышленнику удастся разблокировать приложение, просто просканировав фотографию владельца.

3) Сканер радужной оболочки глаза (IRIS)

Важно помнить, что IRIS – это не сканер сетчатки глаза. Проще говоря, эта технология сканирует радужную оболочку, которая окружает зрачок, тогда как сетчатка располагается внутри глаза на задней стенке.

Сканер определяет те или иные особенности внешности пользователя и геометрическую форму радужки, используя емкостные камеры.

Хотя такой способ биометрической защиты может показаться перспективным, у него есть свои уязвимости. С одной стороны, для снятия блокировки недостаточно найти и предъявить фотографию владельца, ведь камера определяет объем изображения. Однако, такой риск выше при одновременном использовании фотографии и контактных линз. Сканер сетчатки глаза в этом отношении может быть безопаснее, поскольку данные владельца невозможно получить в открытых источниках или угадать.

Как работает распознавание

При использовании любого из перечисленных биометрических сканеров, как правило, 100% точности недостижима. Когда пользователь сканирует отпечаток пальца, получившийся рисунок зависит от силы нажатия, смещения на долю миллиметра вправо или влево, наличия незначительных травм кожи. В результаты несколько сканов лица или отпечатков пальца одного пользователя всегда содержат различия.

При этом для авторизации по лицу или отпечатку пальца используют метод нечеткого поиска.

Блок-схема с симметричными криптографическими ключами (источник)

В этом случае приложение ищет не полностью совпадающие элементы, как при хешировании паролей, а наиболее похожие друг на друга сущности. Например, если вы авторизуетесь по отпечатку пальца, то совпадение рисунка на 90% — очень хороший показатель, который фактически подтверждает личность владельца отпечатка.

Однако, при этом на 10% отпечаток состоит из других данных. А значит, мы получаем другой хеш и теряем возможность безопасного хранения данных. Кроме того, хранить данные приходится целиком, ведь хеш-функция с выдачей близких значений для похожих символьных сочетаний недостаточно безопасна.

Рассмотрим, как будет выглядеть процесс регистрации:

- Биометрическое сканирование захватывает изображение.

- Алгоритм извлекает из изображения стабильные и воспроизводимые векторы.

- Происходит генерация открытого и закрытого кода, при этом закрытый код хешируется.

- Симметричные или асимметричные криптографические ключи выдаются для сгенерированного биометрического хеш-кода.

- При использовании асимметричных криптографических ключей происходит сохранение открытого ключа и удаление из системы закрытого ключа. Биометрические данные в этих случаях не сохраняются.

Верификация происходит следующим образом:

- Биометрическое сканирование захватывает изображение.

- Алгоритм извлекает те же стабильные функции, что и при регистрации.

- Публичный код сообщает системе, «где находятся функции» для поиска частного кода.

- Создается один и тот же закрытый код, для аутентификации выдаются одни и те же криптографические ключи и хеш.

Блок-схема с асимметричными криптографическими ключами (источник)

Чтобы преобразование было повторяемым, перед его началом биометрический сигнал должен быть надлежащим образом зарегистрирован. Эта проблема частично решена с помощью ряда методов, описанных в научной литературе.

Источник

Безопасность мобильных устройств. Часть 1 – Пароли и биометрическая аутентификация

В первой части будет рассказано о защите от неправомерного физического доступа к мобильному устройству. Во второй – об использовании биометрии в приложениях.

Администраторы и конечные пользователи мобильных устройств должны быть более осведомлены о рисках в случае, если злоумышленник получил доступ к их смартфонам. Необходимо позаботиться о защите своего мобильного устройства, чтобы минимизировать эти риски.

В первой части будет рассказано о защите от неправомерного физического доступа к мобильному устройству. Во второй – об использовании биометрии в приложениях.

Зачем нужен сильный пароль

Первые смартфоны в основном использовались в корпоративных целях и, соответственно, были защищены согласно бизнес-стандартам. Уровень доступа к этим устройствам был наравне с уровнем доступа к корпоративным вычислительным системам. Количество приложений и другой персональной информации на мобильных устройствах был несравненно ниже, чем на смартфонах под управлением современных операционных систем (iOS, Android, Windows Mobile и т. д.). Даже если некоторыми устройствами владели обычные пользователи, это не было столь критично как в наши дни. С момента презентации iPhone в 2007 году и Android в 2008 году количество пользователей смартфонов стало увеличиваться по экспоненте, и, как следствие, появилась масса нового контента и приложений. Но теперь появилась другая проблема: нужно побеспокоиться о том, чтобы персональные данные, хранимые на смартфонах, не попали в чужие руки.

Когда в 2008 году появилась уязвимость, связанная с обходом экрана блокировки в iPhone, я обнаружил, что реакция на это событие была довольно вялой. Дальнейшее исследование показало, что, поскольку подавляющее большинство пользователей вообще не пользовалось паролем для разблокировки экрана, новых инцидентов, связанных с обходом экрана блокировки не возникало. В 2014 году опрос, проведенный организацией Consumer Reports, выявил, что хотя 47% обладателей устройств используют пароль, жесты или другие механизмы для блокировки экрана, 77% тех пользователей устанавливают PIN-код из четырех цифр. Более того, в основном владельцы смартфонов не предпринимают никаких дополнительных средств защиты, как, например, удаление всех данных после нескольких попыток неудачного ввода пароля. Исследования показывают, что использование пароля становится все более популярным, но большинство владельцев продолжают устанавливать четырехзначный PIN-код.

Несмотря на то, что пароль – лучше, чем отсутствие экрана блокировки вообще, четырехзначный PIN-код легко обходится при помощи одной из следующих техник:

- Способ №1 – подсмотреть из-за спины.

- Крис Кроули (Chris Crowley), инструктор компании SANS, заявил, что может успешно подглядывать пароли, когда находится в одной комнате с владельцем смартфона. Нет ничего невозможного, когда ты обладаешь определенной сноровкой.

- Способ №2 – поиск наиболее вероятного четырехзначного PIN-кода.

- Поиск по социальным сетям, телефонным каталогам и другим сетевым ресурсам четырехзначных номеров, имеющим значение для пользователя.

- Обычно владельцы телефона выбирают пароли, которые легко запомнить: дату рождения, годовщину свадьбы, номер дома или число, состоящее из одних цифр. Более подробная информация о наиболее распространенная PIN-кодах представлена в этой статье.

- Способ №3 – прямой перебор.

- Если подключить телефон к iOS-устройству, например, к IP-Box, можно перебрать все четырехсимвольные пароли за 17 часов.

§ Обычно пользователи не конфигурируют устройство так, чтобы информация удалялась после нескольких неудачных попыток ввода пароля. Кроме того, в старых версиях iOS (до версии 8.3) были различные способы обхода удаления информации при 10 неудачных попытках ввода PIN-кода.

- Если подключить телефон к Android-устройству, например, USB Rubber Ducky (при помощи кабеля USB OTG), можно перебрать все четырехсимвольные пароли за 16 часов.

§ По умолчанию в Android наступает принудительная пауза в 30 секунд после пяти неудачных попыток ввода пароля. В переборщике тоже предусмотрены эти паузы.

Зачем нужна более сильная аутентификация

Поскольку на телефоне хранится много ценной информации (почта, банковские аккаунты, контакты, заметки и учетные записи к другим сервисам), а четырехзначный PIN-код легко подбирается, вопрос об использовании более сильного пароля встает в полный рост.

Однако не только рядовым пользователям, но и администраторам устройств эта идея не всегда по душе. По моему опыту, пользователь скорее перейдет на четырехзначный PIN-код, чем будет несколько раз на дню вводить длинный пароль или использовать другие меры безопасности. И здесь встает вопрос об альтернативных способах аутентификации.

Однажды мой учитель сказал: «Мы нанимаем умнейших людей на планете для решения сложнейших задач. Не становись той проблемой, которую решают эти люди».

В биометрической аутентификации используются различные «истинные» характеристики пользователя: отпечатки пальцев, сетчатки глаза, контуров лица или голоса. Биометрия позволяет снизить необходимость в запоминании и постоянном вводе сложного пароля, что будет по душе и пользователям и администраторам.

В операционной системе Android 4.1 появилась возможность разблокировки смартфона при помощи лица. Но проблема была в том, что фотография лица тоже помогала в разблокировке. Впоследствии появилось обновление, и пользователю нужно было прищурить глаза, чтобы изображение лица отличалось от фотографии. С другой стороны, это нововведение предполагает круглосуточную работу камеры, что может быть не всегда подходящим. Я рекомендую отключить эту опцию.

Еще один популярный способ биометрической аутентификации – на основе отпечатков пальцев. Здесь возможны два способа: нажатие и скольжение пальцем. Нажатие пальцем проще, чем скольжение или ввод пароля, и, к тому же, имеет меньшее количество ложных срабатываний.

Несмотря на то, что биометрическая аутентификация не является решением всех проблем, этот метод избавляет от ввода паролей и, следовательно, более прост и доступен рядовому пользователю.

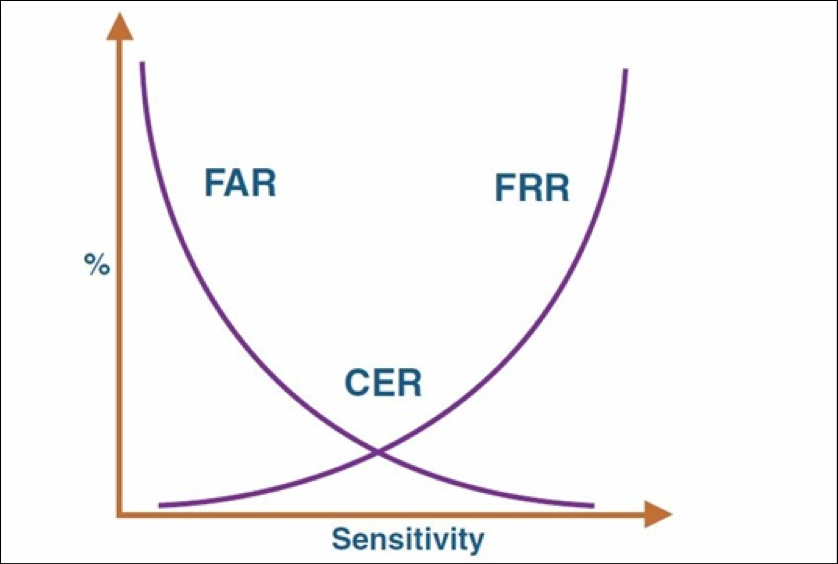

Вне зависимости от типа биометрической системы, если пользователь не распознан, необходимо ввести пароль. Производители стараются сбалансировать вероятности ложных признаний (False Accept Rate; FAR) и ложных отказов (False Reject Rate; FRR), чтобы злоумышленники чаще отсекались, а законные пользователи реже вводили пароль. Уровень пересечения вероятности ошибок (Crossover Error Rate; CER) – это уровень, при котором FRR = FAR. Иногда этот показатель называется чувствительностью или Equal Error Rate (EER). На рисунке ниже наглядно демонстрируется график зависимости этих показателей от чувствительности устройства. Когда производитель выпускает продукт с хорошим уровнем CER, пользователям нравится это устройство, которое потенциально может стать популярным.

Рисунок 1: Зависимость различных показателей от чувствительности устройства

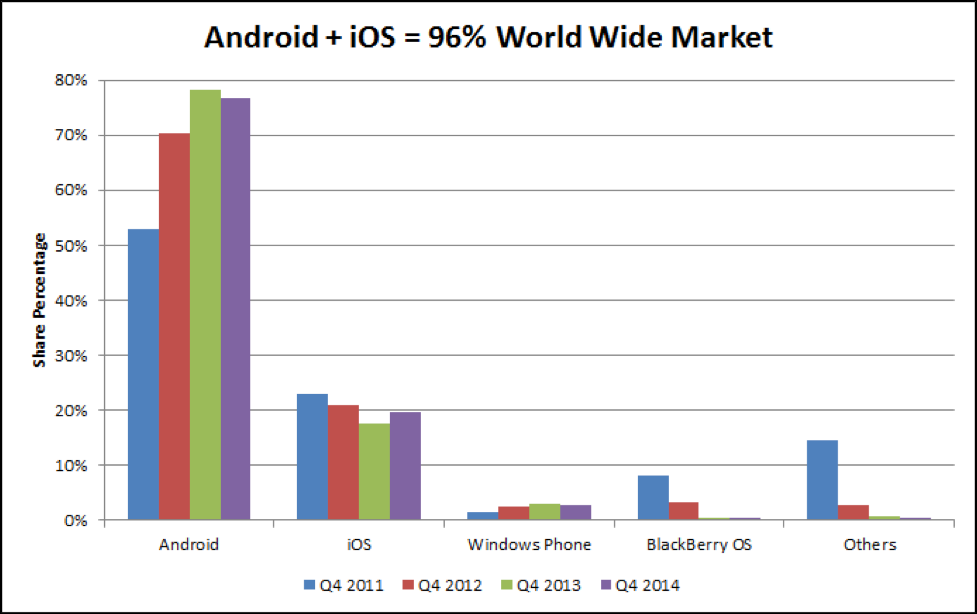

Почему основное внимание будет уделяеться Android/iOS

Согласно данным международной исследовательской и консалтинговой компании International Data Corporation (IDC) в четвертом квартале 2014 года на 96% всех смартфонов были установлены операционные системы Android и iOS. Учитывая подавляющее превосходство относительно других ОС, основное внимание я буду уделять устройствам на базе iOS и Android.

Рисунок 2: Процентное распределение операционных систем, установленных на мобильных устройствах

Текущее положение дел

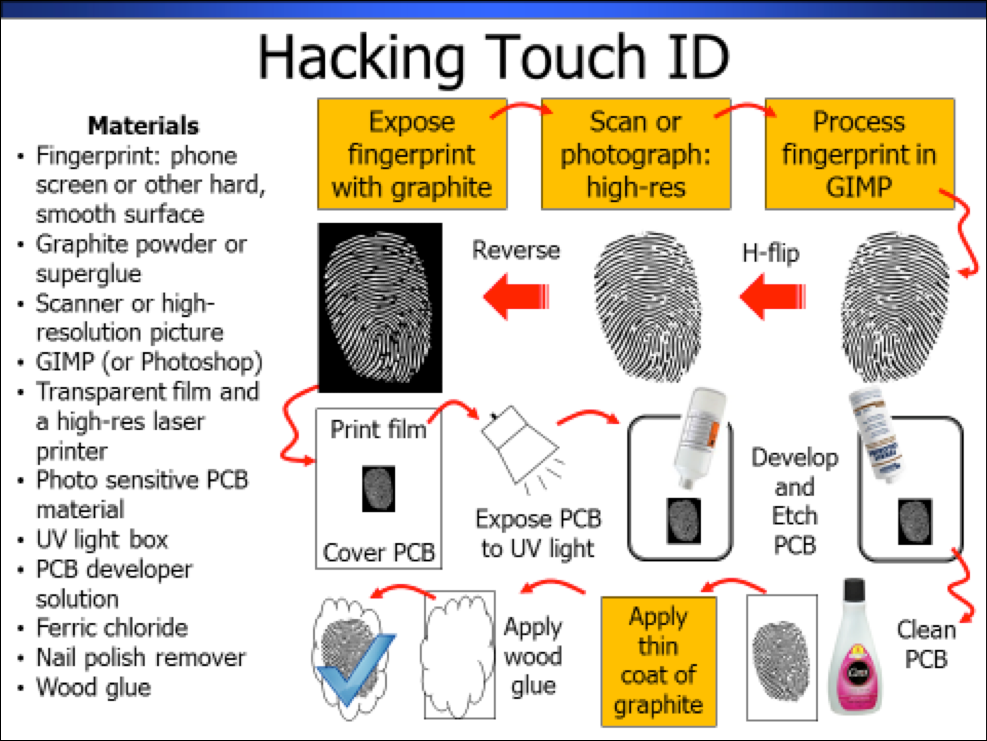

В iPhone 5s и Samsung Galaxy S5 предусмотрены средства биометрической аутентификации на базе считывателей отпечатков пальцев. Для обоих устройств некоторые группы, наподобие The Chaos Computer Club (CCC), научились создавать поддельные отпечатки пальцев для разблокировки. Джошуа Райт (Joshua Wright), автор курса «Mobile Device Security and Ethical Hacking», на рисунке ниже иллюстрирует процесс создания поддельных отпечатков для обмана Touch ID. Схожий метод используется против устройств компании Samsung. С появлением iPhone 6 и Samsung Galaxy S6 чувствительность ридеров возросла, и многие методы подделки отпечатков работать не будут. С другой стороны, возрастает процент отказов по легитимным отпечаткам.

Рисунок 3: Схема обмана Touch ID

Защита биометрической информации

Одна из наиболее важных мер безопасности относительно биометрической аутентификации – защита биометрической информации. На устройствах от Samsung и Apple вместо самих отпечатков в отдельном защищенном месте хранится математическое представление отпечатков. Это защищенное место не синхронизируется ни с облаком, ни с резервными копиями. Важно понимать, что в отличие от паролей, отпечатки нельзя изменить в случае их попадания в руки злоумышленника.

Samsung Fingerprint Scan Data Security

Устройства от компании Samsung для защиты отпечатков используют достоверную среду выполнения (Trusted Execution Environment; TEE). Согласно документации, методология защиты построена следующим образом:

- Сами отпечатки и биометрические данные нигде не хранятся. После сканирования создается хеш, который затем помещается в достоверную среду выполнения на базе архитектуры ARM.

- Сканер отпечатков и интерфейс находятся в TEE (Trusted Execution Environment).

- Доступ к отпечаткам вне TEE получить нельзя.

- Доступ к аппаратной части сканера вне TEE получить нельзя.

- Физический доступ к сканеру имеет только TEE.

- TEE показывает достоверный интерфейс для ввода поверх экрана.

- Trustlet предоставляет результаты сканирования и, возможно, ключ, созданный после успешного скана, но не информацию о сканировании.

Apple Touch ID Fingerprint Data Security

На iOS-устройствах представления отпечатков хранятся в Secure Enclave. Secure Enclave – это сопроцессор, который самостоятельно загружается, обновляется и имеет зашифрованную память с уникальным ключом, назначаемым во время изготовления. Secure Enclave обеспечивает безопасность хранения внутренней информации, даже в случае, если основное ядро скомпрометировано. Компания Apple предоставляет ограниченные системные средства для приложений, желающих использовать Touch ID для аутентификации, ограничивая доступ механизмам взаимодействия со считывателем отпечатков.

Как биометрия влияет на владельцев устройств

Биометрическая аутентификация напрямую влияет, как с хорошей, так с плохой стороны, на то, как владельцы используют свои устройства и на безопасность конфиденциальной информации.

Несмотря на то, что считыватель отпечатков частично снимает необходимость вводить пароль, все же существует несколько случаев, когда ввод пароля необходим. Ниже представлен перечень ситуаций для устройств Apple Touch ID и Samsung Fingerprint Scanner, требующих ввода пароля:

Samsung Fingerprint Scanner

Пароль необходим всегда

Пароль необходим в случае, если включено шифрование

Устройство не используется более 48 часов

Пароль необходим всегда

Можно пользоваться отпечатком

Пять неудачных попыток ввода отпечатка

Пароль необходим всегда

В Samsung S6 пароль необходим всегда. В более ранних моделях ограничений не было.

Пароль необходим всегда. Пароль должен быть до внесения отпечатков. Может храниться не более 5 отпечатков.

Можно пользоваться и паролем и отпечатком. Должен быть резервный пароль, состоящий из 6 символов, включая одну цифру. Может храниться не более 4 отпечатков.

Устройство получило удаленную команду блокировки

Пароль необходим всегда.

Необходимо использовать пароль для разблокировки. Обратите внимание, что удаленная команда изменяет экран блокировки, и вместо отпечатка нужно вводить пароль.

Администраторам устройств и рядовым пользователям следует помнить таблицу выше во время разговоров относительно биометрии в сочетании с сильными паролями.

Помимо угроз, связанных с репликацией отпечатков, о которых рассказала группа CCC, использование биометрической аутентификации может вызывать беспокойство у некоторых пользователей относительно безопасности конфиденциальной информации. Например, сотрудникам полиции намного проще «попросить» вас разблокировать устройство при помощи отпечатков, чем выведывать PIN-код.

Если вы используете отпечаток для доступа к Apple Pay, PayPal, или Samsung Pay на вашем мобильном устройстве, потенциальные риски от использования поддельных отпечатков значительно возрастают.

Следует помнить, что создание поддельных отпечатков требует времени, ресурсов и хороших навыков. То есть шансы на то, что злоумышленник или уличный вор доберется до устройства раньше, чем вы сможете удалить всю информацию при помощи удаленной команды, достаточно малы. Кроме того, к устройству, защищенному сильным паролем, получить доступ не так то просто.

Дополнительные меры для повышения уровня безопасности вашего устройства:

Разрешить шифрование на устройствах на базе Android (на iOS-устройствах шифрование включено по умолчанию). Эта мера не позволит злоумышленнику получить конфиденциальную информацию посредством выгрузки NVRAM на другой компьютер.

Кроме того, полезно установить приложение по управлению мобильным устройством: Find My iPhone или Android Device Manager, которое дает возможность удаленного обнаружения, блокировки или удаления информации в случае кражи или других инцидентов.

Настройте устройство так, чтобы после нескольких неудачных попыток ввода пароля, вся информацию удалялась. Администраторам мобильных устройств следует устанавливать достаточно большое количество попыток (в зависимости от длины пароля), чтобы избежать непреднамеренного удаления информации. Вне зависимости от длины пароля, устанавливайте не менее 5 попыток (я рекомендую 10).

Что бы вы ни использовали: пароли, отпечатки или любые другие методы аутентификации, это не освобождает вас от элементарной бдительности. Относитесь к телефону как к бумажнику, в котором лежит крупная сумма денег. Не оставляйте смартфон в легкодоступных местах и старайтесь не раскрывать методов аутентификации.

Следуя приведенным выше рекомендациям, вы серьезно усилите безопасность вашего устройства и находящейся там конфиденциальной информации. Скопировать отпечатки пальцев намного сложнее, чем подсмотреть PIN-код, вводимый пользователем.

Повышение уровня безопасности конфиденциальной информации, особенно по мере того, как мы находим новые сферы применения мобильным устройствам, и возрастает количество персональных данных, позволяет нам быть более уверенным относительного того, кто имеет доступ к этой информации. Но здесь встает и другой вопрос: как еще можно использовать защитные механизмы.

Во второй части мы поговорим о том, как работать с биометрией через приложения, рассмотрим механизмы компрометирования биометрической аутентификации и различные способы защиты.

Источник