- Из iPhone можно вытащить пароли ко всем сервисам. Эту «дыру» невозможно исправить

- Глобальная проблема iPhone

- Как работает уязвимость

- Риск взлома невелик

- Массовые угрозы взлома

- Ваши данные крадут с айфона и продают за копейки. Как? За сколько?

- 1. Самое большое «палево» недавно – приложение Burger King

- 2. Многие уже забыли, как GetContact сливал данные о вас

- Итак, ваши данные украли. Сколько они стоят? (спойлер: копейки)

- Очнитесь. Ваши данные сливают более 3 тыс. приложений для смартфонов

- Ужас. Как к этому относятся Apple и Google?

- И что теперь-то делать? Если даже Skype меня палит?

Из iPhone можно вытащить пароли ко всем сервисам. Эту «дыру» невозможно исправить

Все смартфоны с Apple, начиная с iPhone 5S и заканчивая iPhone X, могут быть взломаны из-за таящейся в них аппаратной уязвимости, которую невозможно пропатчить. Проблема касается также и планшетов iPad, построенных на процессорах от А7 до А11. В новых моделях смартфонов и планшетов подобная «дыра» отсутствует.

Глобальная проблема iPhone

В смартфонах iPhone компании Apple выявлена новая уязвимость, угрожающая сохранности персональных данных их владельцев. «Дыру» обнаружили специалисты китайской команды разработчиков Pangu, и ее невозможно устранить путем выпуска патча к прошивке.

Эксперты Pangu отмечают, что для взлома смартфонов и планшетов Apple используется эксплойт Checkm8, который также применялся для джейлбрейка ряда версий iOS. Доступ к персональным данным осуществляется путем подбора пароля.

По умолчанию iOS блокирует устройство после десяти неверных попыток ввода пароля, но уязвимость Checkm8 позволяет обойти это ограничение. В итоге в руки хакера попадают все пароли владельца гаджета, включая данные для авторизации на различных ресурсах, включая Apple ID. Дополнительно он получает доступ к биометрическим данным, используемым системами безопасности Touch ID и Face ID.

Как работает уязвимость

Проблема кроется в модуле SEP (Secure Enclave Processor), используемом в iPhone iPad для хранения конфиденциальных, а также биометрических данных пользователя.

В составе мобильных гаджетов Apple SEP используется с 2013 г. – впервые он появился в составе процессора Apple A7, на котором базировались вышедшие в том же году смартфон iPhone 5S и планшеты iPad Air первого поколения и iPad mini 2.

По данным Pangu, самые современные iPhone взлому путем использования уязвимости в SEP не подвержены. Девелоперы отмечают, что проблема характерна для устройств на чипах с А7 по А11 включительно, так что владельцы iPhone и iPad на базе более современных А12 и А13, вышедших осенью 2018 г. и позднее, вне опасности.

Риск взлома невелик

Несмотря на то, что под угрозой утечки персональных данных оказались десятки и сотни миллионов владельцев устройств Apple, бояться им особенно нечего. Тот факт, что Apple не сможет удаленно устранить уязвимость программным способом, тоже не должен стать причиной для паники.

Для того, чтобы хакер смог провести взлом и украсть личные данные, ему потребуется получить физический доступ к устройству. Также у него может уйти определенное время на подбор пароля к iPad или iPhone, за которое подлинный владелец устройства может удаленно заблокировать его, попутно стерев всю информацию из его памяти.

Массовые угрозы взлома

Apple во второй раз за 2020 г. поставила владельцев своих гаджетов под угрозу утечки персональных данных. В середине мая 2020 г., как сообщал CNews, в штатном почтовое приложение (Mail) в смартфонах Apple iPhone была найдена серьезная брешь в системе безопасности.

С ее помощью хакеры могли взломать устройство, притом, в отличие от проблемы с сопроцессорами SEP, сделать это они могли удаленно. К тому же, если в случае с SEP проблема коснулась лишь определенных устройств, то данной уязвимости были подвержены все смартфоны Apple, число которых во всем мире, по данным самой компании, превышает 900 млн. Более того, об этой проблеме Apple узнала как минимум за месяц до того, как информация о ней проникла в интернет, но ее ИБ-эксперты не посчитали ее серьезной.

На самом деле, баги, позволяющие красть персональные данные владельцев гаджетов, присутствовали в iOS и раньше. Так, в феврале 2013 г. подобная проблема была выявлена в iOS 6.1 – она позволяла злоумышленникам, завладевшим iPhone с этой версией платформы, получать доступ к содержимому памяти, включая фотографии, контакты и другую персональную информацию, минуя пароль. Для того чтобы преодолеть парольную защиту, вору было необходимо всего лишь выполнить определенную серию манипуляций с устройством. Она включала нажатие на кнопку питания, кнопку «Экстренный вызов» и кнопку возврата на домашний экран, после чего нужно было подключить подключи гаджет к произвольному компьютеру с приложением iTunes. При этом в iTunes никакого пароля вводить для синхронизации не требовалось, и в итоге у злоумышленника открывался полный доступ ко всей информации в памяти устройства.

Источник

Ваши данные крадут с айфона и продают за копейки. Как? За сколько?

Вы устанавливаете популярное приложение из официального интернет-магазина и даже не подозреваете, что оно ворует ваши данные и перепродает их.

Рассказываем, какие теневые рекламные и аналитические сервисы работают в играх и приложениях для iPhone – и что потом происходит с добытыми персональными данными.

Но для начала два самых свежих примера из России.

1. Самое большое «палево» недавно – приложение Burger King

Приложение ресторана быстрого питания оказалось в центре скандала.

В июле пользователь «Пикабу» fennikami обнаружил, что приложение Burger King для iOS снимает скриншоты и объединяет их в видео, которое отправляет на удаленный сервер. Кроме того, Burger King фиксировал факты и координаты прикосновения пальцев к дисплею и все вводимые данные, в том числе номера банковских карт и др.

Куда сливались эти данные? Метрике AppSee и ее партнерам.

Эксперты утверждают, что в подобных записях, как правило, скрываются личные данные и другая чувствительная информация. Так что доступа к банковскому счету пользователя никто не имеет.

С другой стороны, передавать кому-то информацию о местоположении, данные самого смартфона и т.п. крайне неприятно.

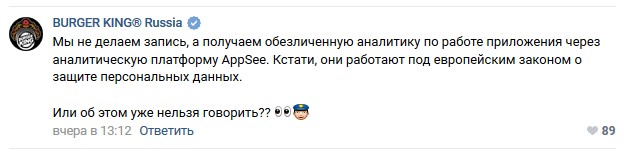

Burger King как-то вяло отмахивался. Сутки игнорировал вопросы пользователей, а когда к компании (пусть и через «ВКонтакте») прямо обратился Роскомнадзор, ответил так:

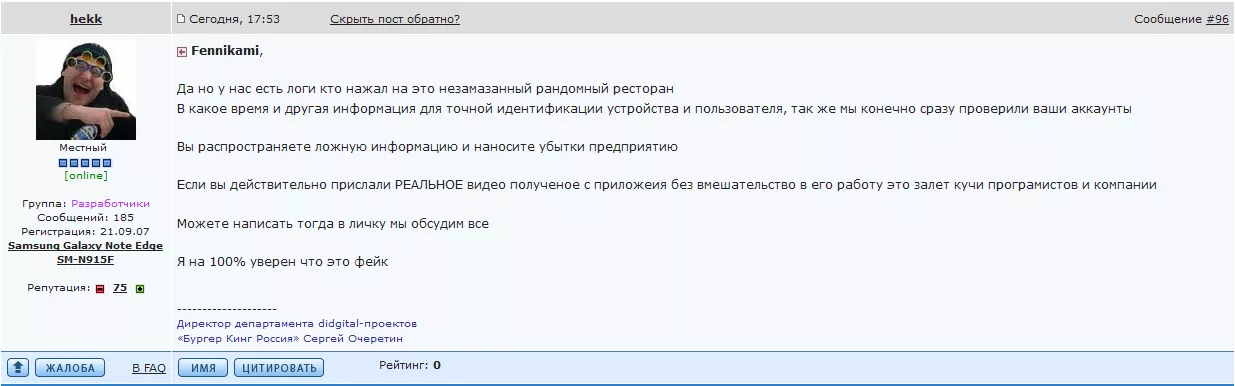

На ситуацию обратил внимание Роскомнадзор. Приложение обещали проверить, правда, аж в 2019 году. На «Пикабу» разобрались быстрее:

Во-первых, европейские законы, в частности, недавно принятый GDPR, работают для Европы, а не для России. И российский Burger King ему не подчиняется. А Федеральному закону «О персональных данных» компания не следует.

Запись приложение делает, в том числе во время ввода реквизитов.

«Получаем обезличенную аналитику по работе приложения» – голословное заявление. К тому же директор по digital-проектам Burger King Сергей Очеретин подтверждал, что у компании есть данные о каждом пользователе.

Наконец, заявление «скрытие личных данных при записи видео для аналитики прописано в коде приложения, данные скрываются до того, как покинут мобильное устройство» ничем не доказывается.

Приложение каждый раз спрашивает у удаленного сервера, скрывать данные или нет. Разработчики контролируют этот параметр и в любой момент могут отказаться скрывать информацию.

К тому же данные при передаче на сервер не шифруются.

Выводы делайте сами. Бургеры со вкусом вранья.

2. Многие уже забыли, как GetContact сливал данные о вас

Ещё один крупный скандал спровоцировало приложение GetContact.

Когда оно только появилось, пользователи массово бросились смотреть, как они записаны в смартфонах у друзей и знакомых. Удивлялись, почему босс узнал, что записан у них в телефоне как «Тот, кого нельзя называть», а лучшая подруга в телефоне мужа – это «Сергей Петрович Сантехника».

Разработчики утверждали, что приложение позволит указать имя человека, который звонит вам на номер, если он не записан в телефонной книге, а заодно защитить от спама. Но всем было интересно другое.

Например, девушки часто узнавали через GetContact подноготную своих мужей, раскрывали измены, контакты проституток, игорные долги. Да и парни тоже:

Суть приложения проста до неприличия. Оно создает глобальную телефонную книгу, привязывая к каждому номеру все доступные названия контактов. Фактически крадёт контакты с вашего iPhone с вашего же разрешения.

Просто удалить GetContact (если вы этого ещё не сделали!) недостаточно. Нужно убить и свой аккаунт. По инструкции, нужно зайти в настройки приложения – пункт «О Get Contact» – «Удалить аккаунт». Затем на сайте приложения в разделе Unlist необходимо убрать свой номер из базы.

Разработчики обещают, что в течение 24 часов аккаунт удалят и номер уберут. Но данные, которые вы слили, всё равно останутся в приложении. Однако сайт сейчас не работает. Данные зависли непонятно где.

Если вы регистрировались в GetContact через Facebook, нужно зайти на страницу в социальной сети, выбрать «Настройки» – «Приложения» и удалить разрешение на доступ к вашим личным данным.

Приложение, к слову, доступно для загрузки до сих пор, занимает 13 место в топе раздела «Утилиты». Но не работает, и это в данном случае отлично.

Итак, ваши данные украли. Сколько они стоят? (спойлер: копейки)

В марте 2017 года парижская компания Teemo рассказала, как к разработчикам обращаются со схемами оплаты за данные.

Teemo предложила выгодную сделку: разработчики размещают SDK Teemo в своем приложении, а компания платит 4 доллара за тысячу пользователей в месяц. Миллион активных пользователей обойдётся в 4 тыс. долларов. 10 старушек – рубль.

В феврале 2018 года исследователи Sudo Security обнаружили, что три популярных американских приложения для iOS отправляют Teemo информацию о местонахождении людей: виртуальный макияж Perfect365 от Ким Кардашьян, Weather Live – Local Forecast (на тот момент занимало 4 место в категории погодных приложений в США), купоны на скидки The Coupons App. Они делились геокоординатами и связанными отметками времени.

Издание BuzzFeed подняло шум. В результате Perfect365 и The Coupons App удалили из App Store (затем, правда, вернули, когда разработчики устранили слив данных). Weather Live – Local Forecast по-прежнему доступно и никуда не исчезало.

Похожая история произошла с Weather Atlas (11 место в категории «Погода»).

Сотрудничество ему предложила компания Factual, причем даже без использования SDK (набора инструментов для разработки). От приложения требовалось загружать данные о местоположении пользователя на сервер Amazon, который использовала Factual.

Оплата зависела от количества загруженных данных. Заказчика интересовали идентификатор пользователя, геокоординаты и временные метки.

После скандала (а как без этого) разработчики Weather Atlas всё же перестали отдавать данные. Извинились и сказали, что переживают за дальнейшую судьбу информации. И продолжили работу…

Очнитесь. Ваши данные сливают более 3 тыс. приложений для смартфонов

Самое смешное, что они делают это не специально.

Всё из-за кривых рук разработчиков и неправильной конфигурации баз данных. Эксперты AppThority нашли уязвимость HospitalGown, которая затрагивает базы данных Google Firebase.

Из-за того, что разработчики не могут правильно защитить хранилище данных, информация из незащищенной базы уходит налево.

Что за данные? К примеру, пароли в виде простого текста, аккаунты в соцсетях, номера машин, финансовые транзакции, да всё, что угодно.

Специалист AppThority отметил: данная уязвимость имеет статус критической, так как она раскрывает огромное количество конфиденциальных данных.

Масштабы трагедии внушительные: свыше 3 тыс. приложений для iOS и Android уязвимы. Под ударом более 4,5 млн записей Facebook, LinkedIn, Firebase, 50 тыс. финансовых отчетов, в том числе о традиционных и криптовалютных транзакциях, 2,6 млн паролей и 25 млн записей GPS.

В сумме получилось около 100 млн записей, или 113 ГБ данных.

А сколько таких «дыр», о которых мы вообще пока не знаем? Риторический вопрос.

Ужас. Как к этому относятся Apple и Google?

Формально правила Apple и Google запрещают совместное использование или продажу пользовательских данных третьим лицам, не связанным с улучшением работы приложения или показом рекламы в приложении.

Только фактически всем на это плевать. Никто не отказывается от дополнительного заработка на юзерах, пока не поймают за руку.

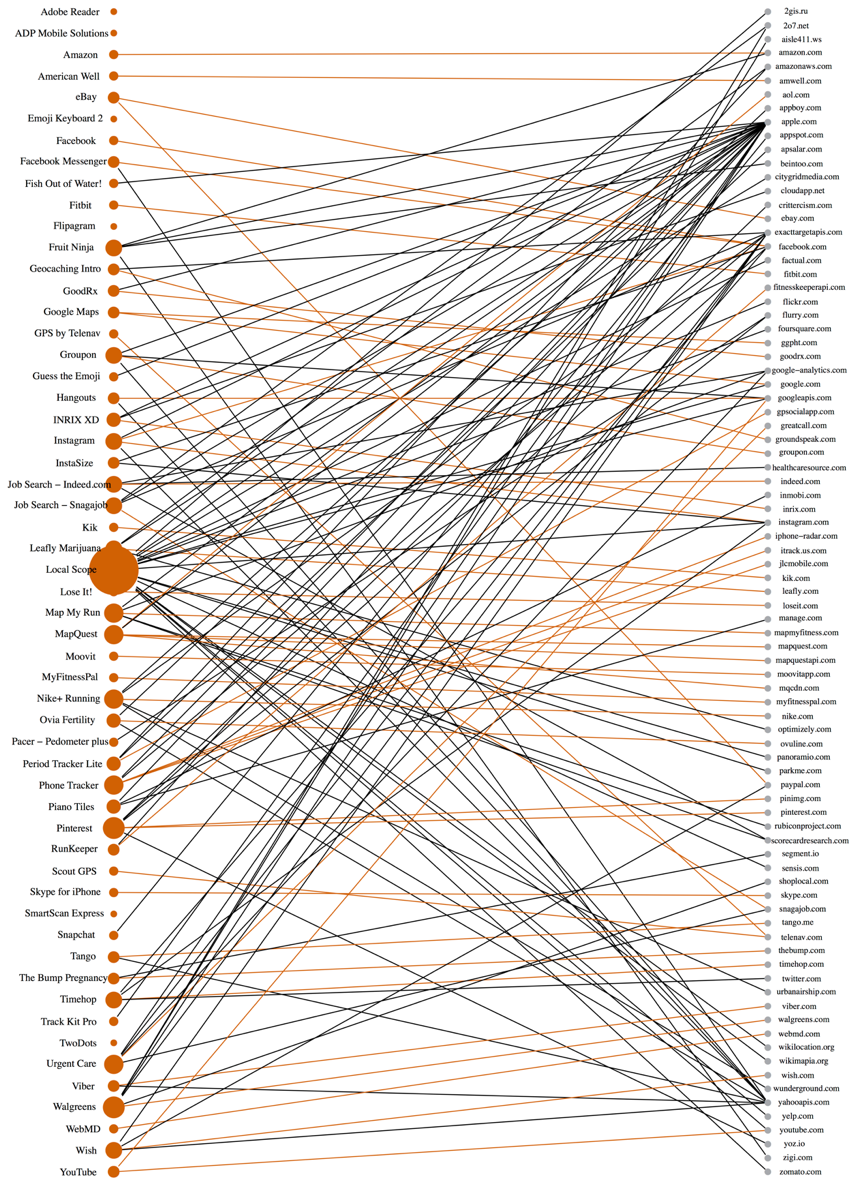

Занятное исследование специалистов из Гарвардского университета наглядно показало, откуда и куда продаётся информация.

Исследователи проанализировали 110 популярных приложений. 47% из них делятся с третьими лицами географическими координатами и другими данными о местоположении, а 18% – именами пользователей и другими личными данными.

Выглядит это примерно так (черные линии – когда приложение отправляет данные на сомнительные сервера):

Среди них – Facebook, Facebook Messenger, Glide, Groupon, MyFitnessPal, Nike+ Running, Pinterest, Points2Shop, Runkeeper, Skype, Viber, Yelp.

Другая группа исследователей написала:

Большинство сторонних служб работают в фоновом режиме и не предоставляют никаких визуальных подсказок внутри приложений, эффективно отслеживая пользователей без их ведома или согласия, оставаясь практически невидимыми. Между тем собранные данные практически не отслеживаются, поскольку они передаются от брокера данных маркетологам.

И что теперь-то делать? Если даже Skype меня палит?

Как минимум жить с этим дальше и понимать, что в современном мире вы – товар, и информация про вас стоит денег.

А лучше откройте на айфоне «Настройки» – «Конфиденциальность» – «Реклама» и включите отслеживание объявлений.

Там вы также можете сбросить свой рекламный идентификатор – это очищает данные, связанные с ним, и стирает «ниточку», которая связывает вашу инфу и голодных до неё рекламодателей.

Вы также можете отказаться от рекламы на основе местоположения. Откройте «Настройки» – «Конфиденциальность» – «Службы местоположения», прокрутите до системных служб и отключите объявления Apple на основе местоположения.

Вы можете сколько угодно думать, что ваши дела никому не интересны. Просто знайте, что на них прямо сейчас в автоматическом режиме зарабатывают другие ?

Источник