Vpn через tor андроид

Для полноценного функционирования программы необходимы права root пользователя.

Краткое описание:

Защита конфиденциальных данных в сети Интернет.

Требуется Андроид: 4.1+

Русский интерфейс: Частично

Версия: 16.0.2-RC-1 Сообщение №2579, автор VernyjPes

Версия: 16.0.0 RC2 (6.0+/4.1+) Orbot (Пост uzenelse #66427263)

Версия: 15.4.2-RC-1 (6.0+/4.1+) Orbot (Пост uzenelse #62225992)

версия 15.4.1 RC 1 Orbot (Пост uzenelse #61965916)

версия: 15.4.0 beta 2 Orbot (Пост uzenelse #60473084)

версия: 15.1.2 Orbot (Пост Alex0047 #47409184)

Версия 14.1.4 Orbot (Пост #36130965)

Версия 14.1.3 Orbot (Пост #36012171)

Версия 14.1.1 Orbot (Пост #35842613)

Версия 14.1.0 Orbot (Пост #35760202)

Версия 14.0.8.1 Orbot (Пост #34273317)

Версия 14.0.8 Orbot (Пост #34123788)

Версия 14.0.7.3 Orbot (Пост #33917244)

Версия 14.0.7.2 Orbot (Пост #33838795)

Версия 14.0.6 Orbot (Пост #33484806)

Версия 14.0.5.4 Orbot (Пост #33479810)

Версия 14.0.5.1 Orbot (Пост #33284427)

Версия 14.0.5 Orbot (Пост #33263003)

Версия 14.0.4.3 Orbot (Пост #32557069)

Версия 14.0.4.2 Orbot (Пост #32422470)

Версия 14.0.4 Orbot (Пост #32211105)

Версия 14.0.3.1 Orbot (Пост #32113275)

Версия 14.0.1 Orbot (Пост #32058353)

Версия 13.0.5 Orbot (Пост #30136619)

Версия 13.0.4а Orbot (Пост #28477726)

Версия 13.0.3 Orbot (Пост #28432572)

Версия 13.0.2 Orbot (Пост #28430529)

Версия 13.0.1 Orbot (Пост #28297442)

Версия 13.0.0 Orbot (Пост #28258104)

Версия 12.0.5 https://4pda.to/forum/dl/post/3359308/Orbot_12.0.5.apk

Версия 12.0.3 https://4pda.to/forum/dl/post/3340715/orbot_12.0.3.apk

Версия 1.0.7 https://4pda.to/forum/dl/post/1593072/0.2.3.10_alpha_orbot_1.0.7_FINAL.apk

Версия 1.0.6 https://4pda.to/forum/dl/post/1331168/Orbot_1.0.6_Tor_0.2.3.7_alpha_FINAL.apk

версия: 1.0.5.2 https://4pda.to/forum/dl/post/972613/0.2.2.25_alpha_orbot_1.0.5.2.apk

версия: 1.0.4.1 https://4pda.to/forum/dl/post/849729/Orbot1.0.4.1.apk

версия: 1.04

Сообщение отредактировал iMiKED — 01.05.21, 07:31

anonymous1377,

Читал) и вот захотел разобраться.

Насколько я понял выглядит коннект так:

Я -> Мой провайдер -> Провайдер 1 -> Комп 1 -> Провайдер 1 -> Провайдер 2 -> Комп 2 -> Провайдер 2 -> [. ] -> Конечный провайдер -> Цель

Так вот, мне думается, что имея логи провайдеров, мы можем отследить человека.

Да! самое главное)) в этой цеопчке я не писал никаких ТОРовских серваков)) Которые сами по себе потенциально могут делать что угодно

Сообщение отредактировал bad_dab — 12.01.11, 23:06

Грубо говоря схема такая. Но вот провайдеры будут раскинуты по всей планете — а это уже как минимум проблема (достать их логи). Тем более тор постоянно совершенствуется и обновляется, старые эксплоиты, через которые можно проследить маршрут лукового траффика уже не актуальны. Как сопоставить связь между провайдер 1 и провайдер 2 я вот не представляю например. Да и вобще, я думаю стоит определиться с тем, что подразумевается под спрятаться от кого-то. Если вы хотите какую-либо тайну мировую раскрыть или писать реальные угрозы действующей власти — тор в неумелых руках будет бесполезен. А вот I2P или Mixminion для этого подойдёт идеально! 🙂

Сообщение отредактировал ®udzinsky — 20.05.17, 23:49

Для НуЖнЫх ЛюДеЙ разбросанность провайдеров по миру — не проблема, поверьте же!

Смешно, на Педивикии пишут, что не пускают аккаунты с ТОРом. Бгага. Спалились.

Просто бесконечно поражает тупость людей, ничего не понимающих в интернет-технологиях (или имеющих о них мягко говоря извращенное представление), но при этом имеющих буквально религиозную веру во всесилье спецслужб, которые «могут все» 😀

И совершенно бесполезно объяснять этим людям про суть технологии — они все равно ее не поймут (в чем даже не стесняются признаться), они просто ВЕРЯТ, что спецслужбы могут вычислить ЛЮБОГО (и пофиг, что для этого надо получить логи зарубежных провайдеров, это же наши СПЕЦслужбы, им не откажет провайдер ни одной страны :rofl: )

P.S. Как-то раз пытался объянсить человеку (имеющему техническое образование!), что есть принципиально невскрываемые методы шифрования (во всяком случае до тех пор, пока не появились квантовые компьютеры). Абсолютно бесполезно, как об стенку горох! Человек просто тупо повторял «я знаю, что ФСБ может вскрыть любой шифр, мне люди оттуда рассказывали» 😀

ИМХО самое простое — вообще не обращать внимание на таких людей, и не вступать с ними ни в какие дискуссии. Зачем? Верующему бесполезно что-то доказывать.

Вы сами понимаете суть технологии? Вас устраивает предлагаемая ей безопасность? Тогда просто пользуйтесь ей, и не обращайте внимание на реплики тупой школоты и просто безграмотных людей.

Источник

ТОР на Андроид: заходим в даркнет со смартфона

Интернет это удивительное место, где люди могут общаться и обмениваться файлами и информацией, все бело и пушисто 🙂 Но слышали ли вы, о так называемом Darknet? Это «темная сторона» интернета, в которую не попадешь введя адрес в обычном браузере. Даркнет — это анонимный и децентрализованный сегмент интернета, где не действуют привычные правила. Самым интересным из представителей даркнета можно назвать TOR сеть с ее .onion сайтами. Мы расскажем вам как заходить на TOR сайты с Андроид смартфонов и планшетов, используя для этого специальное приложение — Tor Browser.

TOR — это децентрализованная система прокси-серверов, где каждый участник может выступать как сервер и клиент: подключившись к тору со своего девайса вы автоматически установите соединение с цепочкой других таких же девайсов (это могут и компьютеры и мобильные устройства), открывая любой сайт ваш трафик будет проходить через цепочку устройств шифруясь. Это обеспечивает анонимный серфинг интернета, в совокупности с доступом к .onion сайтам. TOR очень похож на привычные VPN сервисы, но работает он по куда более сложным принципам и схемам, подробности можете узнать тут.

TOR позволяет вам получить доступ к любой заблокированной в интернете информации, что активно используется журналистами и вебмастерами, работая аналогично VPN соединению. Но одна из главных фишек — это доступ к .onion сайтам, такие сайты практически невозможно отследить и уж тем более заблокировать, поэтому там активно ведутся самые разные обсуждения, своего рода «Тортуга» только в интернете.

Единственный способ попасть на .onion сайты — это использование специальных программ, от разработчиков сети TOR. Ниже вы найдете TOR Browser и Obot с Orfox. Если TOR Браузер является самодостаточным приложением, то Orbot и Orfox работают только в связке с друг другом.

Полноценный ТОР браузер, совмещаюший в себе функцию ретранслятора и браузера. Позволяет посещать обычные и .onion сайты.

Клиент ретранслятора и браузер на основе Firefox, можно использовать и по отдельности. Но для доступа к .onion сайтам потребуется включить ретранслятор.

Инструкция по настройке TOR на Андроид

- Скачиваем Tor Browser или Orfox+Orbot и устанавливаем

- Если у вас Tor Browser, то при первом запуске приложения вы увидите окно ретранслятора с луковицей-кнопкой посередине экрана. Жмем луковицу и ниже нажимаем переключатель [VPN-режим]

- Если вы ставили Orfox+Orbot, то сначала запускаем Orbot и по аналогии с этапом выше, нажимаем луковицу и переключатель [VPN-режим]. Затем запускаем Orfox.

- Теперь вам остается ввести адрес нужного вам лукового-сайта. URL таких сайтов не ввести руками, ибо они имеют непривычный формат. Поэтому воспользуйтесь встроенным по умолчанию поиском Duck Duck Go через адресную строку. Либо зайдите на Hidden Wiki, откуда можно начать свое путешествие по даркнету

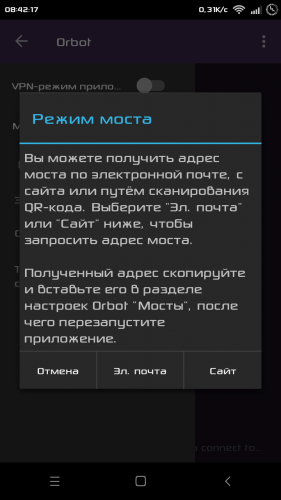

Если вам не удается подключиться к ТОР со своего смартфона, то придется использовать «мосты». Скорее всего ваш провайдер заблокировал стандартный протокол подключения к ТОР, но используя мосты вы все равно сможете подключиться. Для этого зайдите в [Настройки] и поставьте галочку [Использовать мосты]

Прежде чем бросаться в недра даркнета рекомендуем вам проверить, все ли прошло как надо: для этого проверьте изменился ли ваш IP адрес, через этот сайт . Проверьте свой IP до и после подключения к Тору. Если IP и страна изменились — все хорошо, ныряем 🙂

В этом мире нету ничего идеального, все можно взломать и отследить. Если кому-то вы «очень понадобитесь» так или иначе вас смогут отследить, так что TOR не панацея. Поэтому мы рекомендуем во избежания каких-либо проблем использовать TOR в связке с VPN сервисами.

Для поиска сайтов используйте только поисковик Duck Duck Go, он в отличии от Google, Yandex и подобных, не отслеживает вас и не раскроет вашу анонимность. Ну и при регистрации на сайтах не используйте основной почтовый ящик.

Не используйте TOR для загрузки торрентов с Андроид устройства, для этого лучше использовать VPN. Во первых — сеть не создана для такого формата передачи данных, во вторых на 99% ретрансляторов эта опция будет принудительно заблокирована. Ну а в третьих, даже если сойдутся звезды, скорость выше 10-15кб/с вам не светит.

По умолчанию в Tor Browser и Orfox встроено полезное расширение HTTPS Everywhere, оно принудительно переводит все соединения на HTTPS протокол, который гарантирует шифрование вашего соединения и защищает от перехвата данных. Если при посещении сайта вы увидите предупреждение об недоступности его по HTTPS — покиньте его, ибо через него вас смогут отследить.

Источник

Лёгкая интеграция tor в android приложение на примере клиента для рутрекера

Как собрать с нуля

Если вас не интересует сборка с нуля, то сразу перейдите к следующему заголовку.

Итак, что у нас есть на эту тему из готового инструментария. Есть особый репозиторий от неких ребят под предводительством Microsoft (ссылка в подвале). Вроде бы у них всё работало — но качество и механизм сборки просто ужасают. А ещё репозиторий устарел на два года. И скомпилированный версии библиотеки там нет, есть только довольно стрёмные инструкции по тому, как собрать её самостоятельно (в стиле — “я делал так, не знаю почему, но без этого ничего не работало”). Впрочем, имеющихся инструкций вполне достаточно для того, чтобы обновить код до актуального состояния и исправить все странные косяки.

- Клонируем себе этот репозиторий.

Обновляем там компонент, который отвечает за управление тором — jtorctl. Они использовали форк основного репозитория с правками от briar, но эти правки уже включены в основной репозиторий, так что лучше взять с основного. Можно подключать из maven репозитория, но я такие вещи обычно забираю исходниками — можно сразу посмотреть, прогнать анализ и править на лету баги — проект-то довольно сырой, несмотря на возраст.

Обновляем geoip и geoip6 — базы данных блоков IP-адресов с привязкой к географическому положению каждого блока для версий IPv4 и IPv6 соответственно. Для этого скачиваем на сайте тора windows expert bundle.

Обновляем сам тор (то есть нативную библиотеку). Стандартной общедоступной нет (ну или я плохо искал) — так что идём к ребятам, которые разрабатывают тор и тор браузер под андроид (Orbot и Orfox), берём последний релиз их Orbot и вынимаем оттуда библиотеку. Тор там довольно свежий, что приятно.

Правим руками всё, что перестало компилироваться в нашем проекте. Несколько функций в зависимых библиотеках изменились, но в целом всё интуитивно понятно и поправимо за 5 минут.

Как собрать из моих наработок

Пункты 1-6 я уже сделал за вас, так что просто соберите библиотеку из моего репозитория, или скачайте её в секции релизов. Ссылка будет в “подвале” поста. Однако обращаю внимание, что правильным будет проверить код и библиотеки на соответствие оригинальным и отсутствие закладок. Не стоит такие вещи добавлять вслепую в свои приложения.

Как перестать волноваться и начать проксировать через тор

Сначала нужно включить тор:

Затем подождать, пока он подцепится:

Если всё прошло успешно — ура, он слушает у нас localhost на каком-то случайном порту:

Но это пока не всё. У нас теперь есть тор, который слушает порт в качестве Socks4a прокси. Однако далеко не все стандартные библиотеки умеют работать с Socks4a. Там из соображений анонимности требуется, чтобы резолв хоста происходил на прокси, а не ранее. Не знаю, какие из стандартных библиотек это умеют, и у меня был код, написанный с Apache HttpComponents. Я уже писал ранее, почему их можно использовать, да и данный пост не про то. Если вы хотите, то можете реализовать то же самое на любой другой библиотеке.

Итак, для использования httpComponents нам нужно переписать ConnectionSocketFactory и SSLConnectionSocketFactory.

Использовать эти фабрики легко и просто. Для этого нужно создать HttpClient, который использует эти библиотеки:

И указать ему наш прокси сервер:

Всё, теперь мы можем использовать тор так же, как если бы делали обыкновенные запросы. Более того, мы можем так же обращаться и к веб сайтам .onion.

Результат

Получившийся код я использовал в своём приложении для рутрекера. Да, инициализация тора занимает около 20 секунд, и страницы грузятся не так быстро — но зато мы гарантированно проходим блокировку. А все ресурсы, которые не блокированы, подгружаются через обычное соединение. Можно было бы остальные ресурсы пропускать через Google Compression Proxy, но многие жаловались, что у них заблокирован этот прокси — так что я не стал этого делать. Конечно, в приложении можно было бы ещё много всего сделать — например, кэшировать статику на телефоне для экономии трафика и более быстрой работы — но это не столь критично, да и приложение я писал скорее для примера.

Заключение

Тор на андроиде — классная и удобная штука, которая достаточно работает, и её действительно можно использовать в своих приложениях. Кстати да, есть гораздо более лёгкий способ это делать — просто требовать установки Orbot, который сам поднимет вам тор. Но мне не нравятся зависимости одних приложений от других, да и 3 лишних мегабайта не так критичны в размере приложения. Так что если кому понравилось моё решение — используйте, делайте пулл реквесты, и да пребудет с вами свобода.

Источник