- Можно ли взломать Touch ID

- Как взломать Touch ID

- Безопасность Apple

- Почему убрали Touch ID

- Как взломать iPhone с помощью зубной пасты и пластилина

- Как разблокировать iPhone без пароля. Есть целых 8 способов

- Как устроена система защиты пароля в iOS, коротко

- Защита пароля в iOS действует хуже в режиме DFU

- 1. Как обходят Face ID

- 2. Как подделывают отпечатки пальца

- 3. Как получить доступ через единственное сообщение

- 4. Как обойти блокировку с помощью голосовых команд

- 5. Как взламывают смартфоны ультразвуком

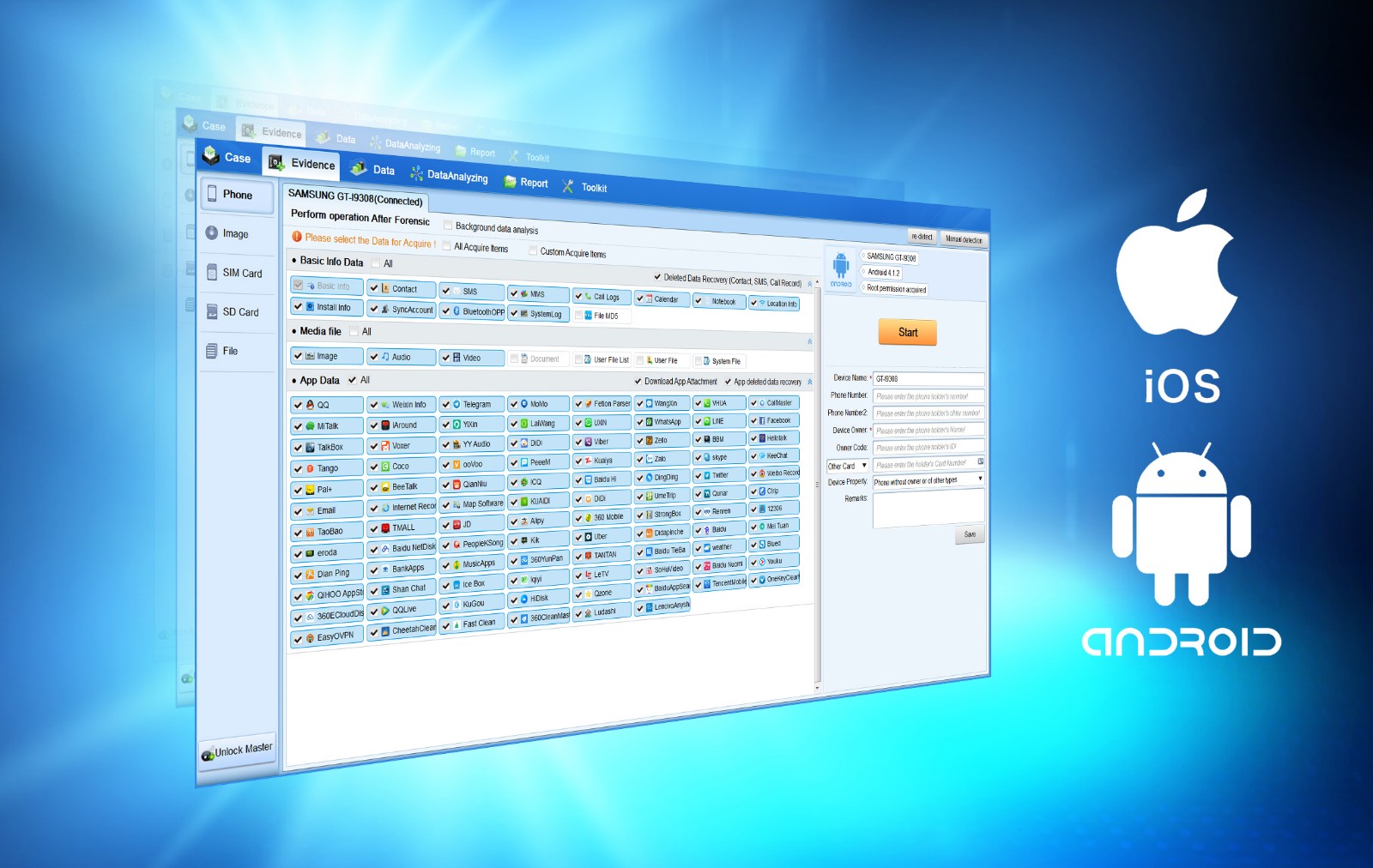

- 6. Как используют технику Cellebrite

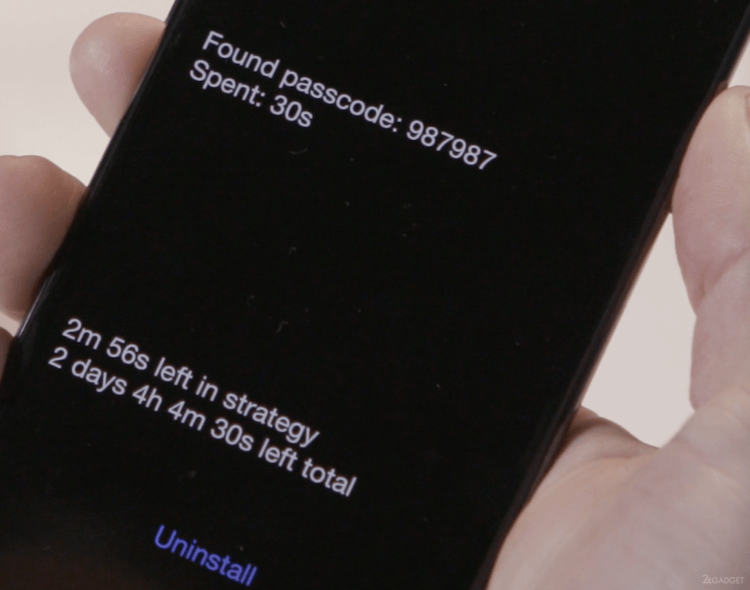

- 7. Как работает GrayKey

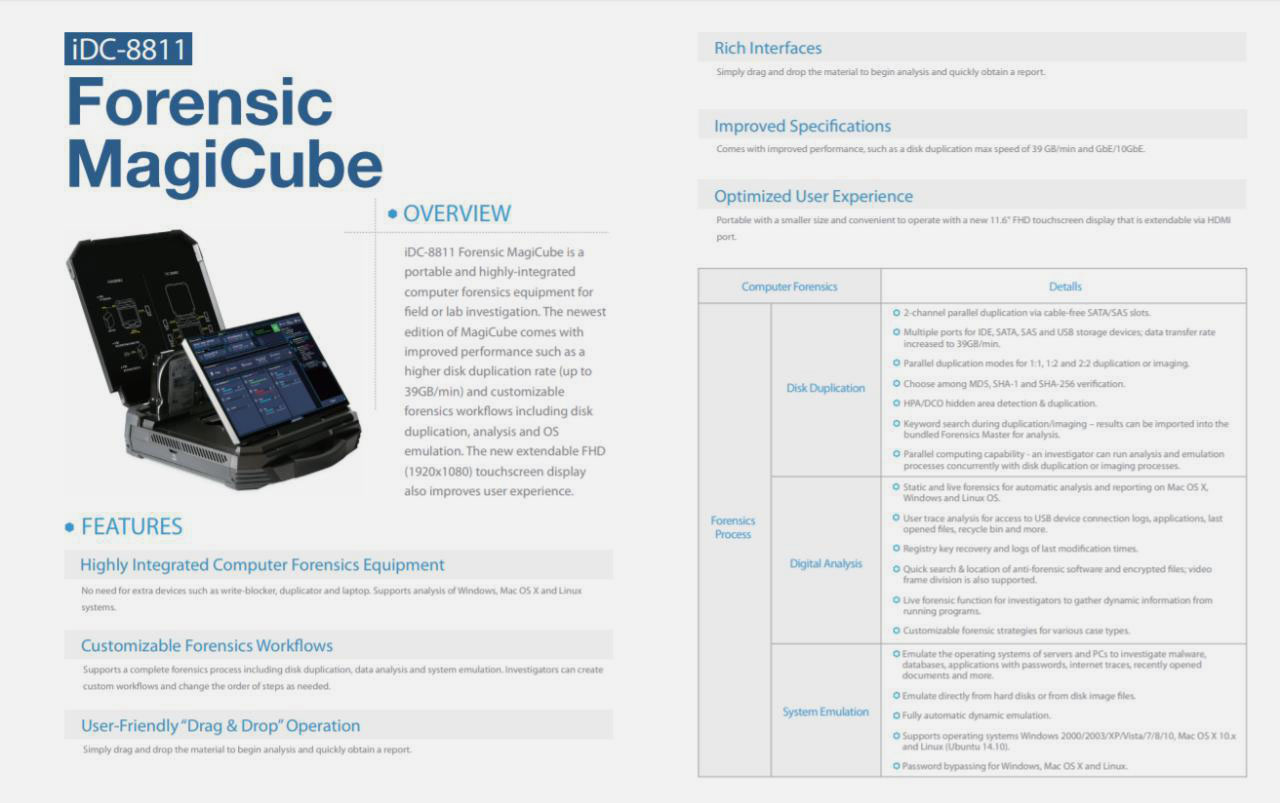

- 8. Как работает MagiCube, который закупал Следственный комитет

- Как защититься

Можно ли взломать Touch ID

В последнее время мы редко задумываемся о своих паролях. Для этих задач есть встроенные инструменты, которые предлагает сама Apple. Да, я сейчас говорю о Touch ID и Face ID, обеспечивающие безопасность всем данным, хранящимся на устройствах. С их помощью можно оплатить покупки, быстро ввести пароль на любом сайте или зайти в приложение банка. Но если технологию сканирования лица взломать пока не представляется возможным, то с датчиком отпечатков пальцев, как оказалось, дело обстоит немного иначе.

Специалисты рассказали, как легко взломать Touch ID.

С появлением в моей жизни гаджетов от Apple, я вообще перестал переживать о безопасности и полностью переложил ответственность за все на купертиновские плечи. Нет, ну правда. Apple сама придумывает сложные пароли, объединяет их в единую систему, и все, что вам нужно — просто приложить палец или просканировать лицо. Таким мне когда-то казалось технологическое будущее, а сейчас это все наяву.

Как взломать Touch ID

Мой взгляд на мир полностью перевернули специалисты кибербезопасности из Kraken Security Labs, которые наглядно продемонстрировали, что аутентификацию по отпечатку пальца можно обойти буквально в два счета при помощи расходных материалов.

Для взлома Touch ID умельцам не понадобилось уникальных инструментов.

Для проведения успешной операции им даже не понадобился прямой доступ к отпечатку владельца. Достаточно было иметь фотографию поверхности, к которой прикоснулся пользователь.

Эксперты взяли фотографию с отпечатком. Далее открыли ее через приложение Photoshop, чтобы сделать монохромной и более контрастной. Затем распечатали изображение на ацетатной пленке при помощи лазерного принтера, затем воспользовались тонером, придав картинке объемную структуру.

Тонер — обладающий особыми свойствами чёрный или цветной порошок, который переносится в заряженный фотобарабан и формирует на нём видимое изображение, которое затем переходит на бумагу.

После этого нанесли на пленку столярный клей и отпечатали структуру. Как только клей высох, они приложили сторону с отпечатком к сканеру. Да, настолько все просто.

Мы провели успешную «атаку» на большинство тестируемых устройств, включая iPad и MacBook Pro. При настоящем взломе, у нас был бы доступ к огромному количеству конфиденциальной информации, — так говорят в Kraken Security Labs.

Безопасность Apple

Если вы думаете, что Apple тут же внесет необходимые коррективы в безопасность своих устройств, спешу вас огорчить. В прошлом году Cisco Talos уже описывали похожий метод. Они подошли к вопросу гораздо серьезнее: провели целое исследование с учетом всех возможных технологий, позволяющих подделать Touch ID.

В итоге они пришли к выводу, что существует три надежных способа для фальсификации: прямой снимок с пальца жертвы, когда тот, например, спит, снятие отпечатка с бытовых предметов (например, посуды) и из баз данных, где хранятся ваши снимки. Например, с таможни.

Думаю, что взломать Touch ID на MacBook было очень легко.

В случае с макбуком, далеко ходить не придется. Можно не париться насчет посуды или других предметов, а просто снять его с самого датчика. Не знаю, как у вас, но на моем сканере четко видно силуэт пальца. По факту, плевое дело. Как в этом, так и в другом случае точность копии составила 80%.

Из этой истории нужно сделать несколько умозаключений. Первое — не насчитывайте на отпечаток пальца и отключайте возможность его использования в тех задачах, где необходима строгая конфиденциальность. Второе — храните все файлы на внешнем носителе, который будет лежать в недоступном для других пользователей месте. Третье — соблюдайте правила цифрового этикета и не вмешивайтесь в чужое личное пространство.

Подписывайтесь на нас в Яндекс.Дзен, там вы найдете много интересной информации из мира мобильных технологий.

Почему убрали Touch ID

На этой прекрасной ноте предлагаю закончить спор о том, что лучше: Touch ID или Face ID, ведь ответ очевиден. Становится понятно, почему Apple отказалась от данной затеи. Минусов у Touch ID ну очень много:

- Датчик плохо реагирует на мокрые руки.

- Если поверхность пальцев повреждена, датчик не срабатывает.

- Touch ID быстро загрязняется и перестает работать.

- Невозможность разблокировки в перчатках.

- Огромные проблемы в безопасности

С другой стороны, зачем Touch ID вернули в iPad Air 2020? Почему не убрали сканер в Mac? В Купертино ведь умные люди сидят. Они однозначно в курсе всех расследований. Мало того, я уверен, что в компании есть целые отделы, которые сами занимаются подобным.

Споры о том, что Touch ID лучше, чем Face ID пора заканчивать.

Мне кажется, что ответ прост — утащить MacBook незаметно достаточно сложно. А айпад — мультимедийное устройство, на котором пользователи не хранят ценные документы. Но не исключено, что в будущем все устройства перейдут на Face ID. Тем более, предпосылки к этому уже есть.

О том, что по этому поводу думаете вы, предлагаю написать в нашем Телеграм-чате или в комментариях ниже, будет интересно прочесть.

Источник

Как взломать iPhone с помощью зубной пасты и пластилина

Речь о Touch ID, разумеется.

Эксперты по безопасности выяснили, что сканер отпечатков пальцев Touch ID можно запросто обмануть, используя обычный пластилин. В данном случае Play-Doh от Hasbro.

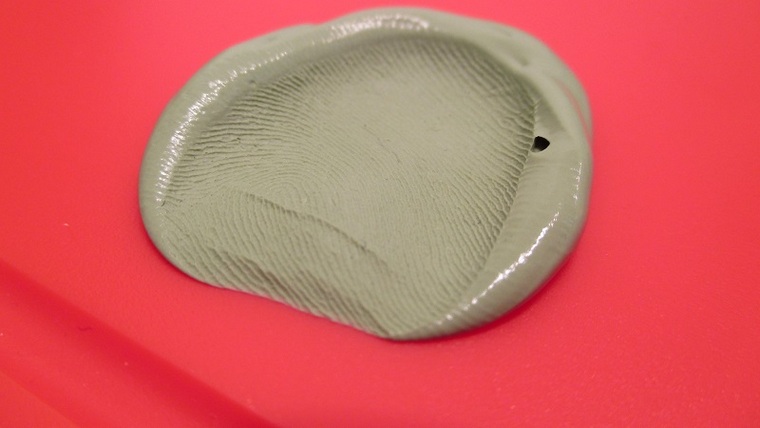

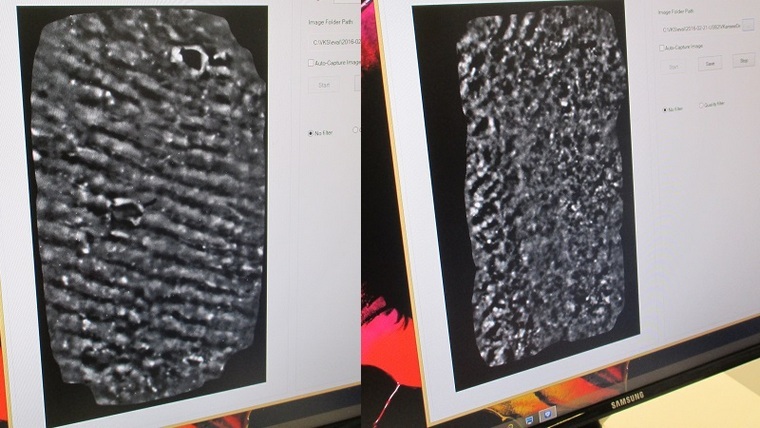

Свой способ сотрудники фирмы Vkansee показали публике Всемирного мобильного конгресса в Барселоне. Сначала с помощью обычной зубной пасты отпечаток сняли с пальца владельца смартфона и дали ему застыть.

Как видим, отпечаток вышел довольно четким. Потом к слепку прижали кусочек пластилина, перенеся на него отпечаток. Готово.

Потом экспериментаторы аккуратно прижали пластилин с отпечатком к сенсору iPhone. И далеко не с первой попытки, как на видео, но получилось. iPhone разблокировался.

К чему вдруг сотрудники Vkansee об этом?

Дело в том, что компания производит оптические сканеры отпечатков пальцев с разрешением 2000 точек на дюйм, вчетверо более точные, чем Touch ID (500 dpi) в iPhone, гипотетическую уязвимость которого Vkansee нам продемонстрировала. Просто хорошая возможность упомянуть о своей продукции между делом.

Разница между слепком и пальцем заметна даже невооруженным глазом (слева оригинал, справа – слепок). Что говорит о степени точности определения отпечатка сенсором Touch ID.

Конечно, далеко не всегда есть возможность снять отпечаток пальца владельца, чтобы вот так легко получить доступ к его iPhone. Хотя если разобраться, с обездвиженного тела запросто.

Владелец взломанного устройства отмечает, что для смартфонов Samsung этот фокус не работает, поскольку палец там прокатывается по сканеру. А это неизбежно повредит слепок. [TechInsider]

Источник

Как разблокировать iPhone без пароля. Есть целых 8 способов

Совершенной защиты не существует – есть лишь разные степени надёжности. Это касается и айфонов.

Недавно мы объясняли, как важно иметь цифро-буквенный пароль блокировки, а не стандартный 6-циферный в iOS. Но это только вершина айсберга, а под ним – настоящий хардкор.

Рассказываем, как обходят способы блокировки iPhone и можно ли от этого защититься.

Как устроена система защиты пароля в iOS, коротко

Если вы 10 раз введете неправильный пароль, девайс заблокируется. После первых 5 попыток придется ждать 1 минуту, затем время до следующей попытки ввода будет увеличиваться.

Если вы понимаете, что пароль уже не вспомните, Apple предлагает стереть все данные с устройства. Это вполне ОК, если у вас есть бэкап. О трех простых способах сохранить данные читайте здесь.

Удалить пароль с iPhone или iPad можно только с помощью компьютера. Инструкция на сайте Apple. Если нет ПК, можно обратиться в авторизованный сервисный центр или розничный магазин, там предоставят.

Защита пароля в iOS действует хуже в режиме DFU

DFU (device firmware update) – особый режим, который дает доступ к инженерному меню, позволяет восстановить прошивку и т.д. Фокус в том, что в DFU нет ограничений на количество попыток ввода пароля.

Таким образом, если задаться целью, можно подобрать код и разблокировать смартфон. Если лень вводить цифры вручную, можно купить гаджет для автоперебора за 500 долларов (уже дешевле). Но есть и более профессиональные системы, они куда дороже.

Посмотрим, как это делают профессионалы. В образовательных целях, разумеется.

1. Как обходят Face ID

Когда Face ID только появился в iPhone X, в нем было полно дыр. Apple утверждала, что систему распознавания лиц не обойдут даже близнецы.

Но что-то пошло не так. Face ID порой принимал детей за их родителей. А одна покупательница дважды возвращала смартфон в магазин – тот упорно путал её с коллегой. В общем, система была неудобной и небезопасной.

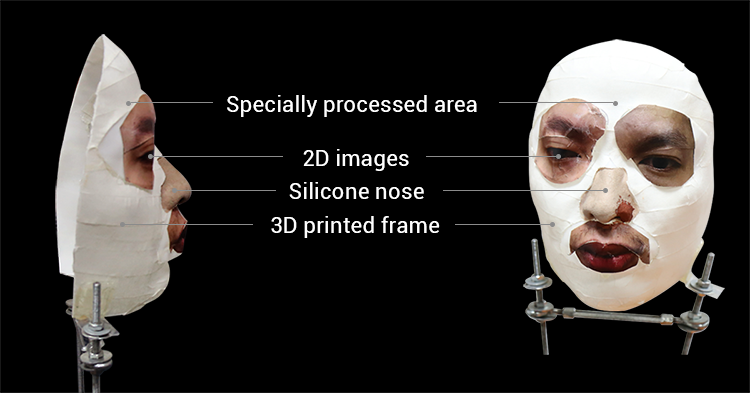

Вьетнамская компания Bkav потратила всего 150 долларов, чтобы создать маску-обманку для Face ID. Основу напечатали на 3D-принтере, нос сделали из силикона, глаза и рот распечатали и наклеили на макет.

Face ID принял маску за владельца:

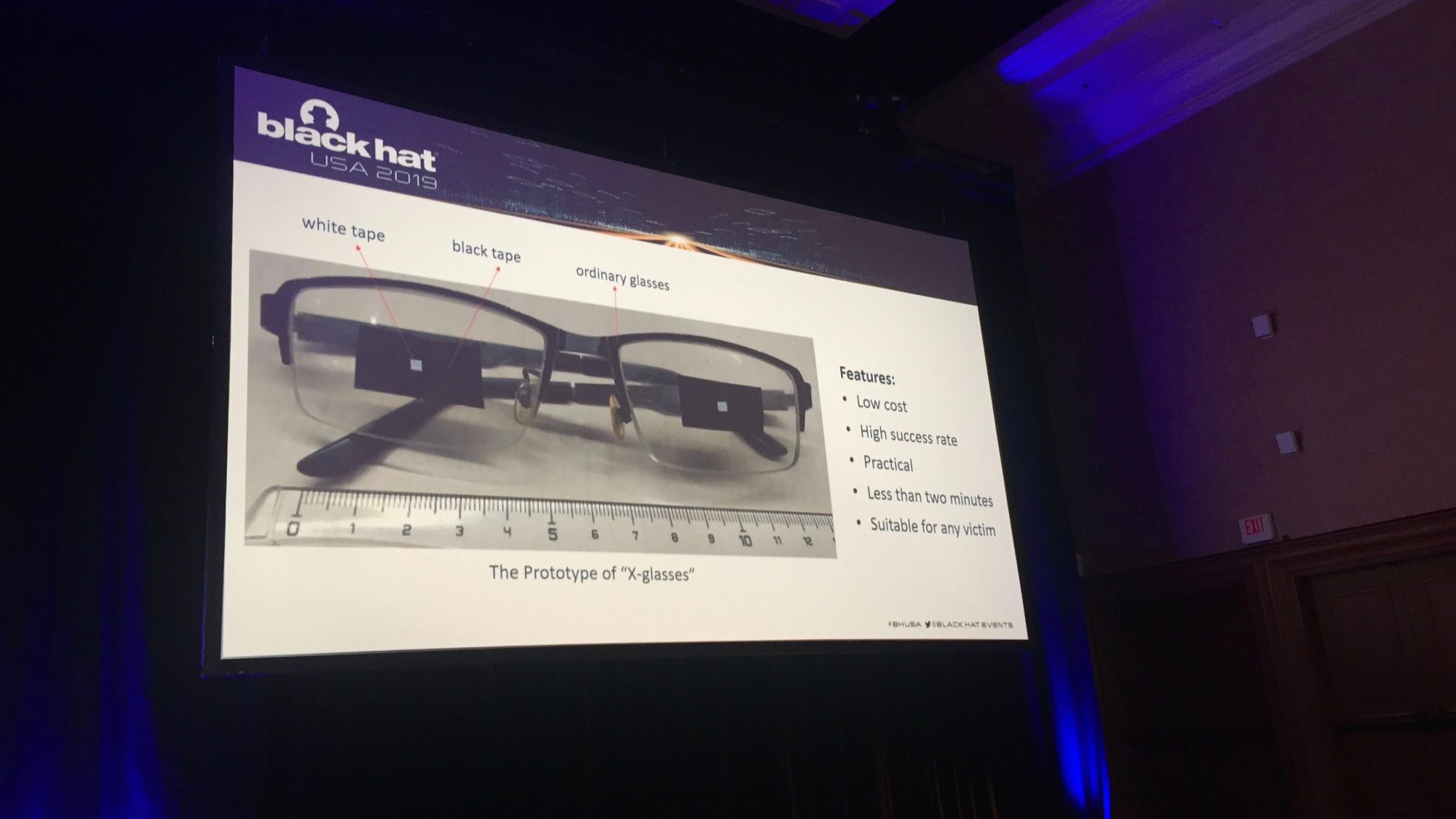

Вскоре это пофиксили. Но в августе 2019 года нашли ещё более забавный способ разблокировки. Исследователи Tencent показали, как обмануть Face ID с помощью обычных очков и изоленты.

Если на вашем iPhone активирована функция распознавания внимания, смартфон регулярно проверяет, смотрите ли вы на экран. Но если на вас надеты очки, то Face ID не будет считывать 3D-информацию в области глаз. Система считает, что там чёрные зоны с белыми точками.

Итак, если вы спите или потеряли сознание, то ваш смартфон будет легко разблокировать. Специалисты просто наклеили квадраты изоленты с точками-прорезями посередине на очки и надели их на “спящего” коллегу. И его iPhone успешно разблокировался.

Дыру уже закрыли. Но осадочек остался.

2. Как подделывают отпечатки пальца

Система Touch ID хеширует цифровые сканы отпечатков и сохраняет хеши в защищенной области Secure Enclave, отделенной от основного хранилища.

Когда вы пытаетесь заблокировать iPhone с помощью отпечатка, Touch ID сверяет новый код с данными из Secure Enclave. А расшифровка отпечатка пальца хранится в оперативной памяти и только сразу после сканирования.

Конечно, это куда круче, чем сканы-картинки в определенных папках (таким грешили некоторые китайские девайсы). Но… Touch ID первого поколения можно было обмануть с помощью листа бумаги с распечатанным в разрешении 2400 dpi отпечатком. Если у вас iPhone 5s, попробуйте, может сработать.

Более того: отпечаток можно снять прямо с экрана. И не только разблокировать iPhone со старым сканером, но и запретить настоящему владельцу стирать данные с него.

С более новыми моделями сложнее. Нужен 3D-принтер и материал, который смартфон примет за человеческую кожу. И достаточно точный 3D-макет пальца. И ограниченное число попыток.

Эксперт по биометрической идентификации Анил Джейн и его коллеги из Университета штата Мичиган разработали технологию производства таких “поддельных пальцев” из проводящего электрический ток силиконового состава и пигментов. Подделки обладали теми же механическими, оптическими и электрическими свойствами, что и пальцы реальных людей.

Формально технология должна была улучшить надежность сканеров. Но всё зависит от того, в чьих руках она оказалась бы.

Другие исследователи, имея лишь хорошее фото пальца немецкого министра обороны Урсулы фон дер Ляйен, сделали его 3D-модель. Снимали не палец отдельно – отпечаток кадрировали со снимка высокого разрешения.

Министр согласилась поучаствовать в эксперименте. Результат – она сама доказала, что метод действительно работает.

3. Как получить доступ через единственное сообщение

Киберэксперты Натали Силванович и Сэмюэл Гросс из Google Project Zero показали, как уязвимость CVE-2019-8641 обеспечивает доступ к паролям, сообщениям и e-mail. А ещё позволяет включать камеру и микрофон на iPhone.

Project Zero занимается поиском уязвимостей в продуктах Google и её конкурентов. Эксперты заявили: если знать Apple ID жертвы, достаточно отправить жертве сообщение, сконфигурированное особым образом.

В iOS встроена технология ASLR, которая усложняет эксплуатацию некоторых уязвимостей. Она меняет расположение важных структур данных в адресном пространстве системы: например, стека, кучи, подгружаемых библиотек, образов исполняемых файлов.

Силванович и Гросс нашли способ обойти ASLR. Используя эту и другие пять найденных уязвимостей, эксперты добились выполнения произвольного кода на iPhone. На черном рынке за информацию об этих багах заплатили бы около 10 млн долларов.

Хорошая новость: основную и самую сложную уязвимость CVE-2019-8641 закрыли в iOS 12.4.2 в сентябре 2019 года. Плохая: сколько ещё найдется подобных дыр, не знает никто. Но статистика не радует.

4. Как обойти блокировку с помощью голосовых команд

Если вы до сих пор не обновились с iOS 12, у нас плохие новости. Siri “поможет” разблокировать ваш iPhone.

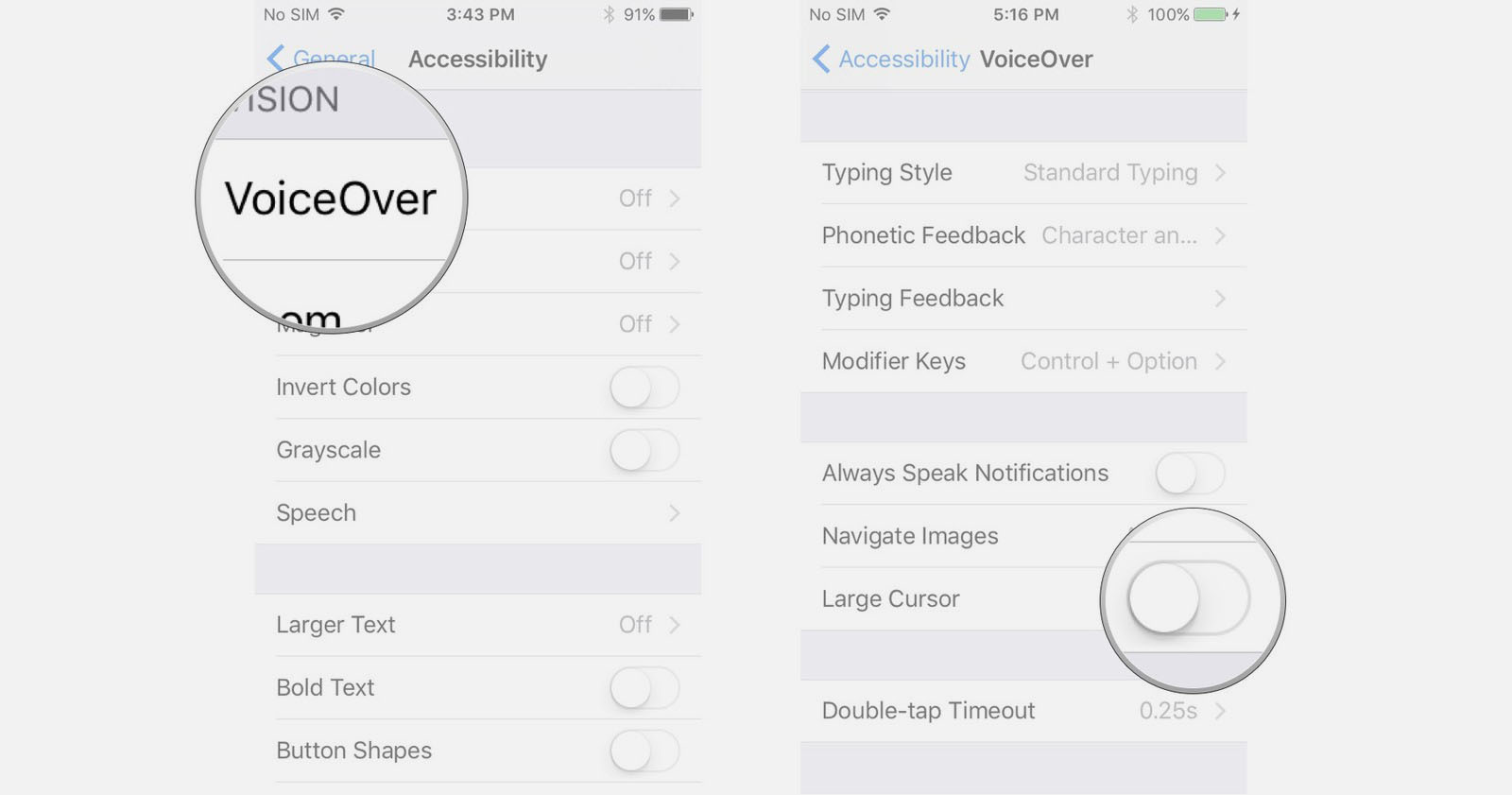

Достаточно вызвать голосовой помощник с экрана блокировки и попросить ее активировать службу VoiceOver. После этого мошенник сможет позвонить на ваш iPhone, в момент вызова выбрать на его экране ответ сообщением и нажать на клавишу «+».

Следующий этап – отправка специального сообщения на смартфон жертвы. Если служба VoiceOver активна, оно вызывает системную ошибку и открывает доступ к интерфейсу сообщений и списку последних набранных контактов, включая полную информацию о них.

Чтобы защититься от этого, запретите вызывать Siri с заблокированного экрана: это делается в меню «Настройки» — «Touch ID и код-пароль» — «Доступ с блокировкой экрана».

5. Как взламывают смартфоны ультразвуком

Специалисты из Вашингтонского университета в Сент-Луисе, Мичиганского университета и Китайской академии наук доказали, что активировать помощников можно даже ультразвуком.

Ученые использовали пьезоэлектрический преобразователь, который передавал голосовые команды с помощью ультразвуковых волн. Сигнал направлялся через твердые поверхности – например, сквозь стол, на котором лежал смартфон.

Человеческое ухо ультразвук не слышит, а смартфон реагирует на такие частоты. Твердый чехол – не помеха: даже наоборот, чем он толще и плотнее, тем лучше передает сигнал.

С помощью ультразвука ученым удалось отправлять SMS, совершать звонки и получать доступ к основным функциям. Метод сработал не только для iPhone – атаковали также модели Xiaomi, Samsung, Huawei.

Но если положить смартфон на что-то мягкое, метод не сработает. Да и полную разблокировку он не дает. К тому же Siri и другие ассистенты можно заставить идентифицировать владельца, чтобы они не реагировали на чужие голоса.

6. Как используют технику Cellebrite

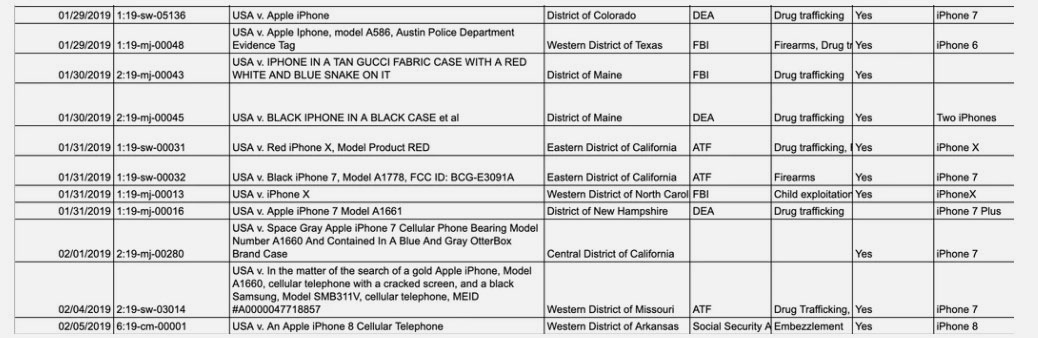

Журналисты Motherboard собрали материалы по 516 ордерам на получение данных с iPhone за 2019 год. В 295 случаях информацию удалось извлечь.

Дело здесь скорее не в технических сложностях, а в бюджетах на взлом и серьезности ситуации. У кого есть доступ к Cellebrite и GrayKey, тот гораздо ближе к успеху.

Эксперты израильской компании Cellebrite готовы взломать пароль iPhone за сутки. Но только если непосредственно получат сам смартфон. Что с ним будут делать и как извлекают информацию, специалисты не распространяются.

Кроме того, продают UFED (Universal Forensic Extraction Device – универсальное устройство для извлечения данных по решению суда) и другие подобные продукты, оборудование, софт, облачные решения, киберкиоски.

Техника работает только с прямым подключением к серверу производителя. Формально это нужно для проверки лицензии и контроля законности использования решения для взлома.

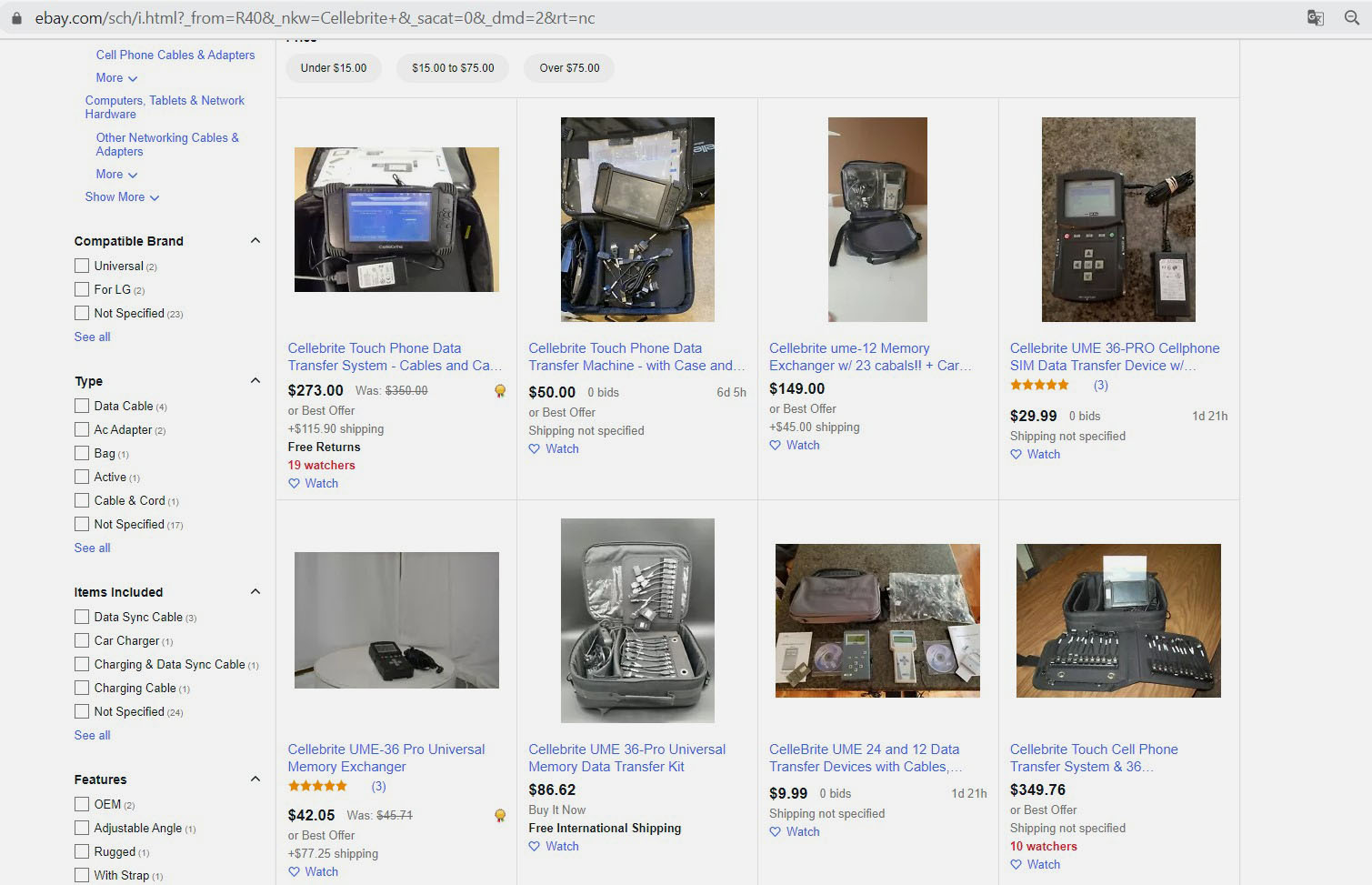

Устройства Cellebrite продаются относительно свободно. Ценник на комплект “хард + софт” стартует от 15 тыс. долларов. Но на eBay и других аукционах можно взять устаревшую модель за смешные деньги – ещё бы, она же не справится с новыми iPhone, да и лицензия может быть просроченной.

Для информации: в 2016 году Cellebrite получила 1 млн долларов за взлом iPhone 5c стрелка из Сан-Бернардино. Тогда в iOS даже не применялось шифрование, а смартфон не комплектовался сканером отпечатка пальца.

И как бы Apple не защищала устройства, вскоре после выхода новой прошивки Cellebrite подбирает к ней отмычки. Занимает это от нескольких дней до пары месяцев.

Данные сливаются из памяти смартфона, SIM-карт, карт памяти.

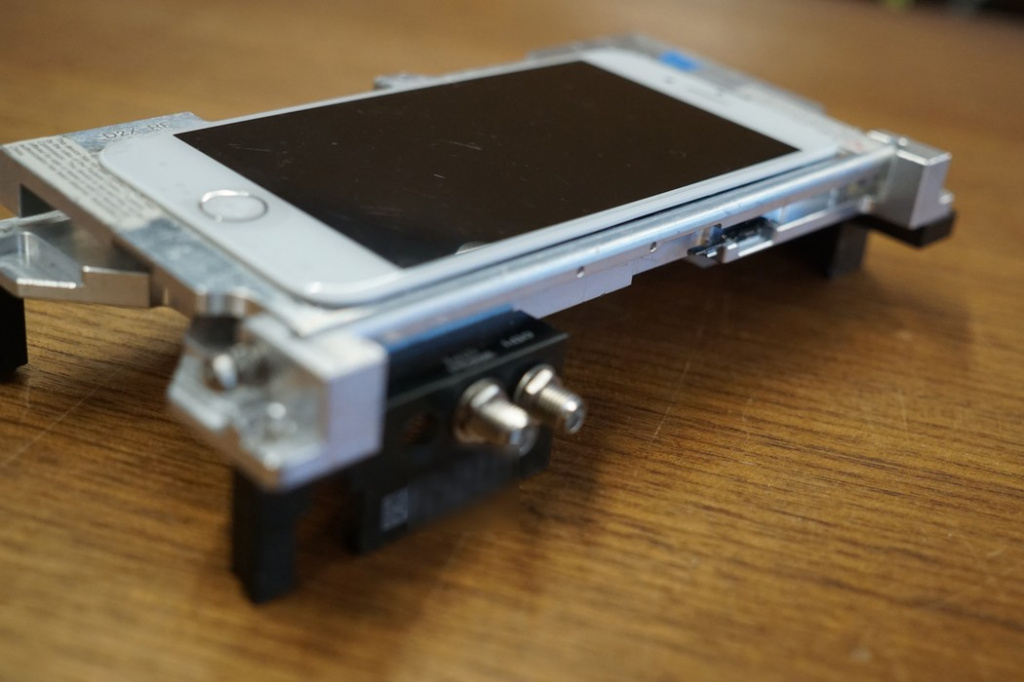

Как Cellebrite находит дыры в защите iPhone? Сотрудники компании, как и хакеры, постоянно охотятся за dev-fused-версиями – рабочими прототипами смартфонов.

В dev-fused, как правило, не установлена ОС, есть только инженерное меню Switchboard и отдельные компоненты. Либо производители оставили в ПО различные лазейки для тестирования. Это облегчает реверс-инжиниринг и поиск уязвимостей 0-го дня, о которых не знают разработчики.

Из лабораторий Apple вынести прототипы нереально. Проще получить их с заводов контрактных сборщиков вроде Foxconn.

Сотрудники продают компоненты, часто не представляя их реальную цену. Их можно понять – сборщики в лучшем случае зарабатывают пару десятков долларов за ненормированный рабочий день.

7. Как работает GrayKey

GrayKey – разработка компании Greyshift из Атланты, США. Её основал бывший инженер по безопасности Apple.

Greyshift поставляет свои решения только правоохранительным органам США и Канады. Без всяких исключений.

Устройство может подобрать код разблокировки на iPhone. С его помощью, к примеру, в январе взломали iPhone 11 Pro Max.

Скорость работы GrayKey – примерно как у Cellebrite. Код из 4 цифр взламывается за 11 минут, из 6 цифр – за 11 часов, из 10 цифр – за десятилетия (но кто им пользуется?!).

Кстати, в конце 2019 года GrayKey подорожал. Повышение цен объяснили появлением новых технологий защиты iOS от взлома и, соответственно, новой ревизией устройства – GrayKey RevC.

За лицензию на онлайн-версию инструмента просят 18 тыс. долларов США за 300 взломов в год, раньше она стоила 15 тыс. А оффлайн-версия по-прежнему стоит 30 тыс. долларов, ограничений по срокам использования нет.

8. Как работает MagiCube, который закупал Следственный комитет

Два года назад ВВС писал о таинственных гаджетах MagiCube из Китая. Эксперты заявляли: если GrayKey и Cellebrite потребуются сутки на взлом iPhone, то китайская магия справится всего за 9 минут.

“Чемоданы” iDC-8811 Forensic MagiCube в июле 2018 года разработала компания Xiamen Meiya Pico Information. Сообщалось также, что MagiCube “заточены” на получение данных из мессенджеров. Дескать, самая ценная информация именно там.

Для анализа закупили дополнительное ПО – систему iDC-4501 для анализа данных с мобильных устройств и IFM-2008 Forensics Master для данных с ПК.

На инструменты для взлома потратили 5 млн рублей. Это две госзакупки: на 2 млн рублей – для Военного следственного управления СК РФ по Центральному федеральному округу, ещё на 3 млн – для Военного СК по Восточному ФО.

Xiamen Meiya Pico Information – не очередной ноунейм. Компания – действительно один из лидеров сегмента устройств для судебной экспертизы электроники в Китае, более 20 лет на местном и около 10 лет на международном рынке.

Но есть нестыковки. Во-первых, iDC-8811 Forensic MagiCube – это просто дубликатор жестких дисков, который работает под управлением Windows 7. Он может копировать данные и исследовать их. И только если носитель физически подключат к “кубу”. Удаленно в ваш смартфон решение залезть не сможет.

iDC-4501 на момент закупки (в июле 2018-го) мог работать с iPhone только с iOS 10.0–11.1.2. То есть без последних обновлений (iOS 11.1.2 вышла в ноябре 2017 года).

И самое главное: эта система не подбирает пароль от iPhone. А значит, его всё равно придется получать инструментами GrayKey или Cellebrite.

Собственно, UFED 4PC Ultimate от Cellebrite тоже пришлось купить. В него входит всё необходимое, в том числе UFED Physical Analyzer для глубокого декодирования информации с мобильных устройств.

Как защититься

■ Обязательно устанавливайте код доступа – это осложнит задачу взломщикам.

■ Регулярно обновляйте iOS.

■ Храните данные в облачных сервисах. Инструменты для слива информации обычно делают только копию вашей файловой системы (+ данные с SIM-карты и карты microSD), но не получают данных из облака.

■ Не ходите по подозрительным ссылкам и не открывайте письма со странными вложениями.

■ Регулярно делайте бекапы и устанавливайте пароли на них. Если что, можно будет удалить все данные со смартфона, а затем восстановить их из резервной копии.

■ Хорошо подумайте, прежде чем делать джейлбрейк. Root на вашем iPhone упрощает взломщикам задачу.

Источник