СберБанк Онлайн — взломанная версия + делаем много денег

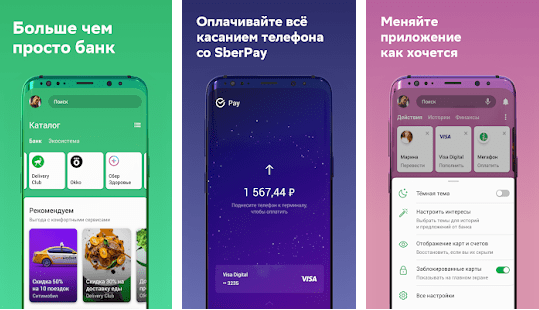

СберБанк.Онлайн — это самое популярное приложение, которое позволяет получить доступ к популярнейшему личному кабинету СберБанк. Данное приложение установлено практически у каждого человека, который имеет открытый счет в данном банке. Все связано с тем, что оно позволяет вам делать со своими сбережениями практически все, начиная от простых отправок средств другим пользователям, получения помощи от специалистов поддержки через встроенный чат, заканчивая вложением средств в различные акции компаний.

СберБанк Онлайн настолько упрощает вам пользование вашими средствами, что теперь посещать отделения вам даже не придется, так как все возможно сделать прямо внутри приложения. Программа позволяет вам совершать абсолютно любые финансовые операции, а так же операции с картами, такие как блокировка, перевыпуск и заказ новых пластиковых или виртуальных карт.

Для кого нужна взломанная версия СберБанк Онлайн?

Чаще всего взлом данного приложения скачивают и устанавливают пользователи, которые получили root доступ на своем устройстве. Связано это с тем, что официальная версия данного приложения не дает пользоваться ей если она обнаруживает полученный root доступ на устройстве. Либо те пользователи, которые хотят еще больше улучшить пользование данной программой путем удаления аналитики, различной рекламы и ненужных пуш уведомлений, которые бывают довольно сильно надоедают.

Полный список изменений во взломанной модификации СберБанк Онлайн вы можете посмотреть ниже, в конце статьи, там же вы найдете ссылки на скачивание актуальных apk файлов программы, которая по мере выхода новых версий на Google Play так же обновляется кодерами с закрытого телеграм канала, ссылку я так же приложу в конце поста.

По функционалу модификация не имеет никаких отличий, вы все так же сможете с легкостью совершать все финансовые операции, но делать это вам будет немного удобнее, так как у вас не будут появляться назойливые объявления и рекомендации. Особенно возрадуются пользователи устройств с полученными root правами.

Как сделать в СберБанк Онлайн много денег?

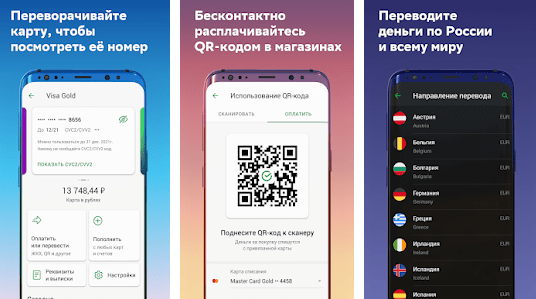

Скажу сразу, что нет никакого взломанного приложения сбербанк, где будет у вас много денег. Но сделать скриншот с любым балансом в сбербанк все таки возможно. Для этого вы можете воспользоваться специальным ботом в телеграм, который сделает для вас любой баланс на скриншоте. Как это сделать?

- Заходим в телеграм и ищем бота @fake_ss_bot.

- Отправляем боту команду /start.

- Там выбираем категорию «Чеки и балансы» — «СберБанк» — «СберБанк Баланс».

- Отправляем данные в формате

1️⃣ — Время

2️⃣ — Последние 4 цифры номера карты

3️⃣ — Значение баланса (писать вместе с копейками через запятую)

Например:

11:11

6666

777666999,03

Кроме любого количества денег на счету вы сможете сделать так же фейковый скриншот переводов с помощью этого же бота. Так же вам бесплатно доступно создание скриншотов любых других платежных приложений. Полный список прикрепляю для вас ниже.

Более подробную информацию по поводу создания фейковых скриншотов с балансов и переводов я рассказывал ранее в посте под названием «Делаем фейковый чек QIWI, Яндекс, СберБанк за 10 секунд«, ознакомиться с ней вы можете перейдя по ссылке.

Плюсы данного способа заключаются в том, что вам не нужно ничего скачивать, все довольно просто. Достаточно иметь аккаунт в телеграме и пару минут свободного времени.

Таким образом, можно сказать, что приложения СберБанк.Онлайн взлома на деньги не существует и существовать не будет. Поэтому не рекомендуется скачивать различные программы с подозрительных сайтов. Если вы хотите похвалиться большим балансом, то лучше воспользуйтесь ботом в телеграме.

А что касается взломанной модификации сбербанка, то как и сказал, скачать ее вы можете по ссылке ниже, либо с телеграм канала разработчика, ссылки на канал будет также загружены в Яндекс.Диск.

Для того, чтобы вы не думали, что я выкладываю на сайт какой-то подозрительный вирусованный файл, я прикладываю ссылку на официальную тему на популярном форуме 4pda на котором вы всегда можете почитать

Модификации приложения:

✂️ Убранный функционал ✂️

— Основное:

1. Рекламный баннер после завершения платежа

2. Фоновая активность антивируса (проверка на вредоносное ПО, сканирования)

3. Принудительное включение PUSH уведомлений при регистрации

4. Напоминание включить PUSH уведомления (появляется время от времени)

5. Уведомление о новой версии (диалоговое окно / оранжевая надпись)

6. Напоминание оценить приложение (появляется время от времени)

7. Реклама(истории) в карточках на главной

8. Root доступ

9. Обязательное разрешение телефонии

10. Напоминание о биометрии

11. Принудительный портретный разворот

12. Баннеры биометрии в настройках

13. Полноэкранный рекламный баннер с предложение кредита

— Аналитика:

1. Google Firebase (analytics)

2. Яндекс метрика

3. Crashlytics

4. Appsflyer

5. RuTarget

6. AppMeasurement (частично)

7. Внутрибанковская аналитика (частично)

— Доп возможности (настройки):

1. Блокировка рекламы через Push-уведомления

2. Скрытие каталога (главная, профиль)

3. Скрытие интересов

4. Скрытие заданий

Бизнес версия

✂️ Убранный функционал ✂️

— Основное:

1. Фоновая активность антивируса (проверка на вредоносное ПО, сканирования)

2. Root доступ

3. Системное (отладка, установка не из Google Play, блокировка устройства)

— Аналитика:

1. Google Firebase (analytics)

2. Яндекс метрика

3. Crashlytics

SberKids

✂️ Убранный функционал ✂️

— Основное:

1. Фоновая/внутри приложения активность антивируса (проверка на вредоносное ПО, сканирования)

2. Root доступ

3. Принудительный портретный разворот

— Аналитика:

1. Google Firebase (analytics)

2. Яндекс метрика

3. Crashlytics

4. Facebook

Источник

Уязвимости NFC позволяют взломать банкомат, просто взмахнув смартфоном

Исследователь безопасности обнаружил ряд ошибок, позволяющих взламывать банкоматы и широкий спектр терминалов продаж по-новому — взмахом телефона над устройством для чтения бесконтактных банковских карт. К старту курса Этичный хакер делимся переводом статьи о возможностях, которые открываются при эксплуатации обнаруженных уязвимостей, о том, что делал автор, чтобы обнаружить их и о том, как отреагировали производители банкоматов.

Иосип Родригес, Исследователь и консультант по безопасности охранной фирмы IOActive провёл последний год в поисках уязвимости в так называемых чипах коммуникации ближнего поля (NFC), работающих в миллионах банкоматов и терминалов продаж по всему миру. С NFC для проведения платежа или вывода денег из банкомата не нужно вставлять карту — достаточно провести её над считывателем. Технология работает в бесчисленных розничных магазинах и ресторанах, торговых автоматах, паркоматах и такси по всему миру.

Родригес написал приложение для Android, позволяющее смартфону имитировать радиосвязь банковских карт и эксплуатировать недостатки прошивки систем NFC. Одним взмахом смартфона он может вывести из строя терминалы продаж, взломать их для сбора и передачи данных банковских карт, незаметно изменить стоимость транзакций и даже заблокировать устройство, отобразив сообщение программы-вымогателя.

Родригес утверждает, что он даже может заставить банкоматы, по крайней мере одной марки, выдавать наличные, хотя такой «джекпоттинг» работает только в сочетании с другими ошибками, которые, по его словам, он нашёл в программном обеспечении банкоматов. Из-за соглашений о неразглашении с поставщиками банкоматов Родригес отказался уточнять или раскрывать эти ошибки.

«Можно модифицировать прошивку и изменить цену, например на один доллар, пока на экране отображается другая цена, вывести устройство из строя или установить своего рода программу-вымогатель — вариантов много», — рассказывает Родригес об обнаруженных им уязвимостях.

«Выстроив цепочку атак, а также отправив специальную полезную нагрузку на компьютер банкомата, вы сможете снять деньги с банкомата, как джекпот, просто проведя телефоном над NFC-считывателем».

Исследователь рассказывает, что с июня по декабрь 2020 года он предупреждал о своих находках пострадавших поставщиков, включая ID Tech, Ingenico, Verifone, Crane Payment Innovations, BBPOS, Nexgo, а также неназванного поставщика банкоматов.

Тем не менее исследователь также предупреждает о том, что затронуто огромное количество систем, а также о факте, что многие терминалы и банкоматы обновляют ПО нерегулярно, во многих случаях требуя физического доступа для обновления. Это означает, что многие устройства, вероятно, останутся уязвимыми. «Физическое исправление стольких сотен тысяч банкоматов потребует много времени», — говорит Родригес.

В качестве демонстрации таких уязвимостей Родригес поделился с WIRED видео, где он проводит смартфон над NFC-считывателем банкомата на улице его дома, заставляя банкомат вывести сообщение об ошибке. Считывающие устройство выходит из строя и больше не читает его карту, когда исследователь прикладывает её к банкомату.

Он также не предоставил видеодемонстрацию атаки джекпоттинга, поскольку, по его словам, мог легально протестировать только устройства, полученные в рамках консультаций IOActive по вопросам безопасности для пострадавшего поставщика банкоматов, с которым IOActive подписала соглашение о неразглашении.

«Полученные результаты — отличное исследование уязвимости работающего на встраиваемых устройствах программного обеспечения», — говорит Карстен Нол, основатель фирмы по безопасности SRLabs и известный взломщик прошивок, который проанализировал работу Родригеса.

Однако Нол указывает на несколько недостатков, которые делают метод непрактичным в реальных кражах. Взломанный считыватель NFC может украсть только данные карты с магнитной полосой, но не PIN-код жертвы или данные с чипов EMV. И тот факт, что трюк с обналичиванием денег из банкомата потребует дополнительной уязвимости в коде конкретного банкомата, — немаловажная оговорка, утверждает Нол.

Вместе с тем исследователи в области безопасности, такие как покойный хакер IOActive Барнаби Джек и команда Red Balloon Security, уже много лет вскрывают уязвимости банкоматов и даже показали, что хакеры могут удалённо запускать джекпоттинг ATM. Генеральный директор и главный научный сотрудник Red Balloon Анг Куи рассказывает, что впечатлён выводами Родригеса и, несмотря на то что IOActive утаила некоторые детали своей атаки, не сомневается, что взлом считывателя NFC может привести к выдаче наличных во многих современных банкоматах.

«Я думаю, очень правдоподобно, что как только вы получите возможность выполнения кода на любом из этих устройств, то сможете добраться до главного контроллера: он полон уязвимостей, которые остаются в системе более десяти лет», — говорит Куи. «Оттуда, — добавляет он, — абсолютно точно возможно контролировать кассетный диспенсер, который хранит и выдаёт наличные деньги пользователям».

Родригес, который провёл годы, тестируя безопасность банкоматов в качестве консультанта, рассказывает, что год назад начал изучать вопрос о том, могут ли бесконтактные считыватели карт банкоматов, чаще всего продаваемые компанией ID Tech, специализирующейся на платёжных технологиях, — служить средством их взлома. Он начал покупать считыватели NFC и терминалы продаж на eBay и вскоре обнаружил, что многие из них страдают от одного и того же недостатка безопасности: они не проверяют размер пакета данных, отправляемого через NFC с банковской карты на считыватель, этот пакет называют пакетом данных протокола приложения или APDU.

Чтобы отправить APDU в сотни раз больше обычного и вызвать переполнение буфера, Родригес написал приложения для Android с NFC. Уязвимость переполнения буфера существует уже десятилетиями, она позволяет хакеру повредить память целевого устройства и запустить свой код.

Когда WIRED связались с пострадавшими компаниями, ID Tech, BBPOS и Nexgo не ответили на просьбы о комментариях, также отказалась от комментариев Ассоциация индустрии банкоматов. Компания Ingenico в своём заявлении сообщила, что благодаря принятым мерам безопасности способ переполнения буфера Родригеса мог только вывести из строя её устройства, но не позволял выполнить код на них. Однако, «учитывая неудобства и последствия для наших клиентов», компания всё равно выпустила исправление.

Родригес сомневается, что меры Ingenico действительно предотвратят выполнение кода, но он не написал доказательство концепции для демонстрации.

Компания Verifone, в свою очередь, заявила, что нашла и устранила уязвимости терминалов, на которые Родригес обратил внимание в 2018 году, задолго до того, как он сообщил о них. Но Родригес утверждает, что это лишь демонстрирует непоследовательность исправления в устройствах компании; он говорит, что протестировал свои методы взлома с помощью NFC на устройстве Verifone в ресторане в прошлом году и обнаружил, что оно по-прежнему уязвимо.

Многие находки исследователя оставались в тайне целый год, в ближайшие недели Родригес планирует поделиться техническими деталями уязвимостей на вебинаре, отчасти, чтобы подтолкнуть клиентов пострадавших производителей внедрить выпущенные исправления.

Кроме того, Родригес хочет привлечь внимание к плачевному состоянию безопасности встраиваемых устройств в целом. Он был потрясён, обнаружив, что такие простые уязвимости, как переполнение буфера, сохранились во многих широко используемых устройствах — тех, которые работают с наличными и конфиденциальной финансовой информацией.

«Многие годы эти уязвимости присутствуют в прошивке устройств, с которыми мы каждый день сталкиваемся при работе с банковским картами, с нашими деньгами, — говорит он. — Они должны быть защищены».

Из этого материала становится ясно, что даже системы, которые непосвящённому человеку кажутся самыми надёжными, могут подводить из-за недостатков, известных уже десятки лет. Если вам хочется самому находить такие уязвимости, то научиться всему можно на нашем курс для пентестеров со специальной скидкой по промокоду HABR.

Узнайте, как прокачаться и в других специальностях или освоить их с нуля:

Источник