- Перехват и анализ трафика со смартфона при помощи Wireshark

- Дешифровка зашифрованных пакетов

- Как работает схема

- Что понадобится

- Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

- Шаг 2. Настройка перехвата в Wireshark

- Шаг 3. Перехват и сканирование EAPOL пакетов

- Шаг 4. Дешифровка трафика при помощи PSK

- Шаг 5. Сканирование DNS и HTTP пакетов

- 1. DNS запросы

- 2. HTTP пакеты

- Заключение

- Русские Блоги

- Руководство для начинающих по захвату пакетов Wirehark

- Установка программного обеспечения Wireshark

- Wireshark начинает захватывать пример пакета

- Интерфейс захвата пакетов Wireshakr

- Настройки фильтра Wireshark

- Vireshark Captain Analysis TCP три рукопожатия

- Общая операция по анализу Wireshark

Перехват и анализ трафика со смартфона при помощи Wireshark

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону.

Допустим, нужно узнать, какие приложения используются на телефоне. Если вы находитесь в одной Wi-Fi сети с целевым устройством, задача решается очень просто. Достаточно запустить Wireshark и сконфигурировать несколько параметров. Мы будем использовать эту утилиту для расшифровки трафика, зашифрованного при помощи WPA2, и после анализа выясним, какие приложения запущены на телефоне.

Хотя сеть с шифрованием лучше, чем без, разница исчезает, когда злоумышленник и вы находитесь в одной сети. Если кто-то еще знает пароль к Wi-Fi сети, которую вы используете, при помощи WireShark легко выяснить, чем вы занимаетесь сию секунду. Кроме того, злоумышленник может узнать все приложения, запущенные на телефоне, и сосредоточиться на тех, которые потенциально могут быть уязвимыми.

Дешифровка зашифрованных пакетов

Когда в вашей Wi-Fi сети используется шифрование при помощи технологии WPA2, безопасность сессии основана на двух составляющих. Во-первых, пароль, используемый для генерации гораздо более длинного числа (PSK или pre-shared key). Во-вторых, собственно само рукопожатие, происходящее во время установки соединения. Если злоумышленник получает PSK к Wi-Fi и наблюдает, как вы подключаетесь к сети (или на некоторое время сбрасывает ваше соединение), то впоследствии сможет расшифровать ваш Wi-Fi трафик и узнать, чем вы занимаетесь.

Содержимое HTTPS сайтов будет недоступно, однако HTTP сайты и другие небезопасные HTTP запросы приложений на вашем телефоне будут в открытом виде. Вроде на первый взгляд не такая большая удача, однако очень быстро можно узнать многое о типе устройства, и какие приложения запущены. Кроме того, будут видны DNS запросы для резолвинга доменов, что поможет в идентификации активных приложений и сервисов.

Как работает схема

Для реализации атаки необходимо выполнение нескольких условий. Во-первых, нужен пароль. Кроме того, нужно быть рядом с жертвой для перехвата трафика и уметь отключить целевое устройство от сети для повторного подключения. Мы запустим Wireshark, выполним настройки, связанные с дешифровкой Wi-Fi пакетов, добавим PSK и дождемся EAPOL пакетов с целевого устройства, пытающегося подключиться к сети.

Для анализа поведения целевого устройства будем использовать фильтры с целью выделения искомых DNS и HTTP пакетов. Полный список доменов, для которых устройство выполняет резолвинг, также будет доступен после завершения перехвата. Эта информация пригодится для выяснения, какие службы используются даже в фоновом режиме.

Что понадобится

Вам понадобится карта беспроводного сетевого адаптера с режимом мониторинга (беспроводной сети) и смартфон с iOS или Android, подключенный к Wi-Fi, которую вы собираетесь мониторить. Вы можете попрактиковаться на открытой сети, чтобы примерно понимать, какие результаты вы получите, поскольку вначале расшифровка может не сработать. Кроме того, вам нужно знать пароль и имя сети, которую вы хотите мониторить. В этом случае вы сможете вычислить ключ PSK, позволяющий дешифровать трафик в режиме реального времени.

Шаг 1. Загрузка Wireshark и подключение к Wi-Fi сети

Загрузите и установите Wireshark, после чего подключитесь к целевой Wi-Fi сети. Если вы планируете использовать PSK, а не сетевой ключ, нужно сделать вычисления при помощи WPA PSK Generator, поскольку во время перехвата у вас может не быть доступа к интернету (зависит от используемой карты).

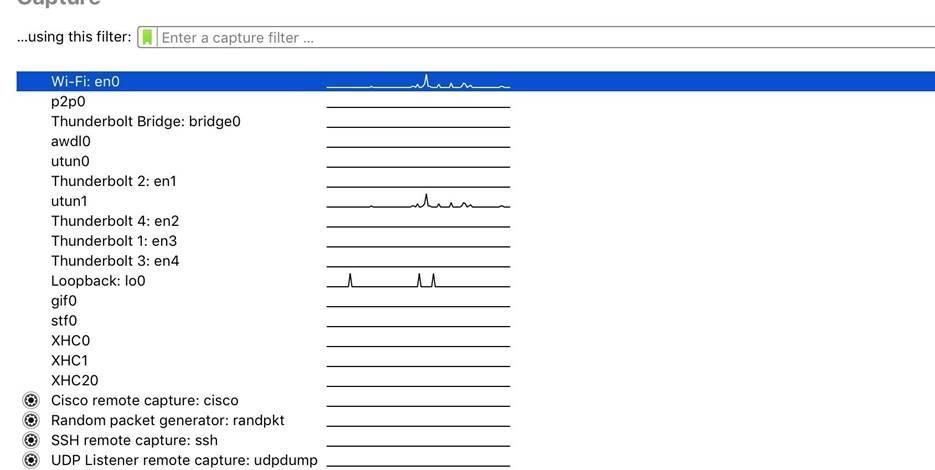

После установки откройте Wireshark и взгляните на перечень сетевых интерфейсов. Перед началом перехвата нам понадобится настроить некоторые опции, чтобы карта перехватывала в нужном режиме.

Рисунок 1: Перечень сетевых интерфейсов

Шаг 2. Настройка перехвата в Wireshark

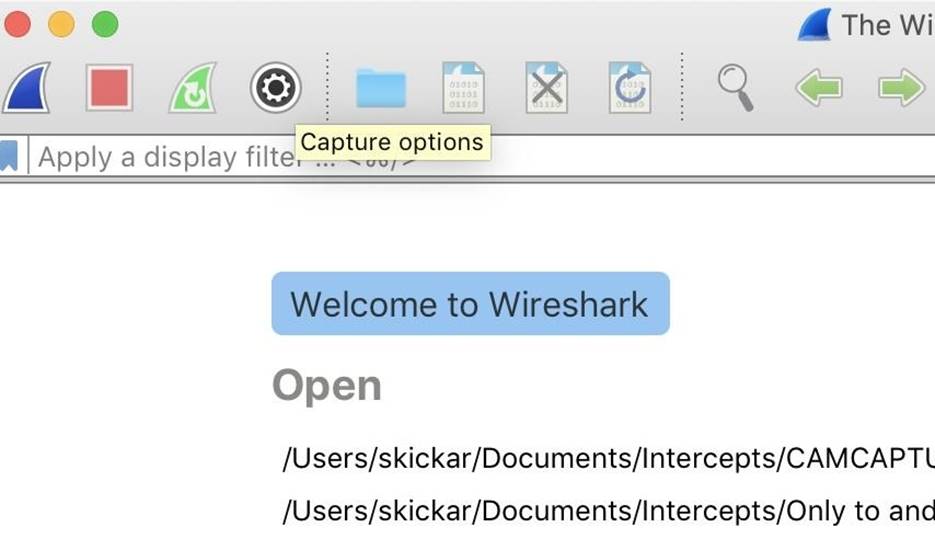

В меню Wireshark кликните иконку в виде шестеренки, чтобы зайти в раздел «Capture options»

Рисунок 2: Интерфейс Wireshark

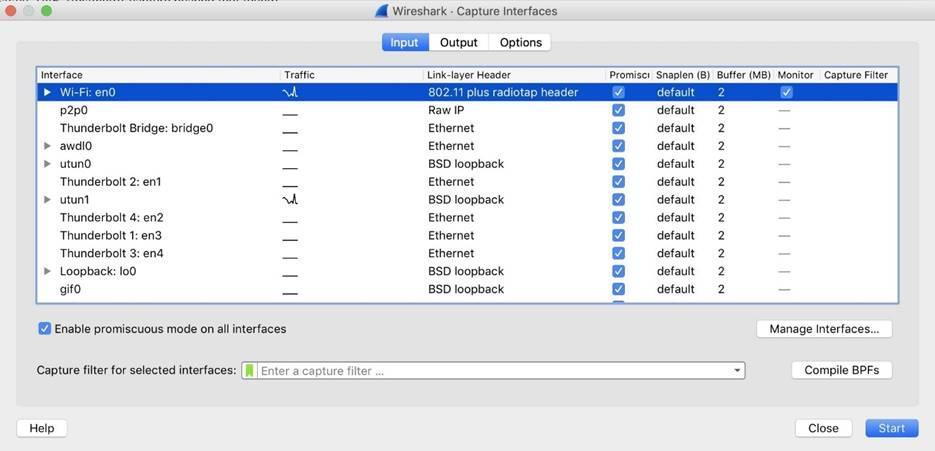

Появится окно Capture Interfaces (Интерфейсы перехвата), как показано на рисунке ниже.

Рисунок 3: Перечень интерфейсов

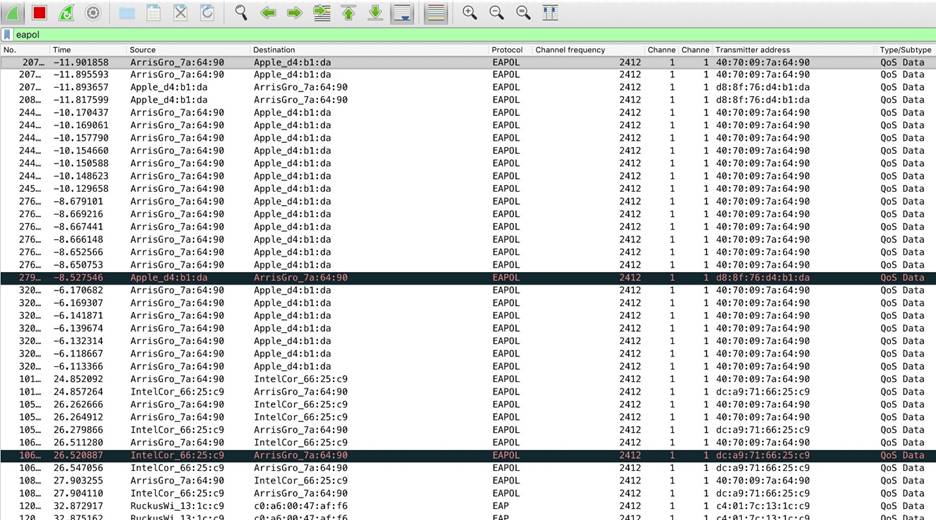

Шаг 3. Перехват и сканирование EAPOL пакетов

Если вы не подключены к сети, где находится цель, то не увидите ни одного пакета, поскольку можете оказаться в другом случайном канале. Причина заключается в неспособности Wireshark на переключение канала, в котором находится беспроводной сетевой адаптер.

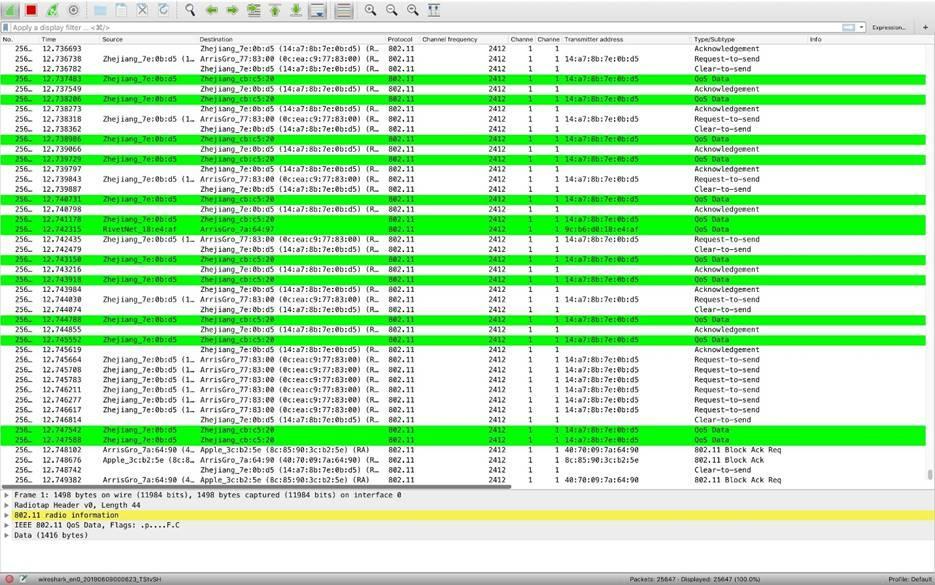

Рисунок 4: Перехваченные пакеты

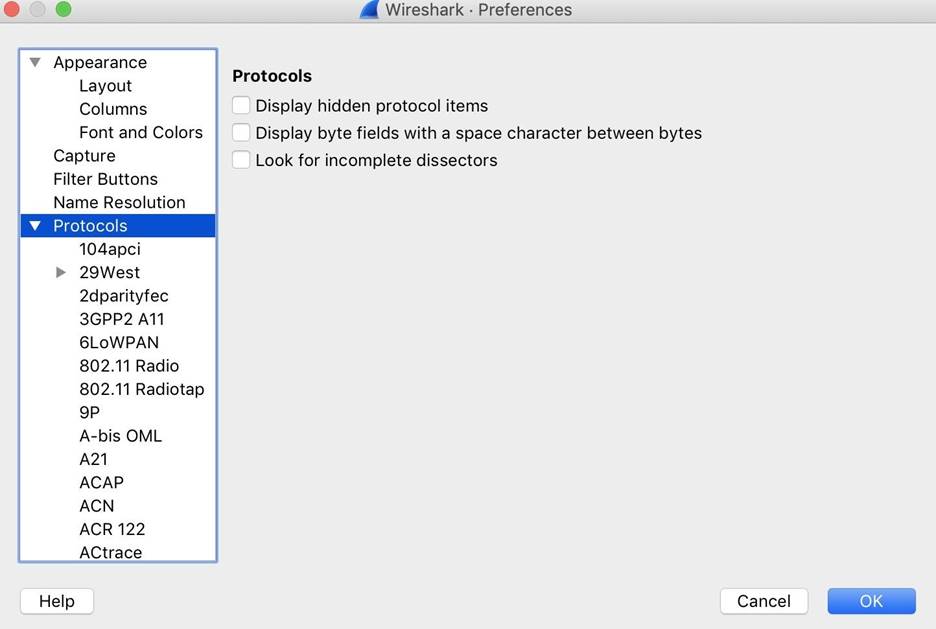

Шаг 4. Дешифровка трафика при помощи PSK

Теперь, когда у нас появились рукопожатия, можно приступать к расшифровке трафика. Вначале нужно добавить сетевой пароль или PSK. Зайдите в выпадающее меню «Wireshark» и выберите раздел «Preferences». Затем кликните на «Protocols».

Рисунок 5: Настройки, связанные с протоколами

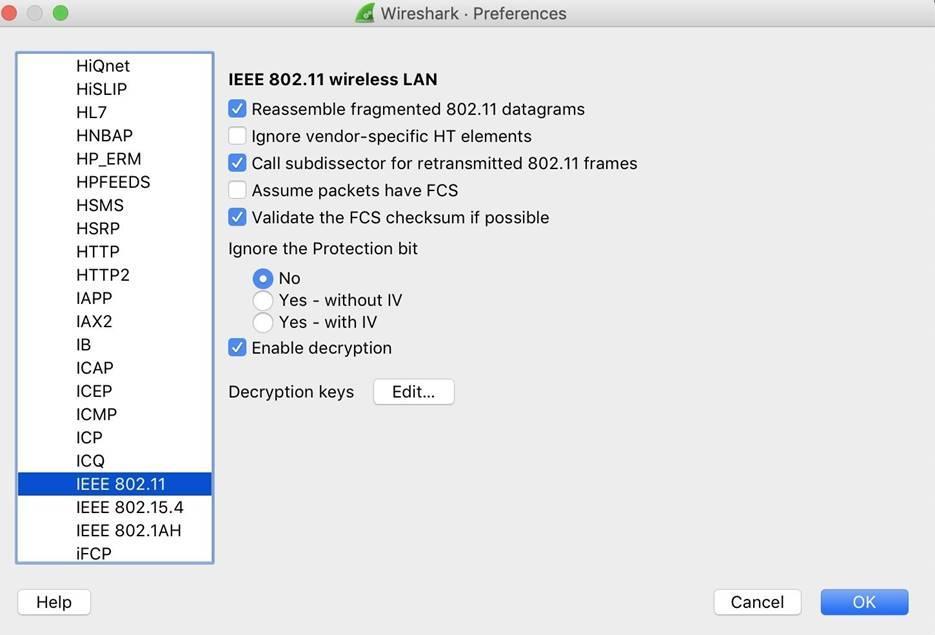

В разделе Protocols выберите «IEEE 802.11» и кликните на флажок «Enable decryption». Для добавления сетевого ключа кликните на «Edit», рядом с надписью «Decryption keys». В открывшемся окне добавьте пароли и PSK.

Рисунок 6: Активация дешифровки

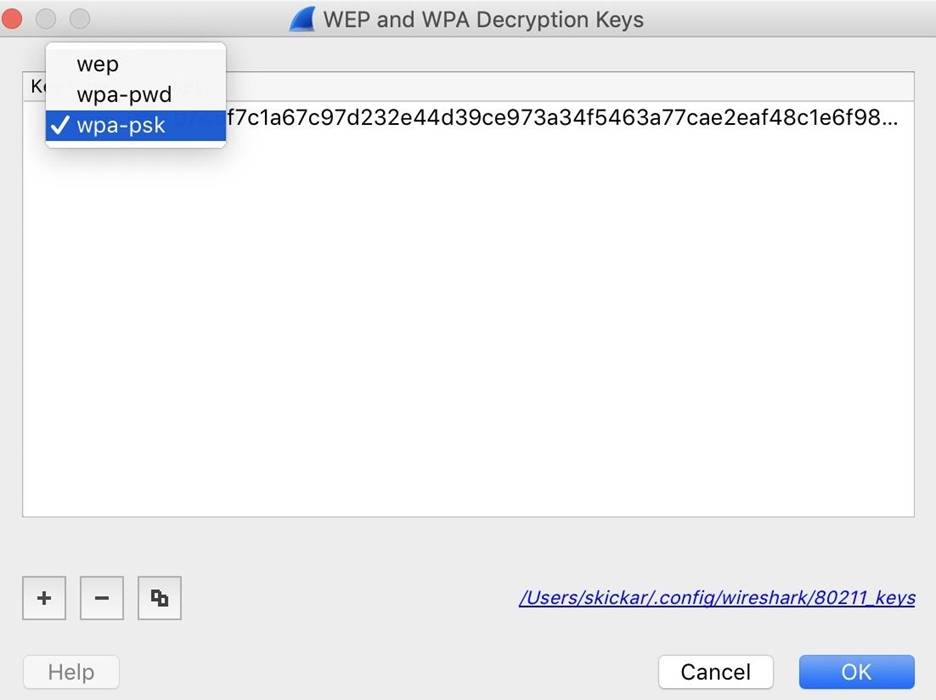

В меню выберите «wpa-psk» и скопируйте ваш ключ. Нажмите кнопку Tab и сохраните изменения, кликнув на «OK».

Рисунок 7: Добавление ключа

По завершению процедуры кликните на «OK» в разделе Preferences. Теперь Wireshark должен пересканировать и попробовать дешифровать все перехваченные пакеты. По некоторым причинам эта схема может не сработать. У меня практически всегда работало при наличии качественного рукопожатия (EAPOL) и при переключении между сетевым паролем и PSK. В случае успешной расшифровки мы можем перейти к следующему шагу и проанализировать трафик для выяснения, какие приложения работают на устройстве.

Шаг 5. Сканирование DNS и HTTP пакетов

После снятия защиты с трафика, можно приступать к расшифровке пакетов и выяснению, чем занимаются устройства в Wi-Fi сети, по которым получены рукопожатия, в режиме реального времени.

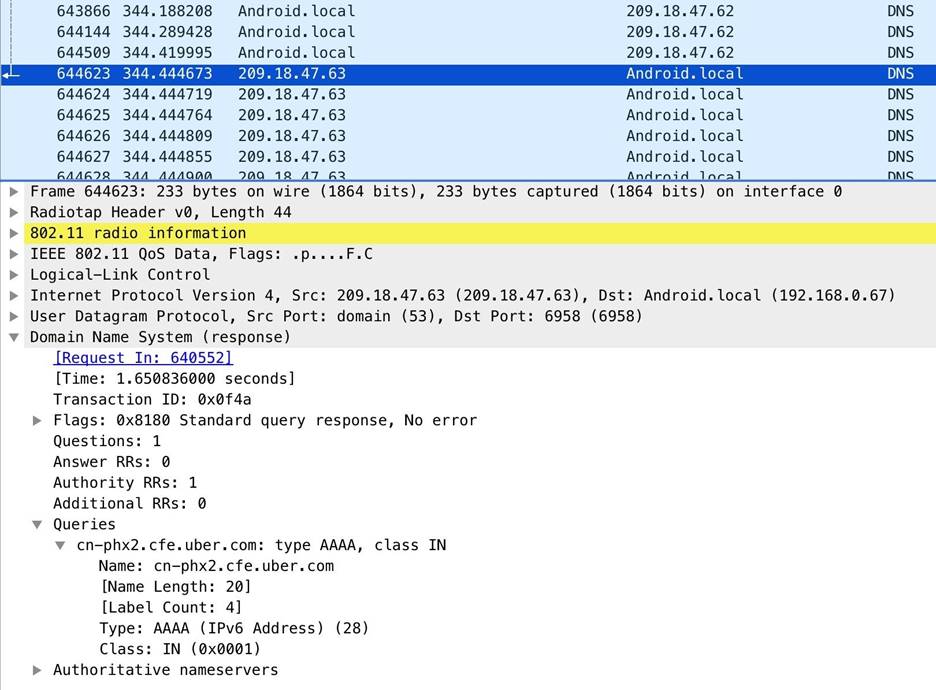

1. DNS запросы

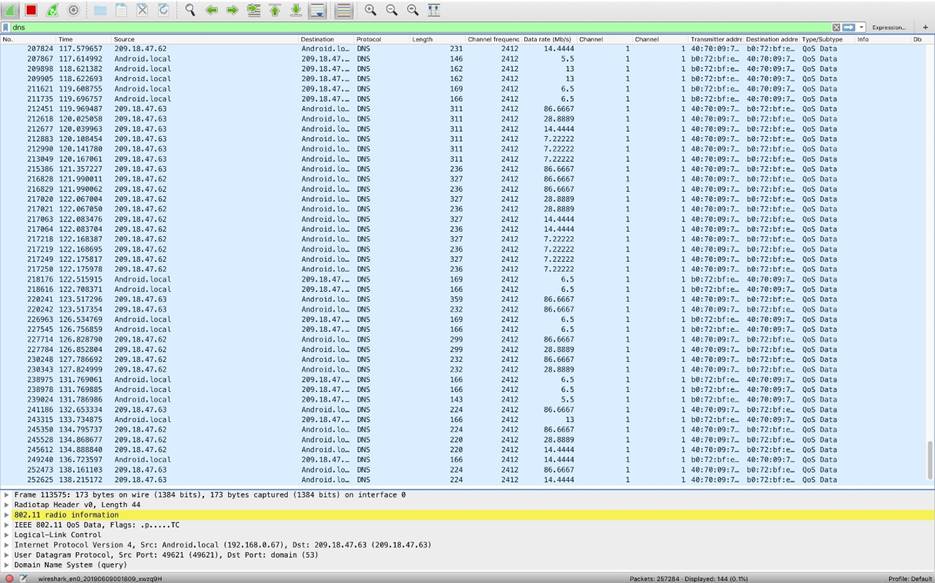

Просмотр интересных пакетов начнем с DNS запросов, используемых приложением для проверки неизменности IP-адресов, к которым происходит подключение. Обычно происходит обращение к именам доменов, содержащих имена приложений, что значительно упрощает идентификацию программы, которая работает на iPhone и Android и выполняет запросы.

Для отображения этих запросов воспользуемся фильтрами dns и http, позволяющих выявить наиболее явные следы, оставляемые приложениями в сети. Вначале в поле фильтра введите dns и нажмите Enter. Если не сработает, попробуйте переключаться между PSK и паролем несколько раз. Иногда помогает.

Рисунок 8: Перечень DNS запросов

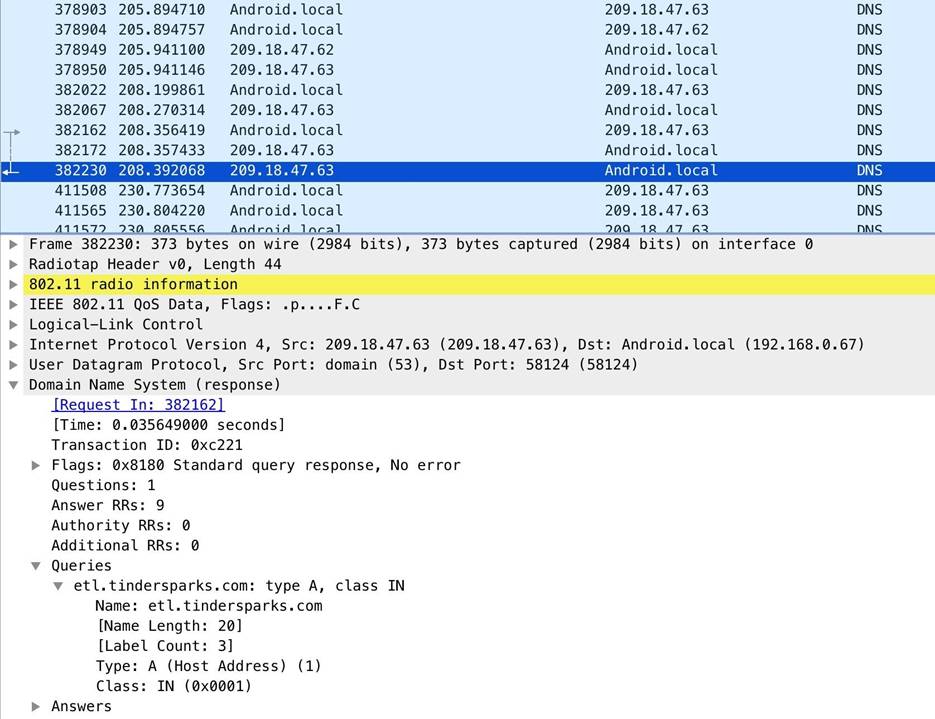

Если ваша цель любит бывать на сайтах знакомств, вы можете увидеть ответ ниже. Например, Tinder обращается к домену Tindersparks.com. Этот запрос – один из наиболее очевидных. Кроме того, могут быть подключения ко многим другим похожим сервисам.

Рисунок 9: Пример обращения к домену Tindersparks.com

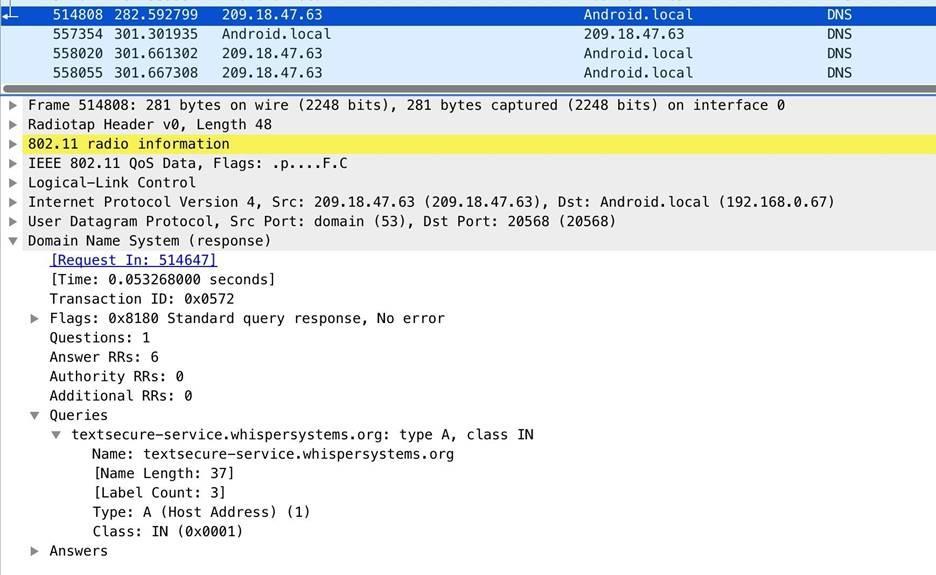

Использование приложения Signal – хорошая идея, но в связке с VPN еще лучше. Причины? Даже при открытии Signal происходит взаимообмен, показанный ниже, что свидетельствует о коммуникации через мессенджер с шифрованием.

Рисунок 10: Пример запроса мессенджера Signal

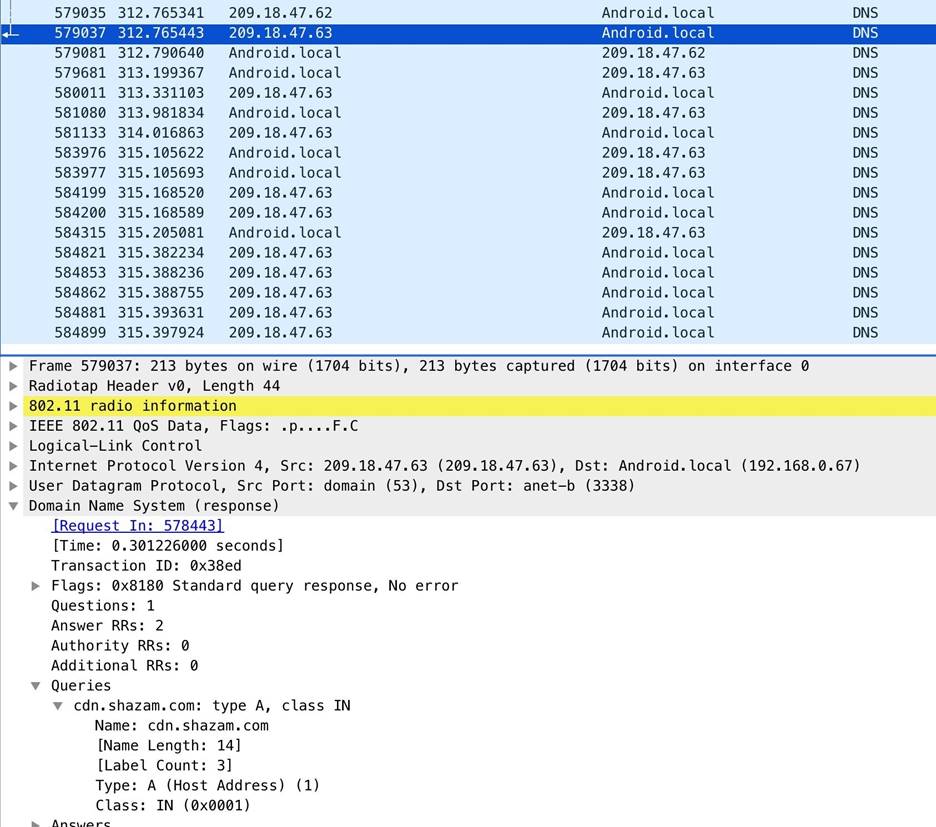

Во время прослушивания песен в приложении Shazam создаются следующие запросы:

Рисунок 11: Пример запроса во время прослушивания песен в Shazam

При открытии Uber создаются запросы следующего содержания:

Рисунок 12: Пример запроса при открытии приложения Uber

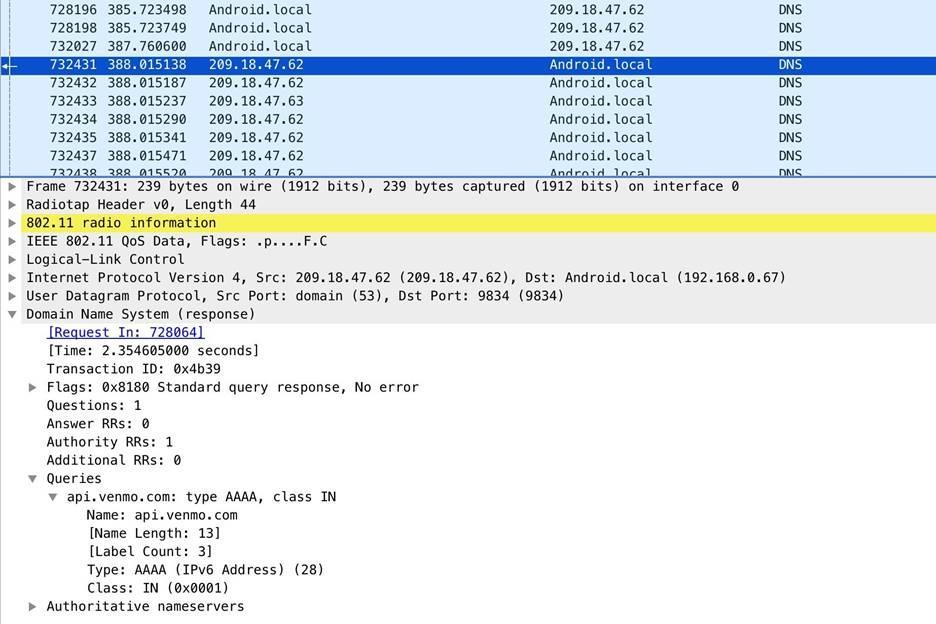

Ниже виден эффект, возникающий при открытии Venmo (приложение для перевода денежных средств). Удачный момент для перенаправления запроса куда-нибудь в другое место.

Рисунок 13: Пример запроса, отправляемый приложением Venmo

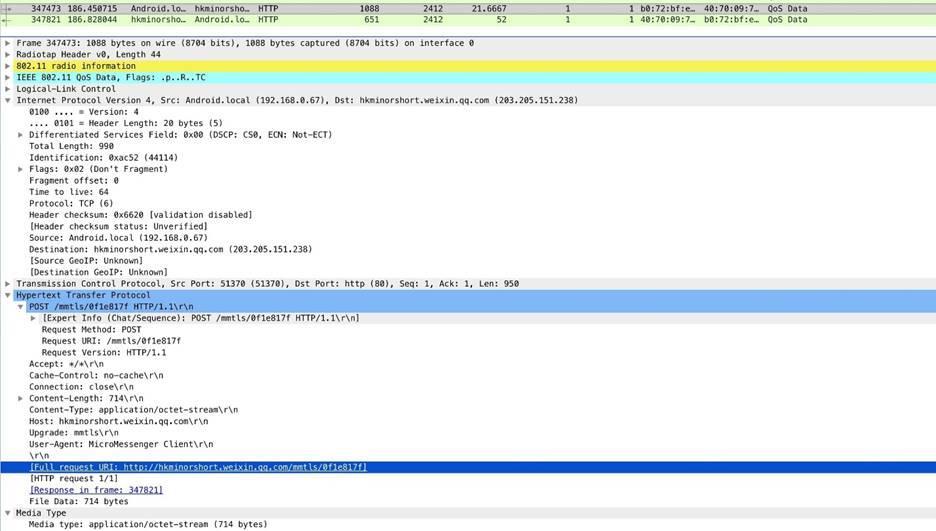

2. HTTP пакеты

Далее мы можем наблюдать несколько небезопасных web-запросов, используя фильтр http, которые содержат параметры навроде useragent, позволяющих опознать тип устройства. Эту информацию можно посмотреть, кликнув на пакете и зайдя во вкладку «Hypertext Transfer Protocol».

Рисунок 14: Пример содержимого раздела Hypertext Transfer Protocol у пакета

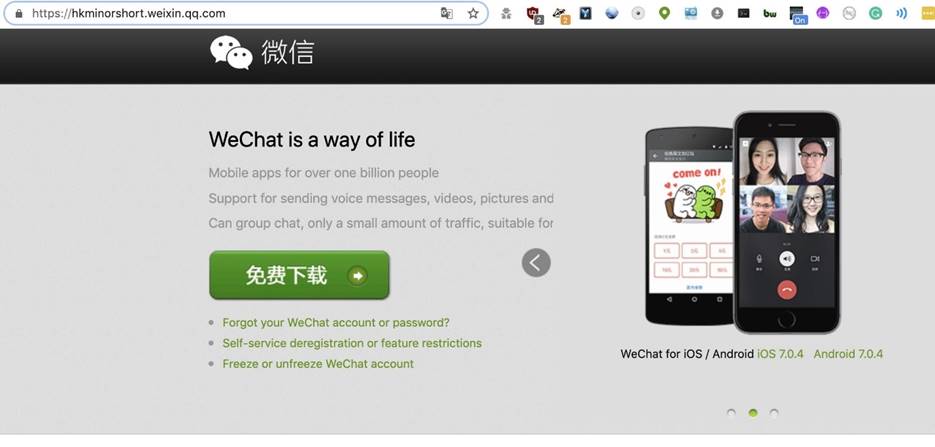

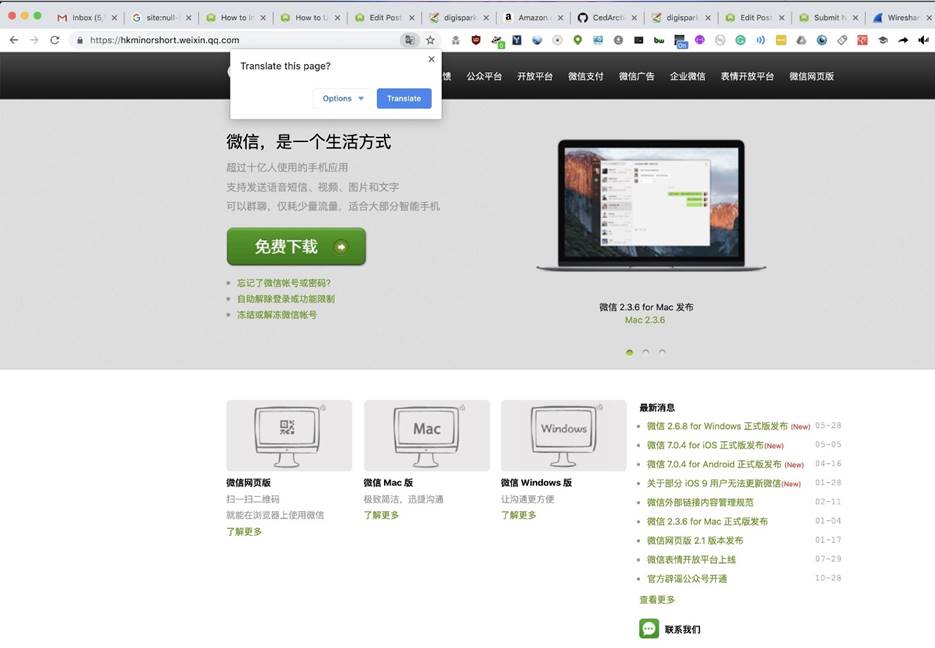

В этом примере видны небезопасные HTTP запросы к серверу чата. Что же получается? Простое изучение содержимого пакета и резолвинг имени домена говорит об использовании приложения WeChat, установленного на телефоне. Более того, исходящие сообщения шифруются не полностью.

Рисунок 15: Сайт приложения WeChat

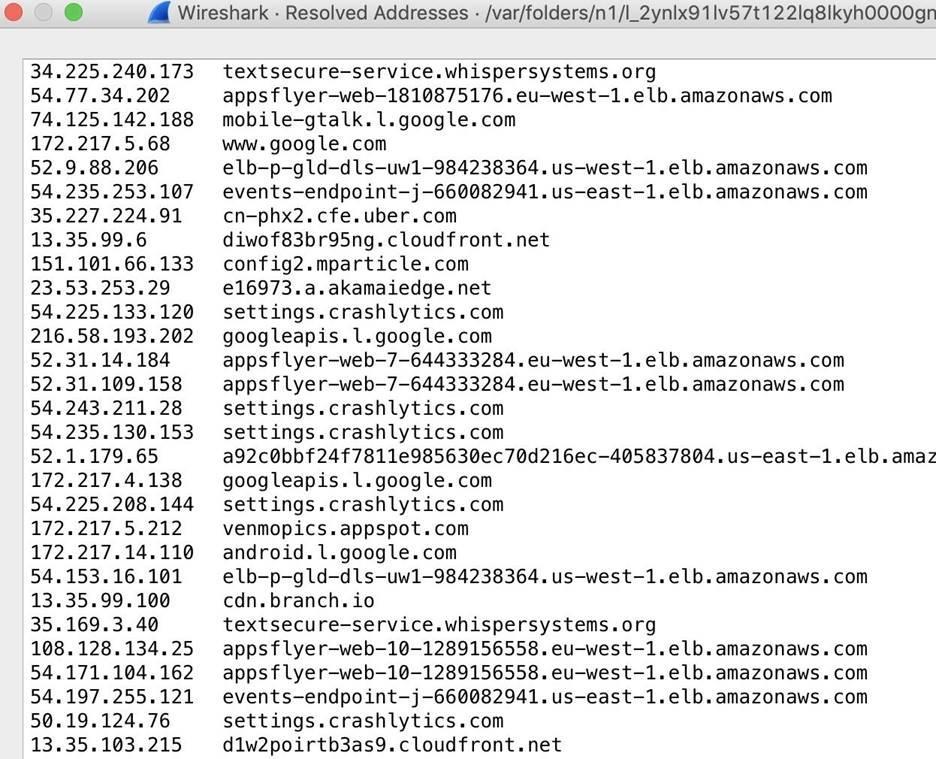

Если мы хотим увидеть всю историю резолвинга, то можем зайти во вкладку «Statistics» и выбрать «Resolved Addresses» для просмотра всех доменов, которые были преобразованы во время перехвата. Здесь должен быть полный список служб, к которым подключалось устройство через запущенные приложения.

Рисунок 16: Список доменов, к которым проходило подключение

Вышеуказанный список позволяет еще быстрее понять, что представляет собой целевое устройство.

Заключение

Этот вид мониторинга может показаться агрессивным, однако имейте ввиду, что ваш провайдер также хранит эти данные в логах и имеет право продавать информацию на сторону. Если вы хотите защититься от слежки подобного рода, начните пользоваться VPN, что позволяет скрыть даже локальный трафик при помощи надежного шифрования. В других местах, где вы, вероятно, можете делать что-то конфиденциальное через ненадежное соединение, используйте сотовую систему передачи данных для предотвращения подобного рода атак.

Надеюсь, это руководство, посвященное перехвату Wi-Fi трафика при помощи Wireshark, вам понравилось.

Источник

Русские Блоги

Руководство для начинающих по захвату пакетов Wirehark

Wireshark — очень популярное программное обеспечение для анализа сетевых пакетов, которое может перехватывать различные сетевые пакеты и отображать подробную информацию о пакетах. Его часто используют для обнаружения различных проблем в процессе разработки и тестирования. Основное содержание этой статьи:

1. Загрузка и установка программного обеспечения Wireshark, а также знакомство с основным интерфейсом Wireshark.

2. Пример простого захвата пакетов WireShark. Узнайте, как захватывать пакеты и как просто просматривать и анализировать содержимое пакетов данных с помощью этого примера.

3. Использование фильтра Wireshark. С помощью фильтра вы можете отфильтровать контент, который хотите проанализировать. Включая фильтрацию по протоколу, фильтрацию по портам и именам хостов, а также фильтрацию содержимого пакетов.

Установка программного обеспечения Wireshark

Путь загрузки программного обеспечения:официальный сайт wirehark. Выберите загрузку в соответствии с версией системы.После завершения загрузки следуйте инструкциям программного обеспечения для установки Далее.

Если вы используете систему Win10, после завершения установки выберите захват пакета, но не отображать сетевую карту, и загрузите установочный пакет совместимости с win10pcap. Путь загрузки:установочный пакет совместимости с win10pcap

Wireshark начинает захватывать пример пакета

Сначала представьте пример использования инструмента wirehark для захвата операции команды ping, чтобы читатели могли сначала начать работу и испытать конкретный процесс захвата пакетов.

1. Откройте wirehark 2.6.5, основной интерфейс выглядит следующим образом:

2. Выберите Capture -> Option в строке меню и проверьте сетевую карту WLAN (здесь вам нужно выбрать в соответствии с использованием соответствующей сетевой карты компьютера, простой способ — увидеть сетевую карту, соответствующую используемому IP-адресу) . Щелкните «Пуск». Начать захват пакета.

3. После запуска WireShark находится в состоянии захвата пакетов.

4. Выполните операции, требующие перехвата пакетов, например ping www.baidu.com.

5. После завершения операции будут захвачены соответствующие пакеты данных. Чтобы другие бесполезные пакеты данных не влияли на анализ, вы можете отфильтровать список пакетов данных, задав условия фильтрации на панели фильтров.Результаты будут следующими. Примечание. Ip.addr == 119.75.217.26 и icmp означают отображение только пакетов данных с протоколом ICPM и IP-адресом исходного или целевого хоста 119.75.217.26.

5. Wireshark завершил захват пакетов, все очень просто. Подробные сведения об условиях фильтрации wirehark и о том, как просматривать пакеты данных, будут представлены позже.

Интерфейс захвата пакетов Wireshakr

Примечание. Различные протоколы в области списка пакетов выделяются разными цветами. Цветовая идентификация протокола находится в строке меню View -> Coloring Rules. Следующее

WireShark в основном разделен на эти интерфейсы

1. Фильтр отображения, используемый для установки условий фильтрации для фильтрации списка пакетов данных. Путь по меню: Анализировать -> Display Filter s。

2. Панель списка пакетов (список пакетов данных), отображает захваченные пакеты данных, каждый пакет данных содержит номер, метку времени, адрес источника, адрес назначения, протокол, длину и информацию о пакете. Пакеты данных разных протоколов отображаются разным цветом.

3. На панели сведений о пакете (сведения о пакете данных) выберите указанный пакет данных в списке пакетов данных, и все подробное информационное содержание пакета данных будет отображаться в сведениях о пакете данных. Панель сведений о пакете — самая важная, она используется для просмотра всех полей протокола. Информация каждой строки

(1) Кадр: Обзор кадра данных физического уровня.

(2) Ethernet II: информация заголовка кадра Ethernet на канальном уровне.

(3) Интернет-протокол версии 4: информация заголовка IP-пакета Интернет-уровня.

(4) Протокол управления передачей: информация заголовка сегмента данных уровня передачи T, здесь TCP.

(5) Протокол передачи гипертекста: информация прикладного уровня, вот протокол HTTP.

Конкретное содержимое TCP-пакета

На рисунке ниже вы можете увидеть каждое поле TCP-пакета, захваченного Wireshark.

4. Панель Dissector (область байтов пакета данных).

Настройки фильтра Wireshark

Когда новички используют WireShark, они получают большой список избыточных пакетов данных, поэтому трудно найти часть захваченных пакетов данных. Инструмент wirehar поставляется с двумя типами фильтров.Обучение использованию этих двух фильтров поможет нам быстро найти нужную информацию в большом количестве данных.

(1) Фильтр захвата пакетов

Путь к строке меню фильтра захвата: «Захват» -> «Фильтры захвата». Используется дляУстанавливается перед захватом пакетов данных.

как пользоваться? Перед захватом пакета данных его можно настроить следующим образом.

ip host 60.207.246.216 и icmp означают, что будут захвачены только ICMP-пакеты с IP-адресом хоста 60.207.246.216. Результаты приведены ниже:

(2) Фильтр отображения

Фильтр отображения используется для фильтрации пакетов данных путем установки условий фильтрации после захвата пакетов данных. Обычно условия относительно широкие при захвате пакетов данных.Когда содержимое захваченных пакетов данных велико, фильтр отображения используется для установки проблем условий для облегчения анализа. В том же сценарии, описанном выше, все пакеты данных захватываются непосредственно через сетевую карту без установки правил захвата во время захвата, как показано ниже.

Список пакетов, полученных выполнением Ping www.huawei.com, заключается в следующем

Соблюдайте список пакетов данных, описанных выше, содержат большое количество недопустимых данных. На данный момент вы можете извлечь информацию анализа, установив состояние фильтра отображения. Ip.addr == 211.162.2.183 и ICMP. И отфильтрованы.

Вышеуказанное введение основного использования фильтра захвата и фильтра дисплея.Когда сеть не сложна или в случае трафика, использование фильтра отображения может использоваться для выполнения нашего использования.Грамматика между ними и их различиями описана ниже.

Правила экспрессии фильтра Wireshark

1, синтаксис фильтра захвата и экземпляр

Вырезать тип фильтра Тип типа (хост, нетто, порт), направление DIR (SRC, DST), протокол протокол (эфир, IP, TCP, UDP, HTTP, ICMP, FTP и т. Д.), Логический оператор (&&&&&&& или! Не -)

(1) фильтр протокола

Сравните Simple, напрямую введите имя протокола непосредственно в поле фильтра захвата.

TCP, только список протоколов TCP

Http, только список пакетов протокола HTTP

ICMP, только список пакетов протокола ICMP

(2) фильтрация IP

src host 192.168.1.104

dst host 192.168.1.104

(3) фильтрация порта

(4) логический оператор && с, || или! не

SRC Host 192.168.1.104 && DST Port 80 захватывает адрес хоста 192.168.1.80, пакет порта назначения 80

Host 192.168.1.104 || Host 192.168.1.102 Разрежьте хост 192.168.1.104 или 192.168.1.102 Пакет

! Трансляция не захватывает пакет данных вещания

2, синтаксис фильтра отображения и экземпляр

(1) Сравнить оператор

Оператор сравнения == равный! = Не равна,> больше, чем = больше или равно,

(2) фильтр протокола

Сравните Simple, напрямую введите имя протокола непосредственно в поле «Фильтр». Примечание. Название протокола требует прописных букв.

TCP, только список протоколов TCP

Http, только список пакетов протокола HTTP

ICMP, только список пакетов протокола ICMP

(3) Фильтрация IP

IP.SRC == 192.168.1.104 Адрес дисплея источника 192.168.1.104 Список пакетов

IP.DST == 192.168.1.104, отображается список пакетов данных с 192.168.1.104

IP.Addr == 192.168.1.104 IP-адрес источника дисплея или целевой IP-адрес представляет собой список 192.168.1.104

(4) фильтрация порта

Tcp.port == 80, список пакетов данных, которые отображают исходный хост или порт назначения, составляет 80.

TCP.SRCPORT == 80, только порт хоста источника протокола TCP составляет 80 пакетов.

TCP.DSTPort == 80, только список пакетов данных протокола TCP отображается 80.

(5) Фильтрация режима HTTP

Http.request.method == «Get», отображается только метод Get HTTP.

(6) Логический оператор и / или / не

Используйте и / или при фильтрации нескольких условий. Такие как Получает экспрессию пакета ICMP 192.168.1.104 ip.addr == 192.168.1.104 and icmp

(7) Фильтр в соответствии с содержимым пакета. Предположим, я хочу отфильтровать содержимое в слое IMCP, вы можете щелкнуть поток кода в интерфейсе выбора, чтобы выбрать данные ниже. следующее

Щелкните правой кнопкой мыши в следующий раз, когда появится следующий интерфейс

После выбора выберите, отобразите его в фильтре следующим образом

Задняя условное выражение должно быть заполнено. Я хочу отфильтровать поток данных, содержащий «ABCD» в пакете данных.Ключевые слова, содержащие содержащиеся, продолжаются от контента.

Видя это, в основном понимают первоначальное понимание проездка.

Vireshark Captain Analysis TCP три рукопожатия

(1) TCP трехкратный процесс установления рукопожатия TCP

Шаг1: Клиент отправляет SYN = 1, пакет данных логотипа ACK = 0 дает сервер, запрос подключен, который является впервые;

Step2: Сервер принимает запрос и позволяет подключить, он отправит SYN = 1, пакет данных FLAG ACK = 1 отправляется отправителю, сообщает, что может сообщить об этом, и позволить клиенту отправить пакет подтверждения, Это второе рукопожатие;

STEP3: Сервер отправляет SYN = 0, а пакет данных ACK = 1 дает клиенту, сообщив ему, что соединение было подтверждено, это третье рукопожатие. Соединение TCP установлено, исходящая связь.

(2) Захват Wireshark Получите доступ к указанному пакету данных сервера

Шаг 1: Запустите захват Wireshark, откройте браузер для ввода www.huawei.com.

Шаг2: Получите IP, используя Ping www.huawei.com.

Шаг3: Введите условия фильтра Получите список пакета данных для анализа IP.Addr == 211.162.2.183

Вы можете увидеть три пакета из трех рукопожатий на рисунке. Четвертый пакет является http, что означает, что HTTP действительно подключен к TCP.

Первый пакет данных рукопожатия

Клиент отправляет TCP, бит флаги SYN, серийный номер 0, и соединение устанавливается от имени клиента. Как показано ниже.

Ключевыми свойствами пакета следующие:

SYN: знак, указывающий, что запрос установлен

SEQ = 0: исходное значение соединения установления равно 0, а относительное серийный номер пакета начинается от 0, что указывает на то, что данные в настоящее время не передаются.

ACK = 0: Исходное создание значения соединения равно 0, получило количество пакетов, указывающих на то, что данные в настоящее время не получаются.

Вторичный пакет данных рукопожатия

Сервер отправляет обратно пакет подтверждения, флаг син, ACK. Установите номер подтверждения (номер подтверждения) к I S N PLUS 1. То есть 0 + 1 = 1, как показано ниже

Ключевыми свойствами пакета следующие:

[SYN + ACK]: подписать бит, согласитесь установить соединение и отправить SYN + ACK

SEQ = 0: начальное значение установления равно 0, что указывает на то, что данные в настоящее время не передаются.

ACK = 1: Указывает, что текущий конец успешно получен биты данных, хотя клиент не отправляет какие-либо допустимые данные, номер подтверждения добавляется 1, потому что флаг SYN или FIN включен. (Не влияйте на количество действительных данных, потому что пакет, содержащий флаг SYN или FIN, не несет действительные данные)

Третий раз пожимающий руки

Клиент повторной отправки пакета подтверждения (ACK) BIN-флагов есть 0, флаг ACK 1. и отправить сервер на поле серийного номера +1, поместите его в поле определения на другой стороне. И напишите ISN в Сегмент данных +1, как показано ниже:

Ключевыми свойствами пакета следующие:

ACK: Знак, указывающий, что запись была получена

SEQ = 1: указывает, что 1 данные были отправлены

ACK = 1: указывает на то, что текущий конец успешно получен биты данных, хотя сервер не отправляет какие-либо действительные данные, добавляется номер подтверждения 1, поскольку флаг SYN или FIN (и не влияет на количество действительных данных, Поскольку пакет, содержащий флаг SYN или FIN, не несет действительные данные).

Таким образом, TCP прошла три рукопожатия и установила соединение. Начать взаимодействие данных

Некоторые из пакетов данных для процесса взаимодействия данных описаны:

Ключевой атрибут Описание пакетов

ACK: 1: Описание Теперь получил 1 байтовые данные

Seq: 1

ACK: 951: Описание Теперь сервер получает 951 байтов данных

В слое TCP есть поле флагов, это поле имеет следующую идентичность: SYN, FIN, ACK, PSH, RST, URG. следующее

Среди них полезно для нашего ежедневного анализа — пять полей впереди. Их значение: SYN представляет собой соединение установления, плавник представляет собой соединение закрытия, ACK представляет собой ответ, PSH указывает на то, что данные данных передаются, а RST представляет собой сброс соединения.

Общая операция по анализу Wireshark

Отрегулируйте формат отображения Timestamp в списке пакетов. Метод регулировки — это вид -> Формат отображения времени -> Дата и время дня. Формат выглядит следующим образом:

Источник