- Взломали iCloud и заблокировали iPhone. Как это происходит и что делать

- iPhone заблокирован. Что делать

- Как у меня заблокировали iPad

- Заблокировали iPhone по iCloud

- Как разблокировать заблокированный iPhone

- За что банит Apple(и Google)

- Покупки не через сервисы Google&Apple

- COVID-19

- Хранение данных

- Пермишены

- Ссылки на другие приложения

- Слишком взрослый рейтинг

- Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

- BootROM уязвимость checkm8

- iCloud и почти защищенные бэкапы

- Новая уязвимость на аппаратном уровне

Взломали iCloud и заблокировали iPhone. Как это происходит и что делать

Несмотря на то что iPhone вроде как считаются самыми безопасными смартфонами в мире, кое в чём они всё-таки уступают аппаратам на Android. Будь у вас хоть самый дешёвый Xiaomi, хоть самый дорогой Galaxy Fold со складной конструкцией, их у вас не уведут через iCloud. А вот iPhone – ещё как. Понятное дело, что для этого должно сойтись несколько факторов, но, как ни крути, такая возможность есть. Поэтому, когда нам, наверное, в десятый раз с начала года пожаловались на удалённую блокировку iPhone через iCloud, мы решили, что эту тему нужно разобрать.

У вас заблокировали iPhone по iCloud? На самом деле вы такой не один

На днях нам написал читатель, который рассказал, что ему поступило письмо следующего содержания:

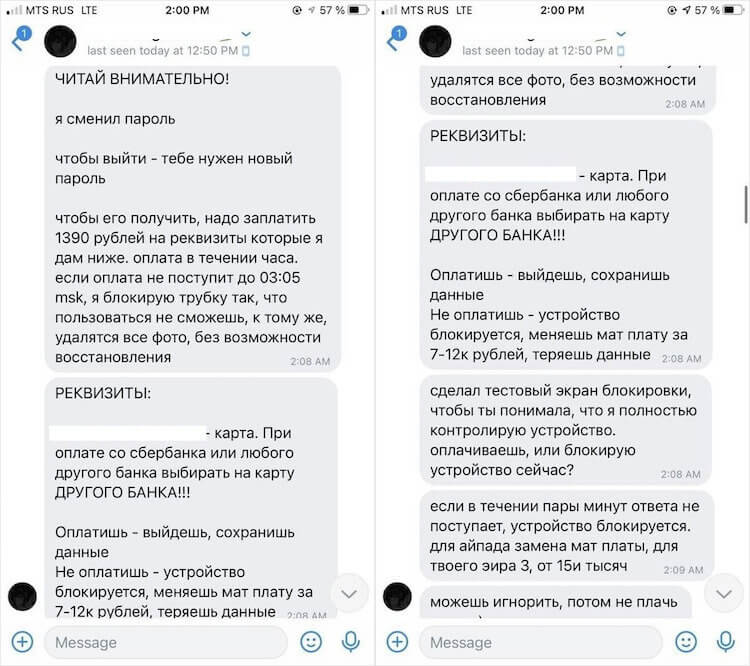

ЧИТАЙ ВНИМАТЕЛЬНО: Я сменил пароль. Чтобы выйти, тебе нужен новый. Чтобы его получить, надо заплатить 1390 рублей на реквизиты, которые я дам ниже. Оплата в течение часа. Если оплата не поступит до 03:05 мск, я блокирую трубку так, что пользоваться не сможешь, к тому же удалятся все фото без возможности восстановления. Оплатишь – выйдешь и сохранишь данные. Не оплатишь – устройство блокируется, меняешь материнскую плату за 7-12к рублей, теряешь данные. Время пошло.

iPhone заблокирован. Что делать

Налицо пример одного из наиболее распространённых способов мошенничества. У пользователя «уводят» данные учётной записи iCloud, логинятся, отвязывают привязанные к аккаунту iPhone или iPad, привязывают их к своему аккаунту и блокируют, отправляя сообщение, подобное тому, что вы видели выше. Конечно, бывают исключения, но о них немного ниже.

Если ваш iPhone блокируют по iCloud, вы увидите на экране вот такое уведомление

Само собой, физически мошенник устройством не обладает, поэтому, как правило, он требует выкуп. Тут главное не «перекрутить». Ведь, если запросишь мало – останешься в дураках, запросишь много – могут и отказать. Причём очень важно дать жертве строго фиксированное время, чтобы та на эмоциях не успела ничего обдумать и заплатила выкуп.

Но как злоумышленник вообще может получить доступ к вашей учётной записи iCloud, чтоб завладеть привязанными к ней устройствами? На самом деле ни о каком взломе речи даже не идёт. Скорее всего, либо данные вашей почты утекли в Сеть, либо вы сами ввели учётные данные в фишинговом окне, например, через WhatsApp. И то, и другое может произойти с одинаковой вероятностью, и практически невозможно, насколько вы бдительны.

Как у меня заблокировали iPad

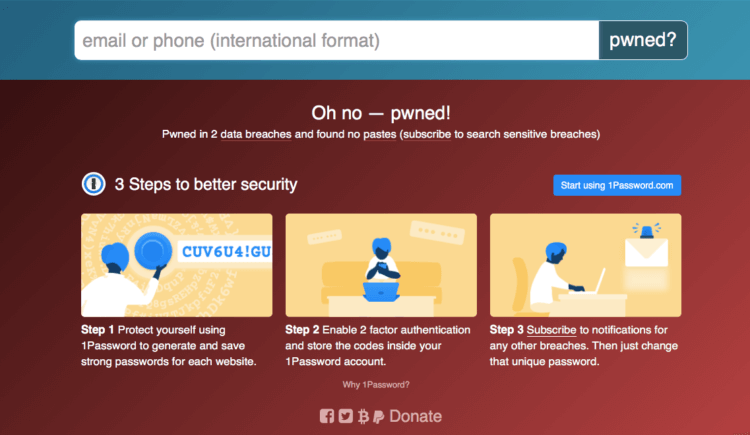

Проверить, не взломали ли вашу почту, можно на HaveIBeenPwnd.com

Однажды у меня тоже увели iCloud и заблокировали iPad. Правда, мне удалось тут же вернуть над ним контроль, потому что злоумышленник не перепривязал мой планшет к своей учётке, а заблокировал его с моей. Как я потом выяснил с помощью базы данных Have I Been Pwnd, один из сервисов, которыми я пользуюсь, допустил утечку логинов и паролей.

А поскольку у меня везде был один и тот же пароль, то злоумышленнику не составило труда просто подставить его войти в мой iCloud. Впрочем, не факт, что вам повезёт так же, как мне. Вполне возможно, что ваш мошенник не допустит той же оплошности, что и мой, и привяжет ваше устройство к своей учётной записи.

Заблокировали iPhone по iCloud

Иногда мошенники пишут такую чушь, но многие пользователи достаточно наивны, чтобы верить им

А теперь вернёмся к ситуации нашего читателя. Обратите внимание, как умело злоумышленник давит на эмоции. Во-первых, он даёт своей жертве всего лишь час. Кажется, что это много. Но, если человек знает, как нужно действовать в таких ситуациях, отведённое ему время на руку вымогателю всё равно не сыграет. Во-вторых, он угрожает, что, если выкуп ему не заплатят, он заблокирует устройство, и владелец влетит на куда большую сумму.

Вот только в самом тексте есть как минимум два аспекта, который позволяет уличить злоумышленника во лжи:

- Заблокировать iPhone или iPad навсегда или как-то особенно сильно нельзя. В принципе, можно сбросить данные, но, если у вас была резервная копия, вы вполне сможете вернуть всё, что было удалено, когда вернёте контроль над устройством.

- Заменить материнскую плату в iPhone или в iPad – по крайней мере, официально – невозможно. Да, в подпольных мастерских материнские платы меняют, но в целом заниматься этим не имеет смысла, потому что есть более лёгкий способ решения этой проблемы.

Как разблокировать заблокированный iPhone

Помочь разблокировать ваш iPhone могут только в техподдержке Apple

Вернуть себе контроль над устройством можно, и это не так уж и сложно. Для этого нужно обратиться в техническую поддержку Apple. Лучше всего делать это по телефону +7 800 555 67 34. В принципе, можно написать и в чат, но голосом вы явно расскажете больше, а значит, вам быстрее помогут.

Но, перед тем как звонить, вам придётся немного подготовиться: найдите коробку от заблокированного устройства и желательно чек. Их у вас наверняка запросят для подтверждения личности. Поэтому будет лучше, если у вас окажется и то, и другое.

После того, как вы обрисуете сотруднику техподдержки свою ситуацию, вам пришлют на почту, которую вы продиктуете письмо. В ответ на него нужно будет отправить фотографию чека, свидетельствующего о покупке, а также снимок задней стороны упаковке с пропечатанным серийным номером.

Рассмотрение вашей заявки займёт не дольше недели, но, как правило, ответ дают уже через день, максимум через два. Но ни в коем случае не переводите злоумышленникам деньги. Сделать что-то хуже, чем уже сделали, они всё равно не смогут.

Источник

За что банит Apple(и Google)

У платформодержателей мобильных сторов множество причин для блокировок. Если напрямую с этим не сталкиваться, то, кажется, что все просто — не нарушай описанные правила и все будет отлично. На деле не все блокировки легко предугадать простым следованием гайдлайнов.

Рассмотрим некоторые из них.

Покупки не через сервисы Google&Apple

Начнем с одной из самых известных сейчас блокировок — удаление игры Fortnite от Epic Games из мобильных сторов. Издатель решил, что отдавать 30 процентов комиссии с каждой покупки слишком много и сделал оплату в обход стандартного механизма In-app payment. Что, конечно, запрещено. И ни Apple, ни Google не захотели терять свой доход(хотя на некоторые послабления уже пошли Apple Google).

При этом нельзя забывать, что на самом деле оплата сторонними средствами возможна в приложениях, распространяемых в сторах. Например, можно продавать реальные товары(как в Ozon) или услуги(как Uber). Но нельзя продавать то, что потребляет пользователь в самом приложении(игровая валюта, скин на персонажа и т.п.)

COVID-19

Множество блокировок было ровно год назад. Большое количество разработчиков начали выкладывать разные приложения с ковид-тематикой(от агрегаторов статей и карт распространения до фейковых анализаторов на наличие болезни). При этом реальной информацией тогда еще мало кто владел.

Тут Apple и Google решили, что все такие приложения пора либо перестать публиковать, либо заблокировать, если уже прошли. Еще была схема с удалением из поисковой выдачи.

Apple ссылались на пункт 5.2.1 Apps should be submitted by the person or legal entity that owns or has licensed the intellectual property and other relevant rights.

Google блочил со ссылкой на пункт 8.3, в котором говорится, что компания не берет на себя отвественности за надзор за контентом приложений, но может заблочить, если решит, что содержимое что-нибудь нарушает.

Сейчас публикация приложений, связанных с ковид, разрешена в основном государственным организациям.

Хранение данных

Когда-то я работал в компании, которой прилетел реджект за то, что мы храним данные приложения в iCloud’е пользователя. Делали мы это не специально, а по не знанию. При этом, как оказалось, какие-то данные хранить в iCloud можно, но это должен быть сгенерированный пользователем контент.

Это самый первый пункт из iOS Data Storage Guidelines: «Only documents and other data that is user-generated, or that cannot otherwise be recreated by your application, should be stored in the /Documents directory and will be automatically backed up by iCloud. «

Убрали хранение данных в локальный кеш и смогли пройти ревью.

Пермишены

В iOS 14.5 стал обязательным запрос нового пермишена — про трекинг данных пользователя. Компании принялись рассказывать юзерам на предварительных экранах почему же надо разрешить трекинг и. некоторые столкнулись с блокировками как раз из-за онбординг экрана для пермишена. Дело было в добавлении двух кнопок на этот экран. По нажатию одной — запрашивалось разрешение, второй — нет. В гайдланах это строчка «If you display a custom screen that precedes a privacy-related permission request, it must offer only one action, which must display the system alert.»

Ссылки на другие приложения

Когда я начинал разрабатывать свои приложения, то пользовался кросслинками из одного в другое. И так мои новые игры набирали лояльную аудиторию из старых. Довольно неплохо работало. Делал я это максимально примитивно — ставил иконку нового приложения в угол экрана меню старых. А еще на экране подтверждения закрытия приложения третьей кнопкой был переход в новую игру. Но через какое-то время Google начал поочередно блокировать одно приложение за другим, т.к. «Ads must not simulate the user interface of any app«. Оказалось, что к подобным переходам надо явно писать, что они являются рекламой.

Слишком взрослый рейтинг

Напоследок совсем забавная для меня формулировка. Первая от Google. Приложения не пропускали в стор из-за того, что google play решил, что поставлен слишком высокий возрастной рейтинг. Сделано это, чтобы не заморачиваться с контентом, который мог где-нибудь(например, в рекламе) появиться, а детям его показывать не стоит. Но google сказал, что «We determine that some elements of your store listing may appeal to children under 13: Animated characters in app icon, young characters«. Пришлось понижать возрастной рейтинг и фильтровать «опасные» категории рекламы.

А с какими блокировками приходилось сталкиваться вам?

Источник

Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

Пользовательские данные не являются разменной монетой. Компания Apple потратила значительные усилия для того, чтобы заслужить себе репутацию, стойко отбиваясь от ФБР и прочих представителей силовых структур, ищущих возможность произвольного сбора данных владельцев iPhone.

В 2016 г. Apple отказалась ослабить защиту iOS для того, чтобы ФБР могла разблокировать iPhone стрелка из Сан-Бернардино. Завладев смартфоном Сайеда Фарука и промахнувшись десять раз с набором четырехзначного PIN кода, правоохранители тем самым заблокировали смартфон. Тогда в ФБР потребовали, чтобы Apple создала специальную ОС, в которой возможно подобрать код безопасности методом перебора.

Поначалу все складывалось не в пользу Apple, окружной суд Соединенных Штатов по Калифорнии встал на сторону силовых ведомств. Apple подала апелляцию, началась волокита, и в итоге заседания судебное разбирательство на этом прекратилось по инициативе ФБР.

В конце концов, федералы добились своего с помощью Cellebrite — частной израильской компании, специализирующейся в цифровой криминалистике, заплатив за это дело более миллиона долларов США. К слову, в смартфоне ничего не нашли.

Странным образом четыре года спустя история повторилась почти точь-в-точь. В январе 2020 г. не абы кто, а Генеральный Прокурор США Уильям Барр попросил компанию помочь следователям получить доступ к содержимому двух iPhone, использованных во время стрельбы в военно-морской авиабазе в Пенсаколе, штат Флорида, в декабре 2019 года. Не удивительно, что из Apple последовал очередной отказ.

Стоит подчеркнуть, что в обоих случаях речь шла не об одноразовой передаче информации со стороны Apple. С этим как раз все в порядке, компания передает метаданные, резервные копии с iCloud при официальных и санкционированных запросах правоохранительных органов. Отказ встречают требования создать и предоставить универсальную отмычку, особую прошивку iOS, позволяющей разблокировать конфискованные смартфоны.

Именно это обстоятельство вызывает наибольшее противодействие руководства Apple и лично CEO Тима Кука, которые резонно полагают, что нет и не может быть доброкачественных бэкдоров, и что комплексная защита своей мобильной платформы бывает лишь первой свежести. Отмычка в хороших руках очень скоро становится отмычкой в руках сомнительных, а возможно, она там будет и с самого первого дня.

Итак, мы теперь знаем, что iOS не имеет специальных лазеек, созданных для силовых структур. Означает ли это, что iPhone неуязвим для проникновения и кражи данных?

BootROM уязвимость checkm8

В конце сентября 2019 г. исследователь информационной безопасности с ником axi0mX опубликовал на Github ресурсе код эксплойта практически для всех устройств производства Apple с чипами версий A5 — A11. Особенность найденной уязвимости состоит в том, что она находится на аппаратном уровне и никакими обновлениями ПО её невозможно устранить, так как она прячется в самом механизме защиты безопасной загрузки BootROM, a. k. a. SecureROM.

Модель загрузки iOS с презентации Apple на WWDC 2016 г.

В момент холодной загрузки первым из read-only памяти запускается SecureROM, причем это самый доверенный код в Application Processor и поэтому он выполняется без каких-либо проверок. В этом кроется причина того, что патчи iOS тут бессильны. И также крайне важно, что SecureROM отвечает за переход устройства в режим восстановления (Device Firmware Update) через интерфейс USB при нажатии специальной комбинации клавиш.

Переход iOS в режим DFU.

Уязвимость Use-after-Free возникает, когда вы ссылаетесь на память после того, как она была освобождена. Это может привести к неприятным последствиям, таким как сбой программы, непредсказуемые значения, или как в данном случае — выполнение стороннего кода.

Для начала, чтобы понять механизм эксплойта, нам нужно понять, как работает системный режим восстановления. При переходе смартфона в режим DFU в момент инициализации выделяется буфер I/O и создается USB-интерфейс для обработки запросов к DFU. Когда установочный пакет 0x21, 1 поступает по USB-интерфейсу на этапе USB Control Transfer, код DFU после определения адреса и размера блока копирует данные буфера I/O в загрузочную область памяти.

Структура USB Control Transfer Setup Packet.

Соединение по USB остается активным до тех пор, пока длится загрузка образа прошивки, после чего оно завершается в штатном режиме. Однако существует и нештатный сценарий выхода из режима DFU, для этого нужно отправить сигнал DFU abort по коду bmRequestType=0x21, bRequest=4. При этом сохраняется глобальный контекст указателя на буфер данных и размер блока, тем самым возникает классическая ситуация уязвимости Use-after-Free.

Checkm8 по существу эксплуатирует уязвимость Use-after-Free в процессе DFU, чтобы разрешить выполнение произвольного кода. Этот процесс состоит из нескольких этапов, но один из самых важных известен, как фэн-шуй кучи, который тасует кучу специальным образом, чтобы облегчить эксплуатацию уязвимости.

Запуск команды ./ipwndfu -p на MacOS.

В практическом плане все сводится к переводу iPhone в режим DFU и запуску простой команды ./ipwndfu -p. Результат действия Python скрипта состоит в снятии блокирования с несанкционированным доступом ко всей файловой системе смартфона. Это дает возможность устанавливать ПО для iOS из сторонних источников. Так злоумышленники и правоохранители могут получить доступ ко всему содержимому украденного или изъятого смартфона.

Хорошая новость состоит в том, что для взлома и установки стороннего ПО, требуется физический доступ к телефону от Apple и кроме того, после перезагрузки все вернется на место и iPhone будет в безопасности — это т. н. привязанный джейлбрейк. Если у вас на границе отобрали смартфон и затем вернули его, лучше лишний раз не испытывать судьбу и перезагрузиться.

iCloud и почти защищенные бэкапы

Выше уже было сказано, что в последнем противостоянии FBI с Apple из-за перестрелки в Пенсаколе, компания отдала в руки правоохранителей, резервные копии iCloud с телефонов подозреваемых. Тот факт, что в ФБР не стали воротить носом говорит о том, что эти данные, в отличие от заблокированного iPhone, были вполне пригодны для исследования.

Наивно полагать, что это единичный случай. Только за первое полугодие 2019 г. следователи 1568 раз получали доступ к почти 6000 полновесных резервных копий iCloud пользователей яблочных смартфонов. В 90% обращений из гос. структур компания предоставляла некоторые данные из iCloud, а таких обращений всего было около 18 тыс. за тот же период.

Это стало возможным после того, как Apple без лишнего шума два года назад свернула проект по обеспечению сквозного шифрования пользовательских резервных копий iCloud. Есть свидетельства в пользу того, что это было сделано после давления со стороны ФБР. Впрочем, есть также основания полагать, что отказ мотивирован желанием избежать ситуации, когда пользователи из-за забытого пароля не могут получить доступ к собственным данным iCloud.

В результате компромисса с силовыми структурами и пользователями возникла мешанина, в которой не очевидно, какие данные в iCloud надежно сокрыты, а какие — так себе. По крайней мере, можно сказать, что сквозное шифрование применяется для следующих категорий.

- Домашние данные.

- Медицинские данные.

- Связка ключей iCloud (включая сохраненные учетные записи и пароли).

- Платежные данные.

- Накопленный словарный запас QuickType Keyboard (необходима iOS v.11).

- Screen Time.

- Данные Siri.

- Пароли Wi-Fi.

Все же остальное, включая Messages, возможно, могут прочитать сотрудники Apple и компетентные органы.

Новая уязвимость на аппаратном уровне

Китайская команда разработчиков Pangu Team неделю назад сообщила о найденной неустранимой неисправности, на этот раз в чипе SEP (Secure Enclave Processor). В зоне риска находятся все устройства iPhone процессорах А7-А11.

SEP хранит ключевую, в буквальном смысле слова, информацию. К ним относятся криптографические функции, ключи аутентификации, биометрические данные и профиль Apple Pay. Он делит часть оперативной памяти с Application Processor, но другая ее часть (известная, как TZ0) зашифрована.

Последовательность загрузки SEP.

Сам SEP представляет собой стираемое 4MB процессорное ядро AKF (вероятно, Apple Kingfisher), патент № 20130308838. Используемая технология аналогична ARM TrustZone / SecurCore, но в отличие от нее содержит проприетарный код для ядер Apple KF в целом и SEP в частности. Он также отвечает за генерацию ключей UID на А9 и более новых чипах, для защиты пользовательских данных в статике.

SEP имеет собственный загрузочный ROM и он так же, как и SecureROM / BootROM защищен от записи. То есть уязвимость в SEPROM будет иметь такие же неприятные и неустранимые последствия. Комбинируя дыру в SEPROM с эксплойтом checkm8, о котором уже выше было сказано, можно изменить регистр отображения I/O для обхода защиты изоляции памяти. В практическом плане это дает возможность злоумышленникам заблокировать телефон без возможности его разблокировать.

Хакеры Pangu продемонстрировали, что они могут использовать ошибку в контроллере памяти, управляющем содержимым регистра TZ0. Всех деталей и исходного кода они не стали раскрывать, надеясь продать свою находку компании Apple.

Известный уже нам исследователь ИБ axi0mX написал в Твиттере, что уязвимостью в SEPROM можно воспользоваться лишь при физическом доступе к смартфону, как и в случае с checkm8. Точнее сама возможность манипуляций с содержимым регистра TZ0 зависит от наличия дыры в SecureROM / BootROM, так как после штатной загрузки iPhone изменить значение регистра TZ0уже нельзя. Новые модели iPhone с SoC A12/A13 не подвержены новой уязвимости.

Источник