- Как защитить свой iPhone: уязвимые места смартфона от Apple

- Фишинг

- Публичный Wi-Fi

- Вирусы

- Похищение Apple ID

- Другие способы защиты ваших данных на iPhone

- Видео. iPhone 5s Touch ID — полный обзор!

- Как максимально защитить свой iPhone от атак хакеров?

- Установите пароль на iPhone или начните пользоваться Touch ID

- Обезопасьте свою активность в интернете

- Установите сильный пароль Apple ID

- Как изменить пароль Apple ID?

- Установите двухэтапную проверку Apple ID

- Действия в случае потери или кражи iPhone, iPad или iPod touch

- Поиск устройства на карте

- Обозначение устройства как пропавшего

- Подача заявления о пропавшем устройстве в местные правоохранительные органы

- Подача заявления о краже и потере

- Удаленное стирание данных с устройства

- Обращение к оператору сотовой связи

- Удаление утерянного устройства из учетной записи

- Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

- BootROM уязвимость checkm8

- iCloud и почти защищенные бэкапы

- Новая уязвимость на аппаратном уровне

Как защитить свой iPhone: уязвимые места смартфона от Apple

Владельцы iPhone считают, что в их руках находится самый защищенный смартфон в мире. Они не далеки от правды. Но, даже у самых защищенных устройств есть слабые и уязвимые места. О них и будет рассказано в этой статье.

Фишинг

- Фишинг это такой вид интернет-мошенничества, с помощью которого (рассылая электронные письма от известных брендов) мошенникам удается получить ваши логины и пароли. Конечно, сегодня все меньше людей «ведутся» на фишинг, но все равно остаются такие «доверчивые» пользователи, которые без задней мысли отдадут свои данные злоумышленникам

- Успех фишинговых атак на пользователей постепенно утихает, но вряд ли можно ожидать, что они вовсе исчезнут. Во-первых, сами киберпреступники усовершенствуют свои схемы. А, во-вторых, в интернете появляются новые пользователи, которые вообще не знают о том, что могут стать жертвами преступников

- Как защититься от фишинга: При использовании «яблочного» смартфона никогда не вводите свой логин и пароль на сайтах, которые могут повторять дизайн сайта вашего банка. Проверяйте его адрес и сравнивайте с адресом реального банка. Тоже самое касается и заполнения других форм вашими личными данными

- Кроме того, скачайте и установите приложение от «Лаборатории Касперского» Safe Browser. Это браузер для iOS-устройств, который «умеет» отличать настоящие сайты от подделок

Публичный Wi-Fi

- Мы все пользуемся Wi-Fi сетями. Они сегодня есть в каждом кафе и торговом центре. Но, пусть вас не удивляет, что при подключении к бесплатной публичной сети злоумышленникам станут доступны ваши личные данные. Причем, получить доступ к ним может любой школьник

- Для этого не нужно уметь программировать или иметь другие, необходимые для киберпреступников навыки. Достаточно создать сеть Wi-Fi и назвать ее точно также, как публичная сеть, к которой у вас есть автоматическое подключение. Затем, нужно только создать такой же пароль, как и у настоящей сети. При автоматическом подключении к такой сети вы станете жертвой мошенника

- Как защититься от проблем в публичным WI-FI: Для того, чтобы ваши конфиденциальные данные не попали в третьи руки, желательно вовсе отказаться от использования публичных сетей. Но, если этого избежать не получается, то во время их использования пользуйтесь защищенным соединением (HTTPS) и в настройках iPhone включите VPN

Вирусы

Когда-то считалось, что вирусов для iPhone придумать невозможно. Сегодня это не так. Больше того, уже известные кражи личных данных с «яблочных» смартфонов с помощью вредоносного ПО.

- Некоторые пользователи iPhone самостоятельно получают доступ к файловой системе своего устройства по средствам джейлбрейка. После такого «взлома» аппарата для пользователя открываются новые возможности. Но, у Jailbreak есть и обратная сторона. Такое устройство легче подвергается вирусным атакам

- Но, даже если вы откажитесь от джейлбрейка гарантию того, что ваш iPhone не подхватит вирус, мала. Хакеры научились создавать вредоносные программы и для «чистых» устройств от Apple. Недавно, мошенники создали каталог с бесплатными приложениями для iPhone и iPad, которые в официальном App Store были платными. После установки таких приложений «бонусом» загружался вирус, который отсылал своим владельцам Apple ID пользователя, который установил такие «бесплатные» приложения

- Как защититься от вирусов: Прежде всего, нужно отказаться от собственноручного взлома своего устройства (джейлбрейк) и всегда устанавливать обновления системы. И чем быстрее это делать, тем лучше

Похищение Apple ID

Apple ID это «паспорт» владельца iPhone. Без него нельзя попасть в iCloud, App Store и другие сервисы от Apple. Этот идентификатор часто становится целью хакеров. Его можно похитить с помощью фишинга, вирусов и т.п.

Как защититься от кражи Apple ID: Лучшая защита от «потери» своего Apple ID – двухфакторная идентификация. То есть, злоумышленнику нужно будет кроме Apple ID иметь и доступ к вашему телефону, на который будет приходить смс.

Другие способы защиты ваших данных на iPhone

- Сервис «Найти iPhone». Если вы потеряли iPhone или его у вас украли, то для защиты своих данных можно воспользоваться сервисом «Найти iPhone». С его помощью можно удаленно стереть информацию с устройства

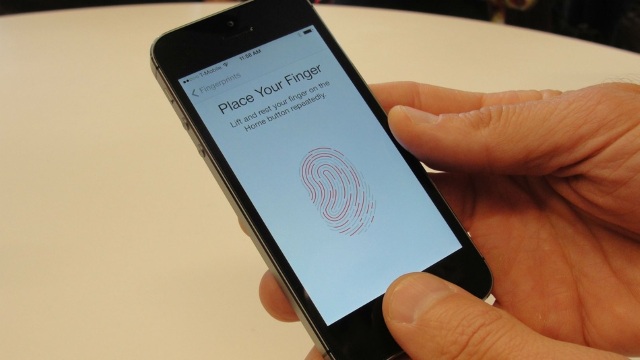

- Сложный пароль. Для разблокировки своего смартфона используйте сложный пароль. Желательно, чтобы он состоял не только из цифр, но и букв и других символов. Сканер отпечатка пальцев, который установлен на последних iPhone не всегда дает 100% гарантию. Злоумышленники могут найти на корпусе устройства ваш отпечаток, снять его и изготовить на его основе средство для взлома Touch ID

- Kaspersky AdCleaner. Установите на свой смартфон антивирус и средство для защиты от назойливой рекламы или маркетинговой слежки. Kaspersky AdCleaner один из лучших продуктов такого рода

Видео. iPhone 5s Touch ID — полный обзор!

Источник

Как максимально защитить свой iPhone от атак хакеров?

Важно: установка максимально безопасности приводит к значительному снижению удобства работы устройства. Вводить длинные пароли при каждом разблокировании iPhone хочется не каждому, поэтому не стремитесь выполнить все указанные ниже способы. Остановитесь на приемлемых для себя вариантах, которые не смогут сильно обременить вас в повседневном использовании смартфона. Помните, что в любой момент вы можете отменить сделанные операции.

Установите пароль на iPhone или начните пользоваться Touch ID

Прежде чем начать говорить о специфических вариантах защиты, рассмотрим самые простые. Пароль на iPhone поможет сохранить личные данные в случае потери или кражи смартфона, поэтому пренебрегать им не нужно. Если вы пользуетесь iPhone 5s, то здесь ситуация еще проще — пользуйтесь сканером отпечатков пальцев Touch ID, который максимально надежно сохранит вашу конфиденциальную информацию.

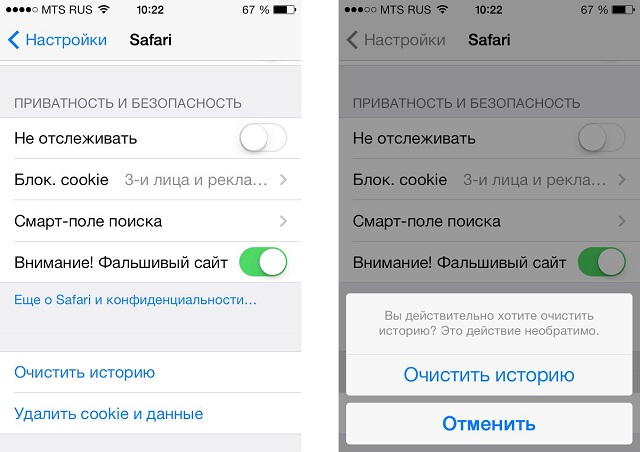

Обезопасьте свою активность в интернете

Чаще всего смартфоны обычных пользователей взламывают благодаря фишинговым сайтам, с помощью которых злоумышленники получают доступ к учетным записям Apple ID. Эти сайты могут не отличаться от оригиналов, поэтому важно следить за URL страниц, на которые вы переходите. Не поленитесь перепроверить точность URL-адреса, перед тем как вводить свои личные данные.

Установите сильный пароль Apple ID

Несмотря на всю кажущуюся простоту — этот пункт является едва ли не самым важным. Последние взломы учетных записей iCloud осуществлялись при помощи банального перебора паролей — «брутфорса». И здесь работает правило — чем сложнее установленный пароль, тем дольше хакеру придется его взламывать. Пароли, являющиеся номером телефона, машины, годом рождения и так далее, лучше не устанавливать, пусть даже с добавлением различных строчных и заглавных букв. Надежный пароль должен иметь 10-12 или более символом,иметь чередующиеся между собой цифры и буквы (заглавные и строчные) и не должен быть связан с информацией, которую можно найти о вас в интернете. Для удобства, вы можете использовать генераторы паролей, например, этот.

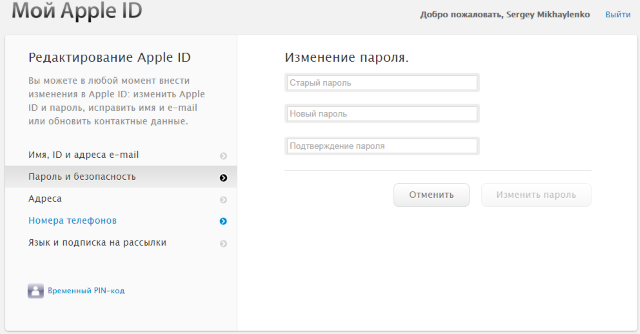

Как изменить пароль Apple ID?

Шаг 1. Перейдите на страницу «Мой Apple ID»

Шаг 2. Выберите пункт «Управление Apple ID» и войдите в учетную запись

Шаг 3. Нажмите «Пароль и безопасность»

Шаг 5. Введите старый пароль, новый пароль и подтверждение нового пароля. По завершении нажмите «Сохранить»

В случае если вы используете двухэтапную проверку, потребуется отправить код подтверждения на доверенное устройство, связанное с этим Apple ID

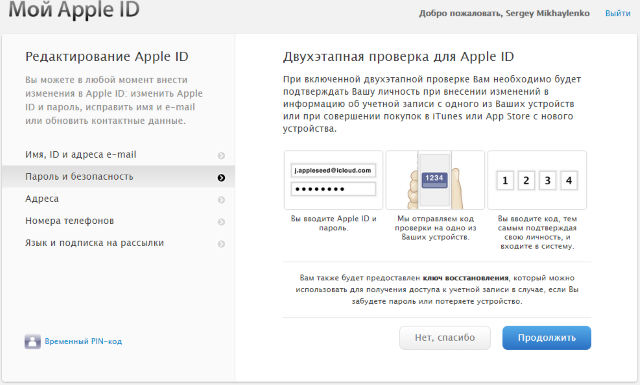

Установите двухэтапную проверку Apple ID

И раз уж заговорили о двухэтапной проверке Apple ID, то самое время написать о ней подробнее. Двухэтапная проверка позволяет вам указать доверенное устройство, на которое будет отправляться четырехзначный проверочный код каждый раз когда пользователь пытается войти в систему для управления. Без ввода этого кода, который будете знать только вы, злоумышленник не сможет продолжить выполнять манипуляции с вашим Apple ID.

Если вы последуете хотя бы некоторым из данного списка рекомендаций, то сможете значительно увеличить безопасность своего устройства и данных, которые на нем хранятся. Важно понимать, что хакеры будут пытаться находить все новые уязвимости и пытаться взламывать устройства с совершенно неожиданных мест. Поэтому будьте в курсе событий — мы обязательно будем дополнять список инструкций, посвященных увеличению безопасности iPhone на нашем сайте.

Список полезных тем:

Поставьте 5 звезд внизу статьи, если нравится эта тема. Подписывайтесь на нас Telegram , ВКонтакте , Instagram , Facebook , Twitter , YouTube .

Источник

Действия в случае потери или кражи iPhone, iPad или iPod touch

Если вы потеряли свое устройство iPhone, iPad или iPod touch либо считаете, что его могли украсть, воспользуйтесь приложением «Локатор» и защитите свои данные.

Поиск устройства на карте

Чтобы найти устройство, выполните вход на странице iCloud.com/find. Можно также воспользоваться приложением «Локатор» на другом принадлежащем вам устройстве Apple.

Если устройство iPhone, iPad или iPod touch не отображается в списке устройств, это означает, что на нем не был включен Локатор. Но вы все равно можете защитить свою учетную запись, даже если Локатор не был включен.

Обозначение устройства как пропавшего

Обозначив устройство как пропавшее, вы удаленно заблокируете его с помощью код-пароля, что позволит защитить данные на устройстве. При этом на утерянном устройстве также отключится служба Apple Pay. Кроме того, на утерянном устройстве можно отобразить произвольное сообщение со своей контактной информацией.

Подача заявления о пропавшем устройстве в местные правоохранительные органы

Сотрудники правоохранительных органов могут запросить серийный номер вашего устройства.

Подача заявления о краже и потере

Если на утерянный iPhone распространяется действие соглашения AppleCare+ с покрытием кражи и потери, подайте заявление для замены iPhone.

Удаленное стирание данных с устройства

После стирания данных с устройства отслеживание его местоположения станет невозможным, поэтому убедитесь, что вам больше не требуется искать устройство. Если на устройство распространяется действие соглашения AppleCare+ с покрытием кражи и потери, не стирайте данные с iPhone, пока ваше заявление не будет одобрено.

Обращение к оператору сотовой связи

Если у вас пропал iPhone или iPad с поддержкой сотовой связи, сообщите об этом оператору сотовой связи. Попросите оператора заблокировать вашу учетную запись, чтобы предотвратить совершение звонков, отправку текстовых сообщений и передачу данных. Если ваше устройство защищено по программе оператора сотовой связи, подайте соответствующее заявление.

Удаление утерянного устройства из учетной записи

Если на устройство распространяется действие соглашения AppleCare+ с покрытием кражи и потери, не удаляйте iPhone из своей учетной записи, пока ваше заявление не будет одобрено.

Чтобы удалить утерянное устройство из списка доверенных, перейдите на страницу appleid.apple.com.

Соглашение AppleCare+ с покрытием кражи и потери доступно не во всех странах и регионах.

Информация о продуктах, произведенных не компанией Apple, или о независимых веб-сайтах, неподконтрольных и не тестируемых компанией Apple, не носит рекомендательного или одобрительного характера. Компания Apple не несет никакой ответственности за выбор, функциональность и использование веб-сайтов или продукции сторонних производителей. Компания Apple также не несет ответственности за точность или достоверность данных, размещенных на веб-сайтах сторонних производителей. Обратитесь к поставщику за дополнительной информацией.

Источник

Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

Пользовательские данные не являются разменной монетой. Компания Apple потратила значительные усилия для того, чтобы заслужить себе репутацию, стойко отбиваясь от ФБР и прочих представителей силовых структур, ищущих возможность произвольного сбора данных владельцев iPhone.

В 2016 г. Apple отказалась ослабить защиту iOS для того, чтобы ФБР могла разблокировать iPhone стрелка из Сан-Бернардино. Завладев смартфоном Сайеда Фарука и промахнувшись десять раз с набором четырехзначного PIN кода, правоохранители тем самым заблокировали смартфон. Тогда в ФБР потребовали, чтобы Apple создала специальную ОС, в которой возможно подобрать код безопасности методом перебора.

Поначалу все складывалось не в пользу Apple, окружной суд Соединенных Штатов по Калифорнии встал на сторону силовых ведомств. Apple подала апелляцию, началась волокита, и в итоге заседания судебное разбирательство на этом прекратилось по инициативе ФБР.

В конце концов, федералы добились своего с помощью Cellebrite — частной израильской компании, специализирующейся в цифровой криминалистике, заплатив за это дело более миллиона долларов США. К слову, в смартфоне ничего не нашли.

Странным образом четыре года спустя история повторилась почти точь-в-точь. В январе 2020 г. не абы кто, а Генеральный Прокурор США Уильям Барр попросил компанию помочь следователям получить доступ к содержимому двух iPhone, использованных во время стрельбы в военно-морской авиабазе в Пенсаколе, штат Флорида, в декабре 2019 года. Не удивительно, что из Apple последовал очередной отказ.

Стоит подчеркнуть, что в обоих случаях речь шла не об одноразовой передаче информации со стороны Apple. С этим как раз все в порядке, компания передает метаданные, резервные копии с iCloud при официальных и санкционированных запросах правоохранительных органов. Отказ встречают требования создать и предоставить универсальную отмычку, особую прошивку iOS, позволяющей разблокировать конфискованные смартфоны.

Именно это обстоятельство вызывает наибольшее противодействие руководства Apple и лично CEO Тима Кука, которые резонно полагают, что нет и не может быть доброкачественных бэкдоров, и что комплексная защита своей мобильной платформы бывает лишь первой свежести. Отмычка в хороших руках очень скоро становится отмычкой в руках сомнительных, а возможно, она там будет и с самого первого дня.

Итак, мы теперь знаем, что iOS не имеет специальных лазеек, созданных для силовых структур. Означает ли это, что iPhone неуязвим для проникновения и кражи данных?

BootROM уязвимость checkm8

В конце сентября 2019 г. исследователь информационной безопасности с ником axi0mX опубликовал на Github ресурсе код эксплойта практически для всех устройств производства Apple с чипами версий A5 — A11. Особенность найденной уязвимости состоит в том, что она находится на аппаратном уровне и никакими обновлениями ПО её невозможно устранить, так как она прячется в самом механизме защиты безопасной загрузки BootROM, a. k. a. SecureROM.

Модель загрузки iOS с презентации Apple на WWDC 2016 г.

В момент холодной загрузки первым из read-only памяти запускается SecureROM, причем это самый доверенный код в Application Processor и поэтому он выполняется без каких-либо проверок. В этом кроется причина того, что патчи iOS тут бессильны. И также крайне важно, что SecureROM отвечает за переход устройства в режим восстановления (Device Firmware Update) через интерфейс USB при нажатии специальной комбинации клавиш.

Переход iOS в режим DFU.

Уязвимость Use-after-Free возникает, когда вы ссылаетесь на память после того, как она была освобождена. Это может привести к неприятным последствиям, таким как сбой программы, непредсказуемые значения, или как в данном случае — выполнение стороннего кода.

Для начала, чтобы понять механизм эксплойта, нам нужно понять, как работает системный режим восстановления. При переходе смартфона в режим DFU в момент инициализации выделяется буфер I/O и создается USB-интерфейс для обработки запросов к DFU. Когда установочный пакет 0x21, 1 поступает по USB-интерфейсу на этапе USB Control Transfer, код DFU после определения адреса и размера блока копирует данные буфера I/O в загрузочную область памяти.

Структура USB Control Transfer Setup Packet.

Соединение по USB остается активным до тех пор, пока длится загрузка образа прошивки, после чего оно завершается в штатном режиме. Однако существует и нештатный сценарий выхода из режима DFU, для этого нужно отправить сигнал DFU abort по коду bmRequestType=0x21, bRequest=4. При этом сохраняется глобальный контекст указателя на буфер данных и размер блока, тем самым возникает классическая ситуация уязвимости Use-after-Free.

Checkm8 по существу эксплуатирует уязвимость Use-after-Free в процессе DFU, чтобы разрешить выполнение произвольного кода. Этот процесс состоит из нескольких этапов, но один из самых важных известен, как фэн-шуй кучи, который тасует кучу специальным образом, чтобы облегчить эксплуатацию уязвимости.

Запуск команды ./ipwndfu -p на MacOS.

В практическом плане все сводится к переводу iPhone в режим DFU и запуску простой команды ./ipwndfu -p. Результат действия Python скрипта состоит в снятии блокирования с несанкционированным доступом ко всей файловой системе смартфона. Это дает возможность устанавливать ПО для iOS из сторонних источников. Так злоумышленники и правоохранители могут получить доступ ко всему содержимому украденного или изъятого смартфона.

Хорошая новость состоит в том, что для взлома и установки стороннего ПО, требуется физический доступ к телефону от Apple и кроме того, после перезагрузки все вернется на место и iPhone будет в безопасности — это т. н. привязанный джейлбрейк. Если у вас на границе отобрали смартфон и затем вернули его, лучше лишний раз не испытывать судьбу и перезагрузиться.

iCloud и почти защищенные бэкапы

Выше уже было сказано, что в последнем противостоянии FBI с Apple из-за перестрелки в Пенсаколе, компания отдала в руки правоохранителей, резервные копии iCloud с телефонов подозреваемых. Тот факт, что в ФБР не стали воротить носом говорит о том, что эти данные, в отличие от заблокированного iPhone, были вполне пригодны для исследования.

Наивно полагать, что это единичный случай. Только за первое полугодие 2019 г. следователи 1568 раз получали доступ к почти 6000 полновесных резервных копий iCloud пользователей яблочных смартфонов. В 90% обращений из гос. структур компания предоставляла некоторые данные из iCloud, а таких обращений всего было около 18 тыс. за тот же период.

Это стало возможным после того, как Apple без лишнего шума два года назад свернула проект по обеспечению сквозного шифрования пользовательских резервных копий iCloud. Есть свидетельства в пользу того, что это было сделано после давления со стороны ФБР. Впрочем, есть также основания полагать, что отказ мотивирован желанием избежать ситуации, когда пользователи из-за забытого пароля не могут получить доступ к собственным данным iCloud.

В результате компромисса с силовыми структурами и пользователями возникла мешанина, в которой не очевидно, какие данные в iCloud надежно сокрыты, а какие — так себе. По крайней мере, можно сказать, что сквозное шифрование применяется для следующих категорий.

- Домашние данные.

- Медицинские данные.

- Связка ключей iCloud (включая сохраненные учетные записи и пароли).

- Платежные данные.

- Накопленный словарный запас QuickType Keyboard (необходима iOS v.11).

- Screen Time.

- Данные Siri.

- Пароли Wi-Fi.

Все же остальное, включая Messages, возможно, могут прочитать сотрудники Apple и компетентные органы.

Новая уязвимость на аппаратном уровне

Китайская команда разработчиков Pangu Team неделю назад сообщила о найденной неустранимой неисправности, на этот раз в чипе SEP (Secure Enclave Processor). В зоне риска находятся все устройства iPhone процессорах А7-А11.

SEP хранит ключевую, в буквальном смысле слова, информацию. К ним относятся криптографические функции, ключи аутентификации, биометрические данные и профиль Apple Pay. Он делит часть оперативной памяти с Application Processor, но другая ее часть (известная, как TZ0) зашифрована.

Последовательность загрузки SEP.

Сам SEP представляет собой стираемое 4MB процессорное ядро AKF (вероятно, Apple Kingfisher), патент № 20130308838. Используемая технология аналогична ARM TrustZone / SecurCore, но в отличие от нее содержит проприетарный код для ядер Apple KF в целом и SEP в частности. Он также отвечает за генерацию ключей UID на А9 и более новых чипах, для защиты пользовательских данных в статике.

SEP имеет собственный загрузочный ROM и он так же, как и SecureROM / BootROM защищен от записи. То есть уязвимость в SEPROM будет иметь такие же неприятные и неустранимые последствия. Комбинируя дыру в SEPROM с эксплойтом checkm8, о котором уже выше было сказано, можно изменить регистр отображения I/O для обхода защиты изоляции памяти. В практическом плане это дает возможность злоумышленникам заблокировать телефон без возможности его разблокировать.

Хакеры Pangu продемонстрировали, что они могут использовать ошибку в контроллере памяти, управляющем содержимым регистра TZ0. Всех деталей и исходного кода они не стали раскрывать, надеясь продать свою находку компании Apple.

Известный уже нам исследователь ИБ axi0mX написал в Твиттере, что уязвимостью в SEPROM можно воспользоваться лишь при физическом доступе к смартфону, как и в случае с checkm8. Точнее сама возможность манипуляций с содержимым регистра TZ0 зависит от наличия дыры в SecureROM / BootROM, так как после штатной загрузки iPhone изменить значение регистра TZ0уже нельзя. Новые модели iPhone с SoC A12/A13 не подвержены новой уязвимости.

Источник