- Zero tier one android

- Powered by ZeroTier. Практическое руководство по строительству виртуальных сетей. Часть 1

- Сетевой контроллер

- Первоначальная настройка

- Создание виртуальной сети

- Подключение узлов сети

- Проверка сетевой связности узлов

- Прячем доступ к GUI сетевого контроллера извне.

- Вместо заключения

- ZeroTier, WireGuard и «LAN» от RuVDS. Сравнение возможностей и области применения

- Wireguard — относительно новый популярный VPN «из коробки»

- 1. Простота настройки

- 2. Мультиплатформенность

- 3. Новизна

- ZeroTier — виртуальный коммутатор с функцией VPN и «файрволом»

- 1. Простота настройки

- 2. Мультиплатформенность

- 3. Новизна

- Сравниваем наших героев

- Выводы

- А теперь небольшой сюрприз

- Очевидные вопросы

- Окончательные выводы по областям применения

Zero tier one android

Новые темы необходимо создавать только в корневом разделе! В дальнейшем они будут обработаны модераторами.

Если Вы выложили новую версию программы, пожалуйста, сообщите об этом модератору нажав на вашем сообщении кнопку «Жалоба».

Последнее обновление программы в шапке: 17.03.2020

Краткое описание:

Бесплатный сервис для создания виртуальных сетей

Описание:

ZeroTier — Бесплатный, с открытым исходным кодом, мультиплатформенный, приватный-безопасный шустрый сервис для создания виртуальных сетей.

Позволяет присоединить все свои устройства в одну сеть. Сыграть по сети через игры, в которых есть только LAN поддержка.

Требуется Android: 4.0.3 и выше

Русский интерфейс: Нет

Скачать:

версия: 1.4.4

Сообщение отредактировал iMiKED — 19.03.20, 20:11

Это аналог Hamachi (если кто ещё помнит) под Андроид.

Сообщение отредактировал gar_alex — 18.03.20, 00:16

Тип: Модификация

Версия: 1.4.4

Краткое описание: RUS by Rekembus

Перевел на русский

Источник

Powered by ZeroTier. Практическое руководство по строительству виртуальных сетей. Часть 1

Продолжая рассказ о ZeroTier, от теории, изложенной в статье «Интеллектуальный Ethernet-коммутатор для планеты Земля», перехожу к практике, в которой:

- Создадим и настроим частный сетевой контроллер

- Создадим виртуальную сеть

- Настроим и подключим к ней узлы

- Проверим сетевую связность между ними

- Закроем доступ к GUI сетевого контроллера извне

Сетевой контроллер

Как уже было сказано ранее, для создания виртуальных сетей, управления ими, а также подключения узлов, пользователю необходим сетевой контроллер, графический интерфейс (GUI) для которого существует в двух ипостасях:

- Один от разработчика ZeroTier, доступного в виде публичного облачного решения, предоставляемого по модели SaaS, с четырьмя планами подписки, в том числе бесплатным, но ограниченным по количеству управляемых устройств и уровню поддержки

- Второй — от независимого разработчика, несколько упрощённого по функционалу, но доступного в качестве приватного open source решения, для использования on-premise или на облачных ресурсах.

В своей практике я пользовался обеими и в результате всё-таки остановился на второй. Причиной чему послужило предостережения разработчика.

«Сетевые контроллеры служат центрами сертификации для виртуальных сетей ZeroTier. Файлы содержащие секретные ключи контроллера должны тщательно охраняться и надежно архивироваться. Их компрометация позволяет неавторизованным злоумышленникам создавать мошеннические конфигурации сетей., а потеря — приводит к потере способности контролировать и управлять сетью, фактически делая её непригодной для использования»

А также, признаки собственной ИБ-параноидальности 🙂

- Даже если придёт Чебурнет — у меня должен оставаться доступ к своему сетевому контроллеру;

- Сетевым контроллером должен пользоваться только я. При необходимости, предоставляя доступ своим доверенным лицам;

- Должна быть возможность ограничения доступа к сетевому контроллеру извне.

Отдельно останавливаться на том, как развернуть сетевой контроллер и GUI для него на on-premise физических или виртуальных ресурсах, в этой статье я не вижу особого смысла. И тому тоже есть 3 причины:

- букв получится больше чем планировал

- об этом уже рассказано на GitHub разработчика GUI

- тема статьи о другом

Поэтому, выбрав путь меньшего сопротивления, буду использовать в данном повествовании сетевой контроллер с GUI на основе VDS, созданного из шаблона, любезно разработанного моими коллегами из RuVDS.

Первоначальная настройка

После создания сервера из указанного шаблона, доступ к Web-GUI контроллера пользователь получает через браузер, обратившись по адресу httрs:// :3443

По умолчанию сервер уже содержит предварительно созданный самоподписанный TLS/SSL сертификат. Для меня этого достаточно, так как я закрываю доступ к нему извне. Для тех же, кто желает использовать другие типы сертификатов, есть инструкция по установке на GitHab разработчика GUI.

При первом входе пользователя в систему Login с установленными по умолчанию логину и паролю — admin и password:

Она предлагает изменить пароль по умолчанию на пользовательский

Я поступаю чуть иначе — не меняю пароль у существующего пользователя, а создаю нового — Create User.

Задаю имя нового пользователя — Username:

Задаю новый пароль — Enter new password:

Подтверждаю новый пароль — Re-enter password:

Вводимые символы чувствительны к регистру — будьте внимательны!

Чек-бокс подтверждения смены пароля при следующем входе — Change password on next login: не отмечаю.

Для подтверждения введенных данных жму Set password:

Потом: перелогиниваюсь — Logout / Login, уже под учётными данными нового пользователя:

Далее перехожу во вкладку пользователи — Users и удаляю пользователя admin, кликнув на иконку корзины, которая находится слева от его имени.

В дальнейшем изменить пароль пользователя, можно кликнув либо на его имя, либо на set password.

Создание виртуальной сети

Для создания виртуальной сети пользователю необходимо перейти во вкладку Add network. Из пункта User это можно осуществить через страницу Home — главную страницу Web-GUI, на которой отображён ZeroTier-адрес данного сетевого контроллера и присутствует ссылка на страницу списка сетей, через него созданных.

На странице Add network пользователь назначает имя вновь создаваемой им сети.

При применении вводимых данных — Create Network пользователь попадает на страницу со списком сетей, на которой указаны:

Network name — имя сети в виде ссылки, при переходе по которой можно его изменить

Network ID — идентификатор сети

detail — ссылка на страницу с детальными параметрами сети

easy setup — ссылка на страницу для простой настройки

members — ссылка на страницу управления узлами

Для дальнейшей настройки переходим по ссылке easy setup. На открывшейся странице пользователь задаёт диапазон IPv4 — адресов для создаваемой сети. Сделать это можно автоматически, нажатием кнопки Generate network address или вручную, введя в соответствующее поле сетевую маску сети CIDR.

При подтверждении успешного ввода данных необходимо вернуться на страницу со списком сетей с помощью кнопки Back. На этом основную настройку сети можно считать завершённой.

Подключение узлов сети

- Для начала на узел, который пользователь желает подключить к сети, необходимо установить сервис ZeroTier One.

ZeroTier One — работающий на ноутбуках, настольных компьютерах, серверах, виртуальных машинах и контейнерах сервис, который обеспечивает подключения к виртуальной сети через виртуальный сетевой порт, подобно VPN-клиенту.

После установки и запуска службы к виртуальным сетям можно подключиться, используя их 16-значные адреса. Каждая сеть выглядит как виртуальный сетевой порт в системе, который ведет себя так же, как обычный порт Ethernet.

Ссылки на дистрибутивы, а также команды установки можно найти на странице производителя.

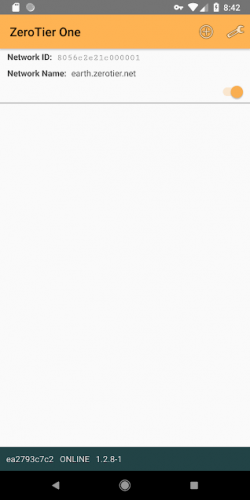

Управлять установленным сервисом можно через терминал командной строки (CLI) с правами админа/рута. В Windows/MacOS ещё с помощью графического интерфейса. В Android/iOS только с помощью GUI.

Проверка успешности установки сервиса:

200 info ebf416fac1 1.4.6 ONLINE

GUI:

Сам факт его работы приложения и наличие в нём строчки с Node ID с адресом узла.

Подключение узла к сети:

Windows: кликом правой кнопкой мыши на иконке ZeroTier One в системном трее и выбора пункта — Join Network.

MacOS: Запустить приложение ZeroTier One в bar menu, если ещё не запущен. Клик на значке ⏁ и выбор Join Network.

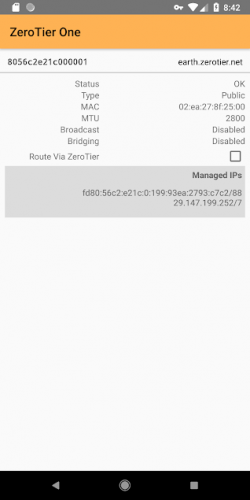

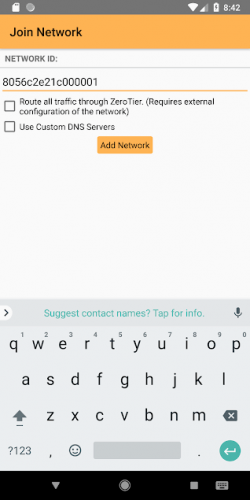

Android/iOS: + (изображение плюса) в приложении

В появившемся поле введите указанный в GUI сетевого контроллера Network ID, и жмёте Join / Add Network.

Назначение узлу IP-адреса

Теперь возвращаемся к сетевому контроллеру и на странице со списком сетей перейти по ссылке members. Если на экране вы увидели картинку аналогичной этой — значит ваш сетевой контроллер получил запрос на подтверждение подключения к сети от подключаемого узла.

На этой странице оставляем пока всё как есть и по ссылке IP assignment переходим на страницу назначения узлу IP-адреса:

После назначения адреса, по кнопке Back возвращаемся на страницу списка подключенных узлов и задаём название — Member name и отмечаем чек-бокс для авторизации узла в сети — Authorized. Кстати, этот чек-бокс очень удобная вещь для отключения/подключения от сети узла в дальнейшем.

Сохраняем изменения с помощью кнопки Refresh.

Проверка статуса подключения узла к сети:

Для проверки статуса подключения на самом узле выполняем:

CLI:

200 listnetworks

200 listnetworks 2da06088d9f863be My_1st_VLAN be:88:0c:cf:72:a1 OK PRIVATE ethernet_32774 10.10.10.2/24

GUI:

Статус сети должен быть OK

Для подключения остальных узлов повторяем операции 1-5 для каждого из них.

Проверка сетевой связности узлов

Я делаю это с помощью выполнения команды ping на подключённом к сети устройства, которым в данный момент управляю.

На скриншоте Web-GUI контроллера можно увидеть три подключенных к сети узла:

- ZTNCUI — 10.10.10.1 — мой сетевой контроллер с GUI — VDS в одном из ДЦ RuVDS. Для обычной работы нет необходимости добавлять его в сеть, но я сделал это, так как хочу закрыть доступ к веб-интерфейсу извне. Об этом чуть позже.

- MyComp — 10.10.10.2 — мой рабочий компьютер — физический ПК

- Backup — 10.10.10.3 — VDS в другом ДЦ.

Поэтому со своего рабочего компьютера я проверяю доступность других узлов командами:

Pinging 10.10.10.1 with 32 bytes of data:

Reply from 10.10.10.1: bytes=32 time=14ms TTL=64

Reply from 10.10.10.1: bytes=32 time=4ms TTL=64

Reply from 10.10.10.1: bytes=32 time=7ms TTL=64

Reply from 10.10.10.1: bytes=32 time=2ms TTL=64

Ping statistics for 10.10.10.1:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 2ms, Maximum = 14ms, Average = 6ms

Pinging 10.10.10.3 with 32 bytes of data:

Reply from 10.10.10.3: bytes=32 time=15ms TTL=64

Reply from 10.10.10.3: bytes=32 time=4ms TTL=64

Reply from 10.10.10.3: bytes=32 time=8ms TTL=64

Reply from 10.10.10.3: bytes=32 time=4ms TTL=64

Ping statistics for 10.10.10.3:

Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),

Approximate round trip times in milli-seconds:

Minimum = 4ms, Maximum = 15ms, Average = 7ms

Пользователь вправе использовать другие инструменты проверки доступности узлов в сети, как встроенные в ОС, так и такие как NMAP, Advanced IP Scanner и т.д.

Прячем доступ к GUI сетевого контроллера извне.

Вообще, уменьшить вероятность несанкционированного доступа к VDS, на котором находится мой сетевой контроллер, я могу средствами файрвола в личном кабинете RuVDS. Эта тема скорее для отдельной статьи. Поэтому, тут я покажу как обеспечить доступ к GUI контроллера только из сети, которую создал в этой статье.

Для этого необходимо подключившись по SSH к VDS на котором находится контроллер, открыть файл конфигурации с помощью команды:

В открывшемся файле, после строки «HTTPS_PORT=3443», содержащей адрес порта, по которому открывается GUI, нужно добавить дополнительную строку с адресом, по которому GUI будет открываться — в моём случае это HTTPS_HOST=10.10.10.1.

Далее сохраню файл

и выполняю команду:

И всё, теперь GUI моего сетевого контроллера доступен только для узлов сети 10.10.10.0/24.

Вместо заключения

На этом первую часть практического руководства по созданию виртуальных сетей на основе ZeroTier хочу закончить. Жду ваших комментариев.

А пока, чтобы скоротать время до момента публикации следующей части, в которой я расскажу, как объединить виртуальную сеть с физической, как организовать «road warrior» режим и кое-что ещё, предлагаю вам попробовать организовать собственную виртуальную сеть с помощью приватного сетевого контроллера с GUI на основе VDS из маркетплейса на сайте RUVDS. Тем более, что для всех новых клиентов действует бесплатный тестовый период — 3 дня!

Источник

ZeroTier, WireGuard и «LAN» от RuVDS. Сравнение возможностей и области применения

В предыдущих статьях, от RSagittarius, посвящённых ZeroTier было подробно рассмотрено практическое применение данного инструмента и его настройка. Настало время сравнить его с таким, набирающим популярность, решением как WireGuard, что бы понять — в каких случаях лучше выбрать ZeroTier, а в каких WireGuard. Так же, «на закуску», рассмотрим такую штуку как локалка RuVDS.

Wireguard — относительно новый популярный VPN «из коробки»

Существует огромное множество VPN решений, наиболее известными, на сегодняшний день, являются IPSec, WireGuard и до недавнего времени наиболее популярный, OpenVPN. Так почему-же я решил сравнивать ZeroTier, который производителем не позиционируется как классическое VPN решение, именно с WireGuard? На то есть несколько причин:

- Простота настройки — низкий порог входа.

- Мультиплатформенность — наличие клиентов под все распространённые платформы, включая мобильные.

- «Новизна» продуктов — и тот и другой стали «на слуху» сравнительно недавно.

- Было интересно сравнить то что идёт прямо в поставке ядра Linux, современных версий (WireGuard) с ZeroTier.

Итак, что-же такое WireGuard: Wireguard — классическое, клиент-серверное, VPN решение. Опенсорсное, довольно простое, в настройке и производительное. Давайте пробежимся по пунктам из списка выше.

1. Простота настройки

По сравнению с тем-же OpenVPN настройка WireGuard действительно «тривиальна». Достаточно сгенерировать пары открытый-закрытый ключ и обменяться открытыми ключами, между хостами, поднять WireGuard интерфейсы (правда руками), и руками-же их скоммуницировать. На этом, в принципе базовая настройка завершена.

и это только для двух хостов, а ведь ещё WG умеет в топологию «звезда» и в mesh. Разумеется, в продакшене, всё делается через создание конфигов в /etc/wireguard/interface_name.conf и добавление в автозапуск systemd wg-quick@interface_name.service . Или штатным конфигурированием интерфейса, если используется systemd-networkd. Там-же можно посмотреть как конфигурировать wireguard для других менеджеров сети, включая NetworkManager.

2. Мультиплатформенность

3. Новизна

WireGuard впервые «вышел в свет» в конце июня 2016-го и сразу в прод маленькой кучки VPN провайдеров:

Earliest snapshots of the code base exist from June 30, 2016. Four early adopters of WireGuard were > the VPN service providers Mullvad, AzireVPN, IVPN and cryptostorm.

ZeroTier — виртуальный коммутатор с функцией VPN и «файрволом»

Скажу сразу и честно. Давно не испытывал такого удовольствия от соединения энного количества хостов в сеть. Простота и логичность работы и настройки ZeroTier просто подкупает. А с учётом того, что RuVDS предоставляет готовый шаблон, для поднятия собственного ZeroTier контроллера, так ещё и сокращает время развёртывания VPN сети. Ни в одном опенсорс проекте, до этого, я ещё не видел такой лёгкости добавления отдельных хостов и целых локальных сетей, в VPN сеть. Да именно сеть, ибо производитель позиционирует свой продукт как виртуальный коммутатор с функцией VPN. Теперь можно пройтись по тем-же пунктам что и в случае WireGuard.

1. Простота настройки

Не буду повторяться, ибо всё уже написано до нас. Отмечу лишь то, что добавление нового хоста это одна команда на клиенте вида zerotier-cli join 7ca3bd9b52f9d96b и… и всё! (ну и плюс поставить галочку авторизации, в веб-интерфейсе контроллера, для свеже-добавленного хоста). Роутинг в локалки, например в локалки филиалов, тоже никаких проблем! Галочка в GUI и статик роуты на маршрутизаторах локалок. Вобщем, как минимум, я рекомендую попробовать!

2. Мультиплатформенность

ZT тоже балует обилием клиентов подо всё что движется, включая практически все популярные NAS и даже OpenWRT.

3. Новизна

ZeroTier уже не мальчик. Всё-таки 10 лет развития, по айтишным меркам, это уже что-то. Но, тем не менее, продукт выглядит свежо, по крайней мере по концепциям. А главное, он работает ровно так, как задумано. Но это всё лирика. Как мне кажется пора переходить к самому главному к сравнению…

Сравниваем наших героев

Здесь мы сведём воедино все практические аспекты обоих продуктов, плюс сравним производительность ну и определимся с тем, когда и для чего лучше использовать WireGuard, а когда ZeroTier. Итак:

- Простота настройки. Здесь вперёд, со значительным отрывом вырывается ZeroTier. Проще решения я не видел.

- Мультиплатформенность. Здесь ± паритет. Но у WireGuard появилась поддержка маршрутизаторов от Mikrotik, что может стать решающим фактором при выборе решения.

- Дополнительные возможности. Наличие встроенного в ZeroTier «файрвола» (да, там такое есть! Но, к сожалению рассмотрение этой фичи выходит за рамки данной статьи) позволяющего блокировать/разрешать трафик на уровне VPN сети.

- Самое интересное. Производительность.

- Чем тестировали: iperf3 -P 5 -R

- ОС, клиент и сервер: Ubuntu 20.04.

- «Железо» RuVDS клиент + сервер:

- CPU: 1 X Intel® Xeon® CPU E5-2680 v4 @ 2.40GHz

- Mem 0.5Gb

- ДЦ RuVDS в Королёве — iperf3 сервер

- ДЦ RuVDS в Казани — iperf3 клиент

Выводы

К сожалению ZeroTier, предсказуемо, проиграл по производительности. По крайней мере для систем на ядре Linux. Но, по моему скромному мнению, ZeroTier победил в простоте и удобстве администрирования. Отсюда вывод. Если вам нужна высокая производительность между серверами и рабочими станциями на линукс, выбирайте WireGuard. Если-же у вас клиенты, по большей части на MacOS, Windows, и мобильных платформах, то я-бы выбрал ZeroTier. Особенно если нужно добавлять / удалять новых клиентов, в большом количестве, раздавать права доступа и так далее. Ну и, для клиентов RuVDS, может стать решающим фактором быстрота и удобство развёртывания собственного контроллера, «в один клик». Так-же, для упрощения выбора, приведу сводную таблицу совместимых платформ:

А теперь небольшой сюрприз

На самом деле, для случая соединения между собой серверов размещённых у RuVDS, есть ещё один вариант. Вариант указанный в заголовке статьи. И этот вариант, по производительности, уделывает даже WireGuard, но, при этом, по простоте настройки сравним с ZeroTier. Это «Локальная сеть» в панели управления серверами. Под спойлером — где искать и как всё это настроить:

В панели управления серверами у любого сервера который хотим добавить в локалку идём на вкладку «сеть»(1) и смело жмём на капу «настроить локальные сети»(2).

Далее создаём новую локалку.

Задаём имя локальной сети(1). Выделяем подсеть в любом из частных диапазонов (10.0.0.0/8; 192.168.0.0/16; 172.16.0.0/12 etc), с маской в CIDR нотации(2). Опционально придумываем описание(3). Выбираем сервер который хотим подключить(4), подключаем(5), при необходимости повторяем шаги 4 и 5. Жмём зелёную капу(6).

Выглядит локалка как-то так… Проверяем, жмём «Deploy».

Мы подключены к сети(2), но пока в оффлайне(1). Ждём пару минут.

После чего жмём «обновить список»(1) и убеждаемся что сеть перешла в состояние online(2).

После того как сеть поднялась, заходим на виртуалки и проверяем связность. Локалка видна как обычный сетевой интерфейс, с адресом из той подсети которую мы задали(1). «Соседний» сервер на другом конце страны, прекрасно пингуется(2).

Самое интересное — производительность (сервера те-же что и в тестах WireGuard и ZeroTier):

Очевидные вопросы

1. Что у этого решения под капотом?

VLAN/IPsec, при этом не используются ресурсы виртуалки.

2. Где использовать?

Для соединения серверов в рамках RuVDS.

3. Простота настройки?

Сравнима с настройкой ZeroTier.

Окончательные выводы по областям применения

- Wireguard — Соединение линукс хостов между собой, включая клиентские машины и если нужно объединить в VPN хосты у других хостеров. Высокая скорость передачи данных.

- ZeroTier — Мультиплатформенное решение, в основном для объединения клиентских устройств и подсетей, с удобным менеджментом. Средняя скорость передачи данных.

- «Локальная сеть» RuVDS — объединение в единую, высокопроизводительную, защищённую сеть Linux и Windows хостов, в рамках датацентров хостера. Очень высокая скорость передачи данных.

Источник